Kỹ sư bảo mật [Guillaume Quéré] dành cả ngày để kiểm tra hệ thống thâm nhập cho chủ nhân của họ và đã chỉ ra và khai thác thành công một lỗ hổng bảo mật. điểm yếu khá rõ ràng trong Mã hóa toàn bộ khối lượng BitLocker hệ thống, như bài viết được liên kết đã nói, cho phép người ta chỉ cần đánh hơi lưu lượng giữa chip TPM và CPU thông qua bus SPI. Cách thức hoạt động của Bitlocker là sử dụng khóa riêng được lưu trữ trong chip TPM để mã hóa toàn bộ khóa âm lượng, khóa này được sử dụng để mã hóa dữ liệu âm lượng. Tất cả điều này được thực hiện bởi trình điều khiển thiết bị cấp thấp trong nhân Windows và minh bạch đối với người dùng.

https://www.errno.fr/BypassingBitlocker.html

” data-image-caption data-medium-file=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png” data-large-file=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?w=800″ decoding=”async” class=”wp-image-610909 size-medium” src=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png” alt width=”400″ height=”300″ srcset=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png 2016w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=250,188 250w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=400,300 400w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=800,600 800w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=1536,1152 1536w” sizes=”(max-width: 400px) 100vw, 400px”>

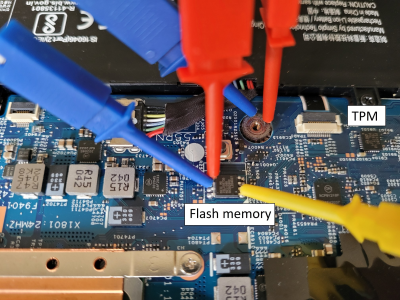

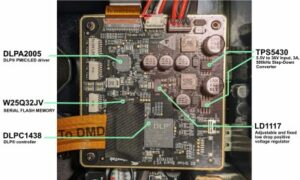

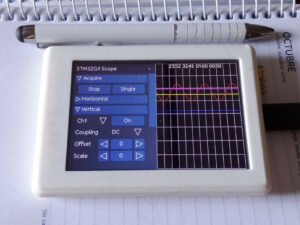

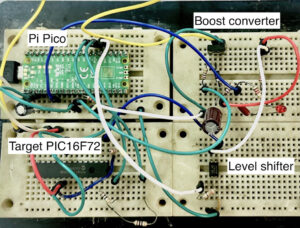

Mục đích chung của BitLocker là ngăn chặn quyền truy cập vào dữ liệu trên ổ đĩa được bảo mật trong trường hợp bị đánh cắp hoặc mất thiết bị vật lý. Chỉ cần kéo ổ đĩa và thả nó vào một máy không bảo mật hoặc một số bộ chuyển đổi khác sẽ không cung cấp bất kỳ dữ liệu nào nếu không có khóa được TPM lưu trữ. Tuy nhiên, vì khóa đó phải chuyển dưới dạng văn bản gốc từ TPM đến CPU trong trình tự khởi động, [Guillaume] cho thấy rằng việc này khá đơn giản — với các công cụ chi phí rất thấp và phần mềm miễn phí — để chỉ cần định vị và phát hiện TPM-to này. -CPU giao dịch và giải mã luồng dữ liệu và xác định vị trí khóa. Chỉ sử dụng một bộ phân tích logic rẻ tiền được nối với một số chân lớn thuận tiện trên chip flash gần đó (vì các chân SCK, MISO và MOSI được chia sẻ với TPM), TIS đơn giản đã được giải mã đủ để khóa vào các byte của TPM khung. Điều này sau đó có thể được giải mã bằng một Ứng dụng web giải mã luồng TPM, lịch sự của Nhóm cộng đồng phần mềm TPM2. Lệnh cần tìm là TPM_CC.Unseal là yêu cầu từ CPU đến TPM để gửi qua key mà chúng ta quan tâm. Sau đó chỉ cần lấy và giải mã khung phản hồi TPM là sẽ thấy ngay hàng.

Những gì bạn làm tiếp theo chỉ là vấn đề thuận tiện, nhưng hầu hết các loại bảo mật và điều tra đều đã sẵn sàng trên tệp hình ảnh đĩa cấp thấp của ổ đĩa mục tiêu. Bằng cách sử dụng Linux xxd lệnh biến khóa kết xuất hex 32 byte đó thành tệp khóa nhị phân, mô-đun cầu chì cầu chì có thể tạo một hệ thống tệp ảo được giải mã động mà bạn có thể gắn kết. Nếu muốn, bạn có thể ghi dữ liệu ổ đĩa đã được giải mã vào một đĩa mới, thả nó vào máy và khởi động hệ điều hành. Bạn có thể không đăng nhập được, nhưng như [Guillaume] đã chỉ ra, bằng cách ghi đè ứng dụng phím dính (sethc.exe) bằng cmd.exe, bạn có thể truy cập dấu nhắc lệnh chỉ bằng cách nhấn phím shift năm lần. Thời gian tốt!

Nếu bạn thực sự cần hỗ trợ TPM cho hệ thống cũ hơn để cài đặt Windows 11 (nếu bạn thực sự cần thiết) thì bạn luôn có thể tự làm. Ngoài ra, vì giao diện LPC có trên nhiều bo mạch chủ, tại sao không tận dụng nó và sử dụng nó để treo bộ chuyển đổi bus ISA để cắm thẻ Soundblaster cổ điển cũ mà bạn không thể chấp nhận được?

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Ô tô / Xe điện, Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- ChartPrime. Nâng cao trò chơi giao dịch của bạn với ChartPrime. Truy cập Tại đây.

- BlockOffsets. Hiện đại hóa quyền sở hữu bù đắp môi trường. Truy cập Tại đây.

- nguồn: https://hackaday.com/2023/08/25/bypassing-bitlocker-with-a-logic-analzyer/

- : có

- :là

- :không phải

- $ LÊN

- 1

- 11

- 2016

- 300

- a

- truy cập

- Truy cập dữ liệu

- thực sự

- Sau

- Tất cả

- cho phép

- Đã

- Ngoài ra

- luôn luôn

- an

- và

- bất kì

- ứng dụng

- LÀ

- bài viết

- AS

- BE

- Ghi

- bởi vì

- giữa

- xe buýt

- nhưng

- by

- CAN

- Có thể có được

- thẻ

- Chip

- cổ điển

- cộng đồng

- thuận tiện

- có thể

- CPU

- tạo

- dữ liệu

- dòng dữ liệu

- ngày

- Giải mã

- thiết bị

- do

- thực hiện

- lái xe

- trình điều khiển

- Rơi

- Rơi

- đổ

- suốt trong

- năng động

- khác

- ky sư

- đủ

- Ether (ETH)

- Sự kiện

- khai thác

- Tập tin

- Tìm kiếm

- năm

- Đèn flash

- Trong

- pháp y

- FRAME

- Miễn phí

- phần mềm miễn phí

- tươi

- từ

- Full

- được

- GitHub

- tốt

- hàng hóa

- Treo

- HEX

- Tuy nhiên

- HTML

- HTTPS

- if

- hình ảnh

- ngay

- in

- cài đặt, dựng lên

- quan tâm

- Giao thức

- trong

- IT

- chỉ

- Key

- phím

- lớn

- Tỉ lệ đòn bẩy

- Có khả năng

- liên kết

- linux

- ít

- đăng nhập

- logic

- Xem

- sự mất

- chi phí thấp

- máy

- làm cho

- nhiều

- chất

- max-width

- chi tiết

- hầu hết

- Gắn kết

- phải

- Cần

- tiếp theo

- Rõ ràng

- of

- Xưa

- cũ

- on

- ONE

- hoạt động

- hệ điều hành

- or

- gọi món

- Nền tảng khác

- ra

- kết thúc

- riêng

- vượt qua

- thâm nhập

- vật lý

- chân

- Văn bản thô

- plato

- Thông tin dữ liệu Plato

- PlatoDữ liệu

- cắm

- Điểm

- điểm

- ngăn chặn

- riêng

- Key Private

- cho

- kéo

- có thật không

- yêu cầu

- phản ứng

- tiết lộ

- nói

- Bảo mật

- an ninh

- gửi

- Trình tự

- chia sẻ

- thay đổi

- Chương trình

- Đơn giản

- đơn giản

- kể từ khi

- Ngồi

- nhỏ

- Phần mềm

- một số

- một cái gì đó

- dính

- lưu trữ

- đơn giản

- dòng

- Thành công

- hỗ trợ

- hệ thống

- hệ thống

- Mục tiêu

- Kiểm tra

- hơn

- việc này

- Sản phẩm

- trộm cắp

- cung cấp their dịch

- sau đó

- điều này

- thời gian

- đến

- quá

- công cụ

- TPM

- giao thông

- giao dịch

- minh bạch

- XOAY

- loại

- sử dụng

- đã sử dụng

- người sử dang

- sử dụng

- rất

- thông qua

- ảo

- khối lượng

- muốn

- là

- Đường..

- web

- cái nào

- toàn bộ

- tại sao

- Wikipedia

- sẽ

- cửa sổ

- 11 cửa sổ

- với

- không có

- công trinh

- sẽ

- viết

- bạn

- trên màn hình

- zephyrnet