Các nhà sản xuất chất bán dẫn đang vật lộn với việc làm thế nào để đảm bảo chuỗi cung ứng toàn cầu đa dạng và chuyên môn hóa cao, đặc biệt khi giá trị tài sản trí tuệ và sự phụ thuộc của họ vào phần mềm ngày càng tăng – cùng với sự tinh vi và tài nguyên của những kẻ tấn công.

Ở những nơi có các phương pháp và tiêu chuẩn về bảo mật, chúng thường gây nhầm lẫn, cồng kềnh và không đầy đủ. Có rất nhiều lỗ hổng, đặc biệt là giữa một số nhà cung cấp IP, thiết bị và vật liệu nhỏ hơn, nơi mà vấn đề bảo mật vẫn còn ở mức sơ khai. Điều này một phần là do trước đây phần lớn người ta tập trung vào các lỗ hổng trong chip và nhà sản xuất chip. Nhưng mức độ phụ thuộc lẫn nhau ngày càng cao giữa các công ty trong ngành bán dẫn và số lượng tương tác ngày càng tăng khi độ phức tạp tăng lên và khi các thiết kế chip ngày càng trở nên không đồng nhất. Liên kết yếu nhất khiến toàn bộ chuỗi cung ứng gặp rủi ro và người ta ước tính rằng hơn 50% mối đe dọa bảo mật là do các nhà cung cấp đưa ra.

Sản xuất là mục tiêu có giá trị đặc biệt cao, trong đó dữ liệu bị đánh cắp có thể được sử dụng để bắt đầu cạnh tranh trong công nghệ có độ phức tạp cao. Ngay cả khi các cuộc tấn công bị chặn thành công, bất kỳ hành vi vi phạm hoặc xâm nhập nào do kẻ tấn công thực hiện đều có thể làm tăng thời gian gửi và làm tăng thêm chi phí cho việc điều tra nguyên nhân vi phạm và biện pháp khắc phục cần thiết. Họ cũng gây bối rối cho các nạn nhân của những cuộc tấn công đó, họ cần phải giải thích cho khách hàng và cơ quan quản lý điều gì đã xảy ra, khi nào nó xảy ra và những hành động nào, nếu có, đã được thực hiện.

Ngành công nghiệp nhận thức rõ về bối cảnh mối đe dọa ngày càng mở rộng. Hợp tác là chủ đề chính tại Diễn đàn An ninh mạng trong SEMICON West năm nay. Những người đứng đầu bộ phận bảo mật tại Intel, TSMC, Application Materials, ASML, Lam Research và Peer Group đều chỉ ra sự cần thiết phải đảm bảo sự tương tác giữa các bên liên quan trong ngành cũng như các tiêu chuẩn và quy trình bảo mật nhằm ngăn chặn vi phạm và rò rỉ dữ liệu — nhưng không đảm bảo an ninh như vậy nặng nề gây cản trở hoạt động kinh doanh.

Bảo mật vẫn là một thách thức đối với mọi khía cạnh của công nghệ và nó càng trở nên khó khăn hơn khi ngày càng có nhiều quy trình và thiết bị được kết nối với nhau và Internet. Không có biện pháp bảo mật nào là hoàn hảo và không có giải pháp nào là đủ. Bảo mật tốt là một quá trình và đòi hỏi thái độ đảm bảo an toàn theo thiết kế cũng như khả năng phục hồi trong toàn bộ chuỗi cung ứng. Khi các lỗ hổng phát sinh, chúng cần được đánh giá và giải quyết.

Tại SEMICON, một số giám đốc an ninh thông tin (CISO) đã chỉ ra rằng khoảng 60% đến 90% các vấn đề bảo mật có ảnh hưởng lớn là do nhà cung cấp đưa ra.

Lỗ hổng, rào cản, giải pháp

Vi phạm thành công có thể có tác động rộng rãi. Chúng có thể trì hoãn việc vận chuyển, rò rỉ IP và gây ra thời gian ngừng hoạt động. Chúng cũng có thể dẫn đến sản phẩm bị nhiễm virus và ảnh hưởng đến thương hiệu của công ty.

Chia sẻ dữ liệu trên đám mây hoặc bằng các phương tiện khác và việc áp dụng nhanh chóng sản xuất thông minh chỉ làm tăng nhận thức về rủi ro. Joon Ahn, phó chủ tịch bộ phận CNTT tại Công nghệ Amkor tóm tắt các lỗ hổng bảo mật cần được xem xét:

- Lỗ hổng kết nối: Công nghệ sản xuất thông minh dựa vào khả năng kết nối để hoạt động, nhưng điều này cũng có thể tạo ra lỗ hổng. Tin tặc cố gắng giành quyền truy cập vào các hệ thống nhạy cảm thông qua các kết nối mạng không an toàn.

- Vi phạm dữ liệu: Việc tăng cường sử dụng các thiết bị được kết nối và chia sẻ dữ liệu có thể làm tăng nguy cơ vi phạm dữ liệu. Nếu dữ liệu nhạy cảm không được bảo mật đúng cách, người dùng trái phép có thể truy cập nó.

- Bảo mật vật lý: Khi các nhà máy trở nên tự động hóa hơn, an ninh vật lý ngày càng trở nên quan trọng. Việc truy cập trái phép vào khu vực nhà máy có thể dẫn đến hư hỏng thiết bị hoặc trộm cắp.

- Các mối đe dọa nội bộ: Nhân viên có quyền truy cập vào các hệ thống và dữ liệu nhạy cảm có thể gặp rủi ro bảo mật nếu họ tham gia vào các hoạt động độc hại hoặc vô tình xâm phạm bảo mật do lỗi của con người.

Các mối đe dọa có thể đến từ nhiều hướng và chúng có thể nhắm mục tiêu vào mọi thứ từ CNTT, cơ sở vật chất đến công nghệ vận hành.

Robert Ivester, cố vấn cấp cao về hợp tác bán dẫn tại Viện Tiêu chuẩn và Công nghệ Quốc gia (NIST), đã chỉ ra trong mô tả của ông về công nghệ vận hành rằng các nhà sản xuất và chuỗi cung ứng của họ ngày càng phụ thuộc vào một loạt các hệ thống và thiết bị có thể lập trình tương tác với môi trường vật lý. Điều đó bao gồm hệ thống điều khiển công nghiệp và hệ thống quản lý tòa nhà.

Trong khi đó, cơ sở vật chất không chỉ liên quan đến một tòa nhà. "James Tu, người đứng đầu bộ phận bảo mật thông tin doanh nghiệp tại TSMC cho biết, chúng tôi nói về vấn đề bảo mật cơ sở vật chất vì máy móc không thể hoạt động nếu không có nguồn điện, hóa chất, khí đốt cũng như quản lý quy trình xử lý chất thải. “Việc đáp ứng an ninh cơ sở là rất quan trọng vì đây là vấn đề an toàn. Chúng tôi tập trung vào sự kết hợp giữa an ninh cơ sở và an ninh cơ sở hạ tầng.”

Những người khác đồng ý. Ahn của Amkor cho biết: “Để giải quyết những lỗ hổng bảo mật này, có thể thực hiện một số bước, chẳng hạn như tiến hành đánh giá rủi ro, đào tạo nhân viên và thực hiện các biện pháp an ninh vật lý”.

Đối với phần mềm, việc đạt được sự tuân thủ đòi hỏi phải hiểu rõ dấu chân của bạn và xây dựng phương pháp bảo mật bền vững. Mike Kropp, chủ tịch kiêm CEO của Peer Group cho biết: “Khi chúng tôi cung cấp phần mềm cho các nhà máy khác nhau, đôi khi sẽ có một phiên bản đặc biệt hoặc một yêu cầu đặc biệt. “Vì vậy, chúng tôi thực sự có những đặc điểm khác nhau trong phần mềm của mình. Chúng ta cần suy nghĩ về cách chúng ta có thể duy trì sự tuân thủ. Có thể trong hàng triệu dòng mã trên một thiết bị có thứ gì đó không nên có ở đó.”

Kropp giải thích rằng điều quan trọng là hiểu được dấu chân của bạn và sau đó xây dựng các quy trình có thể lặp lại xung quanh dấu chân đó. Dấu chân đó bao gồm số lượng nhân viên có quyền truy cập vào IP phần mềm (200), số lượng nhà máy của khách hàng (120+) và thiết bị đi kèm (> 4,000). Đối với phần mềm xử lý wafer của Peer Group, ông cho biết cơ sở được cài đặt có hơn 90,000 kết nối. Nhưng hiểu dấu chân của bạn cũng có nghĩa là hiểu số lượng hệ điều hành mà phần mềm của bạn cần hỗ trợ, trong trường hợp của Peer Group là hàng chục và xác định các thư viện bên thứ ba mà phần mềm của bạn dựa vào, là 130.

Giám sát bảo mật là một quá trình diễn ra liên tục nhưng nó cần phải được tự động hóa nhất có thể và được tích hợp vào quá trình phát triển.

"Chúng tôi đang cung cấp phần mềm bảo mật kiến thức tốt nhất của mình,” Kropp nói. “Nếu một lỗ hổng được phát hiện trong phần mềm của chúng tôi, chúng tôi sẽ coi nó như một khiếm khuyết. Chúng tôi sẽ chỉ định một mục công việc với mức độ nghiêm trọng và đưa mục đó vào danh sách công việc của nhà phát triển nội dung. Nếu chúng ta làm điều này ở cuối quá trình thì đã quá muộn. Điều này phải xảy ra như một phần của môi trường phát triển của chúng tôi. Chúng tôi đã thay đổi cách kinh doanh của mình để đáp ứng an ninh như một cách hoạt động thường xuyên.”

Hình 1: Ví dụ về quy trình dễ bị tổn thương phần mềm. Nguồn: Nhóm ngang hàng

Việc chia sẻ và bảo mật dữ liệu luôn là vấn đề được quan tâm. James Lin, phó giám đốc bộ phận sản xuất thông minh tại cho biết: “Ngoài bảo mật vật lý, bảo mật thông tin trên đám mây đã trở thành một vấn đề trên con đường hướng tới nhà máy thông minh tự trị của chúng tôi, đặc biệt là khi chúng tôi cố gắng tận dụng AI tổng hợp”. UMC. “Đào tạo các mô hình AI tiên tiến nhất đòi hỏi dữ liệu nhạy cảm của doanh nghiệp trong môi trường GPU lớn. Nếu chúng tôi muốn tận dụng giải pháp đám mây doanh nghiệp thì điều bắt buộc là phải có chứng nhận bảo mật thông tin ở mức cao nhất.”

AI sáng tạo là mối đe dọa mới đối với việc bảo mật dữ liệu vì khả năng liên kết các bit dữ liệu với nhau một cách thông minh thay vì cố gắng lấy tất cả dữ liệu ở một nơi. Theo một báo cáo, các kỹ sư đã sử dụng công nghệ ChatGPT để tối ưu hóa trình tự kiểm tra nhằm xác định lỗi trong chip và trong một sự cố riêng biệt, để chuyển ghi chú cuộc họp thành bản trình bày. Trong cả hai trường hợp, thông tin nhạy cảm đều được chia sẻ ra bên ngoài công ty. [1]

Bản thân đám mây bao gồm tính năng bảo mật tiên tiến, nhưng đó không phải là toàn bộ bức tranh. “Hầu hết các nhà sản xuất sẽ nói rằng bảo mật dữ liệu (đám mây so với tại chỗ) là vấn đề lớn nhất. Tôi tin rằng bảo mật dữ liệu đám mây của các nhà cung cấp lớn (AWS/Azure, v.v.) an toàn hơn bất kỳ môi trường tại chỗ nào hiện nay,” David Park, phó chủ tịch tiếp thị tại Tignis. “Vấn đề lớn nhất không phải là bị hack từ bên ngoài mà là việc xác thực người dùng không đúng. Nếu bạn cấp quyền truy cập không thích hợp cho nhân viên, điều đó cũng tệ như cho phép tin tặc xâm phạm bảo mật của bạn. Bảo mật và quyền nội bộ sẽ là một vấn đề lớn khi sản xuất thông minh trở thành tiêu chuẩn.”

Dữ liệu chuyển động đến và đi từ đám mây cũng như dữ liệu và phần mềm được chia sẻ giữa các công ty hoặc văn phòng khác nhau có thể kém an toàn hơn nhiều. Và mặc dù mã hóa là cách tiêu chuẩn để bảo vệ những dữ liệu đó nhưng cách đó không hiệu quả trong chuỗi cung ứng phức tạp vì hầu hết các công ty đều chặn dữ liệu và phần mềm được mã hóa đến.

Jason Callahan, phó chủ tịch kiêm giám đốc an ninh thông tin tại Nghiên cứu Lam. “Chúng tôi đang hoạt động theo quan điểm không tin cậy. Nhưng tất cả chúng ta đều chia sẻ tài sản trí tuệ. Vì vậy, rõ ràng là có rất nhiều sự tin tưởng đang diễn ra. Chúng tôi đã làm việc với các nhà cung cấp của mình và những người khác để chia sẻ thông tin một cách hiệu quả. Từ một khái niệm mạng, chúng tôi đã gặp phải rào cản. Về cơ bản, chúng tôi, những người bảo mật, không tin tưởng vào mã hóa. Tôi nhận thấy rằng mọi người đều đang chặn việc mã hóa xâm nhập vào môi trường của họ. Nếu bạn là người kết nối mạng, mã hóa có thể không tốt. Và về cơ bản, đây là điểm yếu lớn nhất của chúng tôi. Chúng tôi đã từ chối mã hóa, điều này khiến tôi bị sốc vì chúng tôi là người đã buộc mọi người phải mã hóa mọi thứ bên trong.”

Có ba mối quan tâm truyền thống với mã hóa. Đầu tiên, nó có thể chứa phần mềm độc hại hoặc gây ra vi phạm và không có cách nào biết được điều đó cho đến khi nó được giải mã. Thứ hai, nó có thể che giấu một cơ chế lọc dữ liệu. Và thứ ba, nó có thể cản trở việc điều tra pháp lý hoặc phát hiện trong các tranh chấp pháp lý.

Callahan phản bác tất cả những lo ngại này, đồng thời lưu ý rằng mọi người đều coi tính năng phòng thủ chuyên sâu là nền tảng của chương trình bảo mật của họ, bao gồm phần mềm chống vi-rút cũng như phát hiện và phản hồi điểm cuối (EDR) để phát hiện phần mềm độc hại và vi phạm. Lọc dữ liệu là một vấn đề rủi ro nội bộ và các công ty có sẵn các công cụ và hệ thống để giải quyết vấn đề này. Những lo ngại liên quan đến pháp y hoặc khám phá pháp lý là một trường hợp điển hình. Cho phép mã hóa tài sản trí tuệ để duy trì việc chuyển giao an toàn là điều quan trọng hơn nhiều.

Quản lý nhà cung cấp về an ninh

Tất cả các CISO đều đồng ý rằng việc quản lý an ninh trên toàn chuỗi cung ứng là hoàn toàn cần thiết. Tuy nhiên, điều này nói dễ hơn làm. Số lượng nhà cung cấp rất lớn nên đây là một thách thức to lớn.

Đối với nhà cung cấp phần mềm, điều này bao gồm các thư viện của bên thứ ba. Đối với nhà cung cấp thiết bị, đó là nhà cung cấp linh kiện. Và đối với các nhà máy, đó là sản xuất thiết bị, vật liệu, nhà cung cấp phần mềm và phần cứng máy tính. Ví dụ, Aernout Reijmer, CISO tại ASML, cho biết thiết bị của công ty bao gồm khoảng 380,000 linh kiện được cung cấp bởi khoảng 5,000 nhà cung cấp.

TSMC và ASML cùng với những tổ chức khác đã tổ chức đào tạo giáo dục cho các nhà cung cấp của họ. Họ cũng đã thiết lập các cảnh báo, giúp hỗ trợ các nhà cung cấp nhỏ hơn thường không có nhóm bảo mật lớn.

Tiêu chuẩn

Khung An ninh mạng của NIST [2] cung cấp hướng dẫn để thiết lập các biện pháp thực hành riêng của tổ chức. Ngoài ra còn có một số tiêu chuẩn ISO (ví dụ ISO 17001, 27110), nhưng chúng tập trung vào bảo mật thông tin. Ngoài ra, các tiêu chuẩn chung này không dễ dàng áp dụng cho môi trường nhà máy phức tạp có lắp đặt thiết bị bên ngoài.

Đặc biệt, Fab bao gồm sự kết hợp của các mục tiêu có giá trị cao, độ phức tạp cao, cùng với sự miễn cưỡng trước đây trong việc cập nhật thiết bị của nhà máy. Sự kết hợp đó khiến các nhà máy và xưởng đúc đặc biệt dễ bị tổn thương trước các vấn đề bảo mật, khiến các thành viên SEMI ở Đài Loan và Bắc Mỹ phải đưa ra các tiêu chuẩn dành riêng cho ngành liên quan đến thiết bị. Hai lực lượng đặc nhiệm SEMI xác định an ninh thiết bị của nhà máy - E187 (Đài Loan) và E188 (Bắc Mỹ). Bao gồm trong các tiêu chuẩn đó:

SEMI E187: An ninh mạng cho thiết bị Fab

- Một bộ yêu cầu bảo mật chung, tối thiểu dành cho thiết bị fab, được thiết kế để các OEM triển khai cho thiết bị fab chạy Linux hoặc Windows;

- Tập trung vào bảo mật mạng, chiếu điểm cuối và giám sát bảo mật.

SEMI E188: Tích hợp thiết bị miễn phí phần mềm độc hại

- Một khuôn khổ để giảm thiểu các cuộc tấn công bằng phần mềm độc hại trong quá trình cài đặt và bảo trì thiết bị, dựa trên các yêu cầu báo cáo được xác định rõ ràng;

- Yêu cầu quét phần mềm độc hại và tăng cường hệ thống, cùng với việc kiểm tra phần mềm đến và các bản vá chống lại các lỗ hổng đã biết.

Doug Suerich, giám đốc tiếp thị của Peer Group cho biết: “Hai tiêu chuẩn này bổ sung cho nhau. “SEMI E187 nhằm đảm bảo rằng thiết bị được thiết kế và cấu hình ở mức cơ bản về bảo mật và khả năng bảo trì khi nó xuất hiện lần đầu tại nhà máy. SEMI E188 đi sâu hơn vào một nhóm chủ đề từ SEMI E187 - cụ thể là cung cấp các yêu cầu xung quanh việc giảm nguy cơ đưa phần mềm độc hại vào nhà máy trong quá trình cài đặt thiết bị và hỗ trợ hiện trường tiếp theo. Các nhóm tiêu chuẩn sẽ nỗ lực mở rộng hơn nữa về các chủ đề SEMI E187 khác nhau.”

Các tiêu chuẩn này đang được triển khai và các nhà sản xuất đang yêu cầu tiêu chuẩn này đối với các thiết bị mới được lắp đặt.

Đánh giá

Đánh giá bảo mật được sử dụng để hiểu mức độ bảo mật của nhà cung cấp. Kết quả có thể được sử dụng để tác động đến việc mua hàng và xác định những cải tiến ở nhà cung cấp. Tú của TSMC đã chỉ ra quy trình chấm điểm nhà cung cấp của công ty mình, bao gồm đánh giá trực tuyến của bên thứ ba và tự đánh giá 135 câu hỏi bao gồm các lĩnh vực sau:

- Chứng nhận và đánh giá rủi ro;

- Quản lý hàng tồn kho và bảo mật vật lý;

- Phát hiện và ứng phó sự cố an ninh mạng;

- Phát triển hệ thống và bảo mật ứng dụng;

- An ninh mạng và quản lý thay đổi;

- Chính sách tổ chức và an ninh nguồn nhân lực;

- Vận hành máy tính và quản lý thông tin, và

- Quản lý danh tính và quyền truy cập.

Tất cả các nhà sản xuất chất bán dẫn lớn đang hoạt động tốt như họ cần và đang hoàn thành các đánh giá cho khách hàng của mình. Nhưng việc yêu cầu mỗi công ty phải có đánh giá riêng sẽ gây khó khăn cho toàn ngành. Reijmer của ASML cho biết: “Chúng tôi đang làm quá tải ngành với tất cả các loại đánh giá bảo mật”. “Chúng tôi chưa biết chúng tôi sẽ triển khai những gì trong chuỗi cung ứng của mình. Nếu chúng ta phức tạp hóa nó quá mức, nếu chúng ta thiết kế nó quá kỹ, thì chúng ta sẽ không thể tìm ra giải pháp.”

Những người khác đồng ý. Brent Conran, CISO của Intel cho biết: “Tôi có 15 người làm công việc này toàn thời gian và họ trả lời các câu hỏi để tôi có thể bán sản phẩm của mình”. “Điều gì sẽ xảy ra nếu tôi thực sự dồn sức lao động đó vào công việc an ninh mạng? Đó không phải là cách tốt hơn sao? Mọi người nên cân nhắc rằng những gì đã làm trong 20 năm qua có thể là chưa đủ vì chúng ta quá kỹ thuật số và vì nó đang chuyển động quá nhanh.”

Ngoài ra, các đánh giá còn thiếu các thuộc tính quan trọng liên quan đến khả năng phục hồi và khả năng phục hồi. Kannan Perumal, CISO tại Applied Materials. “Chúng tôi có rất nhiều cách để giúp giải quyết vấn đề này, nhưng chúng tôi vẫn đang gặp khó khăn vì có quá nhiều nhà cung cấp và chúng tôi chỉ có thể làm được bấy nhiêu với nguồn lực sẵn có.”

Perumal chỉ ra việc thiếu các tiêu chuẩn để đánh giá rủi ro mạng của chuỗi cung ứng chất bán dẫn. Do đó, mỗi công ty đều có đánh giá riêng do nhóm bảo mật của nhà cung cấp thực hiện (nếu họ có một nhóm chuyên trách), điều này khiến công việc này trở thành một nhiệm vụ tiêu tốn nhiều tài nguyên. Ngoài ra, các đánh giá không tập trung vào tất cả những điều quan trọng, chẳng hạn như khả năng phục hồi và khả năng phục hồi.

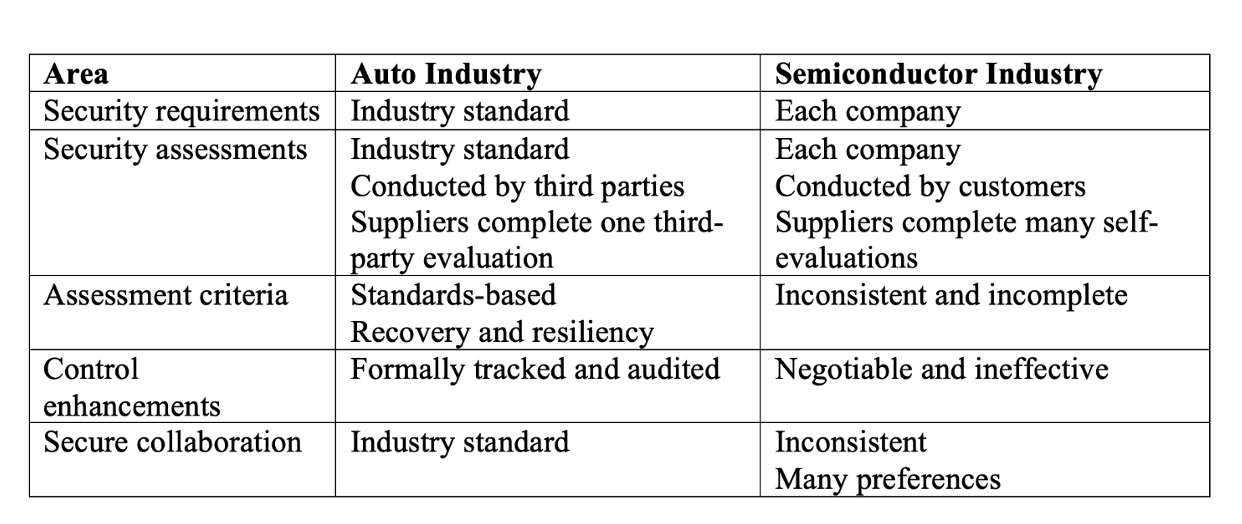

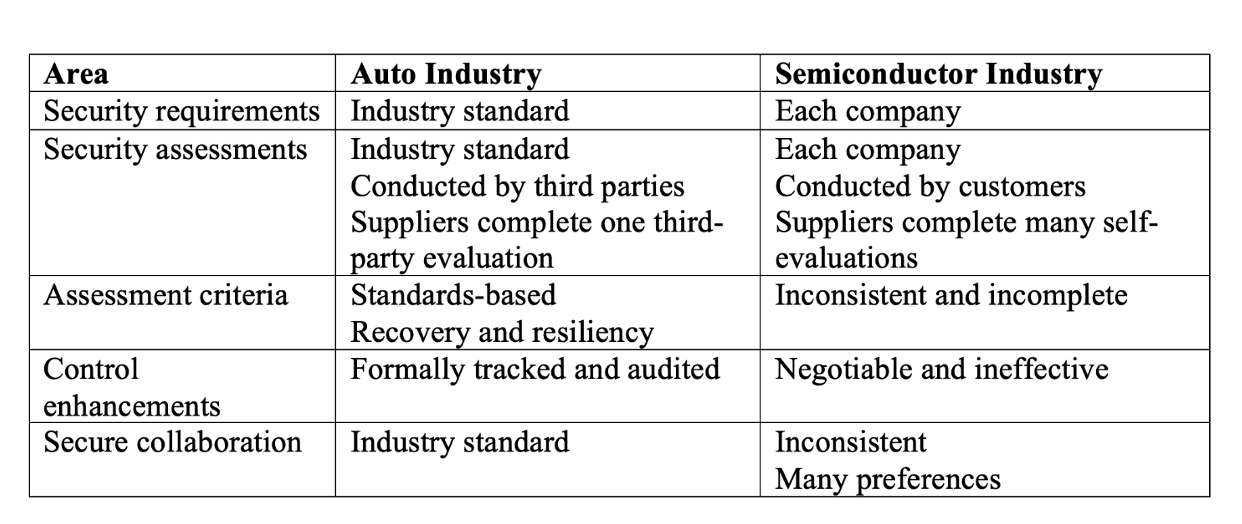

Giống như ngành bán dẫn, ô tô cũng có một lượng lớn nhà cung cấp cần quản lý. Perumal đã xem xét cách hai ngành giải quyết vấn đề bảo mật. Sự so sánh này xác nhận điều mà một số CISO nhấn mạnh - ngành công nghiệp chip cần một khuôn khổ hiệu quả, các tiêu chí chung và nhóm chứng nhận của bên thứ ba để quản lý quy trình.

Hình 2: So sánh quản lý rủi ro an ninh mạng trong chuỗi cung ứng. Nguồn: K. Perumal, Vật liệu ứng dụng

Kêu gọi hợp tác

Đối với ngành công nghiệp bán dẫn, các biện pháp bảo vệ vượt ra ngoài ranh giới doanh nghiệp là cần thiết vì sự phụ thuộc lẫn nhau sâu sắc. Với quy trình hoạt động phức tạp và nhiều điểm truy cập cho các vấn đề bảo mật, việc phối hợp cùng nhau là cần thiết để đạt được hiệu quả và tiết kiệm. Như Conran của Intel đã nói một cách khéo léo: “Chúng tôi không thể làm việc này một mình. Tất cả chúng ta sẽ phải cùng nhau làm việc trong chuỗi cung ứng và hiểu nhiều điều chúng ta phải làm để duy trì hoạt động của cỗ máy này.”

Tiến tới hợp tác an ninh mạng không chỉ bao gồm việc đồng ý với các tiêu chuẩn và quy trình đánh giá được ngành chấp nhận đối với các nhà cung cấp. Nó cũng đòi hỏi phải có sự tham gia chuyên môn của các nhà máy bán dẫn và nhà cung cấp thiết bị lớn. Bằng cách đó, ngành có thể học hỏi nhanh nhất có thể để giải quyết các mối đe dọa chung. Để kích hoạt mức độ cộng tác này, SEMI đang thành lập Hiệp hội An ninh mạng.

- Susan Rambo đã đóng góp cho câu chuyện này.

dự án

- Sự kiện Samsung ChatGPT https://www.businesstoday.in/technology/news/story/samsung-employees-accidentally-leaked-company-secrets-via-chatgpt-heres-what-happened-376375-2023-04-06

- Khung bảo mật mạng NIST https://nist.gov/cyberframework

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Ô tô / Xe điện, Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- ChartPrime. Nâng cao trò chơi giao dịch của bạn với ChartPrime. Truy cập Tại đây.

- BlockOffsets. Hiện đại hóa quyền sở hữu bù đắp môi trường. Truy cập Tại đây.

- nguồn: https://semiengineering.com/securing-chip-manufacturing/

- : có

- :là

- :không phải

- :Ở đâu

- $ LÊN

- 000

- 1

- 15%

- 20

- 20 năm

- 200

- 90

- a

- có khả năng

- Giới thiệu

- Tuyệt đối

- hoàn toàn

- chấp nhận

- truy cập

- Quản lý truy cập

- truy cập

- Theo

- đạt được

- ngang qua

- Hoạt động

- hoạt động

- thực sự

- thêm vào

- Ngoài ra

- địa chỉ

- Nhận con nuôi

- cố vấn

- chống lại

- đồng ý

- AI

- Mô hình AI

- cảnh báo

- căn chỉnh

- Tất cả

- Cho phép

- cô đơn

- dọc theo

- Đã

- Ngoài ra

- luôn luôn

- Mỹ

- trong số

- an

- và

- và cơ sở hạ tầng

- bất kì

- Các Ứng Dụng

- bảo mật ứng dụng

- áp dụng

- Đăng Nhập

- phương pháp tiếp cận

- LÀ

- khu vực

- nảy sinh

- xung quanh

- AS

- thẩm định, lượng định, đánh giá

- đánh giá

- liên kết

- At

- Các cuộc tấn công

- Thái độ

- thuộc tính

- Tự động

- ô tô

- tự trị

- có sẵn

- nhận thức

- nhận thức

- Bad

- rào cản

- cơ sở

- dựa

- Baseline

- BE

- bởi vì

- trở nên

- trở thành

- được

- được

- Tin

- BEST

- Hơn

- giữa

- Ngoài

- lớn

- lớn nhất

- Chặn

- bị chặn

- ngăn chặn

- cả hai

- thương hiệu

- vi phạm

- vi phạm

- brent

- rộng

- Xây dựng

- xây dựng

- kinh doanh

- nhưng

- by

- CAN

- không thể

- trường hợp

- trường hợp

- Nguyên nhân

- giám đốc điều hành

- Chứng nhận

- chuỗi

- chuỗi

- thách thức

- thách thức

- thay đổi

- thay đổi

- ChatGPT

- Séc

- hóa chất

- chánh

- Trưởng phòng an ninh thông tin

- Chip

- Snacks

- CISO

- đám mây

- mã

- hợp tác

- kết hợp

- Đến

- đến

- đến

- Chung

- Các công ty

- công ty

- Của công ty

- sự so sánh

- cạnh tranh

- bổ túc

- phức tạp

- phức tạp

- tuân thủ

- thành phần

- các thành phần

- thỏa hiệp

- máy tính

- khái niệm

- Liên quan

- Mối quan tâm

- Tiến hành

- cấu hình

- gây nhầm lẫn

- kết nối

- thiết bị kết nối

- Kết nối

- Kết nối

- Hãy xem xét

- xem xét

- bao gồm

- tập đoàn

- nội dung

- đóng góp

- điều khiển

- chuyển đổi

- Corner

- nền tảng

- Doanh nghiệp

- Tương quan

- Chi phí

- có thể

- bao gồm

- tạo

- tiêu chuẩn

- quan trọng

- khách hàng

- khách hàng

- không gian mạng

- an ninh mạng

- An ninh mạng

- hư hại

- dữ liệu

- Vi phạm dữ liệu

- bảo mật dữ liệu

- chia sẻ dữ liệu

- David

- dành riêng

- sâu

- sâu sắc hơn

- xác định

- chậm trễ

- cung cấp

- phân phối

- giao hàng

- phụ thuộc

- Phó

- Mô tả

- thiết kế

- thiết kế

- phát hiện

- Phát hiện

- Phát triển

- Thiết bị (Devices)

- khác nhau

- kỹ thuật số

- hướng

- Giám đốc

- phát hiện

- tranh chấp

- khác nhau

- Phòng

- do

- Không

- làm

- thực hiện

- dont

- xuống

- thời gian chết

- hàng chục

- lái xe

- hai

- suốt trong

- e

- mỗi

- dễ dàng hơn

- Tư vấn Giáo dục

- Hiệu quả

- hiệu ứng

- hiệu quả

- những nỗ lực

- ôm hôn

- Công nhân

- nhân viên

- cho phép

- mã hóa

- mã hóa

- cuối

- Điểm cuối

- thuê

- Tham gia

- Kỹ sư

- đảm bảo

- Doanh nghiệp

- nhập

- Môi trường

- Trang thiết bị

- lôi

- đặc biệt

- ước tính

- vv

- đánh giá

- Ngay cả

- Sự kiện

- Mỗi

- mọi người

- tất cả mọi thứ

- ví dụ

- sự lọc ra

- tồn tại

- mở rộng

- chuyên môn

- Giải thích

- Giải thích

- ngoài

- cơ sở

- Cơ sở

- thực tế

- nhà máy

- nhà máy

- xa

- NHANH

- lỗi

- lĩnh vực

- Sung

- đổ đầy

- Tên

- Sàn nhà

- Tập trung

- tiếp theo

- Dấu chân

- Trong

- Lực lượng

- pháp y

- Diễn đàn

- Forward

- tìm thấy

- Khung

- Miễn phí

- từ

- Full

- chức năng

- về cơ bản

- xa hơn

- Thu được

- khoảng trống

- Tổng Quát

- thế hệ

- Trí tuệ nhân tạo

- được

- Cho

- Toàn cầu

- Đi

- đi

- tốt

- An ninh tốt

- GPU

- lấy

- Nhóm

- Các nhóm

- Phát triển

- hướng dẫn

- của hacker

- tin tặc

- hack

- Xử lý

- xảy ra

- đã xảy ra

- phần cứng

- Có

- he

- cái đầu

- đứng đầu

- giúp đỡ

- giúp

- Cao

- cao nhất

- Nhấn mạnh

- cao

- cản trở

- của mình

- lịch sử

- Độ đáng tin của

- Hướng dẫn

- Tuy nhiên

- HTTPS

- lớn

- Nhân loại

- Nhân sự

- i

- ý tưởng

- xác định

- xác định

- if

- bao la

- Va chạm

- ảnh hưởng lớn

- thực hiện

- thực hiện

- quan trọng

- cải tiến

- in

- sự cố

- bao gồm

- bao gồm

- bao gồm

- Bao gồm

- Incoming

- Tăng lên

- tăng

- Tăng

- lên

- công nghiệp

- các ngành công nghiệp

- ngành công nghiệp

- đặc thù của ngành

- ảnh hưởng

- thông tin

- bảo mật thông tin

- Cơ sở hạ tầng

- trong

- Insider

- cài đặt

- Viện

- Intel

- trí tuệ

- sở hữu trí tuệ

- tương tác

- tương tác

- nội bộ

- Internet

- trong

- giới thiệu

- giới thiệu

- liên quan

- IP

- ISO

- vấn đề

- các vấn đề

- IT

- ITS

- chính nó

- james

- tham gia

- nhảy

- chỉ

- Giữ

- Key

- Biết

- kiến thức

- nổi tiếng

- nhân công

- Thiếu sót

- Lâm

- cảnh quan

- lớn

- Họ

- Trễ, muộn

- bị rò rỉ

- LEARN

- Hợp pháp

- ít

- Cấp

- Tỉ lệ đòn bẩy

- thư viện

- Lượt thích

- lin

- dòng

- LINK

- linux

- Danh sách

- Rất nhiều

- máy

- thực hiện

- duy trì

- bảo trì

- chính

- làm cho

- LÀM CHO

- Làm

- phần mềm độc hại

- quản lý

- quản lý

- quản lý

- cách thức

- Các nhà sản xuất

- sản xuất

- nhiều

- Marketing

- nguyên vật liệu

- chất

- max-width

- Có thể..

- có lẽ

- me

- có nghĩa

- Trong khi đó

- các biện pháp

- cơ chế

- Gặp gỡ

- cuộc họp

- Các thành viên

- phương pháp

- làm biếng

- triệu

- tối thiểu

- mất tích

- Giảm nhẹ

- mô hình

- giám sát

- chi tiết

- hầu hết

- chuyển động

- di chuyển

- nhiều

- phải

- my

- quốc dân

- cần thiết

- Cần

- nhu cầu

- mạng

- An ninh mạng

- mạng lưới

- Mới

- mới

- nắm tay

- Không

- Bắc

- Bắc Mỹ

- Chú ý

- Lưu ý

- con số

- quan sát

- of

- Nhân viên văn phòng

- cán bộ

- văn phòng

- thường

- on

- ONE

- đang diễn ra

- Trực tuyến

- có thể

- hoạt động

- các hệ điều hành

- hoạt động

- hoạt động

- Tối ưu hóa

- or

- gọi món

- Nền tảng khác

- Khác

- vfoXNUMXfipXNUMXhfpiXNUMXufhpiXNUMXuf

- ra

- bên ngoài

- riêng

- Công viên

- một phần

- riêng

- đặc biệt

- qua

- Các bản vá lỗi

- con đường

- lê

- người

- hoàn hảo

- thực hiện

- biểu diễn

- quyền

- người

- Cá tính

- vật lý

- An ninh và Bảo vệ

- hình ảnh

- mảnh

- Nơi

- plato

- Thông tin dữ liệu Plato

- PlatoDữ liệu

- Rất nhiều

- Điểm

- Quan điểm

- điểm

- điều luật

- có thể

- quyền lực

- thực hành

- trình bày

- Chủ tịch

- ngăn chặn

- nguyên thủy

- Vấn đề

- quá trình

- Quản lý quy trình

- Quy trình

- Sản phẩm

- Sản phẩm

- chương trình

- Chiếu

- đúng

- tài sản

- bảo vệ

- cung cấp

- nhà cung cấp

- cung cấp

- cung cấp

- mua hàng

- đặt

- Puts

- Câu hỏi

- phạm vi

- nhanh

- hơn

- phục hồi

- giảm

- giảm

- Điều phối

- liên quan

- miễn cưỡng

- dựa

- vẫn còn

- có thể lặp lại

- báo cáo

- Báo cáo

- cần phải

- yêu cầu

- Yêu cầu

- đòi hỏi

- nghiên cứu

- khả năng phục hồi

- nguồn lực chuyên sâu

- Thông tin

- phản ứng

- kết quả

- Kết quả

- Nguy cơ

- đánh giá rủi ro

- quản lý rủi ro

- rủi ro

- Cán

- Lăn

- chạy

- chạy

- an toàn

- Sự An Toàn

- Nói

- nói

- quét

- ghi bàn

- Thứ hai

- an toàn

- Bảo mật

- đảm bảo

- an ninh

- Các biện pháp an ninh

- Các mối đe dọa an ninh

- bán

- bán

- bán dẫn

- cao cấp

- Cố vấn cao cấp

- nhạy cảm

- riêng biệt

- định

- thiết lập

- một số

- Chia sẻ

- chia sẻ thông tin

- chia sẻ

- chia sẻ

- nên

- nhỏ hơn

- thông minh

- So

- Phần mềm

- giải pháp

- Giải pháp

- một số

- một cái gì đó

- đôi khi

- sự tinh tế

- nguồn

- đặc biệt

- chuyên nghành

- đặc biệt

- các bên liên quan

- Tiêu chuẩn

- tiêu chuẩn

- Bắt đầu

- nhà nước-of-the-art

- Các bước

- Vẫn còn

- ăn cắp

- Câu chuyện

- Đấu tranh

- Thành công

- như vậy

- đủ

- nhà cung cấp

- nhà cung cấp

- cung cấp

- chuỗi cung ứng

- Chuỗi cung ứng

- hỗ trợ

- Susan

- bền vững

- hệ thống

- hệ thống

- Đài Loan

- Hãy

- Lấy

- Thảo luận

- Mục tiêu

- mục tiêu

- Nhiệm vụ

- nhiệm vụ

- nhóm

- đội

- Công nghệ

- Công nghệ

- thử nghiệm

- hơn

- việc này

- Sản phẩm

- trộm cắp

- cung cấp their dịch

- chủ đề

- sau đó

- Đó

- Kia là

- họ

- điều

- nghĩ

- Thứ ba

- của bên thứ ba

- điều này

- những

- mối đe dọa

- các mối đe dọa

- số ba

- Thông qua

- khắp

- thời gian

- thời gian

- đến

- bây giờ

- bên nhau

- quá

- công cụ

- Chủ đề

- đối với

- truyền thống

- Hội thảo

- chuyển

- điều trị

- NIỀM TIN

- thử

- tsmc

- hai

- hiểu

- sự hiểu biết

- không bảo đảm

- cho đến khi

- Cập nhật

- trên

- us

- sử dụng

- đã sử dụng

- Người sử dụng

- giá trị

- phiên bản

- Versus

- phó

- Phó Chủ Tịch

- nạn nhân

- Xem

- Lỗ hổng

- dễ bị tổn thương

- Dễ bị tổn thương

- muốn

- là

- Chất thải

- Đường..

- cách

- we

- điểm yếu

- TỐT

- được xác định rõ ràng

- đi

- là

- hướng Tây

- Điều gì

- khi nào

- cái nào

- trong khi

- CHÚNG TÔI LÀ

- toàn bộ

- phổ biến rộng rãi

- sẽ

- cửa sổ

- với

- ở trong

- không có

- Công việc

- đang làm việc

- Sai

- năm

- bạn

- trên màn hình

- zephyrnet