Thời gian đọc: 5 phút

Thời gian đọc: 5 phút

CẬP NHẬT VÀ CHỈNH SỬA: Konica Minolta C224e không gửi cho bạn các email lừa đảo nguy hiểm. Tin tặc độc hại đã tạo một email và tệp được thiết kế trông giống như một tài liệu được quét hợp pháp từ Konica Minolta C224e, tuy nhiên, tệp này không đến từ Konica Minolta C224e và không chứa tài liệu được quét. Bạn sẽ muốn xác minh nguồn của email.

Tháng 8 và tháng 9 là một tháng 8 và tháng 9 bận rộn đối với Phòng thí nghiệm tình báo mối đe dọa Comodo, bao gồm cả khám phá bom tấn về các “thủ lĩnh” CNTT và bảo mật cấp cao của Equachus

và phát hiện ra 2 cuộc tấn công lừa đảo bằng ransomware mới vào tháng XNUMX (-sẽ nói thêm về những cuộc tấn công đó sau).

Thông tin độc quyền mới nhất là phát hiện của Phòng thí nghiệm về làn sóng cuối tháng 9 phần mềm tống tiền mới các cuộc tấn công lừa đảo, dựa trên các cuộc tấn công được Comodo phát hiện lần đầu tiên Mối đe dọa thông minh Phòng thí nghiệm vào mùa hè này. Chiến dịch mới nhất này bắt chước các nhà cung cấp trong tổ chức của bạn và thậm chí cả máy photocopy/máy quét/máy in văn phòng đáng tin cậy của bạn từ nhà lãnh đạo ngành Konica Minolta. Nó sử dụng kỹ thuật xã hội để thu hút nạn nhân và được thiết kế cẩn thận để vượt qua các công cụ dựa trên thuật toán học máy từ các nhà cung cấp an ninh mạng hàng đầu, lây nhiễm vào máy của bạn, mã hóa dữ liệu của họ và lấy tiền chuộc bitcoin. Dưới đây là màn hình yêu cầu tiền chuộc mà nạn nhân nhìn thấy trong các cuộc tấn công ngày 18-21 tháng 2017 năm XNUMX:

Làn sóng tấn công ransomware mới này sử dụng mạng botnet gồm các máy tính zombie (thường được kết nối với mạng thông qua các ISP nổi tiếng) để điều phối một cuộc tấn công lừa đảo gửi email đến tài khoản nạn nhân. Như với IKARUScác cuộc tấn công đổ nát vào đầu và cuối tháng 2017 năm XNUMX, chiến dịch này sử dụng tải trọng ransomware “Locky”.

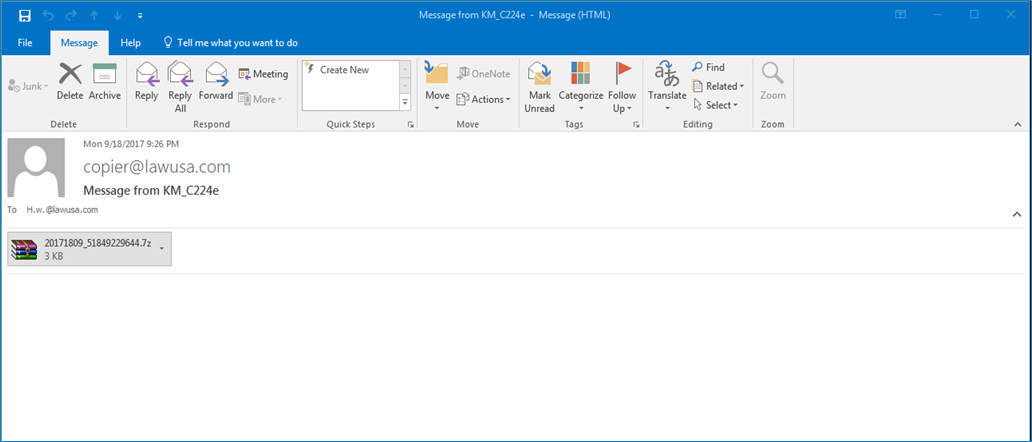

Cuộc tấn công lớn hơn trong hai cuộc tấn công mới nhất này Mã độc tống tiền Locky wave được trình bày dưới dạng tài liệu được quét được gửi qua email cho bạn từ máy quét/máy in của tổ chức bạn (nhưng thực tế là từ một máy điều khiển hacker bên ngoài). Ngày nay, nhân viên quét tài liệu gốc tại máy quét/máy in của công ty và gửi chúng qua email cho chính họ và những người khác như một thông lệ tiêu chuẩn, vì vậy, email chứa đầy phần mềm độc hại này trông khá vô hại nhưng lại vô hại (và chắc chắn nhất không phải từ máy photocopy Konica Minolta của tổ chức bạn/ máy quét). Làm thế nào vô hại? Xem email dưới đây.

Một yếu tố phức tạp ở đây là email do hacker gửi bao gồm số model máy quét/máy in thuộc về Konica Minolta C224e, một trong những mẫu máy quét/máy in phổ biến nhất dành cho doanh nghiệp, thường được sử dụng ở Châu Âu, Nam Mỹ, Bắc Mỹ. , Châu Á và các thị trường toàn cầu khác.

Cả hai chiến dịch đều bắt đầu vào ngày 18 tháng 2017 năm 21 và dường như đã kết thúc vào ngày 2017 tháng XNUMX năm XNUMX nhưng tất cả chúng ta đều có thể mong đợi các cuộc tấn công tương tự trong tương lai gần.

Các tài liệu được mã hóa trong cả hai cuộc tấn công mới vào tháng 9 đều có “.ykcol” và các tệp “.vbs” được phân phối qua email. Điều này cho thấy tác giả phần mềm độc hại đang phát triển và thay đổi các phương pháp để tiếp cận nhiều người dùng hơn và bỏ qua các phương pháp bảo mật sử dụng máy học và nhận dạng mẫu.

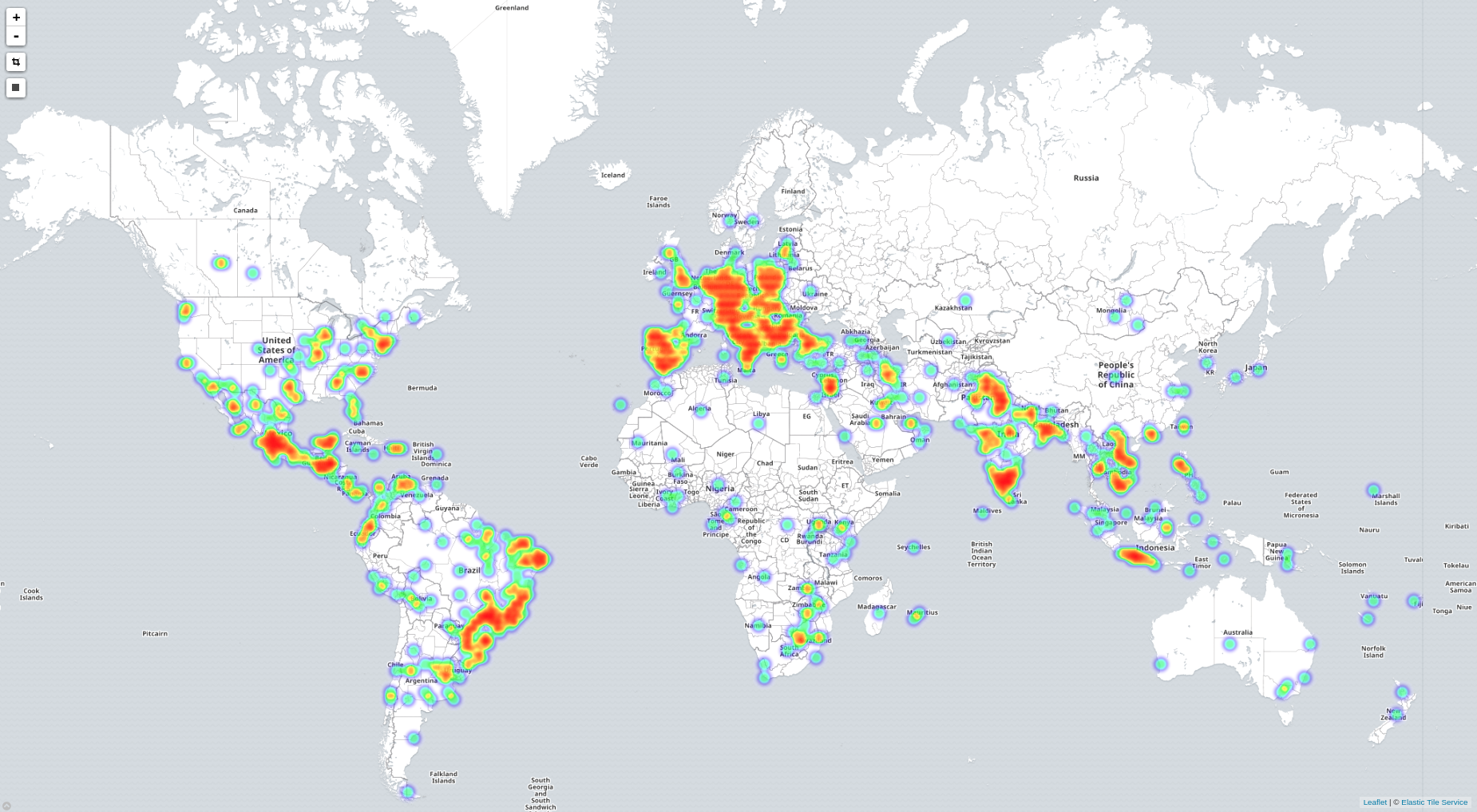

Đây là bản đồ nhiệt của cuộc tấn công mới đầu tiên vào ngày 18 tháng 2017 năm XNUMX, có “Tin nhắn từ KM_C224e” dòng chủ đề theo sau là quốc gia nguồn của máy được sử dụng trong mạng botnet để gửi email:

| Quốc gia | Tổng - Số lượng Email |

| Việt Nam | 26,985 |

| Mexico | 14,793 |

| Ấn Độ | 6,190 |

| Indonesia | 4,154 |

Các ISP nói chung đã tham gia rất nhiều vào cuộc tấn công này, điều này cho thấy cả mức độ phức tạp của cuộc tấn công lẫn khả năng phòng thủ mạng không đầy đủ tại các điểm cuối cũng như với mạng riêng của họ và giải pháp bảo mật trang web. Giống như các cuộc tấn công vào tháng 224, nhiều máy chủ và thiết bị ở Việt Nam và Mexico đã được sử dụng để thực hiện các cuộc tấn công toàn cầu. Dưới đây là những chủ sở hữu phạm vi hàng đầu được phát hiện trong cuộc tấn công “Tin nhắn từ KM_CXNUMXe”:

| Chủ sở hữu phạm vi | Tổng - Số lượng Email |

| Bưu chính Viễn thông Việt Nam (VNPT) | 18,824 |

| VDC | 4,288 |

| lusacell | 3,558 |

| Cablemas Telecomunicaciones SA de CV | 2,697 |

| Turk Telekom | 2,618 |

| Cablevision SA de.CV | 2,207 |

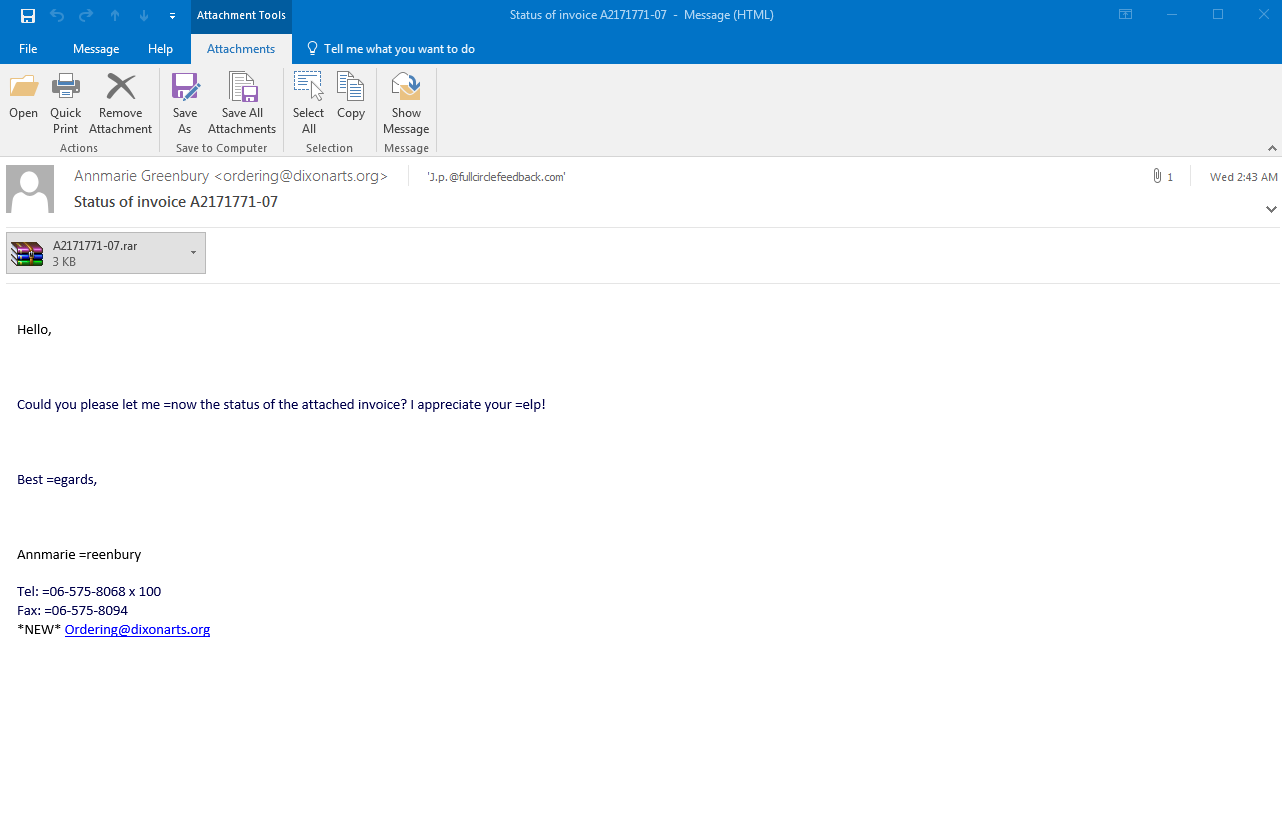

Nhóm nhỏ hơn trong số 2 nhóm trong chiến dịch tháng XNUMX này gửi email lừa đảo có chủ đề “Trạng thái hóa đơn” và dường như đến từ một nhà cung cấp địa phương, thậm chí bao gồm cả lời chào “Xin chào”, một yêu cầu lịch sự để xem tệp đính kèm và một chữ ký và liên lạc chi tiết từ một nhân viên nhà cung cấp hư cấu. Một lần nữa, hãy chú ý xem email trông quen thuộc như thế nào

bất kỳ ai liên quan đến tài chính hoặc làm việc với bất kỳ nhà cung cấp bên ngoài nào:

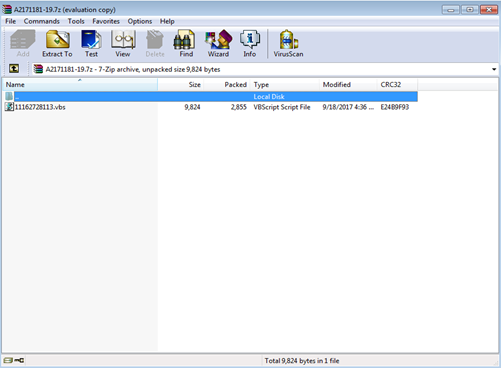

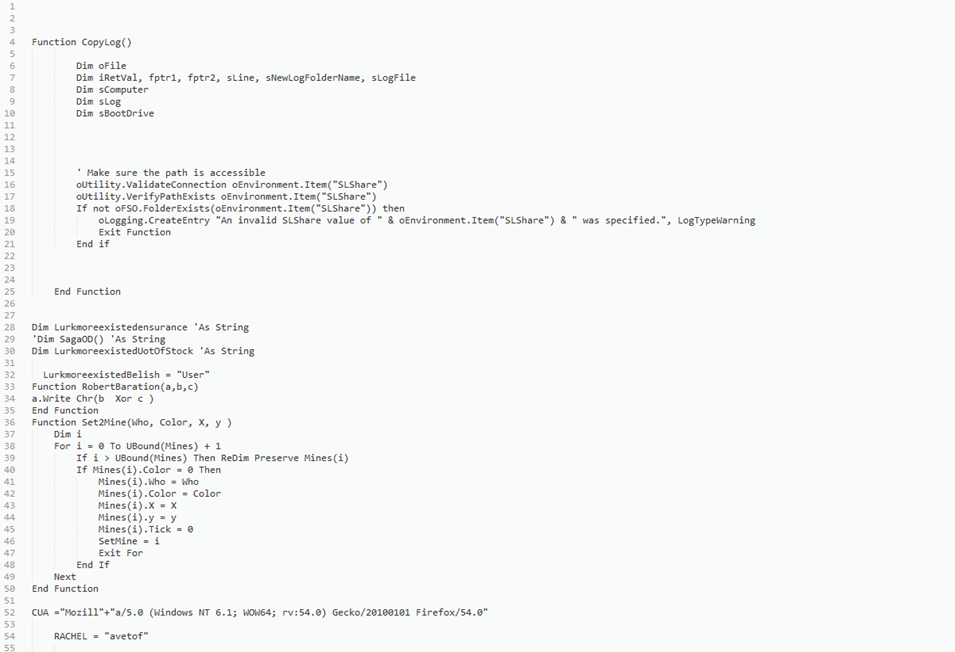

Khi nhấp vào tệp đính kèm, nó sẽ xuất hiện dưới dạng tệp nén cần được giải nén:

Tại đây bạn có thể thấy một mẫu kịch bản, khá khác so với mẫu được sử dụng trong các cuộc tấn công trước đó vào tháng 2017 năm XNUMX.

Phạm vi nhu cầu tiền chuộc từ 5 bitcoin đến 1 bitcoin trong cả hai trường hợp mới đều phản ánh các cuộc tấn công vào tháng 18. Vào ngày 2017 tháng 1 năm 4000.00, giá trị của 3467.00 bitcoin chỉ tương đương hơn XNUMX đô la Mỹ (và XNUMX Euro).

Đối với cuộc tấn công ngày 18 tháng 2017 năm XNUMX có “Tình trạng hóa đơn” dòng chủ đề, Châu Mỹ, Châu Âu, Ấn Độ và Đông Nam Á bị ảnh hưởng nặng nề, nhưng Châu Phi, Úc và nhiều hòn đảo cũng bị ảnh hưởng bởi các cuộc tấn công này.

Các chuyên gia lừa đảo và Trojan từ Phòng thí nghiệm thông minh về mối đe dọa Comodo (một phần của Phòng thí nghiệm nghiên cứu mối đe dọa Comodo) đã phát hiện và phân tích hơn 110,000 trường hợp email lừa đảo tại các điểm cuối được Comodo bảo vệ chỉ trong vòng ba ngày đầu tiên của chiến dịch tháng 2017 năm XNUMX này.

Các tệp đính kèm được đọc tại các điểm cuối được Comodo bảo vệ dưới dạng “tệp không xác định”, được đưa vào ngăn chặn và bị từ chối truy cập cho đến khi chúng được phân tích bằng công nghệ của Comodo và trong trường hợp này là của phòng thí nghiệm. chuyên gia con người.

Phân tích của Lab về các email được gửi trong “Tin nhắn từ KM_C224e” Chiến dịch lừa đảo đã tiết lộ dữ liệu tấn công này: 19,886 địa chỉ IP khác nhau đang được sử dụng từ 139 tên miền cấp cao nhất theo mã quốc gia khác nhau.

Các "Tình trạng hóa đơn” Cuộc tấn công sử dụng 12,367 địa chỉ IP khác nhau từ 142 tên miền mã quốc gia. Có tổng cộng 255 tên miền mã quốc gia cấp cao nhất được Cơ quan cấp số hiệu Internet (IANA) duy trì, nghĩa là cả hai cuộc tấn công mới này đều nhắm vào hơn một nửa số quốc gia trên trái đất.

“Những kiểu tấn công này sử dụng cả botnet của máy chủ và PC của cá nhân cũng như các kỹ thuật lừa đảo mới sử dụng kỹ thuật xã hội để nhắm vào những nhân viên văn phòng và người quản lý không nghi ngờ. Điều này cho phép một nhóm tin tặc rất nhỏ xâm nhập vào hàng nghìn tổ chức và đánh bại các tổ chức phụ thuộc vào AI và máy học. công cụ bảo vệ điểm cuối, ngay cả những người dẫn đầu trong Magic Quadrant gần đây của Gartner.” Fatih Orhan, người đứng đầu Phòng thí nghiệm tình báo mối đe dọa Comodo và Comodo cho biết Phòng thí nghiệm nghiên cứu đe dọa (ĐIỀU KHIỂN). “Bởi vì phần mềm ransomware mới xuất hiện dưới dạng một tệp không xác định, nên cần có chế độ bảo mật 'từ chối mặc định' 100% để chặn hoặc chứa nó ở điểm cuối hoặc ranh giới mạng; nó cũng cần đến con mắt và khả năng phân tích của con người để xác định cuối cùng nó là gì - trong trường hợp này là ransomware mới.”

Bạn muốn tìm hiểu sâu hơn về dữ liệu tấn công? Kiểm tra Phòng thí nghiệm tình báo mối đe dọa Comodo mới của “BÁO CÁO ĐẶC BIỆT: THÁNG 2017 NĂM XNUMX – CÁC TẤN CÔNG LỪA ĐẢO RANSOMWARE LURE NHÂN VIÊN, CÔNG CỤ HỌC TẬP MÁY BEAT (Phần III của Chuỗi Ransomware Locky và IKARUS đang phát triển).” Báo cáo đặc biệt là một trong nhiều báo cáo đi kèm với đăng ký miễn phí Cập nhật phòng thí nghiệm tại https://comodo.com/lab. Nó cung cấp thông tin chuyên sâu về làn sóng tấn công ngày 18-21 tháng 2017 năm XNUMX, với nhiều phân tích hơn và các phụ lục bao gồm nhiều chi tiết hơn về các nguồn và máy móc được sử dụng trong các cuộc tấn công. Đăng ký Cập nhật Lab của bạn cũng bao gồm Phần I và II của loạt bài “Báo cáo đặc biệt: IKARUSdilapidated Locky Ransomware” và cũng cung cấp cho bạn “Cập nhật hàng tuần” và video “Cập nhật đặc biệt”. Đăng ký ngay hôm nay tại comodo.com/lab.

BẮT ĐẦU DÙNG THỬ MIỄN PHÍ NHẬN MIỄN PHÍ SCORECARD NGAY LẬP TỨC

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- Platoblockchain. Web3 Metaverse Intelligence. Khuếch đại kiến thức. Truy cập Tại đây.

- nguồn: https://blog.comodo.com/comodo-news/threat-lab-exclusive-if-your-konica-minolta-copier-scanner-calls-dont-answer/

- 000

- 1

- 110

- 2017

- a

- AI

- Giới thiệu

- Trợ Lý Giám Đốc

- thực sự

- địa chỉ

- Châu Phi

- Tất cả

- American

- Châu Mỹ / USA

- trong số

- phân tích

- và

- xuất hiện

- cách tiếp cận

- Á

- Asian

- giao

- tấn công

- Các cuộc tấn công

- Tháng Tám

- Châu Úc

- ủy quyền

- tác giả

- được

- phía dưới

- Bitcoin

- Bitcoins

- Chặn

- Blog

- Mạng lưới

- botnet

- Xây dựng

- kinh doanh

- Cuộc gọi

- Chiến dịch

- Chiến dịch

- cẩn thận

- trường hợp

- trường hợp

- Trung tâm

- thay đổi

- kiểm tra

- mã

- COM

- Đến

- thông thường

- công ty

- máy tính

- kết nối

- Ngăn chặn

- phối hợp

- nước

- đất nước

- bảo hiểm

- tạo ra

- An ninh mạng

- Nguy hiểm

- dữ liệu

- Ngày

- sâu sắc hơn

- chắc chắn

- Nhu cầu

- thiết kế

- chi tiết

- chi tiết

- phát hiện

- Xác định

- phát triển

- Thiết bị (Devices)

- khác nhau

- phát hiện

- phát hiện

- phân phối

- tài liệu

- tài liệu

- đô la

- lĩnh vực

- dont

- Sớm hơn

- Đầu

- trái đất

- hiệu quả

- Công nhân

- nhân viên

- cho phép

- mã hóa

- Điểm cuối

- thuê

- Kỹ Sư

- nhập

- Ether (ETH)

- Châu Âu

- Châu Âu

- Euro

- Ngay cả

- Sự kiện

- phát triển

- Dành riêng

- thi hành

- mong đợi

- các chuyên gia

- mở rộng

- trích xuất

- Mắt

- quen

- Với

- Tập tin

- Các tập tin

- tài chính

- Tên

- sau

- Miễn phí

- từ

- tương lai

- Tổng Quát

- được

- gif

- Toàn cầu

- các thị trường toàn cầu

- Lời chào

- tin tặc

- Một nửa

- cái đầu

- nặng nề

- tại đây

- Đánh

- Độ đáng tin của

- Tuy nhiên

- HTTPS

- Nhân loại

- hình ảnh

- tác động

- in

- sâu

- bao gồm

- bao gồm

- bao gồm

- Bao gồm

- Ấn Độ

- ngành công nghiệp

- lãnh đạo ngành công nghiệp

- ngay lập tức

- Sự thông minh

- Internet

- tham gia

- IP

- Địa chỉ IP

- Đảo

- IT

- phòng thí nghiệm

- Phòng thí nghiệm

- lớn hơn

- Trễ, muộn

- mới nhất

- lãnh đạo

- hàng đầu

- học tập

- Cấp

- Dòng

- địa phương

- Xem

- giống như

- NHÌN

- máy

- học máy

- Máy móc

- ma thuật

- phần mềm độc hại

- Quản lý

- nhiều

- bản đồ

- thị trường

- max-width

- có nghĩa là

- phương pháp

- Mexico

- kiểu mẫu

- mô hình

- chi tiết

- hầu hết

- Phổ biến nhất

- quốc gia

- Gần

- mạng

- Mới

- Mới nhất

- Bắc

- con số

- số

- Office

- ONE

- tổ chức

- nguyên

- Nền tảng khác

- Khác

- bên ngoài

- riêng

- chủ sở hữu

- một phần

- các bộ phận

- qua

- Họa tiết

- máy tính

- Lừa đảo

- Tấn công lừa đảo

- tấn công lừa đảo

- chiến dịch lừa đảo

- PHP

- plato

- Thông tin dữ liệu Plato

- PlatoDữ liệu

- điểm

- Phổ biến

- bài viết

- thực hành

- trình bày

- bảo vệ

- cung cấp

- đặt

- phạm vi

- Đòi tiền chuộc

- ransomware

- Tấn công Ransomware

- đạt

- Đọc

- gần đây

- công nhận

- báo cáo

- yêu cầu

- đòi hỏi

- nghiên cứu

- tương ứng

- Tiết lộ

- SA

- Nói

- quét

- phiếu ghi điểm

- Màn

- an ninh

- gửi

- cao cấp

- Tháng Chín

- Loạt Sách

- nên

- Chương trình

- tương tự

- nhỏ

- nhỏ hơn

- So

- Mạng xã hội

- Kỹ thuật xã hội

- nguồn

- nguồn

- miền Nam

- Đông Nam Á

- đặc biệt

- Tiêu chuẩn

- bắt đầu

- Bang

- Trạng thái

- Tiêu đề

- đăng ký

- đăng ký

- mùa hè

- mất

- nhắm mục tiêu

- nhóm

- kỹ thuật

- Công nghệ

- Sản phẩm

- Nguồn

- cung cấp their dịch

- tự

- hàng ngàn

- mối đe dọa

- mối đe dọa tình báo

- số ba

- Thông qua

- thời gian

- đến

- bây giờ

- công cụ

- hàng đầu

- cấp cao nhất

- Tổng số:

- Trojan

- loại

- Cuối cùng

- Cập nhật

- us

- Đô la Mỹ

- sử dụng

- Người sử dụng

- thường

- sử dụng

- tận dụng

- sử dụng

- giá trị

- nhà cung cấp

- nhà cung cấp

- xác minh

- thông qua

- nạn nhân

- nạn nhân

- Video

- Việt Nam

- Xem

- Sóng

- nổi tiếng

- Điều gì

- Là gì

- cái nào

- ở trong

- công nhân

- đang làm việc

- trên màn hình

- zephyrnet