Mặc dù tiến độ chậm, NetSecOpen - một nhóm các công ty an ninh mạng và tổ chức kiểm tra phần cứng - đặt mục tiêu đưa ra các tiêu chuẩn kiểm tra và điểm chuẩn vào cuối năm nay.

Nhóm đã xuất bản phiên bản mới nhất của tiêu chuẩn kiểm tra an ninh mạng cho công nghệ tường lửa thế hệ tiếp theo vào tháng 5 để thu thập phản hồi khi nhóm tiến tới phiên bản cuối cùng. Brian Monkman, giám đốc điều hành của NetSecOpen cho biết, kết quả cuối cùng sẽ là một phương pháp đồng thuận để kiểm tra và đánh giá các thiết bị an ninh mạng cho phép so sánh các thiết bị của các nhà cung cấp khác nhau ngay cả khi chúng được đánh giá bởi các bên thứ ba khác nhau.

Ông nói: “Những gì chúng tôi đang nỗ lực hoàn thành ở đây là điều chưa từng được thực hiện - thiết lập các yêu cầu kiểm tra tiêu chuẩn có thể được thực hiện bởi nhiều phòng thí nghiệm bằng cách sử dụng các công cụ kiểm tra khác nhau và thu được kết quả có thể so sánh được”. “Nó tương tự như khi số dặm trên mỗi gallon… có những cách tiếp cận khác nhau và… họ thử nghiệm mọi thứ một cách khác nhau và do đó họ buộc phải tạo ra một tiêu chuẩn. Đó chính là điều chúng tôi đang làm ở đây.”

Được thành lập vào năm 2017, NetSecOpen nhằm mục đích giảm bớt căng thẳng giữa các nhà sản xuất sản phẩm và phòng thí nghiệm thử nghiệm. thỉnh thoảng trở nên hung hãn. Các thành viên bao gồm các công ty an ninh mạng lớn — bao gồm Cisco Systems, Fortinet, Palo Alto Networks và WatchGuard — cũng như các nhà sản xuất thiết bị kiểm tra, như Spirent và Ixia, và các nhà đánh giá như Trung tâm Kiểm tra Mạng Tiên tiến Châu Âu (EANC) và Đại học của Phòng thí nghiệm tương tác New Hampshire (UNH-IOL).

Mặc dù tài liệu tiêu chuẩn mới nhất được xuất bản như một phần của quy trình Lực lượng đặc nhiệm kỹ thuật Internet (IETF), các hướng dẫn cuối cùng sẽ không phải là tiêu chuẩn Internet mà các nhà sản xuất thiết bị phải tuân thủ mà là một cách tiếp cận chung đối với phương pháp thử nghiệm và cấu hình nhằm cải thiện khả năng tái tạo và tính minh bạch của kết quả kiểm tra.

Các tiêu chuẩn kiểm tra tường lửa hiện tại do IETF công bố (RFC3511) đã 20 tuổi và công nghệ đã thay đổi đáng kể, NetSecOpen nêu trong dự thảo của mình (RFC9411).

Dự thảo nêu rõ: “Việc triển khai chức năng bảo mật đã phát triển và đa dạng hóa thành phát hiện và ngăn chặn xâm nhập, quản lý mối đe dọa, phân tích lưu lượng được mã hóa, v.v. “Trong một ngành có tầm quan trọng ngày càng tăng, các chỉ số hiệu suất chính (KPI) được xác định rõ ràng và có thể tái tạo ngày càng cần thiết để cho phép so sánh công bằng và hợp lý các chức năng bảo mật mạng.”

Các trường hợp thử nghiệm trong thế giới thực

Các thử nghiệm NetSecOpen nhằm mục đích sử dụng dữ liệu trong thế giới thực để hỗ trợ các thiết bị bảo mật mạng mới nhất chống lại tải mạng thực tế và các mối đe dọa bảo mật. Ví dụ: bộ kiểm tra lưu lượng tấn công tập hợp các lỗ hổng phổ biến đã được những kẻ tấn công sử dụng trong thập kỷ qua.

Bản dự thảo NetSecOpen đề xuất các kiến trúc thử nghiệm cụ thể, sự kết hợp lưu lượng giữa IPv4 và IPv6 cũng như các tính năng bảo mật được kích hoạt. Tuy nhiên, các khía cạnh khác của thử nghiệm bao gồm các yếu tố bắt buộc, chẳng hạn như khả năng của trình duyệt được mô phỏng, lưu lượng tấn công nhắm vào một tập hợp con cụ thể các lỗ hổng có thể khai thác đã biết và kiểm tra nhiều hiệu suất thông lượng khác nhau, chẳng hạn như lưu lượng ứng dụng, yêu cầu HTTPS và UDP nhanh. Yêu cầu giao thức kết nối Internet (QUIC).

Công ty an ninh mạng Palo Alto Network, thành viên sáng lập của NetSecOpen, tích cực cộng tác với NetSecOpen để “tạo ra các thử nghiệm và tích cực tham gia thử nghiệm tường lửa của chúng tôi bằng các thử nghiệm đó,” Samaresh Nair, giám đốc quản lý dòng sản phẩm tại Palo Alto Networks cho biết.

Ông nói: “Quy trình thử nghiệm được… tiêu chuẩn hóa bởi các cơ quan thử nghiệm được công nhận. “Khách hàng có thể sử dụng nó để đánh giá các sản phẩm khác nhau với kết quả tiêu chuẩn hóa được kiểm tra tương tự.”

Các bộ kiểm tra lỗ hổng đang trong quá trình cập nhật vì Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng (CISA) đã chứng minh rằng các lỗ hổng nhỏ hơn, không nghiêm trọng có thể được xâu chuỗi lại với nhau thành các cuộc tấn công hiệu quả. Các tổ chức trước đây đã coi nhiều lỗ hổng đó là mối đe dọa ít hơn, nhưng dữ liệu chuỗi tấn công mà CISA thu thập cho thấy những kẻ tấn công sẽ thích nghi.

Monkman nói: “Chắc chắn có một loại CVE mà trước đây chúng ta đã bỏ qua và chúng ta cần chú ý đến những loại đó đơn giản vì các lỗ hổng đang được xâu chuỗi lại với nhau”. “Đó thực sự sẽ là thách thức lớn nhất mà chúng tôi gặp phải, vì danh sách lỗ hổng CISA KEV có thể tăng lên.”

Lên đám mây tiếp theo

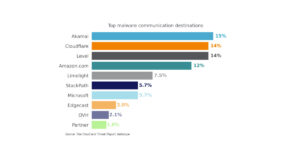

Ngoài các lỗ hổng bảo mật mới - chẳng hạn như tập trung vào các mối đe dọa như các mối đe dọa hiện đang nhắm mục tiêu vào lĩnh vực giáo dục và chăm sóc sức khỏe - NetSecOpen đang tìm cách phát hiện các kênh chỉ huy và kiểm soát mà kẻ tấn công sử dụng, cũng như các cách ngăn chặn. nhiễm trùng và chuyển động bên.

Chris Brown, giám đốc kỹ thuật tại UNH-IOL, cho biết việc kiểm tra tính bảo mật của môi trường đám mây - chẳng hạn như tường lửa đám mây phân tán và tường lửa ứng dụng Web - cũng nằm trong kế hoạch chi tiết trong tương lai. đã tham gia NetSecOpen vào năm 2019.

Brown cho biết: “Đám mây sẽ không thay đổi sứ mệnh của NetSecOPEN vì các tiêu chuẩn được xác định rõ ràng, cởi mở và minh bạch mà thay vào đó sẽ mở rộng các sản phẩm hiện đang được thử nghiệm”. “Trong tương lai gần, việc bảo vệ vành đai mạng vẫn cần thiết bất chấp nhiều lợi ích của điện toán đám mây.”

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- EVM tài chính. Giao diện hợp nhất cho tài chính phi tập trung. Truy cập Tại đây.

- Tập đoàn truyền thông lượng tử. Khuếch đại IR/PR. Truy cập Tại đây.

- PlatoAiStream. Thông minh dữ liệu Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- nguồn: https://www.darkreading.com/dr-tech/network-security-testing-standard-nears-prime-time

- : có

- :là

- :không phải

- $ LÊN

- 20

- 20 năm

- 2017

- a

- hoàn thành

- được công nhận

- tích cực

- thích ứng

- Ngoài ra

- tham gia

- tiên tiến

- chống lại

- cơ quan

- nhằm mục đích

- Mục tiêu

- cho phép

- Ngoài ra

- an

- phân tích

- và

- và cơ sở hạ tầng

- thiết bị

- Các Ứng Dụng

- phương pháp tiếp cận

- cách tiếp cận

- LÀ

- AS

- các khía cạnh

- At

- tấn công

- Các cuộc tấn công

- sự chú ý

- BE

- bởi vì

- trở nên

- được

- được

- điểm chuẩn

- điểm chuẩn

- Lợi ích

- giữa

- lớn nhất

- Brian

- Mang lại

- trình duyệt

- nhưng

- by

- CAN

- khả năng

- Trung tâm

- chuỗi

- thách thức

- thay đổi

- thay đổi

- kênh

- Chris

- CISA

- Cisco

- hệ thống Cisco

- tốt nghiệp lớp XNUMX

- đám mây

- điện toán đám mây

- Chung

- Các công ty

- so sánh

- máy tính

- Kết nối

- Sự đồng thuận

- tạo

- tạo

- Current

- Hiện nay

- khách hàng

- An ninh mạng

- Cơ quan an ninh cơ sở hạ tầng và an ninh mạng

- dữ liệu

- thập kỷ

- Phòng thủ

- chắc chắn

- chứng minh

- Mặc dù

- Phát hiện

- Thiết bị (Devices)

- khác nhau

- Giám đốc

- phân phối

- đa dạng

- tài liệu

- làm

- thực hiện

- dự thảo

- đột ngột

- dễ dàng

- Đào tạo

- Hiệu quả

- các yếu tố

- cho phép

- kích hoạt

- mã hóa

- cuối

- Kỹ Sư

- môi trường

- Trang thiết bị

- Ether (ETH)

- Châu Âu

- đánh giá

- đánh giá

- Ngay cả

- cuối cùng

- phát triển

- ví dụ

- Thực thi

- điều hành

- Giám đốc điều hành

- Mở rộng

- công bằng

- Tính năng

- thông tin phản hồi

- cuối cùng

- tường lửa

- tường lửa

- Công ty

- hãng

- tập trung

- Trong

- Buộc

- có thể thấy trước

- Fortinet

- thành lập

- chức năng

- chức năng

- tương lai

- thu thập

- nhận được

- đi

- Nhóm

- Phát triển

- Phát triển

- hướng dẫn

- có

- Hampshire

- phần cứng

- Có

- he

- chăm sóc sức khỏe

- tại đây

- nhà

- Tuy nhiên

- HTTPS

- if

- tầm quan trọng

- nâng cao

- in

- bao gồm

- Bao gồm

- lên

- Các chỉ số

- ngành công nghiệp

- nhiễm trùng

- Cơ sở hạ tầng

- Internet

- Khả năng cộng tác

- trong

- phát hiện xâm nhập

- IT

- ITS

- jpg

- Key

- Loại

- nổi tiếng

- phòng thí nghiệm

- Phòng thí nghiệm

- lớn

- một lát sau

- mới nhất

- thấp hơn

- Dòng

- Danh sách

- tải

- tìm kiếm

- Các nhà sản xuất

- quản lý

- giám đốc

- nhiều

- Có thể..

- hội viên

- Các thành viên

- phương pháp

- Phương pháp luận

- Might

- Sứ mệnh

- hỗn hợp

- chi tiết

- phong trào

- di chuyển

- nhiều

- phải

- cần thiết

- Cần

- cần thiết

- mạng

- An ninh mạng

- mạng lưới

- mạng

- không bao giờ

- Mới

- thế hệ kế tiếp

- of

- Xưa

- on

- mở

- tổ chức

- Nền tảng khác

- vfoXNUMXfipXNUMXhfpiXNUMXufhpiXNUMXuf

- ra

- Palo Alto

- một phần

- tham gia

- các bên tham gia

- qua

- Trả

- hiệu suất

- biểu diễn

- thuế TNCN

- Nơi

- plato

- Thông tin dữ liệu Plato

- PlatoDữ liệu

- ngăn chặn

- Phòng chống

- trước đây

- Thủ tướng Chính phủ

- quá trình

- Sản phẩm

- Sản phẩm

- Tiến độ

- giao thức

- công bố

- Nhanh chóng

- hơn

- RE

- thế giới thực

- thực tế

- có thật không

- hợp lý

- đề nghị

- yêu cầu

- cần phải

- Yêu cầu

- kết quả

- kết quả

- Kết quả

- s

- nói

- Ngành

- an ninh

- Các mối đe dọa an ninh

- định

- bộ

- thiết lập

- hiển thị

- Tương tự

- đơn giản

- chậm

- nhỏ hơn

- So

- một cái gì đó

- riêng

- Tiêu chuẩn

- tiêu chuẩn

- quy định

- Vẫn còn

- như vậy

- hệ thống

- Mục tiêu

- mục tiêu

- Nhiệm vụ

- lực lượng đặc nhiệm

- Kỹ thuật

- Công nghệ

- thử nghiệm

- thử nghiệm

- Kiểm tra

- kiểm tra

- việc này

- Sản phẩm

- Tương lai

- Đó

- họ

- điều

- Thứ ba

- các bên thứ ba

- điều này

- năm nay

- những

- mối đe dọa

- các mối đe dọa

- thông lượng

- thời gian

- đến

- bên nhau

- công cụ

- đối với

- giao thông

- Minh bạch

- minh bạch

- trường đại học

- cập nhật

- sử dụng

- đã sử dụng

- sử dụng

- nhiều

- khác nhau

- nhà cung cấp

- phiên bản

- Lỗ hổng

- dễ bị tổn thương

- cách

- we

- web

- Ứng dụng web

- TỐT

- được xác định rõ ràng

- Điều gì

- khi nào

- cái nào

- sẽ

- với

- đang làm việc

- sẽ

- năm

- năm

- zephyrnet