Nếu câu chuyện lớn của tháng này có vẻ được Vi phạm dữ liệu của Uber, nơi một tin tặc được cho là có thể chuyển vùng rộng rãi thông qua mạng của công ty chia sẻ xe…

.. câu chuyện lớn từ tháng trước là Vi phạm LastPass, trong đó kẻ tấn công dường như chỉ có quyền truy cập vào một phần của mạng LastPass, nhưng lại có thể thực hiện bằng mã nguồn độc quyền của công ty.

May mắn thay cho Uber, kẻ tấn công của họ dường như quyết tâm thực hiện một cú PR lớn, nhanh chóng bằng cách chụp ảnh màn hình, phát tán chúng trực tuyến một cách tự do và chế nhạo công ty bằng những thông điệp thấp kém như UBER ĐÃ BỊ HACK, ngay trong Slack và diễn đàn tiền thưởng lỗi của riêng nó:

Tuy nhiên, kẻ tấn công hoặc những kẻ tấn công tại LastPass dường như hoạt động lén lút hơn, dường như lừa một nhà phát triển LastPass cài đặt phần mềm độc hại mà tội phạm mạng sau đó đã sử dụng để truy cập vào kho mã nguồn của công ty:

LastPass hiện đã xuất bản một báo cáo tiếp theo chính thức về sự cố, dựa trên những gì nó có thể tìm ra về cuộc tấn công và những kẻ tấn công trong hậu quả của vụ xâm nhập.

Chúng tôi nghĩ rằng bài viết LastPass đáng đọc ngay cả khi bạn không phải là người dùng LastPass, bởi vì chúng tôi nghĩ rằng đó là một lời nhắc nhở rằng một báo cáo phản hồi sự cố tốt cũng hữu ích cho những gì nó thừa nhận rằng bạn không thể tìm ra những gì bạn đang có.

Những gì chúng ta biết bây giờ

Các câu in đậm bên dưới cung cấp sơ lược về những gì LastPass đang nói:

- Kẻ tấn công “Giành được quyền truy cập vào môi trường phát triển [d] bằng cách sử dụng điểm cuối bị xâm phạm của nhà phát triển.” Chúng tôi giả định rằng điều này là do kẻ tấn công cấy phần mềm độc hại theo dõi hệ thống vào máy tính của lập trình viên.

- Không thể xác định được thủ thuật được sử dụng để cấy phần mềm độc hại. Điều đó thật đáng thất vọng, bởi vì việc biết cuộc tấn công gần đây nhất của bạn thực sự được thực hiện như thế nào giúp bạn dễ dàng trấn an khách hàng rằng các quy trình phòng ngừa, phát hiện và phản ứng đã sửa đổi của bạn có khả năng chặn nó vào lần tiếp theo. Nhiều vectơ tấn công tiềm ẩn xuất hiện trong tâm trí, bao gồm: phần mềm cục bộ chưa được vá, "CNTT bóng" dẫn đến cấu hình cục bộ không an toàn, lỗi nhấp qua lừa đảo, thói quen tải xuống không an toàn, phản bội trong chuỗi cung ứng mã nguồn mà lập trình viên liên quan dựa vào, hoặc một tệp đính kèm email bị mắc kẹt được mở do lỗi. Nộp mũ cho LastPass vì thừa nhận số tiền là một "ẩn số đã biết".

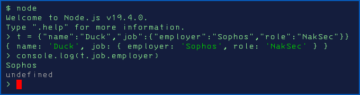

- Kẻ tấn công "Đã sử dụng quyền truy cập liên tục của họ để mạo danh nhà phát triển sau khi nhà phát triển đã xác thực thành công bằng xác thực đa yếu tố." Chúng tôi cho rằng điều này có nghĩa là tin tặc không bao giờ cần lấy mật khẩu hoặc mã 2FA của nạn nhân mà chỉ đơn giản là sử dụng cuộc tấn công ăn cắp cookiehoặc trích xuất mã xác thực của nhà phát triển từ lưu lượng mạng chính hãng (hoặc từ RAM của máy tính nạn nhân) để lấy lại quyền truy cập thông thường của lập trình viên:

- LastPass không nhận thấy sự xâm nhập ngay lập tức, nhưng đã phát hiện và trục xuất kẻ tấn công trong vòng bốn ngày. Như chúng tôi đã lưu ý trong một bài báo gần đây về những rủi ro của sự mơ hồ về dấu thời gian trong nhật ký hệ thống, có thể xác định thứ tự chính xác mà các sự kiện xảy ra trong một cuộc tấn công là một phần quan trọng của phản hồi sự cố:

- LastPass giữ cho mạng lưới phát triển và sản xuất của nó tách biệt về mặt vật lý. Đây là một thực tiễn an ninh mạng tốt vì nó ngăn chặn một cuộc tấn công vào mạng phát triển (nơi mọi thứ chắc chắn đang trong tình trạng thay đổi và thử nghiệm liên tục) khỏi biến thành sự thỏa hiệp ngay lập tức của phần mềm chính thức trực tiếp có sẵn cho khách hàng và phần còn lại của doanh nghiệp .

- LastPass không giữ bất kỳ dữ liệu khách hàng nào trong môi trường phát triển của nó. Một lần nữa, đây là một thực tiễn tốt vì các nhà phát triển, như tên công việc cho thấy, thường làm việc trên phần mềm chưa trải qua quy trình đánh giá bảo mật và đảm bảo chất lượng toàn diện. Sự tách biệt này cũng khiến LastPass có thể tin tưởng khi tuyên bố rằng không có dữ liệu kho mật khẩu nào (dù sao cũng đã được mã hóa bằng khóa cá nhân của người dùng) có thể bị lộ, đó là một tuyên bố mạnh mẽ hơn là chỉ đơn giản nói rằng “chúng tôi không thể tìm thấy bất kỳ bằng chứng nào cho thấy nó đã bị lộ. ” Việc giữ dữ liệu trong thế giới thực ra khỏi mạng phát triển của bạn cũng ngăn những người lập trình có thiện chí vô tình lấy dữ liệu được bảo vệ theo quy định và sử dụng nó cho các mục đích kiểm tra không chính thức.

- Mặc dù mã nguồn đã bị đánh cắp, nhưng kẻ tấn công không để lại bất kỳ sự thay đổi mã trái phép nào. Tất nhiên, chúng tôi chỉ có tuyên bố riêng của LastPass để tiếp tục, nhưng với phong cách và giọng điệu của phần còn lại của báo cáo sự cố, chúng tôi không có lý do gì để không nói đến công ty.

- Mã nguồn chuyển từ mạng phát triển sang sản xuất "Chỉ có thể xảy ra sau khi hoàn thành quy trình đánh giá, kiểm tra và xác thực mã nghiêm ngặt". Điều này khiến LastPass có thể tin tưởng khi tuyên bố rằng không có mã nguồn bị sửa đổi hoặc bị nhiễm độc nào có thể tiếp cận khách hàng hoặc phần còn lại của doanh nghiệp, ngay cả khi kẻ tấn công đã tìm cách cấy mã giả mạo trong hệ thống kiểm soát phiên bản ..

- LastPass không bao giờ lưu trữ hoặc thậm chí biết các khóa giải mã riêng tư của người dùng. Nói cách khác, ngay cả khi kẻ tấn công đã thực hiện bằng dữ liệu mật khẩu, nó sẽ trở thành chỉ là rất nhiều bắp cải kỹ thuật số được cắt nhỏ. (LastPass cũng cung cấp một giải thích công khai về cách nó bảo mật dữ liệu kho mật khẩu chống lại việc bẻ khóa ngoại tuyến, bao gồm cả việc sử dụng PBKDF2-HMAC-SHA256 phía máy khách để ướp muối-băm và kéo dài mật khẩu ngoại tuyến của bạn với 100,100 lần lặp, do đó, nỗ lực bẻ khóa mật khẩu khó hơn rất nhiều ngay cả khi những kẻ tấn công thực hiện bằng các bản sao được lưu trữ cục bộ của kho mật khẩu của bạn.)

Phải làm gì?

Chúng tôi nghĩ rằng thật hợp lý khi nói rằng những giả định ban đầu là đúng, và mặc dù đây là một sự cố đáng xấu hổ đối với LastPass và có thể tiết lộ bí mật thương mại mà công ty coi là một phần giá trị cổ đông của mình…

… Vụ hack này có thể được coi là vấn đề riêng của LastPass cần giải quyết, bởi vì không có mật khẩu của khách hàng nào được tiếp cận, chưa nói đến việc bị bẻ khóa, trong cuộc tấn công này:

Cuộc tấn công này và báo cáo sự cố của LastPass cũng là một lời nhắc nhở tốt rằng "chia để trị", còn được gọi bằng thuật ngữ biệt ngữ Không tin tưởng, là một phần quan trọng của hàng rào an ninh mạng hiện đại.

Như chuyên gia của Sophos, Chester Wisniewski giải thích trong phân tích của mình về vụ hack gần đây của Uber, có rất nhiều nguy cơ bị đe dọa nếu kẻ gian truy cập vào một số trong mạng của bạn có thể chuyển vùng xung quanh bất cứ nơi nào họ thích với hy vọng có được quyền truy cập vào tất cả các của nó:

Nhấp và kéo vào các sóng âm thanh bên dưới để chuyển đến bất kỳ điểm nào. Bạn cũng có thể nghe trực tiếp trên Soundcloud.

- blockchain

- thiên tài

- ví tiền điện tử

- trao đổi tiền điện tử

- an ninh mạng

- tội phạm mạng

- An ninh mạng

- vi phạm dữ liệu

- mất dữ liệu

- bộ phận an ninh quê hương

- ví kỹ thuật số

- tường lửa

- ứng phó sự cố

- Kaspersky

- LastPass

- phần mềm độc hại

- macfee

- An ninh trần trụi

- NexBLOC

- Mật khẩu

- quản lý mật khẩu

- plato

- Plato ai

- Thông tin dữ liệu Plato

- Trò chơi Plato

- PlatoDữ liệu

- Platogaming

- VPN

- bảo mật website

- zephyrnet

- không tin tưởng

![S3 Ep124: Khi cái gọi là ứng dụng bảo mật trở nên lừa đảo [Âm thanh + Văn bản]](https://platoaistream.com/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-300x157.png)

![S3 Ep130: Mở cửa nhà để xe, HAL [Âm thanh + Văn bản]](https://platoaistream.com/wp-content/uploads/2023/04/s3-ep130-open-the-garage-bay-doors-hal-audio-text-300x157.png)