NARUSZENIE DANYCH – żądło w ogonie

Kliknij i przeciągnij poniższe fale dźwiękowe, aby przejść do dowolnego punktu. Również możesz słuchaj bezpośrednio na Soundcloudzie.

Z Dougiem Aamothem i Paulem Ducklinem. Muzyka intro i outro autorstwa Edyta Mudge.

Możesz nas posłuchać SoundCloud, Podcasty Apple, Podcasty Google, Spotify, Stitcher i wszędzie tam, gdzie można znaleźć dobre podcasty. Lub po prostu upuść URL naszego kanału RSS do swojego ulubionego podcatchera.

PRZECZYTAJ TRANSKRYPTU

DOUG. Zamiana karty SIM, zero dni, [dramatyczny głos] Ping of DEATH i LastPass… znowu.

Wszystko to i wiele więcej w podkaście Naked Security.

[MOM MUZYCZNY]

Witam wszystkich w podcaście.

Jestem Doug Aamoth.

Ze mną, jak zawsze, jest Paul Ducklin.

Paul, jak się masz?

KACZKA. Bardzo dobrze, Doug.

Włożyłeś trochę dramatyzmu w to intro, miło mi to widzieć!

DOUG. Cóż, jak powiedzieć „Ping of Death”, nie mówiąc [doom metalowy growl] „Ping of DEATH”?

Nie możesz po prostu powiedzieć [łagodnym głosem] „Ping of Death”.

Trzeba się trochę nagimnastykować…

KACZKA. Tak przypuszczam.

Z pismem jest inaczej – co masz?

Pogrubienie i kursywa.

Po prostu poszedłem z normalnym tekstem, ale użyłem wielkich liter, co pomaga.

DOUG. Tak, myślę, że pogrubiłbym i zaznaczył słowo „śmierć” kursywą, więc [znowu doom metal] „The Ping of DEATH”.

KACZKA. I używaj wielu kolorów!

Zrobię to następnym razem, Doug.

DOUG. Wyrwij stare tag w HTML, aby trochę migał? [ŚMIECH]

KACZKA. Doug, przez chwilę martwiłem się, że użyjesz tego słowa [ŚMIECH] .

DOUG. [ŚMIECH] Uwielbiamy tutaj stare rzeczy!

I to ładnie współgra z naszym W tym tygodniu w historii technologii segment – jestem podekscytowany tym, ponieważ nie słyszałem o nim, ale natknąłem się na niego.

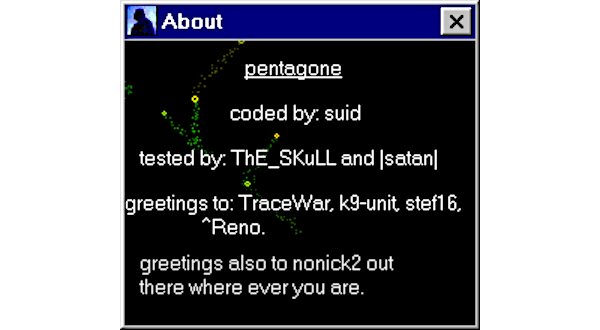

W tym tygodniu, 04 grudnia 2001 r., robak Goner splądrował Internet w tempie ustępującym jedynie wirusowi Love Bug.

Goner rozprzestrzeniał się za pośrednictwem programu Microsoft Outlook i obiecywał niczego niepodejrzewającym ofiarom zabawny wygaszacz ekranu po uruchomieniu.

KACZKA. Umarlak…

Myślę, że ma taką nazwę, ponieważ na końcu było wyskakujące okienko, prawda, które wspominało o Pentagonie?

Ale to miała być gra słów – to była „Penta/Gone”.

Z pewnością był to robak, który przypomniał ludziom, że w rzeczywistości wygaszacze ekranu systemu Windows to tylko programy wykonywalne.

Tak więc, jeśli szukałeś specjalnie dla .EXE pliki, no cóż, można je było opakować .SCR (wygaszacza ekranu).

Jeśli polegałeś tylko na nazwach plików, możesz łatwo zostać oszukany.

I wielu ludzi było, niestety.

DOUG. W porządku, przejdziemy od starej szkoły do nowej szkoły.

Mówimy o LastPass: doszło do naruszenia; samo naruszenie nie było straszne; ale to naruszenie doprowadziło teraz do kolejnego naruszenia.

A może to tylko kontynuacja pierwotnego naruszenia?

LastPass przyznaje się do naruszenia danych klienta spowodowanego poprzednim naruszeniem

KACZKA. Tak, LastPass napisał o tym zasadniczo jako kontynuację poprzedniego naruszenia, które, jak sądzę, miało miejsce w sierpniu 2022 r., prawda?

I jak powiedzieliśmy wtedy, było to bardzo zawstydzające spojrzenie na LastPass.

Ale w miarę naruszeń było to prawdopodobnie gorsze dla ich PR, marketingu i (jak sądzę) dla ich działów własności intelektualnej, ponieważ wydaje się, że główną rzeczą, którą oszuści ukradli, był kod źródłowy z ich systemu programistycznego.

A LastPass szybko uspokoił ludzi…

Po pierwsze, ich dochodzenie sugerowało, że podczas ich pobytu oszuści nie byli w stanie dokonać żadnych nieautoryzowanych zmian, które mogłyby później przeniknąć do prawdziwego kodu.

Po drugie, dostęp do systemu programistycznego nie daje dostępu do systemu produkcyjnego, w którym budowany jest właściwy kod.

Po trzecie, byli w stanie powiedzieć, że wygląda na to, że nie skradziono żadnych zaszyfrowanych magazynów haseł, więc nie uzyskano dostępu do przechowywania zaszyfrowanych haseł w chmurze.

A nawet gdyby uzyskano do niego dostęp, tylko Ty znałbyś hasło, ponieważ odszyfrowywanie (co nazwałeś „ciężkim podnoszeniem”, kiedy mówiliśmy o tym w podcaście) jest faktycznie wykonywane w pamięci na twoich urządzeniach – LastPass nigdy nie widzi twojego hasło.

A potem, po czwarte, powiedzieli, o ile nam wiadomo, w wyniku tego naruszenia niektóre rzeczy, które były w środowisku programistycznym, dały teraz ten sam… lub być może zupełnie inny ładunek oszustom, którzy kupili skradzione dane z poprzedniej parceli, kto wie?

To pozwoliło im dostać się do jakiejś usługi w chmurze, w której skradziono pozornie nieznany zestaw danych klientów.

Nie sądzę, żeby jeszcze do końca wiedzieli, ponieważ ustalenie, do czego faktycznie uzyskano dostęp po włamaniu, może zająć trochę czasu.

Myślę więc, że można śmiało powiedzieć, że jest to coś w rodzaju strony B pierwotnego naruszenia.

DOUG. W porządku, sugerujemy, jeśli jesteś klientem LastPass, aby mieć oko na raport o incydencie związanym z bezpieczeństwem firmy.

Będziemy śledzić tę historię, ponieważ wciąż się rozwija.

A jeśli ty, tak jak Paul i ja, zarabiasz na życie, walcząc z cyberprzestępczością, z naruszenia Ubera można wyciągnąć kilka doskonałych lekcji.

To jest odcinek podcastu – „minisod” – z Chesterem Wiśniewskim, który Paul umieścił na dole artykułu LastPass:

Wiele do nauczenia się na tym froncie!

KACZKA. Jak mówisz, świetnie się tego słucha, ponieważ, jak sądzę, jest to coś, co w Ameryce jest znane jako „praktyczna rada” lub „wiadomości, których możesz użyć”.

DOUG. [ŚMIECH] Cudownie.

Mówiąc o wiadomościach, których tak naprawdę nie możesz użyć, Apple generalnie milczy na temat swoich aktualizacji zabezpieczeń… i była aktualizacja zabezpieczeń:

Apple wypuszcza aktualizację zabezpieczeń iOS, która jest bardziej szczelna niż kiedykolwiek

KACZKA. Och, Doug, to jedno z twoich najlepszych… Podoba mi się to przejście.

DOUG. [ŚMIECH] Dziękuję; Dziękuję bardzo.

KACZKA. Tak, to mnie zaskoczyło.

Pomyślałem: „Cóż, wezmę aktualizację, bo brzmi poważnie”.

I dałem sobie powód: „Pozwól mi zrobić to dla czytelników Naked Security”.

Bo jeśli to zrobię i nie będzie żadnych skutków ubocznych, to przynajmniej będę mógł powiedzieć innym ludziom: „Słuchaj, zrobiłem to na ślepo i nic mi się nie stało. Więc może ty też możesz to zrobić”.

Po prostu nagle zauważyłem, że dostępna jest aktualizacja iOS 16.1.2, chociaż nie otrzymałem e-maila z poradą bezpieczeństwa od Apple.

Brak e-maila?!

To dziwne.. więc poszedłem do HT201222 strona portalu, którą Apple ma dla swoich biuletynów bezpieczeństwa, i tam była: iOS 16.1.2.

A co jest napisane, Doug, „Szczegóły wkrótce”?

DOUG. I czy wkrótce poszli?

KACZKA. Cóż, to było ponad tydzień temu i jeszcze ich tam nie ma.

Czy mówimy „wkrótce”, mając na myśli godziny, dni, tygodnie czy miesiące?

W tej chwili wygląda to na tygodnie.

I, jak zawsze w przypadku Apple, nic nie wskazuje na to, by miało to coś wspólnego z innymi systemami operacyjnymi.

Czy zostały zapomniane?

Czy nie potrzebują aktualizacji?

Czy oni również potrzebowali aktualizacji, ale po prostu nie jest ona jeszcze gotowa?

Czy zostali wycofani ze wsparcia?

Ale wydawało się, jak powiedziałem w nagłówku, jeszcze bardziej zaciśnięte usta niż zwykle dla Apple i niekoniecznie najbardziej pomocna rzecz na świecie.

DOUG. OK, bardzo dobrze… jeszcze kilka pytań, które prowadzą nas do naszej następnej historii.

Bardzo interesujące pytanie!

Czasami, gdy rejestrujesz się w usłudze, która wymusza uwierzytelnianie dwuskładnikowe, pojawia się komunikat: „Czy chcesz otrzymywać powiadomienia SMS-em, czy chcesz użyć aplikacji uwierzytelniającej?”

A ta historia jest przestrogą, aby nie używać telefonu – używaj aplikacji uwierzytelniającej, nawet jeśli jest to trochę bardziej uciążliwe.

To jest bardzo ciekawa historia:

Wymiana karty SIM wysłana do więzienia za napad na kryptowalutę 2FA na ponad 20 milionów dolarów

KACZKA. Tak jest, Doug!

Jeśli kiedykolwiek zgubiłeś telefon komórkowy lub zablokowałeś się na karcie SIM, wprowadzając błędny kod PIN zbyt wiele razy, wiesz, że możesz iść do sklepu z telefonami komórkowymi…

…i zazwyczaj proszą o dowód tożsamości lub coś w tym stylu, a ty mówisz: „Hej, potrzebuję nowej karty SIM”.

I wygenerują go dla Ciebie.

Kiedy włożysz go do telefonu, bingo!… ma na nim twój stary numer.

Oznacza to, że jeśli oszust może wykonać to samo ćwiczenie, co Ty, aby przekonać firmę telefonii komórkowej, że „zgubił” lub „zepsuł” swoją kartę SIM (tj. *Twoją kartę SIM*), i może uzyskać ta karta została im przekazana, wysłana lub im dana w jakiś sposób…

…potem, kiedy podłączają go do swojego telefonu, zaczynają otrzymywać SMS-y z kodami uwierzytelniania dwuskładnikowego, *i* Twój telefon przestaje działać.

To zła wiadomość.

Dobrą wiadomością w tym artykule jest to, że był to przypadek faceta, który został za to złapany.

Został wysłany do więzienia w USA na 18 miesięcy.

On, z bandą wspólników – lub, mówiąc słowami Departamentu Sprawiedliwości, tzw Uczestnicy schematu… [ŚMIECH]

… uciekli z kryptowalutą jednej konkretnej ofiary, najwyraźniej w wysokości 20 milionów dolarów, jeśli nie masz nic przeciwko.

DOUG. Uf!

KACZKA. Zgodził się więc przyznać do winy, odbyć karę więzienia i natychmiast stracić… kwota wynosiła [czytaj uważnie] 983,010.72 XNUMX $… tylko po to, by od razu ją stracić.

Więc przypuszczalnie miał to gdzieś w pobliżu.

I najwyraźniej ma też jakiś prawny obowiązek zwrotu ponad 20 milionów dolarów.

DOUG. Powodzenia wszystkim! Powodzenia.

Jego inne [wokal kursywą] Uczestnicy schematu może powodować pewne problemy! [ŚMIECH]

KACZKA. Tak, nie wiem, co się stanie, jeśli oni również odmówią współpracy.

Na przykład, jeśli po prostu wywieszą go do wyschnięcia, co się stanie?

Ale mamy kilka wskazówek i porad, jak wzmocnić bezpieczeństwo (na więcej sposobów niż tylko 2FA, którego używasz) w artykule.

Więc idź i przeczytaj to… każda odrobina pomaga.

DOUG. OK, mówiąc o „małych bitach”…

…to była kolejna fascynująca historia, jak nisko ping może być użyty do wyzwolenia zdalnego wykonania kodu:

Ping śmierci! FreeBSD naprawia błąd crashtastic w narzędziu sieciowym

KACZKA. [Znowu lubię segue] Myślę, że jesteś lepszy, Doug!

DOUG. [ŚMIECH] Jestem dzisiaj na fali…

KACZKA. Od Apple po [słabą próbę doomowego wokalu] Ping of DEATH!

Tak, to był intrygujący błąd.

Nie sądzę, żeby to naprawdę wyrządziło wiele szkód wielu ludziom i *jest* załatane, więc naprawa jest łatwa.

Ale we FreeBSD jest świetny opis doradztwo bezpieczeństwa...

… i jest to zabawna i, jeśli tak powiem, bardzo pouczająca opowieść dla obecnego pokolenia programistów, którzy mogli polegać na „Bibliotekach innych firm po prostu zrobią to za mnie. Radzenie sobie z pakietami sieciowymi niskiego poziomu? Nigdy nie muszę o tym myśleć…”

Jest tu kilka wspaniałych lekcji do nauczenia się.

Połączenia ping Narzędzie, które jest jedynym narzędziem sieciowym, o którym prawie wszyscy wiedzą, bierze swoją nazwę od SONAR.

Ty idziesz [wydaje filmowy dźwięk łodzi podwodnej] ping, a następnie echo wraca z serwera na drugim końcu.

Jest to funkcja wbudowana w protokół internetowy, IP, używająca rzeczy zwanej ICMP, czyli Internet Control Message Protocol.

Jest to specjalny protokół niskiego poziomu, znacznie niższy niż UDP lub TCP, do których ludzie są prawdopodobnie przyzwyczajeni, który jest w zasadzie przeznaczony do dokładnie tego rodzaju rzeczy: „Czy naprawdę żyjesz po drugiej stronie, zanim zacznę się martwić dlaczego Twój serwer WWW nie działa?”

Istnieje specjalny rodzaj pakietu, który można wysłać, zwany „ICMP Echo”.

Więc wysyłasz tę małą paczkę z krótką wiadomością (wiadomość może być dowolna), a ona po prostu odsyła ci tę samą wiadomość z powrotem.

Jest to po prostu podstawowy sposób powiedzenia: „Jeśli ta wiadomość nie wróci, oznacza to, że sieć lub cały serwer jest wyłączony”, a nie problem z oprogramowaniem komputera.

Analogicznie do SONAR, program, który wysyła te żądania echa, nazywa się… [pauza] Zamierzam zrobić efekt dźwiękowy, Doug… [znowu fałszywy dźwięk z filmu o łodzi podwodnej] ping. [ŚMIECH]

Chodzi o to, że idziesz, powiedz, ping -c3 (to znaczy sprawdź trzy razy) nakedsecurity.sophos.com.

Możesz to zrobić teraz i powinieneś otrzymać trzy odpowiedzi, każdą w odstępie jednej sekundy, z serwerów WordPress, na których znajduje się nasza witryna.

I mówi, że strona żyje.

Nie mówi ci, że serwer WWW działa; nie mówi ci, że WordPress działa; nie mówi, że Naked Security jest rzeczywiście dostępny do czytania.

Ale przynajmniej potwierdza, że widzisz serwer, a serwer może się z tobą skontaktować.

I kto by pomyślał, że ta skromna, mała odpowiedź ping może potknąć się o FreeBSD ping zaprogramować w taki sposób, aby nieuczciwy serwer mógł odesłać wiadomość „Tak, żyję” w pułapce, która mogłaby teoretycznie (tylko w teorii; nie sądzę, żeby ktokolwiek to zrobił w praktyce) wywołać zdalne wykonanie kodu na Twój komputer.

DOUG. Tak, to niesamowite; to niesamowita część.

Nawet jeśli jest to dowód słuszności koncepcji, to taka mała rzecz!

KACZKA. Połączenia ping program sam pobiera z powrotem cały pakiet IP i ma go podzielić na dwie części.

Zwykle jądro poradziłoby sobie z tym za ciebie, więc zobaczyłbyś tylko część danych.

Ale kiedy masz do czynienia z tzw surowe gniazda, otrzymujesz z powrotem nagłówek protokołu internetowego, który mówi po prostu: „Hej, te bajty pochodzą z takiego a takiego serwera”.

A potem dostajesz coś, co nazywa się „ICMP Echo Reply”, czyli drugą połową pakietu, który otrzymujesz.

Te pakiety mają zwykle około 100 bajtów, a jeśli jest to IPv4, pierwsze 20 bajtów to nagłówek IP, a reszta, cokolwiek to jest, to odpowiedź echa.

To ma kilka bajtów do powiedzenia: „To jest odpowiedź echa”, a następnie oryginalna wiadomość, która wróciła.

A więc oczywistą rzeczą do zrobienia, Doug, kiedy to dostaniesz, jest podzielenie tego na…

…nagłówek IP, który ma długość 20 bajtów, i reszta.

Zgadnij, gdzie leży problem?

DOUG. Powiedz!

KACZKA. Problem polega na tym, że nagłówki IP *prawie zawsze* mają długość 20 bajtów — właściwie nie sądzę, żebym kiedykolwiek widział taki, który by nie był.

I możesz powiedzieć, że mają 20 bajtów, ponieważ pierwszy bajt będzie miał postać szesnastkową 0x45.

„4” oznacza IPv4, a „5”… „Och, użyjemy tego, aby powiedzieć, jak długi jest nagłówek”.

Bierzesz tę liczbę 5 i mnożysz ją przez 4 (dla wartości 32-bitowych) i otrzymujesz 20 bajtów.

…i to jest rozmiar nagłówków IP o wartości prawdopodobnie sześciu sigma, jakie kiedykolwiek zobaczysz na całym świecie, Doug. [ŚMIECH]

Ale *mogą* osiągnąć rozmiar do 60 bajtów.

Jeśli umieścisz 0x4F zamiast 0x45, który mówi, że w nagłówku jest 0xF (lub 15 dziesiętnie) × 4 = 60 bajtów.

A kod FreeBSD po prostu wziął ten nagłówek i skopiował go do bufora na stosie o rozmiarze 20 bajtów.

Proste, oldschoolowe przepełnienie bufora stosu.

To przypadek czcigodnego narzędzia do rozwiązywania problemów z siecią z czcigodnym typem błędu. (Cóż, już nie.)

Tak więc, kiedy programujesz i masz do czynienia z rzeczami niskiego poziomu, o których nikt tak naprawdę nie myślał od wieków, nie kieruj się tylko przyjętą mądrością, która mówi: „Och, to zawsze będzie 20 bajtów; nigdy nie zobaczysz nic większego”.

Bo pewnego dnia możesz.

A kiedy ten dzień nadejdzie, może być tam celowo, ponieważ oszust celowo to zrobił.

Więc diabeł, jak zawsze, tkwi w szczegółach programowania, Doug.

DOUG. OK, bardzo interesujące; świetna historia.

W tej ostatniej historii o Chrome pozostaniemy przy temacie kodu.

Kolejny dzień zerowy, który daje dziewięciokrotność sumy w 2022 roku:

Numer dziewięć! Chrome naprawia kolejny dzień zerowy 2022, Edge też załatany

KACZKA. [Formalny głos, brzmiący jak nagranie] „Numer 9. Numer 9. Numer 9, numer 9”, Douglas.

DOUG. [ŚMIECH] Czy to Yoko Ono?

KACZKA. To jest Rewolucja 9 z „Białego albumu” Beatlesów.

Słychać, jak Yoko riffuje w tej piosence – to pejzaż dźwiękowy, wydaje mi się, że tak to nazywają – ale najwyraźniej fragment na początku, w którym ktoś w kółko powtarza „Numer 9, numer 9”, w rzeczywistości była to taśma testowa, którą znaleźli leżącą w pobliżu.

DOUG. Ach, bardzo fajne.

KACZKA. Inżynier EMI mówi coś w stylu: „To jest taśma testowa EMI numer 9” [ŚMIECH] i najwyraźniej nawet nie sądzę, żeby ktokolwiek wiedział, czyj to był głos.

To nie ma *nic* wspólnego z Chrome, Doug.

Ale biorąc pod uwagę, że ktoś skomentował na Facebooku któregoś dnia: „Ten Paul zaczyna wyglądać jak Beatles”… [pytanie], co wydało mi się nieco dziwne.

DOUG. [ŚMIECH] Tak, jak masz to przyjąć?

KACZKA. …Pomyślałem, że mógłbym zjeść obiad w „Numer 9”.

Wygląda na to, że jak dotąd dziewiąty dzień zerowy w roku, Doug.

I jest to poprawka jednego błędu, z błędem zidentyfikowanym jako CVE 2022-4282.

Ponieważ Microsoft Edge korzysta z rdzenia open-source Chromium, również był podatny na ataki, a kilka dni później Microsoft udostępnił aktualizację dla Edge.

Jest to więc zarówno problem z Chrome, jak i Edge.

Chociaż te przeglądarki powinny aktualizować się same, polecam mimo to sprawdzić – pokazujemy, jak to zrobić w artykule – na wszelki wypadek.

Nie będę tutaj odczytywać numerów wersji, ponieważ są one różne dla komputerów Mac, Linux i Windows w Chrome, a także dla Edge.

Podobnie jak Apple, Google jest trochę małomówny w tej sprawie.

Wydaje mi się, że znalazł go jeden z ich zespołu łowców zagrożeń.

Wyobrażam sobie więc, że znaleźli to, badając incydent, który miał miejsce w dziczy, i dlatego prawdopodobnie chcą zachować to pod kapeluszem, mimo że Google zwykle ma wiele do powiedzenia na temat „otwartości”, jeśli chodzi o naprawianie błędów.

Możesz zrozumieć, dlaczego w takim przypadku możesz potrzebować trochę czasu, aby kopać trochę głębiej, zanim powiesz wszystkim dokładnie, jak to działa.

DOUG. Świetnie… i mamy pytanie czytelnika, które prawdopodobnie zadaje sobie wiele osób.

Cassandra pyta: „Czy wyszukiwacze błędów po prostu mają szczęście w znajdowaniu błędów? A może trafili na „szew” pełen błędów? A może Chromium wydaje nowy kod, który zawiera więcej błędów niż zwykle? A może dzieje się coś innego?

KACZKA. Tak, to właściwie świetne pytanie i obawiam się, że mogę na nie odpowiedzieć tylko w nieco żartobliwy sposób, Doug.

Ponieważ Cassandra dała wybór A), B) i C), powiedziałem: „Cóż, może tak D) Wszystkie powyższe."

Wiemy, że gdy w kodzie pojawia się błąd określonego rodzaju, można założyć, że ten sam programista mógł wprowadzić podobne błędy w innym miejscu oprogramowania.

Lub inni programiści w tej samej firmie mogli korzystać z tego, co uważano za przyjętą wiedzę lub standardową praktykę w tamtym czasie i mogli pójść w ich ślady.

Świetnym przykładem jest to, że jeśli spojrzysz wstecz na Log4J… była poprawka, która załatała problem.

A potem, kiedy poszli szukać, „Och, właściwie są inne miejsca, w których popełniono podobne błędy”.

Więc była poprawka dla poprawki, a potem była poprawka dla poprawki dla poprawki, jeśli dobrze pamiętam.

Istnieje oczywiście również problem polegający na tym, że po dodaniu nowego kodu mogą pojawić się błędy, które są unikalne dla tego nowego kodu i powstają z powodu dodawania funkcji.

I dlatego wiele przeglądarek, w tym Chrome, ma „nieco starszą” wersję, z której możesz się trzymać.

Pomysł polega na tym, że te „starsze” wersje… nie mają żadnych nowych funkcji, ale wszystkie odpowiednie poprawki bezpieczeństwa.

Tak więc, jeśli chcesz być konserwatywny w stosunku do nowych funkcji, możesz być.

Ale z pewnością wiemy, że czasami, gdy wrzucasz nowe funkcje do produktu, wraz z nowymi funkcjami pojawiają się nowe błędy.

I możesz to stwierdzić na przykład, gdy pojawi się aktualizacja, powiedzmy, dla twojego iPhone'a i otrzymasz aktualizacje, powiedzmy, dla iOS 15 i iOS 16.

Następnie, gdy spojrzysz na listy błędów, jest kilka błędów, które dotyczą tylko iOS 16.

I myślisz: „Cześć, to muszą być błędy w kodzie, których wcześniej tam nie było”.

Więc tak, jest taka możliwość.

I myślę, że inne rzeczy, które się dzieją, można uznać za dobre.

Po pierwsze, myślę, że szczególnie w przypadku przeglądarek twórcy przeglądarek znacznie lepiej radzą sobie z wypuszczaniem pełnych przebudów naprawdę, bardzo szybko.

DOUG. Ciekawy.

KACZKA. I myślę, że inną rzeczą, która się zmieniła, jest to, że w przeszłości można było twierdzić, że dla wielu dostawców… dość trudno było nakłonić ludzi do stosowania łat, nawet jeśli wychodziły one tylko w miesięcznym harmonogramie, a nawet jeśli mieli w sobie wiele poprawek dnia zerowego.

Myślę, że być może jest to również odpowiedź na fakt, że coraz więcej z nas coraz częściej nie tylko akceptuje, ale wręcz *oczekuje* automatycznej aktualizacji, która jest naprawdę szybka.

Myślę więc, że można z tego wyczytać kilka dobrych rzeczy.

Nie tylko fakt, że Google może niemal natychmiast wypchnąć pojedynczą poprawkę dnia zerowego, ale także to, że ludzie są skłonni to zaakceptować, a nawet zażądać.

Więc lubię widzieć ten numer „Wow, dziewięć zerowych dni w roku ustalanych indywidualnie!”…

…Lubię myśleć o tym bardziej jako o „szklance do połowy wypełnionej i napełniającej się” niż o „szklance do połowy pustej i opróżnianej przez mały otwór w dnie”. [ŚMIECH]

To jest moja opinia.

DOUG. Dobrze, bardzo dobrze.

Dziękuję za pytanie, Kasandro.

Jeśli masz ciekawą historię, komentarz lub pytanie, które chciałbyś przesłać, chętnie przeczytamy o tym w podkaście.

Możesz wysłać e-maila na adres tips@sophos.com, skomentować dowolny z naszych artykułów lub napisać do nas w serwisie społecznościowym: @NakedSecurity.

To nasz program na dzisiaj; bardzo dziękuję za wysłuchanie.

W przypadku Paula Ducklina jestem Doug Aamoth i przypominam: Do następnego razu…

OBIE. Bądź bezpieczny!

[MOM MUZYCZNY]

- Apple

- blockchain

- Chrom

- pomysłowość

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępczość

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- krawędź

- Wykorzystać

- zapora

- włamanie

- iOS

- Kaspersky

- Prawo i porządek

- malware

- Mcafee

- Microsoft

- Nagie bezpieczeństwo

- Nagi podcast o bezpieczeństwie

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- Podcast

- prywatność

- VPN

- wrażliwość

- zabezpieczenia stron internetowych

- zefirnet

![S3 Odc.121: Czy można zostać zhakowanym, a następnie ściganym za to? [Dźwięk + tekst]](https://platoaistream.com/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-300x156.png)