Prawo nagłówków Betteridge’a mówi, że na każdy nagłówek zadany jako pytanie można natychmiast odpowiedzieć prostym „nie”.

Najwyraźniej teoria kryjąca się za tym dowcipem (nie jest to właściwie Prawo, ani reguła, ani nawet w rzeczywistości nic więcej niż sugestia) jest taka, że gdyby autor wiedział, o czym mówi, i miał prawdziwe dowody na poparcie swojej tezy, napisaliby nagłówek jako nierozcieńczony fakt.

Cóż, nie jesteśmy dziennikarzami w Naked Security, więc na szczęście nie jesteśmy związani tym prawem.

Bezlitosna odpowiedź na nasze własne pytanie w powyższym nagłówku brzmi: „Nikt nie wie oprócz Apple, a Apple nie mówi”.

Lepszą, ale wprawdzie pośrednią odpowiedzią jest: "Poczekaj i zobacz."

Szybkie odpowiedzi

Ta historia zaczęła się wczoraj późnym wieczorem, pod koniec 2023-06-10 czasu brytyjskiego, kiedy podekscytowani [masz na myśli „pobudliwie”? – wyd.] napisał poradnik o Apple drugi w historii Szybka reakcja bezpieczeństwa (RSR):

Te RSR są, jak my wyjaśniono wcześniej, Apple stara się dostarczać poprawki awaryjne dotyczące pojedynczych problemów tak szybko, jak zwykle dobrze zarządzane projekty open source, w przypadku których łatki typu zero-day często pojawiają się w ciągu jednego lub dwóch dni od wykrycia problemu, a aktualizacje aktualizacji następuje po niezwłocznie, jeśli dalsze dochodzenie wykaże dalsze problemy wymagające naprawy.

Jednym z powodów, dla których projekty open source mogą przyjąć tego rodzaju podejście, jest to, że zwykle udostępniają stronę pobierania z pełnym kodem źródłowym każdej oficjalnie wydanej wersji, więc jeśli spieszysz się z przyjęciem najnowszych poprawek, zajmuje to godziny, a nie dni lub tygodnie i nie działają, nie ma przeszkód, aby powrócić do poprzedniej wersji, dopóki poprawka za poprawkę nie będzie gotowa.

Jednak oficjalna ścieżka aktualizacji firmy Apple, przynajmniej w przypadku urządzeń mobilnych, zawsze polegała na dostarczaniu pełnych poprawek na poziomie systemu, których nigdy nie można cofnąć, ponieważ Apple nie podoba się pomysł użytkowników celowo obniżających własne systemy w celu wykorzystywać stare błędy w celu jailbreakowania własnych urządzeń lub instalowania alternatywnych systemów operacyjnych.

W rezultacie, nawet gdy Apple produkowało awaryjne poprawki jednego lub dwóch błędów dla luk dnia zerowego, które były już aktywnie wykorzystywane, firma musiała wymyślić (i trzeba było w to uwierzyć) coś, co zasadniczo było jednokierunkowa uaktualnienie, mimo że wszystko, czego naprawdę potrzebowałeś, to minimalizm aktualizacja do jednego komponentu systemu, aby załatać wyraźne i aktualne zagrożenie.

Wejdź w proces RSR, umożliwiając szybkie łatki, które możesz zainstalować w pośpiechu, które nie wymagają przełączania telefonu w tryb offline na 15 do 45 minut powtarzających się ponownych uruchomień i które możesz później usunąć (i ponownie zainstalować i usunąć, i itd.), jeśli zdecydujesz, że lekarstwo było gorsze od choroby.

Błędy załatane tymczasowo przez RSR zostaną załatane na stałe w następnej pełnej aktualizacji…

…aby RSR nie potrzebowały ani nie otrzymywały własnego numeru wersji.

Zamiast tego otrzymują dołączoną literę sekwencyjną, dzięki czemu pierwsza odpowiedź Rapid Security Response dla iOS 16.5.1 (która pojawiła się wczoraj) jest wyświetlana w Ustawienia > Ogólne > O nas as 16.5.1 (a).

(Nie wiemy, co się stanie, jeśli sekwencja kiedykolwiek minie (z), ale bylibyśmy skłonni postawić mały zakład, że odpowiedź brzmi (aa)lub może (za) jeśli sortowanie alfabetyczne jest uważane za ważne.)

Tu dzisiaj, jutro odszedł

W każdym razie, zaledwie kilka krótkich godzin po tym, jak doradziłem wszystkim, aby pobrali iOS i iPadOS 16.5.1 (a), ponieważ naprawia exploit dnia zerowego w kodzie WebKit firmy Apple i dlatego prawie na pewno może zostać wykorzystany do złośliwego oprogramowania, takiego jak wszczepianie oprogramowania szpiegującego lub przechwytywanie prywatne dane z telefonu…

…komentatorzy (specjalne podziękowania dla Johna Michaela Lesliego, który napisali na naszej stronie na Facebooku) zaczęli zgłaszać, że aktualizacja nie była już wyświetlana, kiedy używali Ustawienia > Ogólne > Aktualizacja oprogramowania aby spróbować zaktualizować swoje urządzenia.

Własność Apple portal bezpieczeństwa nadal wyświetla [2023-07-11T15:00:00Z] najnowsze aktualizacje jako macOS 13.4.1 (a) i iOS/iPadOS 16.5.1 (a), z dnia 2023-07-10, bez adnotacji o tym, czy zostały oficjalnie zawieszone, czy nie.

Ale Raporty za pośrednictwem strony MacRumors sugerują, że aktualizacje zostały na razie wycofane.

Jednym z sugerowanych powodów jest to, że przeglądarka Safari firmy Apple identyfikuje się teraz w żądaniach internetowych za pomocą ciągu User-Agent, który zawiera dodatek (a) w jego numerze wersji.

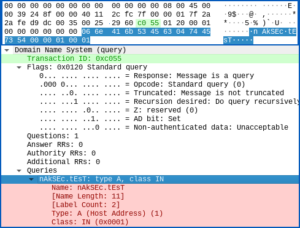

Oto, co zobaczyliśmy, gdy skierowaliśmy naszą zaktualizowaną przeglądarkę Safari na iOS na nasłuchujące gniazdo TCP (sformatowane z podziałem linii w celu poprawy czytelności):

$ ncat -vv -l 9999 Ncat: Wersja 7.94 ( https://nmap.org/ncat ) Ncat: Słuchanie na :::9999 Ncat: Słuchanie na 0.0.0.0:9999 Ncat: Połączenie z 10.42.42.1. Ncat: Połączenie z 10.42.42.1:13337. GET / HTTP/1.1 Host: 10.42.42.42:9999 Upgrade-Insecure-Requests: 1 Accept: text/html,application/xhtml+xml, application/xml;q=0.9,*/*;q=0.8 User-Agent: Mozilla/5.0 (iPhone; procesor iPhone OS 16_5_1 jak Mac OS X) AppleWebKit/605.1.15 (KHTML, jak Gecko) Version/16.5.2 (a) Mobile/15E148 Safari/604.1 Akceptuj język: en-GB,en; q=0.9 Akceptuj-Kodowanie: gzip, deflate Połączenie: keep-alive NCAT DEBUG: Zamykanie fd 5.

Według niektórych komentatorów MacRumors, że Version/ string, składający się ze zwykłych liczb i kropek wraz z dziwnym i nieoczekiwanym tekstem w nawiasach okrągłych, wprowadza w błąd niektóre strony internetowe.

(Jak na ironię, wszystkie witryny, które widzieliśmy w tej pozornie grze polegającej na błędnym parsowaniu ciągów wersji, wydają się być usługami, które są znacznie częściej dostępne przez dedykowane aplikacje niż przez przeglądarkę, ale teoria wydaje się być taka, że najwyraźniej zadławić się tym 16.5.2 (a) identyfikator wersji, jeśli zdecydujesz się odwiedzić je ze zaktualizowaną wersją Safari.)

Co robić?

Ściśle mówiąc, tylko Apple wie, co się tutaj dzieje, i nie mówi. (Przynajmniej nie oficjalnie za pośrednictwem swojego portalu bezpieczeństwa (HT201222) lub jego Informacje o szybkich reakcjach bezpieczeństwa Strona (HT201224.)

Sugerujemy, jeśli masz już tę aktualizację, aby jej nie usuwać, chyba że rzeczywiście przeszkadza to w korzystaniu z telefonu z witrynami internetowymi lub aplikacjami potrzebnymi do pracy lub jeśli Twój własny dział IT wyraźnie nie zaleci wycofania zmian do „nie-(a)” smaku macOS, iOS lub iPadOS.

W końcu ta aktualizacja została uznana za odpowiednią do szybkiej reakcji, ponieważ naprawiany przez nią exploit to dzika dziura w zdalnym wykonaniu kodu (RCE) w przeglądarce.

Jeśli potrzebujesz lub chcesz usunąć RSR, możesz to zrobić:

- Jeśli masz iPhone'a lub iPada. Iść do Ustawienia > Ogólne > O nas > Wersja iOS/iPadOS i wybierz Usuń odpowiedź bezpieczeństwa.

- Jeśli masz Maca. Iść do Ustawienia systemowe > Ogólne > O nas i kliknij

(i)ikona na końcu pozycji pt MacOS Ventura.

Zauważ, że od razu zainstalowaliśmy RSR na macOS Ventura 13.4.1 i iOS 16.5.1 i nie mieliśmy żadnych problemów z przeglądaniem naszych zwykłych miejsc w sieci za pośrednictwem Safari lub Edge. (Pamiętaj, że wszystkie przeglądarki używają WebKit na urządzeniach mobilnych Apple!)

Dlatego nie zamierzamy usuwać aktualizacji i nie chcemy tego robić eksperymentalnie, ponieważ nie mamy pojęcia, czy później będziemy mogli ją ponownie zainstalować.

Komentatorzy sugerowali, że łatka po prostu nie jest zgłaszana, gdy próbują z niezałatanego urządzenia, ale nie próbowaliśmy ponownie załatać wcześniej załatanego urządzenia, aby sprawdzić, czy daje to magiczny bilet do ponownego pobrania aktualizacji.

Po prostu:

- Jeśli masz już pobrany system macOS 13.4.1 (a) lub iOS/iPadOS 16.5.1 (a), zachowaj aktualizację, chyba że absolutnie musisz się jej pozbyć, biorąc pod uwagę, że zabezpiecza cię przed dziurą dnia zerowego.

- Jeśli zainstalowałeś go i naprawdę potrzebujesz lub chcesz go usunąć, zapoznaj się z naszymi instrukcjami powyżej, ale załóż, że później nie będziesz mógł go ponownie zainstalować i dlatego zostaniesz zaliczony do trzeciej kategorii poniżej.

- Jeśli jeszcze go nie masz, obserwuj tę przestrzeń. Domyślamy się, że

(a)łatka zostanie szybko zastąpiona przez a(b)patch, ponieważ cała idea tych „literowych aktualizacji” polega na tym, że mają one być szybką odpowiedzią. Ale tylko Apple wie na pewno.

Poprawimy naszą zwykłą wczorajszą radę, mówiąc: Nie opóźniaj; zrób to, gdy tylko Apple i Twoje urządzenie Ci na to pozwolą.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Motoryzacja / pojazdy elektryczne, Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Przesunięcia bloków. Modernizacja własności offsetu środowiskowego. Dostęp tutaj.

- Źródło: https://nakedsecurity.sophos.com/2023/07/11/apple-silently-pulls-its-latest-zero-day-update-what-now/

- :ma

- :Jest

- :nie

- :Gdzie

- $W GÓRĘ

- 1

- 10

- 13

- 15%

- 16

- 25

- 7

- 8

- 9

- a

- zdolność

- Zdolny

- O nas

- powyżej

- bezwzględny

- absolutnie

- Akceptuj

- dostęp

- aktywnie

- faktycznie

- przyjąć

- Rada

- doradztwo

- doradczy

- Po

- potem

- ponownie

- przed

- Wszystkie kategorie

- Pozwalać

- wzdłuż

- już

- alternatywny

- zawsze

- an

- i

- odpowiedź

- każdy

- wszystko

- Apple

- podejście

- mobilne i webowe

- SĄ

- AS

- założyć

- At

- autor

- samochód

- z dala

- z powrotem

- background-image

- bariera

- BE

- bo

- być

- za

- jest

- poniżej

- Ulepsz Swój

- granica

- Dolny

- związany

- przerwy

- przeglądarka

- przeglądarki

- Przeglądanie

- błędy

- ale

- by

- oprawa ołowiana witrażu

- CAN

- walizka

- Kategoria

- Centrum

- na pewno

- Dodaj

- jasny

- kliknij

- zamknięcie

- kod

- kolor

- jak

- komentatorzy

- powszechnie

- sukcesy firma

- składnik

- mylące

- połączenie

- za

- Składający się

- mógłby

- pokrywa

- CPU

- lekarstwo

- ZAGROŻENIE

- dane

- przestarzały

- dzień

- Dni

- zdecydować

- dedykowane

- uważane

- opóźnienie

- dostarczyć

- Departament

- urządzenie

- urządzenia

- choroba

- Wyświetlacz

- wystawiany

- do

- robi

- Nie

- nie

- pobieranie

- ed

- krawędź

- wysiłek

- nagły wypadek

- zakończenia

- prawo

- istotnie

- Parzyste

- EVER

- Każdy

- wszyscy

- dowód

- Z wyjątkiem

- egzekucja

- Wykorzystać

- eksploatowany

- fakt

- wiara

- kilka

- i terminów, a

- ustalony

- następujący

- W razie zamówieenia projektu

- na szczęście

- znaleziono

- od

- pełny

- dalej

- ogólnie

- otrzymać

- dany

- daje

- Go

- Goes

- będzie

- poszedł

- miał

- dzieje

- Have

- nagłówek

- Nagłówki

- wysokość

- tutaj

- Otwór

- Dziury

- gospodarz

- GODZINY

- unosić

- Jednak

- HTTPS

- i

- ICON

- pomysł

- identyfikator

- identyfikuje

- if

- ważny

- podnieść

- in

- obejmuje

- zainstalować

- Instalacja

- natychmiast

- instrukcje

- Zamierzam

- najnowszych

- Dochodzenia

- iOS

- iPad

- iPadOS

- iPhone

- Ironicznie

- problemy

- IT

- JEGO

- samo

- jailbreaking

- John

- Dziennikarze

- właśnie

- Trzymać

- Wiedzieć

- Późno

- później

- firmy

- Prawo

- najmniej

- lewo

- list

- lubić

- Linia

- Słuchanie

- wykazy

- dłużej

- mac

- MacOS

- makrory

- magia

- malware

- Margines

- Maksymalna szerokość

- oznaczać

- Oznaczało

- Michał

- minuty

- Aplikacje mobilne

- urządzenia mobilne

- jeszcze

- większość

- dużo

- Nagie bezpieczeństwo

- Potrzebować

- potrzebne

- potrzeba

- nigdy

- Nowości

- Następny

- Nie

- ani

- normalna

- Uwagi

- już dziś

- numer

- z naszej

- of

- Oficjalnie

- nieaktywny

- często

- Stary

- on

- ONE

- tylko

- koncepcja

- open source

- projekty open source

- operacyjny

- system operacyjny

- or

- zamówienie

- OS

- OS X

- ludzkiej,

- na zewnątrz

- własny

- strona

- Przeszłość

- Łata

- Łatki

- ścieżka

- Paweł

- może

- na stałe

- telefon

- PHP

- plato

- Analiza danych Platona

- PlatoDane

- Portal

- position

- Wiadomości

- teraźniejszość

- poprzedni

- prywatny

- Problem

- problemy

- wygląda tak

- Wytworzony

- projekt

- projektowanie

- zapewniać

- Ściąga

- cel

- położyć

- pytanie

- szybki

- szybko

- raczej

- gotowy

- real

- naprawdę

- powód

- niedawny

- względny

- pamiętać

- zdalny

- usunąć

- powtórzony

- otrzymuje

- Zgłoszone

- Raportowanie

- wywołań

- wymagać

- odpowiedź

- Odpowiedzi

- dalsze

- ujawniać

- Pozbyć się

- prawo

- Rolka

- Walcowane

- Walcowanie

- okrągły

- RSR

- Zasada

- pędzić

- Safari

- zobaczył

- powiedzenie

- zabezpieczenia

- bezpieczeństwo

- widzieć

- wydać się

- wydaje

- widziany

- Sekwencja

- Usługi

- Short

- seans

- Prosty

- po prostu

- witryna internetowa

- Witryny

- mały

- So

- solidny

- kilka

- Wkrótce

- Źródło

- Kod źródłowy

- Typ przestrzeni

- Mówiąc

- specjalny

- spyware

- rozpoczęty

- Nadal

- Historia

- sznur

- taki

- sugerować

- odpowiedni

- Dostawa

- wsparcie

- pewnie

- zawieszony

- SVG

- system

- systemy

- Brać

- rozmawiać

- mówi

- niż

- dzięki

- że

- Połączenia

- ich

- Im

- teoria

- w związku z tym

- Te

- one

- Trzeci

- to

- chociaż?

- bilet

- czas

- do

- już dziś

- Top

- przejście

- przezroczysty

- wypróbowany

- próbować

- drugiej

- Uk

- Nieoczekiwany

- aż do

- Aktualizacja

- zaktualizowane

- Nowości

- uaktualnienie

- URL

- posługiwać się

- używany

- Użytkownicy

- zazwyczaj

- wersja

- przez

- Odwiedzić

- chcieć

- była

- Oglądaj

- we

- sieć

- zestaw internetowy

- strony internetowe

- tygodni

- były

- Co

- jeśli chodzi o komunikację i motywację

- czy

- który

- KIM

- cały

- będzie

- skłonny

- w

- w ciągu

- Praca

- odrobić

- gorzej

- napisany

- X

- wczoraj

- jeszcze

- ty

- Twój

- siebie

- zefirnet