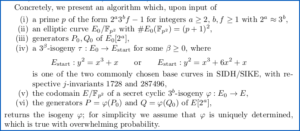

Badacze cyberbezpieczeństwa w Belgii i USA ostatnio opublikował artykuł ma zostać zaprezentowany jeszcze w tym roku na konferencji USENIX 2023.

Trzech współautorów nie mogło się oprzeć żartobliwemu tytułowi, dubbingującemu ich atak Ramki do kadrowania, z nieco łatwiejszym do naśladowania hasłem, które mówi Omijanie szyfrowania Wi-Fi poprzez manipulowanie kolejkami transmisji.

Jak to zwykle robią badacze bezpieczeństwa, trio zadało sobie pytanie: „Co się stanie, gdy użytkownik Wi-Fi tymczasowo odłączy się od sieci, przypadkowo lub celowo, ale równie dobrze może ponownie pojawić się online po krótkiej przerwie?”

Ustaw w kolejce na wszelki wypadek!

Bezprzewodowy układ scalony w telefonie lub laptopie może chwilowo przejść w tryb oszczędzania energii lub „uśpienia” w celu oszczędzania energii lub może wypaść poza zasięg, a następnie wrócić…

…w tym czasie punkty dostępowe często zapisują wszelkie pakiety odpowiedzi, które nadchodzą w przypadku żądań, które wciąż pozostawały bez odpowiedzi w momencie, gdy urządzenie zostało wyłączone lub znalazło się poza zasięgiem.

Biorąc pod uwagę, że klient, który jest rozłączony, nie może inicjować żadnych nowych żądań, dopóki nie ogłosi powrotu do aktywnego uczestnictwa w sieci, punkt dostępowy raczej nie będzie ugrzązł z tak wieloma pozostałymi pakietami odpowiedzi dla każdego nieaktywnego użytkownika.

Dlaczego więc nie ustawić ich w kolejce, o ile jest wystarczająco dużo wolnego miejsca w pamięci, i dostarczyć później, gdy urządzenie ponownie się połączy, aby poprawić wygodę i przepustowość?

Jeśli zabraknie pamięci lub urządzenie pozostanie w trybie offline przez zbyt długi czas, pakiety znajdujące się w kolejce można bez szkody odrzucić, ale dopóki jest miejsce na przechowywanie ich „na później”, jakie szkody może to spowodować?

Potrząsanie luźnymi zbłąkanymi pakietami

Nasi badacze odkryli, że tak zwani aktywni przeciwnicy mogą być w stanie uwolnić przynajmniej część danych w kolejce z przynajmniej niektórych punktów dostępowych.

Okazało się, że umieszczone w kolejce dane były przechowywane w odszyfrowanej formie, przewidując, że może zajść potrzeba ich ponownego zaszyfrowania przy użyciu nowego klucza sesyjnego w celu późniejszego dostarczenia.

Prawdopodobnie domyślasz się, dokąd to zmierza.

Badacze wymyślili różne sposoby na oszukanie niektórych punktów dostępowych w celu uwolnienia tych oczekujących w kolejce pakietów sieciowych…

… albo w ogóle bez szyfrowania, albo zaszyfrowane nowym kluczem sesji, który wybrali do tego celu.

Senna obwodnica

Podczas jednego ataku po prostu powiedzieli punktowi dostępowemu, że są twoją kartą bezprzewodową i że masz zamiar przejść w „tryb uśpienia”, doradzając w ten sposób punktowi dostępowemu, aby zaczął ustawiać kolejkę danych na jakiś czas.

Irytujące jest to, że żądania „Idę się teraz zdrzemnąć” nie były same w sobie zaszyfrowane, więc badacze nie musieli nawet znać hasła do sieci Wi-Fi, nie mówiąc już o wywęszeniu konfiguracji oryginalnego klucza sesji (tzw. PMK lub klucz główny parami).

Wkrótce potem udawali, że są „budzącym się” laptopem lub telefonem.

Poprosiliby o ponowne powiązanie z punktem dostępowym, ale tym razem bez ustawionego klucza szyfrowania, i wywęszyli wszelkie oczekujące w kolejce odpowiedzi, które pozostały z poprzedniego.

Okazało się, że wiele punktów dostępowych nie przejmowało się faktem, że dane w kolejce, o które pierwotnie żądano w zaszyfrowanym formacie, są teraz udostępniane w postaci niezaszyfrowanej, więc przynajmniej część danych może wycieknąć.

Nie używaj tego klucza, zamiast tego użyj tego

W kolejnym ataku zastosowali nieco inną technikę.

Tym razem wysłali sfałszowane pakiety, aby zmusić kartę sieci bezprzewodowej do odłączenia się od sieci, po czym szybko ustanowili nowe połączenie z nowym kluczem sesji.

Do tego ataku potrzebna jest oczywiście znajomość klucza sieciowego Wi-Fi, ale w wielu kawiarniach lub współdzielonych miejscach pracy klucze te są równie dobre jak publiczne, zwykle zapisywane na tablicy lub udostępniane w powitalnym e-mailu.

Gdyby byli w stanie wyrzucić Cię z sieci dokładnie w odpowiednim momencie (lub niewłaściwym momencie z Twojej perspektywy), na przykład zaraz po tym, jak wysłałeś zapytanie, którym byli zainteresowani…

…i udało im się zakończyć sfałszowane ponowne połączenie na czas, być może uda im się odszyfrować kilka fragmentów odpowiedzi oczekujących wcześniej w kolejce.

Nawet jeśli zauważysz, że rozłączyłeś się z siecią, komputer prawdopodobnie spróbuje automatycznie połączyć się ponownie.

Gdyby atakującym udało się w międzyczasie „zjeść” wszystkie oczekujące w kolejce odpowiedzi, twoje ponowne połączenie nie byłoby całkowicie bezproblemowe — na przykład możesz zobaczyć uszkodzoną stronę internetową lub nieudane pobieranie zamiast bezproblemowego powrót do zdrowia po awarii.

Ale usterki po rozłączeniu, a następnie ponownym połączeniu z bezprzewodowymi punktami dostępowymi są na tyle powszechne, że prawdopodobnie nie myślałbyś o tym zbyt wiele, jeśli w ogóle.

Co robić?

Dla twórców punktów dostępowych:

- Jeśli punkty dostępu działają w systemie Linux, użyj jądra 5.6 lub nowszego. Najwyraźniej omija to pierwszy atak, ponieważ dane w kolejce nie zostaną zwolnione, jeśli zostały zaszyfrowane po przybyciu, ale byłyby niezaszyfrowane po ostatecznym wysłaniu.

- Opróżnij kolejki ruchu przy kluczowych zmianach. Jeśli klient rozłączy się i chce połączyć się ponownie przy użyciu nowego klucza sesyjnego, odmów ponownego zaszyfrowania danych w kolejce otrzymanych pod starym kluczem. Zamiast tego po prostu go odrzuć.

Dla użytkowników hotspotów:

- Zminimalizuj ilość wysyłanego niezaszyfrowanego ruchu. Tutaj mówimy o drugim poziomie szyfrowania oprócz klucza sesji Wi-Fi, takim jak HTTPS do przeglądania stron internetowych i DNS-over-HTTPS do żądań DNS.

Dzięki dodatkowej warstwie szyfrowania na poziomie aplikacji każdy, kto odszyfruje Twoje pakiety Wi-Fi, nadal nie będzie w stanie zrozumieć zawartych w nich danych.

Atakujący mogą być w stanie poznać szczegóły na poziomie sieci, takie jak numery IP serwerów, z którymi się łączysz, ale jeśli będziesz trzymać się protokołu HTTPS podczas przeglądania, treści, które wysyłasz i odbierasz, nie zostaną ujawnione przez te wprawdzie ograniczone ataki.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://nakedsecurity.sophos.com/2023/04/03/researchers-claim-they-can-bypass-wi-fi-encryption-briefly-at-least/

- :Jest

- $W GÓRĘ

- 1

- 2023

- a

- Zdolny

- O nas

- bezwzględny

- dostęp

- aktywny

- Dodatkowy

- doradztwo

- Po

- Wszystkie kategorie

- sam

- ilość

- i

- Ogłasza

- Inne

- odpowiedź

- przewidywanie

- ktoś

- SĄ

- przylot

- AS

- At

- atakować

- Ataki

- autor

- samochód

- automatycznie

- z powrotem

- background-image

- BE

- bo

- zanim

- jest

- Belgia

- ugrzęzło

- granica

- Dolny

- krótko

- Złamany

- Przeglądanie

- by

- CAN

- karta

- Spowodować

- Centrum

- Zmiany

- żeton

- wybrał

- roszczenie

- klient

- Kawa

- kolor

- wspólny

- kompletny

- komputer

- Konferencja

- połączony

- połączenie

- zawartość

- wygoda

- mógłby

- kurs

- pokrywa

- dane

- Odszyfruj

- dostarczyć

- dostawa

- detale

- deweloperzy

- urządzenie

- różne

- odkryty

- Wyświetlacz

- dns

- na dół

- pobieranie

- Spadek

- każdy

- bądź

- szyfrowane

- szyfrowanie

- dość

- całkowicie

- Parzyste

- dokładnie

- przykład

- narażony

- Failed

- kilka

- Postać

- wzorzysty

- W końcu

- i terminów, a

- W razie zamówieenia projektu

- wytrzymałość

- Nasz formularz

- format

- znaleziono

- Darmowy

- od

- otrzymać

- Go

- będzie

- dobry

- dzieje

- Have

- wysokość

- tutaj

- hotspot

- unosić

- HTTPS

- podnieść

- in

- nieaktywny

- zainicjować

- zamiast

- zainteresowany

- IP

- IT

- JEGO

- jpg

- Trzymać

- Klawisz

- Klawisze

- kopać

- Wiedzieć

- laptopa

- warstwa

- przeciec

- poziom

- Prawdopodobnie

- Ograniczony

- linux

- długo

- niski

- robić

- zarządzane

- manipulowanie

- wiele

- Margines

- mistrz

- Maksymalna szerokość

- Pamięć

- może

- Moda

- moment

- Potrzebować

- sieć

- Nowości

- normalna

- z naszej

- liczny

- of

- nieaktywny

- Stary

- on

- ONE

- Online

- oryginalny

- pierwotnie

- przerwa

- własny

- Pakiety

- strona

- udział

- Hasło

- Paweł

- perspektywa

- telefon

- plato

- Analiza danych Platona

- PlatoDane

- punkt

- zwrotnica

- position

- Wiadomości

- power

- powered

- presentation

- prawdopodobnie

- publiczny

- cel

- szybko

- zasięg

- raczej

- otrzymać

- Odebrane

- niedawno

- regeneracja

- wydany

- odpowiadać

- zażądać

- wniosek

- wywołań

- Badacze

- powrót

- Zapisz

- mówią

- zaplanowane

- bezszwowy

- druga

- bezpieczeństwo

- badacze bezpieczeństwa

- rozsądek

- Sesja

- zestaw

- ustawienie

- shared

- sklepy

- Short

- po prostu

- trochę inny

- So

- solidny

- kilka

- Typ przestrzeni

- początek

- Kij

- Nadal

- przechowywany

- Stray (Bezpański)

- taki

- SVG

- biorąc

- rozmawiać

- że

- Połączenia

- ich

- Im

- sami

- Te

- w tym roku

- trzy

- wydajność

- czas

- Tytuł

- do

- także

- Top

- ruch drogowy

- przejście

- przekazać

- przezroczysty

- Obrócony

- zazwyczaj

- dla

- URL

- us

- posługiwać się

- Użytkownik

- Użytkownicy

- różnorodny

- sposoby

- sieć

- powitanie

- DOBRZE

- Co

- który

- Podczas

- KIM

- Wi-Fi

- będzie

- bezprzewodowy

- w

- bez

- by

- napisany

- Źle

- rok

- Twój

- zefirnet

![S3 Odc.118: Odgadnij hasło? Nie ma takiej potrzeby, jeśli został już skradziony! [Dźwięk + Tekst]](https://platoaistream.com/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)