Olvasási idő: 4 jegyzőkönyv

Olvasási idő: 4 jegyzőkönyv

A mobileszközök rosszindulatú alkalmazásain keresztül történő elsöprő kibertámadások miatt a biztonsági geek-eknek többszörösen fokozniuk kell a végpontok biztonsági intézkedéseit. Szigorú végpontbiztonsági intézkedések beállítása lenne a legjobb módja a lehetséges rosszindulatú kockázatoknak.

A végpont biztonsági vagy védelmi stratégiája:

Legyen szó vállalati eszközökről vagy BYOD-eszközökről, a hálózathoz csatlakoztatva ki vannak téve a rosszindulatú támadásoknak. Végpontvédelem az IT-biztonság legkritikusabb szempontjává vált az üzleti és ügyféladatok és személyazonosság védelmében. Ha egy olyan eszköz csatlakozik a vállalat hálózatához, amelyen rosszindulatú szoftverrel fertőzött alkalmazás található, a hacker a felhasználó beleegyezése nélkül információkat lop vagy kulcsfontosságú naplózási tevékenységeket hajt végre.

Ez szigorú végpont-biztonsági rendszert igényel, amely egy biztonsággal terhelt protokoll a végpont és a hálózat védelmének biztosítása érdekében. A végpontok lehetnek számítógépek, okostelefonok. laptopok vagy az értékesítési pont rendszere és a hálózathoz csatlakoztatott egyéb eszközök. Ehhez a védelemhez érintetlen stratégiára van szükség, amely protokollokkal és szabályokkal van felszerelve, hogy az eszközök megfeleljenek a gyanús hozzáférést akadályozó biztonsági szabályzatoknak.

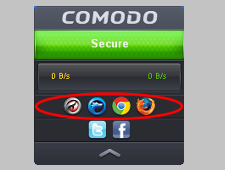

1. Gondoskodjon a teljes biztonsági védelemről

An víruskereső és egy tűzfal nem csak a vállalati tulajdonú vagy BYOD eszközök védelmére elegendőek. A vállalati hálózathoz csatlakoztatott eszközök védelméhez csak egy többrétegű megközelítésre van szükség.

A biztonsági csomagot az alábbiakkal kell felszerelni

- tűzfal

- Antivírus megoldás

- Internet Security

- Titkosítás

- eszköz tűzfalak

- Mobile Device Management

- Mobil biztonsági megoldások

- Behatolás-észlelési technikák

- Alkalmazásvezérlők

2. Központosított biztonságkezelési portál

Ez meghaladja az emberi képességeket, hogy több ezer eszközt, számítógépet és egyéb terminálokat kezelhessen puszta elmével, csupán manuális beavatkozással. Ezért az integrált biztonsági megoldás robusztus séma lenne a redundancia és az emberi hibák elkerülésére.

A hálózat integritásának és a végpontok biztonságának ellenőrzéséhez és kezeléséhez csak egy központosított biztonsági felügyeleti rendszerre van szüksége.

- Felhasználóbarát funkciók a pusztítás lerombolásához

- Kisebb biztonsági problémák

- Megfizethető

- Azonnali válasz gyanús interferencia esetén

3. Teljes Eszköz- és OS-védelem

A cégek több mint fele támogatja a BYOD-ot, miközben az új trend – válasszon saját eszközt CYOD – a szervezeti hálózat mind különböző operációs rendszereket futtató eszközökhöz kapcsolódik. Élesítse a végpont biztonsági rendszerét, hogy fenntartsa a hálózat működését a radar alatt.

4. Adatbiztonság

An végpont biztonság stratégiát egy hatékony adatvédelmi rendszer egészíti ki. Korlátozza a végpontokhoz való hozzáférést meghatározott felhasználókra, hogy biztosítsa, hogy csak az érintett felhasználó férhessen hozzá az adatokhoz, és ezáltal ne tegye ki az adatokat illetéktelen felhasználóknak. A szervezeteknek biztosítaniuk kell

- A hálózat szegregációja

- Adatok titkosítása

- Adatvesztés megelőzése

- Fájlintegritás szabályozása

- Figyelje az adathozzáférést

- A végpont-biztonsági menedzsment rendszert jól fel kell szerelni az adatvagyon védelmének kezelésére.

5. A biztonsági teljesítmény javítása

Mivel a biztonság a legnagyobb kihívás, a szervezetnek biztonsági intézkedéseket kell bevezetnie az ellenőrzés és a reagálás érdekében, hogy stratégiai távolságot tartson az eseményektől. A referenciaérték és a célkitűzések megértésével javíthatja a fenyegetéskezelési intézkedéseket.

6. Tudatosság a biztonsági intézkedésekről

Az alkalmazottakat meg kell tanítani a végpontok biztosítására. Tudniuk kell, mi a különbség a rosszindulatú és a hitelesített levél között. Az alkalmazottak és a felhasználók megfelelő ismeretekkel való felruházása a biztonsági intézkedésekkel megelőzheti az adatvesztést és a biztonsági rések kihasználását.

Az alkalmazottakat ki kell képezni a biztonsági frissítések elfogadására, a vezeték nélküli hálózatoktól való távolmaradásra. Gondoskodjon arról, hogy az alkalmazottak pozitív biztonsági magatartást és megközelítést alkalmazzanak.

7. Mobil fenyegetéskezelés

A biztonsági szakértőknek új és innovatív biztonsági intézkedéseken kell dolgozniuk a mobileszközök élesítésére biztonsági fenyegetések. A fenyegetések kezelésére és az ellenük való védekezésre alkalmas felügyeleti rendszerek biztosítása határozottan védi a végpontokat. A mobil fenyegetéskezelő rendszernek a következő szolgáltatásokat kell tartalmaznia

- Eszközök hatékony érvényesítése

- Harmadik féltől származó tartalom kezelése

- Mobilalkalmazások konténerbe helyezése

- Penetrációs vizsgálat

Egy szigorú és specifikus biztonság megfelelő mértékkel tökéletes konzol lenne a vállalat és az ügyfelek adatainak védelmére a súlyos biztonsági megsértésekkel szemben.

8. Folyamatos észlelés

Egy jól szervezett végpont biztonsági stratégia A folyamatos észlelési mechanizmus biztosítja a változások azonnali észlelését. Ezzel elkerülhető, hogy a vállalat hálózata biztonsági rések áldozatává váljon. A rendszernek kötelezővé kell tennie az Adatfeltárást, az azonnali észlelést, ha rosszindulatú programok vannak.

9. Eseményreagálási megközelítés

A szervezeteknek hatékony incidensreagálási megközelítést kell megvalósítaniuk egy központi, automatizált eszköz bevezetésével, amely lehetővé teszi a fenyegetésekkel való azonnali reagálást.

10. Az incidensek orvoslása

A végpontokat integrált biztonsági felügyeleti eszközzel kell felszerelni, hogy az incidensek azonnali helyreállítását biztosítsák az észleléskor. Ez javítaná a lehetséges fenyegetések láthatóságát, és biztosítaná a rosszindulatú programok támadásainak megelőzését még azelőtt, hogy megpróbálná megtámadni a hálózatot.

Kapcsolódó források

Webhely biztonsági ellenőrzés

Sebezhetőségi szkenner

Webhely-ellenőrző

Ellenőrizze a Webhely biztonságát

Wikipédia DDOS támadás

Vírusirtó

antivirus

Weboldal Malware Scanner

Weboldal rosszindulatú programok eltávolítása

Webhely biztonsági mentése

Webhely biztonsági ellenőrzés

WordPress rosszindulatú programok eltávolítása

Webhely állapota

DNS előzmények

ITSM megoldások

INGYENES PRÓBA INDÍTÁSA INGYEN SZEREZZE MEG AZONNALI BIZTONSÁGI EREDMÉNYKÁRTYÁT

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- Platoblockchain. Web3 metaverzum intelligencia. Felerősített tudás. Hozzáférés itt.

- Forrás: https://blog.comodo.com/endpoint-security/ten-best-features-of-effective-endpoint-security/

- :is

- $ UP

- 10

- 2020

- a

- Elfogad!

- hozzáférés

- tevékenységek

- tevékenység

- Minden termék

- és a

- app

- megközelítés

- alkalmazások

- VANNAK

- ARM

- megjelenés

- vagyontárgy

- At

- támadás

- Támadások

- hitelesített

- Automatizált

- tudatosság

- BE

- válik

- előtt

- viselkedés

- hogy

- benchmark

- BEST

- között

- Túl

- Legnagyobb

- üres

- Blog

- megsértése

- megsértésének

- üzleti

- by

- kéri

- TUD

- eset

- központosított

- kihívás

- Változások

- csatorna

- A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a

- kettyenés

- Companies

- vállalat

- Társaságé

- teljes

- engedékeny

- számítógépek

- az érintett

- összefüggő

- beleegyezés

- Konzol

- folyamatos

- ellenőrzés

- Társasági

- kritikai

- kritikus szempont

- vevő

- ügyféladatok

- cyber

- Cyber Attackek

- dátum

- adatvesztés

- adat védelem

- DDoS

- Érzékelés

- eszköz

- Eszközök

- különbség

- különböző

- távolság

- Hatékony

- alkalmazottak

- lehetővé

- találkozás

- ösztönzése

- Endpoint

- Végpont védelem

- Végpontbiztonság

- érvényesítése

- elég

- biztosítására

- biztosítja

- biztosítása

- Vállalkozás

- felszerelt

- hibák

- Még

- esemény

- létezik

- szakértők

- kutatás

- Jellemzők

- filé

- következő

- A

- Ingyenes

- barátságos

- ból ből

- működése

- kap

- fél

- fogantyú

- Esemény

- Hogyan

- How To

- HTML

- HTTPS

- emberi

- Identitás

- végre

- szabhat

- javul

- in

- incidens

- eseményre adott válasz

- információ

- újító

- azonnali

- integrált

- sértetlenség

- beavatkozás

- IT

- ez biztonság

- ITS

- jpg

- Kulcs

- Ismer

- tudás

- laptopok

- le

- fenntartása

- malware

- kezelése

- vezetés

- irányítási rendszer

- kezelése

- kézikönyv

- tömeges

- intézkedés

- intézkedések

- mechanizmus

- elmék

- Mobil

- mobil eszközök

- a legtöbb

- többrétegű

- többszörös

- Szükség

- igények

- hálózat

- hálózatok

- Új

- célok

- of

- on

- ONE

- üzemeltetési

- operációs rendszer

- szervezet

- szervezetek

- Szervezett

- OS

- Más

- saját

- párt

- tökéletes

- teljesít

- PHP

- Plató

- Platón adatintelligencia

- PlatoData

- pont

- értékesítési pont

- Politikák

- pozitív

- lehetséges

- potenciális

- megakadályozása

- védelme

- védelem

- protokoll

- radar

- Reagál

- jelentést

- válasz

- korlátoz

- kockázatok

- erős

- szabályok

- Biztonság

- eladás

- scorecard

- biztonság

- biztonság

- biztonsági rések

- Biztonsági intézkedések

- biztonsági politikák

- biztonsági frissítések

- beállítás

- kellene

- okostelefonok

- megoldások

- különleges

- tartózkodás

- Stratégiai

- Stratégia

- szigorú

- elegendő

- kíséret

- gyanús

- rendszer

- Systems

- hogy

- A

- Ezek

- Harmadik

- ezer

- fenyegetés

- Fenyegetés jelentés

- fenyegetések

- Keresztül

- idő

- nak nek

- szerszám

- felső

- Top 10

- kiképzett

- tendencia

- alatt

- megértés

- Frissítés

- használó

- Felhasználók

- érvényesítés

- Áldozat

- láthatóság

- sebezhetőség

- Út..

- weboldal

- JÓL

- Mit

- míg

- drótnélküli

- val vel

- nélkül

- Munka

- lenne

- betakar

- A te

- zephyrnet