DATENVERLETZUNGEN – DER STACHEL IM SCHWANZ

Klicken und ziehen Sie auf die unten stehenden Schallwellen, um zu einem beliebigen Punkt zu springen. Du kannst auch direkt zuhören auf Soundcloud.

Mit Doug Aamoth und Paul Ducklin. Intro- und Outro-Musik von Edith Mudge.

Ihr könnt uns auf hören Soundcloud, Apple Podcasts, Google Podcasts, Spotify, Stitcher und überall, wo gute Podcasts zu finden sind. Oder lass es einfach fallen URL unseres RSS-Feeds in Ihren Lieblings-Podcatcher.

LESEN SIE DAS TRANSKRIPT

DOUG. SIM-Wechsel, Zero-Days, der [dramatische] Ping von DEATH und LastPass … schon wieder.

All das und mehr im Naked Security-Podcast.

[MUSIKMODEM]

Willkommen zum Podcast allerseits.

Ich bin Doug Aamoth.

Bei mir ist wie immer Paul Ducklin.

Paul, wie geht es dir?

ENTE. Sehr gut, Doug.

Du hast diesem Intro einen dramatischen Sound verpasst, das freut mich zu sehen!

DOUG. Nun, wie sagt man „Ping of Death“, ohne [Doom-Metal-Knurren] „Ping of DEATH“ zu sagen?

Du kannst nicht einfach [sanfte Stimme] „Ping of Death“ sagen.

Du musst es ein bisschen schlagen…

ENTE. Das nehme ich an.

Beim Schreiben ist das anders – was hast du?

Fett und kursiv.

Ich habe einfach normalen Text verwendet, aber ich habe Großbuchstaben verwendet, was hilfreich ist.

DOUG. Ja, ich denke, ich würde das Wort „Tod“ fett und kursiv schreiben, also [wieder Doom Metal] „The Ping of DEATH“.

ENTE. Und verwenden Sie mehrere Farben!

Das mache ich das nächste Mal, Doug.

DOUG. Brechen Sie das Alte aus -Tag in HTML ein wenig blinken lassen? [LACHT]

ENTE. Doug, für einen Moment war ich besorgt, dass du das Wort benutzen würdest [LACHT] .

DOUG. [LACHT] Wir lieben alte Sachen hier!

Und das passt gut zu unserem Diese Woche in der Technologiegeschichte Segment – Ich bin begeistert von diesem, weil ich noch nie davon gehört hatte, aber darüber gestolpert bin.

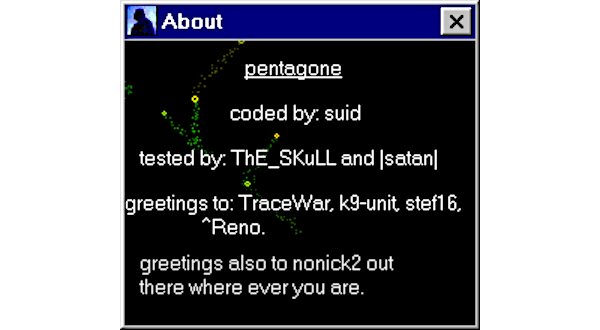

Diese Woche, am 04. Dezember 2001, plünderte der Goner-Wurm das Internet in einem Tempo, das nur noch vom Love-Bug-Virus übertroffen wurde.

Goner verbreitete sich über Microsoft Outlook und versprach ahnungslosen Opfern einen lustigen Bildschirmschoner, wenn er ausgeführt wurde.

ENTE. Weg…

Ich denke, es hat diesen Namen bekommen, weil am Ende ein Popup war, nicht wahr, das das Pentagon erwähnte?

Aber es sollte ein Wortspiel sein – es war „Penta/Gone“.

Das war sicherlich der Wurm, der die Leute daran erinnerte, dass Windows-Bildschirmschoner eigentlich nur ausführbare Programme sind.

Also, wenn Sie speziell danach Ausschau halten .EXE Dateien, nun, sie könnten darin eingepackt werden .SCR (Bildschirmschoner) Dateien ebenfalls.

Wenn Sie sich nur auf Dateinamen verlassen würden, könnten Sie leicht ausgetrickst werden.

Und viele Leute waren es leider.

DOUG. In Ordnung, wir gehen von der alten Schule zur neuen Schule.

Wir sprechen von LastPass: Es gab einen Verstoß; der Bruch selbst war nicht schlimm; aber dieser Bruch hat nun zu einem weiteren Bruch geführt.

Oder ist dies vielleicht nur eine Fortsetzung des ursprünglichen Bruchs?

ENTE. Ja, LastPass hat darüber geschrieben, im Wesentlichen als Folgemaßnahme zum vorherigen Verstoß, der meiner Meinung nach im August 2022 stattfand, nicht wahr?

Und wie wir damals sagten, war es ein sehr peinlicher Anblick für LastPass.

Aber was Verstöße betrifft, war es wahrscheinlich schlimmer für ihre PR-, Marketing- und (schätze) ihre Abteilungen für geistiges Eigentum, denn es scheint, dass die Gauner hauptsächlich Quellcode aus ihrem Entwicklungssystem entwendet haben.

Und LastPass war schnell dabei, die Leute zu beruhigen …

Erstens deuteten ihre Untersuchungen darauf hin, dass die Gauner, während sie dort drin waren, keine unbefugten Änderungen vornehmen konnten, die später in den echten Code eindringen könnten.

Zweitens gibt Ihnen der Zugriff auf das Entwicklungssystem keinen Zugriff auf das Produktionssystem, in dem der eigentliche Code erstellt wird.

Und drittens konnten sie sagen, dass anscheinend keine verschlüsselten Passworttresore gestohlen wurden, sodass nicht auf den Cloud-Speicher Ihrer verschlüsselten Passwörter zugegriffen wurde.

Und selbst wenn darauf zugegriffen worden wäre, wüssten nur Sie das Passwort, denn die Entschlüsselung (was Sie als „schweres Heben“ bezeichneten, als wir im Podcast darüber sprachen) findet tatsächlich im Speicher Ihrer Geräte statt – LastPass sieht Ihr Passwort nie Passwort.

Und viertens sagten sie, soweit wir das beurteilen können, haben einige der Dinge, die sich in der Entwicklungsumgebung befanden, als Ergebnis dieses Verstoßes entweder die gleichen … oder möglicherweise eine völlig andere Ladung von Gaunern, die die gekauft haben gestohlene Daten vom vorherigen Los, wer weiß?

Das ermöglichte es ihnen, in einen Cloud-Dienst einzudringen, bei dem ein noch unbekannter Satz von Kundendaten gestohlen wurde.

Ich glaube, sie wissen es noch nicht genau, denn es kann eine Weile dauern, bis man herausgefunden hat, worauf tatsächlich zugegriffen wurde, nachdem ein Verstoß stattgefunden hat.

Ich denke, es ist fair zu sagen, dass dies eine Art B-Seite des ursprünglichen Bruchs ist.

DOUG. In Ordnung, wir empfehlen LastPass-Kunden, den Sicherheitsvorfallbericht des Unternehmens im Auge zu behalten.

Wir werden diese Geschichte im Auge behalten, da sie sich noch entwickelt.

Und wenn Sie, wie Paul und ich, Ihren Lebensunterhalt mit der Bekämpfung der Cyberkriminalität verdienen, können Sie aus der Verletzung von Uber einige hervorragende Lehren ziehen.

Das ist also eine Podcast-Episode – eine „Minisode“ – mit Chester Wisniewski, die Paul am Ende des LastPass-Artikels eingebettet hat:

An dieser Front gibt es viel zu lernen!

ENTE. Wie Sie sagen, ist das ein großartiges Hörerlebnis, denn ich glaube, es ist das, was in Amerika als „umsetzbare Ratschläge“ oder „Nachrichten, die Sie verwenden können“ bekannt ist.

DOUG. [LACHT] Wunderbar.

Apropos Neuigkeiten, die man nicht wirklich nutzen kann, Apple ist im Allgemeinen sehr schweigsam, was seine Sicherheitsupdates angeht … und es gab ein Sicherheitsupdate:

Apple bringt ein iOS-Sicherheitsupdate heraus, das so verschlossen ist wie nie zuvor

ENTE. Oh, Doug, das ist einer deiner besten … Ich mag diesen Übergang.

DOUG. [LACHT] Danke; vielen Dank.

ENTE. Ja, das hat mich überrascht.

Ich dachte: "Nun, ich werde das Update holen, weil es ernst klingt."

Und ich gab mir selbst den Grund: „Lass es mich für Naked Security-Leser tun.“

Denn wenn ich es tue und es keine Nebenwirkungen gibt, dann kann ich wenigstens zu anderen Menschen sagen: „Schaut mal, ich habe es einfach blind gemacht und mir ist kein Schaden entstanden. Vielleicht schaffst du das auch.“

Ich habe gerade plötzlich bemerkt, dass ein Update für iOS 16.1.2 verfügbar ist, obwohl ich keine E-Mail mit Sicherheitshinweisen von Apple erhalten habe.

Keine Email?!

Das ist seltsam.. also ging ich zum HT201222 Portalseite, die Apple für seine Sicherheitsbulletins hat, und da war es: iOS 16.1.2.

Und was steht da, Doug, „Details folgen bald“?

DOUG. Und folgten sie bald?

ENTE. Nun, das war vor mehr als einer Woche, und sie sind noch nicht da.

Sprechen wir also von „bald“ und meinen damit Stunden, Tage, Wochen oder Monate?

Im Moment sieht es nach Wochen aus.

Und wie immer bei Apple gibt es keinen Hinweis darauf, dass es irgendetwas mit anderen Betriebssystemen zu tun hat.

Wurden sie vergessen?

Brauchen sie das Update nicht?

Brauchten sie das Update auch, aber es ist einfach noch nicht fertig?

Wurden sie aus dem Support gestrichen?

Aber es schien, wie ich in der Überschrift sagte, noch verschwiegener als sonst für Apple und nicht unbedingt das Hilfreichste der Welt.

DOUG. OK, sehr gut… noch einige Fragen, die uns zu unserer nächsten Geschichte führen.

Eine sehr interessante Frage!

Manchmal, wenn Sie sich für einen Dienst anmelden und dieser eine Zwei-Faktor-Authentifizierung erzwingt, heißt es: „Möchten Sie per SMS benachrichtigt werden, oder möchten Sie eine Authentifizierungs-App verwenden?“

Und diese Geschichte ist eine warnende Geschichte, Ihr Telefon nicht zu benutzen – verwenden Sie eine Authentifizierungs-App, auch wenn es etwas umständlicher ist.

Das ist eine sehr interessante Geschichte:

SIM-Swapper wegen 2FA-Kryptowährungsraubs von über 20 Millionen Dollar ins Gefängnis geschickt

ENTE. Es ist, Doug!

Wenn Sie schon einmal ein Handy verloren oder sich durch zu oft falsche PIN-Eingabe von Ihrer SIM-Karte ausgesperrt haben, wissen Sie, dass Sie in den Handyshop gehen können…

… und normalerweise fragen sie nach einem Ausweis oder so etwas, und Sie sagen: „Hey, ich brauche eine neue SIM-Karte.“

Und sie werden eine für Sie generieren.

Wenn Sie es in Ihr Telefon einlegen, Bingo! … es steht Ihre alte Nummer darauf.

Das heißt also, wenn ein Gauner die gleiche Übung machen kann, die Sie tun würden, um die Mobilfunkgesellschaft davon zu überzeugen, dass sie ihre SIM-Karte (dh *Ihre SIM-Karte*) „verloren“ oder „kaputt“ gemacht hat, und sie bekommen kann Diese Karte wurde ihnen entweder übergeben, gesendet oder irgendwie gegeben …

… dann, wenn sie es an ihr Telefon anschließen, erhalten sie Ihre SMS-Zwei-Faktor-Authentifizierungscodes, * und * Ihr Telefon funktioniert nicht mehr.

Das sind die schlechten Nachrichten.

Die gute Nachricht in diesem Artikel ist, dass dies ein Fall von einem Kerl war, der dafür festgenommen wurde.

Er sitzt in den USA für 18 Monate im Gefängnis.

Er, mit einem Haufen Komplizen – oder, in den Worten des Justizministeriums, der Programmteilnehmer… [LACHT]

… sie haben sich mit der Kryptowährung eines bestimmten Opfers davongemacht, anscheinend in Höhe von 20 Millionen Dollar, wenn es Ihnen nichts ausmacht.

DOUG. Uff!

ENTE. Also stimmte er zu, sich schuldig zu bekennen, eine Gefängnisstrafe anzunehmen und sofort zu verfallen … der Betrag betrug [genaues Lesen] 983,010.72 $ … nur um das sofort zu verwirken.

Vermutlich hatte er das also herumliegen.

Und er hat anscheinend auch eine Art gesetzliche Verpflichtung, über 20 Millionen Dollar zurückzuzahlen.

DOUG. Viel Glück damit, alle! Viel Glück.

Seine anderen [Gesang kursiv] Programmteilnehmer könnte dort zu Problemen führen! [LACHT]

ENTE. Ja, ich weiß nicht, was passiert, wenn sie sich ebenfalls weigern zu kooperieren.

Wenn sie ihn einfach zum Trocknen aufhängen, was passiert dann?

Aber wir haben einige Tipps und Ratschläge, wie Sie die Sicherheit verbessern können (in mehr als nur der von Ihnen verwendeten 2FA) in dem Artikel.

Also geh und lies das … jedes bisschen hilft.

DOUG. Okay, wir sprechen von „Kleinigkeiten“…

…das war eine weitere faszinierende Geschichte, wie die Niedrigen ping kann verwendet werden, um die Ausführung von Remote-Code auszulösen:

Ping des Todes! FreeBSD behebt crashtastischen Fehler im Netzwerktool

ENTE. [Mag den Übergang wieder] Ich denke, du hast dich verbessert, Doug!

DOUG. [LACHT] Ich habe heute einen Lauf …

ENTE. Von Apple bis zum [schwachen Versuch der Doom-Vocals] Ping of DEATH!

Ja, das war ein faszinierender Fehler.

Ich glaube nicht, dass es vielen Menschen wirklich viel Schaden zufügen wird, und es *ist* gepatcht, also ist es einfach, es zu reparieren.

Aber es gibt eine großartige Beschreibung in FreeBSD Sicherheitsberatung...

… und es ist eine unterhaltsame und, wenn ich das so sagen darf, sehr informative Geschichte für die aktuelle Generation von Programmierern, die sich vielleicht darauf verlassen haben: „Drittanbieter-Bibliotheken erledigen das einfach für mich. Umgang mit Low-Level-Netzwerkpaketen? Ich muss nie darüber nachdenken …“

Hier gibt es einige großartige Lektionen zu lernen.

Das ping Utility, das einzige Netzwerktool, das so ziemlich jeder kennt, hat seinen Namen von SONAR.

Du gehst [macht Film-U-Boot-Geräusche] ping, und dann kommt das Echo vom Server am anderen Ende zurück.

Und dies ist eine Funktion, die in das Internetprotokoll IP integriert ist und ein Ding namens ICMP verwendet, das Internet Control Message Protocol.

Es ist ein spezielles Low-Level-Protokoll, viel niedriger als UDP oder TCP, an das die Leute wahrscheinlich gewöhnt sind, das ziemlich genau für diese Art von Dingen entwickelt wurde: „Lebst du am anderen Ende überhaupt noch, bevor ich mir Gedanken darüber mache, warum Ihr Webserver funktioniert nicht?“

Es gibt eine spezielle Art von Paketen namens „ICMP Echo“, die Sie versenden können.

Sie senden also dieses winzige Päckchen mit einer kurzen Nachricht darin (die Nachricht kann alles sein, was Sie möchten), und es sendet einfach dieselbe Nachricht an Sie zurück.

Es ist nur eine einfache Art zu sagen: „Wenn diese Nachricht nicht zurückkommt, ist entweder das Netzwerk oder der gesamte Server ausgefallen“, anstatt dass es ein Softwareproblem auf dem Computer gibt.

In Analogie zu SONAR heißt das Programm, das diese Echoanfragen aussendet … [Pause] Ich mache den Soundeffekt, Doug … [mach wieder U-Boot-Filmgeräusche vor] ping. [LACHEN]

Und die Idee ist, du gehst, sagst ping -c3 (d.h. dreimal prüfen) nakedsecurity.sophos.com.

Sie können das jetzt tun, und Sie sollten drei Antworten im Abstand von jeweils einer Sekunde von den WordPress-Servern erhalten, auf denen unsere Website gehostet wird.

Und es sagt, dass die Seite lebt.

Es sagt Ihnen nicht, dass der Webserver aktiv ist; es sagt dir nicht, dass WordPress aktiv ist; es sagt nichts darüber aus, dass Naked Security tatsächlich zum Lesen verfügbar ist.

Aber es bestätigt zumindest, dass Sie den Server sehen können und der Server Sie erreichen kann.

Und wer hätte gedacht, dass diese bescheidene kleine Ping-Antwort FreeBSD zum Stolpern bringen könnte ping Programm so zu programmieren, dass ein Rogue-Server eine mit Sprengfallen versehene „Ja, ich lebe“-Nachricht zurücksenden könnte, die theoretisch (nur theoretisch; ich glaube nicht, dass irgendjemand dies in der Praxis getan hat) eine Remote-Code-Ausführung auslösen könnte dein Computer.

DOUG. Ja, das ist erstaunlich; das ist der erstaunliche Teil.

Auch wenn es sich um einen Proof-of-Concept handelt, ist es so ein kleines Ding!

ENTE. Das ping Das Programm selbst erhält das gesamte IP-Paket zurück und soll es in zwei Teile teilen.

Normalerweise würde der Kernel dies für Sie erledigen, sodass Sie nur den Datenteil sehen würden.

Aber wenn Sie es mit dem zu tun haben, was genannt wird Rohsteckdosen, was Sie zurückbekommen, ist der Internetprotokoll-Header, der nur sagt: „Hey, diese Bytes stammen von diesem und jenem Server.“

Und dann erhalten Sie etwas namens „ICMP Echo Reply“, das ist die zweite Hälfte des Pakets, das Sie zurückerhalten.

Nun, diese Pakete sind normalerweise nur etwa 100 Bytes groß, und wenn es sich um IPv4 handelt, sind die ersten 20 Bytes der IP-Header und der Rest, was auch immer es ist, ist die Echo-Antwort.

Das hat ein paar Bytes, um zu sagen: „Dies ist eine Echo-Antwort“, und dann kommt die ursprüngliche Nachricht zurück, die rausgegangen ist.

Und das Offensichtliche, was Sie tun müssen, Doug, wenn Sie es bekommen, ist, es aufzuteilen in …

…den IP-Header, der 20 Bytes lang ist, und den Rest.

Ratet mal, wo das Problem liegt?

DOUG. Erzählen Sie!

ENTE. Das Problem ist, dass IP-Header *fast immer* 20 Byte lang sind – tatsächlich glaube ich nicht, dass ich jemals einen gesehen habe, der das nicht war.

Und Sie können sagen, dass sie 20 Byte lang sind, weil das erste Byte hexadezimal ist 0x45.

Die „4“ bedeutet IPv4 und die „5“ … „Oh, wir verwenden das, um zu sagen, wie lang der Header ist.“

Sie nehmen diese Zahl 5 und multiplizieren sie mit 4 (für 32-Bit-Werte), und Sie erhalten 20 Bytes.

… und das ist die Größe von IP-Headern im Wert von wahrscheinlich sechs Sigma, die Sie jemals auf der ganzen Welt sehen werden, Doug. [LACHEN]

Aber sie *können* bis zu 60 Byte groß werden.

Wenn Sie setzen 0x4F statt 0x45, das heißt, es gibt 0xF (oder 15 in Dezimalzahl) × 4 = 60 Bytes im Header.

Und der FreeBSD-Code nahm einfach diesen Header und kopierte ihn in einen Puffer auf dem Stack, der 20 Bytes groß war.

Ein einfacher Stapelpufferüberlauf der alten Schule.

Es handelt sich um ein ehrwürdiges Netzwerk-Fehlerbehebungstool mit einer ehrwürdigen Art von Fehler darin. (Nun, nicht mehr.)

Wenn Sie also programmieren und sich mit Low-Level-Dingen auseinandersetzen müssen, über die seit Ewigkeiten niemand wirklich nachgedacht hat, folgen Sie nicht einfach der gängigen Weisheit, die besagt: „Oh, es werden immer 20 Bytes sein; Du wirst nie etwas Größeres sehen.“

Denn eines Tages könntest du.

Und wenn dieser Tag kommt, könnte es absichtlich da sein, weil ein Gauner es absichtlich so gemacht hat.

Der Teufel steckt also wie immer in den Programmierdetails, Doug.

DOUG. Okay, sehr interessant; tolle Geschichte.

Und wir werden mit dieser abschließenden Geschichte über Chrome beim Thema Code bleiben.

Ein weiterer Zero-Day, der die Gesamtzahl im Jahr 2022 auf das Neunfache bringt:

Nummer neun! Chrome behebt einen weiteren Zero-Day 2022, Edge ebenfalls gepatcht

ENTE. [Formelle Stimme, klingt wie eine Aufnahme] „Nummer 9. Nummer 9. Nummer 9, Nummer 9“, Douglas.

DOUG. [LACHT] Ist das Yoko Ono?

ENTE. Das ist Revolution 9 aus dem „White Album“ der Beatles.

Man kann Yoko in diesem Song riffeln hören – das Klanglandschaft, ich glaube, sie nennen es – aber anscheinend war die Stelle am Anfang, wo jemand immer wieder „Nummer 9, Nummer 9“ sagt, tatsächlich ein herumliegendes Testband.

DOUG. Ach, sehr cool.

ENTE. Ein EMI-Ingenieur sagt so etwas wie: „Das ist EMI-Testband Nummer 9“ [GELÄCHTER], und ich glaube nicht einmal, dass irgendjemand weiß, wessen Stimme das war.

Das hat *nichts* mit Chrome zu tun, Doug.

Aber wenn man bedenkt, dass jemand neulich auf Facebook kommentierte: „Dieser Paul-Typ sieht langsam aus wie ein Beatle“ … [fragwürdig], was ich etwas seltsam fand.

DOUG. [LACHT] Ja, wie soll man das aufnehmen?

ENTE. …Ich dachte, ich könnte auf „Nummer 9“ essen gehen.

Es scheint bisher der neunte Zero-Day des Jahres zu sein, Doug.

Und es ist eine One-Bug-Fix, wobei der Fehler als CVE 2022-4282 identifiziert wird.

Da Microsoft Edge den Open-Source-Kern Chromium verwendet, war es ebenfalls anfällig, und ein paar Tage später legte Microsoft ein Update für Edge vor.

Dies ist also sowohl ein Chrome- als auch ein Edge-Problem.

Obwohl sich diese Browser selbst aktualisieren sollten, empfehle ich, trotzdem nachzusehen – wir zeigen Ihnen im Artikel, wie das geht – nur für den Fall.

Ich werde die Versionsnummern hier nicht vorlesen, weil sie für Mac, Linux und Windows auf Chrome unterschiedlich sind, und sie sind wieder unterschiedlich für Edge.

Wie Apple ist auch Google diesbezüglich etwas verschlossen.

Ich glaube, es wurde von einem ihrer Threat-Hunting-Teams gefunden.

Ich stelle mir also vor, dass sie es gefunden haben, als sie einen Vorfall untersuchten, der sich in freier Wildbahn ereignet hat, und deshalb wollen sie es wahrscheinlich unter ihrem Hut behalten, obwohl Google normalerweise viel über „Offenheit“ zu sagen hat, wenn es um die Fehlerbehebung geht.

Sie können verstehen, warum Sie in einem solchen Fall vielleicht etwas Zeit brauchen, um ein bisschen tiefer zu graben, bevor Sie allen genau sagen, wie es funktioniert.

DOUG. Ausgezeichnet … und wir haben eine Leserfrage, die wahrscheinlich viele Leute denken.

Cassandra fragt: „Haben die Fehlersucher nur Glück beim Finden von Fehlern? Oder haben sie eine „Naht“ voller Käfer getroffen? Oder gibt Chromium neuen Code heraus, der fehlerhafter als normal ist? Oder ist etwas anderes los?“

ENTE. Ja, das ist eigentlich eine großartige Frage, und ich fürchte, ich konnte sie nur leicht scherzhaft beantworten, Doug.

Weil Cassandra die Wahlmöglichkeiten A), B) und C) gegeben hatte, sagte ich: „Nun, vielleicht ist es so D. Alles das oben Genannte."

Wir wissen, dass, wenn ein Fehler einer bestimmten Art im Code auftaucht, vernünftigerweise anzunehmen ist, dass derselbe Programmierer ähnliche Fehler an anderer Stelle in der Software gemacht haben könnte.

Oder andere Programmierer im selben Unternehmen haben möglicherweise das angewendet, was zu dieser Zeit als allgemein anerkannte Weisheit oder Standardpraxis galt, und sind möglicherweise diesem Beispiel gefolgt.

Und ein großartiges Beispiel ist, wenn Sie auf Log4J zurückblicken … es gab eine Lösung, um das Problem zu beheben.

Und dann, als sie auf die Suche gingen, „Oh, eigentlich gibt es andere Orte, an denen ähnliche Fehler gemacht wurden.“

Es gab also eine Lösung für die Lösung, und dann gab es eine Lösung für die Lösung für die Lösung, wenn ich mich erinnere.

Es gibt natürlich auch das Problem, dass Sie beim Hinzufügen von neuem Code möglicherweise Fehler erhalten, die für diesen neuen Code einzigartig sind und aufgrund des Hinzufügens von Funktionen entstehen.

Und deshalb haben viele Browser, einschließlich Chrome, eine, wenn Sie möchten, „etwas ältere“ Version, bei der Sie bleiben können.

Und die Idee dahinter ist, dass diese „älteren“ Versionen… keine der neuen Funktionen, aber alle relevanten Sicherheitskorrekturen haben.

Wenn Sie also in Bezug auf neue Funktionen konservativ sein möchten, können Sie dies tun.

Aber wir wissen sicherlich, dass manchmal, wenn Sie neue Funktionen in ein Produkt schaufeln, neue Fehler mit den neuen Funktionen einhergehen.

Und das merkt man zum Beispiel daran, dass es ein Update gibt, sagen wir für dein iPhone, und du bekommst Updates, sagen wir, für iOS 15 und iOS 16.

Wenn Sie sich dann die Fehlerlisten ansehen, gibt es einige Fehler, die nur für iOS 16 gelten.

Und Sie denken: „Hallo, das müssen Fehler im Code sein, die vorher nicht da waren.“

Also, ja, das ist eine Möglichkeit.

Und ich denke, die anderen Dinge, die vor sich gehen, können als gut bezeichnet werden.

Das erste ist, dass ich denke, dass die Browserhersteller, insbesondere bei Dingen wie Browsern, viel besser darin werden, vollständige Neuaufbauten wirklich sehr schnell herauszubringen.

DOUG. Interessant.

ENTE. Und ich denke, die andere Sache, die sich geändert hat, ist, dass man in der Vergangenheit argumentieren konnte, dass es für viele Anbieter ziemlich schwierig war, die Leute dazu zu bringen, überhaupt Patches anzuwenden, selbst wenn sie nur in einem monatlichen Zeitplan herauskamen, und selbst wenn Sie hatten mehrere Zero-Day-Fixes in sich.

Ich denke, vielleicht ist es auch eine Reaktion darauf, dass immer mehr von uns automatische Aktualisierungen, die wirklich zeitnah sind, nicht nur akzeptieren, sondern sogar *erwarten*.

Also, ich denke, man kann einiges Gutes darin lesen.

Nicht nur die Tatsache, dass Google fast augenblicklich einen einzigen Zero-Day-Fix veröffentlichen kann, sondern auch, dass die Leute bereit sind, dies zu akzeptieren und sogar zu fordern.

Daher sehe ich gerne diese Ausgabe von „Wow, neun Nulltage im Jahr, die einzeln behoben werden!“…

…Ich stelle mir das eher als „Glas halb voll und auffüllend“ vor als „Glas halb leer und durch ein kleines Loch im Boden abtropfen lassen“. [LACHEN]

Das ist meine Meinung.

DOUG. In Ordnung, sehr gut.

Danke für die Frage, Kassandra.

Wenn Sie eine interessante Geschichte, einen Kommentar oder eine Frage haben, die Sie einreichen möchten, würden wir sie gerne im Podcast lesen.

Sie können eine E-Mail an tips@sophos.com senden, einen unserer Artikel kommentieren oder uns in den sozialen Netzwerken kontaktieren: @NakedSecurity.

Das ist unsere Show für heute; vielen dank fürs zuhören.

Für Paul Ducklin bin ich Doug Aamoth und erinnere Sie daran: Bis zum nächsten Mal …

BEIDE. Bleib sicher!

[MUSIKMODEM]

- Apple

- Blockchain

- Chrome

- Einfallsreichtum

- Cryptocurrency Brieftaschen

- Kryptoaustausch

- Internet-Sicherheit

- Cyber-Kriminalität

- Cyber-Kriminelle

- Internet-Sicherheit

- Heimatschutzministerium

- digitale Brieftaschen

- Edge

- Ausnutzen

- Firewall

- Hacking

- iOS

- Kaspersky

- Recht & Ordnung

- Malware

- McAfee

- Microsoft

- Nackte Sicherheit

- Nackter Sicherheits-Podcast

- NexBLOC

- Plato

- platon ai

- Datenintelligenz von Plato

- Plato-Spiel

- PlatoData

- Platogaming

- Podcast

- Datenschutz

- VPN

- Verwundbarkeit

- Website-Sicherheit

- Zephyrnet

![S3 Ep121: Kann man gehackt und dann dafür strafrechtlich verfolgt werden? [Audio + Text]](https://platoaistream.com/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-300x156.png)