Betteridges Gesetz der Schlagzeilen besagt, dass jede Schlagzeile, die als Frage gestellt wird, sofort mit einem einfachen „Nein“ beantwortet werden kann.

Anscheinend ist die Theorie hinter diesem Witz (es ist weder ein Gesetz, noch eine Regel, noch nicht einmal mehr als ein Vorschlag), dass, wenn der Autor wüsste, wovon er sprach, und echte Beweise hätte, die seinen Fall stützen würden, Sie hätten die Überschrift als unverfälschte Tatsache geschrieben.

Da wir hier bei Naked Security keine Journalisten sind, sind wir glücklicherweise nicht an dieses Gesetz gebunden.

Die schonungslose Antwort auf unsere eigene Frage in der Überschrift oben lautet: „Niemand außer Apple weiß es, und Apple sagt es nicht.“

Eine bessere, aber zugegebenermaßen mittelmäßige Antwort ist: "Warten wir es ab."

Schnelle Antworten

Diese Geschichte begann gestern spät, am Ende des 2023 britischer Zeit, als wir aufgeregt [meinst du „aufgeregt“? – Ed.] hat eine Empfehlung zu Apple geschrieben zweite überhaupt Schnelle Sicherheitsreaktion (RSR):

Diese RSRs sind, wie wir vorher erklärt, Apples Bemühen, Notfalllösungen für einzelne Probleme so schnell bereitzustellen, wie dies bei gut verwalteten Open-Source-Projekten im Allgemeinen der Fall ist, bei denen Zero-Day-Patches oft innerhalb von ein oder zwei Tagen nach Entdeckung eines Problems herauskommen, gefolgt von Aktualisierungen der Updates umgehend, wenn weitere Untersuchungen ergeben, dass weitere Probleme behoben werden müssen.

Ein Grund dafür, dass Open-Source-Projekte diesen Ansatz verfolgen können, besteht darin, dass sie in der Regel eine Download-Seite mit dem vollständigen Quellcode jeder jemals offiziell veröffentlichten Version bereitstellen. Wenn Sie sich also beeilen, die neuesten Korrekturen zu übernehmen, dauert es Stunden und nicht erst Tage oder weniger Wochen, und sie funktionieren nicht, es gibt keine Barriere, auf die vorherige Version zurückzusetzen, bis der Fix für den Fix bereit ist.

Der offizielle Upgrade-Weg von Apple bestand jedoch, zumindest für seine Mobilgeräte, immer darin, vollständige Patches auf Systemebene bereitzustellen, die niemals zurückgesetzt werden können, da Apple die Idee nicht mag, dass Benutzer ihre eigenen Systeme bewusst herunterstufen, um dies zu tun alte Fehler ausnutzen, um ihre eigenen Geräte zu jailbreaken oder alternative Betriebssysteme zu installieren.

Selbst als Apple Notfalllösungen für Zero-Day-Lücken herstellte, die bereits aktiv ausgenutzt wurden, musste das Unternehmen also etwas finden (und man musste darauf vertrauen), was im Wesentlichen eine Lösung war Einweg mehr Stunden, obwohl alles, was Sie wirklich brauchten, ein Minimalismus war Aktualisierung an einer Komponente des Systems, um eine klare und gegenwärtige Gefahr zu beheben.

Starten Sie den RSR-Prozess, der schnelle Patches ermöglicht, die Sie schnell installieren können, ohne dass Sie Ihr Telefon für 15 bis 45 Minuten mit wiederholten Neustarts offline schalten müssen und die Sie später entfernen (und neu installieren und entfernen und usw.) können usw.), wenn Sie zu dem Schluss kommen, dass die Heilung schlimmer war als die Krankheit.

Fehler, die vorübergehend über einen RSR gepatcht werden, werden beim nächsten Vollversions-Upgrade dauerhaft gepatcht …

…damit RSRs keine ganz neue eigene Versionsnummer benötigen oder bekommen.

Stattdessen wird ihnen ein Sequenzbuchstabe angehängt, sodass die erste Rapid Security Response für iOS 16.5.1 (die gestern herauskam) angezeigt wird Einstellungen > Allgemeines > Über uns as 16.5.1 (a).

(Wir wissen nicht, was passiert, wenn die Sequenz jemals vorbei ist (z), aber wir wären bereit, eine kleine Wette auf die Antwort einzugehen (aa), oder vielleicht (za) wenn alphabetische Sortierbarkeit als wichtig erachtet wird.)

Heute hier morgen weg

Wie dem auch sei, nur wenige Stunden nachdem ich allen geraten habe, sich iOS und iPadOS 16.5.1 (a) zu besorgen, da es einen Zero-Day-Exploit im WebKit-Code von Apple behebt und daher mit ziemlicher Sicherheit für Malware-Übungen wie das Einschleusen von Spyware oder Grabbing missbraucht werden könnte private Daten von Ihrem Telefon…

…Kommentatoren (besonderer Dank geht an John Michael Leslie, der gepostet auf unserer Facebook-Seite) berichteten, dass das Update bei der Verwendung nicht mehr angezeigt wurde Einstellungen > Allgemeines > Software-Update versuchen, ihre Geräte zu aktualisieren.

Apples eigene Sicherheitsportal listet weiterhin [2023-07-11T15:00:00Z] die neuesten Aktualisierungen auf als macOS 13.4.1 (a) machen iOS/iPadOS 16.5.1 (a)vom 2023, ohne Hinweise darauf, ob sie offiziell suspendiert wurden oder nicht.

Jedoch müssen auch Berichte Über die Website MacRumors deuten darauf hin, dass die Updates vorerst zurückgezogen wurden.

Ein vermuteter Grund ist, dass Apples Safari-Browser sich jetzt in Webanfragen mit einer User-Agent-Zeichenfolge identifiziert, die den Anhang enthält (a) in seiner Versionsnummer.

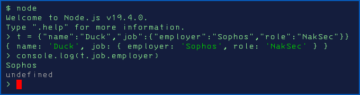

Folgendes sahen wir, als wir unseren aktualisierten Safari-Browser auf iOS auf einen lauschenden TCP-Socket richteten (formatiert mit Zeilenumbrüchen zur besseren Lesbarkeit):

$ ncat -vv -l 9999 Ncat: Version 7.94 ( https://nmap.org/ncat ) Ncat: Abhören auf :::9999 Ncat: Abhören auf 0.0.0.0:9999 Ncat: Verbindung von 10.42.42.1. Ncat: Verbindung von 10.42.42.1:13337. GET / HTTP/1.1 Host: 10.42.42.42:9999 Upgrade-Insecure-Requests: 1 Akzeptieren: text/html,application/xhtml+xml, application/xml;q=0.9,*/*;q=0.8 User-Agent: Mozilla/5.0 (iPhone; CPU iPhone OS 16_5_1 wie Mac OS q=605.1.15 Accept-Encoding: gzip, deflate Connection: keep-alive NCAT DEBUG: Closing fd 16.5.2.

Laut einigen MacRumors-Kommentatoren ist das der Fall Version/ Die Zeichenfolge, die aus den üblichen Zahlen und Punkten sowie seltsamem und unerwartetem Text in runden Klammern besteht, verwirrt einige Websites.

(Ironischerweise handelt es sich bei den Websites, die wir in diesem offensichtlichen Versionsstring-Misparsing-Schuldspiel gesehen haben, allesamt um Dienste, auf die weitaus häufiger über dedizierte Apps als über einen Browser zugegriffen wird, aber die Theorie scheint zu sein, dass sie offenbar... daran ersticken 16.5.2 (a) Versionskennung, wenn Sie sich entscheiden, sie mit einer aktualisierten Version von Safari zu besuchen.)

Was ist zu tun?

Streng genommen weiß nur Apple, was hier vor sich geht, und das sagt es nicht. (Zumindest nicht offiziell über sein Sicherheitsportal (HT201222) oder seine Über schnelle Sicherheitsreaktionen Seite (HT201224.)

Wenn Sie bereits über das Update verfügen, empfehlen wir Ihnen, es nicht zu entfernen, es sei denn, es beeinträchtigt tatsächlich Ihre Fähigkeit, Ihr Telefon mit den Websites oder Apps zu nutzen, die Sie für die Arbeit benötigen, oder Ihre eigene IT-Abteilung fordert Sie ausdrücklich zum Zurücksetzen auf zur „Nicht-(a)“-Variante von macOS, iOS oder iPadOS.

Schließlich wurde dieses Update für eine schnelle Reaktion als geeignet erachtet, da es sich bei dem damit behobenen Exploit um eine offene, browserbasierte RCE-Lücke (Remote Code Execution) handelt.

Wenn Sie den RSR entfernen müssen oder möchten, können Sie Folgendes tun:

- Wenn Sie ein iPhone oder iPad haben. Gehen Sie zu Einstellungen > Allgemeines > Über uns > iOS/iPadOS-Version und wählen Sie Sicherheitsantwort entfernen.

- Wenn Sie einen Mac haben. Gehen Sie zu Systemeinstellungen > Allgemeines > Über uns Und klicken Sie auf die

(i)Symbol am Ende des Artikels mit dem Titel macOS Ventura.

Beachten Sie, dass wir den RSR sofort auf macOS Ventura 13.4.1 und iOS 16.5.1 installiert haben und keine Probleme beim Surfen zu unseren üblichen Web-Treffpunkten über Safari oder Edge hatten. (Denken Sie daran, dass alle Browser WebKit auf Apple-Mobilgeräten verwenden!)

Daher haben wir nicht die Absicht, das Update zu entfernen, und sind auch nicht bereit, dies versuchsweise zu tun, da wir keine Ahnung haben, ob wir es anschließend erneut installieren können.

Kommentatoren haben angedeutet, dass der Patch einfach nicht gemeldet wird, wenn sie es von einem ungepatchten Gerät aus versuchen, aber wir haben nicht versucht, ein zuvor gepatchtes Gerät erneut zu patchen, um zu sehen, ob Sie dadurch ein magisches Ticket erhalten, um das Update erneut abzurufen.

Einfach gesagt:

- Wenn Sie macOS 13.4.1 (a) oder iOS/iPadOS 16.5.1 (a) bereits heruntergeladen haben, Behalten Sie das Update bei, es sei denn, Sie müssen es unbedingt entfernen, da es Sie vor einer Zero-Day-Lücke schützt.

- Wenn Sie es installiert haben und es wirklich entfernen müssen oder möchten, Sehen Sie sich unsere Anweisungen oben an, gehen Sie jedoch davon aus, dass Sie es später nicht erneut installieren können und sich daher in die dritte Kategorie unten einordnen.

- Wenn Sie es noch nicht haben, schauen Sie sich diesen Bereich an. Wir vermuten, dass die

(a)Patch wird schnell durch a ersetzt(b)Patch, denn die ganze Idee dieser „beschrifteten Aktualisierungen“ besteht darin, dass sie als schnelle Reaktion gedacht sind. Aber nur Apple weiß es genau.

Wir werden unseren üblichen Rat von gestern ergänzen, indem wir sagen: Verzögere nicht; Machen Sie es, sobald Apple und Ihr Gerät es zulassen.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Automobil / Elektrofahrzeuge, Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- BlockOffsets. Modernisierung des Eigentums an Umweltkompensationen. Hier zugreifen.

- Quelle: https://nakedsecurity.sophos.com/2023/07/11/apple-silently-pulls-its-latest-zero-day-update-what-now/

- :hast

- :Ist

- :nicht

- :Wo

- $UP

- 1

- 10

- 13

- 15%

- 16

- 25

- 7

- 8

- 9

- a

- Fähigkeit

- Fähig

- Über uns

- oben

- Absolute

- absolut

- Akzeptieren

- Zugriff

- aktiv

- berührt das Schneidwerkzeug

- adoptieren

- Beratung

- Beratung

- beratend

- Nach der

- danach

- aufs Neue

- gegen

- Alle

- Zulassen

- entlang

- bereits

- Alternative

- immer

- an

- machen

- beantworten

- jedem

- etwas

- Apple

- Ansatz

- Apps

- SIND

- AS

- annehmen

- At

- Autor

- Auto

- ein Weg

- Zurück

- background-image

- Barriere

- BE

- weil

- war

- hinter

- Sein

- unten

- Besser

- Grenze

- Boden

- gebunden

- geht kaputt

- Browser

- Browsern

- Browsing

- Bugs

- aber

- by

- kam

- CAN

- Häuser

- Kategorie

- Center

- sicherlich

- Auswählen

- klar

- klicken Sie auf

- Schließen

- Code

- Farbe

- wie die

- kommentatoren

- häufig

- Unternehmen

- Komponente

- verwirrend

- Verbindung

- betrachtet

- Bestehend

- könnte

- Abdeckung

- CPU

- Heilung

- ACHTUNG

- technische Daten

- datiert

- Tag

- Tage

- entscheidet

- gewidmet

- angenommen

- verzögern

- Übergeben

- Abteilung

- Gerät

- Geräte

- Krankheit

- Display

- angezeigt

- do

- die

- Tut nicht

- Nicht

- herunterladen

- ed

- Edge

- Anstrengung

- Notfall

- Ende

- berechtigt

- im Wesentlichen

- Sogar

- ÜBERHAUPT

- Jedes

- jedermann

- Beweis

- Außer

- Ausführung

- Ausnutzen

- Exploited

- Tatsache

- Glauben

- wenige

- Vorname

- fixiert

- Folgende

- Aussichten für

- Zum Glück

- gefunden

- für

- voller

- weiter

- allgemein

- bekommen

- gegeben

- gibt

- Go

- Goes

- gehen

- weg

- hätten

- das passiert

- Haben

- Schlagzeile

- Schlagzeilen

- Höhe

- hier

- Loch

- Bohrungen

- Gastgeber

- STUNDEN

- schweben

- aber

- HTTPS

- i

- ICON

- Idee

- Kennzeichnung

- identifiziert

- if

- wichtig

- zu unterstützen,

- in

- Dazu gehören

- installieren

- Installieren

- sofort

- Anleitung

- wollen

- in

- Untersuchungen

- iOS

- iPad

- iPad

- iPhone

- Ironisch

- Probleme

- IT

- SEINE

- selbst

- jailbreaking

- Peter

- Journalisten

- nur

- Behalten

- Wissen

- Spät

- später

- neueste

- Recht

- am wenigsten

- links

- Brief

- Gefällt mir

- Line

- Hören

- Listen

- länger

- mac

- MacOS

- Makronen

- Magie

- Malware

- Marge

- max-width

- bedeuten

- gemeint

- Michael

- Minuten

- Mobil

- mobile Geräte

- mehr

- vor allem warme

- viel

- Nackte Sicherheit

- Need

- erforderlich

- benötigen

- hört niemals

- Neu

- weiter

- nicht

- noch

- normal

- Notizen

- jetzt an

- Anzahl

- Zahlen

- of

- Offiziell

- Offline-Bereich.

- vorgenommen,

- Alt

- on

- EINEM

- einzige

- XNUMXh geöffnet

- Open-Source-

- Open Source-Projekte

- die

- Betriebssysteme

- or

- Auftrag

- OS

- OS X

- UNSERE

- besitzen

- Seite

- passt

- Patch

- Patches

- Weg

- Alexander

- vielleicht

- permanent

- Telefon

- PHP

- Plato

- Datenintelligenz von Plato

- PlatoData

- Portal

- Position

- BLOG-POSTS

- Gegenwart

- früher

- privat

- Aufgabenstellung:

- Probleme

- Prozessdefinierung

- Produziert

- Projekt

- Projekte

- die

- Pullover

- Zweck

- setzen

- Frage

- schnell

- schnell

- lieber

- bereit

- echt

- wirklich

- Grund

- kürzlich

- relativ

- merken

- entfernt

- entfernen

- wiederholt

- ersetzt

- Berichtet

- Reporting

- Zugriffe

- erfordern

- Antwort

- Antworten

- Folge

- zeigen

- Loswerden

- Recht

- Rollen

- Gerollt

- Wenden

- rund

- RSR

- Regel

- überstürzen

- Safari

- sah

- sagen

- Sicherung

- Sicherheitdienst

- sehen

- scheinen

- scheint

- gesehen

- Reihenfolge

- Dienstleistungen

- Short

- zeigt

- Einfacher

- einfach

- am Standort

- Seiten

- klein

- So

- solide

- einige

- Bald

- Quelle

- Quellcode

- Raumfahrt

- Sprechen

- besondere

- Spyware

- begonnen

- Immer noch

- Geschichte

- Schnur

- so

- vorschlagen

- geeignet

- liefern

- Support

- sicher

- suspendiert

- SVG

- System

- Systeme und Techniken

- Nehmen

- sprechen

- erzählt

- als

- dank

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- ihr

- Sie

- Theorie

- deswegen

- Diese

- vom Nutzer definierten

- Dritte

- fehlen uns die Worte.

- obwohl?

- Ticket

- Zeit

- zu

- heute

- Top

- Übergang

- transparent

- versucht

- versuchen

- XNUMX

- Uk

- Unerwartet

- bis

- Aktualisierung

- aktualisiert

- Updates

- mehr Stunden

- URL

- -

- benutzt

- Nutzer

- gewöhnlich

- Version

- Besuchen Sie

- wollen

- wurde

- Ansehen

- we

- Netz

- Webkit

- Webseiten

- Wochen

- waren

- Was

- wann

- ob

- welche

- WHO

- ganze

- werden wir

- bereit

- mit

- .

- Arbeiten

- trainieren

- schlimmer

- geschrieben

- X

- gestern

- noch

- U

- Ihr

- sich selbst

- Zephyrnet

![S3 Ep121: Kann man gehackt und dann dafür strafrechtlich verfolgt werden? [Audio + Text]](https://platoaistream.com/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-300x156.png)