一个新生的勒索软件团伙如虎添翼,在不到一个月的时间内入侵了至少 10 个组织。

该组织被 Trellix 研究人员命名为“黑暗力量”,在大多数方面与任何其他勒索软件组织相似。 但由于纯粹的速度和缺乏机智——以及它对 Nim 编程语言的使用,它使自己脱颖而出。

“我们第一次在野外观察它们是在 XNUMX 月底左右,”星期四的作者之一 Duy Phuc Pham 说。 分析暗能量的博客文章. “所以才半个月,已经有10名受害者受到影响。”

Trellix 的研究人员说,奇怪的是,关于 Dark Power 的目标对象似乎没有任何规律或理由。 该集团已增加其在阿尔及利亚、捷克共和国、埃及、法国、以色列、秘鲁、土耳其和美国的人数,涉及农业、教育、医疗保健、IT 和制造业。

使用 Nim 作为优势

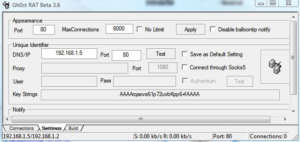

Dark Power 与众不同的另一个重要方式是它对编程语言的选择。

“我们看到网络犯罪分子正在扩展到其他编程语言的趋势,”Pham 说。 趋势是 在威胁行为者之间快速传播. “因此,即使他们使用相同的策略,恶意软件也会逃避检测。”

Dark Power 使用高级语言 Nim 它的创造者描述 高效,富有表现力和优雅。 作者在他们的博客文章中指出,Nim “最初是一种晦涩难懂的语言,但现在在恶意软件创建方面更为普遍。 恶意软件创建者之所以使用它,是因为它易于使用并且具有跨平台功能。”

这也让好人更难跟上。 “防御方持续维护知识的成本高于攻击者学习新语言所需技能的成本,”Trellix 表示。

我们对暗能量还有什么了解

攻击本身遵循一个破旧的 勒索软件剧本:通过电子邮件、下载和加密文件、索要赎金以及多次勒索受害者(无论他们是否付款)对社会工程受害者进行攻击。

该团伙还从事 经典的双重勒索. 甚至在受害者知道他们已被破坏之前,Dark Power“可能已经收集了他们的敏感数据,”Pham 解释说。 “然后他们用它来支付第二笔赎金。 这次他们说,如果你不付钱,我们将公开信息或在暗网上出售。”

不过,与往常一样,这是一个第 22 条军规,因为“无法保证如果你支付赎金,就不会产生任何后果。”

因此,企业需要制定适当的政策和程序来保护自己,包括检测 Nim 二进制文件的能力。

“他们可以尝试建立强大的备份和恢复系统,”Pham 说。 “我认为这是最重要的事情。 我们还建议组织在所有这些发生之前制定一个非常精确、非常强大的事件响应计划。 这样一来,他们就可以减少攻击发生时的影响。”

- SEO 支持的内容和 PR 分发。 今天得到放大。

- 柏拉图区块链。 Web3 元宇宙智能。 知识放大。 访问这里。

- Sumber: https://www.darkreading.com/vulnerabilities-threats/dark-power-ransomware-extorts-10-targets-less-than-a-month

- :是

- $UP

- 10

- a

- 对,能力--

- 关于

- 根据

- 横过

- 添加

- 农业

- 所有类型

- 已经

- 时刻

- 其中

- 和

- 保健

- 围绕

- AS

- At

- 攻击

- 攻击

- 作者

- 备份工具

- BE

- 因为

- before

- 位

- 博客

- 身体

- CAN

- 能力

- 选择

- 后果

- 连续

- 价格

- 创建

- 创作者

- 跨平台

- 网络罪犯

- 捷克

- 捷克共和国

- 黑暗

- 黑暗的网络

- data

- 卫冕

- 严格

- 检测

- 难

- 翻番

- 教育

- 高效

- 埃及

- 邮箱地址

- 企业

- 建立

- 醚(ETH)

- 甚至

- 介绍

- 表现的

- 延长

- 二月

- 档

- (名字)

- 遵循

- 针对

- 法国

- 止

- 刚

- 去

- 非常好

- 团队

- 保证

- 半

- 发生

- 有

- 医疗保健

- 高水平

- 更高

- HTML

- HTTPS

- i

- 影响力故事

- 重要

- in

- 事件

- 事件响应

- 包含

- 信息

- 以色列

- IT

- 它的

- 本身

- JPG

- 保持

- 类

- 知道

- 知识

- 缺乏

- 语言

- 语言

- 学习用品

- 喜欢

- 使

- 制作

- 恶意软件

- 制造业

- 可能

- 月

- 更多

- 最先进的

- 多

- 命名

- 新生的

- 需求

- 全新

- 注意到

- of

- on

- 一

- 组织

- 本来

- 其他名称

- 类型

- 秘鲁

- 范

- 地方

- 计划

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 政策

- 帖子

- 功率

- 强大

- 精确的

- 流行

- 程序

- 剖析

- 代码编程

- 编程语言

- 保护

- 国家

- 赎金

- 勒索

- RE

- 原因

- 恢复

- 减少

- 而不管

- 问候

- 共和国

- 必须

- 研究人员

- 响应

- 健壮

- s

- 说

- 同

- 说

- 现场

- 其次

- 行业

- 似乎

- 出售

- 敏感

- 显著

- 自

- 技能

- So

- 速度

- 传播

- 产品

- 策略

- 目标

- 这

- 信息

- 其

- 他们

- 他们自己

- 事

- 威胁

- 通过

- 次

- 时

- 至

- 趋势

- 土耳其

- us

- 使用

- 利用

- Ve

- 受害者

- 方法..

- 方法

- 卷筒纸

- 是否

- 这

- Wild!!!

- 将

- 和风网

- 放大