最近针对韩国人和乌兹别克斯坦外交部的攻击中发现了臭名昭著的“Gh0st RAT”恶意软件的新变种。

中国团体“C.Rufus Security Team” 首次在开放网络上发布 Gh0st RAT 2008 年 XNUMX 月。值得注意的是,它至今仍在使用,特别是在中国及其周边地区,尽管 修改后的形式.

例如,自 0 月下旬以来,一个与中国有密切联系的组织一直在分发经过修改的 Gh0st RAT,该 RAT 被称为“SugarGhXNUMXst RAT”。 根据思科 Talos 的研究,该威胁行为者通过 JavaScript 相关的 Windows 快捷方式投放变种,同时使用定制的诱饵文档分散目标的注意力。

该恶意软件本身在很大程度上仍然是以前的有效工具,尽管它现在带有一些新的贴花来帮助绕过防病毒软件。

SugarGh0st RAT 的陷阱

SugarGh0st 的四个样本可能通过网络钓鱼传播,以嵌入 Windows LNK 快捷方式文件的存档形式到达目标计算机。 LNK 隐藏了恶意 JavaScript,打开后会释放一个诱饵文档(针对韩国或乌兹别克斯坦政府受众)和有效负载。

与其前身(2008 年 0 月首次向公众发布的中国远程访问木马)一样,SugarGh32st 是一种干净的、多功能的间谍机器。 一个用 C++ 编写的 XNUMX 位动态链接库 (DLL),它首先收集系统数据,然后打开全面远程访问功能的大门。

攻击者可以使用 SugarGh0st 检索他们可能想要的有关受感染计算机的任何信息,或者启动、终止或删除其正在运行的进程。 他们可以使用它来查找、窃取和删除文件,并删除任何事件日志以掩盖由此产生的取证证据。 该后门配备了键盘记录器、屏幕截图程序、访问设备摄像头的方法以及许多其他有用的功能,用于操纵鼠标、执行本机 Windows 操作或简单地运行任意命令。

“我最关心的是它是如何专门设计来逃避以前的检测方法的,”思科 Talos 的外展主管尼克·比亚西尼 (Nick Biasini) 说。 具体来说,通过这种新变体,“他们付出了努力来改变核心检测的工作方式。”

SugarGh0st 并不是有任何特别新颖的规避机制。 相反,细微的美学变化使其看起来与之前的变体有所不同,例如更改命令和控制 (C2) 通信协议,以便网络数据包标头将前 5 个字节保留为魔术字节(一系列字节),而不是 8 个字节。文件签名,用于确认文件的内容)。 “这是一种非常有效的方法,可以尝试确保您现有的安全工具不会立即出现这种情况,”比亚西尼说。

Gh0st RAT 的老巢

早在 2008 年 XNUMX 月,达赖喇嘛的办公室就联系了一位安全研究员(不,这不是一个糟糕的笑话的开始)。

它的员工充斥着网络钓鱼电子邮件。 整个组织的微软应用程序崩溃了,而且没有任何解释。 和尚一名 回顾 看着他的计算机自行打开 Microsoft Outlook,将文档附加到电子邮件中,并将该电子邮件发送到无法识别的地址,所有这些都无需他的输入。

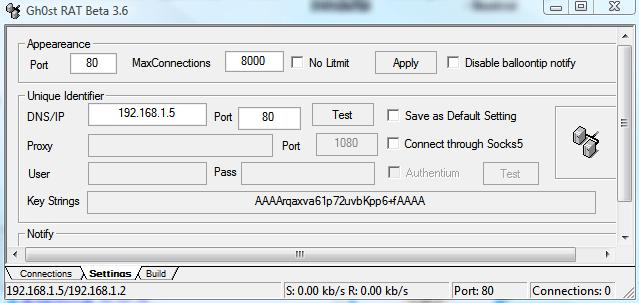

Gh0st RAT beta 模型的英文用户界面。 资料来源:趋势科技欧盟,来自 Wayback Machine

比亚西尼表示,在中国针对西藏僧侣的军事行动中使用的特洛伊木马程序经受住了时间的考验,原因有几个。

“开源恶意软件家族之所以能长久存在,是因为攻击者获得了功能齐全的恶意软件,可以按照自己认为合适的方式进行操纵。 它还允许那些不知道如何编写恶意软件的人 免费利用这个东西”,他解释说。

他补充道,Gh0st RAT 特别引人注目,因为它是“一种非常实用、构建精良的 RAT”。

- :具有

- :是

- $UP

- 2008

- 7

- 8

- a

- 关于

- ACCESS

- 访问

- 横过

- 演员

- 地址

- 添加

- 事务

- 驳

- 所有类型

- 允许

- 还

- an

- 和

- 杀毒软件

- 防病毒软件

- 任何

- 出现

- 应用领域

- 档案

- 围绕

- AS

- 连接

- 攻击

- 观众

- 八月

- 远离

- 后门

- 坏

- 因为

- 很

- 开始

- 作为

- 测试

- by

- C + +中

- 相机

- 营销活动

- CAN

- 能力

- 更改

- 更改

- 改变

- 中国

- 中文

- 思科

- 清洁

- 收藏

- 购买的订单均

- 沟通

- 妥协

- 一台

- 关于

- 确认

- Contents

- 核心

- 崩溃

- 定制

- 网络

- data

- 贴花

- 认为

- 提升

- 设计

- 欲望

- 检测

- 设备

- 不同

- 分布

- do

- 文件

- 文件

- 不

- 门

- 滴

- 动态

- 有效

- 努力

- 邮箱地址

- 电子邮件

- 嵌入式

- 员工

- 英语

- 间谍

- 醚(ETH)

- EU

- 逃脱

- 活动

- EVER

- 证据

- 现有

- 介绍

- 解释

- 家庭

- 少数

- 文件

- 档

- 找到最适合您的地方

- (名字)

- 适合

- 针对

- 国外

- 法医

- 四

- 止

- ,

- 充分

- 实用

- 功能

- 得到

- 全球

- 去

- 政府

- 团队

- he

- 头

- 头

- 帮助

- 隐藏

- 他的

- 创新中心

- How To

- HTML

- HTTP

- HTTPS

- 确定

- 图片

- in

- 臭名昭著

- 信息

- 输入

- 例

- 代替

- ISN

- IT

- 它的

- 本身

- JavaScript的

- 只是

- 知道

- 韩语

- 语言

- 在很大程度上

- 晚了

- 自学资料库

- 容易

- 友情链接

- 链接

- 清单

- 生活

- 长

- 机

- 机

- 魔法

- 使

- 恶意软件

- 操纵

- 三月

- 面膜

- me

- 手段

- 机制

- 方法

- 微

- 微软

- 可能

- 事工

- 未成年人

- 模型

- 改性

- 最先进的

- 老鼠

- 本地人

- 网络

- 全新

- 缺口

- 没有

- 小说

- 现在

- of

- 办公

- 老

- on

- 一

- 打开

- 开放源码

- 开放

- 打开

- 操作

- or

- 组织

- 起始地

- 其他名称

- 输出

- Outlook

- 推广

- 己

- 特别

- 尤其

- 过去

- 员工

- 执行

- 钓鱼

- 挑

- 片

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 大量

- 以前

- 先

- 过程

- 祖细胞

- 协议

- 国家

- RAT

- 宁

- 原因

- 最近

- 发布

- 远程

- 通过远程访问

- 研究

- 研究员

- 保留区(Reserve)

- 导致

- 右

- 运行

- s

- 同

- 说

- 保安

- 看到

- 提交

- 九月

- 签名

- 只是

- 潜行

- 软件

- 一些

- 来源

- 南部

- 特别是

- 运动

- 看台

- 开始

- 仍

- 强烈

- 这样

- 肯定

- 系统

- T

- 塔洛斯

- 针对

- 瞄准

- 目标

- 团队

- test

- 这

- 其

- 然后

- 他们

- 事

- 事

- Free Introduction

- 虽然?

- 威胁

- 次

- 至

- 今晚

- 了

- 工具

- 趋势

- 趋势科技

- 木马

- 尝试

- ui

- 上

- 使用

- 用过的

- 乌兹别克

- 乌兹别克斯坦

- 变种

- 非常

- 通过

- 观看

- 方法..

- 为

- 这

- 而

- WHO

- 窗户

- 也完全不需要

- 工作

- 将

- 写

- 书面

- 您一站式解决方案

- 和风网