Дизайн SoC для забезпечення безпеки з часом розширювався та розвивався, щоб усунути численні потенційні джерела загроз. Виникло багато контрзаходів, спрямованих на те, як хакери можуть отримати контроль над системами через недоліки конструкції програмного або апаратного забезпечення. Результати – це покращені генератори випадкових чисел, безпечне зберігання ключів, крипто та захист пам’яті. Крім того, у SoC додано апаратні модулі безпеки, захищений ланцюжок завантаження, виділені привілейовані процесори тощо. Однак один із методів атаки часто ігнорується – атаки на бокових каналах. Можливо, це тому, що відносний ризик і складність таких атак були недооцінені.

У майбутньому вебінарі Тім Рамсдейл, генеральний директор Agile Analog, пропонує тверезий погляд на загрозу атак із бічних каналів на SoC. Вебінар під назвою «Чому я повинен піклуватися про атаки з бічних каналів на мій SoC?» не тільки пояснює, що вони є більшою загрозою, ніж зазвичай вважають, але й пропонує ефективне вирішення проблеми.

Вам потрібно лише переглянути YouTube, щоб знайти презентації, зроблені на заходах Defcon, які ілюструють, як системи на основі RISC-V, Apple Airtags або пристрої ARM Trustzone-M вразливі до атак зі збоями. Ваша перша думка полягає в тому, що це може бути зроблено за допомогою деякого вдалого часу, досягнутого за допомогою торкання оголених проводів, випадкового натискання кнопки або потребує повністю обладнаної лабораторії криміналістики. Якби це було так, загроза була б настільки мінімальною, що її можна було б проігнорувати. Тім зазначає, що Mouser пропонує набір із відкритим кодом для автоматизації та систематізації цих атак. Цей набір оснащений мікропроцесором і простим у використанні інтерфейсом користувача, а також здатний здійснювати атаки за годинником і потужністю.

Вебінар пояснює, як можна здійснити ці атаки та чому вони становлять більшу загрозу, ніж ви думаєте. Уявіть, якщо у вашому пристрої зловмисник може випадковим чином перевернути стан будь-якого окремого регістра – наприклад, біта безпеки? Припустімо, що результат контрольної суми BootROM може бути пошкоджений? Зміна напруги та тактових сигналів протягом надзвичайно коротких періодів часу може спричинити зміни стану, які інакше не виявляти, що призведе до доступу, який може дозволити запустити шкідливий код у привілейованому режимі.

Крім того, доступ, отриманий за допомогою цих методів, може дозволити хакерам досліджувати інші слабкі місця вашої системи. Завдяки знанням, отриманим під час одноразової атаки на бічному каналі, можна було б легше виявити повторний експлойт, який не вимагає прямого контакту з цільовим пристроєм. Пристрої IoT також особливо вразливі, оскільки вони підключені та часто піддаються фізичному контакту.

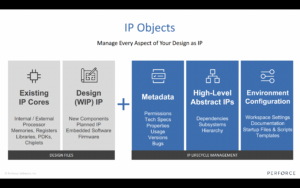

Agile Analog розробила рішення для виявлення атак із бічних каналів. Вони мають набори датчиків, які здатні виявляти види ефектів, які виникають, коли годинник або штифти живлення підроблені. Їхні блоки захисту від атак бічних каналів мають власні внутрішні LDO та генератори тактових частот, щоб вони могли працювати під час атак. Логіку керування, аналізу та моніторингу легко інтегрувати з модулями безпеки SoC.

Під час вебінару Тім пояснює деталі того, як їхнє рішення може відстежувати атаки чи навіть спроби атак і повідомляти про них. Це може включати атаки, які відбуваються в ланцюжку постачання до того, як пристрій буде додано до готової системи. Цей вебінар є інформативним і містить корисну інформацію про підвищення безпеки SoC. Якщо ви бажаєте подивитися трансляцію вебінару, то вона відбудеться у четвер, 28 жовтняth о 9 ранку за тихоокеанським літнім часом. Тут ви можете безкоштовно зареєструватися за цим посиланням.

Поділитися цим дописом через: Джерело: https://semiwiki.com/ip/304138-webinar-on-protecting-against-side-channel-attacks/

- &

- доступ

- аналіз

- Apple

- ARM

- нападки

- Біт

- який

- Викликати

- Генеральний директор

- код

- крипто

- угода

- дизайн

- прилади

- відкритий

- Ефективний

- і т.д.

- Події

- Експлуатувати

- Перший

- недоліки

- Безкоштовна

- хакери

- апаратні засоби

- тут

- Як

- HTTPS

- інформація

- КАТО

- прилади іоту

- IT

- ключ

- комплект

- знання

- провідний

- LINK

- моніторинг

- Пропозиції

- відкрити

- з відкритим вихідним кодом

- Інше

- фізичний

- влада

- Presentations

- захист

- звітом

- результати

- Risk

- біг

- безпеку

- датчиків

- Короткий

- So

- Софтвер

- стан

- зберігання

- поставка

- ланцюжка поставок

- система

- Systems

- методи

- час

- ui

- Вразливий

- годинник

- webinar

- YouTube