Пристрої IoT, незважаючи на свої переваги, дуже сприйнятливі до шкідливого програмного забезпечення. Їх обмежений розмір і обчислювальна потужність роблять їх легкою мішенню. Захист цих пристроїв від атак є повсякденним завданням для команд безпеки підприємства.

Давайте глибше розглянемо, чому зловмисне програмне забезпечення IoT викликає таке занепокоєння, і розглянемо способи захисту пристроїв IoT від атак зловмисного програмного забезпечення.

Чому пристрої IoT сприйнятливі до зловмисного програмного забезпечення

Пристрій IoT класифікується як будь-який нестандартний обчислювальний пристрій. Це можуть бути споживчі товари, серед яких смарт-телевізори та переносні пристрої, або промислові, такі як системи керування, камери спостереження, засоби відстеження активів або медичні прилади. Незалежно від своєї спрямованості, пристрої IoT змінили спосіб життя та функціонування світу.

Існують тисячі різних типів пристроїв IoT, але всі вони мають спільну здатність підключатися до мережі. Підключення дає змогу дистанційно керувати цими пристроями та дозволяє отримувати доступ до їхніх даних і збирати їх.

Незважаючи на численні переваги, дані, які вони генерують, збирають і обмінюються, а також операції, які вони виконують, роблять пристрої IoT надзвичайно привабливими для зловмисних хакерів. Той факт, що вони підключені до мережі, робить їх відкритими для дистанційних атак, а їх форм-фактори означають, що їм бракує необхідної вбудованої безпеки для захисту від загроз і експлуатації.

Слабкі та вразливі місця IoT

Згідно зі звітом Bitdefender про безпеку Інтернету речей за 2023 рік, вдома в Сполучених Штатах мають у середньому 46 пристроїв, підключених до Інтернету, і зазнають у середньому вісім атак на ці пристрої кожні 24 години. І це лише споживчі пристрої IoT.

Розподілені приманки IoT Nozomi Networks спостерігали сотні й тисячі унікальних IP-адрес зловмисників щодня протягом серпня 2023 року.

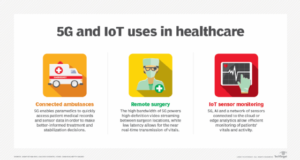

Атаки IoT спрямовані на отримання контролю над пристроєм, викрадення чи видалення конфіденційних даних або залучення їх до Ботнет. Успішні атаки, особливо якщо вони спрямовані на підключені пристрої з критично важливою інфраструктурою або медичними системами, можуть призвести до серйозних фізичних наслідків.

Наступні питання безпеки зробити пристрої IoT сприйнятливими до зловмисного програмного забезпечення:

- Обмеження пристрою. Більшість пристроїв IoT розроблено з мінімальними можливостями апаратного та програмного забезпечення, достатніми для виконання своїх завдань. Це залишає мало можливостей для комплексних механізмів безпеки або захисту даних, що робить їх більш уразливими до атак.

- Жорстко закодовані паролі та паролі за замовчуванням. Жорстко закодовані паролі та паролі за замовчуванням дають зловмисникам, які використовують тактику грубої сили, великі шанси зламати автентифікацію пристрою. Ботнет HEH, наприклад, заражає пристрої, використовуючи жорстко закодовані облікові дані та підбір паролів.

- Відсутність шифрування. Дані, що зберігаються або передаються у вигляді відкритого тексту, вразливі до підслуховування, пошкодження та викрадення. Наприклад, важливою телеметричною інформацією, надісланою з пристрою IoT, можна маніпулювати, щоб отримати помилкові результати.

- Вразливі компоненти. Використання звичайних апаратних компонентів означає будь-кого, хто знає електронні плати та протоколи зв’язку, наприклад Універсальний асинхронний приймач/передавач і міжінтегральною схемою, можна розібрати пристрій і знайти вразливе місце в апаратному забезпеченні.

- Різноманітність пристроїв. У порівнянні з настільними комп’ютерами, ноутбуками та мобільними телефонами пристрої IoT значно відрізняються за форм-фактором і ОС. Те ж саме стосується мережевих технологій і протоколів, які використовують пристрої IoT. Ця різноманітність вимагає більш складних заходів безпеки та засобів керування для забезпечення стандартного рівня захисту.

- Відсутність аудиторських можливостей. Зловмисники компрометують і використовують пристрої IoT, не боячись, що їх діяльність буде зафіксована або виявлена. Заражені пристрої можуть не демонструвати помітного погіршення продуктивності чи обслуговування.

- Погані механізми оновлення. Багато пристроїв не мають можливості безпечно оновлювати вбудоване або програмне забезпечення. Цей недолік вимагає від компаній виділяти значні ресурси для захисту пристроїв IoT від нових вразливостей, залишаючи багато пристроїв уразливими. Крім того, пристрої IoT зазвичай мають тривале розгортання, тому стає все важче захистити їх від нових моделей атак.

- Відсутність поінформованості про безпеку. Організації часто встановлюють пристрої IoT, не розуміючи повністю їхні слабкі сторони та вплив, який вони мають на загальну безпеку мережі. Крім того, більшості споживачів не вистачає знань, щоб змінити паролі та налаштування за замовчуванням перед підключенням нового пристрою до Інтернету, що робить гаджет легкою мішенню для зловмисників.

Зловмисне програмне забезпечення та атаки IoT

Пристрої IoT можуть бути залучені до будь-якої кількості порушень кібербезпеки та зараження зловмисним програмним забезпеченням, і їхні наслідки можуть бути миттєвими, каскадними та спричиняти значні збої. Атаки включають ботнети, програмне забезпечення-вимагач, програмне забезпечення для знищення та шахрайські пристрої.

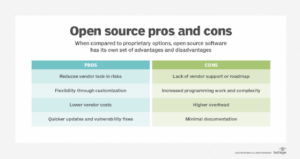

- IoT ботнети. Зловмисне програмне забезпечення ботнету часто є відкритим кодом і вільно доступне на підпільних форумах. Він призначений для зараження та контролю якомога більшої кількості пристроїв, в той же час блокуючи інші зловмисні програми ботнету від контролю над пристроєм. Через низьку захищеність пристроїв Інтернету речей дають змогу зловмисникам вербувати їх як ботів і створювати величезні ботнети для запуску руйнівних DDoS-атак. Насправді, згідно зі звітом Nokia Threat Intelligence Report за 2023 рік, сьогодні бот-мережі IoT генерують понад 40% усього трафіку DDoS, що в п’ять разів більше, ніж за минулий рік. Перша велика атака ботнету IoT відбулася в 2016 році Атака ботнету Mirai. Було заражено понад 600,000 XNUMX пристроїв IoT, включаючи камери відеоспостереження та побутові маршрутизатори. Кілька великих веб-сайтів були виведені з ладу на кілька годин. Бот-мережі IoT можуть запускати інші атаки, включаючи атаки грубої сили, фішингові атаки та спам-кампанії.

- Програми-вимагачі. Хоча багато пристроїв IoT не зберігають цінні дані локально, вони все одно можуть стати жертвами атаки програм-вимагачів. Програми-вимагачі IoT блокують функціональність пристрою, заморожуючи смарт-пристрої та припиняючи бізнес-операції чи критичну інфраструктуру. Наприклад, програми-вимагачі FLocker і El Gato націлені на мобільні телефони, планшети та смарт-телевізори, а зловмисники вимагають оплату, перш ніж розблокувати заражені пристрої. Хоча можливо просто скинути заражені пристрої IoT, але зробити це на сотнях або тисячах пристроїв до того, як розгорнеться серйозна ситуація, дає зловмиснику багато важелів впливу. Атака програми-вимагача в потрібний час або в потрібному місці не дає жертві жодного вибору, окрім як заплатити викуп.

- Деструкція. Це вигаданий термін, але він відображає мету цього зловмисного програмного забезпечення IoT. Destructionware — це атака, призначена для руйнування інфраструктури в політичних, ідеологічних чи просто зловмисних цілях. Приклад: атака на енергомережу України у 2015 році. Витончена та добре спланована атака вивела з ладу всю електромережу; минули місяці, перш ніж діяльність була повністю відновлена. Частина атаки передбачала перезапис мікропрограми на критично важливих перетворювачах послідовного порту в Ethernet, утримуючи справжні оператори від можливості видавати дистанційне керування. Заражені пристрої довелося замінити на нові. Аналогічний напад стався в 2022.

- Підроблені пристрої. Замість того, щоб намагатися взяти під контроль пристрої IoT, багато кіберзлочинців просто підключають шахрайський пристрій до мережі IoT, якщо він не повністю захищений. Це створює точку доступу, з якої зловмисник може проникнути далі в мережу.

Як виявити атаки зловмисного програмного забезпечення IoT

Зараз пристрої IoT є важливими компонентами практично кожної великої галузі. Команди безпеки повинні розуміти складні фактори ризику, характерні для їх розгортання та використання. Проте методи виявлення зловмисного програмного забезпечення IoT все ще знаходяться в стадії розробки. Наприклад, стандартні вбудовані методи динамічного та статичного аналізу неможливі через різноманітні архітектури та обмеження ресурсів пристроїв IoT.

Найкращий підхід до виявлення зловмисного програмного забезпечення IoT — це централізована система моніторингу, яка аналізує діяльність пристрою, наприклад мережевий трафік, споживання ресурсів і взаємодію користувачів, а потім використовує ШІ для створення профілів поведінки. Ці профілі можуть допомогти виявити будь-які відхилення, спричинені кібератаками або модифікаціями шкідливого програмного забезпечення, незалежно від типу пристрою. Пристрої, які генерують або обробляють конфіденційні дані, повинні використовувати a модель децентралізованого федеративного навчання щоб забезпечити конфіденційність даних під час навчання моделей.

Майбутні методи виявлення IoT можуть включати аналіз електромагнітного сигналу. Дослідники безпеки, які працюють в IRISA, наприклад, ідентифікований зловмисне програмне забезпечення, яке працює на пристрої Raspberry Pi з точністю 98% шляхом аналізу електромагнітної активності. Великою перевагою цього методу є те, що його не можна виявити, заблокувати або уникнути будь-якого шкідливого програмного забезпечення.

Як запобігти зловмисному ПЗ IoT

Поки не буде життєздатного та ефективного методу швидкого виявлення та блокування зловмисного програмного забезпечення, найкращим підходом є забезпечення повного захисту пристроїв до та під час розгортання.

Виконайте такі дії:

- Увімкнути надійну авторизацію. Завжди змінюйте паролі за умовчанням. За можливості використовуйте багатофакторну автентифікацію.

- Використовуйте постійне шифрування. Завжди шифруйте всі дані та мережеві канали зв’язку.

- Вимкніть непотрібні функції. Якщо певні функції не використовуються (наприклад, Bluetooth, якщо пристрій зв’язується через Wi-Fi), вимкніть їх, щоб зменшити рівень атаки.

- Застосуйте виправлення та оновлення. Як і з усіма іншими мережевими активами, оновлюйте всі додатки та пристрої IoT, зокрема мікропрограму. Це може бути проблемою для старих пристроїв, які не можна виправити. Якщо оновлення неможливе, розмістіть пристрої в окремій мережі, щоб вони не наражали на небезпеку інші пристрої. Шлюзове обладнання може допомогти захистити ці типи пристроїв від виявлення та атак.

- Безпечні API. API є важливою частиною екосистеми IoT. Вони забезпечують інтерфейс між пристроями та внутрішніми системами. У результаті виконайте стрес-тестування всіх API, які використовуються пристроями IoT, і перевірте їх, щоб переконатися, що лише авторизовані пристрої можуть спілкуватися через них.

- Вести повну інвентаризацію активів. Додайте кожен пристрій IoT до інструменту керування запасами. Ідентифікатор запису, місцезнаходження, історія обслуговування та інші важливі показники. Це покращує видимість екосистеми Інтернету речей, допомагає командам безпеки ідентифікувати шахрайські пристрої, що підключаються до мережі, і позначати аномальні шаблони трафіку, які можуть вказувати на атаку. Інструменти виявлення мережі також можуть допомогти командам бути в курсі великих і швидко розширюваних мереж IoT.

- Застосуйте надійну безпеку мережі. Розділіть усі мережі, до яких підключаються пристрої IoT, і розгорніть спеціальний захист периметра.

- Моніторинг внутрішніх програм IoT. Встановіть сповіщення, щоб попереджати про незвичайну активність, і регулярно скануйте на наявність вразливостей.

- Будьте проактивними щодо безпеки. У разі виявлення нових методів атаки або зловмисного програмного забезпечення запроваджуйте засоби пом’якшення. Будьте в курсі подій у сфері загроз Інтернету речей. Розробіть добре відпрацьований план виявлення та реагувати на програми-вимагачі і DDoS-атаки.

- Встановіть політику роботи вдома. Оскільки все більше людей підключають споживчі пристрої IoT до своїх домашніх мереж, співробітники, які працюють вдома, повинні суворо дотримуватися правил, які регулюють спосіб доступу до корпоративних мереж і ресурсів. Розумні домашні пристрої також можуть мати слабкий захист, відкриття ризику що зловмисник може створити точку входу в мережу компанії. Повідомте співробітникам про ризики безпеці, які створюють їхні розумні пристрої, і про те, як забезпечити їх захист від атак.

- Запустіть програму винагороди за помилки. Пропонуйте винагороди етичним хакерам, які успішно виявляють і повідомляють про вразливість або помилку в апаратному чи програмному забезпеченні екосистеми IoT.

Майбутнє IoT-атак

Розробка плану пом’якшення вразливостей зловмисного програмного забезпечення IoT і визначення способів протидії атакам IoT є пріоритетом для всіх організацій. Частота атак IoT буде тільки збільшуватися, оскільки світ буде все більше залежати від розумних технологій.

Екосистеми IoT природно складні з великою поверхнею атаки; зловмисні хакери справедливо розглядають пристрої IoT як фрукти, що висять на низькому рівні. Відсутність загальноприйнятих стандартів безпеки IoT значно ускладнює захист пристроїв IoT. Ініціативи, як-от с NIST, ENISA, Європейський інститут стандартів зв'язку і Альянс ioXt, призведе до значного покращення вбудованої безпеки для майбутніх пристроїв IoT. Тим часом Закон ЄС про кіберстійкість має на меті забезпечити виробники покращують безпеку своїх цифрових пристроїв.

Майкл Кобб, CISSP-ISSAP, є відомим автором безпеки з більш ніж 20-річним досвідом роботи в ІТ-галузі.

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoData.Network Vertical Generative Ai. Додайте собі сили. Доступ тут.

- PlatoAiStream. Web3 Intelligence. Розширення знань. Доступ тут.

- ПлатонЕСГ. вуглець, CleanTech, Енергія, Навколишнє середовище, Сонячна, Поводження з відходами. Доступ тут.

- PlatoHealth. Розвідка про біотехнології та клінічні випробування. Доступ тут.

- джерело: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- :є

- : ні

- :де

- $UP

- 000

- 01

- 1

- 20

- 20 роки

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- здатність

- Здатний

- прийнятий

- доступ

- доступний

- За

- точність

- Діяти

- діяльності

- діяльність

- актори

- доповнення

- адреси

- Перевага

- проти

- AI

- мета

- Цілі

- оповіщень

- ВСІ

- Також

- завжди

- серед

- an

- аналіз

- Аналізуючи

- та

- будь-який

- будь

- крім

- Інтерфейси

- застосування

- підхід

- ЕСТЬ

- AS

- активи

- Активи

- At

- атака

- нападки

- привабливий

- аудит

- Серпня

- Authentication

- автор

- авторизації

- уповноважений

- доступний

- середній

- знати

- обізнаність

- Back-end

- BE

- стає

- перед тим

- буття

- Переваги

- КРАЩЕ

- між

- Великий

- Блокувати

- блокований

- блокування

- Bluetooth

- ботнет

- бот-мережі

- боти

- щедрість

- програма баунті

- порушення

- Помилка

- помилка баунті

- вбудований

- бізнес

- господарські операції

- але

- by

- прийшов

- камери

- Кампанії

- CAN

- не може

- можливості

- потужність

- захвати

- випадок

- Викликати

- кабельне телебачення

- центральний

- певний

- виклик

- складні

- шанс

- зміна

- змінилися

- канали

- перевірка

- збирати

- commit

- загальний

- спілкуватися

- Комунікація

- Компанії

- компанія

- комплекс

- Компоненти

- всеосяжний

- компроміс

- обчислення

- обчислювальна потужність

- Занепокоєння

- З'єднуватися

- підключений

- Підключені пристрої

- З'єднувальний

- зв'язок

- обмеження

- споживач

- Споживчі товари

- Споживачі

- споживання

- контроль

- контроль

- управління

- Корпоративний

- Корупція

- може

- Counter

- Розтріскування

- створювати

- створює

- Повноваження

- критичний

- Критична інфраструктура

- кібер-

- Кібератаки

- кіберзлочинці

- Кібербезпека

- щодня

- дані

- конфіденційність даних

- захист даних

- Дата

- DDoS

- присвячених

- глибше

- дефолт

- вимогливий

- розгортання

- розгортання

- розгортання

- призначений

- Незважаючи на

- виявляти

- виявлено

- Виявлення

- визначення

- руйнівний

- події

- пристрій

- прилади

- різний

- важкий

- цифровий

- відкрити

- відкритий

- відкриття

- збої

- розподілений

- Різне

- різноманітність

- справи

- Дон

- вниз

- два

- під час

- динамічний

- легко

- екосистема

- екосистеми

- Ефективний

- ефекти

- el

- Electronic

- співробітників

- наймаючи

- включіть

- дозволяє

- шифрування

- величезний

- забезпечувати

- підприємство

- безпека підприємства

- Весь

- запис

- істотний

- етичний

- EU

- Europa

- Кожен

- повсякденний

- досліджувати

- приклад

- існувати

- розширюється

- досвід

- Експлуатувати

- експлуатація

- піддаватися

- надзвичайно

- факт

- фактор

- фактори

- Падати

- страх

- риси

- Перший

- прапори

- Сфокусувати

- стежити

- після

- для

- форма

- форуми

- вільно

- заморожування

- частота

- від

- повністю

- функціональність

- далі

- майбутнє

- Отримувати

- породжувати

- справжній

- Давати

- дає

- Глобально

- значно

- сітка

- хакери

- було

- обробляти

- апаратні засоби

- Мати

- допомога

- допомагає

- дуже

- історія

- Головна

- Будинку

- ГОДИННИК

- домашнє господарство

- Як

- How To

- Однак

- HTTPS

- Сотні

- ICON

- ID

- ідентифікувати

- if

- Негайний

- Impact

- важливо

- удосконалювати

- поліпшений

- поліпшується

- in

- включати

- У тому числі

- Augmenter

- все більше і більше

- вказувати

- промислові

- промисловість

- Інфекції

- інформація

- Інфраструктура

- ініціативи

- замість

- Інтелект

- намір

- Взаємодії

- інтерфейс

- інтернет

- в

- інвентаризація

- Управління запасами

- залучений

- КАТО

- Пристрій IoT

- прилади іоту

- IP

- IP-адреси

- isn

- питання

- IT

- ІТ-індустрія

- JPG

- просто

- тримати

- зберігання

- знання

- відсутність

- ландшафт

- ноутбуки

- великий

- запуск

- вести

- вивчення

- догляд

- рівень

- Важіль

- обмеженою

- трохи

- Місце проживання

- локально

- розташування

- Волосся

- Довго

- подивитися

- серія

- основний

- зробити

- РОБОТИ

- Робить

- шкідливих програм

- виявлення шкідливих програм

- управління

- маніпулювати

- багато

- значити

- засоби

- тим часом

- заходи

- механізми

- медичний

- метод

- методика

- Метрика

- може бути

- мінімальний

- Пом'якшити

- Mobile

- мобільні телефони

- Моделі

- Поправки

- моніторинг

- місяців

- більше

- найбільш

- багато

- багатофакторна аутентифікація

- повинен

- необхідно

- мережу

- мережева безпека

- мережевий трафік

- мереж

- Нові

- nist

- немає

- Nokia

- зараз

- номер

- of

- offline

- часто

- старший

- on

- Onboard

- ті,

- тільки

- відкрити

- з відкритим вихідним кодом

- операції

- Оператори

- варіант

- or

- організація

- організації

- OS

- Інше

- над

- загальний

- частина

- особливо

- Паролі

- Минуле

- Патчі

- моделі

- Платити

- оплата

- Люди

- виконувати

- продуктивність

- phishing

- фішинг-атаки

- телефони

- фізичний

- Стрижень

- місце

- Простий текст

- план

- plato

- Інформація про дані Платона

- PlatoData

- Plenty

- точка

- Політика

- політичний

- бідні

- це можливо

- влада

- Енергосистема

- запобігати

- пріоритет

- недоторканність приватного життя

- Проактивний

- Продукти

- Профілі

- програма

- прогрес

- захист

- захищений

- захищає

- захист

- протоколи

- забезпечувати

- цілей

- put

- швидко

- наслідки

- Викуп

- вимагачів

- Вимагальна програма

- швидко

- Малина

- Raspberry Pi

- запис

- записаний

- рекрут

- зменшити

- Незалежно

- регулярно

- віддалений

- віддалено

- Знаменитий

- замінити

- звітом

- Вимагається

- Дослідники

- пружність

- ресурс

- ресурси

- відновлено

- результат

- результати

- Нагороди

- право

- Risk

- фактори ризику

- ризики

- біг

- s

- сейф

- то ж

- сканування

- розділ

- безпечний

- безпечно

- безпеку

- Питання охорони судна

- Заходи безпеки

- дослідники безпеки

- ризики для безпеки

- чутливий

- посланий

- окремий

- обслуговування

- комплект

- налаштування

- кілька

- важкий

- Поділитись

- дефіцит

- Повинен

- Показувати

- Сигнал

- значний

- істотно

- аналогічний

- просто

- ситуація

- Розмір

- розумний

- Розумний дім

- розумні пристрої для дому

- So

- Софтвер

- складний

- Source

- спам

- конкретний

- standard

- стандартів

- Штати

- залишатися

- заходи

- Як і раніше

- зберігати

- зберігати

- стрес

- сильний

- успішний

- Успішно

- такі

- достатній

- поверхню

- спостереження

- схильний

- система

- Systems

- T

- тактика

- Приймати

- взяття

- Мета

- цілі

- завдання

- команди

- техніка

- методи

- Технології

- зв'язок

- термін

- тест

- ніж

- Що

- Команда

- Майбутнє

- світ

- їх

- Їх

- самі

- потім

- Там.

- Ці

- вони

- це

- ті

- тисячі

- загроза

- актори загроз

- інтелектуальна загроза

- загрози

- через

- час

- times

- до

- сьогодні

- прийняли

- інструмент

- інструменти

- топ

- трекери

- трафік

- навчений

- правда

- намагається

- тип

- Типи

- Ukraine

- розуміти

- розуміння

- створеного

- United

- Сполучені Штати

- розблокування

- незвичайний

- Оновити

- Updates

- використання

- використовуваний

- користувачі

- використовує

- використання

- зазвичай

- Цінний

- дуже

- через

- viable

- Жертва

- вид

- фактично

- видимість

- Уразливості

- вразливість

- Вразливий

- було

- шлях..

- способи

- Предмети одягу

- веб-сайти

- ДОБРЕ

- були

- коли

- який

- в той час як

- ВООЗ

- чому

- Wi-Fi

- волі

- з

- в

- без

- свідком

- Work

- працювати вдома

- робочий

- працює

- світ

- рік

- років

- вашу

- зефірнет