ESET-forskere har identifisert det som ser ut til å være et vannhullsangrep på et regionalt nyhetsnettsted som leverer nyheter om Gilgit-Baltistan, en omstridt region administrert av Pakistan. Når den åpnes på en mobilenhet, gir urdu-versjonen av Hunza News-nettstedet leserne muligheten til å laste ned Hunza News Android-appen direkte fra nettstedet, men appen har ondsinnede spionasjemuligheter. Vi kalte denne tidligere ukjente spionvaren Kamran på grunn av pakkenavnet com.kamran.hunzanews. Kamran er et vanlig fornavn i Pakistan og andre urdu-talende regioner; på farsi, som snakkes av noen minoriteter i Gilgit-Baltistan, betyr det heldig eller heldig.

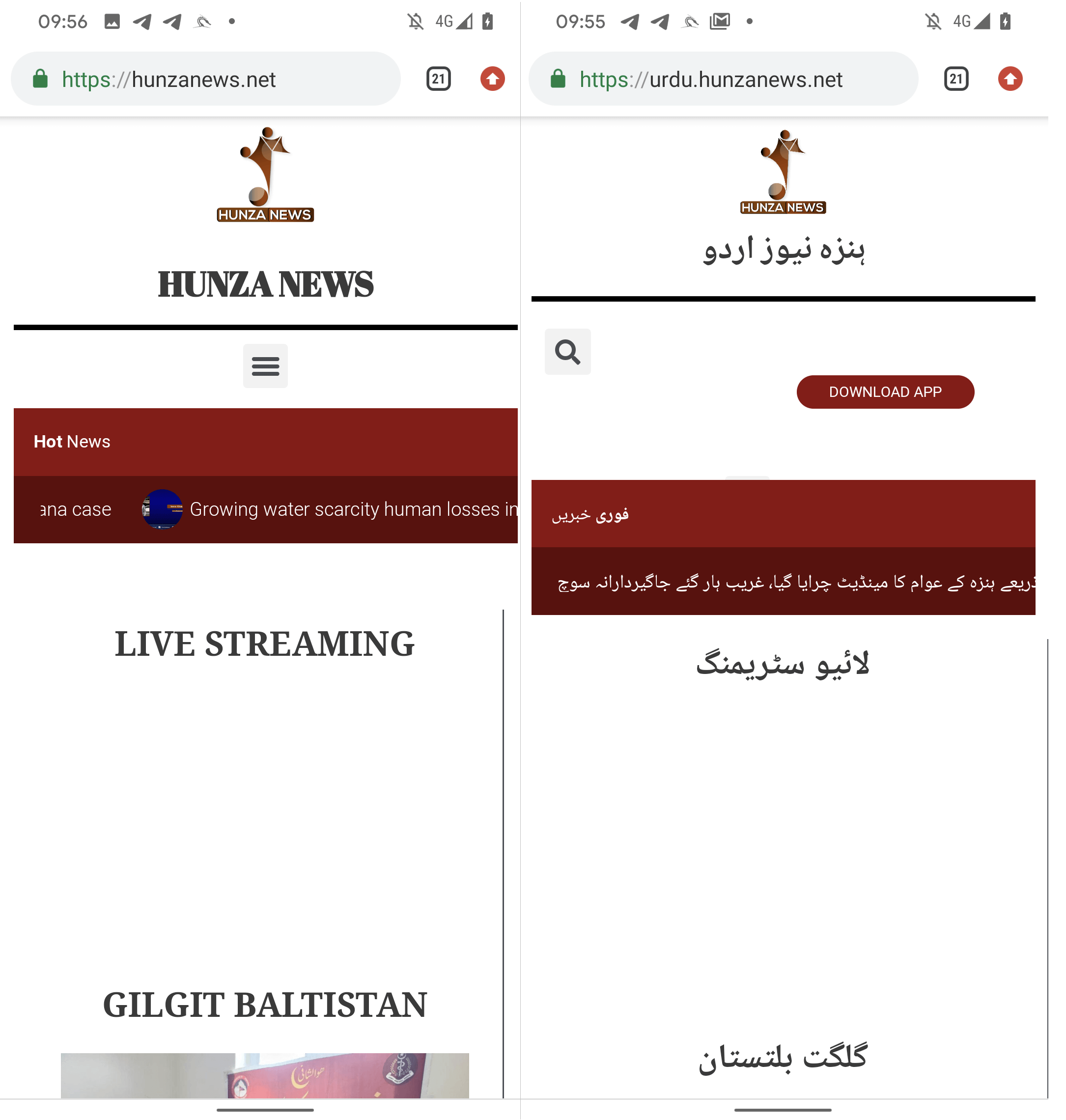

Hunza News-nettstedet har engelske og urdu-versjoner; den engelske mobilversjonen gir ingen app for nedlasting. Urdu-versjonen på mobil tilbyr imidlertid å laste ned Android-spyware. Det er verdt å nevne at både engelske og urdu-stasjonære versjoner også tilbyr Android-spyware; selv om den ikke er kompatibel med stasjonære operativsystemer. Vi tok kontakt med nettstedet angående skadelig programvare for Android. Men før publiseringen av blogginnlegget vårt mottok vi ikke noe svar.

Hovedpunkter i rapporten:

- Android-spyware, som vi kalte Kamran, har blitt distribuert via et mulig vannhullsangrep på nettstedet Hunza News.

- Skadevaren retter seg kun mot urdu-talende brukere i Gilgit-Baltistan, en region administrert av Pakistan.

- Kamran-spionprogrammet viser innholdet på Hunza News-nettstedet og inneholder tilpasset ondsinnet kode.

- Vår forskning viser at minst 20 mobile enheter ble kompromittert.

Ved oppstart ber den skadelige appen brukeren om å gi den tillatelse til å få tilgang til ulike data. Hvis den godtas, samler den inn data om kontakter, kalenderhendelser, anropslogger, plasseringsinformasjon, enhetsfiler, SMS-meldinger, bilder osv. Siden denne skadelige appen aldri har blitt tilbudt gjennom Google Play-butikken og er lastet ned fra en uidentifisert kilde som refereres til. som Ukjent av Google, for å installere denne appen, blir brukeren bedt om å aktivere alternativet for å installere apper fra ukjente kilder.

Den ondsinnede appen dukket opp på nettstedet en gang mellom 7. januar 2023 og 21. mars 2023; utviklersertifikatet for den skadelige appen ble utstedt 10. januar 2023. I løpet av den tiden protester ble holdt i Gilgit-Baltistan av forskjellige grunner som omfattet landrettigheter, skatteproblemer, langvarige strømbrudd og en nedgang i subsidierte hveteavsetninger. Regionen, vist på kartet i figur 1, er under Pakistans administrative styring, bestående av den nordlige delen av den større Kashmir-regionen, som har vært gjenstand for en tvist mellom India og Pakistan siden 1947 og mellom India og Kina siden 1959.

Oversikt

Hunza News, sannsynligvis oppkalt etter Hunza-distriktet eller Hunza-dalen, er en nettavis som leverer nyheter relatert til Gilgit-Baltistan region.

Regionen, med en befolkning på rundt 1.5 millioner, er kjent for tilstedeværelsen av noen av de høyeste fjellene globalt, og er vert for fem av de anerkjente "åttetusenere" (fjell som topper seg på mer enn 8,000 meter over havet), spesielt K2, og blir derfor ofte besøkt av internasjonale turister, turgåere og fjellklatrere. På grunn av protestene våren 2023, og flere som skjedde i september 2023, US og Canada har utstedt reiseråd for denne regionen, og Tyskland foreslått at turister bør holde seg informert om den nåværende situasjonen.

Gilgit-Baltistan er også et viktig veiskille på grunn av Karakoram Highway, den eneste motorveien som forbinder Pakistan og Kina, ettersom den lar Kina lette handel og energitransport ved å få tilgang til Arabiahavet. Den pakistanske delen av motorveien blir for tiden rekonstruert og oppgradert; innsatsen er finansiert av både Pakistan og Kina. Motorveien er ofte blokkert av skader forårsaket av vær eller protester.

Hunza News-nettstedet gir innhold på to språk: engelsk og urdu. Ved siden av engelsk har urdu nasjonalspråkstatus i Pakistan, og i Gilgit-Baltistan fungerer det som det vanlige språket eller brospråket for interetnisk kommunikasjon. Det offisielle domenet til Hunza News er hunzanews.net, registrert mai 22nd, 2017, og har konsekvent publisert artikler på nettet siden den gang, noe som fremgår av data fra Internet Archive for hunzanews.net.

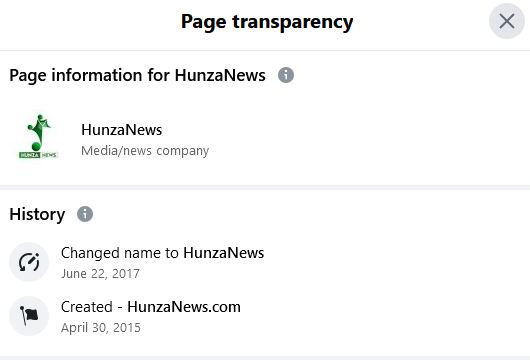

Før 2022 brukte denne nettavisen også et annet domene, hunzanews.com, som angitt i informasjonen om sidens åpenhet på nettstedet Facebook-side (se figur 2) og Internet Archive-postene til hunzanews.com, viser Internet Archive-data også at hunzanews.com hadde levert nyheter siden 2013; Derfor publiserte denne nettavisen i rundt fem år artikler via to nettsteder: hunzanews.net og hunzanews.com. Dette betyr også at denne nettavisen har vært aktiv og fått nettleserskare i over 10 år.

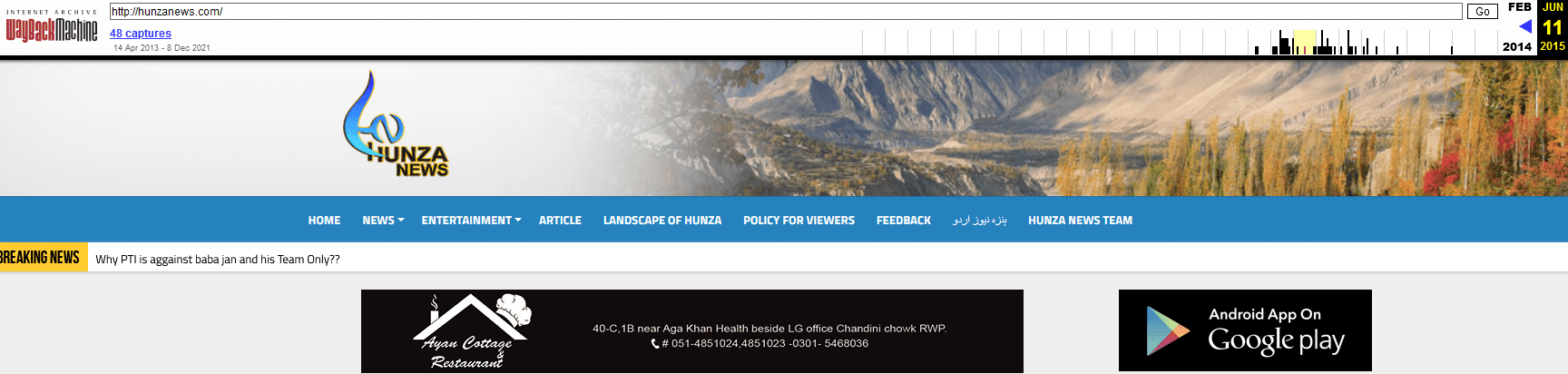

I 2015, hunzanews.com begynte å tilby en legitim Android-applikasjon, som vist i figur 3, som var tilgjengelig i Google Play-butikken. Basert på tilgjengelige data tror vi at to versjoner av denne appen ble utgitt, og ingen av dem inneholdt skadelig funksjonalitet. Hensikten med disse appene var å presentere innholdet på nettsiden til leserne på en brukervennlig måte.

I andre halvdel av 2022, den nye nettsiden hunzanews.net gjennomgikk visuelle oppdateringer, inkludert fjerning av muligheten til å laste ned Android-appen fra Google Play. I tillegg ble den offisielle appen tatt ned fra Google Play-butikken, sannsynligvis på grunn av dens inkompatibilitet med de nyeste Android-operativsystemene.

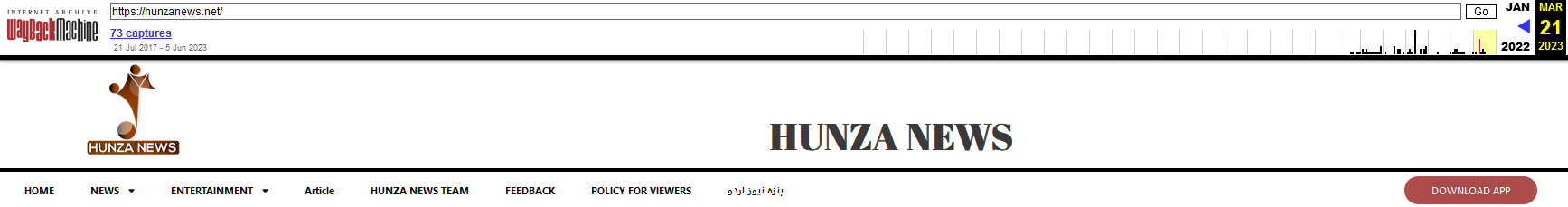

For noen uker, fra minst desember 2022 til januar 7th, 2023, ga nettstedet ingen mulighet til å laste ned den offisielle mobilappen, som vist i figur 4.

Basert på Internet Archive poster, er det tydelig at i det minste siden mars 21st, 2023, gjeninnførte nettstedet muligheten for brukere til å laste ned en Android-app, tilgjengelig via LAST NED APP-knappen, som vist i figur 5. Det er ingen data for perioden mellom 7. januarth og 21. marsst, 2023, noe som kan hjelpe oss med å finne den nøyaktige datoen for appens gjenopptreden på nettstedet.

Da vi analyserte flere versjoner av nettstedet, kom vi over noe interessant: å se nettstedet i en stasjonær nettleser på begge språkversjonene av Hunza News – engelsk (hunzanews.net) eller urdu (urdu.hunzanews.net) – viser tydelig LAST NED APP-knappen øverst på nettsiden. Den nedlastede appen er en innebygd Android-applikasjon som ikke kan installeres på en stasjonær maskin og kompromittere den.

Men på en mobilenhet er denne knappen eksklusivt synlig på urduspråkvarianten (urdu.hunzanews.net), som vist i figur 6.

Med en høy grad av selvtillit kan vi bekrefte at den skadelige appen er spesifikt rettet mot urdu-talende brukere som får tilgang til nettstedet via en Android-enhet. Den skadelige appen har vært tilgjengelig på nettstedet siden første kvartal 2023.

Ved å klikke på LAST NED APP-knappen utløses en nedlasting fra https://hunzanews[.]net/wp-content/uploads/apk/app-release.apk. Siden denne ondsinnede appen aldri har blitt tilbudt gjennom Google Play-butikken og er lastet ned fra en tredjepartsside for å installere denne appen, blir brukeren bedt om å aktivere ikke-standard Android-alternativet for å installere apper fra ukjente kilder.

Den ondsinnede appen, kalt Hunza News, er tidligere ukjent spionprogramvare som vi kalte Kamran og som er analysert i Kamran-delen nedenfor.

ESET Research tok kontakt med Hunza News angående Kamran. Før publiseringen av blogginnlegget vårt mottok vi ingen form for tilbakemelding eller respons fra nettsidens side.

viktimologi

Basert på funnene fra vår forskning, var vi i stand til å identifisere minst 22 kompromitterte smarttelefoner, hvorav fem var lokalisert i Pakistan.

Kamran

Kamran er tidligere udokumentert Android-spyware preget av sin unike kodesammensetning, forskjellig fra andre, kjente spionprogrammer. ESET oppdager denne spionvaren som Android/Spy.Kamran.

Vi identifiserte bare én versjon av en ondsinnet app som inneholder Kamran, som er den som er tilgjengelig for nedlasting fra Hunza News-nettstedet. Som forklart i Oversikt-delen, kan vi ikke spesifisere den nøyaktige datoen da appen ble plassert på Hunza News-nettstedet. Det tilknyttede utviklersertifikatet (SHA-1 fingeravtrykk: DCC1A353A178ABF4F441A5587E15644A388C9D9C), brukt til å signere Android-appen, ble utstedt 10. januarth, 2023. Denne datoen gir et gulv for den tidligste tiden da den skadelige appen ble bygget.

I motsetning til dette ble legitime applikasjoner fra Hunza News som tidligere var tilgjengelige på Google Play signert med et annet utviklersertifikat (SHA-1-fingeravtrykk: BC2B7C4DF3B895BE4C7378D056792664FCEEC591). Disse rene og legitime appene viser ingen kodelikheter med den identifiserte ondsinnede appen.

Ved oppstart ber Kamran brukeren om å gi tillatelser for tilgang til ulike data som er lagret på offerets enhet, for eksempel kontakter, kalenderhendelser, anropslogger, stedsinformasjon, enhetsfiler, SMS-meldinger og bilder. Den presenterer også et brukergrensesnittvindu, som tilbyr muligheter for å besøke Hunza News sosiale mediekontoer, og for å velge enten engelsk eller urdu for å laste innholdet i hunzanews.net, som vist i figur 7.

Hvis de ovennevnte tillatelsene gis, samler Kamran-spyware automatisk inn sensitive brukerdata, inkludert:

- SMS-meldinger

- kontaktliste

- samtale logger

- kalenderhendelser

- enhetens plassering

- liste over installerte apper

- mottatte SMS-meldinger

- enhetsinformasjon

- bilder

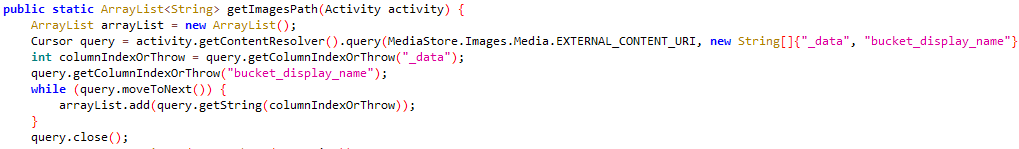

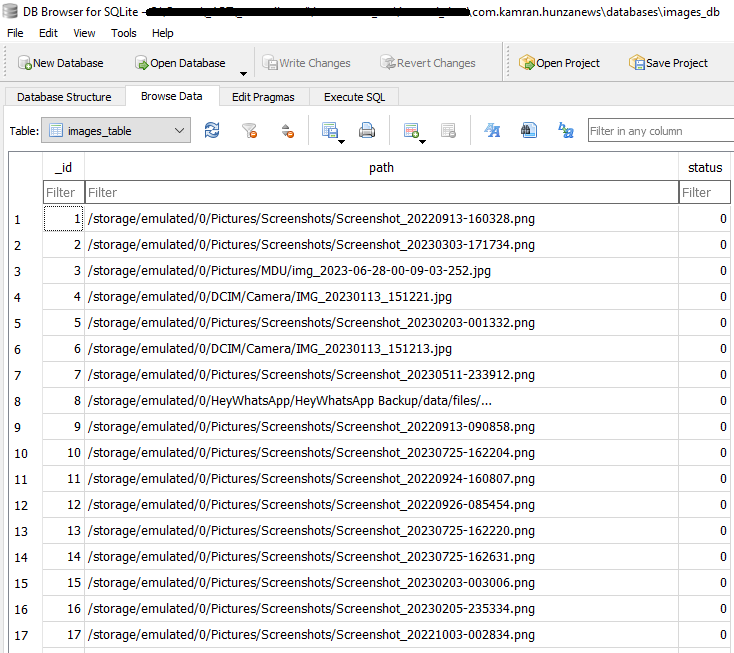

Interessant nok identifiserer Kamran tilgjengelige bildefiler på enheten (som vist i figur 8), henter filbanene for disse bildene og lagrer disse dataene i en bilder_db database, som vist i figur 9. Denne databasen er lagret i skadevarens interne lagring.

Alle typer data, inkludert bildefilene, lastes opp til en hardkodet kommando- og kontrollserver (C&C). Interessant nok valgte operatørene å bruke Firebase, en nettplattform, som deres C&C-server: https://[REDACTED].firebaseio[.]com. C&C-serveren ble rapportert til Google, ettersom plattformen leveres av dette teknologiselskapet.

Det er viktig å merke seg at skadelig programvare mangler fjernkontroll. Som et resultat eksfiltreres brukerdata via HTTPS til Firebase C&C-serveren bare når brukeren åpner appen; dataeksfiltrering kan ikke kjøres i bakgrunnen når appen er lukket. Kamran har ingen mekanisme som sporer hvilke data som har blitt eksfiltrert, så den sender gjentatte ganger de samme dataene, pluss alle nye data som oppfyller søkekriteriene, til sin C&C.

konklusjonen

Kamran er tidligere ukjent Android-spyware rettet mot urdu-talende personer i Gilgit-Baltistan-regionen. Vår forskning indikerer at den ondsinnede appen som inneholder Kamran har blitt distribuert siden minst 2023 via det som sannsynligvis er et vannhullsangrep på en lokal nettavis ved navn Hunza News.

Kamran demonstrerer en unik kodebase som er forskjellig fra andre Android-spyware, og forhindrer at den tilskrives en kjent avansert vedvarende trussel-gruppe (APT).

Denne forskningen viser også at det er viktig å gjenta betydningen av å laste ned apper utelukkende fra pålitelige og offisielle kilder.

For eventuelle spørsmål om forskningen vår publisert på WeLiveSecurity, vennligst kontakt oss på threatintel@eset.com.

ESET Research tilbyr private APT-etterretningsrapporter og datafeeder. For eventuelle spørsmål om denne tjenesten, besøk ESET Threat Intelligence side.

IoCs

Filer

|

SHA-1 |

Pakkens navn |

Gjenkjenning |

Beskrivelse |

|

0F0259F288141EDBE4AB2B8032911C69E03817D2 |

com.kamran.hunzanews |

Android/Spy.Kamran.A |

Kamran spyware. |

Network

|

IP |

Domene |

Hosting-leverandør |

Først sett |

Detaljer |

|

34.120.160[.]131 |

[REDAKTERT].firebaseio[.]com |

Google LLC |

2023-07-26 |

C&C server. |

|

191.101.13[.]235 |

hunzanews[.]net |

Domain.com, LLC |

2017-05-22 |

Nettsted for distribusjon. |

MITRE ATT&CK-teknikker

Dette bordet ble bygget vha versjon 13 av MITRE ATT&CK-rammeverket.

|

taktikk |

ID |

Navn |

Beskrivelse |

|

Discovery |

Oppdagelse av programvare |

Kamran spyware kan få en liste over installerte applikasjoner. |

|

|

Fil- og katalogoppdagelse |

Kamran spyware kan liste bildefiler på ekstern lagring. |

||

|

Oppdagelse av systeminformasjon |

Kamran spyware kan trekke ut informasjon om enheten, inkludert enhetsmodell, OS-versjon og vanlig systeminformasjon. |

||

|

Samling |

Data fra lokalt system |

Kamran spyware kan eksfiltrere bildefiler fra en enhet. |

|

|

Lokalsporing |

Kamran spyware sporer enhetens plassering. |

||

|

Beskyttede brukerdata: Kalenderoppføringer |

Kamran spyware kan trekke ut kalenderoppføringer. |

||

|

Beskyttede brukerdata: Anropslogger |

Kamran spyware kan trekke ut samtalelogger. |

||

|

Beskyttet brukerdata: Kontaktliste |

Kamran spyware kan trekke ut enhetens kontaktliste. |

||

|

Beskyttet brukerdata: SMS-meldinger |

Kamran spyware kan trekke ut SMS-meldinger og avskjære mottatte SMS. |

||

|

Command and Control |

Application Layer Protocol: Webprotokoller |

Kamran spyware bruker HTTPS for å kommunisere med sin C&C-server. |

|

|

Webtjeneste: Enveiskommunikasjon |

Kamran bruker Googles Firebase-server som sin C&C-server. |

||

|

exfiltration |

Eksfiltrering over C2-kanal |

Kamran spyware eksfiltrerer data ved hjelp av HTTPS. |

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- PlatoHelse. Bioteknologisk og klinisk etterretning. Tilgang her.

- kilde: https://www.welivesecurity.com/en/eset-research/unlucky-kamran-android-malware-spying-urdu-speaking-residents-gilgit-baltistan/

- : har

- :er

- :ikke

- 000

- 1

- 10

- 11

- 120

- 20

- 2013

- 2015

- 2017

- 2022

- 2023

- 22

- 7

- 8

- 9

- a

- I stand

- Om oss

- ovenfor

- akseptert

- adgang

- tilgjengelig

- Tilgang

- kontoer

- tvers

- aktiv

- Ytterligere

- I tillegg

- administrert

- administrativ

- avansert

- avansert vedvarende trussel

- Erkjenne

- Etter

- tillater

- sammen

- også

- Selv

- an

- analysert

- analyserer

- og

- android

- android app

- En annen

- noen

- app

- dukket opp

- vises

- Søknad

- søknader

- apps

- APT

- Arabian

- Arkiv

- ER

- rundt

- artikler

- AS

- assosiert

- At

- angripe

- automatisk

- tilgjengelig

- bakgrunn

- basert

- BE

- fordi

- vært

- før du

- være

- tro

- under

- mellom

- blokkert

- både

- BRO

- nett~~POS=TRUNC leseren~~POS=HEADCOMP

- bygget

- men

- knapp

- by

- Kalender

- ring

- som heter

- kom

- CAN

- kan ikke

- evner

- forårsaket

- sertifikat

- karakterisert

- Kina

- ren

- stengt

- kode

- kodebase

- COM

- Felles

- kommunisere

- kommunikasjon

- Selskapet

- kompatibel

- sammensetning

- kompromiss

- kompromittert

- angå

- bekymringer

- selvtillit

- Tilkobling

- konsekvent

- Består

- kontakt

- kontakter

- inneholder

- innhold

- innhold

- kontrast

- kontroll

- kunne

- skaperverket

- kriterier

- Gjeldende

- I dag

- skikk

- skade

- dato

- Database

- Dato

- Avslå

- Grad

- levere

- leverer

- demonstrert

- demonstrerer

- desktop

- Utvikler

- enhet

- Enheter

- gJORDE

- forskjellig

- direkte

- visning

- skjermer

- Tvist

- distinkt

- distribueres

- distrikt

- ikke

- domene

- ned

- nedlasting

- to

- under

- tidligste

- innsats

- enten

- muliggjøre

- altomfattende

- energi

- Engelsk

- spionasje

- respektert

- etc

- hendelser

- dokumentert

- tydelig

- utelukkende

- eksfiltrering

- viser

- forklarte

- utvendig

- trekke ut

- legge til rette

- berømt

- tilbakemelding

- Noen få

- Figur

- filet

- Filer

- finansiert

- funn

- fingeravtrykk

- Fire

- Først

- fem

- Gulv

- Til

- skjema

- tidligere

- heldig

- ofte

- fra

- funksjonalitet

- få

- gitt

- Globalt

- Google Play

- Google Play-butikken

- Googles

- styresett

- innvilge

- innvilget

- Gruppe

- HAD

- Halvparten

- Skjer

- Ha

- Held

- hjelpe

- Høy

- høyest

- Hovedvei

- holder

- Hosting

- Men

- HTTPS

- identifisert

- identifiserer

- identifisere

- if

- bilde

- bilder

- viktig

- in

- Inkludert

- india

- indikert

- indikerer

- informasjon

- informert

- innledende

- forespørsler

- installere

- Intelligens

- interessant

- Interface

- intern

- internasjonalt

- Internet

- Utstedt

- IT

- DET ER

- Januar

- kjent

- Tomt

- Språk

- språk

- større

- siste

- lansere

- lag

- minst

- venstre

- legitim

- Nivå

- Sannsynlig

- Liste

- lasting

- lokal

- ligger

- plassering

- maskin

- malware

- kart

- Mars

- Kan..

- midler

- mekanisme

- Media

- møte

- meldinger

- millioner

- minoriteter

- Mobil

- Mobilapp

- mobilenhet

- håndholdte enheter

- modell

- mer

- mest

- navn

- oppkalt

- nasjonal

- innfødt

- Ingen

- nett

- aldri

- Ny

- nyheter

- Nei.

- spesielt

- note

- få

- å skaffe seg

- innhenter

- of

- tilby

- tilbudt

- tilby

- Tilbud

- offisiell

- on

- ONE

- seg

- på nett

- bare

- åpnet

- åpner

- drift

- operativsystemer

- operatører

- Alternativ

- alternativer

- or

- OS

- Annen

- vår

- ut

- brudd

- enn

- pakke

- side

- Pakistan

- Topp

- Ansatte

- perioden

- tillatelser

- plasseres

- plattform

- plato

- Platon Data Intelligence

- PlatonData

- Spille

- Play-butikken

- vær så snill

- kontakt

- i tillegg til

- poeng

- befolkningen

- mulighet

- mulig

- makt

- tilstedeværelse

- presentere

- gaver

- hindre

- forrige

- tidligere

- Før

- privat

- sannsynligvis

- protester

- protokollen

- gi

- forutsatt

- gir

- Utgivelse

- publisert

- Publisering

- formål

- Fjerdedel

- nådd

- lesere

- grunner

- motta

- mottatt

- poster

- redesign

- refererer

- referert

- om

- region

- regional

- regioner

- i slekt

- utgitt

- fjernkontroll

- fjerning

- GJENTATTE GANGER

- rapporterer

- rapportert

- Rapporter

- Forespurt

- forskning

- forskere

- innbyggere

- svar

- ansvarlig

- restaurert

- resultere

- ikke sant

- rettigheter

- vei

- Kjør

- s

- samme

- SEA

- Havnivå

- Søk

- Sekund

- Seksjon

- se

- sender

- sensitive

- September

- server

- serverer

- tjeneste

- flere

- bør

- vist

- Viser

- side

- undertegne

- signert

- betydning

- likheter

- siden

- nettstedet

- situasjon

- smartphones

- SMS

- So

- selskap

- sosiale medier

- noen

- noe

- kilde

- Kilder

- spesielt

- talt

- vår

- spionasje

- spyware

- startet

- status

- opphold

- lagring

- oppbevare

- lagret

- butikker

- emne

- slik

- system

- Systemer

- bord

- tatt

- målrettet

- rettet mot

- mål

- Skatt

- Teknologi

- enn

- Det

- De

- deres

- Dem

- deretter

- Der.

- derfor

- Disse

- tredjeparts

- denne

- trussel

- Gjennom

- tid

- Tittel

- til

- topp

- Sporing

- handel

- transitt

- Åpenhet

- reiser

- klarert

- to

- typer

- ute av stand

- etter

- gikk

- unik

- ukjent

- til

- oppdateringer

- oppgradert

- lastet opp

- urdu

- us

- brukt

- Bruker

- Brukergrensesnitt

- brukervennlig

- Brukere

- bruker

- ved hjelp av

- bruke

- Dal

- variant

- ulike

- versjon

- av

- ser

- synlig

- Besøk

- besøkte

- var

- Vei..

- we

- Vær

- web

- Nettsted

- nettsteder

- uker

- var

- Hva

- når

- hvilken

- HVEM

- Wikipedia

- vindu

- med

- verdt

- år

- zephyrnet