mobil sikkerhet

Et sikkerhetskompromiss så snikende at det ikke engang krever din interaksjon? Ja, null-klikk-angrep krever ingen handling fra deg – men dette betyr ikke at du er sårbar.

11 Dec 2023

•

,

3 min. lese

I en verden av umiddelbar kommunikasjon og akselerert av den stadig spredende forestillingen om at hvis du ikke er tilkoblet eller tilgjengelig, kan du være den merkelige ute, har meldingstjenester på mange måter blitt en avgjørende form for kommunikasjon og personlig forbindelse, spesielt for de yngre generasjoner.

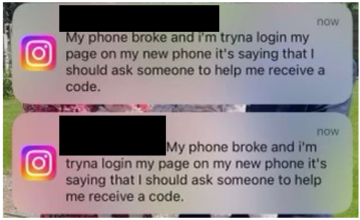

I denne sammenhengen kan det være lettere for nettkriminelle å lykkes med planene sine, ettersom det er enkelt å sende meldinger til noen, og menneskelige feil kan lette resten. Men noen ganger er ikke engang menneskelig feil nødvendig. Vi fordyper oss i riket av null-klikk-angrep, som, som navnet tilsier, kan signalisere en slutt på æraen med åpenbart åpenbare phishing-meldinger med sine humoristiske grammatikkfeil. Men er dette virkelig tilfelle?

Vent, jeg gjorde ingenting

Hva er zero-click-angrep? I motsetning til din tradisjonelle utnyttelsesmuligheter å lure brukere til å gi tilgang ved å åpne et infisert vedlegg eller klikke på en falsk lenke, krever ikke dette angrepet den typen interaksjon.

De fleste null-klikk-angrep er avhengige av sårbarheter i applikasjoner, spesielt de som er ment for meldinger, SMS eller til og med e-postapper. Følgelig, hvis en bestemt app har en uopprettet sårbarhet, kan angriperen tukle med datastrømmen. Det kan være et bilde eller en tekst du skal sende. Innenfor dette mediet kan de skjule manipulerte data som utnytter en sårbarhet til å utføre ondsinnet kode uten at du vet det.

Denne mangelen på interaksjon betyr at det er vanskeligere å spore ondsinnet aktivitet, noe som gjør det lettere for trusselaktører å unngå oppdagelse; muliggjør installasjon av spyware, stalkerware, eller andre former for skadelig programvare; og lar kriminelle spore, overvåke og høste data fra en infisert enhet.

For eksempel, i 2019 var det det oppdaget at WhatsApp, en populær meldingsapp, var sårbar for et bestemt zero-click-angrep, der et tapt anrop kunne utnytte en sårbarhet inne i appens kode. På denne måten kunne angripere kompromittere enheten appen var på for å infisere den med spyware. Heldigvis klarte utviklerne å lappe denne, men saken viser at selv et tapt anrop var i stand til å utløse en infeksjon.

Er det noen beskyttelse mot zero-click-angrep?

Flere og flere bedrifter fokuserer nå på å håndtere null-klikk. For eksempel tilbyr Samsung-mobiltelefoner nå en løsning som forebyggende sikrer brukere ved å begrense eksponering for usynlige trusler forkledd som bildevedlegg, kalt Samsung Message Guard, en del av dens Knox sikkerhetsplattform.

SMG sjekker filer bit for bit og behandler dem i et kontrollert miljø, en sandkasse i hovedsak for å sette bilder fra resten av operativsystemet i karantene, i likhet med en funksjon som mange moderne antivirusløsninger har.

Den føyer seg inn i rekken av sikkerhetsløsninger som f.eks Apples BlastDoor, som sjekker data i iMessage på samme måte, og forhindrer meldings- og OS-interaksjon ved å sandboxe iMessage-appen slik at trusler har vanskeligere for å nå utenfor tjenesten. Denne løsningen kom etter at eksperter avdekket en svakhet i iMessage som ble brukt til å installere leiesoldats spyware mot enkeltpersoner, for det meste politikere og aktivister, for å lese tekstene deres, lytte til samtaler, samle passord, spore plasseringer og få tilgang til mikrofonene, kameraene og mer – et ganske lumsk stykke malware, alt uten noen form for brukerinteraksjon.

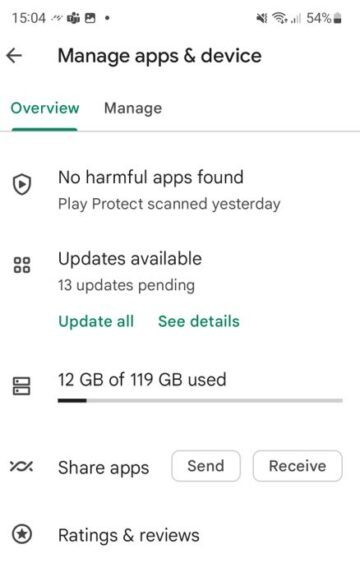

Det må imidlertid fortsatt utvises forsiktighet selv med anti-null-klikk-løsninger, da det fortsatt kan være sårbarheter som trusselaktører kan utnytte for å få tilgang til enheten din. Dette gjelder spesielt for telefoner med utdatert programvare, da det er mindre sannsynlig at de har lappet sårbarheter.

Starter fra ground zero

Mens null-klikk-angrep krever nesten ingen interaksjon og har en tendens til å målrette mot høyprofilerte individer eller noen med en viss offentlig synlighet, er det fortsatt noen grunnleggende cybersikkerhetstips som kan være nyttige for å unngå denne typen angrep:

- Hold enhetene og appene dine oppdatert, spesielt så snart sikkerhetsoppdateringer er tilgjengelige.

- Kjøp telefoner fra merker som har gode resultater med å levere oppdateringer (inkluder minst vanlige sikkerhetsoppdateringer og i minst tre år).

- Prøv å holde deg til offisielle appbutikker, som Google Play eller Apples App Store, da disse reviderer eventuelle nye utgivelser og dermed er mer sannsynlig at de er trygge.

- Hvis du ikke bruker en app, slett den og pass på ondsinnede app-kopieringer.

- Sikkerhetskopier enheten regelmessig for å gjenopprette dataene dine i tilfelle du må tilbakestille enheten.

- Øk sikkerheten din med en mobil antivirus løsning.

- Generelt, praksis cybersikkerhetshygiene.

Videre lesning:

En innsiktsfull intervju på sårbarheter.

Mer på null-klikk utnyttelser.

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- PlatoHelse. Bioteknologisk og klinisk etterretning. Tilgang her.

- kilde: https://www.welivesecurity.com/en/mobile-security/silent-but-deadly-the-rise-of-zero-click-attacks/

- : har

- :er

- :ikke

- $OPP

- 125

- 2019

- 35%

- 52

- a

- I stand

- Om oss

- akselerert

- adgang

- Handling

- aktivister

- aktivitet

- aktører

- Etter

- mot

- beslektet

- Alle

- tillate

- an

- og

- antivirus

- noen

- noen

- app

- app store

- app-butikker

- apps

- ER

- AS

- At

- angripe

- Angrep

- revisjon

- tilgjengelig

- unngå

- grunnleggende

- BE

- bli

- Bit

- Bloomberg

- merker

- men

- by

- ring

- som heter

- Samtaler

- kom

- kameraer

- CAN

- saken

- Kategori

- forsiktighet

- Sjekker

- kode

- samle

- Kommunikasjon

- Selskaper

- kompromiss

- tilkoblet

- tilkobling

- Følgelig

- kontekst

- kontrolleres

- kunne

- kriminelle

- avgjørende

- nettkriminelle

- Cybersecurity

- dato

- håndtering

- desember

- Gjenkjenning

- utviklere

- enhet

- Enheter

- do

- gjør

- ikke

- lette

- enklere

- emalje

- muliggjør

- slutt

- Miljø

- Era

- feil

- feil

- spesielt

- hovedsak

- unngå

- Selv

- eksempel

- henrette

- eksperter

- Exploit

- utnytting

- exploits

- Eksponering

- legge til rette

- Noen få

- Filer

- Finn

- fokusering

- Til

- skjema

- skjemaer

- fra

- funksjon

- Gevinst

- general

- Google Play

- Grammatikk

- flott

- større

- Ground

- hardere

- avling

- Ha

- Gjemme seg

- høy profil

- Men

- HTML

- HTTPS

- menneskelig

- i

- if

- bilde

- bilder

- in

- inkludere

- individer

- infeksjon

- innsiden

- innsiktsfull

- installere

- installasjon

- instant

- interaksjon

- inn

- usynlig

- IT

- DET ER

- tiltrer

- jpg

- Type

- kunnskap

- maling

- minst

- venstre

- mindre

- i likhet med

- Sannsynlig

- LINK

- steder

- Making

- malware

- fikk til

- manipulert

- mange

- max bredde

- Kan..

- bety

- midler

- ment

- Media

- melding

- meldinger

- meldinger

- Meldingsapp

- mikrofoner

- kunne

- minutter

- savnet

- Mobil

- mobiltelefoner

- Moderne

- Overvåke

- mer

- for det meste

- navn

- nesten

- Trenger

- nødvendig

- Ny

- Nei.

- Forestilling

- nå

- Åpenbare

- of

- off

- tilby

- offisiell

- on

- ONE

- åpning

- drift

- operativsystem

- or

- OS

- Annen

- ut

- utenfor

- del

- Spesielt

- passord

- patch

- personlig

- phishing

- telefoner

- brikke

- plattform

- plato

- Platon Data Intelligence

- PlatonData

- Spille

- Politikere

- Populær

- praksis

- hindre

- Prosesser

- beskyttelse

- gi

- offentlig

- karantene

- rekkene

- heller

- RE

- nå

- Lese

- Lesning

- riket

- rekord

- Gjenopprette

- regelmessig

- regelmessig

- Utgivelser

- avhengige

- krever

- REST

- Rise

- trygge

- Samsung

- sandkasse

- ordninger

- sikrer

- sikkerhet

- sikkerhetsoppdateringer

- send

- tjeneste

- Viser

- Signal

- på samme måte

- SMS

- So

- Software

- løsning

- Solutions

- noen

- Noen

- noen ganger

- Snart

- spyware

- stealthy

- Stick

- Still

- oppbevare

- butikker

- rett fram

- stream

- slik

- system

- Target

- tendens

- tekst

- Det

- De

- deres

- Dem

- Der.

- Disse

- de

- denne

- De

- trussel

- trusselaktører

- trusler

- tre

- Dermed

- tid

- tips

- til

- spor

- utløse

- sant

- virkelig

- avdekket

- I motsetning til

- oppdatert

- oppdateringer

- brukt

- Bruker

- Brukere

- ved hjelp av

- synlighet

- Sikkerhetsproblemer

- sårbarhet

- Sårbar

- var

- Se

- Vei..

- måter

- we

- svakhet

- var

- hvilken

- med

- innenfor

- uten

- verden

- år

- ja

- du

- Din

- zephyrnet