Halvlederprodusenter sliter med hvordan de skal sikre en svært spesialisert og mangfoldig global forsyningskjede, spesielt ettersom verdien av deres IP og deres avhengighet av programvare øker – sammen med angripernes sofistikerte og ressurser.

Der det finnes metoder og standarder for sikkerhet, er de ofte forvirrende, tungvinte og ufullstendige. Det er mange hull, spesielt blant noen av de mindre leverandørene av IP, utstyr og materialer, der sikkerheten i beste fall forblir primitiv. Dette skyldes blant annet at mye av fokuset tidligere var på sårbarheter hos brikker og brikkeprodusenter. Men det er et stadig høyere nivå av gjensidig avhengighet mellom selskaper i halvlederindustrien, og antallet interaksjoner vokser etter hvert som kompleksiteten øker og brikkedesignene blir stadig mer heterogene. Det svakeste leddet setter hele forsyningskjeden i fare, og det er anslått at mer enn 50 % av sikkerhetstruslene introduseres av leverandører.

Produksjon er et spesielt verdifullt mål, der stjålne data kan brukes til å starte konkurranse i svært kompleks teknologi. Selv når angrep er vellykket blokkert, kan eventuelle brudd eller inngrep fra angriperne øke leveringstiden, og de legger til kostnader for å undersøke årsaken til bruddet og nødvendig utbedring. De er også pinlige for ofrene for disse angrepene, som trenger å forklare kunder og regulatorer hva som gikk galt, når det skjedde, og hva som eventuelt ble tatt.

Næringen er godt klar over det økende trusselbildet. Samarbeid var et hovedtema på Cyber Security Forum under årets SEMICON West. Sikkerhetssjefer hos Intel, TSMC, Applied Materials, ASML, Lam Research og Peer Group pekte alle på behovet for å sikre interaksjoner mellom industriens interessenter, samt sikkerhetsstandarder og prosesser som forhindrer datainnbrudd og lekkasje – men uten å gjøre sikkerhet slik tyngende at det kommer i veien for å drive forretning.

Sikkerhet er fortsatt en utfordring for alle aspekter av teknologi, og det blir mer utfordrende ettersom flere prosesser og utstyr kobles til internett og til hverandre. Ingen sikkerhet er perfekt, og ingen løsning er tilstrekkelig. God sikkerhet er en prosess, og krever en sikker-by-design holdning, samt robusthet gjennom hele forsyningskjeden. Når sårbarheter oppstår, må de evalueres og adresseres.

Hos SEMICON påpekte flere sjefer for informasjonssikkerhet (CISOer) at rundt 60 % til 90 % av viktige sikkerhetsproblemer ble introdusert av en leverandør.

Sårbarheter, barrierer, løsninger

Vellykkede brudd kan ha omfattende effekter. De kan forsinke forsendelser, lekke IP og forårsake driftsstans. De kan også resultere i infiserte produkter og påvirke et selskaps merkevare.

Deling av data i skyen eller på andre måter, og den raske innføringen av smart produksjon, har bare økt bevisstheten om risikoene. Joon Ahn, visepresident i IT-divisjonen ved Amkor teknologi oppsummerte sikkerhetshullene som skal vurderes:

- Tilkoblingssårbarheter: Smarte produksjonsteknologier er avhengige av tilkobling for å fungere, men dette kan også skape sårbarheter. Hackere prøver å få tilgang til sensitive systemer gjennom usikrede nettverkstilkoblinger.

- Datainnbrudd: Den økte bruken av tilkoblede enheter og datadeling kan øke risikoen for datainnbrudd. Hvis sensitive data ikke er ordentlig sikret, kan uautoriserte brukere få tilgang til dem.

- Fysisk sikkerhet: Etter hvert som fabrikkene blir mer automatiserte, blir fysisk sikkerhet stadig viktigere. Uautorisert tilgang til fabrikkgulvet kan føre til skade på utstyr eller tyveri.

- Innsidetrusler: Ansatte som har tilgang til sensitive systemer og data kan utgjøre en sikkerhetsrisiko hvis de engasjerer seg i ondsinnede aktiviteter eller utilsiktet kompromitterer sikkerheten gjennom menneskelige feil.

Trusler kan komme fra mange retninger, og de kan rette seg mot alt fra IT til fasiliteter til operasjonell teknologi.

Robert Ivester, seniorrådgiver for halvlederengasjement ved National Institute of Standards and Technology (NIST), påpekte i sin beskrivelse av operasjonell teknologi at produsenter og deres forsyningskjeder i økende grad er avhengige av et bredt spekter av programmerbare systemer og enheter som samhandler med det fysiske miljøet. Det inkluderer industrielle kontrollsystemer og bygningsstyringssystemer.

Fasiliteter involverer i mellomtiden mer enn bare en bygning. "Vi snakker om anleggssikkerhet fordi en maskin ikke kan kjøre uten strøm, kjemikalier, gasser og også håndtering av avfallsprosesser, sier James Tu, leder for bedriftens informasjonssikkerhet ved TSMC. «Fasilitetssikkerhet er kritisk å møte fordi det er et sikkerhetsproblem. Vi fokuserer på en kombinasjon av anleggssikkerhet og infrastruktursikkerhet.»

Andre er enige. "For å løse disse sikkerhetshullene kan flere skritt tas, for eksempel å gjennomføre risikovurderinger, trene ansatte og implementere fysiske sikkerhetstiltak," sa Amkors Ahn.

For programvare krever å oppnå overholdelse å forstå fotavtrykket ditt og bygge en bærekraftig sikkerhetstilnærming. "Når vi leverer programvare til forskjellige fabrikker, er det noen ganger en spesiell versjon eller et spesielt krav," sa Mike Kropp, president og CEO i Peer Group. "Så vi har faktisk forskjellige personligheter ved programvaren vår. Vi må tenke på hvordan vi kan opprettholde etterlevelsen. Kanskje i de millioner linjene med kode som er på et utstyr, er det noe som ikke burde være der.»

Kropp forklarte at nøkkelen er å forstå fotavtrykket ditt og deretter bygge repeterbare prosesser rundt det. Det fotavtrykket inkluderer antall ansatte med tilgang til programvare IP (200), antall kundefabrikker (120+) og tilhørende utstyr (> 4,000). For Peer Groups waferhåndteringsprogramvare sa han at den installerte basen har mer enn 90,000 130 tilkoblinger. Men å forstå fotavtrykket ditt betyr også å forstå antallet operativsystemer programvaren din trenger å støtte, som i Peer Groups tilfelle er dusinvis, og identifisere tredjepartsbibliotekene programvaren din er avhengig av, som er XNUMX.

Overvåking av sikkerhet er en pågående prosess, men den må være så automatisert som mulig og innebygget i utviklingsprosessen.

"Vi leverer etter beste kunnskap sikker programvare," sa Kropp. "Hvis en sårbarhet oppdages i vår egen programvare, kommer vi til å behandle det som en defekt. Vi skal tilordne et arbeidselement med et alvorlighetsnivå og sette det på innholdsutviklerens arbeidsliste. Hvis vi gjør dette på slutten av prosessen, er det for sent. Dette må skje som en del av vårt utviklingsmiljø. Vi endret vår måte å drive forretning på for å møte sikkerhet som en rutinemessig måte å operere på.»

Fig. 1: Eksempel på en programvaresårbarhetsprosess. Kilde: Peer Group

Datadeling og sikkerhet er alltid en bekymring. "I tillegg til fysisk sikkerhet, har skyinformasjonssikkerhet blitt et problem i vår vei mot den autonome smarte fabrikken, spesielt når vi prøver å omfavne generativ AI," sa James Lin, visedirektør for smart produksjon ved UMC. «Å trene de toppmoderne generative AI-modellene krever sensitive bedriftsdata i et stort GPU-miljø. Hvis vi ønsker å utnytte en skyløsning for bedrifter, er det høyeste nivået av informasjonssikkerhetssertifisering et absolutt must."

Generativ AI er en ny trussel mot å sikre data på grunn av dens evne til intelligent å koble sammen biter av data i stedet for å prøve å samle alt på ett sted. I følge en rapport brukte ingeniører ChatGPT-teknologi for å optimalisere testsekvenser for å identifisere feil i brikker, og i en separat hendelse for å konvertere møtenotater til en presentasjon. I begge tilfeller ble sensitiv informasjon delt utenfor selskapet. [1]

Selve skyen inkluderer toppmoderne sikkerhet, men det er ikke hele bildet. "De fleste fabrikker vil si at datasikkerhet (sky versus on-prem) er det største problemet. Jeg tror at skydatasikkerhet fra de store leverandørene (AWS/Azure osv.) er sikrere enn noe lokalt miljø i dag, sier David Park, visepresident for markedsføring hos Tignis. "Det største problemet er ikke ekstern hacking, men feilaktig legitimasjon av brukere. Hvis du upassende gir tilgang til en ansatt, er det like ille som å la en hacker bryte sikkerheten din. Intern sikkerhet og tillatelser vil være et stort problem ettersom smart produksjon blir normen.»

Data i bevegelse til og fra skyen, og data og programvare som deles mellom ulike selskaper eller kontorer, kan være mye mindre sikre. Og selv om kryptering er standardmåten for å beskytte slike data, fungerer det ikke på tvers av en kompleks forsyningskjede fordi de fleste selskaper blokkerer innkommende krypterte data og programvare.

"I dag er vi på mange måter ikke på linje med virksomheten vår, spesielt når det gjelder dataene våre," observerte Jason Callahan, visepresident og sjef for informasjonssikkerhet ved Lam Research. "Vi opererer fra et null-tillit-synspunkt. Men vi deler alle åndsverk. Så åpenbart er det mye tillit på gang. Vi har jobbet med våre leverandører og andre for å dele informasjon på en effektiv måte. Fra et nettverkskonsept kjørte vi inn i veisperringen. I utgangspunktet stoler vi som sikkerhetsfolk ikke på kryptering. Jeg fant ut at alle blokkerte kryptering som kom inn i miljøet deres. Hvis du er en nettverksperson, kan kryptering være dårlig. Og fundamentalt sett er dette vår største svakhet. Vi nektet kryptering, noe som er sjokkerende for meg fordi vi er menneskene som tvang alle til å kryptere alt inne.»

Det er tre tradisjonelle problemer med kryptering. For det første kan det inneholde skadelig programvare eller forårsake et brudd, og det er ingen måte å vite det før det er dekryptert. For det andre kan det skjule en mekanisme for å eksfiltrere data. Og for det tredje kan det hindre juridisk etterforskning eller oppdagelse i juridiske tvister.

Callahan bestred alle disse bekymringene, og la merke til at alle har dybdeforsvar som en hjørnestein i deres sikkerhetsprogram, inkludert antivirusprogramvare og endepunktdeteksjon og -respons (EDR) for å oppdage skadelig programvare og brudd. Dataeksfiltrering er et innsiderisikoproblem, og selskaper har verktøy og systemer på plass for å håndtere det. Bekymringer knyttet til juridisk etterforskning eller funn er en hjørnesak. Å tillate kryptering på åndsverk for å opprettholde sikker overføring er langt viktigere.

Leverandørstyring for sikkerhet

Alle CISO-ene var enige om at det er absolutt nødvendig å administrere sikkerheten på tvers av forsyningskjeden. Dette er imidlertid lettere sagt enn gjort. Antallet leverandører er enormt, noe som gjør dette til en enorm utfordring.

For en programvareleverandør inkluderer dette tredjepartsbiblioteker. For utstyrsleverandører er det komponentleverandører. Og for fabrikker er det produksjonsutstyr, materialer, programvareleverandører og maskinvare. For eksempel sa Aernout Reijmer, CISO i ASML, at selskapets utstyr består av rundt 380,000 5,000 komponenter levert av rundt XNUMX leverandører.

Blant andre TSMC og ASML setter opp utdanningsopplæring for sine leverandører. De har også satt opp varsler, som hjelper til med å støtte mindre leverandører som ofte ikke har en stor sikkerhetsgruppe.

Standarder

NIST Cybersecurity-rammeverket [2] gir veiledning for å sette opp organisasjoners egen praksis. Det finnes også flere ISO-standarder (f.eks. ISO 17001, 27110), men de fokuserer på informasjonssikkerhet. I tillegg gjelder ikke disse generelle standardene for en kompleks fabrikkinnstilling der eksternt utstyr er installert.

Spesielt fabrikker inkluderer en kombinasjon av verdifulle mål, høy kompleksitet, sammen med en historisk motvilje mot å oppdatere fabrikkutstyr. Denne kombinasjonen gjør fabrikker og støperier spesielt sårbare for sikkerhetsproblemer, noe som får SEMI-medlemmer i Taiwan og Nord-Amerika til å drive industrispesifikke standarder knyttet til utstyr. To SEMI-oppgavestyrker definerte sikkerhet for fabrikkutstyr - E187 (Taiwan) og E188 (Nord-Amerika). Inkludert i disse standardene:

SEMI E187: Cybersikkerhet for Fab-utstyr

- Et vanlig minimumssett med sikkerhetskrav for fab-utstyr, designet for å implementeres av OEM-er for fab-utstyr som kjører Linux eller Windows;

- Fokuser på nettverkssikkerhet, endepunktprojeksjon og sikkerhetsovervåking.

SEMI E188: Integrasjon av utstyr uten skadelig programvare

- Et rammeverk for å redusere skadevareangrep under utstyrsinstallasjon og vedlikeholdsaktiviteter, basert på veldefinerte rapporteringskrav;

- Krever skanning av skadelig programvare og systemherding, sammen med kontroller av innkommende programvare og patcher mot kjente sårbarheter.

"De to standardene er komplementære," sa Doug Suerich, markedsdirektør i Peer Group. «SEMI E187 handler om å sikre at utstyret er designet og konfigurert til et grunnleggende sikkerhets- og vedlikeholdsnivå når det først vises på fabrikken. SEMI E188 går dypere inn på et undersett av emner fra SEMI E187 – spesifikt gir krav om å redusere risikoen for å introdusere skadevare til fabrikken under utstyrsinstallasjon og oppfølging av feltstøtte. Standardteamene vil jobbe med å utvide ytterligere på forskjellige SEMI E187-emner."

Disse standardene rulles ut, og produsenter krever det for nyinstallert utstyr.

Vurderinger

Sikkerhetsvurderinger brukes for å forstå en leverandørs sikkerhetsnivå. Resultatene kan brukes til å påvirke innkjøp og til å identifisere forbedringer hos leverandørene. TSMCs Tu pekte på selskapets prosess for å score en leverandør, som inkluderer en tredjeparts online vurdering og en egenvurdering av 135 spørsmål som dekker følgende områder:

- Sertifisering og risikovurdering;

- Lagerstyring og fysisk sikkerhet;

- Deteksjon og respons på cybersikkerhetshendelser;

- Systemutvikling og applikasjonssikkerhet;

- Nettverkssikkerhet og endringshåndtering;

- Organisasjonspolitikk og sikkerhet for menneskelige ressurser;

- Databehandling og informasjonshåndtering, og

- Identitets- og tilgangsstyring.

Alle store halvlederprodusenter yter så godt de trenger og fyller ut vurderinger for sine kunder. Men å kreve at hvert selskap skal ha sin egen vurdering, gjør hele bransjen nedtur. "Vi overbelaster bransjen med alle slags sikkerhetsvurderinger," sa ASMLs Reijmer. «Vi har ingen anelse om hva vi allerede ruller ut i forsyningskjeden vår. Hvis vi overkompliserer det, hvis vi overkonstruerer det, så kommer vi ikke til å jobbe med løsninger.»

Andre er enige. "Jeg har 15 personer som gjør dette på heltid, og de svarte på spørsmål slik at jeg kan selge produktet mitt," sa Brent Conran, Intels CISO. «Hva om jeg legger ned den arbeidskraften i å faktisk drive cybersikkerhet? Er ikke det en bedre måte? Alle bør tenke på at det som er gjort de siste 20 årene kanskje ikke er tilstrekkelig fordi vi er så digitale og fordi det går så fort.»

I tillegg mangler vurderinger nøkkelegenskaper knyttet til utvinning og motstandskraft. "Det er ingen sammenheng mellom vår innsats og risikoreduksjonen," sa Kannan Perumal, CISO ved Anvendte materialer. "Vi har mange ting for å løse dette problemet, men vi sliter fortsatt fordi vi har så mange leverandører og vi kan bare gjøre så mye med tilgjengelige ressurser."

Perumal pekte på mangelen på standarder for cyberrisikovurdering av halvlederforsyningskjeden. Som et resultat har hvert selskap sin egen vurdering utført av leverandørens sikkerhetsteam (hvis de har et dedikert team), noe som gjør det til en ressurskrevende oppgave. I tillegg fokuserer ikke vurderinger på alle de tingene som betyr noe, for eksempel restitusjon og motstandskraft.

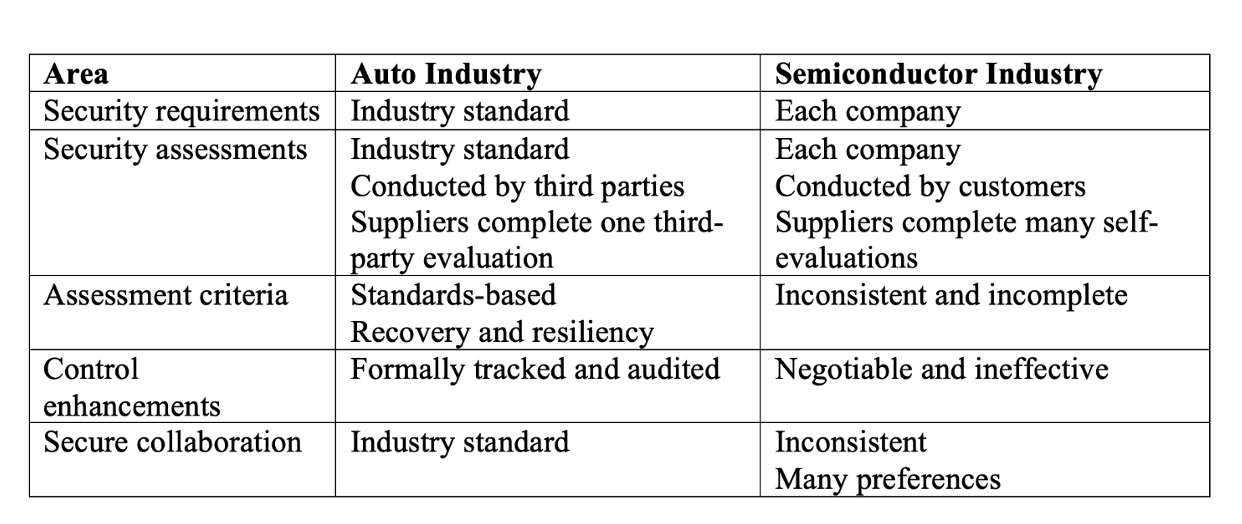

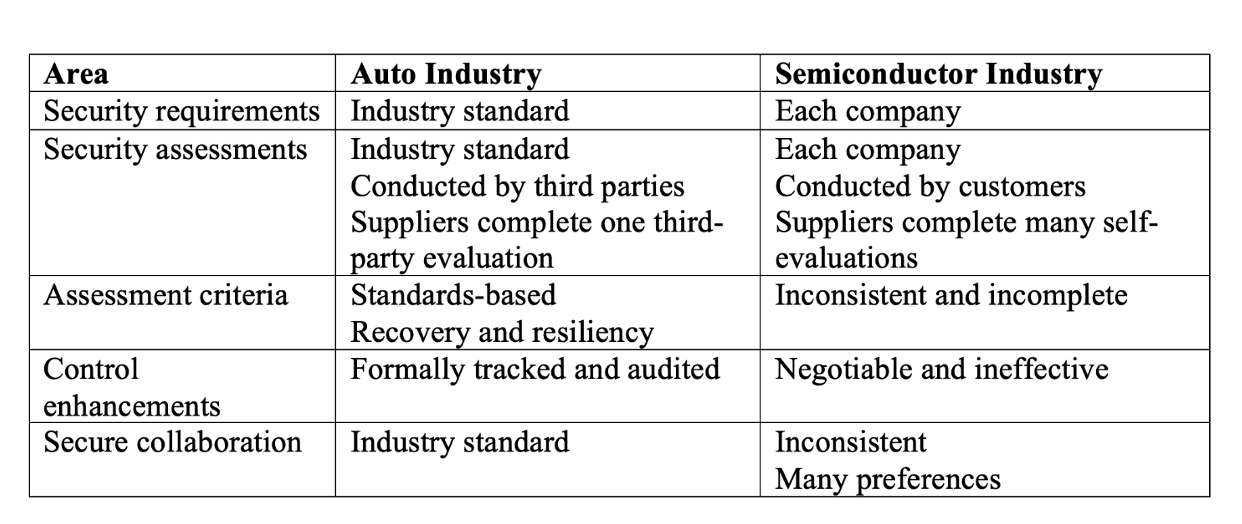

I likhet med halvlederindustrien har også bilindustrien et stort sett med leverandører å administrere. Perumal undersøkte hvordan de to bransjene adresserer sikkerhet. Sammenligningen bekrefter det flere CISO har fremhevet - chipindustrien trenger et effektivt rammeverk, felles kriterier og en tredjeparts sertifiseringsgruppe for å administrere prosessen.

Fig. 2: Sammenligninger av risikostyring av cybersikkerhet i forsyningskjeden. Kilde: K. Perumal, Applied Materials

Etterlyser samarbeid

For halvlederindustrien er beskyttelse utenfor bedriftens grenser nødvendig på grunn av de dype gjensidige avhengighetene. Med en kompleks operasjon og mange inngangspunkter for sikkerhetsproblemer, er det nødvendig å samarbeide for å gjøre det effektivt og økonomisk. Som Intels Conran treffende sa: "Vi kan ikke gjøre dette alene. Det kommer til å ta oss alle for å komme sammen for å jobbe gjennom forsyningskjeden og forstå mange av tingene vi må gjøre for å holde denne maskinen i gang.»

Å gå videre med cybersikkerhetssamarbeid innebærer ikke bare å godta standarder og en bransjeakseptert vurderingsprosess for leverandører. Det krever også at man kobler seg sammen med ekspertisen på tvers av de store halvlederfabrikkene og utstyrsleverandørene. Ved å gjøre det kan industrien lære så raskt som mulig å håndtere de vanlige truslene. For å muliggjøre dette nivået av samarbeid, danner SEMI Cyber Security Consortium.

— Susan Rambo bidro til denne historien.

Referanser

- Samsung ChatGPT-arrangement https://www.businesstoday.in/technology/news/story/samsung-employees-accidentally-leaked-company-secrets-via-chatgpt-heres-what-happened-376375-2023-04-06

- NIST Cyber Security Framework https://nist.gov/cyberframework

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Bil / elbiler, Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- PlatoHelse. Bioteknologisk og klinisk etterretning. Tilgang her.

- ChartPrime. Hev handelsspillet ditt med ChartPrime. Tilgang her.

- BlockOffsets. Modernisering av eierskap for miljøkompensasjon. Tilgang her.

- kilde: https://semiengineering.com/securing-chip-manufacturing/

- : har

- :er

- :ikke

- :hvor

- $OPP

- 000

- 1

- 15%

- 20

- 20 år

- 200

- 90

- a

- evne

- Om oss

- Absolute

- absolutt

- akseptert

- adgang

- tilgangsstyring

- aksesseres

- Ifølge

- oppnå

- tvers

- Handling

- Aktiviteter

- faktisk

- legge til

- tillegg

- adresse

- Adopsjon

- rådgiver

- mot

- enige

- AI

- AI-modeller

- varsler

- justert

- Alle

- tillate

- alene

- langs

- allerede

- også

- alltid

- america

- blant

- an

- og

- og infrastruktur

- noen

- Søknad

- applikasjonssikkerhet

- anvendt

- Påfør

- tilnærming

- ER

- områder

- oppstår

- rundt

- AS

- evaluering

- vurderingene

- assosiert

- At

- Angrep

- holdning

- attributter

- Automatisert

- automotive

- autonom

- tilgjengelig

- klar

- bevissthet

- dårlig

- barrierer

- basen

- basert

- Baseline

- BE

- fordi

- bli

- blir

- vært

- være

- tro

- BEST

- Bedre

- mellom

- Beyond

- Stor

- Biggest

- Blokker

- blokkert

- blokkering

- både

- merke

- brudd

- brudd

- brent

- bred

- Bygning

- bygget

- virksomhet

- men

- by

- CAN

- kan ikke

- saken

- saker

- Årsak

- konsernsjef

- sertifisering

- kjede

- kjeder

- utfordre

- utfordrende

- endring

- endret

- ChatGPT

- Sjekker

- kjemikalier

- sjef

- sjef for informasjonssikkerhet

- chip

- chips

- CISO

- Cloud

- kode

- samarbeid

- kombinasjon

- Kom

- kommer

- kommer

- Felles

- Selskaper

- Selskapet

- Selskapets

- sammenligning

- konkurranse

- utfyllende

- komplekse

- kompleksitet

- samsvar

- komponent

- komponenter

- kompromiss

- datamaskin

- konsept

- Bekymring

- bekymringer

- gjennomføre

- konfigurert

- forvirrende

- tilkoblet

- Tilkoblede enheter

- Tilkoblinger

- Tilkobling

- Vurder

- ansett

- består

- konsortium

- innhold

- bidratt

- kontroll

- konvertere

- Corner

- hjørnestein

- Bedriftens

- Korrelasjon

- Kostnader

- kunne

- dekker

- skape

- kriterier

- kritisk

- kunde

- Kunder

- cyber

- cybersikkerhet

- Cybersecurity

- skade

- dato

- Databrudd

- datasikkerhet

- datadeling

- David

- dedikert

- dyp

- dypere

- definert

- forsinkelse

- leverer

- levere

- levering

- avhengighet

- nestleder

- beskrivelse

- designet

- design

- oppdaget

- Gjenkjenning

- Utvikling

- Enheter

- forskjellig

- digitalt

- retninger

- Regissør

- Funnet

- tvister

- diverse

- Divisjon

- do

- ikke

- gjør

- gjort

- ikke

- ned

- nedetid

- dusinvis

- stasjonen

- to

- under

- e

- hver enkelt

- enklere

- pedagogisk

- Effektiv

- effekter

- effektiv

- innsats

- omfavne

- Ansatt

- ansatte

- muliggjøre

- kryptert

- kryptering

- slutt

- Endpoint

- engasjere

- engasjement

- Ingeniører

- sikrer

- Enterprise

- entry

- Miljø

- utstyr

- feil

- spesielt

- anslått

- etc

- evaluert

- Selv

- Event

- Hver

- alle

- alt

- eksempel

- eksfiltrering

- eksisterer

- ekspanderende

- ekspertise

- Forklar

- forklarte

- utvendig

- fasiliteter

- Facility

- Faktisk

- fabrikker

- fabrikk

- langt

- FAST

- feil

- felt

- Fiken

- fylling

- Først

- Gulv

- Fokus

- etter

- Fotspor

- Til

- Krefter

- etterforskning

- Forum

- Forward

- funnet

- Rammeverk

- Gratis

- fra

- fullt

- funksjon

- fundamentalt

- videre

- Gevinst

- hull

- general

- generative

- Generativ AI

- få

- Gi

- Global

- Går

- skal

- god

- God sikkerhet

- GPU

- grip

- Gruppe

- Gruppens

- Økende

- veiledning

- hacker

- hackere

- hacking

- Håndtering

- skje

- skjedde

- maskinvare

- Ha

- he

- hode

- .

- hjelpe

- hjelper

- Høy

- høyest

- Fremhevet

- svært

- hindre

- hans

- historisk

- Hvordan

- Hvordan

- Men

- HTTPS

- stort

- menneskelig

- Human Resources

- i

- Tanken

- identifisere

- identifisering

- if

- enorme

- Påvirkning

- innflytelsesrik

- implementert

- implementere

- viktig

- forbedringer

- in

- hendelse

- inkludere

- inkludert

- inkluderer

- Inkludert

- Innkommende

- Øke

- økt

- øker

- stadig

- industriell

- bransjer

- industri

- bransjespesifikke

- påvirke

- informasjon

- informasjonssikkerhet

- Infrastruktur

- innsiden

- insider

- installasjon

- Institute

- Intel

- intellektuell

- intellektuell eiendom

- samhandle

- interaksjoner

- intern

- Internet

- inn

- introdusert

- innføre

- involvere

- IP

- ISO

- utstedelse

- saker

- IT

- DET ER

- selv

- james

- sammenføyning

- hoppe

- bare

- Hold

- nøkkel

- Knowing

- kunnskap

- kjent

- arbeidskraft

- maling

- Lam

- landskap

- stor

- Siste

- Late

- lekke

- LÆRE

- Lovlig

- mindre

- Nivå

- Leverage

- bibliotekene

- i likhet med

- lin

- linjer

- LINK

- linux

- Liste

- Lot

- maskin

- laget

- vedlikeholde

- vedlikehold

- større

- gjøre

- GJØR AT

- Making

- malware

- administrer

- ledelse

- administrerende

- måte

- Produsenter

- produksjon

- mange

- Marketing

- materialer

- Saken

- max bredde

- Kan..

- kan være

- me

- midler

- Mellomtiden

- målinger

- mekanisme

- Møt

- møte

- medlemmer

- metoder

- mike

- millioner

- minimum

- mangler

- Minske

- modeller

- overvåking

- mer

- mest

- bevegelse

- flytting

- mye

- må

- my

- nasjonal

- nødvendig

- Trenger

- behov

- nettverk

- Nettverkssikkerhet

- nettverk

- Ny

- nylig

- nst

- Nei.

- nord

- nord amerika

- Merknader

- merke seg

- Antall

- observerte

- of

- Offiser

- offiserer

- kontorer

- ofte

- on

- ONE

- pågående

- på nett

- bare

- drift

- operativsystemer

- drift

- operasjonell

- Optimalisere

- or

- rekkefølge

- Annen

- andre

- vår

- ut

- utenfor

- egen

- Park

- del

- Spesielt

- spesielt

- Past

- Patches

- banen

- likemann

- Ansatte

- perfekt

- utført

- utfører

- tillatelser

- person

- Personligheter

- fysisk

- Fysisk sikkerhet

- bilde

- brikke

- Sted

- plato

- Platon Data Intelligence

- PlatonData

- Plenty

- Point

- Synspunkt

- poeng

- politikk

- mulig

- makt

- praksis

- presentasjon

- president

- forebygge

- primitiv

- Problem

- prosess

- Prosessledelse

- Prosesser

- Produkt

- Produkter

- program

- Projeksjon

- riktig

- eiendom

- beskytte

- forutsatt

- tilbydere

- gir

- gi

- kjøp

- sette

- setter

- spørsmål

- område

- rask

- heller

- utvinning

- redusere

- reduksjon

- Regulatorer

- i slekt

- motvilje

- avhengige

- forblir

- repeterbar

- rapporterer

- Rapportering

- påkrevd

- behov

- Krav

- Krever

- forskning

- resiliens

- ressurskrevende

- Ressurser

- svar

- resultere

- Resultater

- Risiko

- risikovurdering

- risikostyring

- risikoer

- Valsede

- rullende

- Kjør

- rennende

- trygge

- Sikkerhet

- Sa

- sier

- skanning

- scoring

- Sekund

- sikre

- sikret

- sikring

- sikkerhet

- Sikkerhetstiltak

- Sikkerhetstrusler

- selger

- Semi

- halvledere

- senior

- Seniorrådgiver

- sensitive

- separat

- sett

- innstilling

- flere

- Del

- del informasjon

- delt

- deling

- bør

- mindre

- Smart

- So

- Software

- løsning

- Solutions

- noen

- noe

- noen ganger

- raffinement

- kilde

- spesiell

- spesialisert

- spesielt

- interessenter

- Standard

- standarder

- Begynn

- state-of-the-art

- Steps

- Still

- stjålet

- Story

- Sliter

- vellykket

- slik

- tilstrekkelig

- leverandør

- leverandører

- levere

- forsyningskjeden

- Forsyningskjeder

- støtte

- Susan

- bærekraftig

- system

- Systemer

- Taiwan

- Ta

- tatt

- Snakk

- Target

- mål

- Oppgave

- oppgaver

- lag

- lag

- Technologies

- Teknologi

- test

- enn

- Det

- De

- tyveri

- deres

- tema

- deretter

- Der.

- Disse

- de

- ting

- tror

- Tredje

- tredjeparts

- denne

- De

- trussel

- trusler

- tre

- Gjennom

- hele

- tid

- ganger

- til

- i dag

- sammen

- også

- verktøy

- temaer

- mot

- tradisjonelle

- Kurs

- overføre

- behandle

- Stol

- prøve

- tsmc

- to

- forstå

- forståelse

- usikret

- til

- Oppdater

- upon

- us

- bruke

- brukt

- Brukere

- verdi

- versjon

- Versus

- vice

- Vice President

- ofre

- Se

- Sikkerhetsproblemer

- sårbarhet

- Sårbar

- ønsker

- var

- Avfall

- Vei..

- måter

- we

- svakhet

- VI VIL

- veldefinerte

- gikk

- var

- Vest

- Hva

- når

- hvilken

- mens

- HVEM

- hele

- utbredt

- vil

- vinduer

- med

- innenfor

- uten

- Arbeid

- arbeid

- Feil

- år

- du

- Din

- zephyrnet