Mens BitTorrent-klientfunksjonaliteten ikke har endret seg fundamentalt de siste 20 årene, har ikke utviklere av ledende klienter latt programvaren deres stagnere.

Mens BitTorrent-klientfunksjonaliteten ikke har endret seg fundamentalt de siste 20 årene, har ikke utviklere av ledende klienter latt programvaren deres stagnere.

Et godt eksempel er det utmerkede qBittorrent, en funksjonsrik åpen kildekode-klient som fortsatt mottar jevnlige oppdateringer. Til felles med lignende klienter kan qBittorent være funnet på GitHub sammen med kilden og installasjonsinstruksjonene.

Andre steder på den samme plattformen prøvde brukere nylig å finne ut hvordan en standard qBittorrent-installasjon plutselig førte til at det dukket opp uønsket programvare for gruvedrift av kryptovaluta på samme maskin.

Proxmox og LXC

For de som ikke er kjent med Proxmox VE, det er et miljø for virtuelle maskiner som en gang prøvd blir veldig nyttig, ekstremt raskt. Det er også gratis for rene dødelige og i de fleste tilfeller veldig enkelt å installere og komme i gang.

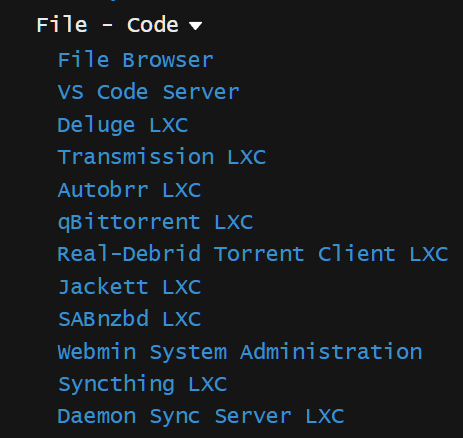

Med hjelp fra forskjellige Proxmox 'hjelperskript' som tilbys av teck på GitHub (liten eksempel til høyre), selv nybegynnere kan installere hvilken som helst av dusinvis av tilgjengelige programvarepakker i løpet av sekunder ved å bruke LXC containere.

Med hjelp fra forskjellige Proxmox 'hjelperskript' som tilbys av teck på GitHub (liten eksempel til høyre), selv nybegynnere kan installere hvilken som helst av dusinvis av tilgjengelige programvarepakker i løpet av sekunder ved å bruke LXC containere.

Selv om ingenting av det gir mening, spiller det ingen rolle. De som vil ha qBittorrent installert, for eksempel, kan kopiere og lime inn en enkelt linje med tekst i Proxmox ... og det er det. Gitt at hele prosessen nesten alltid er feilfri, er brukerproblemer svært sjeldne, så å høre om en mulig infeksjon med skadelig programvare kom som et virkelig sjokk nylig

Cryptominer Discovery

Oppsummert, en Proxmox-bruker implementerte et tteck-skript for å installere qBittorrent, og en måned senere fant maskinen hans jobbet hardt av kryptomineringsprogramvare kjent som xmrig. Mens han undersøkte problemet, fjernet tteck qBittorrent LXC-skriptet som en grunnleggende forholdsregel, men det ble snart klart at verken Proxmox eller ttecks skript hadde noe med problemet å gjøre.

Den uvelkomne programvaren ble faktisk installert ondsinnet, men på grunn av en rekke unngåelige hendelser, snarere enn et genialt hack.

Når en qBittorrent-installasjon som denne fullføres og programvaren startes, skjer tilgangen til qBittorent gjennom et nettgrensesnitt tilgjengelig fra de fleste nettlesere. Som standard bruker qBittorrent port 8080, og siden mange brukere liker å få tilgang til sine torrent-klienter fra eksterne nettverk, bruker qBittorrent UPnP (Universal Plug and Play) for å automatisere portvideresending, og dermed eksponere nettgrensesnittet for internett.

Å få dette til å fungere på rekordtid er veldig hyggelig, men det betyr ikke at det er trygt. For å sikre at kun operatøren av klienten kan få tilgang til nettgrensesnittet, lar qBittorrent brukeren konfigurere et brukernavn og et passord for autentiseringsformål.

Dette betyr generelt at tilfeldige forbipasserende må ha disse legitimasjonene før de kan gjøre skade. I dette tilfellet ble ikke standard administratorbrukernavn og passord endret, og det gjorde det mulig for en angriper å enkelt få tilgang til nettgrensesnittet.

Angriper fortalte qBittorrent å kjøre et eksternt program

For å tillate brukere å automatisere ulike oppgaver knyttet til nedlasting og organisering av filene sine, har qBittorrent en funksjon som automatisk kan kjøre et eksternt program når en torrent legges til og/eller når en torrent er ferdig.

Alternativene her begrenses kun av fantasien og dyktigheten til brukeren, men dessverre gjelder det samme for enhver angriper med tilgang til klientens webgrensesnitt.

I dette tilfellet ba angriperen qBittorrent-klienten om å kjøre et grunnleggende skript etter fullføring av en torrent. Skriptet fikk tilgang til domenet http://cdnsrv.in der det lastet ned en fil kalt update.sh og kjørte den. Konsekvensene av det er forklart i detalj av tteck, men hovedpoengene er a) uautorisert kryptominering på vertsmaskinen og b) at angriperen opprettholder root-tilgang via SSH-nøkkelautentisering.

Lett unngått

Standard admin-brukernavn for qBittorrent er 'admin' mens standardpassordet er 'adminadmin'. Hadde disse vanlige standardinnstillingene blitt endret etter installasjon, ville angriperen fortsatt ha funnet nettgrensesnittet, men ville ikke hatt noen nyttig legitimasjon for konvensjonell tilgang.

Mer fundamentalt sett ville besittelse av riktig legitimasjon hatt begrenset verdi hvis qBittorrent-klienten ikke hadde brukt UPnP for å avsløre nettgrensesnittet i utgangspunktet. Hvis UPnP ikke hadde vært aktivert i brukerens ruter, ville qBittorrent ikke hatt tilgang til UPnP, og ville ikke ha vært i stand til å videresende porter eller eksponere grensesnittet for internett.

Oppsummert: deaktiver UPnP i ruteren og aktiver den bare når funksjonen er fullt forstått og når det er absolutt nødvendig. La aldri standard passord være uendret, og hvis noe ikke trenger å eksponeres for internett, ikke utsett det unødvendig.

Til slutt er det verdt å nevne det teckSvaret til et problem som ikke hadde noe med Proxmox eller skriptene hans å gjøre, har vært førsteklasses. Alle som installerer qBittorrent LXC herfra vil finne standard administratorpassord endret og UPnP deaktivert automatisk.

All spart tid kan brukes på automatiserte installasjoner av Plex, Tautulli, Emby, Jellyfin, Jellyseerr, Overseerr, Navidrome, Bazarr, Lidarr, Prowlarr, Radarr, Readarr, Sonarr, Tdarr, Whisparr og mange, mange flere.

Proxmox: En åpen kildekode Type 1 Hypervisor

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Bil / elbiler, Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- PlatoHelse. Bioteknologisk og klinisk etterretning. Tilgang her.

- ChartPrime. Hev handelsspillet ditt med ChartPrime. Tilgang her.

- BlockOffsets. Modernisering av eierskap for miljøkompensasjon. Tilgang her.

- kilde: https://torrentfreak.com/qbittorrent-web-ui-exploited-to-mine-cryptocurrency-heres-how-to-fix-230902/

- : har

- :er

- :ikke

- :hvor

- $OPP

- 1

- 20

- 20 år

- 200

- 250

- 610

- a

- I stand

- absolutt

- adgang

- aksesseres

- tilgjengelig

- la til

- admin

- Alle

- tillate

- tillatt

- tillater

- nesten

- langs

- også

- alltid

- an

- og

- En annen

- noen

- noen

- hva som helst

- ER

- AS

- Autentisering

- automatisere

- Automatisert

- automatisk

- tilgjengelig

- b

- tilbake

- grunnleggende

- BE

- ble

- blir

- vært

- før du

- nybegynnere

- være

- BitTorrent

- nettlesere

- men

- by

- som heter

- kom

- CAN

- saken

- endret

- omstendigheter

- klasse

- fjerne

- kunde

- klienter

- Felles

- Fullfører

- ferdigstillelse

- Konsekvenser

- konvensjonell

- korrigere

- Credentials

- cryptocurrency

- Mining av kryptovaluta

- Kryptomining

- skade

- Misligholde

- mislighold

- utplassert

- detalj

- utviklere

- deaktivert

- do

- ikke

- domene

- ikke

- dusinvis

- to

- lett

- lett

- muliggjøre

- aktivert

- sikre

- Miljø

- Selv

- hendelser

- eksempel

- utmerket

- Exploited

- utsatt

- utvendig

- ekstremt

- Trekk

- filet

- Filer

- Finn

- Først

- Fix

- etter

- Til

- Forward

- funnet

- Gratis

- fra

- fullt

- funksjon

- funksjonalitet

- fundamentalt

- generelt

- geni

- få

- GitHub

- gitt

- god

- hack

- HAD

- Hard

- Ha

- he

- høre

- hjelpe

- her.

- hans

- vert

- Hvordan

- Hvordan

- http

- HTTPS

- if

- fantasi

- in

- infeksjon

- installere

- installasjon

- installere

- instruksjoner

- Interface

- Internet

- inn

- saker

- IT

- DET ER

- nøkkel

- kjent

- seinere

- lansert

- ledende

- Permisjon

- Led

- i likhet med

- Begrenset

- linje

- maskin

- maskiner

- Hoved

- opprettholde

- GJØR AT

- malware

- mange

- Saken

- max bredde

- bety

- midler

- bare

- Gruvedrift

- Gruvedrift programvare

- Måned

- mer

- mest

- nødvendig

- Trenger

- Ingen

- nettverk

- aldri

- fint

- Nei.

- none

- ingenting

- of

- tilbudt

- on

- gang

- bare

- åpen

- åpen kildekode

- operatør

- alternativer

- or

- organisering

- ut

- enn

- pakker

- Passord

- passord

- Past

- Sted

- plattform

- plato

- Platon Data Intelligence

- PlatonData

- Spille

- plex

- støpsel

- plug and play

- poeng

- porter

- besitter

- besittelse

- mulig

- Problem

- prosess

- program

- formål

- raskt

- tilfeldig

- SJELDEN

- heller

- ekte

- mottar

- nylig

- rekord

- regelmessig

- i slekt

- fjernkontroll

- fjernet

- svar

- ikke sant

- root

- Root tilgang

- router

- Kjør

- rennende

- trygge

- samme

- skript

- sekunder

- forstand

- Serien

- lignende

- siden

- enkelt

- ferdighet

- liten

- So

- Software

- noe

- Snart

- kilde

- brukt

- Standard

- Trinn

- Still

- SAMMENDRAG

- tar

- ta

- oppgaver

- enn

- Det

- De

- deres

- deretter

- derved

- Disse

- denne

- De

- Gjennom

- tid

- til

- Torrent

- prøvd

- typen

- ui

- forstås

- ukjent

- dessverre

- Universell

- unødvendig

- uønsket

- Oppdater

- oppdateringer

- brukt

- Bruker

- Brukere

- bruker

- ved hjelp av

- verdi

- ulike

- veldig

- av

- virtuelle

- ønsker

- var

- web

- Nettlesere

- var

- når

- hvilken

- mens

- HVEM

- hele

- vil

- med

- Arbeid

- trene

- arbeidet

- arbeid

- verdt

- ville

- år

- zephyrnet