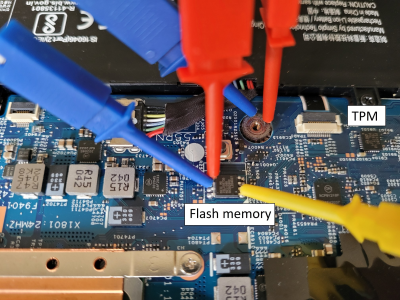

Sikkerhetsingeniør [Guillaume Quéré] bruker dagen på penetrasjonstesting av systemer for sin arbeidsgiver og har påpekt og utnyttet en ganske åpenbar svakhet i BitLocker fullt volum kryptering system, som som den linkede artikkelen sier, lar en enkelt snuse trafikken mellom den diskrete TPM-brikken og CPU via en SPI-buss. Måten Bitlocker fungerer på er å bruke en privat nøkkel lagret i TPM-brikken for å kryptere hele volumnøkkelen som igjen ble brukt til å kryptere volumdataene. Alt dette gjøres av enhetsdrivere på lavt nivå i Windows-kjernen og er gjennomsiktig for brukeren.

https://www.errno.fr/BypassingBitlocker.html

” data-image-caption data-medium-file=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png” data-large-file=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?w=800″ decoding=”async” class=”wp-image-610909 size-medium” src=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png” alt width=”400″ height=”300″ srcset=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png 2016w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=250,188 250w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=400,300 400w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=800,600 800w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=1536,1152 1536w” sizes=”(max-width: 400px) 100vw, 400px”>

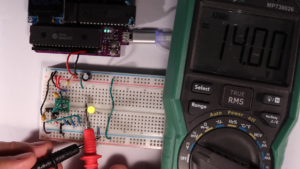

Hele poenget med BitLocker var å forhindre tilgang til data på det sikrede volumet i tilfelle fysisk enhetstyveri eller tap. Bare å trekke stasjonen og slippe den inn i en ikke-sikret maskin eller en annen adapter vil ikke gi noen data uten nøkkelen som er lagret av TPM. Men siden den nøkkelen må gå som klartekst fra TPM til CPU under oppstartssekvensen, viser [Guillaume] at det er ganske enkelt – med svært rimelige verktøy og gratis programvare – å ganske enkelt finne og snuse ut denne TPM-to -CPU-transaksjon og dekode datastrømmen og finn nøkkelen. Ved å bruke litt mer enn en cheapo logikkanalysator koblet til noen praktiske store pinner på en nærliggende flash-brikke (fordi SCK-, MISO- og MOSI-pinnene deles med TPM) ble den enkle TIS dekodet nok til å låse seg til bytene til TPM ramme. Dette kan deretter dekodes med en TPM-strømdekoder nettapp, med tillatelse fra TPM2-programvaregruppe. Kommandoen du skal se etter er TPM_CC.Unseal som er forespørselen fra CPU til TPM om å sende over den nøkkelen vi er interessert i. Etter det vil bare gripe og dekode TPM-svarrammen umiddelbart avsløre varene.

Hva du gjør videre er et spørsmål om bekvemmelighet, men de fleste sikkerhets- og etterforskningstyper vil allerede sitte tett på en diskbildefil på lavt nivå av målvolumet. Ved å bruke Linux xxd kommando for å gjøre den 32-byte sekskantede dump-nøkkelen til en binær nøkkelfil, den dislocker-sikring FUSE-modul kan lage et dynamisk dekryptert virtuelt filsystem som du bare kan montere. Hvis du ville, kan du skrive de dekrypterte volumdataene til en ny disk, slippe den inn i en maskin og starte operativsystemet. Du kunne sannsynligvis ikke logge på, men som [Guillaume] påpeker, ved å overskrive sticky keys-appen (sethc.exe) med cmd.exe, kan du komme til en ledetekst bare ved å banke på shift-tasten fem ganger. Gode tider!

Hvis du faktisk trenger TPM-støtte for et eldre system, for å installere Windows 11 (hvis du virkelig må), så du kan alltid bare lage din egen. Også, siden LPC-grensesnittet er på mange hovedkort, hvorfor ikke utnytte det og bruk den til å henge en ISA-bussadapter å plugge inn det gamle klassiske Soundblaster-kortet du ikke orket å være useriøst?

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Bil / elbiler, Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- PlatoHelse. Bioteknologisk og klinisk etterretning. Tilgang her.

- ChartPrime. Hev handelsspillet ditt med ChartPrime. Tilgang her.

- BlockOffsets. Modernisering av eierskap for miljøkompensasjon. Tilgang her.

- kilde: https://hackaday.com/2023/08/25/bypassing-bitlocker-with-a-logic-analzyer/

- : har

- :er

- :ikke

- $OPP

- 1

- 11

- 2016

- 300

- a

- adgang

- Tilgang til data

- faktisk

- Etter

- Alle

- tillater

- allerede

- også

- alltid

- an

- og

- noen

- app

- ER

- Artikkel

- AS

- BE

- Bær

- fordi

- mellom

- buss

- men

- by

- CAN

- Kan få

- kort

- chip

- Classic

- samfunnet

- bekvemmelighet

- kunne

- prosessor

- skape

- dato

- data strøm

- dag

- Dekoding

- enhet

- do

- gjort

- stasjonen

- drivere

- Drop

- slippe

- dumpe

- under

- dynamisk

- ellers

- ingeniør

- nok

- Eter (ETH)

- Event

- Exploited

- filet

- Finn

- fem

- Blitz

- Til

- etterforskning

- RAMME

- Gratis

- fri programvare

- fersk

- fra

- fullt

- få

- GitHub

- god

- varer

- Henge

- HEX

- Men

- HTML

- HTTPS

- if

- bilde

- umiddelbart

- in

- installere

- interessert

- Interface

- inn

- IT

- bare

- nøkkel

- nøkler

- stor

- Leverage

- Sannsynlig

- knyttet

- linux

- lite

- logg

- logikk

- Se

- tap

- lave kostnader

- maskin

- gjøre

- mange

- Saken

- max bredde

- mer

- mest

- MONTER

- må

- Trenger

- neste

- Åpenbare

- of

- Gammel

- eldre

- on

- ONE

- drift

- operativsystem

- or

- rekkefølge

- Annen

- ut

- enn

- egen

- passere

- penetration

- fysisk

- pins

- klartekst

- plato

- Platon Data Intelligence

- PlatonData

- støpsel

- Point

- poeng

- forebygge

- privat

- private Key

- gi

- trekke

- virkelig

- anmode

- svar

- avsløre

- sier

- sikret

- sikkerhet

- send

- Sequence

- delt

- skift

- Viser

- Enkelt

- ganske enkelt

- siden

- Sittende

- liten

- Software

- noen

- noe

- klebrig

- lagret

- rett fram

- stream

- vellykket

- støtte

- system

- Systemer

- Target

- Testing

- enn

- Det

- De

- tyveri

- deres

- deretter

- denne

- ganger

- til

- også

- verktøy

- TPM

- trafikk

- Transaksjonen

- gjennomsiktig

- SVING

- typer

- bruke

- brukt

- Bruker

- ved hjelp av

- veldig

- av

- virtuelle

- volum

- ønsket

- var

- Vei..

- web

- hvilken

- hele

- hvorfor

- Wikipedia

- vil

- vinduer

- Windows 11

- med

- uten

- virker

- ville

- skrive

- du

- Din

- zephyrnet