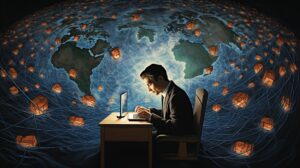

Trusted computing står som en sentral milepæl i det stadig utviklende landskapet innen digital sikkerhet, og strategisk vever maskinvare- og programvaremekanismer inn i selve stoffet til datasystemer. I kjernen er pålitelig databehandling, ofte referert til som TC, en banebrytende teknologi som tar sikte på å innpode urokkelig konsistens og pålitelighet i oppførselen til datamaskiner.

Denne teknologien er utviklet i regi av Trusted Computing Group (TCG), og fremstår som et skjold mot de tumultariske strømmene av cybertrusler, og omformer sikkerhetsparadigmet.

Likevel, innenfor dette teppet av sikkerhet, ligger en delikat balansegang. Symbiosen mellom sikkerhet og ytelse utgjør en utfordring, ettersom strenge sikkerhetstiltak, samtidig som de styrker motstandskraften, kan introdusere overheadkostnader som påvirker systemoppstart, gjennomstrømning og latens. En dans av beslutninger dukker opp, som krever samarbeid mellom team for å navigere i avveiningene mellom forsterket sikkerhet og optimal ytelse.

Hva er klarert databehandling?

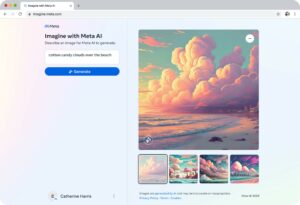

Trusted computing, også kjent som TC, er en teknologi utviklet av Trusted Computing Group (TCG) som tar sikte på å sikre konsistent og håndhevet oppførsel av datamaskiner gjennom en kombinasjon av maskinvare- og programvaremekanismer. Denne teknologien bruker en distinkt og utilgjengelig krypteringsnøkkel for å nå sine mål. Imidlertid har konseptet utløst kontrovers på grunn av dets implikasjoner for både å sikre og potensielt begrense kontrollen av maskinvare fra eieren. Denne doble naturen har ført til motstand og referanser som "forrædersk databehandling".

Tilhengere av pålitelig databehandling hevder at det forbedrer datasikkerheten betydelig. På den annen side hevder motstandere at teknologien først og fremst kan tjene digitale rettighetsforvaltningsformål i stedet for kun å være fokusert på å øke sikkerheten. Essensen av klarert databehandling involverer nøkkelkonsepter som godkjenningsnøkler, sikre inngangs-/utdatamekanismer, minnegardiner, forseglet lagring, ekstern attestering og interaksjoner med pålitelig tredjepart (TTP). Disse konseptene bidrar samlet til å skape et omfattende system som er kompatibelt med TCG-spesifikasjoner.

Spesielt har store teknologiske aktører inkludert Intel, AMD, HP, Dell, Microsoft og til og med den amerikanske hæren omfavnet pålitelig databehandling ved å innlemme nøkkelprinsippene i produktene deres. Godkjenningsnøkkelen, et avgjørende element, er et 2048-bits RSA-nøkkelpar som genereres tilfeldig under brikkeproduksjon. Den private nøkkelen forblir på brikken og brukes til attestering og krypteringsformål.

Trusted computings fokus på tredjeparts tillit er spesielt relevant for selskaper, med mål om å sikre sikker interaksjon mellom datamaskiner og servere. Teknologien letter data for å diktere det nødvendige operativsystemet og applikasjonene for tilgang, og sikrer at de riktige enhetene samhandler på en sikker måte. En Trusted Platform Module (TPM)-brikke, med en Endorsement Key, spiller en sentral rolle i denne prosessen. Sealed Storage, som krypterer data, lar utpekt programvare samhandle med dem, mens Remote Attestation verifiserer OS/programvarestabelen for ekstern tillit.

Hvordan fungerer pålitelig databehandling?

Trusted computing opererer gjennom en kombinasjon av maskinvare- og programvaremekanismer som tar sikte på å sikre konsistent og sikker oppførsel til datamaskiner.

Nøkkelprinsippene og komponentene som gjør at pålitelig databehandling kan fungere effektivt inkluderer:

- Godkjenningsnøkkel: Trusted computing involverer bruk av en godkjenningsnøkkel, som er en unik krypteringsnøkkel. Denne nøkkelen genereres vanligvis under brikkeproduksjon og spiller en sentral rolle i å sikre ektheten til systemet

- Sikker inngang/utgang (InO): Sikre inn-/utgangsmekanismer, også kjent som InO, sikrer at datainteraksjoner mellom datamaskinen og eksterne kilder er sikre. Dette oppnås ved å validere data ved å bruke kontrollsummer og forhindre manipulering under inn-/utdataprosesser

- Minnegardiner: Memory Curtaining er en teknikk som begrenser minnetilgang til utpekt programvare eller applikasjoner. Dette bidrar til å beskytte sensitive data fra uautoriserte applikasjoner eller prosesser som potensielt kan kompromittere sikkerheten

- Forseglet oppbevaring: Forseglet lagring involverer kryptering av data for å sikre at de bare kan nås av utpekt programvare eller applikasjoner. Denne krypteringen forbedrer databeskyttelsen og forhindrer uautorisert tilgang

- Fjernattestering: Ekstern attestasjon er en prosess som involverer verifisering av programvaren eller programvare/maskinvare-kombinasjonen av et datasystem. Den genererer digitale signaturer som etablerer tillit til systemets integritet, spesielt til eksterne parter eller enheter

- Trusted Platform Module (TPM): En Trusted Platform Module er en sikker maskinvarekomponent som spiller en avgjørende rolle i Trusted Computing. Den inneholder godkjenningsnøkkelen og støtter ulike sikkerhetsfunksjoner, inkludert kryptering og autentisering

Trusted computing har som mål å sikre at data bare kan nås av autorisert programvare eller applikasjoner og at den generelle oppførselen til systemet er konsistent og sikker. Denne teknologien er spesielt relevant for bransjer og organisasjoner som krever sikker interaksjon mellom datamaskiner og servere. Det bidrar til å etablere tillit mellom eksterne parter, og sikrer at dataoverføringer er sikre og beskyttet mot potensielle trusler.

Det mest betrodde postbudet i den digitale tidsalderen

Videre setter Trusted Computing Group (TCG) standarder for enheter, og integrerer sikkerhetsløsninger i ulike teknologier for å møte sikkerhetsproblemer og utfordringer. Disse standardene omfatter enhetskonsistens, sikker input/output-design, krypteringsnøkler, hash-kryptering og moderne sikkerhetsstrategier. TCGs innsats støttes av store produsenter, og bidrar til å forbedre sikkerhetsarkitekturen på tvers av en rekke produkter.

En nøkkelkomponent i cybersikkerhet

Rollen til Trusted computing i cybersikkerhet er å etablere og vedlikeholde et sikkert driftsmiljø i et datasystem. Pålitelig databehandling spiller en avgjørende rolle i å forbedre den generelle sikkerheten og integriteten til et systems komponenter, inkludert maskinvare, fastvare, programvare, operativsystemet, fysiske plasseringer, innebygde sikkerhetskontroller og sikkerhetsprosedyrer. Konseptet med en Trusted Computing Base (TCB) omfatter disse komponentene og deres samarbeidsarbeid for å håndheve systemomfattende sikkerhetspolicyer, opprettholde datakonfidensialitet og integritet og forhindre uautorisert tilgang og kompromisser.

Trusted Computing Base (TCB) fungerer som grunnlaget for et sikkert system, og sikrer at kritiske sikkerhetspolicyer implementeres og vedlikeholdes. Selv om begrepet "trusted" ikke er det samme som "sikker", anses komponentene i TCB som pålitelige på grunn av deres viktige rolle i systemets sikkerhet. TCBs hovedmål er å forhindre sikkerhetsbrudd, opprettholde dataintegritet og etablere kontrollert tilgang til ressurser i systemet.

Håndhevelse av sikkerhetspolitikk

TCB håndhever sikkerhetspolicyer ved å formidle all tilgang til systemressurser og data. Når en bruker eller prosess prøver å få tilgang til en ressurs, sjekker TCB for å se om brukeren eller prosessen har de riktige tillatelsene. Hvis brukeren eller prosessen ikke har de riktige tillatelsene, vil TCB nekte tilgang.

TCB håndhever også sikkerhetspolicyer ved å overvåke systemaktivitet for mistenkelig oppførsel. Hvis TCB oppdager mistenkelig oppførsel, kan den iverksette tiltak for å beskytte systemet, for eksempel å logge hendelsen eller avslutte prosessen.

Datakonfidensialitet og integritet

Dataintegritet betyr at data ikke endres uten tillatelse. TCB beskytter dataintegriteten ved å bruke kontrollsummer og hash-funksjoner. En sjekksum er en liten verdi som beregnes fra et større stykke data.

Hvis dataene endres, vil kontrollsummen endres. En hash-funksjon er en matematisk funksjon som skaper en unik verdi fra et stykke data. Hvis dataene endres, vil hash-verdien endres.

Forebygging av kompromisser

Det er en rekke måter å forhindre kompromisser i TCB. Den ene er å bruke manipulasjonssikker maskinvare. Denne typen maskinvare er designet for å gjøre det vanskelig eller umulig å modifisere programvaren eller fastvaren på TCB. En annen måte å forhindre kompromisser på er å bruke kryptering. Dette kan brukes til å beskytte TCB-programvaren fra å bli lest eller modifisert av uautoriserte brukere.

I tillegg til å bruke manipulasjonssikker maskinvare og kryptering, finnes det en rekke andre sikkerhetstiltak som kan brukes for å forhindre kompromisser i TCB.

Disse inkluderer:

- Sikker programvareutvikling: TCB-programvaren bør utvikles ved å bruke sikker kodingspraksis. Dette inkluderer bruk av sikre programmeringsspråk og biblioteker og å følge beste praksis for sikkerhet

- Konfigurasjonsstyring: TCB-programvare bør konfigureres sikkert. Dette inkluderer å angi passende tillatelser for brukere og grupper og deaktivere unødvendige funksjoner

- Sikkerhetsstyring: TCB bør regelmessig skannes for sårbarheter. Sårbarheter som blir funnet bør lappes så snart som mulig

- Revisjon: TCB bør revideres regelmessig for å sikre at den fortsatt er sikker. Dette inkluderer gjennomgang av sikkerhetspolicyer, konfigurasjon og programvare for eventuelle sårbarheter eller feilkonfigurasjoner

Samarbeidssikkerhet

TCB består av flere komponenter som samarbeider for å sikre datasystemet. Hvis en komponent er kompromittert, kan det potensielt kompromittere sikkerheten til hele systemet.

Overvåking og tilsyn

TCB-en overvåker systemaktiviteter som input/output-operasjoner, minnetilgang og prosessaktivering. Det sikrer at sensitive handlinger overvåkes og kontrolleres for å forhindre sikkerhetsbrudd.

Pålitelig kommunikasjonsvei

TCB muliggjør sikker kommunikasjon og brukertilgang gjennom en klarert kommunikasjonsvei, og sikrer at dataoverføring er sikker og beskyttet.

Sikkerhet på maskinvarenivå

Trusted computing legger ofte vekt på sikkerhet på maskinvarenivå for å etablere et sterkt grunnlag for systemtillit.

En av nøkkelteknologiene som brukes i klarert databehandling er Trusted Platform Module (TPM). En TPM er en sikker kryptografisk koprosessor som er innebygd i hovedkortet til en datamaskin.

TPM gir en rekke sikkerhetsfunksjoner, inkludert:

- Nøkkelgenerering og lagring: TPM kan brukes til å generere og lagre kryptografiske nøkler. Dette gir mulighet for sikker autentisering og kryptering av data

- Plattformattestering: TPM kan brukes til å lage et digitalt fingeravtrykk av systemets maskinvare- og programvarekonfigurasjon. Dette fingeravtrykket kan brukes til å verifisere integriteten til systemet og for å forhindre uautoriserte modifikasjoner

- Enhetskryptering: TPM kan brukes til å kryptere data på lagringsenheter, for eksempel harddisker og USB-stasjoner. Dette bidrar til å beskytte data mot uautorisert tilgang

Validering og verifisering

Systemadministratorer validerer attributtene til TCB før distribusjon for å sikre sikker kommunikasjon og tilgang. TCB-ens funksjoner krever første installasjon av operativsystemet.

Trusted Computing Group (TCG) er medvirkende til å sette bransjeomfattende standarder og spesifikasjoner som adresserer cybersikkerhetsutfordringer og fremmer bruken av teknologier som Trusted Platform Module (TPM). Disse anstrengelsene tar sikte på å bekjempe nye trusler, forbedre sikkerheten og etablere en maskinvarerot av tillit for systemintegritet.

Pålitelig databehandling står som et teknologisk fyrtårn i det stadig utviklende landskapet innen digital sikkerhet. Utviklet av Trusted Computing Group, bruker denne mangefasetterte tilnærmingen en symfoni av maskinvare- og programvaremekanismer for å orkestrere konsistent og påtvunget oppførsel i datamaskiner. Hjerteslaget til denne teknologien ligger i bruken av unike krypteringsnøkler, sikkert innebygd i maskinvaren, som både styrker og utfordrer dens natur.

Utvalgt bildekreditt: graystudiopro1/Freepik.

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

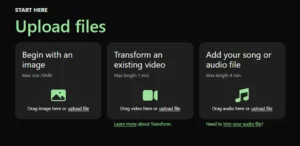

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Bil / elbiler, Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- BlockOffsets. Modernisering av eierskap for miljøkompensasjon. Tilgang her.

- kilde: https://dataconomy.com/2023/08/08/what-is-trusted-computing/

- : har

- :er

- :ikke

- 1

- a

- adgang

- aksesseres

- Oppnå

- oppnådd

- tvers

- Handling

- Handling

- handlinger

- Aktivering

- Aktiviteter

- aktivitet

- tillegg

- adresse

- administratorer

- mot

- sikte

- Sikter

- mål

- Alle

- tillater

- også

- AMD

- an

- og

- En annen

- noen

- søknader

- tilnærming

- hensiktsmessig

- arkitektur

- ER

- områder

- argumentere

- Army

- AS

- At

- forsøk

- attributter

- revidert

- Autentisering

- autentisitet

- autorisasjon

- autorisert

- balansering

- basen

- BE

- sjømerke

- før du

- være

- BEST

- mellom

- øke

- både

- brudd

- innebygd

- by

- beregnet

- CAN

- sentral

- utfordre

- utfordringer

- endring

- Sjekker

- chip

- Koding

- samarbeid

- samarbeids

- samlet sett

- bekjempe

- kombinasjon

- Kommunikasjon

- kompatibel

- komponent

- komponenter

- omfattende

- kompromiss

- kompromittert

- datamaskin

- Datasikkerhet

- datamaskiner

- databehandling

- konsept

- konsepter

- bekymringer

- konfidensialitet

- Konfigurasjon

- konfigurert

- ansett

- konsistent

- består

- bidra

- medvirkende

- kontroll

- kontrolleres

- kontroller

- kontrovers

- Kjerne

- Corporations

- Kostnader

- kunne

- skape

- skaper

- skaperverket

- kreditt

- kritisk

- avgjørende

- kryptografisk

- skjærekant

- cyber

- Cybersecurity

- danse

- dato

- databeskyttelse

- avgjørelser

- Dell

- distribusjon

- utforming

- utpekt

- designet

- utviklet

- enhet

- Enheter

- vanskelig

- digitalt

- digitale rettigheter

- distinkt

- gjør

- stasjoner

- to

- under

- effektivt

- innsats

- element

- innebygd

- omfavnet

- framgår

- legger vekt på

- anvender

- bemyndiger

- muliggjøre

- muliggjør

- omfatte

- Omfatter

- kryptering

- håndheve

- håndheving

- forbedre

- ekstrautstyr

- Forbedrer

- styrke

- sikre

- sikrer

- sikrer

- Hele

- enheter

- Miljø

- essens

- etablere

- Selv

- Event

- utvikling

- utvendig

- stoff

- forenkler

- Egenskaper

- Featuring

- fingeravtrykk

- Fokus

- fokuserte

- etter

- Til

- funnet

- Fundament

- fra

- funksjon

- funksjoner

- generere

- generert

- genererer

- generasjonen

- Gruppe

- Gruppens

- hånd

- Hard

- maskinvare

- hash

- Ha

- hjelper

- hus

- Men

- HP

- HTTPS

- if

- bilde

- implementert

- implikasjoner

- umulig

- in

- utilgjengelige

- inkludere

- inkluderer

- Inkludert

- innlemme

- bransjer

- påvirke

- innledende

- installasjon

- instrumental

- Integrering

- integritet

- Intel

- samhandle

- interaksjoner

- inn

- introdusere

- isolater

- IT

- DET ER

- jpg

- nøkkel

- nøkler

- kjent

- landskap

- språk

- større

- Ventetid

- Led

- bibliotekene

- ligger

- i likhet med

- steder

- logging

- Hoved

- vedlikeholde

- større

- gjøre

- ledelse

- måte

- Produsenter

- produksjon

- matematiske

- max bredde

- Kan..

- midler

- målinger

- mekanismer

- Minne

- Microsoft

- milepæl

- Moderne

- modifisert

- modifisere

- moduler

- overvåket

- overvåking

- skjermer

- mest

- mangesidig

- flere

- Natur

- Naviger

- Antall

- Målet

- mål

- of

- ofte

- on

- ONE

- bare

- opererer

- drift

- operativsystem

- operasjonell

- Drift

- motstandere

- opposisjon

- optimal

- or

- organisasjoner

- Annen

- samlet

- eieren

- par

- paradigmet

- spesielt

- parter

- parti

- banen

- ytelse

- tillatelser

- fysisk

- brikke

- sentral

- plattform

- plato

- Platon Data Intelligence

- PlatonData

- spillere

- spiller

- Politikk

- potensiell

- potensielt

- praksis

- gaver

- forebygge

- hindre

- forhindrer

- primært

- prinsipper

- privat

- private Key

- prosedyrer

- prosess

- Prosesser

- Produkter

- Programmering

- programmerings språk

- fremme

- beskytte

- beskyttet

- beskyttelse

- gir

- formål

- område

- heller

- Lese

- referanser

- referert

- regelmessig

- relevant

- pålitelighet

- forblir

- fjernkontroll

- krever

- påkrevd

- resiliens

- ressurs

- Ressurser

- gjennomgå

- ikke sant

- rettigheter

- Rolle

- root

- rsa

- s

- sikringstiltak

- sikre

- sikkert

- sikring

- sikkerhet

- sikkerhetsbrudd

- Sikkerhetstiltak

- sikkerhetspolitikk

- se

- sensitive

- betjene

- sett

- innstilling

- Shield

- bør

- signaturer

- betydelig

- liten

- Software

- utelukkende

- Solutions

- Snart

- Kilder

- gnist

- spesifikasjoner

- stable

- standarder

- står

- oppstart

- Still

- lagring

- oppbevare

- strategisk

- strategier

- sterk

- slik

- Støttes

- Støtter

- mistenkelig

- system

- Systemer

- Ta

- lag

- tech

- teknologisk

- Technologies

- Teknologi

- begrep

- enn

- Det

- De

- deres

- Der.

- Disse

- Tredje

- tredjeparts

- denne

- trusler

- Gjennom

- gjennomstrømning

- tidevann

- til

- TPM

- Stol

- klarert

- troverdig

- typen

- typisk

- oss

- etter

- unik

- urokkelig

- usb

- USB-stasjoner

- bruke

- brukt

- Bruker

- Brukere

- ved hjelp av

- VALIDERE

- validere

- verdi

- ulike

- verifisere

- verifisere

- veldig

- vital

- Sikkerhetsproblemer

- Vei..

- måter

- når

- hvilken

- mens

- vil

- med

- innenfor

- uten

- Arbeid

- arbeid

- virker

- du

- Din

- zephyrnet