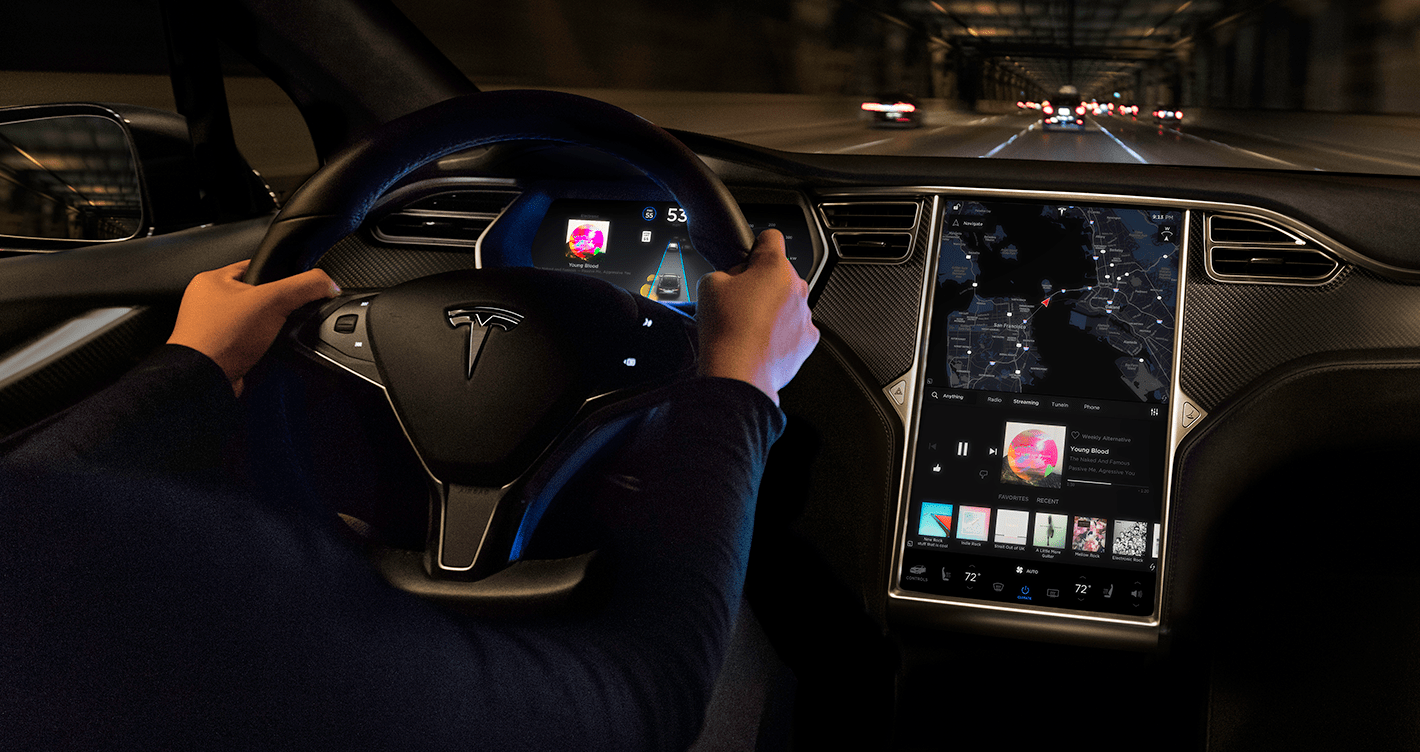

Siden nyere biler er datamaskiner på hjul, bruker noen produsenter programvare for å sette funksjoner bak en betalingsmur eller hindre DIY-reparasjoner. Industriell hackere sikkerhetsforskere har tatt på seg å frigjøre disse funksjonene hacke et Tesla infotainmentsystem. (via Electrek)

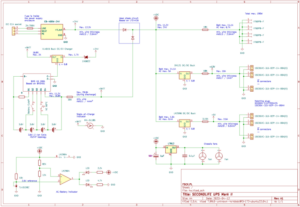

Forskerne fra TU Berlin fant at ved å bruke et spenningsfeilinjeksjonsangrep mot AMD Secure Processor (ASP) i hjertet av dagens Tesla-modeller, kunne de kjøre vilkårlig kode på infotainmentsystemet. Hacket åpner for det tveeggete sverdet til en angriper som får tilgang til kryptert PII eller en shadetree-mekaniker som «pakker ut en TPM-beskyttet attestasjonsnøkkel som Tesla bruker for å autentisere bilen. Dette gjør det mulig å migrere en bils identitet til en annen bildatamaskin uten Teslas hjelp overhodet, noe som letter visse reparasjonsarbeid.» Vi kan se at dette er nyttig for enkelte andre usanksjonerte hacks også.

Angrepet er påstått å være "uoppdaterbart" og gi root-tilgang som overlever omstart og oppdateringer av systemet. Siden AMD er en leverandør til flere kjøretøyselskaper, oppstår spørsmålet om hvor vidt anvendelig dette hacket er på andre kjøretøyer som lider av AaaS (Automotive as a Service).

Lengter du etter en moderne drivlinje med tidligere tiders enkelhet? Les vår Minimalt motormanifest.

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Bil / elbiler, Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- BlockOffsets. Modernisering av eierskap for miljøkompensasjon. Tilgang her.

- kilde: https://hackaday.com/2023/08/05/jailbreaking-tesla-infotainment-systems/

- :er

- $OPP

- a

- adgang

- mot

- AMD

- an

- og

- En annen

- aktuelt

- ER

- AS

- At

- angripe

- godkjenne

- automotive

- bak

- være

- berlin

- Svart hatt

- by

- CAN

- bil

- biler

- viss

- kode

- Selskaper

- datamaskin

- datamaskiner

- kunne

- Gjeldende

- dIY

- lettelser

- innsats

- muliggjør

- kryptert

- Egenskaper

- Til

- funnet

- Gratis

- fra

- få

- Giving

- hack

- praktisk

- Ha

- Hjerte

- hjelpe

- Hvordan

- HTTPS

- Identitet

- IT

- jailbreaking

- nøkkel

- Produsenter

- Migrere

- modeller

- Moderne

- flere

- of

- on

- åpner

- or

- Annen

- vår

- PII

- plato

- Platon Data Intelligence

- PlatonData

- prosessor

- sette

- spørsmål

- Lese

- reparasjon

- forskere

- root

- Root tilgang

- Kjør

- sikre

- sikkerhet

- sikkerhetsforskere

- se

- tjeneste

- sett

- enkelhet

- siden

- Software

- noen

- lidelse

- system

- Systemer

- tatt

- Tesla

- Det

- De

- seg

- Disse

- de

- denne

- til

- oppdateringer

- upon

- bruker

- ved hjelp av

- kjøretøy

- Kjøretøy

- leverandør

- av

- Spenning

- we

- VI VIL

- allment

- med

- uten

- zephyrnet