IoT-enheter er, til tross for fordelene, svært utsatt for skadelig programvare. Deres begrensede størrelse og datakraft gjør dem til enkle mål. Å beskytte disse enhetene mot angrep er en hverdagslig utfordring for bedriftssikkerhetsteam.

La oss ta en dypere titt på hvorfor IoT-malware er en slik bekymring, og undersøke måter å beskytte IoT-enheter mot angrep fra skadelig programvare.

Hvorfor IoT-enheter er mottakelige for skadelig programvare

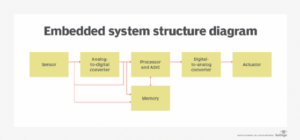

En IoT-enhet er kategorisert som enhver ikke-standard dataenhet. De kan være forbrukerprodukter, blant dem smarte TV-er og wearables, eller de kan være industrielle, som kontrollsystemer, overvåkingskameraer, aktivasporere eller medisinsk utstyr. Uavhengig av deres fokus, har IoT-enheter endret måten verden fungerer og lever på.

Det finnes tusenvis av forskjellige typer IoT-enheter, men de deler alle muligheten til å koble til et nettverk. Tilkobling gjør at disse enhetene kan fjernstyres og gjør det mulig å få tilgang til og samle inn dataene deres.

Til tross for deres mange fordeler, gjør dataene de genererer, samler inn og deler, samt operasjonene de utfører, IoT-enheter ekstremt attraktive for ondsinnede hackere. Det faktum at de er koblet til et nettverk gjør dem åpne for å bli angrepet eksternt, og formfaktorene deres betyr at de mangler den nødvendige innebygde sikkerheten for å beskytte seg mot trusler og utnyttelse.

IoT-svakheter og sårbarheter

I følge Bitdefenders 2023 IoT Security Landscape Report, har hjem i USA i gjennomsnitt 46 enheter koblet til internett og opplever et gjennomsnitt på åtte angrep mot disse enhetene hver 24. time. Og det er bare forbruker-IoT-enheter.

Nozomi Networks distribuerte IoT-honningpotter ble vitne til mellom hundrevis og tusenvis av unike angriper-IP-adresser daglig i løpet av august 2023.

IoT-angrep tar sikte på å få kontroll over enheten, stjele eller slette sensitive data, eller rekruttere den til en botnet. Vellykkede angrep – spesielt hvis de settes inn mot tilkoblede enheter som kjører kritisk infrastruktur eller medisinske systemer – kan føre til alvorlige fysiske konsekvenser.

Følgende sikkerhetsproblemer gjør IoT-enheter mottakelige for skadelig programvare:

- Enhetsbegrensninger. De fleste IoT-enheter er designet med minimal maskinvare og programvare som er tilstrekkelig til å utføre oppgavene deres. Dette gir liten kapasitet for omfattende sikkerhetsmekanismer eller databeskyttelse, noe som gjør dem mer sårbare for angrep.

- Hardkodede og standard passord. Hardkodede passord og standardpassord gir angripere som bruker brute-force-taktikker en stor sjanse for å knekke en enhets autentisering. HEH-botnettet, for eksempel, infiserer enheter ved hjelp av hardkodet legitimasjon og brute-forced passord.

- Mangel på kryptering. Data lagret eller overført i klartekst er sårbare for avlytting, korrupsjon og kapring. Viktig telemetriinformasjon sendt fra en IoT-enhet kan for eksempel manipuleres for å gi feilaktige resultater.

- Sårbare komponenter. Med bruk av vanlige maskinvarekomponenter menes alle med kunnskap om elektroniske kretskort og kommunikasjonsprotokoller, som f.eks Universal asynkron mottaker/sender og Inter-Integrated Circuit, kan ta en enhet fra hverandre og se etter maskinvaresårbarheter.

- Enhetsmangfold. Sammenlignet med stasjonære datamaskiner, bærbare datamaskiner og mobiltelefoner, varierer IoT-enheter betydelig i formfaktor og operativsystem. Det samme gjelder nettverksteknologiene og protokollene IoT-enheter bruker. Dette mangfoldet krever mer komplekse sikkerhetstiltak og kontroller for å gi et standardnivå av beskyttelse.

- Mangel på revisjonsevner. Angripere kompromitterer og utnytter IoT-enheter uten frykt for at aktivitetene deres blir registrert eller oppdaget. Infiserte enheter viser kanskje ikke noen merkbar forringelse av ytelsen eller tjenesten.

- Dårlige oppdateringsmekanismer. Mange enheter mangler muligheten til å oppdatere fastvare eller programvare sikkert. Denne mangelen krever at selskaper bruker betydelige ressurser for å holde IoT-enheter beskyttet mot nye sårbarheter, og etterlater mange enheter utsatt. I tillegg har IoT-enheter vanligvis lange utplasseringer, så det blir stadig vanskeligere å sikre dem mot nye angrepsmodeller.

- Mangel på sikkerhetsbevissthet. Organisasjoner distribuerer ofte IoT-enheter uten å forstå deres svakheter og innvirkningen de har på den generelle nettverkssikkerheten. På samme måte mangler de fleste forbrukere kunnskap til å endre standard passord og innstillinger før de kobler en ny enhet til internett, noe som gjør gadgeten til et enkelt mål for angripere.

IoT malware og angrep

IoT-enheter kan være involvert i et hvilket som helst antall brudd på nettsikkerhet og skadelig programvare, og effektene deres kan være umiddelbare, gjennomgripende og forårsake store forstyrrelser. Angrep inkluderer botnett, løsepengevare, destructionware og useriøse enheter.

- IoT-botnett. Botnet malware er ofte åpen kildekode og fritt tilgjengelig på underjordiske fora. Den er designet for å infisere og kontrollere så mange enheter som mulig, samtidig som den blokkerer annen botnett-skadevare fra å ta kontroll over enheten. På grunn av deres dårlige sikkerhet gjør IoT-enheter det mulig for trusselaktører å rekruttere dem som roboter og lage enorme botnett for å starte ødeleggende DDoS-angrep. Faktisk, ifølge 2023 Nokia Threat Intelligence Report, genererer IoT-botnett mer enn 40 % av all DDoS-trafikk i dag, en femdobling i løpet av det siste året. Det første store IoT-botnett-angrepet kom i 2016 Mirai botnett-angrep. Mer enn 600,000 XNUMX IoT-enheter ble infisert, inkludert CCTV-kameraer og husholdningsrutere. Flere store nettsteder ble slått offline i timevis. IoT-botnett kan starte andre angrep, inkludert brute-force-angrep, phishing-angrep og spam-kampanjer.

- løsepengeprogramvare. Selv om mange IoT-enheter ikke lagrer verdifull data lokalt, kan de fortsatt bli offer for et løsepengeprogram. IoT-ransomware låser funksjonaliteten til en enhet, fryser smartenheter og stenger forretningsdrift eller kritisk infrastruktur. FLocker og El Gato løsepengeprogrammer retter seg for eksempel mot mobiltelefoner, nettbrett og smart-TVer, med angripere som krever betaling før de låser opp infiserte enheter. Selv om det kan være mulig å bare tilbakestille infiserte IoT-enheter, gir det angriperen mye innflytelse å gjøre dette til hundrevis eller tusenvis av enheter før en større situasjon utspiller seg. Et løsepengeangrep på rett tid eller sted gir offeret liten eller ingen mulighet enn å betale løsepengene.

- Destructionware. Dette er et oppdiktet begrep, men det fanger opp intensjonen med denne IoT-malwaren. Destructionware er et angrep designet for å lamme infrastruktur for politiske, ideologiske eller rett og slett ondsinnede formål. Eksempel: 2015-angrepet mot Ukrainas strømnett. Det sofistikerte og godt planlagte angrepet tok ned et helt strømnett; det tok måneder før driften var fullstendig gjenopprettet. En del av angrepet innebar overskriving av fastvaren på kritiske seriell-til-Ethernet-omformere, og hindret ekte operatører fra å kunne utstede fjernkontroller. De infiserte enhetene måtte erstattes av nye. Et lignende angrep skjedde i 2022.

- useriøse enheter. I stedet for å prøve å ta kontroll over IoT-enheter, kobler mange nettkriminelle ganske enkelt en useriøs enhet til IoT-nettverket hvis den ikke er fullstendig beskyttet. Dette skaper et tilgangspunkt hvorfra angriperen kan pivotere videre inn i nettverket.

Hvordan oppdage IoT malware-angrep

IoT-enheter er nå viktige komponenter i praktisk talt alle større industrier. Sikkerhetsteam må forstå de komplekse risikofaktorene som er spesifikke for deres distribusjon og bruk. IoT-malwaredeteksjonsteknikker er imidlertid fortsatt et arbeid som pågår. Standard innebygde dynamiske og statiske analyseteknikker er for eksempel ikke mulig på grunn av de forskjellige arkitekturene og ressursbegrensningene til IoT-enheter.

Den beste tilnærmingen til å oppdage IoT-malware er et sentralt overvåkingssystem som finkjemmer enhetsaktiviteter, som nettverkstrafikk, ressursforbruk og brukernes interaksjoner, og deretter bruker AI til å generere atferdsprofiler. Disse profilene kan bidra til å oppdage eventuelle avvik som stammer fra cyberangrep eller ondsinnede programvaremodifikasjoner, uavhengig av enhetstype. Enheter som genererer eller håndterer konfidensielle data bør bruke en desentralisert føderert læringsmodell for å sikre datavern mens modellene trenes.

Fremtidige IoT-deteksjonsmetoder kan inkludere elektromagnetisk signalanalyse. Sikkerhetsforskere som jobber ved IRISA, for eksempel, identifisert skadelig programvare som kjører på en Raspberry Pi-enhet med 98 % nøyaktighet ved å analysere elektromagnetisk aktivitet. En stor fordel med denne teknikken er at den ikke kan oppdages, blokkeres eller unngås av skadelig programvare.

Hvordan forhindre IoT-malware

Inntil det finnes en levedyktig og effektiv metode for raskt å oppdage og blokkere skadelig programvare, er den beste tilnærmingen å sikre at enhetene er fullstendig beskyttet før og under distribusjon.

Ta følgende trinn:

- Aktiver sterk autorisasjon. Endre alltid standard passord. Der det er mulig, bruk multifaktorautentisering.

- Bruk alltid-på-kryptering. Krypter alle data- og nettverkskommunikasjonskanaler til enhver tid.

- Deaktiver unødvendige funksjoner. Hvis visse funksjoner ikke brukes - for eksempel Bluetooth hvis enheten kommuniserer via Wi-Fi - deaktiver dem for å redusere angrepsoverflaten.

- Bruk patcher og oppdateringer. Som med alle andre nettverksressurser, hold alle IoT-applikasjoner og -enheter oppdatert, spesielt fastvare. Dette kan være problematisk for eldre enheter som ikke kan lappes. Hvis oppgradering ikke er mulig, plasser enhetene på et eget nettverk slik at de ikke utsetter andre enheter for fare. Gateway apparater kan bidra til å beskytte denne typen enheter fra å bli oppdaget og angrepet.

- Sikre APIer. APIer er en viktig del av IoT-økosystemet. De gir et grensesnitt mellom enhetene og back-end-systemene. Som et resultat, stresstest alle APIer som brukes av IoT-enheter og kontroller dem for å sikre at bare autoriserte enheter kan kommunisere via dem.

- Opprettholde et omfattende aktivabeholdning. Legg til alle IoT-enheter i et lagerstyringsverktøy. Registrer ID, plassering, servicehistorikk og andre viktige beregninger. Dette forbedrer synlighet i IoT-økosystemet, hjelper sikkerhetsteam med å identifisere useriøse enheter som kobler til nettverket og flagger unormale trafikkmønstre som kan indikere at et angrep pågår. Verktøy for nettverksoppdagelse kan også hjelpe team med å holde seg på toppen av store og raskt voksende IoT-nettverk.

- Implementer sterk nettverkssikkerhet. Segreger alle nettverk IoT-enheter kobler til og distribuer dedikerte perimeterforsvar.

- Overvåk IoT-backend-applikasjoner. Still inn varsler for å advare om uvanlig aktivitet og søk regelmessig etter sårbarheter.

- Vær proaktiv med sikkerhet. Implementer avbøtende tiltak når nye angrepsmetoder eller skadelig programvare oppdages. Hold deg oppdatert på utviklingen i IoT-trussellandskapet. Sett en godt innøvd plan for å oppdage og svare på løsepengevare og DDoS-angrep.

- Etabler retningslinjer for arbeid hjemmefra. Ettersom flere mennesker kobler forbruker-IoT-enheter til hjemmenettverkene sine, må ansatte som jobber hjemmefra strengt følge retningslinjer som styrer hvordan de får tilgang til bedriftens nettverk og ressurser. Smarthjemenheter kan også ha svak sikkerhet, åpne risikoen at en angriper kan skape et inngangspunkt til et selskaps nettverk. Gjør ansatte oppmerksomme på sikkerhetsrisikoen deres smarte enheter skaper og hvordan de kan sikre at de er sikre mot angrep.

- Sett et bug bounty-program på plass. Tilby belønninger til etiske hackere som lykkes med å oppdage og rapportere en sårbarhet eller feil i IoT-økosystemets maskinvare eller programvare.

Fremtiden til IoT-angrep

Etablering av en plan for å redusere IoT-malvaresårbarheter og bestemme hvordan IoT-angrep skal motvirkes er en prioritet for alle organisasjoner. Hyppigheten av IoT-angrep vil bare øke etter hvert som verden blir stadig mer avhengig av smarte teknologier.

IoT-økosystemer er naturlig komplekse med en stor angrepsflate; ondsinnede hackere ser med rette på IoT-enheter som lavthengende frukt. Mangelen på globalt aksepterte IoT-sikkerhetsstandarder gjør det mye mer utfordrende å holde IoT-enheter sikre. Initiativer, som de fra NIST, ENISAden European Telecommunications Standards Institute og ioXt Alliance, vil føre til sterkt forbedret innebygd sikkerhet for fremtidige IoT-enheter. EUs Cyber Resilience Act har i mellomtiden som mål å sikre produsenter forbedrer sikkerheten av deres digitale enheter.

Michael Cobb, CISSP-ISSAP, er en anerkjent sikkerhetsforfatter med mer enn 20 års erfaring i IT-bransjen.

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- PlatoHelse. Bioteknologisk og klinisk etterretning. Tilgang her.

- kilde: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- :er

- :ikke

- :hvor

- $OPP

- 000

- 01

- 1

- 20

- 20 år

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- evne

- I stand

- akseptert

- adgang

- aksesseres

- Ifølge

- nøyaktighet

- Handling

- Aktiviteter

- aktivitet

- aktører

- tillegg

- adresser

- Fordel

- mot

- AI

- sikte

- mål

- varsler

- Alle

- også

- alltid

- blant

- an

- analyse

- analyserer

- og

- noen

- noen

- hverandre

- APIer

- søknader

- tilnærming

- ER

- AS

- eiendel

- Eiendeler

- At

- angripe

- Angrep

- attraktiv

- revisjon

- August

- Autentisering

- forfatter

- autorisasjon

- autorisert

- tilgjengelig

- gjennomsnittlig

- klar

- bevissthet

- Back-end

- BE

- blir

- før du

- være

- Fordeler

- BEST

- mellom

- Stor

- Blokker

- blokkert

- blokkering

- blåtann

- botnet

- botnets

- roboter

- skuddpremie

- dusørprogram

- brudd

- Bug

- bug bounty

- innebygd

- virksomhet

- forretningsdrift

- men

- by

- kom

- kameraer

- Kampanjer

- CAN

- kan ikke

- evner

- Kapasitet

- fanger

- saken

- Årsak

- CCTV

- sentral

- viss

- utfordre

- utfordrende

- sjanse

- endring

- endret

- kanaler

- sjekk

- samle

- forplikte

- Felles

- kommunisere

- Kommunikasjon

- Selskaper

- Selskapet

- komplekse

- komponenter

- omfattende

- kompromiss

- databehandling

- databehandlingskraft

- Bekymring

- Koble

- tilkoblet

- Tilkoblede enheter

- Tilkobling

- Tilkobling

- begrensninger

- forbruker

- Forbrukerprodukter

- Forbrukere

- forbruk

- kontroll

- kontrolleres

- kontroller

- Bedriftens

- Korrupsjon

- kunne

- Motvirke

- cracking

- skape

- skaper

- Credentials

- kritisk

- Kritisk infrastruktur

- cyber

- Cyber Attacks

- nettkriminelle

- Cybersecurity

- daglig

- dato

- personvern

- databeskyttelse

- Dato

- DDoS

- dedikert

- dypere

- Misligholde

- krevende

- utplassere

- distribusjon

- distribusjoner

- designet

- Til tross for

- oppdage

- oppdaget

- Gjenkjenning

- bestemme

- ødeleggende

- utviklingen

- enhet

- Enheter

- forskjellig

- vanskelig

- digitalt

- oppdage

- oppdaget

- Funnet

- forstyrrelser

- distribueres

- diverse

- Mangfold

- gjør

- Don

- ned

- to

- under

- dynamisk

- lett

- økosystem

- økosystemer

- Effektiv

- effekter

- el

- elektronisk

- ansatte

- ansette

- muliggjøre

- muliggjør

- kryptering

- enorm

- sikre

- Enterprise

- virksomhetssikkerhet

- Hele

- entry

- avgjørende

- etisk

- EU

- Europa

- Hver

- hverdagen

- undersøke

- eksempel

- eksisterer

- ekspanderende

- erfaring

- Exploit

- utnytting

- utsatt

- ekstremt

- Faktisk

- faktor

- faktorer

- Fall

- frykt

- Egenskaper

- Først

- flagg

- Fokus

- følge

- etter

- Til

- skjema

- fora

- fritt

- frysing

- Frekvens

- fra

- fullt

- funksjonalitet

- videre

- framtid

- Gevinst

- generere

- ekte

- Gi

- gir

- Globalt

- sterkt

- Grid

- hackere

- HAD

- håndtere

- maskinvare

- Ha

- hjelpe

- hjelper

- svært

- historie

- Hjemprodukt

- Hjem

- TIMER

- husholdning

- Hvordan

- Hvordan

- Men

- HTTPS

- Hundrevis

- ICON

- ID

- identifisere

- if

- umiddelbar

- Påvirkning

- viktig

- forbedre

- forbedret

- forbedrer

- in

- inkludere

- Inkludert

- Øke

- stadig

- indikerer

- industriell

- industri

- Infeksjoner

- informasjon

- Infrastruktur

- initiativer

- i stedet

- Intelligens

- hensikt

- interaksjoner

- Interface

- Internet

- inn

- inventar

- Inventory Management

- involvert

- IOT

- IoT-enhet

- Iiot enheter

- IP

- IP-adresser

- er n

- utstedelse

- IT

- IT-bransjen

- jpg

- bare

- Hold

- holde

- kunnskap

- maling

- landskap

- bærbare datamaskiner

- stor

- lansere

- føre

- læring

- forlater

- Nivå

- Leverage

- Begrenset

- lite

- Bor

- lokalt

- plassering

- Låser

- Lang

- Se

- Lot

- større

- gjøre

- GJØR AT

- Making

- malware

- malware gjenkjenning

- ledelse

- manipulert

- mange

- bety

- midler

- mellomtiden

- målinger

- mekanismer

- medisinsk

- metode

- metoder

- Metrics

- kunne

- minimal

- Minske

- Mobil

- mobiltelefoner

- modeller

- modifikasjoner

- overvåking

- måneder

- mer

- mest

- mye

- multifaktorautentisering

- må

- nødvendig

- nettverk

- Nettverkssikkerhet

- nettverkstrafikk

- nettverk

- Ny

- nst

- Nei.

- Nokia

- nå

- Antall

- of

- offline

- ofte

- eldre

- on

- Ombord

- seg

- bare

- åpen

- åpen kildekode

- Drift

- operatører

- Alternativ

- or

- organisasjon

- organisasjoner

- OS

- Annen

- enn

- samlet

- del

- spesielt

- passord

- Past

- Patches

- mønstre

- Betale

- betaling

- Ansatte

- utføre

- ytelse

- phishing

- phishing-angrep

- telefoner

- fysisk

- Pivot

- Sted

- klartekst

- fly

- plato

- Platon Data Intelligence

- PlatonData

- Plenty

- Point

- Politikk

- politisk

- dårlig

- mulig

- makt

- Kraftnettet

- forebygge

- prioritet

- privatliv

- Proaktiv

- Produkter

- Profiler

- program

- Progress

- beskytte

- beskyttet

- beskytte

- beskyttelse

- protokoller

- gi

- formål

- sette

- raskt

- ramifications

- Ransom

- ransomware

- Ransomware -angrep

- raskt

- Bringebær

- Raspberry Pi

- rekord

- registrert

- rekrutt

- redusere

- Uansett

- regelmessig

- fjernkontroll

- eksternt

- Kjent

- erstattet

- rapporterer

- Krever

- forskere

- resiliens

- ressurs

- Ressurser

- restaurert

- resultere

- Resultater

- Belønninger

- ikke sant

- Risiko

- risikofaktorer

- risikoer

- rennende

- s

- trygge

- samme

- skanne

- Seksjon

- sikre

- sikkert

- sikkerhet

- Sikkerhetsbevissthet

- Sikkerhetstiltak

- sikkerhetsforskere

- sikkerhetsrisiko

- sensitive

- sendt

- separat

- tjeneste

- sett

- innstillinger

- flere

- alvorlig

- Del

- mindre

- bør

- Vis

- Signal

- signifikant

- betydelig

- lignende

- ganske enkelt

- situasjon

- Størrelse

- Smart

- Smart hjem

- smart hjemme enheter

- So

- Software

- sofistikert

- kilde

- spam

- spesifikk

- Standard

- standarder

- Stater

- opphold

- Steps

- Still

- oppbevare

- lagret

- stresset

- sterk

- vellykket

- vellykket

- slik

- tilstrekkelig

- overflaten

- overvåking

- utsatt

- system

- Systemer

- T

- taktikk

- Ta

- ta

- Target

- mål

- oppgaver

- lag

- teknikk

- teknikker

- Technologies

- telekommunikasjon

- begrep

- test

- enn

- Det

- De

- Fremtiden

- verden

- deres

- Dem

- seg

- deretter

- Der.

- Disse

- de

- denne

- De

- tusener

- trussel

- trusselaktører

- trussel etterretning

- trusler

- Gjennom

- tid

- ganger

- til

- i dag

- tok

- verktøy

- verktøy

- topp

- Trackers

- trafikk

- trent

- sant

- prøver

- typen

- typer

- Ukraina

- forstå

- forståelse

- unik

- forent

- Forente Stater

- opplåsing

- uvanlig

- Oppdater

- oppdateringer

- bruke

- brukt

- Brukere

- bruker

- ved hjelp av

- vanligvis

- Verdifull

- veldig

- av

- levedyktig

- Offer

- Se

- nesten

- synlighet

- Sikkerhetsproblemer

- sårbarhet

- Sårbar

- var

- Vei..

- måter

- wearables

- nettsteder

- VI VIL

- var

- når

- hvilken

- mens

- HVEM

- hvorfor

- Wi-fi

- vil

- med

- innenfor

- uten

- vitne

- Arbeid

- jobbe hjemmefra

- arbeid

- virker

- verden

- år

- år

- Din

- zephyrnet