Det er en stund siden vi har skrevet om kortskimmere, som pleide å spille en stor rolle i global nettkriminalitet.

I disse dager dreier mange, om ikke de fleste historier om nettbrudd og nettkriminalitet, seg rundt løsepengevare, darkweb og skyen, eller en uhellig kombinasjon av de tre.

I løsepenge-angrep trenger ikke kriminelle faktisk å nærme seg åstedet for forbrytelsen personlig, og utbetalingene deres hentes ut på nettet, vanligvis ved hjelp av pseudoanonyme teknologier som darkweb og kryptomynter.

Og i noen skybaserte nettkriminalitet, spesielt de som vanligvis refereres til som forsyningskjedeangrep, de kriminelle trenger ikke engang å få tilgang til nettverket ditt i det hele tatt.

Hvis de kan finne en tredjepart som du regelmessig laster opp dyrebare data til, eller som du rutinemessig laster ned pålitelig programvare fra, kan de gå etter den tredjeparten i stedet og gjøre skaden der.

I nylige cyberutpressingsangrep har dusinvis av store merkenavn blitt utpresset over stjålne ansatte- og kundedata, selv om disse dataene ble stjålet indirekte.

på MOVEit angriper, for eksempel ble dataene stjålet fra tjenesteleverandører som lønnsbehandlingsselskaper, som hadde brukt buggy filoverføringsprogramvare for å godta angivelig sikre opplastinger fra sine egne kunder.

Ukjent for både selskapene som til slutt ble utpresset og lønnsbehandlingstjenestene de brukte, tillot filoverføringsprogramvaren MOVEIt også skurker å utføre uautoriserte nedlastinger av lagrede data.

In-your-face nettkriminalitet

Kredittkortskimming, derimot, er en mye mer in-your-face-kriminalitet, både for gjerningsmennene og deres ofre.

Kortskimmere tar sikte på å lemle den private informasjonen som er avgjørende for bankkortet ditt, akkurat i det øyeblikket du bruker kortet.

Beryktet, kortskimmere går ikke bare etter data som er lagret på selve kortet, men også etter PIN-koden som fungerer som din andre autentiseringsfaktor.

Enten kortet ditt har en lett-klonet magnetisk stripe, eller en sikker brikke som ikke kan klones, eller begge deler, blir PIN-koden din aldri lagret på eller i selve kortet.

Skimming-kriminelle bruker derfor vanligvis skjulte miniatyrkameraer for å snoke ut PIN-koden din mens du skriver den inn.

Ironisk nok er bankautomater, bedre kjent som minibanker, et perfekt sted for kortskimmingsutstyr.

Minibanker griper nesten alltid kortet ditt mekanisk og trekker det rett inn i maskinen, utenfor syne og rekkevidde.

(Tilsynelatende er det av to hovedgrunner: For det første fordi den prosessen har en tendens til å skjære av alle falske ledninger loddet på kortet som kan koble det til omverdenen mens det er i bruk, og for det andre fordi det lar banken konfiskere kortet hvis den tror at den kan ha blitt stjålet.)

Med andre ord, å legge til en falsk magstripe-leser i en minibank er generelt mer effektivt enn å gjøre det samme på en hvilken som helst tap-to-pay- eller chip-and-PIN-terminal, der hele magstripen aldri går inn i eller over leseren.

Minibanker ber også alltid om PIN-koden din, og har ofte mange praktiske overflatefunksjoner der et lite kamera kan skjules i usynlig syn.

Når sikkerhetstiltak har motsatt effekt

I en annen ironi er godt opplyste banklobbyer som tar sikte på å gi betryggende omgivelser noen ganger et bedre sted for kortskimmere enn svakt opplyste minibanker i sidegater.

I ett tilfelle vi husker, hadde minibanklobbyen i en sentrumsbygning som betjente flere banker blitt utstyrt med en "sikkerhets"-dør etter arbeidstid for å få kundene til å føle seg tryggere.

Døren var ment å hindre hvem som helst fra å henge ute blant minibankene hele natten lang, fordi potensielle minibankbrukere måtte sveipe et bankkort av en eller annen form ved inngangen for å få første tilgang.

I stedet for å forbedre sikkerheten, gjorde dette imidlertid saken verre, fordi skurkene rett og slett monterte en skjult kortleser på selve døren, og dermed lemmet dataene fra kortene til alle bankene før noen kunder nådde de faktiske minibankene.

Videre var skurkene i stand til å bruke et skjult kamera i lobbyen, i stedet for limt på en spesifikk minibank, for å passe på brukernes PIN-koder.

I likhet med de ovennevnte MOVEit-angrepene, der selskaper fikk trofédataene sine stjålet uten at deres egne datamaskiner var tilgjengelig i det hele tatt, gjenopprettet disse skurkene minibankkortdata og matchende PIN-koder for flere forskjellige banker uten fysisk å berøre en enkelt minibank.

I et annet tilfelle vi kjenner til, filmet skurkene i hemmelighet PIN-koder ved en minibank i en banks egne lokaler ved å plassere overvåkingskameraet sitt ikke på selve minibanken, som personalet ble opplært til å sjekke regelmessig, men nederst i en bedriftsbrosjyreholder på vegg ved siden av minibank.

Det virket som om personalet utilsiktet hjalp de kriminelle ved å fylle på brosjyreholderen pliktoppfyllende hver gang det gikk tom for markedsføringsmateriell, og ga bokstavelig dekning for det skjulte rommet nederst der spionkameraets maskinvare var gjemt bort.

Skimmere fortsatt i virksomhet

Vel, ATM-skimming er fortsatt i høy grad en pågående nettkriminalitet, som rapportert i helgen av Brisbane-politiet i Queensland, Australia, hvor tre menn nylig ble arrestert for en rekke skimming-relaterte lovbrudd.

Bysten ser ut til å ha gått ned omtrent slik:

- 2023-07-31: Skimming enheter funnet i en avlyttet postpakke. Det ser ut som om pakken var adressert til en ikke-eksisterende person, noe som antagelig ga beboerne på leveringsadressen troverdig nektelse dersom de ble angrepet da pakken ankom.

- 2023-08-02: Kompromittert minibank rapportert til politiet av en lokal bank. Som nevnt ovenfor, feier finansinstitusjoner regelmessig sine minibanker for tegn på tukling eller deler som sitter fast. Skimming-enheter lages vanligvis på bestilling, vanligvis 3D-støpt av plast for å passe tett over spesifikke minibankmodeller, og utsmykket med alle ord, symboler eller merkemerker som trengs for å matche minibanken de skal festes til.

- 2023-08-03: Nettkriminalitetsdetektiver på vakt la merke til to menn som nærmet seg den kompromitterte minibanken. Vi antar at banken bevisst tok den kompliserte minibanken ut av drift, og dermed ikke bare hindret kunder i å aktivt bli skummet, men foreslår også for skurkene at hvis de ønsket å hente skimmeren, burde de handle raskt før minibanken ble besøkt for "reparasjon" og enheten funnet og konfiskert.

Etter en kort, men rask fotjakt gjennom Brisbanes populære Queen Street Mall, ble de flyktende mistenkte pågrepet og arrestert.

Med en ransakingsordre nå i hånden for leveringsadressen på den avlyttede pakken, avla politiet et besøk og hevder at de fant "to hullkameraer og flere falske identifikasjonselementer, inkludert bankkort, og bilder av en lisens og pass."

Kameraene, sier politiet, var gjemt inne i bankmerkede minibankdeler.

Også, ifølge politiet, samsvarte en av de falske ID-ene som ble funnet i raidet nettopp navnet på den avlyttede pakken som inneholder skimming-enheter.

Det var da den tredje mistenkte ble arrestert.

Hva gjør jeg?

For å få en ide om hva du bør se etter på mistenkelige minibanker, hvorfor ikke se utvalgte videoopptak fra bysten, som postet av Queensland Police?

Skimming-maskinvarekomponentene vises på slutten, etter noen bodycam-opptak av de mistenkte som blir overhalt og grepet i fotjakten, komplett med lyden av håndjern som klikker seg:

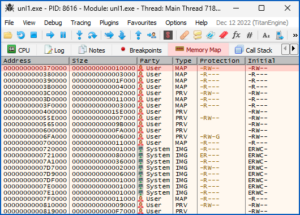

Politiet la ikke inn noen kjente gjenstander med skimmingspanelene for en følelse av skala, men vi tipper at de blå plastpanelene du vil se, på innsiden av den ene er skjult noe som ser ut som en hyllevare innebygd system-on-chip hovedkort, er designet for å sitte ved siden av sporet du setter inn minibankkortet.

Vi tipper at den tofargede blåen matcher bankens eget fargevalg, med den gule pilen som peker mot kortsporet.

Som nevnt ovenfor, lages skimming-enheter ofte på bestilling for å matche gjeldende merkevarebygging av banken og minibankene som skurkene sikter mot, noe som gjør dem vanskeligere å få øye på enn noen av de generiske, beige-fargede panelene som vi har sett tidligere, som denne fra en Queensland Police-bust tilbake i 2012:

Eller råd er:

- Ikke vær sjenert for å inspisere ATM-maskinvare og omgivelsene dine nøye. Sett øynene helt opp til overflaten hvis du ikke er sikker på om en bestemt del virkelig hører hjemme.

- Dekk alltid tastaturet helt når du taster inn PIN-koden. Gjør dette selv når du er inne i en bank og det tilsynelatende ikke er noen andre i nærheten.

- Grip tak og gi den en vrikk hvis du ikke er sikker. Se opp for deler som ikke helt passer ordentlig, som ikke samsvarer med det originale designet, eller som tilsynelatende ikke er en del av den originale minibankens konstruksjon.

- Hvis du ser noe, si noe. Ikke skriv inn PIN-koden din. Gjenopprett kortet ditt, gå rolig bort og kontakt ditt lokale politi eller ring den aktuelle banken. Bruk et nummer fra kortet ditt eller en tidligere kontoutskrift, eller i verste fall et kontaktnummer som vises på minibankens egen skjerm. Ikke ring noen numre knyttet til eller vist ved siden av minibanken, fordi skurkene kunne ha lagt dem der selv.

Som alltid, se før du hopper..

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Bil / elbiler, Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- PlatoHelse. Bioteknologisk og klinisk etterretning. Tilgang her.

- ChartPrime. Hev handelsspillet ditt med ChartPrime. Tilgang her.

- BlockOffsets. Modernisering av eierskap for miljøkompensasjon. Tilgang her.

- kilde: https://nakedsecurity.sophos.com/2023/08/15/grab-hold-and-give-it-a-wiggle-atm-card-skimming-is-still-a-thing/

- : har

- :er

- :ikke

- :hvor

- $OPP

- 1

- 125

- 15%

- 2012

- 25

- 700

- a

- I stand

- Om oss

- ovenfor

- Absolute

- Aksepterer

- adgang

- aksesseres

- Ifølge

- Handling

- aktivt

- faktiske

- faktisk

- legge

- adresse

- råd

- Etter

- sikte

- Alle

- tillatt

- tillater

- sammen

- også

- alltid

- blant

- an

- og

- En annen

- noen

- noen

- vises

- tilnærming

- nærmer seg

- ER

- rundt

- arrestert

- AS

- At

- Minibank

- minibanker

- Angrep

- Australia

- Autentisering

- forfatter

- auto

- borte

- tilbake

- background-image

- Bank

- bankkort

- Banker

- BE

- fordi

- vært

- før du

- være

- tilhører

- Bedre

- Stor

- Blå

- grensen

- både

- Bunn

- merke

- branding

- Brisbane

- Bygning

- bust

- men

- by

- ring

- rom

- kameraer

- CAN

- kort

- Kort

- saken

- Kontanter

- sentrum

- viss

- sjekk

- chip

- tett

- Cloud

- farge

- kombinasjon

- Selskaper

- fullføre

- komponenter

- kompromittert

- datamaskiner

- bekymret

- Koble

- konstruksjon

- kontakt

- kontrast

- Praktisk

- politifolk

- Bedriftens

- kunne

- dekke

- Crime

- kriminelle

- kritisk

- crooks

- Gjeldende

- kunde

- kunde Data

- Kunder

- cybercrime

- cyberutpressing

- skade

- mørkt nett

- dato

- Dager

- levering

- utforming

- designet

- enhet

- Enheter

- forskjellig

- Vise

- vises

- do

- gjør

- ikke

- Av

- ned

- nedlasting

- nedlastinger

- Downtown

- dusinvis

- tegne

- Effektiv

- ellers

- innebygd

- Ansatt

- slutt

- Enter

- går inn

- inngang

- utstyr

- Selv

- Hver

- øyne

- faktor

- forfalskning

- Egenskaper

- føler

- filet

- finansiell

- Finn

- passer

- Til

- funnet

- uredelig

- fra

- fullt

- fullt

- generelt

- få

- få

- Gi

- Giving

- Global

- Go

- skal

- borte

- grip

- HAD

- hånd

- skjedde

- hardere

- maskinvare

- Ha

- høyde

- skjult

- hold

- holder

- hover

- Men

- HTTPS

- Tanken

- Identifikasjon

- ids

- if

- bilder

- bedre

- in

- Inkludert

- indirekte

- informasjon

- innledende

- innsiden

- f.eks

- i stedet

- inn

- ironi

- IT

- varer

- DET ER

- selv

- bare

- Vet

- kjent

- Hoppe

- venstre

- Tillatelse

- i likhet med

- leve

- Lobby

- lokal

- plassering

- Lang

- Se

- UTSEENDE

- Lav

- maskin

- maskiner

- laget

- Hoved

- større

- gjøre

- Making

- mange

- Margin

- Marketing

- Match

- matchende

- materiale

- Saker

- max bredde

- ment

- Herre

- nevnt

- kunne

- modeller

- øyeblikk

- mer

- mest

- mye

- flere

- navn

- navn

- Trenger

- nødvendig

- nettverk

- aldri

- neste

- natt

- Nei.

- none

- normal

- spesielt

- nå

- Antall

- tall

- gjenstander

- of

- off

- ofte

- on

- ONE

- på nett

- bare

- motsatt

- or

- rekkefølge

- original

- Annen

- ut

- utenfor

- enn

- egen

- pakke

- betalt

- paneler

- del

- Spesielt

- deler

- parti

- passerer

- pass

- Past

- paul

- lønn

- perfekt

- utføre

- kanskje

- person

- fysisk

- pins

- Sted

- plassering

- Plain

- plast

- plato

- Platon Data Intelligence

- PlatonData

- plausibel

- Spille

- Plenty

- poeng

- Politiet

- Populær

- posisjon

- postal

- innlegg

- Dyrebar

- forebygge

- hindre

- forrige

- privat

- privat informasjon

- prosess

- prosessering

- riktig

- gi

- tilbydere

- gi

- sette

- raskt

- stille

- RAID

- raidet

- område

- ransomware

- Ransomware-angrep

- heller

- å nå

- nådd

- Reader

- virkelig

- grunner

- betryggende

- nylig

- nylig

- Gjenopprette

- referert

- regelmessig

- slektning

- rapportert

- innbyggere

- ikke sant

- rutinemessig

- sikrere

- samme

- sier

- Skala

- scene

- ordningen

- Skjerm

- Søk

- Sekund

- sikre

- sikkerhet

- se

- syntes

- synes

- sett

- valgt

- forstand

- serverer

- tjeneste

- tjenestetilbydere

- Tjenester

- flere

- Kort

- bør

- vist

- Syn

- Skilt

- ganske enkelt

- siden

- enkelt

- sitte

- skimmere

- skimming

- Slice

- slot

- snoke

- Software

- solid

- noen

- noe

- noen ganger

- Lyd

- spesifikk

- Spot

- Staff

- Uttalelse

- Still

- stjålet

- lagret

- Stories

- gate

- Strippe

- slik

- sikker

- overflaten

- overvåking

- mistenkelig

- SVG

- Sweep

- SWIFT

- rettet mot

- Technologies

- pleier

- terminal

- enn

- Det

- De

- deres

- Dem

- seg

- deretter

- Der.

- derfor

- Disse

- de

- ting

- tenker

- Tredje

- denne

- De

- selv om?

- tre

- Gjennom

- Dermed

- tid

- til

- tok

- topp

- berøre

- trent

- overføre

- overgang

- gjennomsiktig

- klarert

- to

- typen

- typisk

- Til syvende og sist

- URL

- bruke

- brukt

- Brukere

- ved hjelp av

- veldig

- ofre

- video

- Besøk

- besøkte

- Wall

- ønsket

- Warrant

- var

- Se

- we

- VI VIL

- var

- Hva

- når

- om

- hvilken

- mens

- HVEM

- hvorfor

- vil

- med

- uten

- ord

- verden

- verre

- verste

- skrevet

- gul

- du

- Din

- zephyrnet