Cybersikkerhetsforskere i Belgia og USA nylig publisert et papir planlagt for presentasjon senere i år på USENIX 2023-konferansen.

De tre medforfatterne kunne ikke motstå en pussig tittel, og kalte angrepet deres Innramming Rammer, med en litt lettere å følge strapline som sier Omgå Wi-Fi-kryptering ved å manipulere overføringskøer.

Som sikkerhetsforskere pleier å gjøre, spurte trioen seg selv: "Hva skjer når en Wi-Fi-bruker kobler seg midlertidig fra nettverket, enten ved et uhell eller med vilje, men kan godt dukke opp igjen på nettet etter et kort strømbrudd?"

Sett den i kø i tilfelle!

Den trådløse brikken i en telefon eller bærbar PC kan midlertidig falle inn i strømsparings- eller "hvilemodus" for å spare strøm, eller gå utenfor rekkevidde og så inn igjen ...

…i løpet av denne tiden lagrer tilgangspunkter ofte svarpakker som kommer for forespørsler som fortsatt var ubesvart på det tidspunktet enheten ble slått av eller gikk utenfor rekkevidde.

Gitt at en klient som er frakoblet ikke kan sette i gang noen nye forespørsler før den kunngjør sin tilbakevending til aktiv deltakelse i nettverket, er det ikke sannsynlig at et tilgangspunkt blir fast med så mange gjenværende svarpakker for hver inaktiv bruker.

Så hvorfor ikke bare stille dem i kø, så lenge det er nok ledig minneplass igjen, og levere dem senere når enheten kobles til igjen, for å forbedre brukervennligheten og gjennomstrømmingen?

Hvis minnet blir lavt, eller en enhet forblir frakoblet for lenge, kan pakker som står i kø, forkastes ufarlig, men så lenge det er plass til å holde dem der "til senere", hvilken skade kan det forårsake?

Rister løse pakker

Svaret, oppdaget våre forskere, er at såkalte aktive motstandere kan være i stand til å riste løs i det minste noen data i kø fra i det minste noen tilgangspunkter.

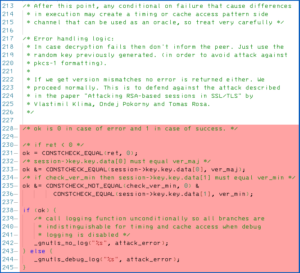

Dataene i kø, viste det seg, ble lagret i dekryptert form, i påvente av at de kanskje må krypteres på nytt med en ny sesjonsnøkkel for levering senere.

Du kan sikkert gjette hvor dette går.

Forskerne fant ut ulike måter å lure noen tilgangspunkter på til å frigjøre disse nettverkspakkene i kø ...

...enten uten kryptering i det hele tatt, eller kryptert med en ny sesjonsnøkkel som de valgte for formålet.

Søvnig bypass

I ett angrep fortalte de rett og slett tilgangspunktet at de var det trådløse kortet ditt, og at du var i ferd med å gå i "dvalemodus", og rådet dermed tilgangspunktet til å begynne å stille data i kø en stund.

Irriterende nok var "Jeg tar en lur nå"-forespørslene ikke i seg selv kryptert, så forskerne trengte ikke engang å vite Wi-Fi-nettverkspassordet, enn si for å ha snust opp oppsettet til den opprinnelige øktnøkkelen (den PMK, eller parvis hovednøkkel).

Kort tid etter det lot de som om de var den bærbare datamaskinen eller telefonen din som «våknet opp igjen».

De ville bedt om å knytte til tilgangspunktet på nytt, men uten krypteringsnøkkel satt denne gangen, og snuse opp eventuelle svar i kø fra før.

De fant ut at mange tilgangspunkter ikke bekymret seg for det faktum at data i kø som opprinnelig ble forespurt i et kryptert format nå ble utgitt i ukryptert form, og derfor ville i det minste noen data lekke ut.

Ikke bruk den nøkkelen, bruk denne i stedet

I et annet angrep brukte de en litt annen teknikk.

Denne gangen sendte de ut falske pakker for å tvinge det trådløse nettverkskortet ditt til å koble fra nettverket, hvorpå de raskt satte opp en ny tilkobling, med en ny øktnøkkel.

For dette angrepet, selvfølgelig, behovet for å kjenne Wi-Fi-nettverksnøkkelen, men i mange kaffebarer eller delte arbeidsplasser er disse nøklene like gode som offentlige, vanligvis skrevet på en tavle eller delt i en velkomst-e-post.

Hvis de var i stand til å sparke deg av nettverket på nøyaktig riktig tidspunkt (eller feil øyeblikk fra ditt perspektiv), for eksempel like etter at du hadde sendt ut en forespørsel de var interessert i...

…og de klarte å fullføre den falske gjentilkoblingen i tide, de kan kanskje dekryptere noen få svarfragmenter i kø fra før.

Selv om du la merke til at du hadde koblet fra nettverket, ville datamaskinen sannsynligvis prøve å koble til igjen automatisk.

Hvis angriperne hadde klart å "spise opp" svar i kø i mellomtiden, ville ikke din egen gjentilkobling vært helt sømløs – for eksempel kan du se en ødelagt nettside eller en mislykket nedlasting, i stedet for en problemfri utvinning fra strømbruddet.

Men feil når du kobler fra og deretter kobler til trådløse hotspots igjen er vanlig nok til at du sannsynligvis ikke ville tenke så mye på det, om noe i det hele tatt.

Hva gjør jeg?

For utviklere av tilgangspunkt:

- Hvis tilgangspunktene dine kjører på Linux, bruk 5.6-kjernen eller nyere. Dette omgår tilsynelatende det første angrepet, fordi data i kø vil ikke bli frigitt hvis de ble kryptert ved ankomst, men ville være ukrypterte når de endelig ble sendt ut.

- Skyll trafikkkøer ved viktige endringer. Hvis en klient kobler fra og ønsker å koble til på nytt med en ny sesjonsnøkkel, nekter du å kryptere data i køen som er mottatt under den gamle nøkkelen. Bare kast den i stedet.

For hotspot-brukere:

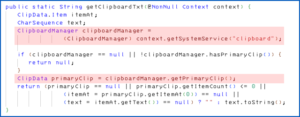

- Minimer mengden ukryptert trafikk du sender. Her snakker vi om et andre nivå av kryptering på toppen av Wi-Fi-øktnøkkelen din, for eksempel HTTPS for nettsurfingen din, og DNS-over-HTTPS for DNS-forespørslene dine.

Med et ekstra lag med kryptering på applikasjonsnivå kan alle som dekrypterer Wi-Fi-pakkene dine fortsatt ikke forstå dataene i dem.

Angriperne kan være i stand til å finne ut detaljer på nettverksnivå som IP-numrene til serverne du koblet til, men hvis du holder deg til HTTPS mens du surfer, vil ikke innholdet du sender og mottar bli utsatt for disse riktignok begrensede angrepene.

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- Platoblokkkjede. Web3 Metaverse Intelligence. Kunnskap forsterket. Tilgang her.

- kilde: https://nakedsecurity.sophos.com/2023/04/03/researchers-claim-they-can-bypass-wi-fi-encryption-briefly-at-least/

- :er

- $OPP

- 1

- 2023

- a

- I stand

- Om oss

- Absolute

- adgang

- aktiv

- Ytterligere

- rådgivning

- Etter

- Alle

- alene

- beløp

- og

- kunngjør

- En annen

- besvare

- forutse

- noen

- ER

- ankomst

- AS

- At

- angripe

- Angrep

- forfatter

- auto

- automatisk

- tilbake

- background-image

- BE

- fordi

- før du

- være

- Belgia

- fast

- grensen

- Bunn

- kort

- Brutt

- Surfer

- by

- CAN

- kort

- Årsak

- sentrum

- Endringer

- chip

- valgte

- hevder

- kunde

- Kaffe

- farge

- Felles

- fullføre

- datamaskin

- Konferanse

- tilkoblet

- tilkobling

- innhold

- bekvemmelighet

- kunne

- kurs

- dekke

- dato

- dekryptere

- leverer

- levering

- detaljer

- utviklere

- enhet

- forskjellig

- oppdaget

- Vise

- dns

- ned

- nedlasting

- Drop

- hver enkelt

- enten

- emalje

- kryptert

- kryptering

- nok

- fullstendig

- Selv

- nøyaktig

- eksempel

- utsatt

- Mislyktes

- Noen få

- Figur

- tenkte

- Endelig

- Først

- Til

- Tving

- skjema

- format

- funnet

- Gratis

- fra

- få

- Go

- skal

- god

- skjer

- Ha

- høyde

- her.

- hotspot

- hover

- HTTPS

- forbedre

- in

- inaktiv

- initiere

- i stedet

- interessert

- IP

- IT

- DET ER

- jpg

- Hold

- nøkkel

- nøkler

- sparke

- Vet

- laptop

- lag

- lekke

- Nivå

- Sannsynlig

- Begrenset

- linux

- Lang

- Lav

- gjøre

- fikk til

- manipulere

- mange

- Margin

- Master

- max bredde

- Minne

- kunne

- Mote

- øyeblikk

- Trenger

- nettverk

- Ny

- normal

- tall

- mange

- of

- offline

- Gammel

- on

- ONE

- på nett

- original

- opprinnelig

- brudd

- egen

- pakker

- side

- deltakelse

- Passord

- paul

- perspektiv

- telefon

- plato

- Platon Data Intelligence

- PlatonData

- Point

- poeng

- posisjon

- innlegg

- makt

- powered

- presentasjon

- sannsynligvis

- offentlig

- formål

- raskt

- område

- heller

- motta

- mottatt

- nylig

- utvinning

- utgitt

- svar

- anmode

- Forespurt

- forespørsler

- forskere

- retur

- Spar

- sier

- planlagt

- sømløs

- Sekund

- sikkerhet

- sikkerhetsforskere

- forstand

- Session

- sett

- oppsett

- delt

- butikker

- Kort

- ganske enkelt

- litt annerledes

- So

- solid

- noen

- Rom

- Begynn

- Stick

- Still

- lagret

- Stray

- slik

- SVG

- ta

- snakker

- Det

- De

- deres

- Dem

- seg

- Disse

- dette året

- tre

- gjennomstrømning

- tid

- Tittel

- til

- også

- topp

- trafikk

- overgang

- overføre

- gjennomsiktig

- snudde

- typisk

- etter

- URL

- us

- bruke

- Bruker

- Brukere

- ulike

- måter

- web

- velkommen

- VI VIL

- Hva

- hvilken

- mens

- HVEM

- Wi-fi

- vil

- trådløs

- med

- uten

- ville

- skrevet

- Feil

- år

- Din

- zephyrnet