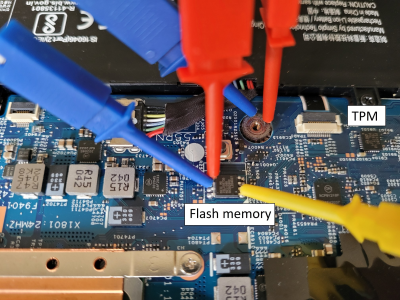

보안 엔지니어 [Guillaume Quéré]는 고용주를 위해 침투 테스트 시스템을 하루 종일 보내고 있으며 오히려 명백한 약점 FBI 증오 범죄 보고서 BitLocker 전체 볼륨 암호화 링크된 기사에 나와 있듯이 이 시스템을 사용하면 SPI 버스를 통해 개별 TPM 칩과 CPU 사이의 트래픽을 간단히 스니핑할 수 있습니다. Bitlocker의 작동 방식은 TPM 칩에 저장된 개인 키를 사용하여 볼륨 데이터를 암호화하는 데 사용된 전체 볼륨 키를 암호화하는 것입니다. 이 작업은 모두 Windows 커널의 하위 수준 장치 드라이버에 의해 수행되며 사용자에게 투명합니다.

https://www.errno.fr/BypassingBitlocker.html

” data-image-caption data-medium-file=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png” data-large-file=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?w=800″ decoding=”async” class=”wp-image-610909 size-medium” src=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png” alt width=”400″ height=”300″ srcset=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png 2016w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=250,188 250w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=400,300 400w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=800,600 800w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=1536,1152 1536w” sizes=”(max-width: 400px) 100vw, 400px”>

BitLocker의 핵심은 물리적 장치 도난 또는 분실 시 보안 볼륨의 데이터에 대한 액세스를 방지하는 것이었습니다. 단순히 드라이브를 당겨서 보안되지 않은 시스템이나 다른 어댑터에 놓으면 TPM에 저장된 키가 없으면 데이터가 제공되지 않습니다. 그러나 해당 키는 부팅 시퀀스 중에 TPM에서 CPU로 일반 텍스트로 전달되어야 하기 때문에 [Guillaume]은 매우 저렴한 도구와 무료 소프트웨어를 사용하여 이 TPM을 찾아 스니핑하는 것이 매우 간단하다는 것을 보여줍니다. -CPU 트랜잭션을 수행하고 데이터 스트림을 디코딩하고 키를 찾습니다. 근처 플래시 칩의 편리한 대형 핀에 연결된 저렴한 로직 분석기를 사용하여(SCK, MISO 및 MOSI 핀이 TPM과 공유되기 때문에) 간단한 TIS가 TPM의 바이트에 고정될 만큼 충분히 디코딩되었습니다. 액자. 그러면 이것은 다음으로 디코딩될 수 있습니다. TPM 스트림 디코더 웹 앱, 의 호의 TPM2-소프트웨어 커뮤니티 그룹. 찾아야 할 명령은 우리가 관심 있는 키를 전송하기 위해 CPU에서 TPM으로 요청하는 TPM_CC.Unseal입니다. 그런 다음 TPM 응답 프레임을 잡고 디코딩하면 즉시 상품이 표시됩니다.

다음에 수행할 작업은 편의의 문제이지만 대부분의 보안 및 포렌식 유형은 이미 대상 볼륨의 낮은 수준 디스크 이미지 파일에 단단히 고정되어 있습니다. 리눅스를 사용하여 XX일 32바이트 XNUMX진수 덤프 키를 바이너리 키 파일로 변환하는 명령입니다. dislocker-fuse FUSE 모듈 마운트만 하면 동적으로 암호가 해독된 가상 파일 시스템을 만들 수 있습니다. 원하는 경우 해독된 볼륨 데이터를 새 디스크에 쓰고 이를 머신에 넣은 다음 운영 체제를 부팅할 수 있습니다. 로그인할 수 없을 가능성이 높지만 [Guillaume]이 지적했듯이 고정 키 앱(sethc.exe)을 cmd.exe로 덮어쓰면 Shift 키를 5번 두드리는 것만으로 명령 프롬프트에 액세스할 수 있습니다. 좋은 시간!

Windows 11을 설치하기 위해 실제로 이전 시스템에 대한 TPM 지원이 필요한 경우(꼭 필요한 경우) 당신은 항상 당신 자신을 만들 수 있습니다. 또한 LPC 인터페이스는 많은 마더보드에 있으므로 이를 활용하여 ISA 버스 어댑터를 걸 때 사용하세요. 쓰레기를 참을 수 없었던 오래된 클래식 Soundblaster 카드를 연결하려면?

- SEO 기반 콘텐츠 및 PR 배포. 오늘 증폭하십시오.

- PlatoData.Network 수직 생성 Ai. 자신에게 권한을 부여하십시오. 여기에서 액세스하십시오.

- PlatoAiStream. 웹3 인텔리전스. 지식 증폭. 여기에서 액세스하십시오.

- 플라톤ESG. 자동차 / EV, 탄소, 클린테크, 에너지, 환경, 태양광, 폐기물 관리. 여기에서 액세스하십시오.

- PlatoHealth. 생명 공학 및 임상 시험 인텔리전스. 여기에서 액세스하십시오.

- 차트프라임. ChartPrime으로 트레이딩 게임을 향상시키십시오. 여기에서 액세스하십시오.

- BlockOffsets. 환경 오프셋 소유권 현대화. 여기에서 액세스하십시오.

- 출처: https://hackaday.com/2023/08/25/bypassing-bitlocker-with-a-logic-analzyer/

- :있다

- :이다

- :아니

- $UP

- 1

- 11

- 2016

- 300

- a

- ACCESS

- 데이터에 액세스

- 실제로

- 후

- All

- 수

- 이미

- 또한

- 항상

- an

- 및

- 어떤

- 앱

- 있군요

- 기사

- AS

- BE

- 곰

- 때문에

- 사이에

- 버스

- 비자 면제 프로그램에 해당하는 국가의 시민권을 가지고 있지만

- by

- CAN

- 얻을 수 있습니다

- 카드

- 칩

- 고전적인

- 커뮤니티

- 편의

- 수

- CPU

- 만들

- 데이터

- 데이터 스트림

- 일

- 디코딩

- 장치

- do

- 한

- 드라이브

- 드라이버

- 드롭

- 적하

- 덤프

- ...동안

- 역동적 인

- 그렇지 않으면

- 기사

- 충분히

- 에테르 (ETH)

- 이벤트

- 악용

- 입양 부모로서의 귀하의 적합성을 결정하기 위해 미국 이민국에

- Find

- 다섯

- 플래시

- 럭셔리

- 법의학

- FRAME

- 무료

- 무료 소프트웨어

- 신선한

- 에

- 가득 찬

- 얻을

- GitHub의

- 좋은

- 상품

- 다루는 법

- HEX

- 그러나

- HTML

- HTTPS

- if

- 영상

- 바로

- in

- 설치

- 관심있는

- 인터페이스

- 으로

- IT

- 다만

- 키

- 키

- 넓은

- 이점

- 아마도

- 연결

- 리눅스

- 작은

- 기록

- 논리

- 보기

- 오프

- 저렴한 비용으로

- 기계

- 확인

- .

- 문제

- 최대 폭

- 배우기

- 가장

- 산

- 절대로 필요한 것

- 필요

- 다음 것

- 분명한

- of

- 낡은

- 이전

- on

- ONE

- 운영

- 운영 체제

- or

- 주문

- 기타

- 아웃

- 위에

- 자신의

- 패스

- 침투

- 물리적

- 다리

- 평문

- 플라톤

- 플라톤 데이터 인텔리전스

- 플라토데이터

- 플러그

- 포인트 적립

- 전철기

- 예방

- 사설

- 개인 키

- 제공

- 당기

- 정말

- 의뢰

- 응답

- 공개

- 라고

- 보안

- 보안

- 보내다

- 순서

- 공유

- 변화

- 쇼

- 단순, 간단, 편리

- 간단히

- 이후

- 좌석

- 작은

- 소프트웨어

- 일부

- 무언가

- 끈적끈적한

- 저장

- 똑 바른

- 흐름

- 성공적으로

- SUPPORT

- 체계

- 시스템은

- 목표

- 지원

- 보다

- 그

- XNUMXD덴탈의

- 절도

- 그들의

- 그때

- 이

- 시대

- 에

- 너무

- 검색을

- TPM

- 교통

- 거래

- 투명한

- 회전

- 유형

- 사용

- 익숙한

- 사용자

- 사용

- 대단히

- 를 통해

- 온라인

- 음량

- 원

- 였다

- 방법..

- 웹

- 어느

- 모든

- why

- 위키 백과

- 의지

- 창

- 윈도우 11

- 과

- 없이

- 일

- 겠지

- 쓰다

- 당신

- 너의

- 제퍼 넷