AZ X BEHELYEZÉSE az X-OPS-ba

Először volt DevOps, majd SecOps, majd DevSecOps. Vagy ez legyen a SecDevOps?

Paul Ducklin a Sophos X-Ops bennfentesével, Matt Holdcrofttal beszélget arról, hogyan lehet az összes vállalati „Ops” csapatot együtt dolgozni, a kiberbiztonság helyességét vezérfonalként.

Nincs lent audiolejátszó? Hallgat közvetlenül a Soundcloudon.

Paul Ducklinnal és Matt Holdcrofttal. Intro és outro zene szerzője Edith Mudge.

Tovább hallgathatsz minket Soundcloudon, Apple Podcastok, Google Podcastok, Spotify és bárhol, ahol jó podcastok találhatók. Vagy csak dobd le a RSS hírfolyamunk URL-je a kedvenc podcatcheredbe.

OLVASSA EL AZ ÍRÁST

KACSA. Helló mindenki.

Üdvözöljük a Naked Security podcastban.

Amint hallja, én nem Doug vagyok, hanem Duck.

Doug ezen a héten szabadságon van, ezért ebben az epizódban csatlakozik hozzám hosszú távú barátom és kiberbiztonsági kollégám, Matt Holdcroft.

Matt, te és én visszamegyünk Sophos korai napjaiba…

…és az a terület, ahol jelenleg dolgozik, az úgynevezett „DevSecOps” kiberbiztonsági része.

Ha az X-Ops-ról van szó, akkor az X minden lehetséges értékéért odafigyeltél, mondhatni.

Mondjon el valamit arról, hogyan jutott el oda, ahol most van, mert ez egy lenyűgöző történet.

MATT. Az első munkám a Sophosnál a Lotus Notes Admin and Developer volt, és az akkori Gyártóteremben dolgoztam, így a hajlékonylemezek sokszorosításáért voltam felelős.

Ezek IGAZI hajlékonylemezek voltak, amiket valóban lehetett floppolni!

KACSA. [Hangos nevetés] Igen, az 5.25 hüvelykes fajta…

MATT. Igen!

Akkoriban könnyű volt.

Fizikai biztonságunk volt; láthatta a hálózatot; tudtad, hogy egy számítógép be van kötve a hálózatba, mert volt egy kis kábel a hátuljából.

(Bár valószínűleg nem volt bekötve, mert valaki elvesztette a [kábel] végét.)

Szóval voltak szép, egyszerű szabályaink arra vonatkozóan, hogy ki hova mehet, és ki mit illeszthet bele, és az élet meglehetősen egyszerű volt.

KACSA. Manapság ez szinte fordítva van, nem?

Ha egy számítógép nincs a hálózaton, akkor nem sokat tud segíteni a vállalat céljainak elérésében, és szinte lehetetlen kezelni.

Mert el kell érnie a felhőt ahhoz, hogy bármi hasznosat csináljon, és Önnek biztonsági műveletekkel foglalkozó személyként el kell tudnia érnie a felhőn keresztül, hogy megbizonyosodjon arról, hogy teljesen rendben van.

Ez majdnem egy Catch-22 helyzet, nem?

MATT. Igen.

Teljesen át van fordítva.

Igen, a nem csatlakoztatott számítógép biztonságos… de haszontalan is, mert nem tölti be a célját.

Jobb, ha folyamatosan online van, hogy folyamatosan megkapja a legfrissebb frissítéseket, és szemmel tarthassa, és valós telemetriai adatokat kapjon tőle, ahelyett, hogy lenne valami, amit minden második nap ellenőrizhet.

KACSA. Ahogy mondod, irónia, hogy az internetezés rendkívül kockázatos, de ez az egyetlen módja ennek a kockázatnak, különösen olyan környezetben, ahol az emberek nem jelennek meg minden nap az irodában.

MATT. Igen, a Bring Your Own Device [BYOD] ötlete nem repülne vissza a nap folyamán, igaz?

De megvolt a Build Your Own Device, amikor csatlakoztam a Sophoshoz.

Azt várták, hogy megrendelje az alkatrészeket és megépítse az első számítógépét.

Ez egy átmenet rítusa volt!

KACSA. Egészen szép volt…

… ésszerű keretek között választhat, nem?

MATT. [NEVETÉS] Igen!

KACSA. Vegyünk egy kicsit kevesebb lemezterületet, és akkor lehet, hogy [DRAMATIC VOICE] NYOLC MEGABYT RAM-om lesz!!?!

MATT. A 486-osok, floppyok és faxok korszaka volt, amikor elkezdtük, nem igaz?

Emlékszem, az első Pentiumok bejöttek a cégbe, és ez volt: „Hűha! Nezd meg!"

KACSA. Mi a három legfontosabb tipp a mai kiberbiztonsági szolgáltatóknak?

Mert nagyon eltérnek a régitől: „Óóó, csak figyeljünk a rosszindulatú programokra, majd ha megtaláljuk, elmegyünk és megtisztítjuk.”

MATT. Az egyik dolog, ami azóta sokat változott, Paul, hogy régen volt egy fertőzött géped, és mindenki kétségbeesetten szerette volna a gépet fertőtleníteni.

Egy végrehajtható vírus megfertőzte *minden* futtatható fájlt a számítógépen, és a „jó” állapotba való visszaállítás valóban véletlen volt, mert ha elmulaszt bármilyen fertőzést (feltéve, hogy sikerült fertőtleníteni), akkor visszakerülne az eredeti állapotba. amint ezt a fájlt meghívták.

És nem voltak, mint most, digitális aláírásaink és manifesztjeink, és így tovább, ahol vissza lehetett jutni egy ismert állapotba.

KACSA. Mintha a rosszindulatú program lenne a probléma fő része, mert az emberek azt várták tőled, hogy megtisztítsd, és lényegében eltávolítsd a legyet a kenőcsből, majd visszaadd a kenőcsös tégelyt, és azt mondják: „Most már biztonságosan használható, emberek. .”

MATT. A motiváció megváltozott, mert akkoriban a vírusírók általában minél több fájlt akartak megfertőzni, és ezt gyakran csak „szórakozásból” tették.

Míg manapság egy rendszert akarnak megragadni.

Tehát nem érdekli őket minden végrehajtható fájl megfertőzése.

Csak azt a számítógépet akarják irányítani, bármilyen célból is.

KACSA. Valójában előfordulhat, hogy nem is voltak fertőzött fájlok a támadás során.

Betörhetnek, mert vettek valakitől jelszót, majd amikor bejutnak, ahelyett, hogy azt mondanák: „Hé, engedjünk el egy vírust, ami mindenféle riasztást indít el”…

…azt mondják majd: „Csak keressük meg, milyen ravasz rendszergazdai eszközök állnak rendelkezésre, amelyeket olyan módon használhatunk, ahogyan egy igazi rendszergazda soha nem tenné.”

MATT. Sok szempontból nem volt igazán rosszindulatú, amíg…

…Emlékszem, elborzadtam, amikor elolvastam a „Ripper” nevű vírus leírását.

Ahelyett, hogy egyszerűen megfertőzné a fájlokat, körbe-körbe jár, és csendben forgatja a biteket a rendszeren.

Így idővel a lemezen lévő bármely fájl vagy szektor finoman megsérülhet.

Hat hónappal később hirtelen azt tapasztalhatja, hogy a rendszere használhatatlan, és fogalma sincs, milyen változtatásokat hajtottak végre.

Emlékszem, ez elég sokkoló volt számomra, mert azelőtt a vírusok bosszantóak voltak; néhányuknak politikai indítékai voltak; és néhányan csak kísérletező és „szórakoznak” emberek voltak.

Az első vírusokat intellektuális gyakorlatként írták.

És emlékszem arra a napra, hogy nem igazán láttuk a módját a fertőzések pénzzé tételének, noha bosszantóak voltak, mert az volt a probléma, hogy „fizesse be erre a bankszámlára” vagy „Hagyja a pénzt ez a szikla a helyi parkban”…

…amit mindig hajlamos volt a hatóságok felkapni.

Aztán persze jött a Bitcoin. [NEVETÉS]

Ez kereskedelmileg életképessé tette az egész malware-ügyet, ami addig nem volt az.

KACSA. Szóval térjünk vissza a legfontosabb tippekhez, Matt!

Mit tanácsol, mivel az a három dolog, amit a kiberbiztonsági szolgáltatók megtehetnek, ha úgy tetszik, a legnagyobb sávot adják nekik?

MATT. OK.

Ezt már mindenki hallotta: Foltozás.

Foltozni kell, és gyakran kell foltozni.

Minél tovább hagyod a foltozást… olyan, mintha nem mennél fogorvoshoz: minél tovább hagyod, annál rosszabb lesz.

Valószínűbb, hogy átütő változást ér el.

De ha gyakran végez foltozást, még akkor is, ha valamilyen problémába ütközik, valószínűleg megbirkózik vele, és idővel mindenképpen jobbá fogja tenni az alkalmazásait.

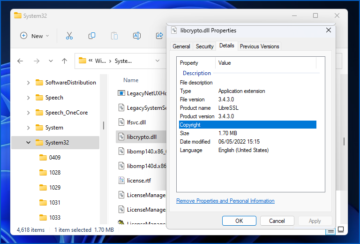

KACSA. Valójában sokkal, de sokkal könnyebb frissíteni mondjuk az OpenSSL 3.0-ról 3.1-re, mint az OpenSSL 1.0.2-ről az OpenSSL 3.1-re.

MATT. És ha valaki vizsgálja a környezetét, és látja, hogy nem tart naprakészen a foltozást… akkor hát: „Mi van még, amit kihasználhatunk? Érdemes még egyszer megnézni!”

Míg valaki, aki teljesen kijavított… valószínűleg jobban jár a dolgokkal.

Olyan, mint a régi Hitchhiker útmutatója a Galaxishoz: amíg megvan a törölköződ, addig azt feltételezik, hogy minden más megvan.

Tehát, ha teljesen kijavított, valószínűleg minden más felett áll.

KACSA. Szóval foltozunk.

Mi a második dolog, amit tennünk kell?

MATT. Csak azt javíthatod, amiről tudsz.

Tehát a második dolog: megfigyelés.

Ismernie kell a birtokát.

Ami azt illeti, hogy mi fut a gépein, az utóbbi időben sok erőfeszítést tettek az SBOM-okkal, Szoftver anyagjegyzék.

Mert az emberek megértették, hogy ez az egész lánc…

KACSA. Pontosan!

MATT. Nem jó, ha olyan figyelmeztetést kapunk, hogy „Van egy sebezhetőség egy ilyen-olyan könyvtárban”, és a válasz: „Rendben, mit kezdjek ezzel a tudással?”

Tudni, hogy milyen gépek futnak, és mi fut ezeken a gépeken…

…és visszatérve a javításhoz: „Valóban telepítették a javításokat?”

KACSA. Vagy egy szélhámos besurrant, és elment: „Aha! Úgy gondolják, hogy javítva vannak, tehát ha nem ellenőrzik kétszer, hogy megmaradtak-e a javítások, akkor talán leépíthetem az egyik rendszert, és nyithatok magamnak egy hátsó ajtót még tovább, mert azt hiszik, hogy náluk van a probléma. rendezve.”

Szóval azt hiszem, ez a közhely: "Mindig mérj, soha ne feltételezz."

Most azt hiszem, tudom, mi a harmadik tipped, és gyanítom, hogy ez lesz a legnehezebb/legellentmondásosabb.

Szóval hadd nézzem meg, igazam van-e… mi az?

MATT. Azt mondanám, hogy: Megöl. (Vagy Selejtezés.)

Idővel a rendszerek felhalmozódnak… megtervezik és megépítik, és az emberek továbblépnek.

KACSA. [NEVETÉS] Accrete! [HANGOSABB nevetés]

Olyan, mint a meszesedés…

MATT. Vagy barnák…

KACSA. Igen! [NEVETÉS]

MATT. Barnacles társasága nagyszerű hajóján.

Lehet, hogy hasznos munkát végeznek, de lehet, hogy olyan technológiával végzik ezt, amely öt éve vagy tíz évvel ezelőtt volt divatban a rendszer tervezésekor.

Mindannyian tudjuk, hogy a fejlesztők mennyire szeretik az új eszközkészletet vagy az új nyelvet.

Amikor figyelsz, szemmel kell tartanod ezeket a dolgokat, és ha ez a rendszer hosszúra nyúlik, meg kell hoznod a nehéz döntést, és meg kell ölnöd.

És megint ugyanaz, mint a foltozásnál: minél tovább hagyja, annál valószínűbb, hogy megfordul, és azt mondja: „Mit csinál ez a rendszer?”

Nagyon fontos, hogy mindig gondolkodjunk életciklus amikor új rendszert vezet be.

Gondolj bele: „Rendben, ez az én verzióm 1, de hogyan fogom megölni? Mikor fog meghalni?"

Tegyen bizonyos elvárásokat az üzlettel, a belső ügyfelekkel szemben, és ugyanez vonatkozik a külső ügyfelekre is.

KACSA. Szóval, Matt, mit tanácsol, amiről tudom, hogy nagyon nehéz feladat lehet valakinek, aki a biztonsági csapat tagja (általában ez egyre nehezebbé válik, ahogy a cég bővül), hogy segítsen nekik eladni az ötletet?

Például: „Már nem kódolhat OpenSSL 1-el. Át kell térned a 3-as verzióra. Nem érdekel, milyen nehéz!”

Hogyan lehet átadni ezt az üzenetet, amikor a cégnél mindenki visszautasítja Önt?

MATT. Először is… nem diktálhatsz.

Világos normákat kell adnod, és ezeket meg kell magyarázni.

Azt az eladást, amit azért kaptál, mert korán szállítottunk, anélkül, hogy probléma lett volna?

Ezt beárnyékolja az a rossz hírverés, hogy sérülékenységet kaptunk, vagy sérülékenységet szállítottunk.

Mindig jobb megelőzni, mint javítani.

KACSA. Teljesen!

MATT. Mindkét oldalról megértem, hogy nehéz.

De minél tovább hagyod, annál nehezebb változtatni.

Beállítja ezeket a dolgokat a következővel: „Ezt a verziót fogom használni, majd beállítom és elfelejtem”?

Nem!

Meg kell nézned a kódbázisodat, és tudni kell, mi van a kódbázisodban, és azt kell mondanod: „Ezekre a könyvtárakra támaszkodom; Ezekre a segédprogramokra támaszkodom” és így tovább.

És azt kell mondanod: "Tisztában kell lenned azzal, hogy mindezek a dolgok változhatnak, és szembe kell nézned vele."

KACSA. Tehát úgy hangzik, mintha azt mondaná, hogy akár a törvény kezdi-e megmondani a szoftvergyártóknak, hogy szoftveranyag-jegyzéket (SBOM-ot, ahogy korábban említette) kell benyújtaniuk, vagy sem…

…egy ilyen dolgot mindenképpen fenn kell tartania a szervezeten belül, csak azért, hogy meg tudja mérni, hol áll a kiberbiztonsági alapokon.

MATT. Nem lehet reagálni ezekre a dolgokra.

Nem jó a mondás: „Az a sebezhetőség, amelyet egy hónappal ezelőtt az egész sajtó kirobbant? Arra a következtetésre jutottunk, hogy biztonságban vagyunk.”

[NEVETÉS] Ez nem jó! [TOVÁBBI nevetés]

A valóság az, hogy mindenkit el fognak érni ezek az őrült tülekedések a sebezhetőségek kijavítására.

Lehetséges, hogy vannak nagyok a láthatáron, például titkosítással.

Egy napon a NIST bejelentheti: „Már nem bízunk semmiben, ami az RSA-val kapcsolatos.”

És mindenki ugyanabban a csónakban lesz; mindenkinek tülekednie kell az új, kvantumbiztos kriptográfia megvalósításához.

Ezen a ponton ez lesz: "Milyen gyorsan tudod megoldani a problémádat?"

Mindenki ugyanazt fogja csinálni.

Ha készen állsz rá; ha tudja, mit kell tennie; ha jól ismeri az infrastruktúráját és a kódját…

…ha ki tudsz állni a falka élén, és azt mondod: „Inkább napok alatt csináltuk, mint hetek alatt”?

Ez kereskedelmi előny, valamint a helyes dolog.

KACSA. Tehát hadd foglaljam össze a három legfontosabb tippedet abból, ami szerintem négy lett, és nézd meg, jól értelmeztem-e.

Az 1. tipp jó öreg Korai javítás; folt gyakran.

Két hónapig várni, ahogyan az emberek a Wannacry időkben… ez nem volt kielégítő hat évvel ezelőtt, és 2023-ban minden bizonnyal túl hosszú.

Még két hét is túl hosszú; el kell gondolkodnod: "Ha ezt két nap alatt meg kell tennem, hogyan tudnám megtenni?"

A 2. tipp az monitor, vagy közhelyes szavaimmal: „Mindig mérj, soha ne feltételezz.”

Így megbizonyosodhat arról, hogy azok a javítások, amelyeknek ott kell lenniük, valóban megvannak, és valóban megtudhatja azokat a „kiszolgálókat a lépcső alatti szekrényben”, amelyekről valaki megfeledkezett.

A 3. tipp az Ölj/Kiöld, Ez azt jelenti, hogy olyan kultúrát épít, amelyben képes megválni a célnak már nem megfelelő termékektől.

És egyfajta kiegészítő Tipp 4 az Légy fürge, így amikor eljön az a Kill/Cull pillanat, valójában gyorsabban megteheti, mint mindenki más.

Mert ez jó az ügyfelei számára, és (ahogy mondtad) kereskedelmi előnyhöz is juttat.

Jól van ez?

MATT. Úgy hangzik!

KACSA. [TRIUMPHANT] Négy egyszerű dolog ma délután. [NEVETÉS]

MATT. Igen! [TOVÁBBI nevetés]

KACSA. Mint a kibbiztonság általában, ezek is inkább utazások, nem pedig úti célok?

MATT. Igen!

És ne hagyja, hogy a „legjobb” a „jobb” ellensége legyen. (Vagy "jó".)

Így…

Tapasz.

Monitor.

Megöl. (Vagy Selejtezés.)

És: Legyen fürge… legyen kész a változásra.

KACSA. Matt, ez egy nagyszerű módja a befejezésnek.

Nagyon köszönöm, hogy rövid időn belül a mikrofonhoz lépett.

Mint mindig, hallgatóink számára, ha bármilyen észrevétele van, megteheti a Naked Security oldalán, vagy lépjen kapcsolatba velünk a közösségi oldalon: @nakedsecurity.

Most már csak azt kell mondanom, mint általában: A következő alkalomig…

MINDKÉT. Maradjon biztonságban!

[ZENEI MODEM]

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Autóipar / elektromos járművek, Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- BlockOffsets. A környezetvédelmi ellentételezési tulajdon korszerűsítése. Hozzáférés itt.

- Forrás: https://nakedsecurity.sophos.com/2023/07/06/s3-ep142-putting-the-x-in-x-ops/

- :van

- :is

- :nem

- :ahol

- $ UP

- 1

- 2023

- a

- Képes

- Rólunk

- Elérése

- át

- tulajdonképpen

- admin

- Előny

- tanács

- tanácsot ad

- újra

- Augusztus

- Éber

- Minden termék

- megengedett

- mentén

- már

- Is

- mindig

- am

- an

- és a

- bejelent

- Másik

- bármilyen

- bármi

- bárhol

- Apple

- alkalmazások

- VANNAK

- körül

- AS

- feltételezni

- At

- támadás

- hang-

- szerző

- Hatóság

- tudatában van

- vissza

- hátsó ajtó

- Rossz

- ZENEKAR

- Bank

- Alapvetően

- BE

- mert

- válik

- óta

- előtt

- hogy

- lent

- Jobb

- Nagy

- Legnagyobb

- Számla

- Bit

- Bitcoin

- csónak

- mindkét

- Mindkét oldal

- megvett

- szünet

- Törés

- hoz

- Bringing

- épít

- épült

- üzleti

- de

- by

- kábel

- hívott

- jött

- TUD

- Kaphat

- elfog

- ami

- biztosan

- változik

- megváltozott

- Változások

- ellenőrizze

- A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a

- világos

- felhő

- kód

- codebase

- kolléga

- jön

- érkező

- Hozzászólások

- kereskedelmi

- kereskedelemben

- vállalat

- teljesen

- számítógép

- megkötött

- összefüggő

- figyelembe vett

- konstrukció

- kapcsolat

- folyamatosan

- ellenőrzés

- vitatott

- Társasági

- tudott

- tanfolyam

- kriptográfia

- kultúra

- Ügyfelek

- Kiberbiztonság

- nap

- Nap

- döntés

- leírás

- tervezett

- úticél

- Fejlesztő

- fejlesztők

- eszköz

- DevOps

- DID

- az

- különböző

- nehéz

- digitális

- fertőtlenít

- van

- do

- nem

- Ennek

- ne

- kettős ellenőrzés

- le-

- Visszaminősítés

- drámaian

- Csepp

- alatt

- Korábban

- Korai

- könnyebb

- könnyű

- erőfeszítés

- más

- titkosítás

- végén

- Környezet

- epizód

- Ez volt

- birtok

- Még

- EVER

- Minden

- minden nap

- mindenki

- mindenki

- minden

- példa

- Gyakorol

- várakozások

- várható

- magyarázható

- Exploit

- külső

- szem

- Arc

- tény

- meglehetősen

- messze

- elbűvölő

- gyorsabb

- mező

- filé

- Fájlok

- Találjon

- befejezni

- vezetéknév

- megfelelő

- öt

- Rögzít

- A

- talált

- négy

- barát

- ból ből

- teljesítése

- teljesen

- általános

- általában

- kap

- szerzés

- Ad

- Go

- Célok

- Goes

- megy

- elmúlt

- jó

- nagy

- útmutató

- kellett

- kéz

- Kemény

- nehezebb

- Legyen

- tekintettel

- fej

- hall

- hallott

- segít

- segít

- Találat

- horizont

- Hogyan

- How To

- HTTPS

- i

- ötlet

- if

- végre

- fontos

- lehetetlen

- in

- fertőzés

- Fertőzések

- Infrastruktúra

- belső

- Bennfentes

- helyette

- szellemi

- érdekelt

- belső

- bele

- hivatkozni

- irónia

- IT

- ITS

- Munka

- csatlakozott

- Journeys

- éppen

- Tart

- tartás

- Kulcs

- Megöl

- Ismer

- Ismerve

- tudás

- ismert

- nyelv

- nagyobb

- legutolsó

- Legújabb frissítések

- Törvény

- Szabadság

- kevesebb

- könyvtárak

- könyvtár

- élet

- fény

- mint

- Valószínű

- vonal

- kis

- helyi

- Hosszú

- hosszú lejáratú

- hosszabb

- néz

- elveszett

- Sok

- szerelem

- gép

- gép

- készült

- fenntartása

- csinál

- malware

- kezelése

- sok

- anyagok

- Lehet..

- talán

- me

- jelenti

- intézkedés

- említett

- üzenet

- mikrofon

- esetleg

- megszakított

- pillanat

- bevételszerzés

- pénz

- ellenőrzés

- Hónap

- hónap

- több

- Motiváció

- mozog

- sok

- zene

- zenei

- kell

- my

- Meztelen biztonság

- Meztelen biztonsági podcast

- Szükség

- igények

- hálózat

- soha

- Új

- következő

- szép

- fürge

- nst

- nem

- Megjegyzések

- Értesítés..

- Most

- of

- kedvezmény

- Office

- gyakran

- Régi

- on

- ONE

- azok

- online

- csak

- nyitva

- openssl

- Művelet

- üzemeltetők

- or

- érdekében

- szervezet

- Más

- mi

- ki

- felett

- saját

- Csomag

- rész

- különös

- különösen

- alkatrészek

- Jelszó

- Tapasz

- Patches

- Foltozás

- Paul

- PC

- Emberek (People)

- person

- fizikai

- Fizikai biztonság

- válogatott

- Plató

- Platón adatintelligencia

- PlatoData

- játékos

- podcast

- Podcastek

- pont

- politikai

- lehetséges

- Hozzászólások

- potenciálisan

- előkészített

- nyomja meg a

- megakadályozása

- valószínűleg

- Probléma

- Termelés

- Termékek

- ad

- nyilvánosság

- cél

- Toló

- tesz

- helyezi

- elhelyezés

- gyorsan

- Inkább

- el

- Olvass

- kész

- igazi

- Valóság

- tényleg

- ok

- nemrég

- támaszkodva

- maradványok

- eszébe jut

- eltávolítása

- válasz

- felelős

- jobb

- Kockázat

- Kockázatos

- Szikla

- Szoba

- körül

- rsa

- rss

- szabályok

- futás

- biztonságos

- Mondott

- eladás

- azonos

- azt mondják

- mondás

- azt mondja,

- kaparni

- Második

- szektor

- biztonság

- Biztonsági műveletek

- lát

- elad

- készlet

- szállított

- rövid

- kellene

- előadás

- Sides

- aláírások

- Egyszerű

- óta

- weboldal

- helyzet

- SIX

- So

- Közösség

- szoftver

- néhány

- Valaki

- valami

- Nemsokára

- Soundcloudon

- Hely

- Spotify

- négyzet

- állvány

- szabványok

- kezdődött

- kezdődik

- Állami

- tartózkodás

- tartózkodott

- léptető

- bot

- Történet

- tárgy

- ilyen

- feltételezett

- biztos

- fogékony

- rendszer

- Systems

- Vesz

- Talks

- csapat

- csapat

- Technológia

- mondd

- tíz

- feltételek

- mint

- hogy

- A

- törvény

- Őket

- akkor

- Ott.

- Ezek

- ők

- dolog

- dolgok

- Szerintem

- Harmadik

- ezt

- ezen a héten

- azok

- bár?

- három

- idő

- típus

- tippek

- nak nek

- mai

- együtt

- is

- szerszámok

- felső

- Bízzon

- FORDULAT

- kettő

- jellemzően

- alatt

- megért

- megértés

- megértett

- -ig

- up-to-date

- Frissítés

- frissítés

- URL

- us

- használ

- segédprogramok

- vakáció

- Értékek

- gyártók

- változat

- nagyon

- keresztül

- életképes

- vírus

- vírusok

- divat

- Hang

- sérülékenységek

- sebezhetőség

- akar

- kívánatos

- volt

- Nézz

- Út..

- módon

- we

- hét

- Hetek

- JÓL

- voltak

- Mit

- Mi

- bármi

- amikor

- vajon

- ami

- WHO

- egész

- lesz

- val vel

- belül

- nélkül

- Munka

- dolgozott

- dolgozó

- rosszabb

- érdemes

- lenne

- írott

- X

- év

- Igen

- te

- A te

- zephyrnet

![S3 Ep119: Szabálysértések, javítások, szivárgások és módosítások! [Hang + szöveg]](https://platoaistream.com/wp-content/uploads/2023/01/s3-ep119-breaches-patches-leaks-and-tweaks-audio-text-300x156.jpg)