A megbízható számítástechnika kulcsfontosságú mérföldkő a digitális biztonság folyamatosan fejlődő világában, stratégiailag beépíti a hardver- és szoftvermechanizmusokat a számítástechnikai rendszerek szövetébe. Lényege, a megbízható számítástechnika, amelyet gyakran TC-nek is neveznek, egy olyan élvonalbeli technológia, amelynek célja, hogy rendíthetetlen következetességet és megbízhatóságot csepegtessen a számítógépek viselkedésébe.

A Trusted Computing Group (TCG) égisze alatt kifejlesztett technológia pajzsként jelenik meg a kiberfenyegetések viharos hullámai ellen, átalakítva a biztonsági paradigmát.

Mégis, ezen a biztonsági kárpiton belül van egy kényes egyensúlyozás. A biztonság és a teljesítmény szimbiózisa kihívást jelent, mivel a szigorú biztonsági intézkedések, miközben erősítik az ellenálló képességet, általános költségeket jelenthetnek, amelyek befolyásolják a rendszer indítását, átviteli sebességét és késleltetését. Megjelenik a döntések tánca, amely megköveteli a csapatok közötti együttműködést, hogy eligazodjanak a megerősített biztonság és az optimális teljesítmény közötti kompromisszumok között.

Mi az a megbízható számítástechnika?

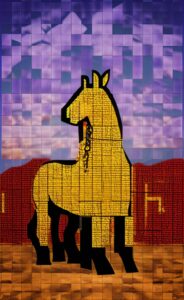

A megbízható számítástechnika, más néven TC egy olyan technológia, amelyet a Megbízható számítástechnikai csoport (TCG) amelynek célja a számítógépek következetes és kényszerített viselkedésének biztosítása hardver- és szoftvermechanizmusok kombinációjával. Ez a technológia egy különálló és hozzáférhetetlen titkosítási kulcsot alkalmaz céljai eléréséhez. A koncepció azonban vitákat váltott ki, mivel hatással van a hardver tulajdonosa általi ellenőrzésére és esetleges korlátozására is. Ez a kettős természet ellenálláshoz és olyan hivatkozásokhoz vezetett, mint az „áruló számítástechnika”.

A megbízható számítástechnika hívei azzal érvelnek, hogy jelentősen növeli a számítógép biztonságát. Másrészt az ellenzők azt állítják, hogy a technológia elsősorban digitális jogkezelési célokat szolgálhat ahelyett, hogy kizárólag a biztonság fokozására összpontosítana. A megbízható számítástechnika lényege olyan kulcsfogalmakat foglal magában, mint a jóváhagyási kulcsok, a biztonságos bemeneti/kimeneti mechanizmusok, a memóriafüggöny, a lezárt tárolás, a távoli tanúsítás és a Trusted Third Party (TTP) interakciók. Ezek a koncepciók együttesen hozzájárulnak a TCG specifikációinak megfelelő átfogó rendszer létrehozásához.

Nevezetesen, a nagy technológiai szereplők, köztük az Intel, az AMD, a HP, a Dell, a Microsoft, és még az Egyesült Államok hadserege is a megbízható számítástechnikát magáévá tették azáltal, hogy termékeikbe beépítették annak kulcsfontosságú elveit. A jóváhagyó kulcs, amely kulcsfontosságú elem, egy 2048 bites RSA kulcspár, amely véletlenszerűen generálódik a chip gyártása során. A privát kulcs a chipen marad, és hitelesítési és titkosítási célokra szolgál.

A megbízható számítástechnika harmadik felek bizalmára való összpontosítása különösen fontos a vállalatok számára, amelyek célja a számítógépek és szerverek közötti biztonságos interakció biztosítása. A technológia lehetővé teszi, hogy az adatok diktálják a hozzáféréshez szükséges operációs rendszert és alkalmazásokat, biztosítva a megfelelő entitások biztonságos interakcióját. Ebben a folyamatban központi szerepet játszik egy jóváhagyási kulcsot tartalmazó Trusted Platform Module (TPM) chip. A lezárt tárhely, amely titkosítja az adatokat, lehetővé teszi, hogy a kijelölt szoftverek interakcióba lépjenek velük, míg a Remote Attestation ellenőrzi az operációs rendszer/szoftververem külső megbízhatóságát.

Hogyan működik a megbízható számítástechnika?

A megbízható számítástechnika olyan hardver- és szoftvermechanizmusok kombinációján keresztül működik, amelyek célja a számítógépek következetes és biztonságos viselkedésének biztosítása.

A megbízható számítástechnika hatékony működését lehetővé tevő kulcsfontosságú alapelvek és összetevők a következők:

- Jóváhagyási kulcs: A megbízható számítástechnika magában foglalja a jóváhagyási kulcs használatát, amely egy egyedi titkosítási kulcs. Ez a kulcs jellemzően a chipgyártás során jön létre, és központi szerepet játszik a rendszer hitelességének biztosításában

- Biztonságos bemenet/kimenet (InO): A biztonságos bemeneti/kimeneti mechanizmusok, más néven InO, biztosítják, hogy a számítógép és a külső források közötti adatkölcsönhatás biztonságos legyen. Ezt az adatok ellenőrző összegekkel történő érvényesítésével és a bemeneti/kimeneti folyamatok során történő manipuláció megakadályozásával érik el

- Memóriafüggöny: A Memory Curtaining egy olyan technika, amely a memória hozzáférését a kijelölt szoftverekre vagy alkalmazásokra korlátozza. Ez segít megvédeni az érzékeny adatokat a jogosulatlan alkalmazásoktól vagy folyamatoktól, amelyek potenciálisan veszélyeztethetik a biztonságot

- Zárt tárolás: A lezárt tárolás magában foglalja az adatok titkosítását annak biztosítása érdekében, hogy csak a kijelölt szoftverek vagy alkalmazások férhessenek hozzá. Ez a titkosítás fokozza az adatvédelmet és megakadályozza az illetéktelen hozzáférést

- Távoli tanúsítás: A távoli tanúsítás egy olyan folyamat, amely magában foglalja a számítógépes rendszer szoftverének vagy szoftver/hardver kombinációjának ellenőrzését. Digitális aláírásokat hoz létre, amelyek bizalmat ébresztenek a rendszer integritásában, különösen a külső felekben vagy entitásokban

- Megbízható platform modul (TPM): A Trusted Platform Module egy biztonságos hardverkomponens, amely döntő szerepet játszik a megbízható számítástechnikában. Ez tartalmazza a jóváhagyási kulcsot, és számos biztonsági funkciót támogat, beleértve a titkosítást és a hitelesítést

A Trusted computing célja annak biztosítása, hogy az adatokhoz csak engedélyezett szoftverek vagy alkalmazások férhessenek hozzá, és hogy a rendszer általános viselkedése egységes és biztonságos legyen. Ez a technológia különösen fontos az olyan iparágak és szervezetek számára, amelyek biztonságos interakciót igényelnek a számítógépek és a szerverek között. Segít a külső felek közötti bizalom kialakításában, biztosítva, hogy az adatátvitel biztonságos és védve legyen a lehetséges fenyegetésekkel szemben.

A digitális kor legmegbízhatóbb postása

Ezenkívül a Trusted Computing Group (TCG) szabványokat állít fel az eszközökre, a biztonsági megoldásokat különféle technológiákba integrálva a biztonsági problémák és kihívások kezelésére. Ezek a szabványok magukban foglalják az eszközök konzisztenciáját, a biztonságos bemeneti/kimeneti tervezést, a titkosítási kulcsokat, a hash titkosítást és a modern biztonsági stratégiákat. A TCG erőfeszítéseit nagy gyártók támogatják, hozzájárulva a biztonsági architektúra fejlesztéséhez számos terméken.

A kiberbiztonság kulcsfontosságú eleme

A Trusted computing szerepe a kiberbiztonságban, hogy biztonságos működési környezetet hozzon létre és tartson fenn a számítástechnikai rendszeren belül. A megbízható számítástechnika döntő szerepet játszik a rendszer összetevőinek általános biztonságának és integritásának fokozásában, beleértve a hardvert, a firmware-t, a szoftvert, az operációs rendszert, a fizikai helyeket, a beépített biztonsági vezérlőket és a biztonsági eljárásokat. A Trusted Computing Base (TCB) koncepciója magában foglalja ezeket az összetevőket és együttműködési erőfeszítéseiket a rendszerszintű biztonsági szabályzatok érvényesítésére, az adatok bizalmas kezelésének és integritásának megőrzésére, valamint a jogosulatlan hozzáférések és kompromisszumok megelőzésére.

A Trusted Computing Base (TCB) egy biztonságos rendszer alapjaként működik, amely biztosítja a kritikus biztonsági irányelvek megvalósítását és karbantartását. Míg a „megbízható” kifejezés nem egyenlő a „biztonsággal”, a TCB-n belüli összetevők a rendszer biztonságában betöltött létfontosságú szerepük miatt megbízhatónak tekinthetők. A TCB fő célja a biztonsági incidensek megelőzése, az adatok integritásának megőrzése, valamint a rendszeren belüli erőforrásokhoz való ellenőrzött hozzáférés biztosítása.

A biztonsági politikák érvényesítése

A TCB úgy érvényesíti a biztonsági szabályzatokat, hogy közvetíti a rendszererőforrásokhoz és adatokhoz való minden hozzáférést. Amikor egy felhasználó vagy folyamat megpróbál hozzáférni egy erőforráshoz, a TCB ellenőrzi, hogy a felhasználó vagy folyamat rendelkezik-e a megfelelő engedélyekkel. Ha a felhasználó vagy a folyamat nem rendelkezik a megfelelő jogosultságokkal, a TCB megtagadja a hozzáférést.

A TCB biztonsági politikákat is érvényesít azáltal, hogy figyeli a rendszertevékenységet a gyanús viselkedés miatt. Ha a TCB gyanús viselkedést észlel, lépéseket tehet a rendszer védelme érdekében, például naplózhatja az eseményt vagy leállíthatja a folyamatot.

Az adatok titkossága és integritása

Az adatintegritás azt jelenti, hogy az adatok engedély nélkül nem módosíthatók. A TCB ellenőrző összegek és hash függvények használatával védi az adatok integritását. Az ellenőrző összeg egy kis érték, amelyet egy nagyobb adatból számítanak ki.

Ha az adatok módosulnak, az ellenőrző összeg megváltozik. A hash függvény egy olyan matematikai függvény, amely egyedi értéket hoz létre egy adatból. Ha az adatokat módosítják, a hash értéke megváltozik.

Kompromisszumok megelőzése

A TCB-ben számos mód van a kompromisszumok megelőzésére. Az egyik a hamisítás elleni hardver használata. Az ilyen típusú hardvert úgy tervezték, hogy megnehezítse vagy lehetetlenné tegye a TCB szoftverének vagy firmware-ének módosítását. A kompromisszumok elkerülésének másik módja a titkosítás. Ezzel megvédheti a TCB szoftvert az illetéktelen felhasználók általi olvasással vagy módosítással szemben.

A hamisítás elleni hardver és a titkosítás mellett számos egyéb biztonsági intézkedés is használható a TCB-ben való kompromisszumok megelőzésére.

Ezek a következők:

- Biztonságos szoftverfejlesztés: A TCB szoftvert biztonságos kódolási gyakorlatok alkalmazásával kell fejleszteni. Ez magában foglalja a biztonságos programozási nyelvek és könyvtárak használatát, valamint a biztonsági bevált gyakorlatok követését

- Konfigurációkezelés: A TCB szoftvert biztonságosan kell konfigurálni. Ez magában foglalja a megfelelő engedélyek beállítását a felhasználók és csoportok számára, valamint a szükségtelen funkciók letiltását

- Sebezhetőség kezelése: A TCB-t rendszeresen ellenőrizni kell a sebezhetőségekért. A talált sebezhetőségeket a lehető leghamarabb ki kell javítani

- Könyvvizsgálat: A TCB-t rendszeresen ellenőrizni kell annak biztosítása érdekében, hogy továbbra is biztonságos-e. Ez magában foglalja a biztonsági házirendek, konfigurációk és szoftverek áttekintését a sebezhetőségek vagy hibás konfigurációk szempontjából

Együttműködési biztonság

A TCB több összetevőből áll, amelyek együttműködnek a számítástechnikai rendszer biztonsága érdekében. Ha valamelyik összetevő sérül, az potenciálisan veszélyeztetheti az egész rendszer biztonságát.

Felügyelet és felügyelet

A TCB figyeli a rendszertevékenységeket, például a bemeneti/kimeneti műveleteket, a memóriaelérést és a folyamataktiválást. Biztosítja, hogy az érzékeny tevékenységeket felügyeljék és ellenőrizzék a biztonság megsértésének megelőzése érdekében.

Megbízható kommunikációs út

A TCB biztonságos kommunikációt és felhasználói hozzáférést tesz lehetővé egy megbízható kommunikációs útvonalon keresztül, biztosítva az adatátvitel biztonságát és védelmét.

Hardver szintű biztonság

A megbízható számítástechnika gyakran a hardverszintű biztonságra helyezi a hangsúlyt, hogy szilárd alapot teremtsen a rendszerbizalomhoz.

A megbízható számítástechnikában használt egyik kulcsfontosságú technológia a Trusted Platform Module (TPM). A TPM egy biztonságos kriptográfiai társprocesszor, amely a számítógép alaplapjába van beágyazva.

A TPM számos biztonsági funkciót kínál, többek között:

- Kulcs generálás és tárolás: A TPM használható kriptográfiai kulcsok generálására és tárolására. Ez lehetővé teszi az adatok biztonságos hitelesítését és titkosítását

- Platform tanúsítvány: A TPM segítségével digitális ujjlenyomat hozható létre a rendszer hardver- és szoftverkonfigurációjáról. Ez az ujjlenyomat használható a rendszer integritásának ellenőrzésére és a jogosulatlan módosítások megelőzésére

- Eszköz titkosítása: A TPM használható tárolóeszközökön, például merevlemezeken és USB-meghajtókon lévő adatok titkosításához. Ez segít megvédeni az adatokat az illetéktelen hozzáféréstől

Érvényesítés és ellenőrzés

A rendszergazdák az üzembe helyezés előtt érvényesítik a TCB attribútumait a biztonságos kommunikáció és hozzáférés biztosítása érdekében. A TCB funkciói megkövetelik az operációs rendszer kezdeti telepítését.

A Trusted Computing Group (TCG) fontos szerepet játszik az iparági szabványok és előírások megállapításában, amelyek a kiberbiztonsági kihívásokat kezelik, és elősegítik az olyan technológiák használatát, mint a Trusted Platform Module (TPM). Ezek az erőfeszítések a fejlődő fenyegetések leküzdésére, a biztonság fokozására és a rendszerintegritás hardveres bizalmi gyökerének megteremtésére irányulnak.

A megbízható számítástechnika technológiai jelzőfény a digitális biztonság folyamatosan fejlődő táján. A Trusted Computing Group által kifejlesztett, sokoldalú megközelítés a hardver- és szoftvermechanizmusok szimfóniáját alkalmazza a számítógépeken belüli konzisztens és kényszerített viselkedés kialakítására. Ennek a technológiának a szívverése a hardverbe biztonságosan beágyazott, egyedi titkosítási kulcsok használatában rejlik, amelyek egyszerre erősítik és kihívást jelentenek annak természetében.

Kiemelt képi jóváírás: graystudiopro1/Freepik.

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Autóipar / elektromos járművek, Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- BlockOffsets. A környezetvédelmi ellentételezési tulajdon korszerűsítése. Hozzáférés itt.

- Forrás: https://dataconomy.com/2023/08/08/what-is-trusted-computing/

- :van

- :is

- :nem

- 1

- a

- hozzáférés

- igénybe vett

- Elérése

- elért

- át

- törvény

- Akció

- cselekvések

- Az aktiválás

- tevékenységek

- tevékenység

- mellett

- cím

- adminisztrátorok

- ellen

- cél

- Célzás

- célok

- Minden termék

- lehetővé teszi, hogy

- Is

- AMD

- an

- és a

- Másik

- bármilyen

- alkalmazások

- megközelítés

- megfelelő

- építészet

- VANNAK

- területek

- érvel

- Hadsereg

- AS

- At

- Kísérletek

- attribútumok

- ellenőrzött

- Hitelesítés

- hitelesség

- meghatalmazás

- felhatalmazott

- kiegyensúlyozó

- bázis

- BE

- jeladó

- előtt

- hogy

- BEST

- között

- fellendítése

- mindkét

- megsértésének

- beépített

- by

- számított

- TUD

- központi

- kihívás

- kihívások

- változik

- Ellenőrzések

- csip

- Kódolás

- együttműködés

- kollaboratív

- együttesen

- elleni küzdelem

- kombináció

- közlés

- engedékeny

- összetevő

- alkatrészek

- átfogó

- kompromisszum

- Veszélyeztetett

- számítógép

- Számítógép biztonság

- számítógépek

- számítástechnika

- koncepció

- fogalmak

- aggodalmak

- titoktartási

- Configuration

- konfigurálva

- figyelembe vett

- következetes

- áll

- contribuer

- hozzájáruló

- ellenőrzés

- vezérelt

- ellenőrzések

- vita

- Mag

- Corporations

- kiadások

- tudott

- teremt

- teremt

- teremtés

- hitel

- kritikai

- kritikus

- kriptográfiai

- élvonalbeli

- cyber

- Kiberbiztonság

- tánc

- dátum

- adat védelem

- határozatok

- DELL

- bevetés

- Design

- kijelölt

- tervezett

- fejlett

- eszköz

- Eszközök

- nehéz

- digitális

- digitális jogok

- különböző

- nem

- meghajtók

- két

- alatt

- hatékonyan

- erőfeszítések

- elem

- beágyazott

- felkarolta

- kiemelkedik

- hangsúlyozza

- alkalmaz

- felhatalmazza

- lehetővé

- lehetővé teszi

- felölel

- felöleli

- titkosítás

- érvényesíteni

- érvényesítése

- növelése

- fokozás

- Javítja

- fokozása

- biztosítására

- biztosítja

- biztosítása

- Egész

- Szervezetek

- Környezet

- lényeg

- létrehozni

- Még

- esemény

- fejlődik

- külső

- szövet

- megkönnyíti

- Jellemzők

- Featuring

- ujjlenyomat

- Összpontosít

- összpontosított

- következő

- A

- talált

- Alapítvány

- ból ből

- funkció

- funkciók

- generál

- generált

- generál

- generáció

- Csoport

- Csoportok

- kéz

- Kemény

- hardver

- hash

- Legyen

- segít

- házak

- azonban

- HP

- HTTPS

- if

- kép

- végre

- következményei

- lehetetlen

- in

- megközelíthetetlen

- tartalmaz

- magában foglalja a

- Beleértve

- amely magában foglalja

- iparágak

- befolyás

- kezdetben

- telepítés

- hangszeres

- integrálása

- sértetlenség

- Intel

- kölcsönhatásba

- kölcsönhatások

- bele

- bevezet

- Izolátumok

- IT

- ITS

- jpg

- Kulcs

- kulcsok

- ismert

- táj

- Nyelvek

- nagyobb

- Késleltetés

- Led

- könyvtárak

- fekszik

- mint

- helyszínek

- fakitermelés

- Fő

- fenntartása

- fontos

- csinál

- vezetés

- mód

- Gyártók

- gyártási

- matematikai

- max-width

- Lehet..

- eszközök

- intézkedések

- mechanizmusok

- Memory design

- microsoft

- mérföldkő

- modern

- módosított

- módosítása

- modul

- ellenőrizni

- ellenőrzés

- monitorok

- a legtöbb

- sokrétű

- többszörös

- Természet

- Keresse

- szám

- célkitűzés

- célok

- of

- gyakran

- on

- ONE

- csak

- működik

- üzemeltetési

- operációs rendszer

- operatív

- Művelet

- ellenfelek

- ellenzék

- optimálisan

- or

- szervezetek

- Más

- átfogó

- tulajdonos

- pár

- paradigma

- különösen

- fél

- párt

- ösvény

- teljesítmény

- engedélyek

- fizikai

- darab

- döntő

- emelvény

- Plató

- Platón adatintelligencia

- PlatoData

- játékos

- játszik

- Politikák

- potenciális

- potenciálisan

- gyakorlat

- ajándékot

- megakadályozása

- megakadályozása

- megakadályozza

- elsősorban

- elvek

- magán

- magánkulcs

- eljárások

- folyamat

- Folyamatok

- Termékek

- Programozás

- programozási nyelvek

- kellene támogatnia,

- védelme

- védett

- védelem

- biztosít

- célokra

- hatótávolság

- Inkább

- Olvass

- referenciák

- említett

- rendszeresen

- megbízhatóság

- maradványok

- távoli

- szükség

- kötelező

- rugalmasság

- forrás

- Tudástár

- felülvizsgálata

- jobb

- jogok

- Szerep

- gyökér

- rsa

- s

- biztosítékok

- biztonság

- biztosan

- biztosítása

- biztonság

- biztonsági rések

- Biztonsági intézkedések

- biztonsági politikák

- lát

- érzékeny

- szolgál

- Szettek

- beállítás

- Shield

- kellene

- aláírások

- jelentősen

- kicsi

- szoftver

- Kizárólag

- Megoldások

- Nemsokára

- Források

- váltott

- specifikációk

- verem

- szabványok

- állványok

- indítás

- Még mindig

- tárolás

- tárolni

- Stratégiailag

- stratégiák

- erős

- ilyen

- Támogatott

- Támogatja

- gyanús

- rendszer

- Systems

- Vesz

- csapat

- tech

- technikai

- Technologies

- Technológia

- kifejezés

- mint

- hogy

- A

- azok

- Ott.

- Ezek

- Harmadik

- harmadik fél

- ezt

- fenyegetések

- Keresztül

- áteresztőképesség

- árapály

- nak nek

- TPM

- Bízzon

- Megbízható

- megbízható

- típus

- jellemzően

- nekünk

- alatt

- egyedi

- megingathatatlan

- usb

- USB-meghajtók

- használ

- használt

- használó

- Felhasználók

- segítségével

- ÉRVÉNYESÍT

- érvényesítése

- érték

- különféle

- ellenőrzése

- ellenőrzése

- nagyon

- fontos

- sérülékenységek

- Út..

- módon

- amikor

- ami

- míg

- lesz

- val vel

- belül

- nélkül

- Munka

- dolgozó

- művek

- te

- A te

- zephyrnet