A félvezetőgyártók azon küszködnek, hogyan biztosítsanak egy rendkívül specializált és sokszínű globális ellátási láncot, különösen azáltal, hogy IP-jük értéke és szoftverfüggőségük növekszik – a támadók kifinomultságával és erőforrásaival együtt.

Ahol léteznek biztonsági módszerek és szabványok, azok gyakran zavarosak, nehézkesek és hiányosak. Rengeteg hiányosság van, különösen néhány kisebb IP-, berendezés- és anyagszállító között, ahol a biztonság a legjobb esetben is primitív marad. Ez részben annak tudható be, hogy korábban a figyelem nagy része a chipek és chipgyártók sebezhetőségein volt. A félvezetőipar vállalatai között azonban egyre nagyobb a kölcsönös függőség, és a kölcsönhatások száma a bonyolultság növekedésével és a chipek tervezésének heterogénebbé válásával nő. A leggyengébb láncszem az egész ellátási láncot veszélyezteti, és a becslések szerint a biztonsági fenyegetések több mint 50%-át a beszállítók jelentik.

A gyártás különösen nagy értékű cél, ahol az ellopott adatok segítségével rendkívül összetett technológiában lehet ugrásszerűen indulni a versenyben. Még akkor is, ha a támadásokat sikeresen blokkolják, a támadók által elkövetett jogsértések vagy behatolások megnövelhetik a kézbesítési időt, és megnövelik a jogsértés okának kivizsgálásának és a szükséges orvoslásnak a költségeit. Kínosak a támadások áldozatai számára is, akiknek el kell magyarázniuk az ügyfeleknek és a szabályozóknak, hogy mi történt rosszul, mikor történt, és ha bármilyen intézkedést tettek.

Az iparág jól ismeri a fenyegetettség egyre szélesedését. Az együttműködés az idei SEMICON West fő témája volt a Kiberbiztonsági Fórumon. Az Intel, a TSMC, az Applied Materials, az ASML, a Lam Research és a Peer Group biztonsági vezetői mind rámutattak, hogy biztosítani kell az iparági érdekelt felek közötti interakciót, valamint olyan biztonsági szabványokat és folyamatokat kell kidolgozni, amelyek megakadályozzák az adatszivárgásokat és a biztonságot anélkül megterhelő, hogy akadályozza az üzletmenetet.

A biztonság továbbra is kihívást jelent a technológia minden területén, és egyre nagyobb kihívást jelent, ahogy egyre több folyamat és berendezés kapcsolódik az internethez és egymáshoz. Nincs tökéletes biztonság, és egyetlen megoldás sem elegendő. A jó biztonság egy folyamat, amely megköveteli a biztonságosan tervezett hozzáállást, valamint az egész ellátási láncon belüli rugalmasságot. A sebezhetőségek felmerülésekor ezeket értékelni és kezelni kell.

A SEMICON-nál több információbiztonsági vezető (CISO) rámutatott, hogy a hatásos biztonsági kérdések 60-90%-át egy szállító vezette be.

Sebezhetőségek, korlátok, megoldások

A sikeres jogsértések széles körű következményekkel járhatnak. Késleltethetik a szállítást, kiszivárogtathatják az IP-címet, és működési leállást okozhatnak. Ezenkívül fertőzött termékekhez vezethetnek, és hatással lehetnek a vállalat márkájára.

Az adatok felhőben vagy más módon történő megosztása, valamint az intelligens gyártás gyors elterjedése csak növelte a kockázatok tudatosságát. Joon Ahn, az IT részleg alelnöke Amkor technológia összefoglalta a figyelembe veendő biztonsági hiányosságokat:

- Kapcsolati sebezhetőségek: Az intelligens gyártási technológiák működéséhez a kapcsolódásra támaszkodnak, de ez sebezhetőséget is okozhat. A hackerek nem biztonságos hálózati kapcsolatokon keresztül próbálnak hozzáférni érzékeny rendszerekhez.

- Adatvédelmi incidensek: A csatlakoztatott eszközök fokozott használata és az adatmegosztás növelheti az adatszivárgás kockázatát. Ha az érzékeny adatok nincsenek megfelelően védve, illetéktelen felhasználók hozzáférhetnek azokhoz.

- Fizikai biztonság: A gyárak automatizáltabbá válásával a fizikai biztonság egyre fontosabbá válik. A gyári padlóhoz való jogosulatlan hozzáférés a berendezés károsodásához vagy ellopásához vezethet.

- Bennfentes fenyegetés: Az érzékeny rendszerekhez és adatokhoz hozzáféréssel rendelkező alkalmazottak biztonsági kockázatot jelenthetnek, ha rosszindulatú tevékenységeket folytatnak, vagy emberi tévedésből véletlenül veszélyeztetik a biztonságot.

A fenyegetések sok irányból származhatnak, és az IT-től a létesítményeken át az üzemi technológiáig mindent megcélozhatnak.

Robert Ivester, az Országos Szabványügyi és Technológiai Intézet (NIST) félvezetői elkötelezettségért felelős vezető tanácsadója a működési technológiáról szóló leírásában rámutatott, hogy a gyártók és ellátási láncaik egyre inkább függenek a fizikai környezettel kölcsönhatásba lépő programozható rendszerek és eszközök széles skálájától. Ez magában foglalja az ipari vezérlőrendszereket és az épületfelügyeleti rendszereket.

Eközben a létesítmények nem csupán egy épületet foglalnak magukban. "Létesítmények biztonságáról beszélünk, mert egy gép nem tud működni áram, vegyszerek, gázok és hulladékkezelés nélkül” – mondta James Tu, a TSMC vállalati információbiztonsági vezetője. „A létesítmények biztonsága kritikus fontosságú, mert ez biztonsági kérdés. A létesítménybiztonság és az infrastruktúra-biztonság kombinációjára összpontosítunk.”

Mások egyetértenek. „E biztonsági hiányosságok orvoslására több lépést is meg lehet tenni, például kockázatértékelést kell végezni, ki kell képezni az alkalmazottakat, és fizikai biztonsági intézkedéseket kell bevezetni” – mondta az Amkor's Ahn.

A szoftverek esetében a megfelelőség eléréséhez meg kell érteni a lábnyomát, és fenntartható biztonsági megközelítést kell kialakítani. „Amikor különböző gyárakba szállítunk szoftvert, néha speciális verziók vagy különleges követelmények merülnek fel” – mondta Mike Kropp, a Peer Group elnök-vezérigazgatója. „Tehát a szoftverünk személyisége valójában más. Át kell gondolnunk, hogyan tudjuk tartani a megfelelést. Talán abban a millió kódsorban, amely egy berendezésen van, van valami, aminek nem kellene ott lennie.”

Kropp elmagyarázta, hogy a kulcs az, hogy megértsük a lábnyomunkat, majd megismételhető folyamatokat építsünk köré. Ez a lábnyom magában foglalja a szoftver IP-címéhez hozzáféréssel rendelkező alkalmazottak számát (200), az ügyfelek gyárainak számát (120+) és a kapcsolódó berendezéseket (> 4,000). A Peer Group lapkakezelő szoftverére vonatkozóan elmondta, hogy a telepített bázis több mint 90,000 130 kapcsolattal rendelkezik. De a lábnyom megértése azt is jelenti, hogy ismerni kell a szoftverének támogatnia kell az operációs rendszerek számát, ami a Peer Group esetében több tucat, és azonosítani kell azokat a harmadik féltől származó könyvtárakat, amelyekre a szoftver támaszkodik, azaz XNUMX.

A biztonság felügyelete folyamatos folyamat, de a lehető legautomatizáltabbnak kell lennie, és be kell építeni a fejlesztési folyamatba.

"Legjobb tudásunk szerint szállítunk biztonságos szoftvert” – mondta Kropp. „Ha a saját szoftverünkben sérülékenységet észlelünk, akkor azt hibaként fogjuk kezelni. Ki fogunk rendelni egy munkaelemet egy súlyossági szinttel, és feltesszük a tartalomfejlesztő munkalistájára. Ha ezt a folyamat végén tesszük, már késő. Ennek a fejlesztési környezetünk részeként kell megtörténnie. Megváltoztattuk üzletvitelünk módját, hogy a biztonságot rutinszerű működési módként találjuk meg.”

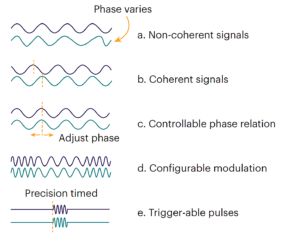

1. ábra: Példa a szoftver sebezhetőségi folyamatára. Forrás: Peer Group

Az adatmegosztás és a biztonság mindig aggodalomra ad okot. "A fizikai biztonság mellett a felhőalapú információbiztonság is problémássá vált az autonóm intelligens gyár felé vezető úton, különösen akkor, ha megpróbáljuk felkarolni a generatív mesterséges intelligenciát" - mondta James Lin, az intelligens gyártásért felelős részleg igazgatóhelyettese. UMC. „A legkorszerűbb generatív AI-modellek betanításához érzékeny vállalati adatokra van szükség egy nagy GPU-környezetben. Ha egy vállalati felhőmegoldást szeretnénk kihasználni, akkor a legmagasabb szintű információbiztonsági tanúsítvány feltétlenül szükséges.”

A generatív mesterséges intelligencia új fenyegetést jelent az adatok biztonságára, mivel képes intelligensen összekapcsolni az adatrészleteket, ahelyett, hogy megpróbálná egy helyen megragadni az összes adatot. Az egyik jelentés szerint a mérnökök a ChatGPT technológiát használták a tesztsorozatok optimalizálására a chipek hibáinak azonosítása érdekében, és egy külön incidensben a megbeszélés jegyzeteinek prezentációvá alakítására. Mindkét esetben érzékeny információkat osztottak meg a vállalaton kívül. [1]

Maga a felhő tartalmazza a legmodernebb biztonságot, de ez nem a teljes kép. „A legtöbb gyártó azt mondja, hogy az adatbiztonság (a felhő és az on-prem) a legnagyobb probléma. Úgy gondolom, hogy a nagy szolgáltatók (AWS/Azure stb.) felhőalapú adatbiztonsága biztonságosabb, mint bármely mai on-prem környezet” – mondta David Park, a vállalat marketingért felelős alelnöke. Tignis. „A legnagyobb probléma nem a hackelésen kívül van, hanem a felhasználók nem megfelelő hitelesítése. Ha nem megfelelő hozzáférést ad egy alkalmazottnak, az ugyanolyan rossz, mintha megengedné, hogy egy hacker megsértse az Ön biztonságát. A belső biztonság és az engedélyek nagy problémát jelentenek majd, mivel az intelligens gyártás normává válik.”

A felhőbe és onnan érkező adatok, valamint a különböző vállalatok vagy irodák között megosztott adatok és szoftverek sokkal kevésbé biztonságosak. És bár a titkosítás az ilyen adatok védelmének szabványos módja, ez nem működik egy összetett ellátási láncban, mivel a legtöbb vállalat blokkolja a bejövő titkosított adatokat és szoftvereket.

„Ma sok tekintetben nem vagyunk összhangban az üzletünkkel, különösen, ami az adatainkat illeti” – jegyezte meg Jason Callahan, a társaság alelnöke és információbiztonsági igazgatója. Lam Research. „A zéró bizalom szemszögéből működünk. De mindannyian osztozunk a szellemi tulajdonon. Tehát nyilvánvaló, hogy nagy a bizalom. Együttműködünk beszállítóinkkal és másokkal az információ hatékony megosztásán. Hálózati koncepcióból futottunk bele az útlezárásba. Alapvetően mi, biztonsági emberek nem bízunk a titkosításban. Azt tapasztaltam, hogy mindenki blokkolja a titkosítás bejutását a környezetébe. Ha Ön hálózatépítő ember, a titkosítás rossz lehet. És alapvetően ez a legnagyobb gyengeségünk. Megtagadtuk a titkosítást, ami megdöbbentő számomra, mert mi vagyunk azok az emberek, akik mindenkit arra kényszerítettek, hogy mindent titkosítsanak benne.”

Három hagyományos probléma van a titkosítással kapcsolatban. Először is tartalmazhat rosszindulatú programokat, vagy jogsértést okozhat, és ezt nem lehet tudni, amíg meg nem oldják. Másodszor, elrejthet egy mechanizmust az adatok kiszűrésére. Harmadszor pedig akadályozhatja a kriminalisztikai vizsgálatot vagy a jogi viták során a felfedezést.

Callahan vitatta ezeket az aggályokat, és megjegyezte, hogy mindenki biztonsági programjának sarokköve a mélyreható védelem, beleértve a víruskereső szoftvereket és a végpont-észlelést és -reagálást (EDR) a rosszindulatú programok és az incidensek észlelésére. Az adatok kiszűrése bennfentes kockázati probléma, és a vállalatoknak eszközök és rendszerei vannak ennek kezelésére. A jogi kriminalisztikai vizsgálattal vagy a felfedezéssel kapcsolatos aggodalmak sarkalatos esetet jelentenek. Sokkal fontosabb a szellemi tulajdon titkosításának engedélyezése a biztonságos átvitel fenntartásához.

Szállítói menedzsment a biztonság érdekében

Valamennyi CISO egyetértett abban, hogy a biztonság kezelése az ellátási láncon feltétlenül szükséges. Ezt azonban könnyebb mondani, mint megtenni. A beszállítók száma óriási, ami óriási kihívást jelent.

Egy szoftverszállító esetében ez magában foglalja a harmadik féltől származó könyvtárakat is. A berendezés-beszállítók esetében az alkatrész-beszállítók. A gyárak esetében pedig a gyártóberendezések, anyagok, szoftverszállítók és számítógépes hardverek. Például Aernout Reijmer, az ASML CISO munkatársa elmondta, hogy a vállalat berendezései körülbelül 380,000 5,000 alkatrészből állnak, amelyeket körülbelül XNUMX XNUMX beszállító biztosít.

A TSMC és az ASML többek között oktatási tréningeket szervez beszállítói számára. Riasztásokat is beállítottak, ami segít a kisebb beszállítók támogatásában, amelyek gyakran nem rendelkeznek nagy biztonsági csoporttal.

Sztenderdek

A NIST Cybersecurity keretrendszer [2] útmutatást ad a szervezetek saját gyakorlatának kialakításához. Számos ISO szabvány is létezik (pl. ISO 17001, 27110), de ezek az információbiztonságra összpontosítanak. Ezen túlmenően, ezek az általános szabványok nem vonatkoznak olyan összetett gyári beállításokra, amelyekbe külső berendezéseket telepítenek.

A gyári termékek különösen a nagy értékű célok, a nagy összetettség és a gyári berendezések frissítésétől való történelmi vonakodás kombinációját tartalmazzák. Ez a kombináció különösen sebezhetővé teszi a gyárakat és az öntödéket a biztonsági problémákkal szemben, ami arra készteti a SEMI tajvani és észak-amerikai tagjait, hogy a berendezésekkel kapcsolatos iparág-specifikus szabványokat hajtsák végre. Két SEMI munkacsoport határozta meg a gyári berendezések biztonságát – E187 (Tajvan) és E188 (Észak-Amerika). Ezek a szabványok tartalmazzák:

SEMI E187: Kiberbiztonság Fab-berendezésekhez

- Általános, minimális biztonsági követelménykészlet a fab berendezésekre vonatkozóan, amelyet úgy terveztek, hogy az OEM-ek implementálják a Linuxot vagy Windowst futtató fab berendezéseket;

- Fókuszáljon a hálózati biztonságra, a végpont-kivetítésre és a biztonsági figyelésre.

SEMI E188: Malware Free Equipment Integration

- Keretrendszer a rosszindulatú programok támadásainak mérséklésére a berendezések telepítési és karbantartási tevékenységei során, jól meghatározott jelentési követelmények alapján;

- Szükséges a rosszindulatú programok ellenőrzése és a rendszer megerősítése, valamint a bejövő szoftverek és javítások ellenőrzése az ismert sebezhetőségek ellen.

„A két szabvány kiegészíti egymást” – mondta Doug Suerich, a Peer Group marketing igazgatója. „A SEMI E187 arról szól, hogy a berendezést a gyári megjelenésükkor a biztonság és a karbantarthatóság alapszintűre tervezték és konfigurálják. A SEMI E188 részletesebben foglalkozik a SEMI E187 témaköreinek egy részével – konkrétan azzal a követelményekkel, hogy csökkentse a kártevők gyárba kerülésének kockázatát a berendezések telepítése és a helyszíni támogatás nyomon követése során. A szabványügyi csapatok azon fognak dolgozni, hogy még tovább terjeszkedjenek a különböző SEMI E187 témákban.”

Ezeket a szabványokat bevezetik, és a gyártók megkövetelik az újonnan telepített berendezésekhez.

Vizsgálatok

A biztonsági értékeléseket a szállító biztonsági szintjének megértésére használják. Az eredmények felhasználhatók a beszerzések befolyásolására és a beszállítói fejlesztések azonosítására. A TSMC-s Tu rámutatott a cége beszállítói pontozási folyamatára, amely magában foglalja egy harmadik féltől származó online értékelést és egy 135 kérdésből álló önértékelést a következő területeken:

- Tanúsítás és kockázatértékelés;

- Készletgazdálkodás és fizikai biztonság;

- Kiberbiztonsági események észlelése és reagálása;

- Rendszerfejlesztés és alkalmazásbiztonság;

- Hálózatbiztonság és változáskezelés;

- Szervezeti politika és humánerőforrás-biztonság;

- Számítógép üzemeltetés és információkezelés, ill

- Identitás- és hozzáférés-kezelés.

Minden nagyobb félvezetőgyártó úgy teljesít, ahogy kell, és értékeléseket készít ügyfelei számára. De annak megkövetelése, hogy minden vállalatnak saját értékelést kell készítenie, az egész iparágat lerombolja. „Túlterheljük az iparágat mindenféle biztonsági értékeléssel” – mondta Reijmer, az ASML-től. „Fogalmunk sincs, mit hozunk már be az ellátási láncunkon belül. Ha túlbonyolítjuk, ha túltervezzük, akkor nem fogunk a megoldásokon dolgozni.”

Mások egyetértenek. „15 ember csinálja ezt teljes munkaidőben, és ők válaszoltak a kérdésekre, hogy el tudjam adni a termékem” – mondta Brent Conran, az Intel CISO-ja. „Mi lenne, ha ezt a munkát ténylegesen a kiberbiztonságra fordítanám? Nem jobb módszer? Mindenkinek figyelembe kell vennie, hogy ami az elmúlt 20 évben történt, nem biztos, hogy elegendő, mert annyira digitálisak vagyunk, és mert olyan gyorsan fejlődik.”

Ezenkívül az értékelésekből hiányoznak a helyreállításhoz és az ellenálló képességhez kapcsolódó kulcsfontosságú attribútumok. „Nincs összefüggés az erőfeszítéseink és a kockázatcsökkentés között” – mondta Kannan Perumal, a CISO munkatársa. Az Applied Materials. "Sok dolog segít megoldani ezt a problémát, de még mindig küzdünk, mert nagyon sok beszállítónk van, és csak annyit tudunk tenni a rendelkezésre álló erőforrásokkal."

Perumal rámutatott a félvezető-ellátási lánc kiberkockázat-értékelésére vonatkozó szabványok hiányára. Ennek eredményeként minden vállalat saját értékelést végez a beszállító biztonsági csapata által (ha van dedikált csapata), ami erőforrás-igényes feladatot jelent. Ezenkívül az értékelések nem összpontosítanak minden lényeges dologra, például a felépülésre és a rugalmasságra.

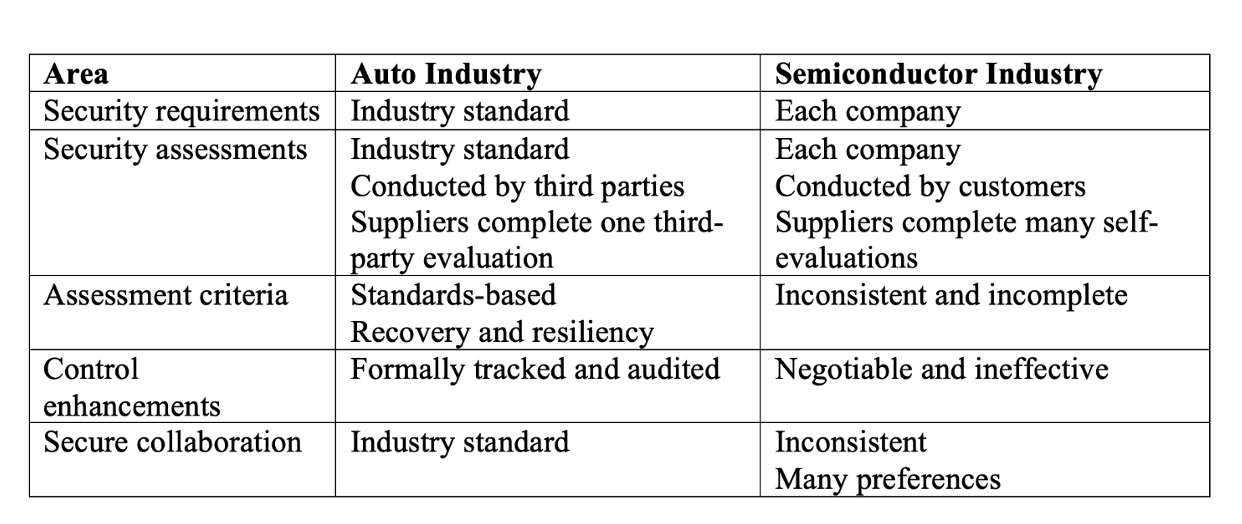

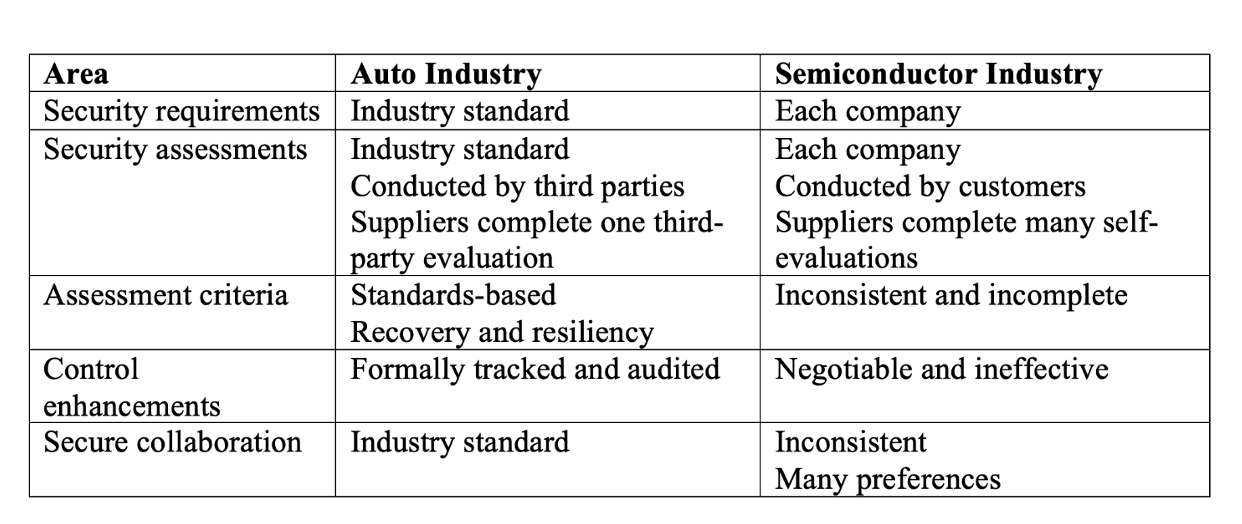

A félvezetőiparhoz hasonlóan az autóiparnak is számos beszállítót kell kezelnie. Perumal megvizsgálta, hogy a két iparág hogyan foglalkozik a biztonsággal. Az összehasonlítás megerősíti azt, amit több CISO kiemelt: a chipiparnak hatékony keretrendszerre, közös kritériumokra és egy harmadik féltől származó tanúsítási csoportra van szüksége a folyamat irányításához.

2. ábra: Az ellátási lánc kiberbiztonsági kockázatkezelési összehasonlítása. Forrás: K. Perumal, Applied Materials

Együttműködésre szólít fel

A félvezetőipar számára a vállalati határokon túli védelemre van szükség a mély kölcsönös függőségek miatt. A komplex működés és a biztonsági kérdések számos belépési pontja miatt közös munkára van szükség a hatékony és gazdaságos működés érdekében. Ahogy az Inteltől Conran találóan mondta: „Ezt egyedül nem tudjuk megcsinálni. Mindannyiunknak össze kell fognunk, hogy végigdolgozzuk az ellátási láncot, és megértsük sok olyan dolgot, amit meg kell tennünk a gép működése érdekében.”

A kiberbiztonsági együttműködésben való előrelépés nem csak a szabványok elfogadását és az iparág által elfogadott értékelési folyamatot jelenti a beszállítók számára. Ehhez a nagy félvezetőgyárak és berendezések beszállítóinak szakértelméhez is csatlakozni kell. Ezzel az iparág a lehető leggyorsabban megtanulhatja kezelni a gyakori fenyegetéseket. Az ilyen szintű együttműködés érdekében a SEMI megalakítja a Kiberbiztonsági Konzorciumot.

- Susan Rambo hozzájárult ehhez a történethez.

Referenciák

- Samsung ChatGPT esemény https://www.businesstoday.in/technology/news/story/samsung-employees-accidentally-leaked-company-secrets-via-chatgpt-heres-what-happened-376375-2023-04-06

- NIST Cyber Security Framework https://nist.gov/cyberframework

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Autóipar / elektromos járművek, Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- PlatoHealth. Biotechnológiai és klinikai vizsgálatok intelligencia. Hozzáférés itt.

- ChartPrime. Emelje fel kereskedési játékát a ChartPrime segítségével. Hozzáférés itt.

- BlockOffsets. A környezetvédelmi ellentételezési tulajdon korszerűsítése. Hozzáférés itt.

- Forrás: https://semiengineering.com/securing-chip-manufacturing/

- :van

- :is

- :nem

- :ahol

- $ UP

- 000

- 1

- 15%

- 20

- 20 év

- 200

- 90

- a

- képesség

- Rólunk

- Abszolút

- teljesen

- elfogadott

- hozzáférés

- jogosultság kezelés

- igénybe vett

- Szerint

- elérése

- át

- Akció

- tevékenységek

- tulajdonképpen

- hozzá

- mellett

- cím

- Örökbefogadás

- tanácsadó

- ellen

- megegyezés

- AI

- AI modellek

- figyelmeztetések

- igazított

- Minden termék

- lehetővé téve

- kizárólag

- mentén

- már

- Is

- mindig

- Amerika

- között

- an

- és a

- és az infrastruktúra

- bármilyen

- Alkalmazás

- alkalmazás biztonsága

- alkalmazott

- alkalmaz

- megközelítés

- VANNAK

- területek

- felmerülhet

- körül

- AS

- értékelés

- értékelések

- társult

- At

- Támadások

- hozzáállás

- attribútumok

- Automatizált

- autóipari

- autonóm

- elérhető

- tudatában van

- tudatosság

- Rossz

- akadályok

- bázis

- alapján

- kiindulási

- BE

- mert

- válik

- válik

- óta

- hogy

- Hisz

- BEST

- Jobb

- között

- Túl

- Nagy

- Legnagyobb

- Blokk

- zárolt

- blokkoló

- mindkét

- márka

- megsértése

- megsértésének

- Brent

- széles

- Épület

- épült

- üzleti

- de

- by

- TUD

- nem tud

- eset

- esetek

- Okoz

- vezérigazgató

- Tanúsítvány

- lánc

- láncok

- kihívás

- kihívást

- változik

- megváltozott

- ChatGPT

- Ellenőrzések

- vegyszerek

- fő

- információbiztonsági vezető

- csip

- játékpénz

- CISO

- felhő

- kód

- együttműködés

- kombináció

- hogyan

- jön

- érkező

- Közös

- Companies

- vállalat

- Társaságé

- összehasonlítás

- verseny

- kiegészítő

- bonyolult

- bonyolultság

- teljesítés

- összetevő

- alkatrészek

- kompromisszum

- számítógép

- koncepció

- Vonatkozik

- aggodalmak

- vezető

- konfigurálva

- zavaró

- összefüggő

- Csatlakoztatott eszközöket

- kapcsolatok

- Connectivity

- Fontolja

- figyelembe vett

- áll

- konzorcium

- tartalom

- hozzájárultak

- ellenőrzés

- megtérít

- Sarok

- sarokköve

- Társasági

- Összefüggés

- kiadások

- tudott

- fedő

- teremt

- kritériumok

- kritikai

- vevő

- Ügyfelek

- cyber

- kiberbiztonság

- Kiberbiztonság

- kár

- dátum

- Adatok megsértése

- adatbiztonság

- adatmegosztás

- David

- elszánt

- mély

- mélyebb

- meghatározott

- késleltetés

- szállít

- átadó

- kézbesítés

- függőség

- helyettes

- leírás

- tervezett

- tervek

- észlelt

- Érzékelés

- Fejlesztés

- Eszközök

- különböző

- digitális

- irányok

- Igazgató

- felfedezés

- viták

- számos

- osztály

- do

- Nem

- Ennek

- csinált

- ne

- le-

- állásidő

- tucat

- hajtás

- két

- alatt

- e

- minden

- könnyebb

- nevelési

- Hatékony

- hatások

- hatékony

- erőfeszítések

- ölelés

- munkavállaló

- alkalmazottak

- lehetővé

- titkosított

- titkosítás

- végén

- Endpoint

- vegyenek

- eljegyzés

- Mérnökök

- biztosítása

- Vállalkozás

- belépés

- Környezet

- felszerelés

- hiba

- különösen

- becsült

- stb.

- értékelték

- Még

- esemény

- Minden

- mindenki

- minden

- példa

- kiszűrés

- létezik

- bővülő

- szakvélemény

- Magyarázza

- magyarázható

- külső

- berendezések

- Objektum

- tény

- gyárak

- gyár

- messze

- GYORS

- hibák

- mező

- Füge

- töltő

- vezetéknév

- Emelet

- Összpontosít

- következő

- Lábnyom

- A

- erők

- kriminalisztika

- Fórum

- Előre

- talált

- Keretrendszer

- Ingyenes

- ból ből

- Tele

- funkció

- alapvetően

- további

- Nyereség

- rések

- általános

- nemző

- Generatív AI

- kap

- Ad

- Globális

- Goes

- megy

- jó

- Jó biztonság

- GPU

- megragad

- Csoport

- Csoportok

- Növekvő

- útmutatást

- hacker

- hackerek

- hacker

- Kezelés

- történik

- történt

- hardver

- Legyen

- he

- fej

- fejek

- segít

- segít

- Magas

- legnagyobb

- Kiemelt

- nagyon

- akadályozzák

- övé

- történeti

- Hogyan

- How To

- azonban

- HTTPS

- hatalmas

- emberi

- Emberi erőforrások

- i

- ötlet

- azonosítani

- azonosító

- if

- óriási

- Hatás

- hatásos

- végre

- végrehajtási

- fontos

- fejlesztések

- in

- incidens

- tartalmaz

- beleértve

- magában foglalja a

- Beleértve

- Bejövő

- Növelje

- <p></p>

- Növeli

- egyre inkább

- ipari

- iparágak

- ipar

- iparág-specifikus

- befolyás

- információ

- információ biztonság

- Infrastruktúra

- belső

- Bennfentes

- telepítés

- Intézet

- Intel

- szellemi

- szellemi tulajdon

- kölcsönhatásba

- kölcsönhatások

- belső

- Internet

- bele

- Bevezetett

- bevezetéséről

- vonja

- IP

- ISO

- kérdés

- kérdések

- IT

- ITS

- maga

- james

- csatlakozott

- ugrás

- éppen

- Tart

- Kulcs

- Ismerve

- tudás

- ismert

- munkaerő

- hiány

- Elnáspángol

- táj

- nagy

- keresztnév

- Késő

- szivárog

- TANUL

- Jogi

- kevesebb

- szint

- Tőkeáttétel

- könyvtárak

- mint

- lin

- vonalak

- LINK

- linux

- Lista

- Sok

- gép

- készült

- fenntartása

- karbantartás

- fontos

- csinál

- KÉSZÍT

- Gyártás

- malware

- kezelése

- vezetés

- kezelése

- mód

- Gyártók

- gyártási

- sok

- Marketing

- anyagok

- Anyag

- max-width

- Lehet..

- talán

- me

- eszközök

- Közben

- intézkedések

- mechanizmus

- Találkozik

- találkozó

- Partnerek

- módszerek

- mikrofon

- millió

- minimum

- hiányzó

- Enyhít

- modellek

- ellenőrzés

- több

- a legtöbb

- mozgás

- mozgó

- sok

- kell

- my

- nemzeti

- elengedhetetlen

- Szükség

- igények

- hálózat

- Network Security

- hálózatba

- Új

- újonnan

- nst

- nem

- Északi

- Észak Amerika

- Megjegyzések

- megjegyezve,

- szám

- megfigyelt

- of

- Tiszt

- tisztviselők

- irodák

- gyakran

- on

- ONE

- folyamatban lévő

- online

- csak

- üzemeltetési

- operációs rendszer

- működés

- operatív

- Optimalizálja

- or

- érdekében

- Más

- Egyéb

- mi

- ki

- kívül

- saját

- Park

- rész

- különös

- különösen

- múlt

- Patches

- ösvény

- egyenrangú

- Emberek (People)

- tökéletes

- teljesített

- előadó

- engedélyek

- person

- Személyiségek

- fizikai

- Fizikai biztonság

- kép

- darab

- Hely

- Plató

- Platón adatintelligencia

- PlatoData

- bőséges

- pont

- Nézőpont

- pont

- politika

- lehetséges

- hatalom

- gyakorlat

- bemutatás

- elnök

- megakadályozása

- primitív

- Probléma

- folyamat

- Folyamatmenedzsment

- Folyamatok

- Termékek

- Termékek

- Program

- Vetítés

- megfelelően

- ingatlan

- védelme

- feltéve,

- szolgáltatók

- biztosít

- amely

- vásárlások

- tesz

- helyezi

- Kérdések

- hatótávolság

- gyors

- Inkább

- felépülés

- csökkentő

- csökkentés

- Szabályozók

- összefüggő

- vonakodás

- támaszkodnak

- maradványok

- megismételhető

- jelentést

- Jelentő

- kötelező

- követelmény

- követelmények

- megköveteli,

- kutatás

- rugalmasság

- erőforrás-igényes

- Tudástár

- válasz

- eredményez

- Eredmények

- Kockázat

- kockázatértékelés

- kockázatkezelés

- kockázatok

- tekercselt

- Gördülő

- futás

- futás

- biztonságos

- Biztonság

- Mondott

- azt mondják

- letapogatás

- pontozás

- Második

- biztonság

- biztosított

- biztosítása

- biztonság

- Biztonsági intézkedések

- Biztonsági fenyegetések

- elad

- Semi

- félvezető

- idősebb

- Vezető tanácsadó

- érzékeny

- különálló

- készlet

- beállítás

- számos

- Megosztás

- információ megosztás

- megosztott

- megosztás

- kellene

- kisebb

- okos

- So

- szoftver

- megoldások

- Megoldások

- néhány

- valami

- néha

- kifinomultság

- forrás

- speciális

- specializált

- kifejezetten

- érdekeltek

- standard

- szabványok

- kezdet

- csúcs-

- Lépései

- Még mindig

- lopott

- Történet

- küzd

- sikeresen

- ilyen

- elegendő

- szállító

- szállítók

- kínálat

- ellátási lánc

- Ellátási láncok

- támogatás

- Susan

- fenntartható

- rendszer

- Systems

- Taiwan

- Vesz

- meghozott

- Beszél

- cél

- célok

- Feladat

- feladatok

- csapat

- csapat

- Technologies

- Technológia

- teszt

- mint

- hogy

- A

- lopás

- azok

- téma

- akkor

- Ott.

- Ezek

- ők

- dolgok

- Szerintem

- Harmadik

- harmadik fél

- ezt

- azok

- fenyegetés

- fenyegetések

- három

- Keresztül

- egész

- idő

- alkalommal

- nak nek

- Ma

- együtt

- is

- szerszámok

- Témakörök

- felé

- hagyományos

- Képzések

- átruházás

- kezelésére

- Bízzon

- megpróbál

- tsmc

- kettő

- megért

- megértés

- fedezetlen

- -ig

- Frissítések

- upon

- us

- használ

- használt

- Felhasználók

- érték

- változat

- Ellen

- vice

- Alelnök

- áldozatok

- Megnézem

- sérülékenységek

- sebezhetőség

- Sebezhető

- akar

- volt

- Hulladék

- Út..

- módon

- we

- gyengeség

- JÓL

- jól definiált

- ment

- voltak

- Nyugati

- Mit

- amikor

- ami

- míg

- WHO

- egész

- széles körben elterjedt

- lesz

- ablakok

- val vel

- belül

- nélkül

- Munka

- dolgozó

- Rossz

- év

- te

- A te

- zephyrnet