Tervetuloa takaisin blogisarjamme toiseen osaan Ledger Recoversyntyessä! Tavoitteenamme on tutkia monia teknisiä esteitä, joita kohdataan siementen talteenottopalvelun rakentamisessa, ja kuinka Ledger Recover ratkaisee ne turvallisella suunnittelulla ja infrastruktuurilla.

In edellinen osa, tutkimme kuinka varmuuskopioida salainen palautuslause jakamalla se ja kuinka Ledger Recover tekee sen puolestasi käyttämällä Pedersenin tarkistettava salainen jakaminen.

Nyt kun sinulla on kolme osaketta, seuraava kysymys on: kuinka voit jakaa ne turvallisesti varmuuskopioiden tarjoajille? Itse asiassa, jos pahantahtoinen osapuoli sieppaa kaikki osuudet, kun lähetät niitä, se kumoaa siemenen jakamisen tarkoituksen. Kyberturvallisuudessa tätä kutsutaan a Mies keskellä -hyökkäys, jossa hyökkääjä seisoo sinun ja vastaanottajasi välissä ja peukaloi viestintää yrittääkseen paljastaa salaisuuksia.

Kun käytät Ledger Recoveria, siemenesi välitys tapahtuu turvallisen jakelumekanismin kautta. Se perustuu useisiin salaustyökaluihin ja matemaattisiin käsitteisiin, jotka selitämme perusteellisesti.

Aloitamme kuvaamalla käsillä olevaa ongelmaa yksityiskohtaisemmin. Sitten esittelemme useita salaustyökaluja ja matemaattisia käsitteitä, joita Ledger Recover hyödyntää jakaakseen siemenosuutesi turvallisesti varmuuskopioiden tarjoajille.

Courier-In-The-Middle: Tosimaailman esimerkki

Ilmeisin tapa suojautua pahantahtoiselta välittäjältä on olla olematta ketään. Voit kävellä ystävien luokse itse tai kerätä heidät samaan, suljettuun paikkaan toimittamaan osakkeet. Mutta tämä on paljon vaikeampaa, jos et ole yhteissijoittunut ja haluat lähettää osakkeet pitkän matkan tuttavalle.

Jos oletetaan, että verkko, jonka kautta kommunikoimme (esim. postipalvelu), on luonnostaan epäluotettava, kuinka voimme taata, että salakuuntelijat eivät koskaan näe vilausta salaisista osuuksistamme?

On aika esitellä Alice ja Bob sekä surullisen kuuluisa Eve, kolme tunnettua salauspersoonaa. Alicella on salaisuus, jonka hän haluaa jakaa Bobin kanssa, eikä hänellä ole muuta vaihtoehtoa kuin lähettää se Evelle, heidän epäluotettavalle kuriirilleen. kryptografisin sanoin, Alice ja Bob haluavat luoda suojatun viestintäkanavan toistensa kanssa vaihtaakseen salaisuutensa turvallisesti.

Tässä on mitä Alice ja Bob voisivat tehdä:

- Alice laittaa salaisuutensa laatikkoon, lukitsee sen henkilökohtaisella riippulukolla ennen kuin lähettää sen Bobille.

- Kun Bob saa laatikon, hän lisää oma riippulukkonsa ja lähettää sen takaisin.

- Alice voi nyt irrottaa riippulukkonsa laatikosta avaimellaan ennen kuin lähettää sen viimeisen kerran.

- Lopettaakseen prosessin Bob yksinkertaisesti käyttää avaimensa irrottamaan riippulukkonsa ja hakemaan vihdoin salaisuuden Alicelta.

Koko vaihdon ajan aina kun Eve on pitänyt laatikkoa käsissään, se oli aina suojattu joko Alicen tai Bobin tai molemmilla.

Vaikka tämä on erinomainen alku, tässä skenaariossa on vielä ratkaistava useita ongelmia:

- Keskinäinen todennus: Alice ja Bob tarvitsevat idioottivarmoja tapoja varmistaakseen, että jokainen riippulukko tulee aidosti toiselta osapuolelta. Muuten Eve voisi vaihtaa sen omaan laatikkoonsa ja riippulukkoon ja huijata Alicea tai Bobia uskomaan, että hän on toinen osapuoli.

- Eteenpäin salassapito: Jos Eve varasti lukitun laatikon ja myöhemmin Alice- tai Bobin avaimen, hän voisi saada takaisin alkuperäisen salaisuuden. Sen sijaan haluamme varmistaa, että pitkäaikaisten avainten vuodot eivät voi vaarantaa vanhoja varastettuja paketteja.

- Yksityisyyden säilyttäminen: Tässä skenaariossa Alicen ja Bobin osoitteet paljastetaan kuriirille. Tämän prosessin digitaalisessa vastineessa haluamme protokollan, joka ei paljasta mitään vastaanottajista.

Digitaalisten viestien suojaaminen

Digitaalisessa turvassa a suojattu kanava on tapa siirtää tietoja kahden välillä todennettu osapuolet, kuten tiedot luottamuksellisuus ja eheys ovat taattuja. Kun käytät suojattua kanavaa, hyökkääjät eivät voi salakuunnella tai peukaloida viestintääsi.

Ledger Recoverin protokolla sekä varmuuskopiointia että palautusta varten perustuu a Secure Channel Protocoltai SCP. Se käyttää useita nykyaikaisen kryptografian työkalupakin työkaluja, kuten symmetristä ja epäsymmetristä salausta, varmenteita ja digitaalisia allekirjoituksia.

Seuraavat osiot antavat sinulle nopean pohjan kaikista näistä käsitteistä, joiden avulla voit ymmärtää koko Ledger Recoverissa käytettävän suojausjärjestelmän.

Symmetrinen kryptografia: Tehokas, mutta rajoitettu työkalu

Kahden osapuolen välillä vaihdettujen tietojen luottamuksellisuuden takaamiseksi tiedot yleensä salataan ja salaus puretaan samalla salaisella avaimella.

Tätä prosessia kutsutaan nimellä symmetrinen kryptografia, joka on tutkimus primitiiveistä, jotka sisältävät yhden salaisen avaimen yhden tai useamman suojatun kanavan ominaisuuden takaamiseksi.

Vaikka symmetrinen salaus on tehokas työkalu viestintäsi suojaamiseen, sillä on joitain ilmeisiä rajoituksia: Oletetaan, että Alice haluaa vaihtaa useita salattuja viestejä Bobin kanssa. Hän valitsee ensin salaisen avaimen ja jakaa sen sitten Bobin kanssa ennen kuin alkaa lähettää viestejä.

Tietenkin ongelmaksi tulee nyt: Kuinka Alice jakaa salaisen avaimen turvallisesti Bobin kanssa? Jos joku saa avaimen haltuunsa, Alicen ja Bobin viestintä ei ole enää luottamuksellista.

Alice voisi tavata Bobin henkilökohtaisesti antaakseen hänelle avaimen, mutta miksi ei tässä tapauksessa voisi keskustella heidän kanssaan poissa uteliailta korvilta?

Digitaalisessa viestinnässä tarvitsemme suojatun menetelmän symmetrisen avaimen jakamiseksi ja suojatun tiedonvaihdon aloittamiseksi. On aika esitellä kahden modernin kryptografian titaanin työ, Whitfield Diffie ja Martin Hellman.

Epäsymmetrinen kryptografia: Yksityisten osien piilottaminen

Diffie-Hellmanin avainsopimus

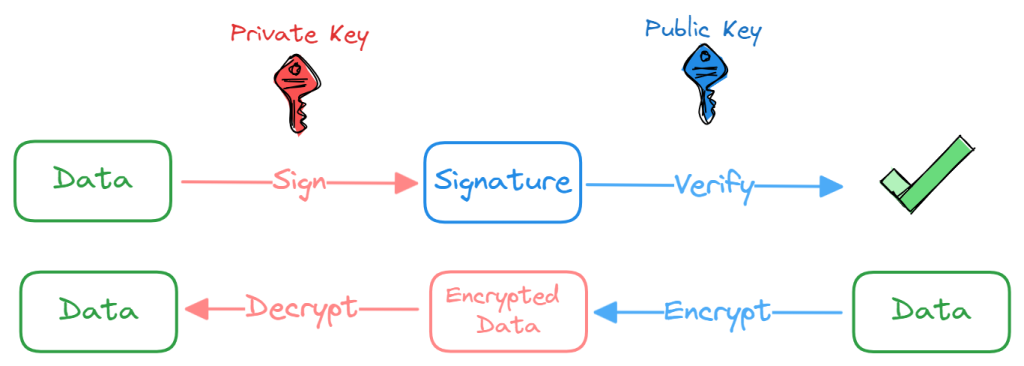

Public Key Cryptographyn avulla Diffie ja Hellman keksivät uudenlaisen lähestymistavan viestinnän turvaamiseen. He määrittelivät protokollan kahdella erillisellä avaimella salausta ja salauksen purkamista varten. Näitä kahta näppäintä kutsutaan yleisesti julkiset ja yksityiset avaimet, muodostaen parin, jota voidaan käyttää tietojen salaamiseen/purkaamiseen ja allekirjoittamiseen/tarkistamiseen.

Julkisen avaimen salaus on suurimman osan digitaalisesta turvallisuudestamme perusta. Sitä käytetään suojaamaan sinua verkossa, ja sillä myös todistat kolikoiden ja rahakkeiden omistajuuden kaikissa julkisissa lohkoketjuissa.

Lue lisää tästä aiheesta Ledger Academyssa!

Meille todella vakuuttavaa on se, kuinka Diffie ja Hellman ehdottivat julkisen avaimen salauksen käyttöä symmetristen avainten jakamiseen. Heidän menetelmänsä, joka tunnetaan nimellä Diffie-Hellman avainten vaihto, koostuu edestakaisista vaihdoista kahden osapuolen välillä lopulta sopiakseen yhteisestä salaisuudesta. Jos salakuuntelijat suoritetaan oikein, ne eivät pysty laskemaan samaa jaettua salaisuutta kuulemistaan tiedoista.

TL;DR tarkoittaa, että yllä olevassa kaaviossa Eve ei pysty matemaattisesti selvittämään salaisuutta k, vaikka hänellä on pääsy kaikkiin Alicen ja Bobin viestintään. Ymmärtääksemme, miksi tämä jaettu salaisuus on turvassa kaikilta salakuuntelijoilta, meidän on kaivettava hieman ryhmäteoriaa.

Diffie-Hellman-avaimenvaihdon turvallisuus riippuu diskreetin logaritmiongelman monimutkaisuudesta syklisen ryhmän yli. Syklinen ryhmä on ryhmä, jonka muodostaa yksittäinen elementti.

Lyhyesti sanottuna Alice ja Bob suorittavat seuraavat vaiheet sopiakseen yhteisestä salaisuudesta k:

- Alice ja Bob sopivat syklisestä ryhmästä G järjestyksestä n elementin luoma g

- Alice vetää satunnaisesti luvun 0 < a < n ja lähettää pa = ga ∈ G Bobille

- Bob arvostaa satunnaisesti luvun 0 < b < n ja lähettää pb = gb ∈ G Alicelle

- Alice laskee jaetun salaisuuden k =(sb )a ∈ G

- Bob laskee jaetun salaisuuden k =(sa )b ∈ G

Protokollan turvallisuus riippuu löydön kovuudesta k = gab tietty g, ga, gb. Tätä kutsutaan Laskenta Diffie-Hellmanin oletus (CDH). Hypoteesi, että CDH on vaikea ratkaista, olettaa, että diskreetti logaritmiongelma on vaikea ratkaista.

Tässä järjestelmässä, vaikka jaettu salaisuus on turvassa salakuuntelulta, vaihdettujen tietojen alkuperästä ei ole takeita. Jotta vuorovaikutus olisi turvallista, Alicen ja Bobin on jollakin tavalla todistettava henkilöllisyytensä toisilleen.

Keskinäinen todennus ja digitaalinen allekirjoitus

Käsinkirjoitettua allekirjoitusta käytetään yleensä asiakirjan sisällön tunnustamiseen ja hyväksymiseen. Vain allekirjoittaja pystyy tuottamaan allekirjoituksen, mutta jokainen, joka "tietää" miltä allekirjoitus näyttää, voi varmistaa, että asiakirja on allekirjoittanut oikea henkilö.

Vaikka digitaalisella allekirjoituksella on samanlaiset ominaisuudet, se tarjoaa vahvoja lisätakuita hyödyntämällä epäsymmetristä kryptografiaa:

- Aitous: kuka tahansa voi tarkistaa, että viesti on allekirjoitettu määritettyä julkista avainta vastaavalla yksityisellä avaimella.

- Kiistämättömyys: allekirjoittaja ei voi kiistää allekirjoittaneensa ja lähettäneensä viestin.

- Eheys: viestiä ei muutettu lähetyksen aikana.

Nyt kunhan tunnemme julkisen avaimen ja luotamme siihen kirjeenvaihtajamme, voimme tarkistaa kaikkien viestien aitouden tarkistamalla niiden digitaalisen allekirjoituksen.

Useimmissa todellisissa tapauksissa emme kuitenkaan joko tunne kirjeenvaihtajaamme läheisesti tai hänen on ehkä vaihdettava säännöllisesti yksityistä/julkista avainpariaan turvallisuussyistä. Tämä edellyttää ylimääräistä varmennustasoa ja luottamusta Sertifikaatit, jotka sisältävät kokonaisuuden kuvauksen ja sen julkisen avaimen.

Jokainen varmenne on allekirjoitettu julkisella pääavaimella. Kun meillä on juurivarmentaja (tai juurivarmentaja), johon luotamme aina, voimme luoda luottamusketjun käyttämällä peräkkäisiä digitaalisia allekirjoituksia.

Elliptiset käyrät: Seuraavan tason julkisen avaimen salaus

Elliptisen käyrän salaustekniikka (ECC) on julkisen avaimen salauksen osa-alue, joka koostuu elliptisten käyrien käyttämisestä salaussovelluksissa, esim. salaus- tai allekirjoitusmenetelmissä.

Nykyisen matematiikan perusteella ECC tarjoaa huomattavasti turvallisemman perustan kuin aiemmat julkisen avaimen salausjärjestelmät, kuten RSA.

Samalla suojaustasolla ECC:ssä on pienempiä avainten pituuksia verrattuna muihin epäsymmetrisiin salausjärjestelmiin, mikä tekee siitä hyvän valinnan sulautetuille järjestelmille, joilla on rajalliset resurssit.

Jos haluat tietää lisää, Tämä artikkeli voi auttaa ymmärtämään paremmin elliptisiä käyriä.

Elementin järjestys g ryhmä on tärkeä parametri Diffie-Hellman-avainvaihdossa. Kun ryhmä on elliptinen käyrä, kyseinen elementti on piste, ja sen järjestys on se, kuinka monta kertaa se voidaan lisätä itseensä ennen kuin se kiertää sen alkuarvoa.

Huomaa, että tällä summauksella ei ole mitään tekemistä tavallisen reaalilukujen summan kanssa, mutta sillä on samanlaiset additiivisuuden ominaisuudet.

Otetaan elliptinen käyrä E: y2 =x3 +2x +3 kentän yli 𝔽97 Esimerkiksi. Diskreettinä funktiona se esitetään alla olevan kuvan pisteillä. Keskitymme asiaan P =(3, 6) ja kaikki sen kerrannaiset.

Näemme sen 5:n jälkeen.P, olemme palanneet alkuun ja osuimme samoihin pisteisiin kuin ennenkin. Ei ole väliä mikä skalaarin arvo on P kerrotaan, osumme aina johonkin viidestä alkupisteestämme.

Siten järjestys P on 5, ja sen luoma alaryhmä sisältää täsmälleen 5 pistettä. Salaussovelluksissa järjestys on kuitenkin paljon suurempi kuin 5, mikä lisää satunnaisuutta.

Sekoita kaikki: ECDH todennuksella

Meillä on nyt kaikki työkalut, joita tarvitsemme loistavan avaintenvaihtoprotokollan luomiseen: Elliptinen käyrä Diffie-Hellman (ECDH).

ECDH on standardoitu salausjärjestelmä, joka toteuttaa edellä kuvailemamme Diffie-Hellman-avainten vaihdon käyttämällä elliptisen käyrän salausta luomaan avainparit ja jaetun salaisuuden.

Se alkaa valitsemalla elliptinen käyrä ja sen generointipiste. Tämän jälkeen osapuolet vaihtavat keskenään luotettavia varmenteita, minkä ansiosta ne voivat varmistaa vastaavien julkisten avaintensa aitouden. Todennuksen jälkeen he voivat luoda jaetun salaisuuden k, joka lasketaan seuraavasti:

k = dA . dB . G

dA: Liisan yksityinen avain

dB: Bobin yksityinen avain

G: EC-piste

Saavuttaakseen eteenpäin salaisuus Ominaisuuden vuoksi sekä Alicen että Bobin avainparin tulee olla lyhytaikainen, eli ne luodaan paikan päällä ja niitä käytetään protokollan yhteen suoritukseen. Puhumme elliptisestä käyrästä Diffie-Hellman Ephemeral (ECDHE). Tässä skenaariossa lyhytaikaiset avaimet on allekirjoitettu sekä laitteen staattisilla avaimilla että HSM:illä, mikä mahdollistaa avainten vahvan todennuksen. Vaikka luvaton pääsy staattisiin avaimiin tapahtuisi tulevaisuudessa, se ei antaisi salauksen purkumahdollisuuksia lyhytaikaisilla avaimilla suojatuille vaihdoille.

Lisäksi olemme toteuttaneet huomattavan parannuksen protokollaan piilottamalla laitteiden staattiset avaimet suojatun kanavan sisään. Tämä varotoimenpide estää hyökkääjiä saamasta näkyvyyttä laitteiden staattiseen varmenteeseen, mikä puolestaan voi johtaa varmuuskopiointi-/palautustoimintojen aikana käytettyjen yksilöllisten tunnisteiden vuotamiseen.

Takaisin Ledger Recover: A siemenen matka

Selvä, on aika pysähtyä hetkeksi.

Olemme käsitelleet monia aiheita, jotka liittyvät sekä turvallisuuteen että matematiikkaan, ja tuloksena on protokolla, jolla voit viestiä turvallisesti minkä tahansa turvattoman verkon kautta. Tehdään yhteenveto tähän mennessä nähdyistä:

Kahdella entiteetillä voi olla suojattu viestintä epävarman kanavan kautta sopimalla a ainutlaatuinen salaisuus Kiitos ECDHE, joka on Diffie-Hellman-avainsopimusprotokollan toteutus, joka käyttää lyhytaikaiset avaimet salassapitovelvollisuuden suojelemiseksi. Jokainen kokonaisuus pystyy tarkista aitous heidän kirjeenvaihtajansa alkukirjaimen ansiosta Todistuksen varmentaminen.

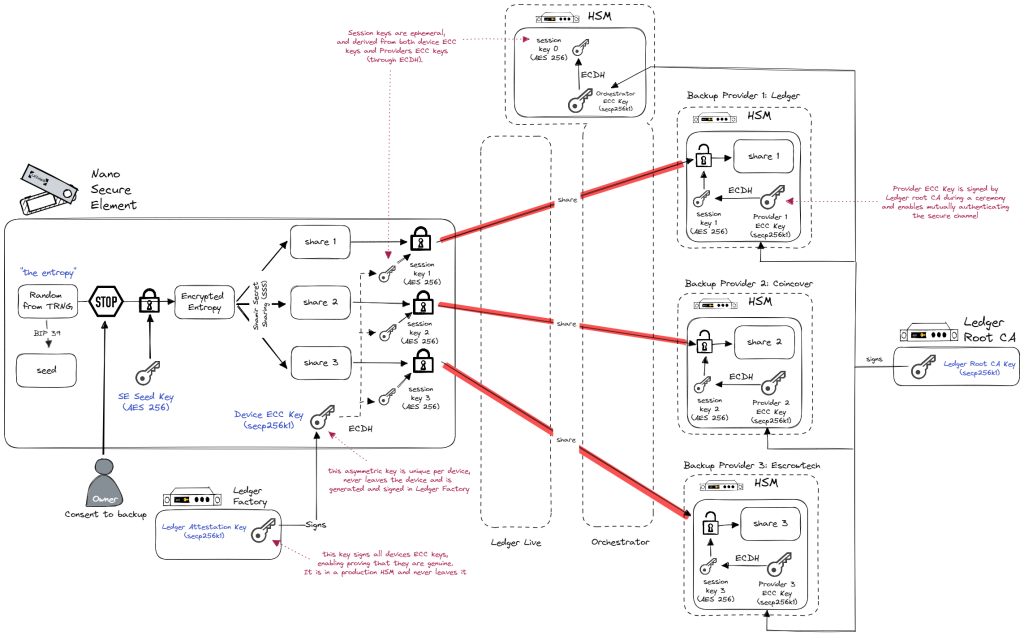

Ledger Recoverin tapauksessa olemme perustaneet neljä suojattua kanavaa käyttämällä Secure Channel Protocol -protokollaa. Nämä kanavat yhdistävät laitteen kuhunkin varmuuskopioiden tarjoajaan ja orkestraattoriin, jotka kaikki on varustettu Hardware Security Moduleilla (HSM).

Jokaisella toimijalla on henkilökohtainen sertifikaattinsa, joka on allekirjoitettu Ledger Certificate -todistuksella, joka toimii luottamusketjun juurena. Kun käyttäjän laite lähettää ensimmäisen kerran aikomuksensa tehdä varmuuskopiointi Orchestratorille, se käynnistää autentikoidun ECDHE:n. Näiden alla mTLS istuntoja, Orchestrator lähettää tietoja, jotka yhdistävät tulevat suojatut kanavat käyttäjän tiettyyn varmuuskopiointipyyntöön, sekä käyttäjän identiteetin, jota pyydetään tarkistettavaksi suoritettaessa siemenen myöhempää palautusta.

Vaikka yritämmekin välttää sitä, joskus vaaditaan salaisuuksien tallentamista ja käsittelyä palvelimille. Tämä voi olla riskialtista, koska palvelimien suojaaminen ja niiden käyttö on ei-triviaali tehtävä. Tämän riskin pienentämiseksi turvallisuutta arvostavat yritykset ja toimialat käyttävät Laitteiston suojausmoduulit. Ne ovat erikoislaitteita, jotka suojaavat salausavaimia ja tarjoavat kryptografista käsittelyä. Puhumme lisää HSM:istä tämän blogisarjan myöhemmissä osissa.

Kaikki on valmiina suorittamaan lopulta koko toiminnan kriittisin osa: välittää käyttäjän siemenen kolme osuutta.

Luomme jälleen uusia suojattuja kanavia, mutta tällä kertaa käyttäjän Ledger-laitteen ja varmuuskopiointipalveluntarjoajien HSM:ien välille. suoraan. Siemenosuudet välitetään päästä päähän salatussa kanavassa lopulliseen säilytyspaikkaansa, samalla kun taataan, että ne saavuttavat oikean määränpään (tämä on paikka, jossa Pedersenin salaisen jakamisen todennettavuus esiteltiin osa 1 on hyödyllistä).

Käyttäjän laite todentaa varmuuskopiointipalveluntarjoajien HSM:t yksitellen, ja varmuuskopioiden tarjoajat tietävät vaihtavansa ainutlaatuisen virallisen Ledger-laitteen kanssa, joka aloitti tämän varmuuskopiointipyynnön.

Kukaan muu kuin käyttäjän laite ja varmuuskopiointipalveluntarjoajien HSM:t eivät koskaan näe näiden molemminpuolisesti todennettujen suojattujen kanavien symmetrisillä avaimilla salattuja siemenosuuksia, ei edes Orchestrator.

Turvallisesti vastaanotettu… ja tallennettu?

Tässä osassa olemme ottaneet käyttöön useita uusia konsepteja, joista osa on melko teknisiä. Jokainen näistä käsitteistä edellyttää suojatun tiedonsiirron luomista, joka takaa vaihdon luottamuksellisuuden ja eheyden. Verkon turvallisuudesta riippumatta, voimme nyt lähettää salaiset osakkeemme ilman pelkoa, että niitä voidaan peukaloida tai siepata. Se on melkoinen päivitys!

Koko prosessia tukee luotettava salaus ja suojattu laitteisto Ledger-laitteistosi ja kunkin varmuuskopiointitoimittajan omistaman HSM:n muodossa.

Nyt on aika siirtyä siemenosakkeiden takaisin saamiseen! Meidän tarvitsee vain pyytää varmuuskopioiden tarjoajia lähettämään meille takaisin osuudet, joita he säilyttävät infrastruktuuriinsa…

Mutta odota: kuinka he tarkalleen säilyttävät nämä erittäin arkaluontoiset tiedot? Se ei tekisi meille mitään hyvää, jos meillä olisi turvallisimmat viestintäkanavat, mutta varmuuskopioiden tarjoajamme vain pitivät osakkeita selkeänä tekstinä ja anoivat varastamista.

Joten ennen kuin puhumme toipumisesta – pääsemme perille, lupaan! –, meidän on tehtävä nopea kiertotie osassa 3 keskustellaksemme siemenosakkeiden turvallisuudesta levossa. Pysy kanavalla!

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. Autot / sähköautot, hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- BlockOffsets. Ympäristövastuun omistuksen nykyaikaistaminen. Pääsy tästä.

- Lähde: https://www.ledger.com/blog/part-2-genesis-of-ledger-recover-securely-distributing-the-shares

- :on

- :On

- :ei

- :missä

- $ YLÖS

- 13

- 32

- 7

- a

- pystyy

- Meistä

- edellä

- Hyväksyä

- pääsy

- Saavuttaa

- tunnustaa

- säädökset

- lisä-

- Lisäksi

- lisä-

- osoitteet

- Jälkeen

- uudelleen

- sopimalla

- sopimus

- alice

- Kaikki

- sallia

- mahdollistaa

- pitkin

- Myös

- muuttunut

- aina

- an

- ja

- ja infrastruktuuri

- Kaikki

- joku

- mitään

- sovellukset

- lähestymistapa

- OVAT

- noin

- AS

- olettaa

- At

- todennettu

- todentaa

- Authentication

- aitous

- viranomaisen

- välttää

- pois

- takaisin

- Tukena

- Varmuuskopiointi

- perustua

- perusta

- BE

- tulee

- ollut

- ennen

- Alku

- ovat

- uskoa

- alle

- lisäksi

- Paremmin

- välillä

- suurempi

- Bitti

- blockchains

- Blogi

- bob

- sekä

- Laatikko

- Rakentaminen

- mutta

- by

- CA

- nimeltään

- Puhelut

- tuli

- CAN

- ei voi

- kyvyt

- tapaus

- tapauksissa

- todistus

- Certificate Authority

- todistukset

- ketju

- muuttaa

- Kanava

- kanavat

- tarkastaa

- valinta

- Kolikot

- tulee

- yleisesti

- tiedottaa

- Viestintä

- Yhteydenpito

- Yritykset

- verrattuna

- pakottava

- monimutkaisuus

- kompromissi

- Laskea

- käsitteet

- luottamuksellisuus

- kytkeä

- muodostuu

- sisältää

- pitoisuus

- korjata

- vastaava

- voisi

- kurssi

- katettu

- luoda

- kriittinen

- salauksen

- kryptografia

- Tällä hetkellä

- käyrä

- tietoverkkojen

- tiedot

- Tiedonvaihto

- määritelty

- toimittaa

- riippuu

- on kuvattu

- kuvaus

- Malli

- määränpää

- yksityiskohta

- laite

- Laitteet

- DIG

- digitaalinen

- Paljastaa

- pohtia

- keskustelu

- selvä

- jakaa

- jako-

- jakelu

- do

- asiakirja

- ei

- dr

- kiinnittää

- aikana

- e

- kukin

- Aikaisemmin

- EC

- myöskään

- elementti

- Elliptinen

- upotettu

- mahdollistaa

- salattu

- salaus

- päittäin

- lisälaite

- varmistaa

- yksiköt

- kokonaisuus

- varustettu

- Vastaava

- perustaa

- vakiintunut

- Eetteri (ETH)

- Eeva

- Jopa

- EVER

- täsmälleen

- esimerkki

- erinomainen

- Vaihdetaan

- vaihdetaan

- Vaihto

- vaihtamalla

- suorittaa

- teloitus

- Selittää

- tutkia

- lisää

- paljon

- pelko

- ala

- Kuva

- lopullinen

- Vihdoin

- löytäminen

- viimeistely

- Etunimi

- Keskittää

- jälkeen

- varten

- muoto

- eteenpäin

- Eteenpäin

- perusta

- neljä

- alkaen

- toiminto

- tulevaisuutta

- kerätä

- tuottaa

- syntyy

- synnyttää

- tuottaa

- Mooseksen kirja

- saada

- gif

- Antaa

- tietty

- vilaus

- tavoite

- hyvä

- myöntää

- suuri

- Ryhmä

- taata

- taattu

- takeita

- HAD

- käsi

- käsissä

- Kova

- kovemmin

- Palvelimet

- laitteistolaite

- Laitteistoturva

- Olla

- ottaa

- he

- auttaa

- hänen

- häntä

- hänen

- Osuma

- pitää

- pitää

- talot

- Miten

- Miten

- Kuitenkin

- HTTPS

- Aitajuoksu

- i

- tunnisteet

- Identiteetti

- if

- täytäntöönpano

- täytäntöön

- työkoneet

- tärkeä

- in

- lisää

- teollisuuden

- pahamaineinen

- tiedot

- Infrastruktuuri

- luonnostaan

- ensimmäinen

- aloittaa

- aloitettu

- Osaa aloittaa

- turvaton

- sen sijaan

- eheys

- Tarkoitus

- vuorovaikutus

- välittäjä

- tulee

- esitellä

- käyttöön

- aiheuttaa

- kysymykset

- IT

- SEN

- itse

- vain

- pito

- avain

- avaimet

- Tietää

- tunnettu

- Sukunimi

- myöhemmin

- kerros

- johtaa

- Vuodot

- pääkirja

- vasemmalle

- Taso

- vipusuhteita

- vipuvaikutuksen

- pitää

- rajoitukset

- rajallinen

- sijainti

- lukittu

- Lukot

- Pitkät

- pitkän aikavälin

- kauemmin

- ulkonäkö

- Erä

- TEE

- monet

- matemaattinen

- matemaattisesti

- matematiikka

- asia

- max-width

- Saattaa..

- mitata

- mekanismi

- Tavata

- viesti

- viestien

- menetelmä

- minuutti

- lieventää

- Moderni

- Moduulit

- lisää

- eniten

- liikkua

- paljon

- moninkertainen

- kerrottuna

- Tarve

- verkko

- ei ikinä

- Uusi

- seuraava

- Nro

- merkittävä

- ei mitään

- romaani

- nyt

- numero

- numerot

- pähkinänkuori

- saada

- Ilmeinen

- tapahtua

- of

- virallinen

- vanhempi

- on

- Paikan päällä

- kerran

- ONE

- vain

- toiminta

- Operations

- or

- tilata

- Alkuperä

- alkuperäinen

- Muut

- muuten

- meidän

- ulos

- yli

- oma

- omistuksessa

- omistus

- paketit

- pari

- paria

- parametri

- osa

- erityinen

- osapuolet

- osat

- puolue

- tauko

- suorittaa

- suoritettu

- esittävä

- henkilö

- henkilöstö

- liittyvät

- Paikka

- plaintext

- Platon

- Platonin tietotieto

- PlatonData

- Kohta

- pistettä

- posti-

- voimakas

- estää

- pohjamaali

- yksityisyys

- yksityinen

- yksityinen avain

- Ongelma

- prosessi

- käsittely

- tuottaa

- asianmukaisesti

- ominaisuudet

- omaisuus

- suojella

- suojattu

- suojella

- protokolla

- todistaa

- toimittaa

- toimittaja

- tarjoajat

- tarjoaa

- julkinen

- julkinen avain

- julkiset avaimet

- tarkoitus

- puts

- kysymys

- nopea

- satunnainen

- satunnaisuuden

- päästäisiin

- valmis

- todellinen

- todellinen maailma

- ihan oikeesti

- syistä

- vastaanottaa

- vastaanottajat

- toipua

- toipumassa

- elpyminen

- tarkoitettuja

- riippumatta

- säännöllisesti

- poistaa

- edustettuina

- pyyntö

- pyysi

- tarvitaan

- Esittelymateriaalit

- ne

- REST

- palauttaa

- johtua

- oikein

- Riski

- riskialtis

- juuri

- turvallista

- turvallisesti

- Turvallisuus

- sama

- skenaario

- järjestelmä

- järjestelmiä

- Toinen

- salaisuus

- osiot

- turvallinen

- turvallisesti

- turvaaminen

- turvallisuus

- nähdä

- siemenet

- nähneet

- valitsemalla

- lähettää

- lähettäminen

- lähettää

- sensible

- lähetetty

- Sarjat

- palvelu

- istuntoja

- useat

- Jaa:

- yhteinen

- osakkeet

- jakaminen

- hän

- shouldnt

- allekirjoitukset

- allekirjoitettu

- merkittävästi

- samankaltainen

- yksinkertaisesti

- single

- pienempiä

- So

- niin kaukana

- SOLVE

- Ratkaisee

- jonkin verran

- kuulostaa

- erikoistunut

- erityinen

- määritelty

- Kaupallinen

- seisoo

- Alkaa

- Aloita

- alkaa

- pysyä

- Askeleet

- varasti

- varastettu

- Levytila

- verkkokaupasta

- tallennettu

- vahva

- tutkimus

- niin

- yhteenveto

- vaihtaa

- järjestelmät

- ottaa

- Puhua

- Tehtävä

- Tekninen

- kuin

- Kiitos

- että

- -

- Tulevaisuus

- tiedot

- heidän

- Niitä

- sitten

- teoria

- Siellä.

- Nämä

- ne

- tätä

- perin pohjin

- vaikka?

- kolmella

- Kautta

- Näin

- SOLMIO

- aika

- kertaa

- että

- tokens

- työkalu

- Toolbox

- työkalut

- aihe

- Aiheet

- Siirtäminen

- Luottamus

- luotettu

- yrittää

- VUORO

- kaksi

- Lopulta

- kykenemätön

- paljastaa

- varten

- ymmärtää

- ymmärsi

- unique

- us

- käyttää

- käytetty

- käyttötarkoituksiin

- käyttämällä

- yleensä

- Hyödyntämällä

- validointi

- arvo

- todennettavissa

- Vahvistus

- todentaa

- tarkastaa

- hyvin

- näkyvyys

- odottaa

- haluta

- haluaa

- oli

- Tapa..

- tavalla

- we

- verkko

- tunnettu

- olivat

- Mitä

- kun

- aina kun

- joka

- vaikka

- KUKA

- koko

- miksi

- wikipedia

- tulee

- with

- sisällä

- ilman

- sanoja

- Referenssit

- maailman-

- olisi

- te

- Sinun

- itse

- zephyrnet