زمان خواندن: 4 دقیقه

زمان خواندن: 4 دقیقه

با حملات سایبری گسترده ای که از طریق برنامه های مخرب در دستگاه های تلفن همراه اتفاق می افتد، متخصصان امنیتی باید اقدامات امنیتی نقطه پایانی را چندین برابر تشدید کنند. تنظیم اقدامات امنیتی دقیق نقطه پایانی بهترین راه برای مواجهه با خطرات مخرب احتمالی است.

امنیت یا استراتژی حفاظت نقطه پایانی:

دستگاههای شرکت یا دستگاههای BYOD، وقتی به شبکه متصل هستند، مستعد حملات بدافزار هستند. حفاظت نقطه پایانی به مهمترین جنبه امنیت فناوری اطلاعات برای محافظت از هر کسب و کار و داده ها و هویت مشتری تبدیل شده است. هنگامی که دستگاهی به شبکه شرکت متصل می شود که برنامه ای آلوده به بدافزار دارد، هکر آن را کانالیزه می کند تا اطلاعات را بدزدد یا فعالیت های ثبت کلید را بدون رضایت کاربر انجام دهد.

این امر مستلزم یک سیستم امنیتی نقطه پایانی دقیق است که یک پروتکل مملو از امنیت برای اطمینان از محافظت از نقطه پایانی و شبکه است. نقاط پایانی می تواند رایانه ها، تلفن های هوشمند باشد. لپ تاپ یا سیستم نقطه فروش و هر وسیله دیگری که به شبکه متصل است. این حفاظت نیاز به یک استراتژی دست نخورده دارد که همه با پروتکل و قوانینی سازماندهی شده باشد تا دستگاه ها با سیاست های امنیتی مطابقت داشته باشند که مانع از دسترسی مشکوک شود.

1. از ویژگی های کامل حفاظت امنیتی اطمینان حاصل کنید

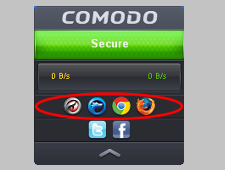

An آنتی ویروس و یک فایروال فقط برای محافظت از دستگاه های متعلق به شرکت یا BYOD کافی نیستند. یک رویکرد چند لایه تمام چیزی است که برای محافظت از دستگاه های متصل به شبکه شرکتی نیاز دارید.

مجموعه امنیتی باید به موارد زیر مجهز باشد

- فایروال

- راه حل آنتی ویروس

- امنیت اینترنت

- رمزگذاری

- دستگاه فایروال

- مدیریت دستگاه تلفن همراه

- راه حل های امنیتی موبایل

- تکنیک های تشخیص نفوذ

- کنترل های برنامه

2. پورتال مدیریت امنیت متمرکز

مدیریت هزاران دستگاه، رایانه و پایانه های دیگر با ذهنی خالی، فقط با مداخله دستی، فراتر از توانایی انسان است. از این رو یک راه حل امنیتی یکپارچه طرحی قوی برای جلوگیری از افزونگی و خطاهای انسانی خواهد بود.

یک سیستم مدیریت امنیت متمرکز تمام چیزی است که شما برای کنترل و مدیریت یکپارچگی شبکه و امنیت نقطه پایانی نیاز دارید.

- ویژگی های کاربر پسند برای از بین بردن خرابی ها

- مسائل امنیتی کمتر

- مقرون به صرفه

- پاسخ فوری در صورت تداخل مشکوک

3. حفاظت کامل از دستگاه و سیستم عامل

بیش از نیمی از شرکتها BYOD را تشویق میکنند، در حالی که روند جدید در جریان است - دستگاه خود را انتخاب کنید CYOD - شبکه سازمان همه به دستگاههایی متصل است که سیستمعاملهای مختلف را کار میکنند. سیستم امنیتی نقطه پایانی خود را برای حفظ عملکرد شبکه در زیر رادار تیز کنید.

4. امنیت اطلاعات

An امنیت پایانی استراتژی با یک سیستم موثر حفاظت از داده ها کامل شده است. دسترسی به نقاط پایانی را برای کاربران خاص محدود کنید تا اطمینان حاصل شود که فقط کاربر مربوطه اجازه دسترسی به داده ها را دارد و بنابراین داده ها را در معرض هیچ کاربر غیرمجاز قرار نمی دهد. سازمان ها باید اطمینان حاصل کنند

- جداسازی شبکه

- رمزگذاری داده ها

- جلوگیری از از دست رفتن داده ها

- کنترل یکپارچگی فایل

- نظارت بر دسترسی به داده ها

- سیستم مدیریت امنیت نقطه پایانی باید به خوبی مجهز باشد تا بتواند حفاظت از دارایی داده ها را مدیریت کند.

5. بهبود عملکرد امنیتی

با امنیت بزرگترین چالش، سازمان باید تدابیر امنیتی را برای کنترل اعمال کند، برای حفظ فاصله استراتژیک از رخدادها واکنش نشان دهد. با درک معیار و اهداف خود، می توانید اقدامات در مدیریت تهدیدات را بهبود بخشید.

6. آگاهی از اقدامات امنیتی

کارمندان باید در مورد نحوه ایمن سازی نقاط پایانی آموزش ببینند. آنها باید تفاوت بین یک ایمیل مخرب و یک ایمیل تأیید شده را بدانند. تجهیز کارکنان و کاربران به دانش کافی در مورد اقدامات امنیتی از دست دادن داده ها جلوگیری می کند و از سوء استفاده های آسیب پذیری جلوگیری می کند.

کارکنان باید در مورد نحوه پذیرش بهروزرسانیهای امنیتی، دوری از شبکههای بیسیم آموزش ببینند. اطمینان حاصل کنید که کارکنان رفتارها و رویکردهای امنیتی مثبت را اجرا میکنند.

7. مدیریت تهدید موبایل

کارشناسان امنیتی قرار است بر روی اقدامات امنیتی جدید و نوآورانه برای مسلح کردن دستگاه های تلفن همراه کار کنند تهدیدات امنیتی. اطمینان از یک سیستم مدیریت برای مدیریت و مقابله با تهدیدها برای محافظت از نقاط پایانی قطعی است. سیستم مدیریت تهدید تلفن همراه باید ویژگی های زیر را جمع بندی کند

- اعتبار سنجی موثر دستگاه ها

- مدیریت محتوای شخص ثالث

- کانتینرسازی برنامه های موبایل

- تست نفوذ

یک امنیت سخت و خاص در یک معیار درست، کنسولی عالی برای محافظت از شرکت و دادههای مشتریانش در برابر نقضهای امنیتی گسترده است.

8. تشخیص مداوم

به خوبی سازماندهی شده استراتژی امنیتی نقطه پایانی با مکانیزم تشخیص مداوم، تشخیص فوری تغییرات را تضمین می کند. این امر باعث می شود که شبکه این شرکت قربانی یک نقض امنیتی نشود. سیستم باید کاوش داده را اجرا کند، در صورت وجود هرگونه فعالیت بدافزار، شناسایی فوری را انجام دهد.

9. رویکرد واکنش به حادثه

سازمانها باید رویکرد واکنش مؤثر حادثه را با اعمال یک ابزار متمرکز و خودکار برای فعال کردن پاسخی که میتواند فوراً با تهدیدات روبرو شود، پیادهسازی کنند.

10. حوادث را اصلاح کنید

نقاط پایانی باید به یک ابزار مدیریت امنیتی یکپارچه مجهز شوند تا از اصلاح حوادث در زمان شناسایی بهطور فوری اطمینان حاصل شود. این امر دید تهدیدهای احتمالی را بهبود می بخشد و از هرگونه حمله بدافزار حتی قبل از اینکه بخواهد به شبکه حمله کند جلوگیری می کند.

منابع مرتبط

بررسی ایمنی وب سایت

اسکنر آسیب پذیری

وب سایت جستجوگر

ایمنی وب سایت را بررسی کنید

ویکی پدیا حمله DDOS

محافظت در برابر آنتی ویروس

آنتی ویروس

اسکنر بدافزار وب سایت

حذف بدافزار وب سایت

پشتیبان گیری از وب سایت

بررسی امنیت وب سایت

حذف بدافزار وردپرس

وضعیت وب سایت

تاریخچه DNS

راه حل های ITSM

آزمایش رایگان را شروع کنید کارت امتیازی امنیتی فوری خود را به صورت رایگان دریافت کنید

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://blog.comodo.com/endpoint-security/ten-best-features-of-effective-endpoint-security/

- :است

- $UP

- 10

- 2020

- a

- پذیرفتن

- دسترسی

- فعالیت ها

- فعالیت

- معرفی

- و

- نرم افزار

- روش

- برنامه های

- هستند

- ARM

- ظاهر

- دارایی

- At

- حمله

- حمله

- تأیید اعتبار

- خودکار

- اطلاع

- BE

- شدن

- قبل از

- رفتار

- بودن

- محک

- بهترین

- میان

- خارج از

- بزرگترین

- سفید

- بلاگ

- شکاف

- نقض

- کسب و کار

- by

- تماس ها

- CAN

- مورد

- متمرکز

- به چالش

- تبادل

- کانال

- را انتخاب کنید

- کلیک

- شرکت

- شرکت

- شرکت

- کامل

- موافق

- کامپیوتر

- علاقمند

- متصل

- رضایت

- کنسول

- مداوم

- کنترل

- شرکت

- بحرانی

- جنبه انتقادی

- مشتری

- اطلاعات مشتری

- سایبر

- حملات سایبری

- داده ها

- از دست رفتن داده ها

- حفاظت از داده ها

- از DDoS

- کشف

- دستگاه

- دستگاه ها

- تفاوت

- مختلف

- فاصله

- موثر

- کارکنان

- قادر ساختن

- رویارویی

- تشویق

- نقطه پایانی

- حفاظت از نقطه پایانی

- امنیت پایانی

- اجرای قانون

- کافی

- اطمینان حاصل شود

- تضمین می کند

- حصول اطمینان از

- سرمایه گذاری

- مجهز بودن

- خطاهای

- حتی

- واقعه

- وجود دارد

- کارشناسان

- اکتشاف

- امکانات

- پرونده

- پیروی

- برای

- رایگان

- دوستانه

- از جانب

- عملکرد

- دریافت کنید

- نیم

- دسته

- اتفاق می افتد

- چگونه

- چگونه

- HTML

- HTTPS

- انسان

- هویت

- انجام

- تحمیل

- بهبود

- in

- حادثه

- پاسخ حادثه

- اطلاعات

- ابتکاری

- فوری

- یکپارچه

- تمامیت

- مداخله

- IT

- امنیت آن است

- ITS

- JPG

- کلید

- دانستن

- دانش

- لپ تاپ

- خاموش

- حفظ

- نرم افزارهای مخرب

- مدیریت

- مدیریت

- سیستم مدیریت

- مدیریت

- کتابچه راهنمای

- عظیم

- اندازه

- معیارهای

- مکانیزم

- ذهن

- موبایل

- دستگاه های تلفن همراه

- اکثر

- چند لایه

- چندگانه

- نیاز

- نیازهای

- شبکه

- شبکه

- جدید

- اهداف

- of

- on

- ONE

- عملیاتی

- سیستم های عامل

- کدام سازمان ها

- سازمان های

- سازمان یافته

- OS

- دیگر

- خود

- حزب

- کامل

- انجام دادن

- پی اچ پی

- افلاطون

- هوش داده افلاطون

- PlatoData

- نقطه

- نقطه فروش

- سیاست

- مثبت

- ممکن

- پتانسیل

- جلوگیری از

- محافظت از

- حفاظت

- پروتکل

- رادار

- واکنش نشان می دهند

- گزارش

- پاسخ

- محدود کردن

- خطرات

- تنومند

- قوانین

- ایمنی

- فروش

- کارت امتیازی

- امن

- تیم امنیت لاتاری

- نقض امنیت

- اقدامات امنیتی

- سیاست های امنیتی

- به روز رسانی امنیتی

- محیط

- باید

- گوشی های هوشمند

- راه حل

- خاص

- ماندن

- استراتژیک

- استراتژی

- سخت

- کافی

- دنباله

- مشکوک

- سیستم

- سیستم های

- که

- La

- اینها

- سوم

- هزاران نفر

- تهدید

- گزارش تهدید

- تهدید

- از طریق

- زمان

- به

- ابزار

- بالا

- بالا 10

- آموزش دیده

- روند

- زیر

- درک

- به روز رسانی

- کاربر

- کاربران

- اعتبار سنجی

- قربانی

- دید

- آسیب پذیری

- مسیر..

- سایت اینترنتی

- خوب

- چی

- در حین

- بي سيم

- با

- بدون

- مهاجرت کاری

- خواهد بود

- بسته بندی کردن

- شما

- زفیرنت