Lugemisaeg: 4 protokoll

Lugemisaeg: 4 protokoll

Kuna mobiilseadmetes toimuvate pahatahtlike rakenduste kaudu toimuvad tohutud küberrünnakud, peavad turbehuvilised tõhustama lõpp-punkti turvameetmeid. Rangete lõpp-punktide turvameetmete seadistamine oleks parim viis võimalike pahatahtlike riskide vältimiseks.

Lõpp-punkti turva- või kaitsestrateegia:

Olgu need ettevõtte seadmed või BYOD-seadmed, võrguga ühendatuna on pahavara rünnakud altid. Lõpp-punkti kaitse on muutunud IT-turvalisuse kõige kriitilisemaks aspektiks mis tahes äri- ja kliendiandmete ja identiteedi kaitsmiseks. Kui seade on ühendatud ettevõtte võrku, mille rakendus on nakatatud pahavaraga, suunab häkker selle teabe varastamiseks või võtmelogimiseks ilma kasutaja nõusolekuta.

See nõuab lõpp-punkti ja võrgu kaitse tagamiseks ranget lõpp-punkti turvasüsteemi, mis on turbega koormatud protokoll. Lõpp-punktid võivad olla arvutid, nutitelefonid. sülearvutid või müügikoha süsteem ja muud seadmed, mis on võrku ühendatud. See kaitse vajab puutumatut strateegiat, mis kõik on korraldatud protokolli ja reeglitega, et seadmed vastaksid turvapoliitikatele, mis tagavad kahtlase juurdepääsu takistamise.

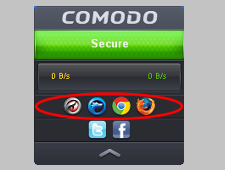

1. Tagage täielik turvakaitse

An viirusetõrje ja tulemüüri ei piisa ainult ettevõtte või BYOD-i seadmete kaitsmiseks. Mitmekihiline lähenemine on kõik, mida vajate ettevõtte võrguga ühendatud seadmete kaitsmiseks.

Turvakomplekt peaks olema varustatud järgmisega

- tulemüüri

- Viirusetõrje lahendus

- Internet Security

- Krüpteerimine

- Seadme Tulemüürid

- Mobile Device Management

- Mobiilsed turvalahendused

- Sissetungi tuvastamise tehnikad

- Rakenduse juhtelemendid

2. Tsentraliseeritud turbehalduse portaal

Inimese potentsiaal ületab tuhandete seadmete, arvutite ja muude terminalide haldamise palja mõistusega, lihtsalt käsitsi sekkumisega. Seega oleks integreeritud turbelahendus jõuline skeem, et vältida koondamist ja inimlikke vigu.

Tsentraliseeritud turbehaldussüsteem on kõik, mida vajate võrgu terviklikkuse ja lõpp-punkti turvalisuse kontrollimiseks ja haldamiseks.

- Kasutajasõbralikud funktsioonid kaose hävitamiseks

- Väiksemad turvaprobleemid

- Taskukohane

- Kahtlaste häirete korral kohene reageerimine

3. Seadme ja OS-i täielik kaitse

Enam kui pooled ettevõtted soodustavad BYOD-i, samas on käimas uus trend – Choose Your Own Device CYOD – organisatsiooni võrk on kõik ühendatud erinevaid operatsioonisüsteeme töötavate seadmetega. Teritage oma lõpp-punkti turvasüsteemi, et säilitada radari all oleva võrgu toimimine.

4. Andmeturve

An lõpp-punkti turvalisus strateegia täiendab tõhusa andmekaitsesüsteemiga. Piirake juurdepääs lõpp-punktidele konkreetsetele kasutajatele, et tagada andmetele juurdepääs ainult asjaomasel kasutajal ja seega mitte avaldada andmeid volitamata kasutajatele. Organisatsioonid peavad tagama

- Võrgu eraldamine

- Andmete krüptimine

- Andmete kadumise vältimine

- Kontrollige faili terviklikkust

- Jälgige juurdepääsu andmetele

- Lõpp-punkti turbehaldussüsteem peaks olema andmevarade kaitsmiseks hästi varustatud.

5. Turvalisuse parandamine

Kuna turvalisus on suurim väljakutse, peaks organisatsioon kehtestama turvameetmed, et kontrollida ja reageerida, et hoida sündmustest strateegilist distantsi. Oma võrdlusaluse ja eesmärkide mõistmisel saate täiustada ohtude ohjamise meetmeid.

6. Teadlikkus turvameetmetest

Töötajaid tuleb õpetada lõpp-punktide kindlustamise kohta. Nad peavad teadma, mis vahe on pahatahtlikul ja autentitud meilil. Töötajate ja kasutajate varustamine piisavate teadmistega turvameetmete kohta aitaks ära hoida andmete kadumise ja haavatavuse ärakasutamise

Töötajaid tuleb koolitada, kuidas turvavärskendusi vastu võtta, traadita võrkudest eemale hoida. Veenduge, et töötajad rakendaksid positiivseid turvakäitumisi ja -lähenemisi.

7. Mobiilne ohuhaldus

Turvaeksperdid peavad töötama välja uute ja uuenduslike turvameetmete kallal, et mobiilseadmeid valvata julgeolekuohud. Ohtude haldamiseks ja nende vastu võitlemiseks mõeldud haldussüsteemide tagamine oleks lõpp-punktide kaitsmiseks kindel. Mobiilse ohuhaldussüsteem peaks hõlmama järgmisi funktsioone

- Seadmete tõhus valideerimine

- Kolmanda osapoole sisu haldamine

- Mobiilirakenduste konteinerisse paigutamine

- Läbitungivuskatse

Karm ja konkreetne turvalisus õigel meetmel oleks ideaalne konsool ettevõtte ja selle klientide andmete kaitsmiseks ulatuslike turvarikkumiste eest.

8. Pidev tuvastamine

Hästi organiseeritud lõpp-punkti turvastrateegia pidev tuvastamise mehhanism tagab muutuste kohese tuvastamise. See väldiks ettevõtte võrgu sattumist turvarikkumise ohvriks. Süsteem peaks jõustama andmete uurimise ja pahavara tegevuse viivitamatu tuvastamise.

9. Juhtumitele reageerimise lähenemisviis

Organisatsioonid peavad rakendama tõhusat intsidentidele reageerimise lähenemisviisi, rakendades tsentraliseeritud automatiseeritud tööriista, mis võimaldab reageerida, mis võib koheselt kokku puutuda ohtudega.

10. Vahejuhtumite kõrvaldamine

Lõpp-punktid peaksid olema varustatud integreeritud turbehaldustööriistaga, et tagada vahejuhtumite kohene kõrvaldamine avastamise ajal. See parandaks võimalike ohtude nähtavust ja tagaks pahavara rünnakute ärahoidmise juba enne, kui see võrku rünnata üritab.

Seotud ressursid

Veebisaidi ohutuskontroll

Haavatavuse skanner

Veebisaidi kontrollija

Kontrollige veebisaidi turvalisust

Wikipedia DDOS-rünnak

Viirusetõrje

viirusetõrje

Veebisaidi pahavara skanner

Veebisaidi pahavara eemaldamine

Veebisaidi varundamine

Veebisaidi turvakontroll

WordPressi pahavara eemaldamine

Veebisaidi olek

DNS-i ajalugu

ITSM lahendused

ALUSTA TASUTA KATSET HANKIGE TASUTA OMA INSTANT TURVAKARTI

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- Platoblockchain. Web3 metaversiooni intelligentsus. Täiustatud teadmised. Juurdepääs siia.

- Allikas: https://blog.comodo.com/endpoint-security/ten-best-features-of-effective-endpoint-security/

- :on

- $ UP

- 10

- 2020

- a

- aktsepteerima

- juurdepääs

- tegevus

- tegevus

- Materjal: BPA ja flataatide vaba plastik

- ja

- app

- lähenemine

- apps

- OLEME

- ARM

- aspekt

- eelis

- At

- rünnak

- Reageerib

- autenditud

- Automatiseeritud

- teadlikkus

- BE

- muutuma

- enne

- käitumist

- on

- võrrelda

- BEST

- vahel

- Peale

- suurim

- tühi

- Blogi

- rikkumine

- rikkumisi

- äri

- by

- Kutsub

- CAN

- juhul

- tsentraliseeritud

- väljakutse

- Vaidluste lahendamine

- Kanal

- Vali

- klõps

- Ettevõtted

- ettevõte

- Ettevõtte omad

- täitma

- Nõuetele vastav

- arvutid

- mures

- seotud

- nõusolek

- konsool

- pidev

- kontrollida

- Korporatiivne

- kriitiline

- kriitiline aspekt

- klient

- kliendi andmed

- cyber

- Küberrünnakud

- andmed

- andmete kadu

- andmekaitse

- DDoS

- Detection

- seade

- seadmed

- erinevus

- erinev

- kaugus

- Tõhus

- töötajad

- võimaldama

- kohtumine

- julgustama

- Lõpp-punkt

- Lõpp-punktide kaitse

- Lõpp-punkti turvalisus

- jõustamisel

- piisavalt

- tagama

- tagab

- tagades

- ettevõte

- varustatud

- vead

- Isegi

- sündmus

- olemas

- ekspertide

- uurimine

- FUNKTSIOONID

- fail

- Järel

- eest

- tasuta

- sõbralik

- Alates

- toimimine

- saama

- Pool

- käepide

- Juhtub

- Kuidas

- Kuidas

- HTML

- HTTPS

- inim-

- Identity

- rakendada

- kehtestama

- parandama

- in

- juhtum

- intsidentidele reageerimine

- info

- uuenduslik

- kiire

- integreeritud

- terviklikkuse

- sekkumine

- IT

- see turvalisus

- ITS

- jpg

- Võti

- Teadma

- teadmised

- sülearvutid

- kaotus

- säilitada

- malware

- juhtima

- juhtimine

- juhtimissüsteem

- juhtiv

- käsiraamat

- suur

- mõõtma

- meetmed

- mehhanism

- mõtetes

- mobiilne

- mobiilseadmete

- kõige

- mitmekihiline

- mitmekordne

- Vajadus

- vajadustele

- võrk

- võrgustikud

- Uus

- eesmärgid

- of

- on

- ONE

- tegutsevad

- operatsioonisüsteemid

- organisatsioon

- organisatsioonid

- Korraldatud

- OS

- Muu

- enda

- partei

- täiuslik

- täitma

- PHP

- Platon

- Platoni andmete intelligentsus

- PlatoData

- Punkt

- müügipunkt

- Poliitika

- positiivne

- võimalik

- potentsiaal

- vältida

- kaitsma

- kaitse

- protokoll

- radar

- Reageerima

- aru

- vastus

- piirata

- riskide

- jõuline

- eeskirjade

- ohutus

- müük

- tulemuskaart

- kindlustama

- turvalisus

- turvarikkumised

- Turvameetmed

- julgeolekupoliitika

- turvavärskendused

- kehtestamine

- peaks

- nutitelefonid

- lahendus

- konkreetse

- jääma

- Strateegiline

- Strateegia

- range

- piisav

- komplekt

- kahtlane

- süsteem

- süsteemid

- et

- .

- Need

- Kolmas

- tuhandeid

- oht

- Ohuaruanne

- ähvardused

- Läbi

- aeg

- et

- tööriist

- ülemine

- Top 10

- koolitatud

- Trend

- all

- mõistmine

- Uudised

- Kasutaja

- Kasutajad

- kinnitamine

- Ohver

- nähtavus

- haavatavus

- Tee..

- veebisait

- Hästi

- M

- kuigi

- traadita

- koos

- ilma

- Töö

- oleks

- pakkima

- Sinu

- sephyrnet