VIOLACIONES DE DATOS: EL AGUIJÓN EN LA COLA

Haga clic y arrastre en las ondas sonoras de abajo para saltar a cualquier punto. Tú también puedes escuchar directamente en Soundcloud.

Con Doug Aamoth y Paul Ducklin. Música de introducción y salida de Edith Mudge.

Puedes escucharnos en SoundCloud, Podcasts de Apple, Podcasts de Google, Spotify, Stitcher y en cualquier lugar donde se encuentren buenos podcasts. O simplemente suelta el URL de nuestro feed RSS en tu cazador de vainas favorito.

LEER LA TRANSCRIPCIÓN

DOUG. Intercambio de SIM, días cero, el [voz dramática] Ping de la MUERTE y LastPass... otra vez.

Todo eso, y más, en el podcast de Naked Security.

[MÓDEM MUSICAL]

Bienvenidos al podcast a todos.

Soy Doug Aamoth.

Conmigo, como siempre, está Paul Ducklin.

Pablo, ¿cómo estás?

PATO. Muy bien, Doug.

Pusiste un sonido dramático en esa introducción, ¡me complace ver!

DOUG. Bueno, ¿cómo se dice "Ping of Death" sin decir [gruñido doom metal] "Ping of DEATH"?

No puedes simplemente decir [voz suave] "Ping of Death".

Tienes que darle un puñetazo...

PATO. Supongo que sí.

Es diferente en la escritura, ¿qué tienes?

Negrita y cursiva.

Solo usé texto normal, pero usé letras mayúsculas, lo que ayuda.

DOUG. Sí, creo que pondría en negrita y cursiva la palabra "muerte", así que [doom metal de nuevo] "The Ping of DEATH".

PATO. ¡Y usa varios colores!

Lo haré la próxima vez, Doug.

DOUG. Rompe lo viejo etiqueta en HTML, hacer que parpadee un poco? [RISAS]

PATO. Doug, por un momento, me preocupaba que fueras a usar la palabra [RISAS] .

DOUG. [RISAS] ¡Aquí nos encantan las cosas antiguas!

Y eso encaja muy bien con nuestra Esta semana en la historia de la tecnología segmento: estoy entusiasmado con este porque no había oído hablar de él, pero me topé con él.

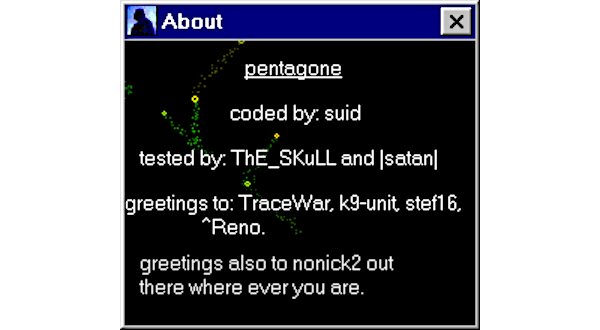

Esta semana, el 04 de diciembre de 2001, el gusano Goner saqueó Internet a un ritmo solo superado por el virus Love Bug.

Goner se difundió a través de Microsoft Outlook y prometió a las víctimas desprevenidas un protector de pantalla divertido cuando se ejecutara.

PATO. Desahuciado…

Creo que recibió ese nombre porque había una ventana emergente al final, ¿no era así, que mencionaba al Pentágono?

Pero estaba destinado a ser un juego de palabras: era "Penta/Gone".

Ese fue sin duda el gusano que le recordó a la gente que, de hecho, los protectores de pantalla de Windows son solo programas ejecutables.

Entonces, si estabas buscando especialmente .EXE archivos, bueno, podrían estar envueltos en .SCR (salvapantallas) archivos también.

Si solo confiara en los nombres de archivo, podría ser engañado fácilmente.

Y mucha gente lo estaba, lamentablemente.

DOUG. Muy bien, pasaremos de la vieja escuela a la nueva escuela.

Estamos hablando de LastPass: hubo una brecha; la brecha en sí no era terrible; pero esa brecha ahora ha llevado a otra brecha.

¿O tal vez esto es solo una continuación de la brecha original?

LastPass admite la violación de datos del cliente causada por una violación anterior

PATO. Sí, LastPass ha escrito sobre eso esencialmente como un seguimiento de la infracción anterior, que creo que fue en agosto de 2022, ¿no?

Y como dijimos en su momento, era un look muy vergonzoso para LastPass.

Pero a medida que avanzan las infracciones, probablemente fue peor para sus relaciones públicas, marketing y (supongo) para sus departamentos de propiedad intelectual, porque parece que lo principal que se llevaron los delincuentes fue el código fuente de su sistema de desarrollo.

Y LastPass se apresuró a tranquilizar a la gente...

En primer lugar, sus investigaciones sugirieron que, mientras estuvieron allí, los delincuentes no pudieron realizar ningún cambio no autorizado que luego pudiera filtrarse en el código real.

En segundo lugar, el acceso al sistema de desarrollo no le da acceso al sistema de producción, donde se construye el código real.

Y en tercer lugar, pudieron decir que parecía que no se robaron bóvedas de contraseñas encriptadas, por lo que no se accedió al almacenamiento en la nube de sus contraseñas encriptadas.

E incluso si se hubiera accedido, solo usted sabría la contraseña, porque el descifrado (lo que llamó el "trabajo pesado" cuando hablamos de ello en el podcast) en realidad se realiza en la memoria de sus dispositivos: LastPass nunca ve su clave.

Y luego, en cuarto lugar, dijeron, por lo que podemos decir, como resultado de esa brecha, algunas de las cosas que estaban en el entorno de desarrollo ahora han dado el mismo... o posiblemente un grupo completamente diferente de delincuentes que compraron el datos robados del lote anterior, ¿quién sabe?

Eso les permitió ingresar a algún servicio en la nube donde se robaron algunos datos de clientes aparentemente desconocidos.

No creo que lo sepan todavía, porque puede tomar un tiempo averiguar a qué se accedió realmente después de que ocurrió una violación.

Así que creo que es justo decir que esta es una especie de lado B de la brecha original.

DOUG. De acuerdo, le sugerimos que, si es cliente de LastPass, esté atento al informe de incidentes de seguridad de la empresa.

Estaremos atentos a esta historia ya que aún se está desarrollando.

Y si usted, como Paul y yo, lucha contra el ciberdelito para ganarse la vida, hay algunas lecciones excelentes que aprender de la violación de Uber.

Ese es un episodio de podcast, un "minisodio", con Chester Wisniewski que Paul ha incluido al final del artículo de LastPass:

T3 Ep100.5: Violación de Uber: habla un experto [Audio + Texto]

¡Hay mucho que aprender en ese frente!

PATO. Como dices, es una gran escucha, porque creo que es lo que se conoce en Estados Unidos como "consejo práctico" o "noticias que puedes usar".

DOUG. [RISAS] Maravilloso.

Hablando de noticias que realmente no puedes usar, Apple generalmente no dice nada sobre sus actualizaciones de seguridad... y hubo una actualización de seguridad:

Apple lanza una actualización de seguridad de iOS que es más discreta que nunca

PATO. Oh, Doug, ese es uno de tus mejores... Me gusta ese paso.

DOUG. [RISAS] Gracias; Muchísimas gracias.

PATO. Sí, esto me sorprendió.

Pensé: "Bueno, tomaré la actualización porque suena serio".

Y me di la razón: "Déjame hacerlo por los lectores de Naked Security".

Porque si lo hago y no hay efectos secundarios, al menos puedo decirles a otras personas: “Miren, lo hice a ciegas y no me pasó nada malo. Así que tal vez tú también puedas hacerlo”.

De repente me di cuenta de que había una actualización de iOS 16.1.2 disponible, aunque no había recibido ningún correo electrónico de aviso de seguridad de Apple.

¡¿Sin correo electrónico?!

Eso es raro.. así que fui a la HT201222 página del portal que tiene Apple para sus boletines de seguridad, y ahí estaba: iOS 16.1.2.

¿Y qué dice, Doug, "Los detalles llegarán pronto"?

DOUG. ¿Y lo siguieron pronto?

PATO. Bueno, eso fue hace más de una semana, y aún no han llegado.

Entonces, ¿estamos hablando de "pronto" que significa horas, días, semanas o meses?

Por el momento, parece semanas.

Y, como siempre con Apple, no hay indicios de nada que ver con ningún otro sistema operativo.

¿Se han olvidado?

¿No necesitan la actualización?

¿También necesitaban la actualización, pero aún no está lista?

¿Han sido retirados del apoyo?

Pero parecía, como dije en el titular, incluso más callado de lo habitual para Apple, y no necesariamente la cosa más útil del mundo.

DOUG. OK, muy bien... todavía algunas preguntas, lo que nos lleva a nuestra próxima historia.

¡Una pregunta muy interesante!

A veces, cuando te registras en un servicio y aplica la autenticación de dos factores, dice: "¿Quieres recibir una notificación por mensaje de texto o quieres usar una aplicación de autenticación?"

Y esta historia es una advertencia para no usar su teléfono: use una aplicación de autenticación, incluso si es un poco más engorrosa.

Esta es una historia muy interesante:

Intercambiador de SIM enviado a prisión por robo de criptomonedas 2FA de más de $ 20 millones

PATO. ¡Lo es, Doug!

Si alguna vez ha perdido un teléfono móvil, o se ha bloqueado el acceso a su tarjeta SIM introduciendo el PIN de forma incorrecta demasiadas veces, sabrá que puede ir a la tienda de teléfonos móviles...

… y por lo general te piden una identificación o algo así, y dices: “Oye, necesito una nueva tarjeta SIM”.

Y generarán uno para usted.

Cuando lo pones en tu teléfono, ¡bingo!... tiene tu número anterior.

Entonces, lo que eso significa es que si un ladrón puede realizar el mismo ejercicio que usted haría para convencer a la compañía de telefonía móvil de que "perdió" o "rompió" su tarjeta SIM (es decir, *su tarjeta SIM*), y puede obtener esa tarjeta ya sea entregada, enviada o entregada de alguna manera...

…luego, cuando lo conectan a su teléfono, comienzan a recibir sus códigos de autenticación de dos factores por SMS, *y* su teléfono deja de funcionar.

Esa es la mala noticia.

La buena noticia en este artículo es que este fue el caso de un tipo que fue arrestado por eso.

Ha sido enviado a prisión en los Estados Unidos durante 18 meses.

Él, con un grupo de cómplices, o, en palabras del Departamento de Justicia, el Participantes del esquema… [RISAS]

…se llevaron la criptomoneda de una víctima en particular, aparentemente por una suma de $20 millones, si no le importa.

DOUG. Oof!

PATO. Así que accedió a declararse culpable, tomar una sentencia de prisión e inmediatamente perder… la cantidad era [leyendo cuidadosamente] $983,010.72… solo para perder eso de inmediato.

Entonces, presumiblemente, tenía eso por ahí.

Y aparentemente también tiene algún tipo de obligación legal de reembolsar más de $20 millones.

DOUG. ¡Buena suerte a todos! Buena suerte.

Su otro [cursiva vocal] Participantes del esquema podría causar algunos problemas allí! [RISAS]

PATO. Sí, no sé qué pasa si ellos también se niegan a cooperar.

Por ejemplo, si simplemente lo cuelgan para que se seque, ¿qué sucede?

Pero tenemos algunos consejos y algunos consejos sobre cómo reforzar la seguridad (en más formas que solo la 2FA que usa) en el artículo.

Así que ve y lee eso… todo ayuda.

DOUG. OK, hablando de "pequeños pedacitos"...

…esta fue otra historia fascinante, cómo los humildes ping se puede utilizar para activar la ejecución remota de código:

¡Ping de la muerte! FreeBSD corrige el error crashtastic en la herramienta de red

PATO. [Me gusta el segue otra vez] ¡Creo que te has mejorado, Doug!

DOUG. [RISAS] Estoy en racha hoy...

PATO. Desde Apple hasta el [débil intento de doom vocal] Ping de DEATH!

Sí, este fue un error intrigante.

No creo que realmente cause mucho daño a muchas personas, y *está* parcheado, por lo que arreglarlo es fácil.

Pero hay un gran artículo en FreeBSD asesoramiento de seguridad...

…y es una historia entretenida y, si lo digo yo mismo, muy informativa para la generación actual de programadores que pueden haber confiado en, “las bibliotecas de terceros simplemente lo harán por mí. ¿Tratar con paquetes de red de bajo nivel? Nunca tengo que pensar en eso…”

Hay algunas grandes lecciones que aprender aquí.

El ping La utilidad, que es la única herramienta de red que casi todo el mundo conoce, recibe su nombre de SONAR.

Vas [hace ruido de submarino de película] ping, y luego el eco regresa del servidor en el otro extremo.

Y esta es una función que está integrada en el Protocolo de Internet, IP, usando algo llamado ICMP, que es el Protocolo de mensajes de control de Internet.

Es un protocolo especial de bajo nivel, mucho más bajo que UDP o TCP al que la gente probablemente está acostumbrada, que está diseñado exactamente para este tipo de cosas: "¿Estás realmente vivo en el otro extremo, antes de que me preocupe por qué?" ¿Tu servidor web no funciona?

Hay un tipo especial de paquete que puede enviar llamado "ICMP Echo".

Entonces, envías este pequeño paquete con un mensaje corto (el mensaje puede ser el que quieras), y simplemente te envía ese mismo mensaje.

Es solo una forma básica de decir: "Si ese mensaje no vuelve, la red o todo el servidor están caídos", en lugar de decir que hay algún problema de software en la computadora.

Por analogía con SONAR, el programa que envía estas solicitudes de eco se llama... [pausa] Voy a hacer el efecto de sonido, Doug... [ruido falso de película submarina otra vez] ping. [LA RISA]

Y la idea es, vas, dices, ping -c3 (eso significa comprobar tres veces) nakedsecurity.sophos.com.

Puede hacerlo ahora mismo, y debería recibir tres respuestas, cada una con un segundo de diferencia, de los servidores de WordPress que alojan nuestro sitio.

Y está diciendo que el sitio está vivo.

No te está diciendo que el servidor web está activo; no te está diciendo que WordPress está activo; no dice que Naked Security esté realmente disponible para leer.

Pero al menos confirma que puede ver el servidor y que el servidor puede comunicarse con usted.

¿Y quién hubiera pensado que esa pequeña y humilde respuesta de ping podría hacer tropezar a FreeBSD? ping programa de tal manera que un servidor malicioso podría enviar un mensaje de trampa explosiva "Sí, estoy vivo" que podría, en teoría (solo en teoría; no creo que nadie haya hecho esto en la práctica) desencadenar la ejecución remota de código en tu computadora.

DOUG. Sí, eso es increíble; esa es la parte asombrosa.

Incluso si es una prueba de concepto, ¡es algo tan pequeño!

PATO. El ping El programa en sí recupera todo el paquete IP y se supone que lo divide en dos partes.

Normalmente, el kernel manejaría esto por usted, por lo que solo vería la parte de datos.

Pero cuando se trata de lo que se llama tomas crudas, lo que obtiene es el encabezado del Protocolo de Internet, que simplemente dice: "Oye, estos bytes provienen de tal o cual servidor".

Y luego obtienes algo llamado "Respuesta de eco ICMP", que es la segunda mitad del paquete que recibes.

Ahora, estos paquetes, por lo general, son solo 100 bytes, y si es IPv4, los primeros 20 bytes son el encabezado IP y el resto, sea lo que sea, es la respuesta de eco.

Eso tiene unos pocos bytes para decir, "Esta es una respuesta de eco", y luego el mensaje original que salió regresa.

Entonces, Doug, lo más obvio que debes hacer, cuando lo obtienes, es dividirlo en...

…la cabecera IP, que tiene 20 bytes, y el resto.

¿Adivina dónde está el problema?

DOUG. ¡Digas!

PATO. El problema es que los encabezados IP son *casi siempre* de 20 bytes de largo; de hecho, no creo haber visto nunca uno que no lo fuera.

Y puedes decir que tienen 20 bytes porque el primer byte será hexadecimal 0x45.

El "4"" significa IPv4, y el "5"... "Oh, lo usaremos para decir cuánto mide el encabezado".

Tomas ese número 5 y lo multiplicas por 4 (para valores de 32 bits), y obtienes 20 bytes.

…y ese es el tamaño de probablemente seis sigmas de encabezados IP que jamás verás en todo el mundo, Doug. [LA RISA]

Pero *pueden* subir hasta 60 bytes.

Si pones 0x4F en lugar de 0x45, eso dice que hay 0xF (o 15 en decimal) × 4 = 60 bytes en el encabezado.

Y el código de FreeBSD simplemente tomó ese encabezado y lo copió en un búfer en la pila que tenía un tamaño de 20 bytes.

Un simple desbordamiento de búfer de pila de la vieja escuela.

Es un caso de una venerable herramienta de solución de problemas de red con un venerable tipo de error. (Bueno, ya no más).

Por lo tanto, cuando esté programando y tenga que lidiar con cosas de bajo nivel en las que nadie ha pensado durante mucho tiempo, no se conforme con la sabiduría recibida que dice: “Oh, siempre serán 20 bytes; nunca verás nada más grande”.

Porque algún día podrías.

Y cuando llegue ese día, podría estar allí deliberadamente porque un ladrón lo hizo a propósito.

Así que el diablo, como siempre, está en los detalles de la programación, Doug.

DOUG. Bien, muy interesante; gran historia.

Y nos ceñiremos al tema del código con esta historia final sobre Chrome.

Otro día cero, que eleva el total de 2022 a nueve veces:

¡Número nueve! Chrome corrige otro día cero de 2022, Edge también parcheó

PATO. [Voz formal, que suena como una grabación] “Número 9. Número 9. Número 9, número 9”, Douglas.

DOUG. [RISAS] ¿Es Yoko Ono?

PATO. Fue Revolución 9 del “Álbum Blanco” de los Beatles.

Se puede escuchar a Yoko haciendo riffs en esa canción, esa paisaje sonoro, creo que lo llaman, pero aparentemente la parte del principio donde hay alguien que dice "Número 9, número 9" una y otra vez, era, de hecho, una cinta de prueba que encontraron tirada por ahí.

DOUG. Muy bueno.

PATO. Un ingeniero de EMI diciendo algo como, "Esta es la cinta de prueba número 9 de EMI" [RISAS], y aparentemente ni siquiera creo que nadie sepa de quién era la voz.

Eso *no* tiene que ver con Chrome, Doug.

Pero dado que alguien comentó en Facebook el otro día: "Ese tipo Paul está empezando a parecerse a un Beatle"... [burlona], lo cual me pareció un poco extraño.

DOUG. [RISAS] Sí, ¿cómo se supone que debes tomar eso?

PATO. …Pensé que podría salir a cenar en “Número 9”.

Parece que es el noveno día cero del año hasta ahora, Doug.

Y es una corrección de un error, con el error identificado como CVE 2022-4282.

Debido a que Microsoft Edge usa el núcleo de código abierto de Chromium, también era vulnerable, y un par de días después, Microsoft siguió con una actualización para Edge.

Entonces, este es un problema tanto de Chrome como de Edge.

Aunque esos navegadores deberían actualizarse solos, recomiendo ir a verificar de todos modos, le mostramos cómo hacerlo en el artículo, por si acaso.

No leeré los números de versión aquí porque son diferentes para Mac, Linux y Windows en Chrome, y también son diferentes para Edge.

Al igual que Apple, Google está siendo un poco callado sobre esto.

Lo encontró uno de su equipo de caza de amenazas, creo.

Así que me imagino que lo encontraron mientras investigaban un incidente que ocurrió en la naturaleza y, por lo tanto, probablemente quieran mantenerlo bajo su sombrero, aunque Google generalmente tiene mucho que decir sobre la "apertura" cuando se trata de corregir errores.

Puede ver por qué, en un caso como este, es posible que desee un poco de tiempo para profundizar un poco más antes de decirles a todos exactamente cómo funciona.

DOUG. Excelente... y tenemos una pregunta del lector que probablemente es una pregunta que mucha gente está pensando.

Cassandra pregunta: “¿Los buscadores de errores solo tienen suerte al encontrar errores? ¿O han golpeado una 'costura' llena de errores? ¿O Chromium está emitiendo un nuevo código que tiene más errores de lo normal? ¿O está pasando algo más?”

PATO. Sí, esa es una gran pregunta, en realidad, y me temo que solo podría responderla de una manera un poco jocosa, Doug.

Como Cassandra había dado las opciones A), B) y C), dije: "Bueno, tal vez sea Todo lo anterior."

Sabemos que cuando aparece un error de un tipo en particular en el código, entonces es razonable suponer que el mismo programador puede haber cometido errores similares en otras partes del software.

O bien, es posible que otros programadores de la misma empresa hayan estado usando lo que se consideraba sabiduría recibida o práctica estándar en ese momento, y es posible que hayan seguido su ejemplo.

Y un gran ejemplo es, si miras hacia atrás en Log4J... hubo una solución para solucionar el problema.

Y luego, cuando fueron a buscar, "Oh, en realidad, hay otros lugares donde se han cometido errores similares".

Así que hubo una solución para la solución, y luego hubo una solución para la solución para la solución, si mal no recuerdo.

Por supuesto, también existe el problema de que cuando agrega un nuevo código, puede obtener errores que son exclusivos de ese nuevo código y se producen debido a la adición de funciones.

Y es por eso que muchos navegadores, incluido Chrome, tienen una versión "un poco más antigua", si lo desea, con la que puede quedarse.

Y la idea es que esos lanzamientos "antiguos"... no tienen ninguna de las características nuevas, pero sí todas las correcciones de seguridad relevantes.

Por lo tanto, si quiere ser conservador con respecto a las nuevas características, puede serlo.

Pero ciertamente sabemos que, a veces, cuando agregas nuevas funciones a un producto, aparecen nuevos errores con las nuevas funciones.

Y puedes saber eso, por ejemplo, cuando hay una actualización, digamos, para tu iPhone, y obtienes actualizaciones, digamos, para iOS 15 y iOS 16.

Luego, cuando observa las listas de errores, hay algunos errores que solo se aplican a iOS 16.

Y piensas: "Hola, esos deben ser errores en el código que no estaban allí antes".

Entonces, sí, esa es una posibilidad.

Y creo que las otras cosas que están pasando pueden considerarse buenas.

La primera es que creo que, en particular para cosas como los navegadores, los fabricantes de navegadores están mejorando mucho a la hora de impulsar reconstrucciones completas muy, muy rápido.

DOUG. Interesante.

PATO. Y creo que la otra cosa que cambió es que, en el pasado, se podría argumentar que para muchos proveedores... era bastante difícil lograr que las personas aplicaran parches, incluso cuando salían solo en un programa mensual, e incluso si tenían múltiples correcciones de día cero en ellos.

Creo que tal vez también sea una respuesta al hecho de que cada vez más de nosotros somos cada vez más propensos no solo a aceptar, sino a *esperar* actualizaciones automáticas que sean realmente rápidas.

Entonces, creo que puedes leer algunas cosas buenas en esto.

El hecho no solo de que Google pueda lanzar una única solución de día cero casi instantáneamente, sino también de que la gente esté dispuesta a aceptarlo e incluso a exigirlo.

Así que me gusta ver ese problema de "¡Guau, nueve días cero en el año arreglados individualmente!"...

…Me gusta pensar en eso más como un “vaso medio lleno y llenándose” que como un “vaso medio vacío y drenando a través de un pequeño agujero en el fondo”. [LA RISA]

Esa es mi opinión.

DOUG. Muy bien, muy bien.

Gracias por la pregunta, Casandra.

Si tiene una historia interesante, un comentario o una pregunta que le gustaría enviar, nos encantaría leerlo en el podcast.

Puede enviar un correo electrónico a tips@sophos.com, puede comentar cualquiera de nuestros artículos o puede contactarnos en las redes sociales: @NakedSecurity.

Ese es nuestro programa de hoy; muchas gracias por escuchar

Para Paul Ducklin, soy Doug Aamoth, recordándoles: Hasta la próxima...

AMBAS COSAS. ¡Mantente seguro!

[MÓDEM MUSICAL]

- Apple

- blockchain

- Chrome

- Coingenius

- carteras de criptomonedas

- intercambio crypto

- seguridad cibernética

- ciberdelincuencia

- ciberdelincuentes

- La Ciberseguridad

- departamento de seguridad nacional

- billeteras digitales

- Southern Implants

- Explotar

- cortafuegos

- la piratería

- iOS

- Kaspersky

- Ley y Orden

- el malware

- Mcafee

- Microsoft

- Seguridad desnuda

- Podcast de seguridad desnuda

- NexBLOC

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- Podcast

- política de privacidad

- VPN

- vulnerabilidad

- seguridad del sitio web

- zephyrnet

![T3 Ep121: ¿Puedes ser pirateado y luego procesado por ello? [Audio + Texto]](https://platoaistream.com/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-300x156.png)