Investigadores de ciberseguridad en Bélgica y EE. UU. recientemente publicado un documento cuya presentación está prevista a finales de este año en la conferencia USENIX 2023.

Los tres coautores no pudieron resistir un título con juegos de palabras, llamando a su ataque Marcos de encuadre, con un eslogan un poco más fácil de seguir que dice Omitir el cifrado de Wi-Fi manipulando las colas de transmisión.

Como suelen hacer los investigadores de seguridad, el trío se preguntó: "¿Qué sucede cuando un usuario de Wi-Fi se desconecta temporalmente de la red, ya sea accidentalmente o a propósito, pero podría reaparecer en línea después de una breve interrupción?"

¡Haz cola por si acaso!

El chip inalámbrico de un teléfono o una computadora portátil puede pasar temporalmente al modo de ahorro de energía o de "suspensión" para ahorrar energía, o salirse del alcance y luego volver a entrar...

…durante ese tiempo, los puntos de acceso a menudo guardan los paquetes de respuesta que llegan para las solicitudes que aún no fueron respondidas en el momento en que el dispositivo se apagó o salió del alcance.

Dado que un cliente que está desconectado no puede iniciar ninguna solicitud nueva hasta que anuncie su regreso a la participación activa en la red, no es probable que un punto de acceso se atasque con tantos paquetes de respuesta sobrantes para cada usuario inactivo.

Entonces, ¿por qué no simplemente ponerlos en cola, siempre que quede suficiente espacio libre en la memoria, y entregarlos más tarde cuando el dispositivo se vuelva a conectar, para mejorar la comodidad y el rendimiento?

Si la memoria se agota o un dispositivo permanece desconectado durante demasiado tiempo, los paquetes en cola se pueden descartar sin causar daño, pero siempre que haya espacio para mantenerlos allí "para más tarde", ¿qué daño podría causar?

Sacudiendo paquetes perdidos sueltos

La respuesta, descubrieron nuestros investigadores, es que los llamados adversarios activos podrían liberar al menos algunos datos en cola de al menos algunos puntos de acceso.

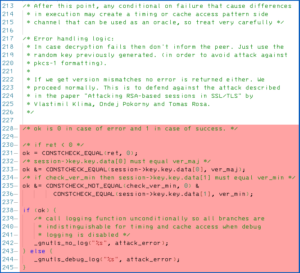

Resultó que los datos en cola se almacenaron descifrados, anticipando que podría ser necesario volver a cifrarlos con una nueva clave de sesión para entregarlos más adelante.

Probablemente puedas adivinar a dónde va esto.

Los investigadores descubrieron varias formas de engañar a algunos puntos de acceso para que liberen esos paquetes de red en cola...

… ya sea sin ningún tipo de cifrado, o cifrado con una nueva clave de sesión que eligieron para ese propósito.

Bypass soñoliento

En un ataque, simplemente le dijeron al punto de acceso que eran su tarjeta inalámbrica y que estaba a punto de entrar en "modo de suspensión", lo que le aconsejó al punto de acceso que comenzara a poner en cola los datos por un tiempo.

De manera molesta, las solicitudes de "Voy a tomar una siesta ahora" no estaban encriptadas, por lo que los investigadores ni siquiera necesitaban saber la contraseña de la red Wi-Fi, y mucho menos haber rastreado la configuración de su clave de sesión original (el PMK, o llave maestra por pares).

Poco después de eso, fingirían que eran su computadora portátil o su teléfono "recuperándose".

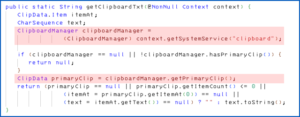

Solicitarían volver a asociarse con el punto de acceso, pero sin una clave de cifrado configurada esta vez, y detectarían las respuestas en cola que quedaron de antes.

Descubrieron que numerosos puntos de acceso no se preocupaban por el hecho de que los datos en cola que originalmente se solicitaban en un formato cifrado ahora se publicaban sin cifrar, por lo que al menos algunos datos se filtrarían.

No uses esa tecla, usa esta en su lugar

En otro ataque, usaron una técnica ligeramente diferente.

Esta vez, enviaron paquetes falsificados para obligar a su tarjeta de red inalámbrica a desconectarse de la red, después de lo cual configuraron rápidamente una nueva conexión, con una nueva clave de sesión.

Para este ataque, por supuesto, es necesario conocer la clave de la red Wi-Fi, pero en muchas cafeterías o lugares de trabajo compartidos, esas claves son tan buenas como públicas, generalmente escritas en una pizarra o compartidas en un correo electrónico de bienvenida.

Si pudieron sacarlo de la red exactamente en el momento correcto (o en el momento equivocado desde su perspectiva), por ejemplo, justo después de haber enviado una solicitud que les interesaba...

… y lograron completar su reconexión falsificada a tiempo, podrían descifrar algunos fragmentos de respuesta en cola desde antes.

Incluso si nota que se ha desconectado de la red, su computadora probablemente intentará volver a conectarse automáticamente.

Si los atacantes hubieran logrado "comerse" las respuestas en cola mientras tanto, su propia reconexión no sería completamente fluida; por ejemplo, podría ver una página web rota o una descarga fallida, en lugar de una sin problemas. recuperación de la interrupción.

Pero los problemas técnicos cuando se desconecta y luego se vuelve a conectar a los puntos de acceso inalámbricos son lo suficientemente comunes como para que probablemente no piense mucho en ellos, si es que piensa en algo.

¿Qué hacer?

Para desarrolladores de puntos de acceso:

- Si sus puntos de acceso se ejecutan en Linux, use el kernel 5.6 o posterior. Aparentemente, esto evita el primer ataque, porque los datos en cola no se liberarán si se cifraron al llegar, pero no se cifrarán cuando finalmente se envíen.

- Vacíe las colas de tráfico en los cambios clave. Si un cliente se desconecta y quiere volver a conectarse con una nueva clave de sesión, rechace volver a cifrar los datos en cola recibidos con la clave anterior. Simplemente deséchelo en su lugar.

Para usuarios de puntos de acceso:

- Minimice la cantidad de tráfico sin cifrar que envía. Aquí, estamos hablando de un segundo nivel de cifrado además de su clave de sesión Wi-Fi, como HTTPS para su navegación web y DNS sobre HTTPS para sus solicitudes de DNS.

Con una capa adicional de cifrado a nivel de aplicación, cualquiera que descifre sus paquetes Wi-Fi aún no puede entender los datos que contienen.

Los atacantes pueden descubrir detalles a nivel de red, como los números de IP de los servidores a los que se conectó, pero si se limita a HTTPS mientras navega, el contenido que envía y recibe no estará expuesto a estos ataques limitados.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://nakedsecurity.sophos.com/2023/04/03/researchers-claim-they-can-bypass-wi-fi-encryption-briefly-at-least/

- :es

- $ UP

- 1

- 2023

- a

- Poder

- Nuestra Empresa

- Absoluto

- de la máquina

- lector activo

- Adicionales

- del asesoramiento

- Después

- Todos

- solo

- cantidad

- y

- Anuncia

- Otra

- https://www.youtube.com/watch?v=xB-eutXNUMXJtA&feature=youtu.be

- anticipando

- nadie

- somos

- llegada

- AS

- At

- atacar

- ataques

- autor

- auto

- automáticamente

- Atrás

- background-image

- BE

- porque

- antes

- "Ser"

- Bélgica

- atascado

- frontera

- Fondo

- brevemente

- Roto

- Navegador

- by

- PUEDEN

- tarjeta

- Causar

- Reubicación

- Cambios

- chip

- eligió

- reclamo

- cliente

- CAFÉ

- Color

- Algunos

- completar

- computadora

- Congreso

- conectado

- conexión

- contenido

- comodidad

- podría

- curso

- Protectora

- datos

- Descifrar

- entregamos

- entrega

- detalles

- desarrolladores

- dispositivo

- una experiencia diferente

- descubierto CRISPR

- Pantalla

- dns

- DE INSCRIPCIÓN

- descargar

- Soltar

- cada una

- ya sea

- cifrado

- cifrado

- suficientes

- enteramente

- Incluso

- exactamente

- ejemplo

- expuesto

- Fallidos

- pocos

- Figura

- calculado

- Finalmente

- Nombre

- FORCE

- formulario

- formato

- encontrado

- Gratuito

- Desde

- obtener

- Go

- va

- candidato

- que sucede

- Tienen

- altura

- esta página

- hotspot

- flotar

- HTTPS

- mejorar

- in

- inactivo

- iniciar

- interesado

- IP

- IT

- SUS

- jpg

- Guardar

- Clave

- claves

- patear

- Saber

- portátil

- .

- fuga

- Nivel

- que otros

- Limitada

- Linux

- Largo

- Baja

- para lograr

- gestionado

- manipulando

- muchos

- Margen

- dominar

- max-ancho

- Salud Cerebral

- podría

- Moda

- momento

- ¿ Necesita ayuda

- del sistema,

- Nuevo

- normal

- números

- numeroso

- of

- digital fuera de línea.

- Viejo

- on

- ONE

- en línea

- reconocida por

- originalmente

- corte

- EL DESARROLLADOR

- paquetes

- página

- participación

- Contraseña

- Paul

- (PDF)

- la perspectiva

- teléfono

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- punto

- puntos

- posición

- Artículos

- industria

- alimentado

- presentation

- probablemente

- público

- propósito

- con rapidez

- distancia

- más bien

- recepción

- recibido

- recientemente

- recuperación

- liberado

- responder

- solicita

- pedido

- solicitudes

- investigadores

- volvemos

- Guardar

- dice

- programada

- sin costura

- Segundo

- EN LINEA

- investigadores de seguridad

- sentido

- Sesión

- set

- Configure

- compartido

- tiendas

- En Corto

- simplemente

- ligeramente diferente

- So

- sólido

- algo

- Espacio

- comienzo

- Palo

- Sin embargo

- almacenados

- Stray

- tal

- SVG

- toma

- hablar

- esa

- El

- su

- Les

- sí mismos

- Estas

- este año

- Tres

- rendimiento

- equipo

- Título

- a

- demasiado

- parte superior

- tráfico

- transición

- transmitir

- transparente

- Convertido

- típicamente

- bajo

- Enlance

- us

- utilizan el

- Usuario

- usuarios

- diversos

- formas

- web

- bienvenido

- WELL

- ¿

- que

- mientras

- QUIENES

- Wi-fi

- seguirá

- sin hilos

- sin

- se

- escrito

- Mal

- año

- tú

- zephyrnet