Heute ist der World Backup Day, unsere jährliche Erinnerung daran, wie wichtig es ist, Daten sorgfältig zu sichern, um Datenverluste zu vermeiden. Tatsache ist jedoch, dass die Geschwindigkeit, mit der die Datenmengen in der Größe explodieren, bei weitem das übertrifft, was herkömmliche Datensicherungssysteme erreichen können. Die Art und Weise, wie wir in den letzten 20 Jahren Backups durchgeführt haben, ist kaputt, insbesondere im großen Maßstab. Da die Datenmenge weiter zunimmt – sowohl in Bezug auf die Anzahl der Dateien als auch auf die generierte Datenmenge – sind Backup-Systeme, die Dateisysteme scannen, nicht mehr praktikabel, insbesondere da wir in den Bereich von Milliarden von Dateien und Petabyte oder mehr an Daten eintreten.

Global DataSphere von IDC, das die jährlich zu erstellende Datenmenge prognostiziert, prognostiziert, dass die Daten mit einer durchschnittlichen jährlichen Wachstumsrate (CAGR) von 21.2 % wachsen und bis 221,000 mehr als 1,000 Exabyte (ein Exabyte sind 2026 Petabyte) erreichen werden.

Große Datenmengen sicher und widerstandsfähig zu halten, ist eine große Herausforderung für Unternehmen, und herkömmliche Backup-Lösungen sind nicht dafür gerüstet, diese Herausforderung zu meistern. Darüber hinaus werden Unternehmen mit zunehmender Datenmenge immer anfälliger für Korruption, Malware, versehentliches Löschen von Dateien und mehr. Der Verlust wichtiger Daten kann verheerend sein und zu finanziellen Verlusten, persönlichen und geschäftlichen Störungen oder sogar rechtlichen Problemen führen.

Weitere Folgen können Reputationsschäden und die Kosten für die Implementierung neuer Sicherheitsmaßnahmen sein. Ransomware wird seine Opfer fast kosten 265 Milliarden Dollar jährlich bis 2031, mit einem neuen Angriff auf einen Verbraucher oder ein Unternehmen alle zwei Sekunden, während Ransomware-Angreifer ihre Malware-Payloads und damit verbundene Erpressungsaktivitäten aggressiv verfeinern.

Legacy-Datensicherung ist nicht mehr praktikabel

Herkömmliche Backups scannen ein Dateisystem, um Kopien von neuen und geänderten Dateien zu finden und zu erstellen. Das Scannen dauert jedoch länger, wenn die Anzahl der Dateien zunimmt – so sehr, dass es unmöglich wird, Scans innerhalb eines angemessenen Zeitrahmens abzuschließen. Sie laufen normalerweise nachts, wenn die Systeme wahrscheinlich weniger volatil sind.

Darüber hinaus sind Backups so eingestellt, dass sie in Intervallen ausgeführt werden, was bedeutet, dass alle Änderungen vor dem nächsten Scan bei einem Systemausfall verloren gehen. Herkömmliche Backups erfüllen nicht das Ziel von null Datenverlust, und die Wiederherstellung von Daten in Petabyte-großen Repositories ist zeitintensiv. Und der Wiederherstellungsprozess ist nicht so, wie er sein sollte – er ist langwierig und langsam.

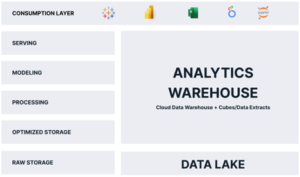

Selbst „für immer inkrementell mit synthetischen Voll-Backups“ kann möglicherweise geänderte Daten nicht innerhalb des erforderlichen Backup-Fensters verarbeiten. Obwohl die Cloud heute häufig für die Datensicherung verwendet wird, ist der Ansatz, Petabytes an Daten in die Cloud zu übertragen und diese Daten in der Cloud zu speichern, weder praktikabel noch kostengünstig. berichtet IDC.

Das Erzielen von Datenresilienz in großem Maßstab wird in der heutigen Zeit immer wichtiger datengesteuerte Welt. Unternehmen müssen sich nahtlos erholen, das Risiko von Datenverlusten reduzieren und die Auswirkungen von Ausfallzeiten, Ausfällen, Datenschutzverletzungen und Naturkatastrophen minimieren. Viel zu lange mussten Führungskräfte ein gewisses Maß an Datenverlust, wie durch Recovery Point Objectives (RPO) definiert, und einige Ausfallzeiten, wie durch Recovery Time Objectives (RTO) definiert, akzeptieren.

Ein radikal neuer Ansatz: Verlagerung des Fokus von erfolgreichen Backups auf erfolgreiche Wiederherstellungen

Viele der allgemeinen Konzepte und Praktiken für den Datenschutz und Backup und Recovery im Besonderen haben sich seit ihrer Entwicklung im Client/Server-Zeitalter nicht geändert. Aber mit bedeutenden technologischen Fortschritten und der ständigen Welle von Cyberangriffen, die als Katalysator wirken, wird sich der Backup-Horizont ändern. Herkömmliche Backups sind so konzipiert, dass sie als separate Einheit unabhängig vom Dateisystem sind. Ein frischer neuer Ansatz macht das Dateisystem und das Backup ein und dasselbe – das Backup befindet sich inline und innerhalb des Datenpfads. Dadurch wird jede Änderung im Dateisystem sofort aufgezeichnet, Endbenutzer können verlorene Daten ohne die Hilfe der IT wiederherstellen, und das Auffinden von Dateien ist einfach, unabhängig davon, wann sie existiert haben, und über das gesamte Zeitkontinuum hinweg.

Dieses Modell wird den Unternehmensspeicher neu definieren, indem Speicher und Datenresilienz in einem System zusammengeführt werden, sodass jede Änderung im Datenpfad erfasst wird. Es erhöht die Widerstandsfähigkeit von Daten und bietet eine starke erste Verteidigungslinie gegen Cyber-Sperren durch Ransomware, sodass Unternehmen gefährdete Daten einfach und schnell wiederherstellen können. Benutzer oder IT-Administratoren können buchstäblich zu jedem Zeitpunkt zurückkehren, um benötigte Dateien wiederherzustellen – selbst im Falle eines Cyberangriffs, bei dem Dateien verschlüsselt wurden.

Überlegen Sie, wie Sie ein Haus in den Bergen behandeln und vor einem Brand schützen könnten. Sie könnten Vorkehrungen treffen, wie Bäume um das Haus herum entfernen, Feuerschneisen sicherstellen, Dächer und Dachrinnen von abgestorbenen Blättern reinigen und andere vorbeugende Maßnahmen ergreifen. Oder Sie könnten passiv nichts unternehmen und einfach warten, bis das Haus abbrennt, in der Hoffnung, dass die Versicherung ausreicht, um den Schaden zu ersetzen. Der erste Ansatz ist proaktiv – die Katastrophe von vornherein vermeiden. Die zweite ist reaktiv – es ist etwas Schlimmes passiert und jetzt werden wir viel Zeit, Mühe und Geld investieren und hoffen, dass wir wieder dort ankommen, wo wir vor dem Ereignis waren.

Dieses Beispiel veranschaulicht den Unterschied zwischen der Wiederherstellung aus einem Zustand der Kontinuität (kontinuierliche Datenverfügbarkeit) und einer Diskontinuität (eine Katastrophe, die eintritt). Eine proaktive Strategie nutzt den kontinuierlichen Inline-Datenzugriff, eliminiert die Kosten und geschäftlichen Auswirkungen verlorener Daten und ermöglicht die folgenden Vorteile:

- Die Fähigkeit, Ransomware-Angriffe zurückzudrängen und die erste Verteidigungslinie gegen Unternehmensverluste und einen starken Schutz gegen Kriminelle zu bieten, die ein Unternehmen und seine Daten in höchstens Minuten statt in Tagen, Wochen oder mehr als Geisel nehmen.

- Kontinuierlicher Datenschutz ermöglicht eine skalierbare Dienstkontinuität mit der Fähigkeit, das Dateisystem sofort so zu entlasten, dass es so aussieht, wie es zum ausgewählten Zeitpunkt vor der Datenbeschädigung, dem Hardwareausfall oder dem böswilligen Ereignis war. Es bietet Datensicherheit und Ausfallsicherheit in großem Maßstab mit extrem schneller Datenwiederherstellung und null Datenverlust, was durch die Vereinigung des Dateisystems und erreicht wird Datenstruktur.

- Die beschleunigte Datenwiederherstellung ermöglicht es Benutzern, das, was sie benötigen, interaktiv zu finden und wiederherzustellen – ein „Do-it-yourself“-Datensuch- und -wiederherstellungsprozess, der die Notwendigkeit eines IT-Eingriffs überflüssig macht.

Kontinuierliche Datenverfügbarkeit konzentriert sich eher auf die Wiederherstellung als auf die Sicherung. Es unterstützt Unternehmen dabei, riesige Datenmengen für Ausfallsicherheit zu nutzen und die Hindernisse von Legacy-Backups zu überwinden, die zunehmend veraltet sind. Lassen Sie sich nicht von einem jahrzehntealten Backup-Ansatz gefangen halten, in der Hoffnung, dass keine Katastrophe passiert. Nehmen Sie eine proaktive Strategie an, die sich auf kontinuierlichen Inline-Datenzugriff stützt, um die Kosten und geschäftlichen Auswirkungen verlorener Daten und das Risiko von Cyber-Bedrohungen zu eliminieren.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://www.dataversity.net/dont-be-held-hostage-by-legacy-data-backup/

- :Ist

- $UP

- 000

- 1

- 2%

- 20 Jahre

- a

- Fähigkeit

- Fähig

- Über uns

- Akzeptieren

- Zugang

- erreicht

- Erreichen

- über

- Action

- Aktivitäten

- Zusatz

- Fortschritte

- gegen

- erlaubt

- Obwohl

- Betrag

- Beträge

- und

- jährlich

- Jährlich

- erscheinen

- Ansatz

- SIND

- um

- AS

- Hilfe

- Vorlagen

- At

- Attacke

- Anschläge

- Verfügbarkeit

- Zurück

- Unterstützung

- Sicherungskopie

- Sicherungen

- Badewanne

- BE

- werden

- Werden

- Bevor

- Sein

- Vorteile

- zwischen

- Milliarden

- Verstöße

- geht kaputt

- Gebrochen

- brennen

- Geschäft

- Auswirkungen auf das Geschäft

- by

- CAGR

- CAN

- Katalysator

- challenges

- Übernehmen

- Reinigung

- Menu

- Cloud

- häufig

- Unternehmen

- abschließen

- Compounds

- Kompromittiert

- Konzepte

- Folgen

- konstante

- Verbraucher

- weiter

- kontinuierlich

- Continuum

- konvergierend

- Kopien

- Unternehmen

- Korruption

- Kosten

- kostengünstiger

- könnte

- erstellen

- erstellt

- Criminals

- kritischem

- Cyber-

- Cyber-Angriffe

- Cyber Attacke

- technische Daten

- Datenzugriff

- Datenverstöße

- Data Loss

- Datenschutz

- Datensicherheit

- Datensätze

- DATENVERSITÄT

- Tag

- Tage

- tot

- Jahrzehnte

- Militär

- definiert

- liefert

- entworfen

- verheerend

- entwickelt

- Unterschied

- Katastrophe

- Katastrophen

- Störungen

- Nicht

- nach unten

- Ausfallzeit

- leicht

- Anstrengung

- beseitigen

- eliminiert

- eliminieren

- ermöglicht

- ermöglichen

- verschlüsselt

- Gewährleistung

- Enter

- Unternehmen

- Ganz

- Einheit

- ausgestattet

- Era

- insbesondere

- Sogar

- Event

- Jedes

- Beispiel

- umfangreiche

- Erpressung

- äußerst

- Scheitern

- FAST

- möglich

- Reichen Sie das

- Mappen

- Revolution

- Finden Sie

- Suche nach

- Feuer

- Vorname

- Setzen Sie mit Achtsamkeit

- konzentriert

- Folgende

- Aussichten für

- für immer

- FRAME

- frisch

- für

- voller

- Außerdem

- Allgemeines

- erzeugt

- Global

- Go

- Wachsen Sie über sich hinaus

- Wächst

- Wachstum

- passieren

- passiert

- das passiert

- Hardware

- Nutzen

- Haben

- Statt

- Halten

- ein Geschenk

- Hoffnung

- Horizont

- Häuser

- Ultraschall

- aber

- HTTPS

- Impact der HXNUMXO Observatorien

- Umsetzung

- Bedeutung

- wichtig

- unmöglich

- in

- das

- Erhöhung

- Steigert

- zunehmend

- unabhängig

- Versicherung

- Intervention

- Probleme

- IT

- SEINE

- jpg

- großflächig

- Führung

- Legacy

- Rechtlich

- Rechtsfragen

- Niveau

- Cholesterinspiegel

- Hebelwirkungen

- Gefällt mir

- wahrscheinlich

- Line

- Lang

- länger

- verlieren

- Verlust

- Verluste

- Los

- MACHT

- Malware

- Mittel

- Maßnahmen

- Triff

- könnte

- Minuten

- Geld

- monumental

- mehr

- vor allem warme

- Natürliche

- notwendig,

- Need

- erforderlich

- Weder

- Neu

- weiter

- Nacht-

- Anzahl

- Ziel

- überholt

- Hindernisse

- of

- Alt

- on

- EINEM

- Organisationen

- Andere

- Ausfälle

- besondere

- besonders

- passt

- Weg

- persönliche

- Ort

- Plato

- Datenintelligenz von Plato

- PlatoData

- Points

- möglich

- Praktisch

- Praktiken

- sagt voraus,

- verhindern

- Proaktives Handeln

- Prozessdefinierung

- Risiken zu minimieren

- Sicherheit

- die

- bietet

- Radikale

- Ransomware

- Ransomware-Angriffe

- Bewerten

- lieber

- erreichen

- vernünftig

- aufgezeichnet

- Entspannung

- erholt

- Erholung

- Veteran

- verfeinern

- Ungeachtet

- bezogene

- Entfernen

- Elastizität

- federnde

- Folge

- Risiko

- Rollen

- Führen Sie

- gleich

- Skalieren

- Scan

- Scannen

- nahtlos

- Suche

- Zweite

- Sekunden

- Verbindung

- Sicherheitdienst

- ausgewählt

- kompensieren

- Sets

- VERSCHIEBUNG

- sollte

- signifikant

- da

- Größe

- langsam

- So

- Lösungen

- einige

- verbringen

- Feder

- Bundesstaat

- Lagerung

- Strategie

- Strikes

- stark

- erfolgreich

- Schwall

- synthetisch

- System

- Systeme und Techniken

- Nehmen

- nimmt

- Technologie

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- ihr

- Ding

- Bedrohungen

- Zeit

- zu

- auch

- traditionell

- Übertragen

- behandeln

- Bäume

- abschalten

- Nutzer

- gewöhnlich

- Opfer

- flüchtig

- Verwundbar

- warten

- Weg..

- Wochen

- Was

- welche

- werden wir

- mit

- .

- ohne

- Werk

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- Jahr

- Zephyrnet

- Null