Bei jüngsten Angriffen auf Südkoreaner und das Außenministerium in Usbekistan wurde eine neue Variante der berüchtigten Malware „Gh0st RAT“ identifiziert.

Die chinesische Gruppe „C.Rufus Security Team“ Gh0st RAT wurde erstmals im offenen Web veröffentlicht im März 2008. Bemerkenswerterweise wird es auch heute noch verwendet, insbesondere in und um China in abgewandelter Form.

Seit Ende August verbreitet beispielsweise eine Gruppe mit starken chinesischen Verbindungen eine modifizierte Gh0st-RAT mit der Bezeichnung „SugarGh0st-RAT“. Laut einer Studie von Cisco Talos, löscht dieser Bedrohungsakteur die Variante über Windows-Verknüpfungen mit JavaScript-Elementen und lenkt gleichzeitig Ziele mit benutzerdefinierten Täuschungsdokumenten ab.

Die Malware selbst ist im Großen und Ganzen immer noch das gleiche, effektive Tool wie immer, obwohl sie jetzt mit einigen neuen Aufklebern versehen ist, die dabei helfen, sich an Antivirensoftware vorbeizuschleichen.

SugarGh0st Rattenfallen

Die vier Samples von SugarGh0st, die wahrscheinlich über Phishing übermittelt wurden, gelangen auf den Zielcomputern als Archive mit eingebetteten Windows-LNK-Verknüpfungsdateien. Die LNKs verbergen bösartiges JavaScript, das beim Öffnen ein Täuschungsdokument – das sich an koreanische oder usbekische Regierungspublikum richtet – und die Nutzlast ablegt.

Wie sein Vorläufer – der Fernzugriffstrojaner chinesischen Ursprungs, der erstmals im März 2008 der Öffentlichkeit zugänglich gemacht wurde – ist SugarGh0st eine saubere Spionagemaschine mit vielen Werkzeugen. Es handelt sich um eine in C++ geschriebene 32-Bit-Dynamic Link Library (DLL), die zunächst Systemdaten sammelt und dann die Tür zu vollständigen Fernzugriffsfunktionen öffnet.

Angreifer können SugarGh0st verwenden, um alle gewünschten Informationen über ihren kompromittierten Computer abzurufen oder die darauf ausgeführten Prozesse zu starten, zu beenden oder zu löschen. Sie können damit Dateien finden, exfiltrieren und löschen sowie alle Ereignisprotokolle löschen, um die resultierenden forensischen Beweise zu verschleiern. Die Hintertür ist mit einem Keylogger, einem Screenshotter, einer Möglichkeit zum Zugriff auf die Kamera des Geräts und zahlreichen anderen nützlichen Funktionen ausgestattet, um die Maus zu manipulieren, native Windows-Vorgänge auszuführen oder einfach beliebige Befehle auszuführen.

„Was mich am meisten beunruhigt, ist die Art und Weise, wie es speziell entwickelt wurde, um frühere Erkennungsmethoden zu umgehen“, sagt Nick Biasini, Outreach-Leiter von Cisco Talos. Insbesondere bei dieser neuen Variante „haben sie sich Mühe gegeben, Dinge zu tun, die die Funktionsweise der Kernerkennung verändern würden.“

Es ist nicht so, dass SugarGh0st über besonders neuartige Umgehungsmechanismen verfügt. Vielmehr lassen kleinere ästhetische Änderungen es anders aussehen als frühere Varianten, wie zum Beispiel die Änderung des Command-and-Control (C2)-Kommunikationsprotokolls, sodass die Netzwerkpaket-Header statt 5 Bytes die ersten 8 Bytes als magische Bytes reservieren (eine Liste von Dateisignaturen, die zur Bestätigung des Inhalts einer Datei verwendet werden). „Es ist einfach eine sehr effektive Möglichkeit, sicherzustellen, dass Ihre vorhandenen Sicherheitstools dies nicht sofort erkennen“, sagt Biasini.

Gh0st RAT's Old Haunts

Bereits im September 2008 wandte sich das Büro des Dalai Lama an einen Sicherheitsforscher (nein, das ist nicht der Anfang eines schlechten Witzes).

Seine Mitarbeiter wurden mit Phishing-E-Mails überhäuft. Microsoft-Anwendungen stürzten im gesamten Unternehmen ohne Erklärung ab. Ein Mönch zurückgerufen Er beobachtete, wie sein Computer ganz von selbst Microsoft Outlook öffnete, Dokumente an eine E-Mail anhängte und diese E-Mail an eine unbekannte Adresse schickte, alles ohne sein Zutun.

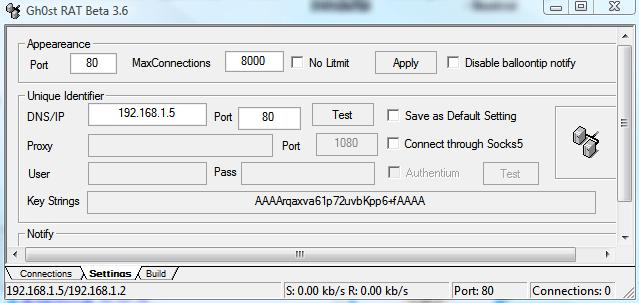

Die englischsprachige Benutzeroberfläche eines Gh0st RAT-Betamodells. Quelle: Trend Micro EU über Wayback Machine

Der Trojaner, der in dieser militärischen Kampagne Chinas gegen tibetische Mönche eingesetzt wurde, hat sich laut Biasini aus mehreren Gründen bewährt.

„Open-Source-Malware-Familien leben lange, weil die Akteure ein voll funktionsfähiges Stück Malware erhalten, das sie nach Belieben manipulieren können.“ Es ermöglicht auch Personen, die nicht wissen, wie man Malware schreibt Nutzen Sie dieses Zeug kostenlos," er erklärt.

Gh0st RAT, fügt er hinzu, zeichnet sich insbesondere durch „ein sehr funktionelles, sehr gut gebautes RAT“ aus.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- :hast

- :Ist

- $UP

- 2008

- 7

- 8

- a

- Über Uns

- Zugang

- Zugriff

- über

- Akteure

- Adresse

- Fügt

- Angelegenheiten

- gegen

- Alle

- erlaubt

- ebenfalls

- an

- und

- Antivirus

- Antivirus-Software

- jedem

- erscheinen

- Anwendungen

- Archiv

- um

- AS

- anhängen

- Anschläge

- Publikum

- AUGUST

- ein Weg

- Hintertür-

- Badewanne

- weil

- war

- Anfang

- Sein

- Beta

- by

- C + +

- Kamera

- Kampagnen (Campaign)

- CAN

- Fähigkeiten

- Übernehmen

- Änderungen

- Ändern

- China

- chinesisch

- Cisco

- reinigen

- Das Sammeln

- kommt

- Kommunikation

- Kompromittiert

- Computer

- über

- Schichtannahme

- Inhalt

- Kernbereich

- Crashing

- maßgeschneiderte

- Cyber-

- technische Daten

- Abziehbilder

- angenommen

- geliefert

- entworfen

- Verlangen

- Entdeckung

- Gerät

- anders

- verteilen

- do

- Dokument

- Unterlagen

- Don

- Von

- Drops

- dynamisch

- Effektiv

- Anstrengung

- E-Mails

- eingebettet

- Mitarbeiter

- Englisch

- Spionage

- Äther (ETH)

- EU

- Flucht

- Event

- ÜBERHAUPT

- Beweis

- vorhandenen

- Erklärt

- Erklärung

- Familien

- wenige

- Reichen Sie das

- Mappen

- Finden Sie

- Vorname

- passen

- Aussichten für

- fremd

- gerichtlich

- vier

- für

- voller

- voll

- funktional

- Funktionen

- bekommen

- Global

- gehen

- der Regierung

- Gruppe an

- he

- ganzer

- Überschriften

- Hilfe

- Verbergen

- seine

- Ultraschall

- Hilfe

- HTML

- http

- HTTPS

- identifiziert

- Image

- in

- berüchtigt

- Information

- Varianten des Eingangssignals:

- Instanz

- beantragen müssen

- isn

- IT

- SEINE

- selbst

- JavaScript

- nur

- Wissen

- Koreanisch

- Sprache

- weitgehend

- Spät

- Bibliothek

- wahrscheinlich

- LINK

- Links

- Liste

- leben

- Lang

- Maschine

- Maschinen

- Magie

- um

- Malware

- manipulieren

- März

- Maske"

- me

- Mittel

- Mechanismen

- Methoden

- Mikrofon

- Microsoft

- könnte

- Missionsdienstes

- Moll

- Modell

- geändert

- vor allem warme

- Maus

- nativen

- Netzwerk

- Neu

- Kerbe

- nicht

- Roman

- jetzt an

- of

- Office

- Alt

- on

- EINEM

- XNUMXh geöffnet

- Open-Source-

- Eröffnung

- öffnet

- Betrieb

- or

- Organisation

- Origin

- Andere

- Outlook

- Reichweite

- besitzen

- besondere

- besonders

- passt

- Personen

- Durchführung

- Phishing

- wählen

- Stück

- Plato

- Datenintelligenz von Plato

- PlatoData

- Reichlich

- früher

- Vor

- anpassen

- Vorläufer

- Protokoll

- Öffentlichkeit

- RAT

- lieber

- Gründe

- kürzlich

- freigegeben

- entfernt

- Fernzugriff

- Forschungsprojekte

- Forscher

- RESERVE

- was zu

- Recht

- Laufen

- s

- gleich

- sagt

- Sicherheitdienst

- sehen

- senden

- September

- Unterschriften

- einfach

- schleichen

- Software

- einige

- Quelle

- Süd

- speziell

- Sports

- steht

- Anfang

- Immer noch

- stark

- so

- sicher

- System

- T

- Talos

- gezielt

- Targeting

- Ziele

- Team

- Test

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- ihr

- dann

- vom Nutzer definierten

- Ding

- fehlen uns die Worte.

- obwohl?

- Bedrohung

- Zeit

- zu

- heute

- nahm

- Werkzeug

- Trend

- Trend Micro

- Trojan

- versuchen

- ui

- auf

- -

- benutzt

- Usbekisch

- Usbekistan

- Variante

- sehr

- beobachten

- Weg..

- waren

- welche

- während

- WHO

- Fenster

- mit

- ohne

- Arbeiten

- würde

- schreiben

- geschrieben

- Ihr

- Zephyrnet