Es gibt ein Problem mit Opera. Nein, nicht diese Art von Oper. Die Oracle-Art. Oracle OPERA ist eine Property Management Solution (PMS), die in einer Reihe namhafter Hotels auf der ganzen Welt im Einsatz ist. Das PMS ist das System, das Reservierungen und Check-ins abwickelt, mit dem Telefonsystem kommuniziert, um Zimmererweiterungen in den richtigen Zustand zu versetzen, und im Allgemeinen das Back-End der Unterkunft betreibt. Es ist alter Code und erledigt eine Reihe von Aufgaben. Und Forscher von Assetnote haben eine schwerwiegende Sicherheitslücke entdeckt. CVE-2023-21932 ist ein willkürliches Datei-Upload-Problem und weist einen CVSS von mindestens 7.2 auf.

Es ist eine knifflige Angelegenheit, bei der der Code alles richtig macht, die Schritte aber durcheinander bringt. Zwei Parameter, jndiname und username werden für den Transport verschlüsselt und der Bereinigungsschritt erfolgt vor der Entschlüsselung. Der Benutzername-Parameter wird nicht weiter bereinigt und ist anfällig für Path-Traversal-Injection. Es gibt zwei Beschränkungen der Ausbeutung. Die Zeichenfolgenverschlüsselung muss gültig sein und die Anforderung muss einen gültigen JNDI-Namen (Java Naming and Directory Interface) enthalten. Es sieht so aus, als ob dies die Probleme sind, die Oracle dazu veranlassen, diesen Fehler als „schwer auszunutzende Schwachstelle ermöglicht hochprivilegierten Angreifern …“ zu betrachten.

Das einzige Problem besteht darin, dass der Verschlüsselungsschlüssel global und statisch ist. Es war ziemlich einfach, die Verschlüsselungsroutine zurückzuentwickeln. Und JDNI-Strings können anonym von drei Endpunkten abgerufen werden. Dies führte Assetnote zu dem Schluss, dass Oracles Verständnis des Fehlers fehlerhaft ist und ein viel höherer CVSS-Score angemessen ist. Insbesondere mit diesem Proof-of-Concept-Code ist es relativ einfach, eine Web-Shell auf ein Opera-System hochzuladen.

Die einzige Einschränkung besteht darin, dass ein Angreifer Netzwerkzugriff auf diese Installation erhalten muss. Hierbei handelt es sich nicht um Systeme, die für den Zugriff auf das Internet gedacht sind, und ich habe die Erfahrung gemacht, dass sie immer über eine dedizierte Netzwerkverbindung verfügen und nicht mit dem Rest des Büronetzwerks verbunden sind. Sogar die Verbindung zwischen dem PMS und dem Telefonsystem erfolgt über eine serielle Verbindung, wodurch dieser Netzwerkfehler besonders schwer zu erreichen ist.

Passkeys sind hier

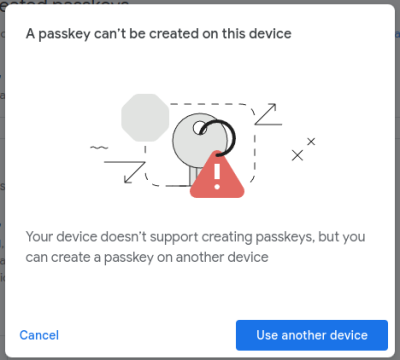

I Falls Sie den Hype verpasst haben, Passwörter sind offenbar tot. Der Ersatz ist der Schlüssel, ein öffentliches/privates Schlüsselpaar, das vom Sicherheitsprozessor auf dem Gerät des Benutzers verwaltet wird. Was diese Woche neu ist, ist ein weiterer großer Dienst, der die Unterstützung von Passkeys für alle einführt. In diesem Fall bietet Google jetzt Passkey-Anmeldungen für alle persönlichen Google-Konten an.

Falls Sie den Hype verpasst haben, Passwörter sind offenbar tot. Der Ersatz ist der Schlüssel, ein öffentliches/privates Schlüsselpaar, das vom Sicherheitsprozessor auf dem Gerät des Benutzers verwaltet wird. Was diese Woche neu ist, ist ein weiterer großer Dienst, der die Unterstützung von Passkeys für alle einführt. In diesem Fall bietet Google jetzt Passkey-Anmeldungen für alle persönlichen Google-Konten an.

Bei allem Hype ist es erwähnenswert, dass es sich bei Passkeys lediglich um Passwörter handelt, für die alle Best-Practice-Optionen vorgeschrieben sind. Dabei handelt es sich um eine Datenfolge, die nicht auf Wörterbuchwörtern basiert, von einem Anmeldeinformationsmanager sicher gespeichert wird, niemals auf anderen Websites wiederverwendet wird, niemals abläuft und nur für sichere kryptografische Beweise verwendet wird. Oh, und Chrome unter MacOS und bei einigen Windows 10- und 11-Installationen kann mit Passkeys umgehen. Aber leider gibt es noch keine Liebe zu Linux-Benutzern.

Standort-Tracker RFC

Die AirTags von Apple haben bei cleveren Leuten einige unerwartete Verwendungsmöglichkeiten gefunden. Aus Verfolgung von Postwegen zu Wiederbeschaffung gestohlener Motorroller. Aber leider gab es solche einige weniger ethische Verwendungen, zu. Stalking ist ein Verbrechen und es sieht schlecht aus, wenn Apples Gadgets es trivial ermöglichen. Also steckten Ingenieure von Apple und Google ihre Köpfe zusammen und kamen auf die Idee ein RFC zur Erkennung unerwünschter Standort-Tracker.

Die grundlegenden Anforderungen des RFC bestehen darin, dass Tracker zur Kommunikation Bluetooth Low Energy (BLE) verwenden und die Kommunikation mit Nichteigentümern über BLE unterstützen. Durch diese Verbindung kann ein Nicht-Eigentümer erkennen, wann ein Gerät folgt. Das Gerät muss über eine Möglichkeit verfügen, Geräusche zu erzeugen, damit der Trackee das Gerät physisch lokalisieren kann, und vor allem über eine integrierte Methode zum Deaktivieren des Trackers. Im Wesentlichen muss es eine Schaltfläche zum Ausschalten des Trackings geben. Es scheint, dass dadurch die Verwendung von AirTags als böswilliger Tracker wirksam verhindert wird. Leider sieht es auch so aus, als würde dadurch die größte legitime Verwendung von AirTags – die Diebstahlprävention – ein Ende haben. Es ist wirklich nicht offensichtlich, wie man digitales Stalking verhindern und dennoch die Verfolgung gestohlener physischer Güter ermöglichen kann.

Cloud Smishing

Diese besondere Geschichte steckt voller Überraschungen, wie zum Beispiel der Entdeckung, dass Amazon AWS über einen SMS-Dienst verfügt, den Amazon Simple Notification Service (SNS). Und darüber hinaus ist textbasiertes Phishing weit verbreitet, es hat einen ausgefallenen, speziellen Namen: Smishing. Und die letzte Erkenntnis ist das Es ist ein weiterer Missbrauch, wenn es einem Angreifer gelingt, auf ein AWS-Konto zuzugreifen.

Die Theorie besagt, dass legitime Benutzer möglicherweise bereits Textnachrichten von dem Dienst erhalten haben, sodass das Versenden einer Smishing-Nachricht über denselben Dienst möglicherweise erfolgreicher ist. Jetzt wissen wir also, dass es noch eine Sache gibt, auf die man achten muss.

Bits und Bytes

Sie führen also eine Netzwerkerfassung durch, haben einen Datenstrom im Klartext und erfassen einen binären Blob, der über die Leitung läuft. Was ist es? Eine verschlüsselte Datei? Etwas, das Protobuf codiert hat? [Ron] von SkullSecurity hatte genau diese Situation, und nachdem er mehrere Sackgassen versucht hatte, wandte er sich schließlich dem Bescheidenen zu file Befehl. Das ist ein alter Unix-Befehl, der die magischen Bytes am Anfang einer Datei liest und versucht, den Dateityp zu bestimmen. Es hat auch mit dem Mystery Stream funktioniert. Es stellte sich heraus, dass es sich um zlib-komprimierte Daten handelte. Sauber!

Haben Sie sich jemals gefragt, was genau diese verschiedenen bösartigen NPM-Pakete bewirken? [Gaby Dobocan] von Sandworm hat uns abgedeckt, überprüft 5 bösartige NPM-Pakete aus dem Jahr 2018. Einige Pakete führen lediglich ein Remote-Skript aus, während andere Umgebungsvariablen innerhalb einer Remote-HTTP-Anfrage durchsickern ließen. Am meisten Spaß macht es alicov, wodurch die Ausführung des Remote-Codes abgeschlossen wird und der Benutzer dann darüber informiert wird, dass er verfügbar ist.

Es ist wieder eine Woche und so Wir haben ein weiteres Trio ausgenutzter Schwachstellen bei CISA. Diesmal handelt es sich um ein Problem mit der Remotecodeausführung vor der Authentifizierung in den Archer AX21-Routern von TP-Link. WebLogic von Oracle hat im Januar ein RCE-Problem behoben, und obwohl dieses Problem gerade erst auf der Liste stand, scheint es bereits wieder vom Radar der aktiven Ausnutzung verschwunden zu sein. Das letzte Problem ist ein weiteres Problem in Log4j, eine Schwesterschwachstelle des berüchtigten Log4Shell-Problems. Es scheint weniger verbreitet zu sein, ist aber ebenfalls ein RCE. Und das war's für diese Woche. Bleiben Sie sicher bei Ihrer Reise durch die Hyperwebs!

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoAiStream. Web3-Datenintelligenz. Wissen verstärkt. Hier zugreifen.

- Die Zukunft prägen mit Adryenn Ashley. Hier zugreifen.

- Kaufen und verkaufen Sie Anteile an PRE-IPO-Unternehmen mit PREIPO®. Hier zugreifen.

- Quelle: https://hackaday.com/2023/05/05/this-week-in-security-oracle-opera-passkeys-and-airtag-rfc/

- :hast

- :Ist

- :nicht

- :Wo

- $UP

- 1

- 10

- 11

- 2018

- 7

- a

- Missbrauch

- Zugang

- Trading Konten

- über

- aktiv

- Nach der

- Alle

- erlaubt

- entlang

- bereits

- ebenfalls

- immer

- Amazon

- Amazon Simple Notification Service (SNS)

- an

- Alt

- und

- Anonym

- Ein anderer

- Apple

- angemessen

- SIND

- um

- AS

- At

- Versuche

- AWS

- Zurück

- Back-End

- Badewanne

- basierend

- basic

- BE

- war

- Bevor

- Anfang

- zwischen

- Big

- Größte

- Bluetooth

- eingebaut

- Haufen

- aber

- Taste im nun erscheinenden Bestätigungsfenster nun wieder los.

- by

- kam

- CAN

- Erfassung

- Häuser

- Chrome

- klar

- Code

- gemeinsam

- mit uns kommunizieren,

- konzept

- Schluss

- Sie

- Verbindung

- Geht davon

- KREDENTIAL

- Verbrechen

- kryptographisch

- technische Daten

- tot

- gewidmet

- Bestimmen

- Gerät

- digital

- entdecken

- do

- die

- Dabei

- erledigt

- effektiv

- ermöglichen

- verschlüsselt

- Verschlüsselung

- Ende

- Energie

- Ingenieur

- Ingenieure

- genug

- Arbeitsumfeld

- im Wesentlichen

- Sogar

- jedermann

- genau

- Ausführung

- ERFAHRUNGEN

- Ausnutzen

- Ausbeutung

- Exploited

- ausgesetzt

- Erweiterungen

- fehlerhaft

- Abgerufen

- Reichen Sie das

- Endlich

- Fehler

- Mängel

- Folgende

- Aussichten für

- gefunden

- für

- voller

- Spaß

- weiter

- Außerdem

- Gadgets

- allgemein

- bekommen

- bekommen

- Global

- gehen

- Waren

- hätten

- Griff

- Griffe

- das passiert

- hart

- Haben

- he

- Köpfe

- GUTE

- höher

- Hotels

- Ultraschall

- Hilfe

- HTML

- http

- HTTPS

- Hype

- identifizieren

- in

- das

- installieren

- Schnittstelle

- Internet

- Problem

- Probleme

- IT

- Januar

- Javac

- nur

- Wesentliche

- Art

- Wissen

- Nachname

- führen

- führenden

- am wenigsten

- legitim

- weniger

- Gefällt mir

- wahrscheinlich

- linux

- Liste

- Standorte

- log4j

- Log4Shell

- aussehen

- SIEHT AUS

- ich liebe

- Sneaker

- MacOS

- gemacht

- Magie

- um

- Making

- verwaltet

- Management

- Management-Lösung

- Manager

- Managed

- max-width

- Kann..

- Nachricht

- Nachrichten

- Methode

- könnte

- mehr

- vor allem warme

- viel

- mehrere

- Mystery

- Name

- Benennung

- Bedürfnisse

- Netzwerk

- Netzwerkzugang

- hört niemals

- Neu

- nicht

- Lärm

- Benachrichtigung

- berüchtigt

- jetzt an

- offensichtlich

- of

- WOW!

- Angebote

- Office

- Alt

- on

- EINEM

- einzige

- Opera

- Optionen

- Orakel

- Auftrag

- Anders

- übrig

- Pakete

- Parameter

- Parameter

- besondere

- besonders

- Hauptschlüssel

- Passwörter

- Weg

- persönliche

- Phishing

- Telefon

- physikalisch

- Physisch

- Plato

- Datenintelligenz von Plato

- PlatoData

- PMS

- ziemlich

- verhindern

- abwehr

- privilegiert

- Aufgabenstellung:

- Prozessor

- Beweis

- Proof of Concept

- Beweise

- ordnungsgemäße

- Resorts

- setzen

- Radar

- Honorar

- Realisierung

- wirklich

- erhält

- verhältnismäßig

- entfernt

- Ersatz

- Anforderung

- Voraussetzungen:

- REST

- Einschränkungen

- rückgängig machen

- Überprüfung

- Wenden

- RON

- Zimmer

- Führen Sie

- Laufen

- Safe

- gleich

- Ergebnis

- Verbindung

- sicher

- Sicherheitdienst

- scheint

- Sendung

- seriell

- ernst

- Schale

- Einfacher

- Seiten

- So

- Lösung

- einige

- etwas

- Bundesstaat

- bleiben

- Schritt

- Shritte

- Immer noch

- gestohlen

- gelagert

- Geschichte

- einfach

- Strom

- Schnur

- Erfolg haben

- Support

- Überraschungen

- System

- Systeme und Techniken

- sprechen

- Gespräche

- und Aufgaben

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- die Welt

- Diebstahl

- ihr

- dann

- Dort.

- Diese

- vom Nutzer definierten

- Ding

- fehlen uns die Worte.

- diese Woche

- diejenigen

- Durch

- Zeit

- zu

- gemeinsam

- auch

- Tracker

- Tracking

- Transportwesen

- WENDE

- Turned

- Drehungen

- XNUMX

- tippe

- Verständnis

- Unerwartet

- Unglücklicherweise

- Unix

- unerwünscht

- us

- -

- benutzt

- Mitglied

- Nutzer

- verschiedene

- Verwundbarkeit

- Verwundbar

- wurde

- Ansehen

- Weg..

- we

- Netz

- Woche

- Was

- Was ist

- wann

- welche

- während

- weit verbreitet

- werden wir

- Fenster

- Schweißdraht

- mit

- Worte

- gearbeitet

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- wert

- noch

- U

- Zephyrnet