Halbleiterhersteller kämpfen mit der Frage, wie sie eine hochspezialisierte und vielfältige globale Lieferkette sichern können, insbesondere da der Wert ihres geistigen Eigentums und ihre Abhängigkeit von Software zunimmt – zusammen mit der Raffinesse und den Ressourcen der Angreifer.

Wo Methoden und Standards für die Sicherheit existieren, sind diese oft verwirrend, umständlich und unvollständig. Es gibt viele Lücken, insbesondere bei einigen kleineren Anbietern von geistigem Eigentum, Ausrüstung und Materialien, bei denen die Sicherheit bestenfalls primitiv bleibt. Dies liegt zum Teil daran, dass in der Vergangenheit ein großer Fokus auf Schwachstellen bei Chips und Chipherstellern lag. Doch die gegenseitige Abhängigkeit zwischen den Unternehmen der Halbleiterindustrie nimmt zu und die Zahl der Interaktionen nimmt mit zunehmender Komplexität und zunehmender Heterogenität der Chipdesigns zu. Das schwächste Glied stellt ein Risiko für die gesamte Lieferkette dar, und es wird geschätzt, dass mehr als 50 % der Sicherheitsbedrohungen von Lieferanten ausgehen.

Die Fertigung ist ein besonders wertvolles Ziel, wo gestohlene Daten dazu genutzt werden können, den Wettbewerb in hochkomplexen Technologien anzukurbeln. Selbst wenn Angriffe erfolgreich abgewehrt werden, können sich durch etwaige Sicherheitsverletzungen oder Eingriffe der Angreifer die Lieferzeiten verlängern und es entstehen zusätzliche Kosten für die Untersuchung der Ursache der Sicherheitsverletzung und die erforderliche Abhilfe. Sie sind auch peinlich für die Opfer dieser Angriffe, die Kunden und Aufsichtsbehörden erklären müssen, was schief gelaufen ist, wann es passiert ist und welche Maßnahmen gegebenenfalls ergriffen wurden.

Die Branche ist sich der wachsenden Bedrohungslandschaft bewusst. Zusammenarbeit war ein großes Thema beim Cyber Security Forum während der diesjährigen SEMICON West. Sicherheitschefs bei Intel, TSMC, Applied Materials, ASML, Lam Research und Peer Group wiesen alle auf die Notwendigkeit hin, die Interaktionen zwischen Branchenakteuren sowie Sicherheitsstandards und -prozesse zu sichern, die Datenschutzverletzungen und -lecks verhindern – ohne jedoch die Sicherheit zu einem solchen zu machen belastend, da es die Geschäftsabwicklung behindert.

Sicherheit bleibt eine Herausforderung für alle Facetten der Technologie und wird noch anspruchsvoller, je mehr Prozesse und Geräte mit dem Internet und untereinander verbunden sind. Keine Sicherheit ist perfekt und keine Lösung ist ausreichend. Gute Sicherheit ist ein Prozess und erfordert eine sichere Einstellung sowie Belastbarkeit in der gesamten Lieferkette. Wenn Schwachstellen auftreten, müssen diese bewertet und behoben werden.

Bei SEMICON wiesen mehrere Chief Information Security Officers (CISOs) darauf hin, dass etwa 60 bis 90 % der schwerwiegenden Sicherheitsprobleme von einem Lieferanten verursacht wurden.

Schwachstellen, Barrieren, Lösungen

Erfolgreiche Verstöße können weitreichende Auswirkungen haben. Sie können Lieferungen verzögern, geistiges Eigentum preisgeben und zu Betriebsausfällen führen. Sie können auch zu infizierten Produkten führen und die Marke eines Unternehmens beeinträchtigen.

Der Datenaustausch in der Cloud oder auf andere Weise sowie die schnelle Einführung intelligenter Fertigung haben das Bewusstsein für die Risiken nur noch verstärkt. Joon Ahn, Vizepräsident der IT-Abteilung bei Amkor-Technologie fasste die zu berücksichtigenden Sicherheitslücken zusammen:

- Schwachstellen in der Konnektivität: Intelligente Fertigungstechnologien sind für ihre Funktion auf Konnektivität angewiesen, doch dies kann auch zu Schwachstellen führen. Hacker versuchen, sich über ungesicherte Netzwerkverbindungen Zugang zu sensiblen Systemen zu verschaffen.

- Datenschutzverletzungen: Die zunehmende Nutzung vernetzter Geräte und der Datenaustausch können das Risiko von Datenschutzverletzungen erhöhen. Wenn sensible Daten nicht ordnungsgemäß gesichert sind, können unbefugte Benutzer darauf zugreifen.

- Physische Sicherheit: Da Fabriken zunehmend automatisiert werden, wird die physische Sicherheit immer wichtiger. Unbefugter Zutritt zur Fabrikhalle kann zu Geräteschäden oder Diebstahl führen.

- Insider-Bedrohungen: Mitarbeiter, die Zugang zu sensiblen Systemen und Daten haben, können ein Sicherheitsrisiko darstellen, wenn sie sich an böswilligen Aktivitäten beteiligen oder die Sicherheit durch menschliches Versagen unbeabsichtigt gefährden.

Bedrohungen können aus vielen Richtungen kommen und alles betreffen, von der IT über Einrichtungen bis hin zur Betriebstechnologie.

Robert Ivester, Senior Advisor für Halbleiter-Engagement am National Institute of Standards and Technology (NIST), wies in seiner Beschreibung der Betriebstechnologie darauf hin, dass Hersteller und ihre Lieferketten zunehmend auf eine breite Palette programmierbarer Systeme und Geräte angewiesen sind, die mit der physischen Umgebung interagieren. Dazu gehören industrielle Steuerungssysteme und Gebäudemanagementsysteme.

Anlagen umfassen mittlerweile mehr als nur ein Gebäude. "Wir sprechen über Anlagensicherheit, weil eine Maschine nicht ohne Strom, Chemikalien, Gase und auch Abfallprozessmanagement laufen kann“, sagte James Tu, Leiter der Unternehmensinformationssicherheit bei TSMC. „Die Sicherheit der Anlage ist von entscheidender Bedeutung, da es sich um ein Sicherheitsproblem handelt. Wir konzentrieren uns auf eine Kombination aus Anlagensicherheit und Infrastruktursicherheit.“

Andere stimmen zu. „Um diese Sicherheitslücken zu schließen, können verschiedene Schritte unternommen werden, wie etwa die Durchführung von Risikobewertungen, die Schulung von Mitarbeitern und die Implementierung physischer Sicherheitsmaßnahmen“, sagte Ahn von Amkor.

Bei Software erfordert das Erreichen von Compliance, dass Sie Ihren Fußabdruck verstehen und einen nachhaltigen Sicherheitsansatz entwickeln. „Wenn wir Software an verschiedene Fabriken liefern, gibt es manchmal eine spezielle Version oder eine besondere Anforderung“, sagte Mike Kropp, Präsident und CEO der Peer Group. „Wir haben also tatsächlich unterschiedliche Persönlichkeiten unserer Software. Wir müssen darüber nachdenken, wie wir die Einhaltung gewährleisten können. Vielleicht gibt es in den Millionen Codezeilen, die sich auf einem Gerät befinden, etwas, das dort nicht sein sollte.“

Kropp erklärte, dass der Schlüssel darin besteht, Ihren Fußabdruck zu verstehen und darauf aufbauend wiederholbare Prozesse aufzubauen. Dieser Fußabdruck umfasst die Anzahl der Mitarbeiter mit Zugriff auf Software-IP (200), die Anzahl der Kundenfabriken (120+) und die zugehörige Ausrüstung (> 4,000). Für die Wafer-Handling-Software der Peer Group sagte er, die installierte Basis verfüge über mehr als 90,000 Verbindungen. Um Ihren Fußabdruck zu verstehen, müssen Sie aber auch die Anzahl der Betriebssysteme verstehen, die Ihre Software unterstützen muss (im Fall der Peer Group Dutzende), und die Bibliotheken von Drittanbietern identifizieren, auf die Ihre Software angewiesen ist (130).

Die Überwachung der Sicherheit ist ein fortlaufender Prozess, der jedoch möglichst automatisiert und in den Entwicklungsprozess integriert werden muss.

"Wir liefern nach bestem Wissen und Gewissen sichere Software“, sagte Kropp. „Wenn in unserer eigenen Software eine Schwachstelle entdeckt wird, behandeln wir sie wie einen Defekt. Wir werden ein Arbeitselement mit einem Schweregrad zuweisen und es auf die Arbeitsliste des Inhaltsentwicklers setzen. Wenn wir dies am Ende des Prozesses tun, ist es zu spät. Dies muss als Teil unserer Entwicklungsumgebung geschehen. Wir haben unsere Art, Geschäfte zu machen, dahingehend geändert, dass Sicherheit zur Routine geworden ist.“

Abb. 1: Beispiel eines Software-Schwachstellenprozesses. Quelle: Peer Group

Datenaustausch und Sicherheit sind immer ein Anliegen. „Neben der physischen Sicherheit ist auch die Informationssicherheit in der Cloud zu einem Problem auf unserem Weg zur autonomen Smart Factory geworden, insbesondere wenn wir versuchen, generative KI zu nutzen“, sagte James Lin, stellvertretender Abteilungsleiter für Smart Manufacturing bei UMC. „Das Training modernster generativer KI-Modelle erfordert sensible Unternehmensdaten in einer großen GPU-Umgebung. Wenn wir eine Enterprise-Cloud-Lösung nutzen wollen, ist die höchste Stufe der Informationssicherheitszertifizierung ein absolutes Muss.“

Generative KI stellt eine neue Bedrohung für die Datensicherung dar, da sie in der Lage ist, Datenbits intelligent miteinander zu verknüpfen, anstatt zu versuchen, sie alle an einem Ort zu erfassen. Einem Bericht zufolge nutzten Ingenieure die ChatGPT-Technologie, um Testsequenzen zu optimieren, um Fehler in Chips zu identifizieren, und in einem separaten Vorfall, um Besprechungsnotizen in eine Präsentation umzuwandeln. In beiden Fällen wurden sensible Informationen außerhalb des Unternehmens weitergegeben. [1]

Die Cloud selbst bietet modernste Sicherheit, aber das ist nicht das ganze Bild. „Die meisten Fabriken werden sagen, dass die Datensicherheit (Cloud oder On-Prem) das größte Problem ist. Ich glaube, dass die Cloud-Datensicherheit der großen Anbieter (AWS/Azure usw.) heute sicherer ist als jede andere lokale Umgebung“, sagte David Park, Vizepräsident für Marketing bei Tignis. „Das größte Problem ist nicht das Hacken von außen, sondern die falsche Authentifizierung der Benutzer. Wenn Sie einem Mitarbeiter unrechtmäßig Zugriff gewähren, ist das genauso schlimm, als würde man einem Hacker erlauben, Ihre Sicherheit zu verletzen. Interne Sicherheit und Berechtigungen werden ein großes Problem sein, da intelligente Fertigung zur Norm wird.“

Daten, die in die und aus der Cloud übertragen werden, sowie Daten und Software, die zwischen verschiedenen Unternehmen oder Büros geteilt werden, sind möglicherweise weitaus weniger sicher. Und obwohl Verschlüsselung die Standardmethode zum Schutz solcher Daten ist, funktioniert das in einer komplexen Lieferkette nicht, da die meisten Unternehmen eingehende verschlüsselte Daten und Software blockieren.

„Heute stimmen wir in vielerlei Hinsicht nicht mit unserem Geschäft überein, insbesondere wenn es um unsere Daten geht“, bemerkte Jason Callahan, Vizepräsident und Chief Information Security Officer bei Lam Research. „Wir agieren aus der Zero-Trust-Perspektive. Aber wir alle teilen geistiges Eigentum. Es herrscht also offensichtlich viel Vertrauen. Wir haben mit unseren Lieferanten und anderen zusammengearbeitet, um Informationen effektiv auszutauschen. Von einem Netzwerkkonzept aus stießen wir auf eine Hürde. Grundsätzlich vertrauen wir als Sicherheitsleute der Verschlüsselung nicht. Ich habe festgestellt, dass jeder die in seine Umgebung eindringende Verschlüsselung blockiert. Wenn Sie ein Netzwerker sind, kann die Verschlüsselung schlecht sein. Und im Grunde ist das unsere größte Schwäche. Wir haben die Verschlüsselung abgelehnt, was mich schockiert, weil wir die Leute sind, die alle gezwungen haben, alles darin zu verschlüsseln.“

Bei der Verschlüsselung gibt es traditionell drei Bedenken. Erstens könnte es Malware enthalten oder eine Sicherheitsverletzung verursachen, und das kann man erst nach der Entschlüsselung feststellen. Zweitens könnte darin ein Mechanismus zur Datenexfiltration verborgen sein. Und drittens könnte es die rechtliche Forensik oder Entdeckung bei Rechtsstreitigkeiten behindern.

Callahan widersprach all diesen Bedenken und wies darauf hin, dass die umfassende Verteidigung ein Eckpfeiler seines Sicherheitsprogramms sei, einschließlich Antivirensoftware und Endpoint Detection and Response (EDR) zur Erkennung von Malware und Verstößen. Datenexfiltration ist ein Insider-Risikoproblem, und Unternehmen verfügen über Tools und Systeme, um dagegen vorzugehen. Ein besonderer Fall sind Bedenken im Zusammenhang mit der rechtlichen Forensik oder Entdeckung. Weitaus wichtiger ist es, die Verschlüsselung geistigen Eigentums zuzulassen, um eine sichere Übertragung zu gewährleisten.

Lieferantenmanagement für Sicherheit

Alle CISOs waren sich einig, dass das Management der Sicherheit in der gesamten Lieferkette absolut notwendig ist. Dies ist jedoch leichter gesagt als getan. Die Anzahl der Lieferanten ist riesig, was dies zu einer immensen Herausforderung macht.

Für einen Softwareanbieter umfasst dies auch Bibliotheken von Drittanbietern. Bei Ausrüstungslieferanten handelt es sich um Komponentenlieferanten. Und für Fabriken sind es Fertigungsausrüstung, Materialien, Softwarelieferanten und Computerhardware. Aernout Reijmer, CISO bei ASML, sagte beispielsweise, dass die Ausrüstung des Unternehmens aus etwa 380,000 Komponenten besteht, die von etwa 5,000 Lieferanten bereitgestellt werden.

TSMC und ASML führen unter anderem Schulungen für ihre Lieferanten ein. Sie haben außerdem Warnmeldungen eingerichtet, die dabei helfen, kleinere Lieferanten zu unterstützen, die oft nicht über eine große Sicherheitsgruppe verfügen.

Standards

Das NIST Cybersecurity Framework [2] bietet Leitlinien für die Einrichtung eigener Praktiken für Organisationen. Es gibt auch mehrere ISO-Standards (z. B. ISO 17001, 27110), die sich jedoch auf die Informationssicherheit konzentrieren. Darüber hinaus lassen sich diese allgemeinen Standards nicht ohne weiteres auf eine komplexe Fabrikumgebung anwenden, in der externe Geräte installiert sind.

Insbesondere Fabs umfassen eine Kombination aus hochwertigen Zielen, hoher Komplexität und einer historischen Zurückhaltung gegenüber der Aktualisierung von Fabrikausrüstung. Diese Kombination macht Fabriken und Gießereien besonders anfällig für Sicherheitsprobleme und veranlasst SEMI-Mitglieder in Taiwan und Nordamerika, branchenspezifische Standards für Geräte voranzutreiben. Zwei SEMI-Task Forces definierten die Sicherheit der Fabrikausrüstung – E187 (Taiwan) und E188 (Nordamerika). In diesen Standards enthalten:

SEMI E187: Cybersicherheit für Fab Equipment

- Ein gemeinsamer Mindestsatz an Sicherheitsanforderungen für Fab-Geräte, der von OEMs für Fab-Geräte mit Linux oder Windows implementiert werden soll;

- Konzentrieren Sie sich auf Netzwerksicherheit, Endpunktprojektion und Sicherheitsüberwachung.

SEMI E188: Malware-freie Geräteintegration

- Ein Framework zur Eindämmung von Malware-Angriffen während der Installation und Wartung von Geräten, basierend auf klar definierten Berichtsanforderungen;

- Erfordert Malware-Scans und Systemhärtung sowie Überprüfungen eingehender Software und Patches auf bekannte Schwachstellen.

„Die beiden Standards ergänzen sich“, sagte Doug Suerich, Marketingleiter bei Peer Group. „Bei SEMI E187 geht es darum, sicherzustellen, dass Geräte so konzipiert und konfiguriert sind, dass sie ein grundlegendes Sicherheits- und Wartbarkeitsniveau aufweisen, wenn sie zum ersten Mal im Werk erscheinen. SEMI E188 befasst sich eingehender mit einer Untergruppe der Themen von SEMI E187 – insbesondere mit Anforderungen zur Reduzierung des Risikos der Einschleusung von Schadsoftware in die Fabrik während der Geräteinstallation und der anschließenden Feldunterstützung. Die Standardisierungsteams werden daran arbeiten, die verschiedenen SEMI E187-Themen noch weiter auszubauen.“

Diese Standards werden eingeführt und von den Herstellern für neu installierte Geräte verlangt.

Assessments

Sicherheitsbewertungen werden verwendet, um das Sicherheitsniveau eines Lieferanten zu verstehen. Die Ergebnisse können genutzt werden, um Einkäufe zu beeinflussen und Verbesserungen bei Lieferanten zu identifizieren. Tu von TSMC verwies auf den Prozess seines Unternehmens zur Lieferantenbewertung, der eine Online-Bewertung durch Dritte und eine Selbstbewertung mit 135 Fragen umfasst, die die folgenden Bereiche abdecken:

- Zertifizierung und Risikobewertung;

- Bestandsverwaltung und physische Sicherheit;

- Erkennung und Reaktion auf Cybersicherheitsvorfälle;

- Systementwicklung und Anwendungssicherheit;

- Netzwerksicherheit und Änderungsmanagement;

- Organisationspolitik und Personalsicherheit;

- Computerbetrieb und Informationsmanagement und

- Identitäts- und Zugriffsverwaltung.

Alle großen Halbleiterhersteller arbeiten so gut wie nötig und erstellen Gutachten für ihre Kunden. Aber die Forderung, dass jedes Unternehmen seine eigene Bewertung durchführen muss, bringt die gesamte Branche ins Stocken. „Wir überlasten die Branche mit Sicherheitsbewertungen aller Art“, sagte Reijmer von ASML. „Wir haben keine Ahnung, was wir bereits in unserer Lieferkette einführen. Wenn wir es zu kompliziert machen, wenn wir es zu sehr konstruieren, werden wir nicht in der Lage sein, an Lösungen zu arbeiten.“

Andere stimmen zu. „Ich habe 15 Leute, die das Vollzeit erledigen, und sie haben Fragen beantwortet, damit ich mein Produkt verkaufen kann“, sagte Brent Conran, CISO von Intel. „Was wäre, wenn ich diese Arbeit tatsächlich in die Cybersicherheit stecke? Ist das nicht ein besserer Weg? Jeder sollte bedenken, dass das, was in den letzten 20 Jahren getan wurde, möglicherweise nicht ausreicht, weil wir so digital sind und es so schnell voranschreitet.“

Außerdem fehlen den Bewertungen wichtige Attribute im Zusammenhang mit Erholung und Belastbarkeit. „Es gibt keinen Zusammenhang zwischen unseren Bemühungen und der Risikominderung“, sagte Kannan Perumal, CISO bei Applied Materials. „Wir haben viele Möglichkeiten, dieses Problem anzugehen, aber wir haben immer noch Probleme, weil wir so viele Lieferanten haben und mit den verfügbaren Ressourcen nur begrenzt viel erreichen können.“

Perumal wies auf das Fehlen von Standards für die Cyber-Risikobewertung der Halbleiterlieferkette hin. Daher lässt jedes Unternehmen seine eigene Bewertung durch das Sicherheitsteam seines Lieferanten durchführen (sofern es ein eigenes Team hat), was es zu einer ressourcenintensiven Aufgabe macht. Darüber hinaus konzentrieren sich Beurteilungen nicht auf alle wichtigen Dinge, wie z. B. Erholung und Belastbarkeit.

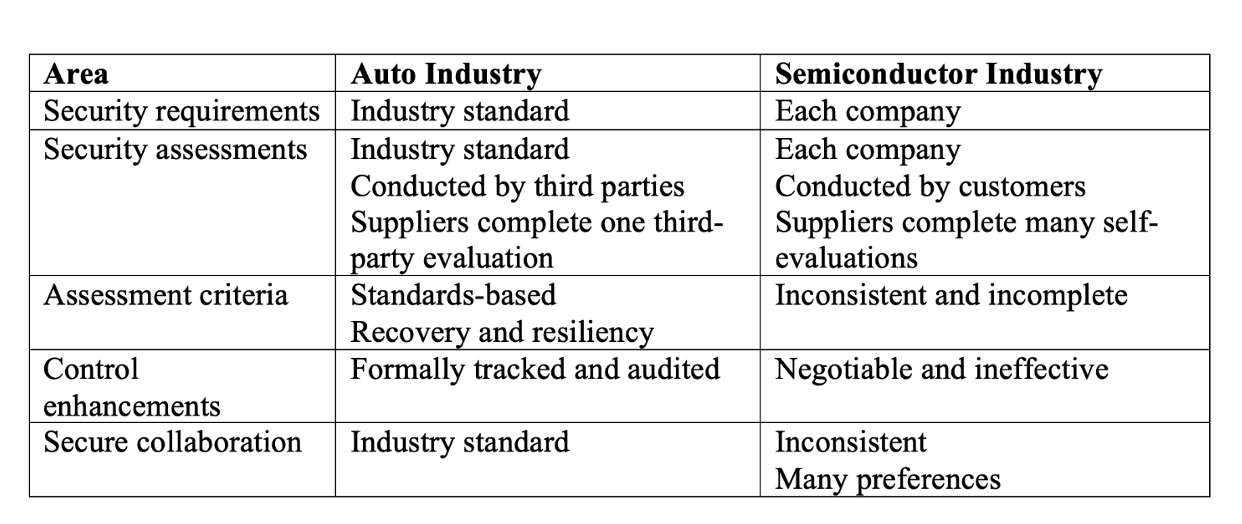

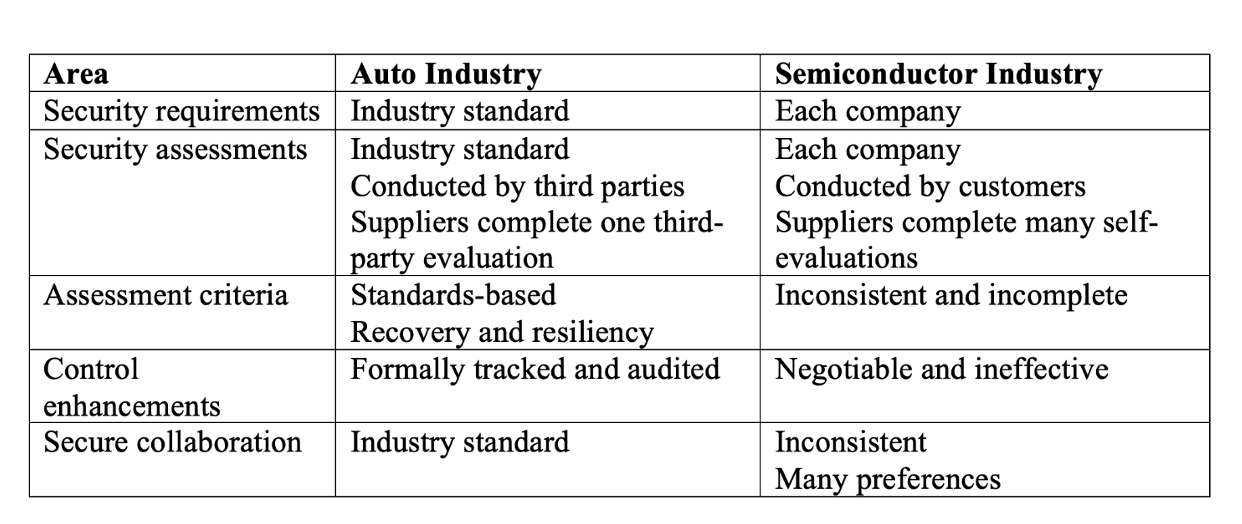

Wie die Halbleiterindustrie muss auch die Automobilindustrie eine große Anzahl von Zulieferern verwalten. Perumal untersuchte, wie die beiden Branchen mit der Sicherheit umgehen. Der Vergleich bestätigt, was mehrere CISOs hervorgehoben haben: Die Chipindustrie benötigt einen effizienten Rahmen, gemeinsame Kriterien und eine Zertifizierungsgruppe eines Drittanbieters, um den Prozess zu verwalten.

Abb. 2: Vergleiche des Cybersicherheits-Risikomanagements in der Lieferkette. Quelle: K. Perumal, Applied Materials

Aufruf zur Zusammenarbeit

Für die Halbleiterindustrie sind aufgrund der tiefen gegenseitigen Abhängigkeiten Schutzmaßnahmen über die Unternehmensgrenzen hinaus notwendig. Bei einem komplexen Vorgang und vielen Angriffspunkten für Sicherheitsprobleme ist eine Zusammenarbeit erforderlich, um ihn effektiv und wirtschaftlich zu gestalten. Wie Conran von Intel treffend sagte: „Wir können das nicht alleine schaffen.“ Wir müssen alle zusammenkommen, um die Lieferkette zu durcharbeiten und viele der Dinge zu verstehen, die wir tun müssen, um diese Maschine am Laufen zu halten.“

Um die Zusammenarbeit im Bereich Cybersicherheit voranzutreiben, müssen nicht nur Standards und ein branchenweit anerkannter Bewertungsprozess für Lieferanten vereinbart werden. Außerdem ist es erforderlich, das Fachwissen der großen Halbleiterfabriken und Ausrüstungslieferanten zu bündeln. Auf diese Weise kann die Branche so schnell wie möglich lernen, mit den allgemeinen Bedrohungen umzugehen. Um diese Ebene der Zusammenarbeit zu ermöglichen, gründet SEMI das Cyber Security Consortium.

— Susan Rambo hat zu dieser Geschichte beigetragen.

Bibliographie

- Samsung ChatGPT-Ereignis https://www.businesstoday.in/technology/news/story/samsung-employees-accidentally-leaked-company-secrets-via-chatgpt-heres-what-happened-376375-2023-04-06

- NIST Cyber Security Framework https://nist.gov/cyberframework

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Automobil / Elektrofahrzeuge, Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- ChartPrime. Verbessern Sie Ihr Handelsspiel mit ChartPrime. Hier zugreifen.

- BlockOffsets. Modernisierung des Eigentums an Umweltkompensationen. Hier zugreifen.

- Quelle: https://semiengineering.com/securing-chip-manufacturing/

- :hast

- :Ist

- :nicht

- :Wo

- $UP

- 000

- 1

- 15%

- 20

- 20 Jahre

- 200

- 90

- a

- Fähigkeit

- LiveBuzz

- Absolute

- absolut

- akzeptiert

- Zugang

- Zugriff

- Nach

- Erreichen

- über

- Action

- Aktivitäten

- berührt das Schneidwerkzeug

- hinzufügen

- Zusatz

- Adresse

- Adoption

- Berater

- gegen

- zustimmen

- AI

- KI-Modelle

- Warnungen

- ausgerichtet

- Alle

- Zulassen

- allein

- entlang

- bereits

- ebenfalls

- immer

- Amerika

- unter

- an

- und

- und Infrastruktur

- jedem

- Anwendung

- Anwendungssicherheit

- angewandt

- Bewerben

- Ansatz

- SIND

- Bereiche

- entstehen

- um

- AS

- Bewertung

- Einschätzungen

- damit verbundenen

- At

- Anschläge

- Haltung

- Attribute

- Automatisiert

- Automobilindustrie

- Autonom

- verfügbar

- bewusst

- Bewusstsein

- Badewanne

- Barrieren

- Base

- basierend

- Baseline

- BE

- weil

- werden

- wird

- war

- Sein

- Glauben

- BESTE

- Besser

- zwischen

- Beyond

- Big

- Größte

- Blockieren

- verstopft

- Sperrung

- beide

- Marke

- Verletzung

- Verstöße

- brent

- breit

- Building

- erbaut

- Geschäft

- aber

- by

- CAN

- kann keine

- Häuser

- Fälle

- Verursachen

- CEO

- Zertifizierung

- Kette

- Ketten

- challenges

- herausfordernd

- Übernehmen

- geändert

- ChatGPT

- Schecks

- Chemikalien

- Chef

- Chief Information Security Officer

- Chip

- Pommes frites

- KKV

- Cloud

- Code

- Zusammenarbeit

- Kombination

- wie die

- kommt

- Kommen

- gemeinsam

- Unternehmen

- Unternehmen

- Unternehmen

- Vergleich

- Wettbewerb

- komplementär

- Komplex

- Komplexität

- Compliance

- Komponente

- Komponenten

- Kompromiss

- Computer

- konzept

- Hautpflegeprobleme

- Bedenken

- Leitung

- konfiguriert

- verwirrend

- Sie

- verbundene Geräte

- Verbindungen

- Konnektivität

- Geht davon

- betrachtet

- besteht

- Konsortium

- Inhalt

- beigetragen

- Smartgeräte App

- verkaufen

- Ecke

- Eckstein

- Unternehmen

- Korrelation

- Kosten

- könnte

- Abdeckung

- erstellen

- Kriterien

- kritischem

- Kunde

- Kunden

- Cyber-

- Internet-Sicherheit

- Internet-Sicherheit

- Organschäden

- technische Daten

- Datenverstöße

- Datensicherheit

- Datenübertragung

- Christian

- gewidmet

- tief

- tiefer

- definiert

- verzögern

- Übergeben

- liefern

- Lieferanten

- Abhängigkeit

- Stellvertreter

- Beschreibung

- entworfen

- Designs

- erkannt

- Entdeckung

- Entwicklung

- Geräte

- anders

- digital

- Richtungen

- Direktor

- Entdeckung

- Streitigkeiten

- verschieden

- Division

- do

- Tut nicht

- Dabei

- erledigt

- Nicht

- nach unten

- Ausfallzeit

- Dutzende

- Antrieb

- zwei

- im

- e

- jeder

- einfacher

- Bildungs-

- Effektiv

- Effekten

- effizient

- Bemühungen

- umarmen

- Mitarbeiter

- Mitarbeiter

- ermöglichen

- verschlüsselt

- Verschlüsselung

- Ende

- Endpunkt

- engagieren

- Engagement

- Ingenieure

- Gewährleistung

- Unternehmen

- Eintrag

- Arbeitsumfeld

- Ausrüstung

- Fehler

- insbesondere

- geschätzt

- etc

- Bewerten

- Sogar

- Event

- Jedes

- jedermann

- alles

- Beispiel

- Exfiltration

- existieren

- Ausbau

- Expertise

- Erklären

- erklärt

- extern

- Anlagen

- Einrichtung

- Tatsache

- Fabriken

- Fabrik

- weit

- FAST

- Fehler

- Feld

- Feige

- Füllung

- Vorname

- Boden

- Setzen Sie mit Achtsamkeit

- Folgende

- Fußabdruck

- Aussichten für

- Streitkräfte

- Forensik

- Forum

- vorwärts

- gefunden

- Unser Ansatz

- Frei

- für

- voller

- Funktion

- grundlegend

- weiter

- Gewinnen

- Lücken

- Allgemeines

- generativ

- Generative KI

- bekommen

- ABSICHT

- Global

- Goes

- gehen

- gut

- Gute Sicherheit

- GPU

- greifen

- Gruppe an

- Gruppen

- persönlichem Wachstum

- die Vermittlung von Kompetenzen,

- Hacker

- Hacker

- Hacking

- Handling

- passieren

- passiert

- Hardware

- Haben

- he

- ganzer

- Köpfe

- Hilfe

- hilft

- GUTE

- höchste

- Besondere

- hoch

- behindern

- seine

- historisch

- Ultraschall

- Hilfe

- aber

- HTTPS

- riesig

- human

- Human Resources

- i

- Idee

- identifizieren

- Identifizierung

- if

- immens

- Impact der HXNUMXO Observatorien

- schlagkräftig

- umgesetzt

- Umsetzung

- wichtig

- Verbesserungen

- in

- Zwischenfall

- das

- inklusive

- Dazu gehören

- Einschließlich

- Eingehende

- Erhöhung

- hat

- Steigert

- zunehmend

- industriell

- Branchen

- Energiegewinnung

- branchenspezifisch

- beeinflussen

- Information

- Informationssicherheit

- Infrastruktur

- innerhalb

- Insider

- Installation

- Institut

- Intel

- geistigen

- geistiges Eigentum

- interagieren

- Interaktionen

- intern

- Internet

- in

- eingeführt

- Einführung

- beteiligen

- IP

- ISO

- Problem

- Probleme

- IT

- SEINE

- selbst

- Jakob

- Beitritt

- springen

- nur

- Behalten

- Wesentliche

- Wissend

- Wissen

- bekannt

- Arbeit

- Mangel

- Lam

- Landschaft

- grosse

- Nachname

- Spät

- Leck

- LERNEN

- Rechtlich

- weniger

- Niveau

- Hebelwirkung

- Bibliotheken

- Gefällt mir

- lin

- Linien

- LINK

- linux

- Liste

- Los

- Maschine

- gemacht

- halten

- Wartung

- Dur

- um

- MACHT

- Making

- Malware

- verwalten

- Management

- flächendeckende Gesundheitsprogramme

- Weise

- Hersteller

- Herstellung

- viele

- Marketing

- Materialien

- Materie

- max-width

- Kann..

- vielleicht

- me

- Mittel

- Mittlerweile

- Maßnahmen

- Mechanismus

- Triff

- Treffen

- Mitglieder

- Methodologien

- Mikrofon

- Million

- Minimum

- Kommt demnächst...

- Mildern

- für

- Überwachung

- mehr

- vor allem warme

- Bewegung

- ziehen um

- viel

- sollen

- my

- National

- notwendig,

- Need

- Bedürfnisse

- Netzwerk

- Netzwerksicherheit

- Vernetzung

- Neu

- neu

- nist

- nicht

- Norden

- Nordamerika

- Notizen

- Bemerkens

- Anzahl

- beobachtet

- of

- Offizier

- Offiziere

- Büros

- vorgenommen,

- on

- EINEM

- laufend

- Online

- einzige

- die

- Betriebssysteme

- Betrieb

- Betriebs-

- Optimieren

- or

- Auftrag

- Andere

- Anders

- UNSERE

- aussen

- besitzen

- Park

- Teil

- besondere

- besonders

- passt

- Patches

- Weg

- Peer

- Personen

- perfekt

- durchgeführt

- Durchführung

- Berechtigungen

- person

- Personalities

- physikalisch

- Physische Sicherheit

- ein Bild

- Stück

- Ort

- Plato

- Datenintelligenz von Plato

- PlatoData

- Reichlich

- Points

- Perspektive

- Punkte

- Datenschutzrichtlinien

- möglich

- Werkzeuge

- Praktiken

- presentation

- Präsident

- verhindern

- Primitive

- Aufgabenstellung:

- Prozessdefinierung

- Prozessmanagement

- anpassen

- Produkt

- Produkte

- Programm

- Projektion

- richtig

- Resorts

- Schutz

- vorausgesetzt

- Anbieter

- bietet

- Bereitstellung

- Einkäufe

- setzen

- Versetzt

- Fragen

- Angebot

- schnell

- lieber

- Erholung

- Reduzierung

- Reduktion

- Regulators

- bezogene

- Abneigung

- verlassen

- bleibt bestehen

- wiederholbar

- berichten

- Reporting

- falls angefordert

- Anforderung

- Voraussetzungen:

- erfordert

- Forschungsprojekte

- Elastizität

- ressourcenintensiv

- Downloads

- Antwort

- Folge

- Die Ergebnisse

- Risiko

- Risikobewertung

- Risikomanagement

- Risiken

- Gerollt

- Wenden

- Führen Sie

- Laufen

- Safe

- Sicherheit

- Said

- Scannen

- Wertung

- Zweite

- Verbindung

- Gesicherte

- Sicherung

- Sicherheitdienst

- Sicherheitsmaßnahmen

- Sicherheitsbedrohungen

- verkaufen

- Semi

- Halbleiter

- Senior

- Senior Advisor

- empfindlich

- getrennte

- kompensieren

- Einstellung

- mehrere

- Teilen

- Information teilen

- von Locals geführtes

- ,,teilen"

- sollte

- kleinere

- smart

- So

- Software

- Lösung

- Lösungen

- einige

- etwas

- manchmal

- Raffinesse

- Quelle

- besondere

- spezialisiert

- speziell

- Stakeholder

- Standard

- Normen

- Anfang

- State-of-the-art

- Shritte

- Immer noch

- gestohlen

- Geschichte

- Struggling

- Erfolgreich

- so

- ausreichend

- Lieferant

- Lieferanten

- liefern

- Supply Chain

- Lieferketten

- Support

- Susan

- nachhaltiger

- System

- Systeme und Techniken

- Taiwan

- Nehmen

- gemacht

- Reden

- Target

- Ziele

- Aufgabe

- und Aufgaben

- Team

- Teams

- Technologies

- Technologie

- Test

- als

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- Diebstahl

- ihr

- Thema

- dann

- Dort.

- Diese

- vom Nutzer definierten

- think

- Dritte

- basierte Online-to-Offline-Werbezuordnungen von anderen gab.

- fehlen uns die Worte.

- diejenigen

- Bedrohung

- Bedrohungen

- nach drei

- Durch

- während

- Zeit

- mal

- zu

- heute

- gemeinsam

- auch

- Werkzeuge

- Themen

- gegenüber

- traditionell

- Ausbildung

- privaten Transfer

- behandeln

- Vertrauen

- versuchen

- TSMC

- XNUMX

- verstehen

- Verständnis

- ungesichert

- bis

- Aktualisierung

- auf

- us

- -

- benutzt

- Nutzer

- Wert

- Version

- Gegen

- Schraubstock

- Vizepräsident:in

- Opfer

- Anzeigen

- Sicherheitslücken

- Verwundbarkeit

- Verwundbar

- wollen

- wurde

- Abfall / Verschnitt

- Weg..

- Wege

- we

- Schwäche

- GUT

- gut definiert

- ging

- waren

- West

- Was

- wann

- welche

- während

- WHO

- ganze

- weit verbreitet

- werden wir

- Fenster

- mit

- .

- ohne

- Arbeiten

- arbeiten,

- Falsch

- Jahr

- U

- Ihr

- Zephyrnet