数据泄露——尾巴上的刺

单击并拖动下面的声波以跳到任何一点。你也可以 直接听 在 Soundcloud 上。

与道格·阿莫斯和保罗·达克林。 前奏和后奏音乐 伊迪丝·马奇.

你可以听我们的 的SoundCloud, 苹果播客, Google播客, Spotify, 缝 以及任何可以找到好的播客的地方。 或者只是放下 我们的 RSS 提要的 URL 进入你最喜欢的播客。

阅读成绩单

道格。 SIM 卡交换、零日漏洞、[戏剧性的声音] Ping of DEATH,以及 LastPass……又一次。

所有这些,以及更多,都在 Naked Security 播客上。

[音乐调制解调器]

欢迎大家收听播客。

我是道格·阿莫斯。

和往常一样,和我在一起的是保罗·达克林。

保罗,你好吗?

鸭。 很好,道格。

你在那个介绍中加入了一些高戏剧性的声音,我很高兴看到!

道格。 好吧,你怎么说“Ping of Death”而不说[厄运金属咆哮]“Ping of DEATH”?

你不能只说[温柔的声音]“Ping of Death”。

你必须打它一点……

鸭。 我想是这样。

它在写作上是不同的——你有什么?

粗体和斜体。

我只是使用普通文本,但我确实使用了大写字母,这很有帮助。

道格。 是的,我想我会把“死亡”这个词加粗斜体,所以[又是厄运金属]“The Ping of DEATH”。

鸭。 并使用多种颜色!

道格,下次我会这样做。

道格。 打破旧的 HTML 中的标记,让它闪烁一点? [笑]

鸭。 道格,有那么一刻,我担心你会用这个词[笑] .

道格。 [笑] 我们喜欢这里的旧东西!

这与我们的吻合得很好 科技史上的本周 片段——我对这个很兴奋,因为我没有听说过它,但偶然发现了它。

本周,即 04 年 2001 月 XNUMX 日,Goner 蠕虫以仅次于 Love Bug 病毒的速度席卷了互联网。

Goner 通过 Microsoft Outlook 传播,并承诺毫无戒心的受害者在执行时会提供一个有趣的屏幕保护程序。

鸭。 去吧……

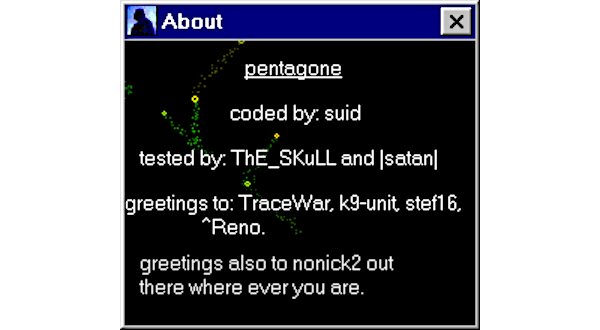

我认为它之所以有这个名字,是因为最后有一个弹出窗口,不是有提到五角大楼吗?

但它本来是一个双关语——它是“Penta/Gone”。

那肯定是蠕虫提醒人们,事实上,Windows 屏幕保护程序只是可执行程序。

所以,如果你特别留意 .EXE 文件,好吧,它们可以被包裹在 .SCR (屏幕保护程序)文件。

如果你只依赖文件名,你很容易被骗。

可悲的是,很多人都是。

道格。 好吧,我们将从旧学校转到新学校。

我们谈论的是 LastPass:存在漏洞; 违规行为本身并不可怕; 但这一违规行为现在导致了另一次违规行为。

或者也许这只是原始违规行为的延续?

鸭。 是的,LastPass 写了这篇文章,主要是作为上一次违规的后续行动,我认为是 2022 年 XNUMX 月,不是吗?

正如我们当时所说,LastPass 的外观非常尴尬。

但随着违规行为的发生,对他们的公关、营销和(我猜)他们的知识产权部门来说可能更糟,因为似乎骗子窃取的主要东西是他们开发系统的源代码。

LastPass 很快就让人们放心了……

首先,他们的调查表明,当他们在那里时,骗子无法进行任何未经授权的更改,这些更改可能会在以后渗透到真实代码中。

其次,访问开发系统并不能访问构建实际代码的生产系统。

第三,他们可以说似乎没有加密的密码库被盗,所以你的加密密码的云存储没有被访问。

即使它被访问过,也只有你知道密码,因为解密(我们在播客上谈到它时你称之为“繁重的工作”)实际上是在你设备的内存中完成的——LastPass 永远不会看到你的密码。

然后,第四,他们说,据我们所知,由于这次违规,开发环境中的一些东西现在已经给了相同的......或者可能是完全不同的骗子负载以前的很多数据被盗,谁知道呢?

这确实允许他们进入一些云服务,其中一些显然未知的客户数据集被盗。

我认为他们还不太清楚,因为可能需要一段时间才能确定在发生违规行为后实际访问了哪些内容。

所以我认为可以公平地说这是原始漏洞的 B 面。

道格。 好的,我们建议如果您是 LastPass 客户,请随时关注公司的安全事件报告。

我们将密切关注这个故事,因为它仍在发展中。

如果你像保罗和我一样以打击网络犯罪为生,那么可以从 Uber 漏洞中吸取一些很好的教训。

所以这是一个播客片段——一个“小插曲”——保罗在 LastPass 文章的底部嵌入了 Chester Wisniewski:

在这方面有很多东西要学!

鸭。 正如您所说,这是一次很棒的聆听,因为我相信,这在美国被称为“可行的建议”或“您可以使用的新闻”。

道格。 [笑] 太棒了。

说到你不能真正使用的新闻,Apple 通常对其安全更新守口如瓶......并且有一个安全更新:

鸭。 哦,Doug,那是你最好的作品之一……我喜欢那个 segue。

道格。 [笑]谢谢你; 非常感谢您。

鸭。 是的,这让我很吃惊。

我想,“好吧,我会抓住更新,因为它听起来很严肃。”

我给了自己一个理由,“让我为裸体安全读者做这件事。”

因为如果我这样做并且没有副作用,那么我至少可以对其他人说,“看,我只是盲目地这样做并且没有伤害到我。 所以也许你也能做到。”

我只是突然注意到有一个 iOS 16.1.2 更新可用,尽管我没有收到来自 Apple 的安全建议电子邮件。

没有邮箱?!

这很奇怪..所以我去了 HT201222 Apple 的安全公告门户页面,它是:iOS 16.1.2。

道格,“细节很快就会公布”是怎么说的?

道格。 他们很快就跟上了吗?

鸭。 好吧,那是一个多星期前的事了,他们还没有到那儿。

那么我们所说的“很快”是指几小时、几天、几周还是几个月?

目前,它看起来像几周。

而且,与 Apple 一样,没有迹象表明与任何其他操作系统有任何关系。

他们被遗忘了吗?

他们不需要更新吗?

他们是否也需要更新,但还没有准备好?

他们是否已失去支持?

但正如我在标题中所说,它似乎比苹果平时更守口如瓶,而且不一定是世界上最有帮助的事情。

道格。 好的,非常好……还有一些问题,这将引导我们进入下一个故事。

一个非常有趣的问题!

有时,当你注册一项服务并强制执行双因素身份验证时,它会说,“你想通过短信收到通知,还是想使用身份验证应用程序?”

这个故事是一个警示故事,不要使用手机——使用身份验证应用程序,即使它有点麻烦。

这是一个非常有趣的故事:

鸭。 是的,道格!

如果您曾经丢失过手机,或者因多次输入错误的 PIN 码而将自己锁在 SIM 卡之外,您就会知道您可以去手机店……

......通常他们会要求提供身份证件或其他东西,然后你说,“嘿,我需要一张新的 SIM 卡。”

他们会为您生成一个。

当您将它放入手机时,宾果游戏!……上面有您的旧号码。

所以这意味着如果骗子可以通过同样的练习让移动电话公司相信他们已经“丢失”或“损坏”了他们的 SIM 卡(即*您的 SIM 卡*),他们就可以获得那张卡片要么交给了,要么寄给了,要么以某种方式给了他们……

…然后,当他们将其插入手机时,他们开始获取您的短信双因素身份验证代码,*并且*您的手机停止工作。

这就是坏消息。

这篇文章中的好消息是,这是一起被抓获的小伙子的案例。

他在美国被判入狱 18 个月。

他,和一帮同谋——或者,用司法部的话来说, 计划参与者...... [笑]

......如果你不介意的话,他们偷走了一个特定受害者的加密货币,显然是 20 万美元。

道格。 钱币!

鸭。 所以他同意认罪,服刑,并立即没收……金额 [仔细阅读] 983,010.72 美元……只是为了立即没收。

所以,大概,他有那个躺在身边。

而且他显然也有某种法律义务退还超过 20 万美元。

道格。 祝大家好运! 祝你好运。

他的其他[声乐斜体] 计划参与者 可能会在那里引起一些问题! [笑]

鸭。 是的,我不知道如果他们也拒绝合作会怎样。

就像,如果他们只是把他挂起来晾干,会发生什么?

但是我们在文章中提供了一些技巧和一些关于如何加强安全性的建议(不仅仅是您使用的 2FA)。

所以去读一读吧……每一点点都有帮助。

道格。 好的,说到“一点点”……

......这是另一个引人入胜的故事,多么卑微 ping 可用于触发远程代码执行:

鸭。 [再次喜欢 segue] 我认为你已经变得更好了,Doug!

道格。 [笑] 今天我很开心……

鸭。 从 Apple 到 [末日声乐的微弱尝试] Ping of DEATH!

是的,这是一个有趣的错误。

我认为它不会真正对很多人造成太大伤害,而且它*已*打补丁,因此修复它很容易。

但是在 FreeBSD 中有一篇很棒的文章 安全咨询...

......这很有趣,而且,如果我自己这么说,对于可能依赖的当前一代程序员来说,这是一个非常有用的故事,“第三方库会为我做这件事。 处理低级网络数据包? 我从来不用考虑它……”

这里有一些重要的教训。

ping utility 是几乎人人都知道的一种网络工具,它的名字来源于 SONAR。

你去[制造电影潜艇噪音] ping,然后回声从另一端的服务器返回。

这是内置于互联网协议 IP 中的一项功能,使用称为 ICMP 的东西,即互联网控制消息协议。

这是一种特殊的低级协议,比人们可能习惯的 UDP 或 TCP 低得多,它几乎是为这种事情而设计的:“在我担心为什么之前,你真的在另一端还活着吗?你的网络服务器坏了?”

您可以发送一种特殊的数据包,称为“ICMP Echo”。

因此,您发送这个带有短消息的小数据包(消息可以是您喜欢的任何内容),它只是将相同的消息发送回给您。

这只是一种基本说法,“如果该消息没有返回,则网络或整个服务器已关闭”,而不是计算机上存在某些软件问题。

与 SONAR 类比,发出这些回声请求的程序称为...... [停顿] 我要做音效,Doug ...... [再次假潜艇电影噪音] ping. [笑声]

这个想法是,你去,说, ping -c3 (即检查三遍) nakedsecurity.sophos.com.

您现在就可以这样做,您应该会从托管我们网站的 WordPress 服务器收到三个回复,每个回复间隔一秒。

它说该网站还活着。

它并没有告诉您网络服务器已启动; 它并没有告诉您 WordPress 已启动; 这并不是说 Naked Security 实际上可供阅读。

但它至少确认您可以看到服务器,并且服务器可以联系到您。

谁会想到那个微不足道的 ping 回复会绊倒 FreeBSD ping 以这样一种方式进行编程,即流氓服务器可以发回诱杀陷阱“是的,我还活着”消息,理论上(仅理论上;我认为没有人在实践中这样做过)触发远程代码执行你的电脑。

道格。 是的,那太棒了; 那是令人惊奇的部分。

即使它是一个概念验证,它也是一件小事!

鸭。 ping 程序本身会取回整个 IP 数据包,并且应该将其分成两部分。

通常,内核会为你处理这个,所以你只会看到数据部分。

但是当你处理所谓的事情时 原始套接字,你得到的是 Internet 协议标头,它只是说,“嘿,这些字节来自某某服务器。”

然后你会得到一个叫做“ICMP Echo Reply”的东西,这是你收到的数据包的后半部分。

现在,这些数据包通常只有 100 个字节左右,如果是 IPv4,则前 20 个字节是 IP 标头,其余部分,无论是什么,都是 Echo Reply。

这有几个字节可以说,“这是一个 Echo Reply”,然后发出的原始消息又回来了。

所以显而易见的事情是,道格,当你得到它时,你把它分成……

...IP 标头,长度为 20 个字节,以及其余部分。

猜猜问题出在哪里?

道格。 一定要告诉!

鸭。 问题是 IP 报头 *几乎总是* 20 字节长——事实上,我认为我从未见过不是这样的。

你可以看出它们有 20 个字节长,因为第一个字节是十六进制的 0x45.

“4”表示 IPv4,而“5”……“哦,我们将用它来表示标头的长度。”

将数字 5 乘以 4(对于 32 位值),得到 20 个字节。

……这可能是您在全世界看到的 XNUMX sigma 的 IP 报头的大小,Doug。 [笑声]

但它们*可以*达到 60 个字节。

如果你把 0x4F 而不是 0x45,这表示标头中有 0xF(或十进制的 15)× 4 = 60 个字节。

FreeBSD 代码只是简单地获取该标头并将其复制到堆栈上的一个 20 字节大小的缓冲区中。

一个简单的老式堆栈缓冲区溢出。

这是一个古老的网络故障排除工具,其中包含一个古老的错误类型。 (好吧,不再是了。)

所以,当你在编程并且你必须处理多年来没有人真正考虑过的低级东西时,不要只是按照公认的智慧说,“哦,它总是 20 个字节;它总是 XNUMX 个字节; 你永远不会看到更大的东西。”

因为有一天你可能会。

当那一天到来时,它可能是故意存在的,因为一个骗子故意这样做的。

所以魔鬼,一如既往,在编程细节中,道格。

道格。 好的,很有趣; 很棒的故事。

在关于 Chrome 的最后一个故事中,我们将继续关注代码主题。

另一个零日,使 2022 年的总数达到九次:

鸭。 [正式的声音,听起来像录音]“9 号。9 号。9 号,9 号,”道格拉斯。

道格。 [笑] 这是小野洋子吗?

鸭。 电子邮件和短信 革命9 披头士乐队的“白色专辑”。

可以听到 Yoko 在那首歌中不断重复 - 那 音景,我相信他们这么称呼它——但很明显,开头有人一遍又一遍地说“9 号,9 号”,实际上,这是他们在周围发现的测试磁带。

道格。 啊,很酷。

鸭。 一位 EMI 工程师说,“这是 9 号 EMI 测试磁带”[笑声],显然我什至认为没有人知道这是谁的声音。

这与 Chrome *无关*,Doug。

但考虑到前几天有人在 Facebook 上发表评论,“那个 Paul 开始看起来像披头士了”……[疑惑] 我觉得这有点奇怪。

道格。 [笑] 是的,你应该怎么接受?

鸭。 ......我想我可以在“9号”上用餐。

Doug,这似乎是今年迄今为止的第 XNUMX 个零日漏洞。

这是一个错误修复,错误标识为 CVE 2022-4282。

由于 Microsoft Edge 使用 Chromium 开源内核,它也很容易受到攻击,几天后,微软跟进了 Edge 的更新。

所以这既是 Chrome 也是 Edge 的问题。

尽管这些浏览器应该会自行更新,但我还是建议您检查一下——我们在文章中向您展示了如何进行检查——以防万一。

我不会在这里读出版本号,因为它们在 Chrome 上对于 Mac、Linux 和 Windows 是不同的,对于 Edge 也是不同的。

与苹果一样,谷歌对此守口如瓶。

我相信它是由他们的威胁狩猎团队之一发现的。

所以我想他们是在调查发生在野外的事件时发现它的,因此他们可能想把它藏在帽子里,尽管谷歌在修复错误时通常对“开放性”有很多话要说。

你会明白为什么在这样的情况下,你可能需要一点时间来更深入地挖掘,然后再告诉每个人它是如何工作的。

道格。 太好了……我们确实有一个读者问题,这可能是很多人都在思考的问题。

Cassandra 问道:“bug 发现者只是幸运地发现了 bug 吗? 或者他们遇到了一个充满错误的“缝隙”? 或者 Chromium 是否发布了比正常情况下错误更多的新代码? 还是有别的事情发生了?”

鸭。 是的,这是一个很好的问题,事实上,道格,恐怕我只能以一种有点滑稽的方式来回答它。

因为 Cassandra 给出了选项 A)、B) 和 C),我说,“嗯,也许是 D) 以上所有。=

我们确实知道,当一种特定类型的错误出现在代码中时,可以合理地假设同一位程序员可能在软件的其他地方犯了类似的错误。

或者同一公司的其他程序员可能一直在使用当时被认为是公认的智慧或标准做法,并且可能已经效仿。

一个很好的例子是,如果你回顾一下 Log4J……有一个补丁可以解决这个问题。

然后,当他们去寻找时,“哦,实际上,还有其他地方也犯过类似的错误。”

所以有一个修复修复,然后有一个修复修复修复,如果我没记错的话。

当然,还有一个问题是,当您添加新代码时,您可能会遇到新代码独有的错误,并且由于添加功能而出现。

这就是为什么许多浏览器(包括 Chrome)都有一个您可以坚持使用的“稍旧”版本。

这个想法是那些“旧”版本……它们没有任何新功能,但有所有相关的安全修复程序。

所以,如果你想对新功能持保守态度,你可以这样做。

但我们当然知道,有时,当您将新功能添加到产品中时,新功能会带来新错误。

例如,当你的 iPhone 有更新时,你可以知道,你会收到更新,比如 iOS 15 和 iOS 16。

然后,当您查看错误列表时,很少有仅适用于 iOS 16 的错误。

你会想,“你好,这些一定是代码中以前不存在的错误。”

所以,是的,这是一种可能性。

我认为正在发生的其他事情可以被认为是好的。

首先,我认为,特别是对于浏览器之类的东西,浏览器制造商在真正、非常快速地推出全面重建方面做得越来越好。

道格。 有趣。

鸭。 我认为另一件改变的事情是,在过去,你可能会争辩说,对于许多供应商来说……让人们应用补丁是相当困难的,即使他们只按月发布一次,即使他们有多个零日修复程序。

我想,也许这也是对这样一个事实的回应,即我们中越来越多的人越来越有可能不仅接受,而且实际上*期待*真正及时的自动更新。

所以,我认为你可以从中读到一些好东西。

事实上,谷歌不仅可以几乎立即推出一个零日修复程序,而且人们愿意接受甚至要求它。

所以我喜欢看到那个问题,“哇,一年中的九个零日漏洞被单独修复了!”......

…我更喜欢把它想象成“玻璃半满又满”,而不是“玻璃半空,从底部的一个小洞里流出来”。 [笑声]

这是我的意见。

道格。 好的,非常好。

谢谢你的问题,卡桑德拉。

如果您想提交有趣的故事、评论或问题,我们很乐意在播客上阅读。

您可以发送电子邮件至tips@sophos.com,您可以评论我们的任何一篇文章,或者您可以在社交媒体上联系我们:@NakedSecurity。

这就是我们今天的节目; 非常感谢您的聆听。

对于 Paul Ducklin,我是 Doug Aamoth,提醒您:直到下一次……

两个都。 保持安全!

[音乐调制解调器]

![S3 Ep121:你会被黑然后被起诉吗? [音频+文字]](https://platoaistream.com/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-300x156.png)