贝特里奇的标题法则坚持认为,任何作为问题提出的标题都可以立即用简单的“不”来回答。

显然,这种俏皮话背后的理论(它实际上不是法律,也不是规则,甚至实际上只是一个建议)是,如果作者知道他们在说什么,并且有真正的证据来支持他们的案例,他们会把标题写成一个不加掩饰的事实。

好吧,我们不是 Naked Security 的记者,所以幸运的是我们不受这项法律的约束。

对于上面标题中我们自己的问题,无情的回答是: “除了苹果,没有人知道,而苹果也没有透露。”

一个更好但不可否认的中间答案是, “等着瞧。”

快速反应

这个故事开始于昨天晚些时候,即英国时间 2023 年 06 月 10 日结束时,当时我们兴奋地 [你的意思是“令人兴奋地”吗? – Ed.] 写了一份关于苹果公司的咨询 有史以来第二次 快速安全响应 (RSR):

正如我们所言,这些 RSR 是 之前解释过,苹果努力像管理良好的开源项目一样迅速提供单一问题紧急修复,其中零日补丁通常会在发现问题后一两天内发布,并随后更新更新如果进一步调查发现需要解决更多问题,请立即采取行动。

开源项目可以采取这种方法的一个原因是,它们通常会提供一个下载页面,其中包含每个正式发布版本的完整源代码,因此,如果您急于在数小时内而不是数天或数天内采用最新的修复程序,几周后,他们并没有解决问题,在修复程序准备好之前,回滚到以前的版本是没有障碍的。

然而,苹果的官方升级途径,至少对于其移动设备来说,一直是提供完整的、永远无法回滚的系统级补丁,因为苹果不喜欢用户为了升级系统而故意降级自己的系统。利用旧的错误来越狱自己的设备或安装替代操作系统。

因此,即使苹果公司针对已经被积极利用的零日漏洞推出了紧急的一个或两个错误修复程序,该公司也需要拿出(并且你需要相信)本质上是一种解决方案。单程 升级,即使你真正需要的只是一个简约的 更新 到系统的一个组件来修补明显且存在的危险。

进入 RSR 流程,允许您快速安装快速补丁,不需要您让手机离线 15 到 45 分钟反复重新启动,并且您可以稍后删除(并重新安装、删除和删除)等等)如果您认为治疗方法比疾病本身更糟糕。

通过 RSR 临时修补的错误将在下一个完整版本升级中永久修补......

…这样 RSR 就不需要或获得自己的全新版本号。

相反,他们会附加一个序列字母,以便 iOS 16.5.1 的第一个快速安全响应(昨天发布)显示在 个人设置 > 其他咨询 > 关于 as 16.5.1(一).

(我们不知道如果序列过去会发生什么 (z),但我们愿意对答案做一个小赌注 (aa), 也许 (za) 如果字母可排序性被认为很重要。)

今天在这里,明天就走了

无论如何,就在建议大家安装 iOS 和 iPadOS 16.5.1 (a) 的几个小时后,因为它修复了 Apple WebKit 代码中的零日漏洞,因此几乎肯定会被滥用于恶意软件,例如植入间谍软件或抓取您手机中的私人数据...

…评论者(特别感谢约翰·迈克尔·莱斯利,他 发布 在我们的 Facebook 页面上)开始报告说,当他们使用时,更新不再显示 个人设置 > 其他咨询 > 尝试更新他们的设备。

苹果自己的 安全门户 仍然列出 [2023-07-11T15:00:00Z] 最新的更新为 macOS 13.4.1(一) 和 iOS/iPadOS 16.5.1(一),日期为 2023-07-10,没有说明它们是否已被正式暂停。

但是, 报告 MacRumors 网站表示更新已暂时撤回。

一个建议的原因是 Apple 的 Safari 浏览器现在在 Web 请求中使用包含附加项的 User-Agent 字符串来标识自己 (a) 在其版本号中。

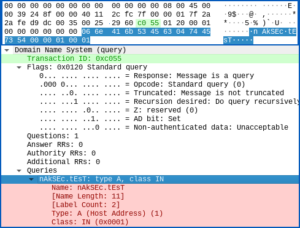

以下是当我们将 iOS 上更新的 Safari 浏览器指向侦听 TCP 套接字时所看到的内容(使用换行符格式化以提高易读性):

$ ncat -vv -l 9999 Ncat:版本 7.94 ( https://nmap.org/ncat ) Ncat:侦听 :::9999 Ncat:侦听 0.0.0.0:9999 Ncat:来自 10.42.42.1 的连接。 Ncat:来自 10.42.42.1:13337 的连接。 GET / HTTP/1.1 主机:10.42.42.42:9999 升级不安全请求:1 接受:text/html,application/xhtml+xml, application/xml;q=0.9,*/*;q=0.8 用户代理: Mozilla/5.0(iPhone;CPU iPhone OS 16_5_1,如 Mac OS X)AppleWebKit/605.1.15(KHTML,如 Gecko)版本/16.5.2 (a) Mobile/15E148 Safari/604.1 接受语言:en-GB,en; q=0.9 接受编码:gzip、deflate 连接:保持活动 NCAT 调试:关闭 fd 5。

根据 MacRumors 的一些评论员的说法, Version/ 字符串由常见的数字和点以及圆括号中的一些奇怪和意外的文本组成,使一些网站感到困惑。

(具有讽刺意味的是,我们在这个明显的版本字符串错误解析指责游戏中看到的被指责的网站似乎都是由专用应用程序比通过浏览器更常访问的服务,但理论似乎是它们显然窒息 16.5.2 (a) 版本标识符(如果您决定使用更新版本的 Safari 访问它们)。

怎么办呢?

严格来说,只有苹果公司知道这里发生了什么,但它并没有明说。 (至少,没有正式通过其安全门户(HT201222) 或其 关于快速安全响应 页面(HT201224.)

如果您已经安装了更新,我们建议您不要将其删除,除非它确实会影响您使用手机访问工作所需的网站或应用程序的能力,或者除非您自己的 IT 部门明确要求您回滚macOS、iOS 或 iPadOS 的“非 (a)”风格。

毕竟,此更新被认为适合快速响应,因为它修复的漏洞是一个野外的、基于浏览器的远程代码执行 (RCE) 漏洞。

如果您确实需要或希望删除 RSR,您可以执行以下操作:

- 如果您有 iPhone 或 iPad。 在MyCAD中点击 软件更新 个人设置 > 其他咨询 > 关于 > iOS/iPadOS版本 并选择 删除安全响应.

- 如果你有一台 Mac。 在MyCAD中点击 软件更新 系统设置 > 其他咨询 > 关于 并单击

(i)标题为项目末尾的图标 macOS 文图拉.

请注意,我们立即在 macOS Ventura 13.4.1 和 iOS 16.5.1 上安装了 RSR,并且通过 Safari 或 Edge 浏览我们常用的网络时没有遇到任何问题。 (请记住,所有浏览器在 Apple 移动设备上都使用 WebKit!)

因此,我们不打算删除更新,也不愿意实验性地这样做,因为我们不知道之后是否能够重新安装它。

评论者建议,当他们尝试从未打补丁的设备上尝试时,补丁根本不会被报告,但我们还没有尝试重新打补丁以前打过补丁的设备,看看这是否会给你一张再次获取更新的魔票。

简单的说:

- 如果您已经下载了 macOS 13.4.1 (a) 或 iOS/iPadOS 16.5.1 (a), 保留更新,除非您绝对必须删除它,因为它可以保护您免受零日漏洞的影响。

- 如果您安装了它并且确实需要或想要删除它, 请参阅上面的说明,但假设您以后将无法重新安装它,因此会将自己归入下面的第三类。

- 如果你还没有得到它,请关注这个空间。 我们猜测

(a)补丁将很快被替换(b)补丁,因为这些“字母更新”的整个想法是它们意味着快速响应。 但只有苹果公司确切知道。

我们将修改昨天的常规建议: 不要拖延; 只要 Apple 和您的设备允许,请尽快执行此操作。

- :具有

- :是

- :不是

- :在哪里

- $UP

- 1

- 10

- 13

- 15%

- 16

- 25

- 7

- 8

- 9

- a

- 对,能力--

- Able

- 关于

- 以上

- 绝对

- 绝对

- 接受

- 访问

- 积极地

- 通

- 采用

- 忠告

- 指导

- advisory

- 后

- 之后

- 再次

- 驳

- 所有类型

- 允许

- 沿

- 已经

- 替代

- 时刻

- an

- 和

- 回答

- 任何

- 什么

- Apple

- 的途径

- 应用

- 保健

- AS

- 承担

- At

- 作者

- 汽车

- 远离

- 背部

- 背景图像

- 屏障

- BE

- 因为

- 很

- 背后

- 作为

- 如下。

- 更好

- 边界

- 半身裙/裤

- 界

- 休息

- 浏览器

- 浏览器

- 浏览

- 虫子

- 但是

- by

- 来了

- CAN

- 案件

- 产品类别

- Center

- 当然

- 清除

- 点击

- 关闭

- 码

- 颜色

- 如何

- 评论员

- 常用

- 公司

- 元件

- 扑朔迷离

- 地都

- 考虑

- 组成

- 可以

- 外壳

- 中央处理器

- 治愈

- 危险

- data

- 过时的

- 天

- 一年中的

- 决定

- 专用

- 认为

- 延迟

- 交付

- 问题类型

- 设备

- 设备

- 疾病

- 屏 显:

- 显示

- do

- 不

- 不会

- 别

- 下载

- ed

- 边缘

- 努力

- 紧急

- 结束

- 题为

- 本质上

- 甚至

- EVER

- 所有的

- 每个人

- 证据

- 除

- 执行

- 利用

- 剥削

- 事实

- 信仰

- 少数

- 姓氏:

- 固定

- 以下

- 针对

- 幸好

- 发现

- 止

- ,

- 进一步

- 通常

- 得到

- 特定

- 给

- Go

- GOES

- 去

- 走了

- 民政事务总署

- 发生

- 有

- 标题

- 头条新闻

- 高度

- 此处

- 穿孔

- 孔

- 主持人

- HOURS

- 徘徊

- 但是

- HTTPS

- i

- ICON

- 主意

- 识别码

- 识别

- if

- 重要

- 改善

- in

- 包括

- 安装

- 安装

- 即刻

- 说明

- 打算

- 成

- 调查

- iOS

- iPad的

- iPadOS 端应用程序

- iPhone

- 讽刺地

- 问题

- IT

- 它的

- 本身

- 越狱

- John

- 记者

- 只是

- 保持

- 知道

- 晚了

- 后来

- 最新

- 法律

- 最少

- 左

- 邮件

- 喜欢

- Line

- 听力

- 书单

- 不再

- MAC

- MacOS的

- 加拿大家园

- 魔法

- 恶意软件

- 余量

- 最大宽度

- 意味着

- 意思

- Michael (中国)

- 分钟

- 联络号码

- 移动设备

- 更多

- 最先进的

- 许多

- 裸体安全

- 需求

- 打印车票

- 需要

- 决不要

- 全新

- 下页

- 没有

- 也不

- 正常

- 现在

- 数

- 数字

- of

- 正式

- 这一点在线下监测数字化产品的影响方面尤为明显。

- 经常

- 老

- on

- 一

- 仅由

- 打开

- 开放源码

- 开源项目

- 操作

- 操作系统

- or

- 秩序

- OS

- OS X

- 我们的

- 输出

- 己

- 页

- 过去

- 打补丁

- 补丁

- 路

- 保罗

- 也许

- 永久

- 电话

- PHP

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 门户网站

- 位置

- 帖子

- 当下

- 以前

- 私立

- 市场问题

- 问题

- 过程

- 生成

- 项目

- 项目

- 提供

- 拉

- 目的

- 放

- 题

- 快

- 急速

- 宁

- 准备

- 真实

- 真

- 原因

- 最近

- 相对的

- 纪念

- 远程

- 去掉

- 重复

- 更换

- 报道

- 报告

- 要求

- 要求

- 响应

- 回复

- 导致

- 揭示

- 摆脱

- 右

- 滚

- 轧制

- 卷

- 圆

- RSR

- 第

- 赶

- Safari

- 锯

- 说

- 保障

- 保安

- 看到

- 似乎

- 似乎

- 看到

- 序列

- 特色服务

- 短

- 显示

- 简易

- 只是

- 网站

- 网站

- 小

- So

- 固体

- 一些

- 不久

- 来源

- 源代码

- 太空

- 发言

- 特别

- 间谍

- 开始

- 仍

- 故事

- 串

- 这样

- 建议

- 合适的

- 供应

- SUPPORT

- 肯定

- 暂停

- SVG的

- 系统

- 产品

- 采取

- 说

- 告诉

- 比

- 谢谢

- 这

- 其

- 他们

- 理论

- 因此

- 博曼

- 他们

- 第三

- Free Introduction

- 虽然?

- 票

- 次

- 至

- 今晚

- 最佳

- 过渡

- 透明

- 尝试

- 尝试

- 二

- Uk

- 意外

- 直到

- 更新

- 更新

- 最新动态

- 升级

- 网址

- 使用

- 用过的

- 用户

- 平时

- 版本

- 通过

- 参观

- 想

- 是

- 了解

- we

- 卷筒纸

- 网络套件

- 网站

- 周

- 为

- 什么是

- ,尤其是

- 是否

- 这

- WHO

- 全

- 将

- 愿意

- 中

- 工作

- 锻炼

- 更坏

- 书面

- X

- 昨天

- 但

- 您

- 您一站式解决方案

- 你自己

- 和风网