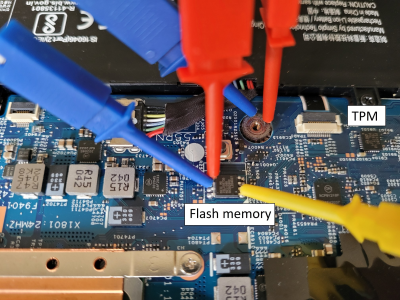

安全工程师 [Guillaume Quéré] 花了一天时间为其雇主进行系统渗透测试,并指出并成功利用了一个 比较明显的弱点 ,在 BitLocker 全卷加密 正如链接文章所述,该系统允许人们通过 SPI 总线简单地嗅探分立 TPM 芯片和 CPU 之间的流量。 Bitlocker 的工作方式是使用存储在 TPM 芯片中的私钥来加密完整卷密钥,该密钥又用于加密卷数据。这一切都是由 Windows 内核中的低级设备驱动程序完成的,并且对用户是透明的。

https://www.errno.fr/BypassingBitlocker.html

” data-image-caption data-medium-file=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png” data-large-file=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?w=800″ decoding=”async” class=”wp-image-610909 size-medium” src=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png” alt width=”400″ height=”300″ srcset=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png 2016w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=250,188 250w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=400,300 400w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=800,600 800w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=1536,1152 1536w” sizes=”(max-width: 400px) 100vw, 400px”>

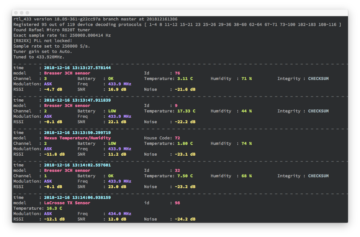

BitLocker 的全部目的是防止在物理设备被盗或丢失时访问安全卷上的数据。如果没有 TPM 存储的密钥,只需拉出驱动器并将其放入不安全的计算机或其他适配器中,就不会提供任何数据。然而,由于该密钥必须在引导序列期间以明文形式从 TPM 传递到 CPU,[Guillaume] 表明,使用成本非常低的工具和免费软件,可以非常简单地定位和嗅探此 TPM -CPU事务并解码数据流并定位密钥。只需使用一个便宜的逻辑分析仪,连接到附近闪存芯片上的一些方便的大引脚(因为 SCK、MISO 和 MOSI 引脚与 TPM 共享),简单的 TIS 就足以解码以锁定 TPM 的字节框架。然后可以使用以下命令对其进行解码 TPM 流解码器 Web 应用程序,由 TPM2-软件社区组。要查找的命令是 TPM_CC.Unseal,它是从 CPU 向 TPM 发送我们感兴趣的密钥的请求。之后,只需抓取并解码 TPM 响应帧即可立即显示结果。

接下来您要做的只是为了方便,但大多数安全和取证类型已经牢牢地固定在目标卷的低级磁盘映像文件上。通过使用Linux xxd 命令将该 32 字节十六进制转储密钥转换为二进制密钥文件, Dislocker-保险丝 FUSE 模块 可以创建一个动态解密的虚拟文件系统,您可以直接挂载。如果需要,您可以将解密的卷数据写入新磁盘,将其放入计算机中,然后启动操作系统。您可能无法登录,但正如 [Guillaume] 指出的那样,通过用 cmd.exe 覆盖粘滞键应用程序 (sethc.exe),您只需按五次 Shift 键即可进入命令提示符。美好时光!

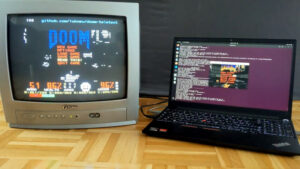

如果您确实需要旧系统的 TPM 支持,以便安装 Windows 11(如果您确实必须),那么 你总是可以自己做。 另外,由于许多主板上都有 LPC 接口,为什么不利用它并 用它来悬挂 ISA 总线适配器 插入您无法忍受垃圾的老式经典 Soundblaster 卡?

- SEO 支持的内容和 PR 分发。 今天得到放大。

- PlatoData.Network 垂直生成人工智能。 赋予自己力量。 访问这里。

- 柏拉图爱流。 Web3 智能。 知识放大。 访问这里。

- 柏拉图ESG。 汽车/电动汽车, 碳, 清洁科技, 能源, 环境, 太阳能, 废物管理。 访问这里。

- 柏拉图健康。 生物技术和临床试验情报。 访问这里。

- 图表Prime。 使用 ChartPrime 提升您的交易游戏。 访问这里。

- 块偏移量。 现代化环境抵消所有权。 访问这里。

- Sumber: https://hackaday.com/2023/08/25/bypassing-bitlocker-with-a-logic-analzyer/

- :具有

- :是

- :不是

- $UP

- 1

- 11

- 2016

- 300

- a

- ACCESS

- 访问数据

- 通

- 后

- 所有类型

- 允许

- 已经

- 还

- 时刻

- an

- 和

- 任何

- 应用

- 保健

- 刊文

- AS

- BE

- 承担

- 因为

- 之间

- 总线

- 但是

- by

- CAN

- 可以得到

- 卡

- 芯片

- 经典

- 社体的一部分

- 方便

- 可以

- 中央处理器

- 创建信息图

- data

- 数据流

- 天

- 解码

- 设备

- do

- 完成

- 驾驶

- 驱动程序

- 下降

- 删除

- 倾倒

- ,我们将参加

- 动态

- 其他

- 工程师

- 更多

- 醚(ETH)

- 活动

- 剥削

- 文件

- 找到最适合您的地方

- 五

- Flash

- 针对

- 取证

- FRAME

- Free

- 免费软件

- 新鲜

- 止

- ,

- 得到

- GitHub上

- 非常好

- 货

- 挂

- HEX

- 但是

- HTML

- HTTPS

- if

- 图片

- 立即

- in

- 安装

- 有兴趣

- 接口

- 成

- IT

- 只是

- 键

- 键

- 大

- 杠杆作用

- 容易

- 链接

- Linux的

- 小

- 日志

- 逻辑

- 看

- 离

- 廉价

- 机

- 使

- 许多

- 问题

- 最大宽度

- 更多

- 最先进的

- 安装

- 必须

- 需求

- 下页

- 明显

- of

- 老

- 老年人

- on

- 一

- 操作

- 操作系统

- or

- 秩序

- 其他名称

- 输出

- 超过

- 己

- 通过

- 渗透

- 的

- 射梢类

- 纯文本

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 插头

- 点

- 点

- 防止

- 私立

- 私钥

- 提供

- 拉

- 真

- 请求

- 响应

- 揭示

- 说

- 担保

- 保安

- 提交

- 序列

- 共用的,

- 转移

- 作品

- 简易

- 只是

- 自

- 坐在

- 小

- 软件

- 一些

- 东西

- 黏

- 存储

- 简单的

- 流

- 顺利

- SUPPORT

- 系统

- 产品

- 目标

- 测试

- 比

- 这

- 盗窃

- 其

- 然后

- Free Introduction

- 时

- 至

- 也有

- 工具

- TPM

- 交通

- 交易

- 透明

- 转

- 类型

- 使用

- 用过的

- 用户

- 运用

- 非常

- 通过

- 在线会议

- 体积

- 通缉

- 是

- 方法..

- 卷筒纸

- 这

- 全

- 为什么

- 维基百科上的数据

- 将

- 窗户

- 11窗口

- 也完全不需要

- 合作

- 将

- 写

- 您

- 您一站式解决方案

- 和风网