ESET 研究人员发现,一个地区新闻网站似乎遭受了水坑攻击,该网站发布有关巴基斯坦管理的有争议地区吉尔吉特-巴尔蒂斯坦的新闻。 当在移动设备上打开时,罕萨新闻网站的乌尔都语版本为读者提供了直接从网站下载罕萨新闻 Android 应用程序的可能性,但该应用程序具有恶意间谍功能。 由于其软件包名称,我们将这个以前未知的间谍软件命名为 Kamran com.kamran.hunzanews。 卡姆兰是巴基斯坦和其他乌尔都语地区的常见名字; 在吉尔吉特-巴尔蒂斯坦的一些少数民族所说的波斯语中,它的意思是“幸运”或“幸运”。

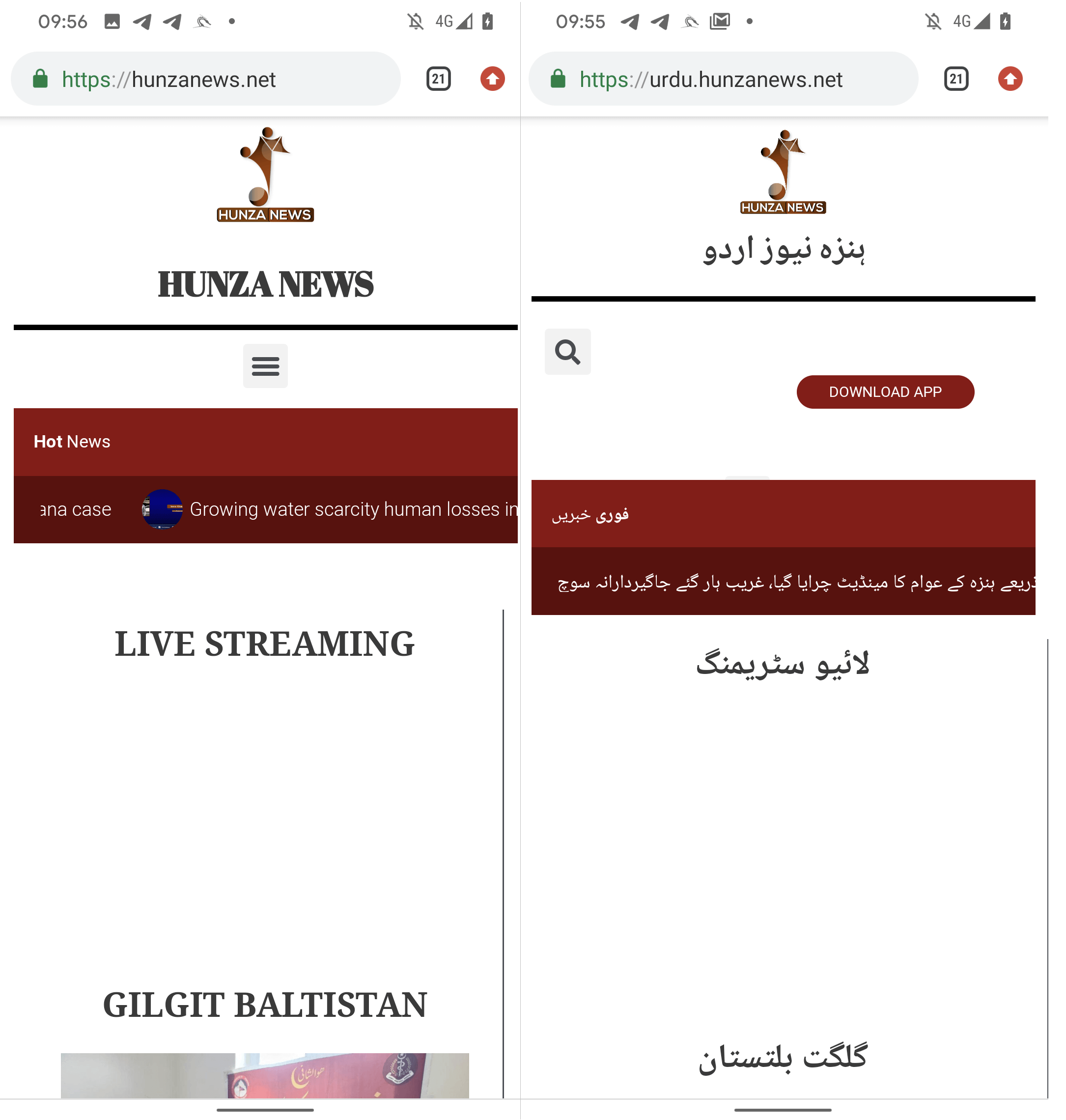

罕萨新闻网站有英语和乌尔都语版本; 英文手机版不提供任何应用程序下载。 然而,移动设备上的乌尔都语版本提供下载 Android 间谍软件的服务。 值得一提的是,英语和乌尔都语桌面版本也都提供了Android间谍软件; 但是,它与桌面操作系统不兼容。 我们联系了有关 Android 恶意软件的网站。 然而,在我们的博文发表之前,我们没有收到任何回复。

报告要点:

- Android 间谍软件(我们将其命名为 Kamran)已通过罕萨新闻网站上可能的水坑攻击进行分发。

- 该恶意软件仅针对吉尔吉特-巴尔蒂斯坦地区的乌尔都语用户 由巴基斯坦管辖.

- Kamran 间谍软件显示罕萨新闻网站的内容并包含自定义恶意代码。

- 我们的研究表明,至少 20 台移动设备受到损害。

启动后,恶意应用程序会提示用户授予其访问各种数据的权限。 如果接受,它会收集有关联系人、日历事件、通话记录、位置信息、设备文件、短信、图像等的数据。由于此恶意应用程序从未通过 Google Play 商店提供,并且是从未识别的来源下载的,请参阅由于 Google 未知,要安装此应用程序,用户需要启用从未知来源安装应用程序的选项。

该恶意应用程序于 7 年 2023 月 21 日至 2023 年 10 月 2023 日期间出现在网站上; 该恶意应用的开发者证书于XNUMX年XNUMX月XNUMX日颁发。在此期间, 抗议 由于各种原因,包括土地权、税收问题、长期停电以及小麦补贴减少等,他们被关押在吉尔吉特-巴尔蒂斯坦。 如图 1 地图所示,该地区由巴基斯坦行政管辖,包括大克什米尔地区的北部部分,该地区自 1947 年以来一直是印度和巴基斯坦之间以及印度和中国之间自 1959 年以来存在争端的主题。

概述

罕萨新闻,可能以罕萨区或罕萨山谷命名,是一份在线报纸,提供与罕萨相关的新闻 吉尔吉特 - 巴尔蒂斯坦 地区。

该地区人口约 1.5 万,因拥有全球最高的几座山脉而闻名,其中有五座著名的“八千座山”(海拔超过 8,000 米的山脉),其中最著名的是K2,因此经常受到国际游客、徒步旅行者和登山者的青睐。 由于 2023 年春季发生的抗议活动以及 2023 年 XNUMX 月发生的其他抗议活动, US 和 加拿大 已发布该地区的旅行警告,并且 德国 建议游客及时了解当前情况。

吉尔吉特-巴尔蒂斯坦也是一个重要的十字路口,因为喀喇昆仑公路是连接巴基斯坦和中国的唯一公路,它使中国能够通过阿拉伯海促进贸易和能源运输。 公路巴基斯坦部分目前正在进行重建和升级; 这些努力由巴基斯坦和中国共同资助。 高速公路经常因天气或抗议造成的破坏而堵塞。

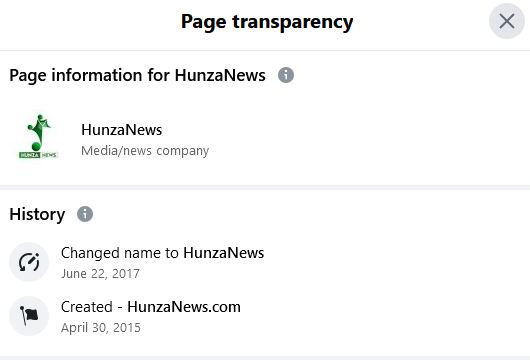

罕萨新闻网站提供两种语言的内容:英语和 乌尔都语。 乌尔都语与英语一起在巴基斯坦享有国家语言地位,在吉尔吉特-巴尔蒂斯坦,它是种族间交流的通用语言或桥梁语言。 罕萨新闻的官方域名是 罕萨新闻网, 在相关机构注册的 上月22nd,2017 年,此后一直在网上发表文章,互联网档案馆数据证明了这一点 罕萨新闻网.

2022年之前,这份在线报纸还使用了另一个域名, hunzanews.com,如网站的页面透明度信息所示 往脸书页面 (见图2)以及hunzanews.com的互联网档案馆记录,互联网档案馆数据还表明 hunzanews.com 自2013年以来一直在发布新闻; 因此,大约五年来,这份在线报纸通过两个网站发表文章: 罕萨新闻网 和 hunzanews.com。 这也意味着这份在线报纸十多年来一直活跃并赢得了在线读者。

2015年, hunzanews.com 开始提供合法的 Android 应用程序,如图 3 所示,该应用程序可在 Google Play 商店中获取。 根据现有数据,我们认为该应用程序已发布两个版本,都不包含任何恶意功能。 这些应用程序的目的是以用户友好的方式向读者展示网站内容。

2022年下半年新网站上线 罕萨新闻网 进行了视觉更新,包括删除了从 Google Play 下载 Android 应用程序的选项。 此外,官方应用程序已从 Google Play 商店下架,可能是因为它与最新的 Android 操作系统不兼容。

几周以来,至少从 2022年十二月 直到 7 年 XNUMX 月th, 2023,该网站没有提供下载官方移动应用程序的选项,如图4所示。

根据互联网档案馆的记录,显然至少从那时起 21 年 三月st, 2023,该网站重新引入了用户下载 Android 应用程序的选项,可通过“下载应用程序”按钮访问,如图 5 所示。7 月 XNUMX 日期间没有任何数据th 和21月XNUMX日st,2023 年,这可以帮助我们确定该应用程序在网站上重新出现的确切日期。

在分析该网站的多个版本时,我们发现了一些有趣的事情:在桌面浏览器中以罕萨新闻的任一语言版本查看该网站 - 英语(罕萨新闻网)或乌尔都语(乌尔都语.hunzanews.net) – 在网页顶部突出显示“下载应用程序”按钮。 下载的应用程序是本机 Android 应用程序,无法安装在台式机上并对其造成危害。

但是,在移动设备上,此按钮仅在乌尔都语语言变体上可见(乌尔都语.hunzanews.net),如图6所示。

我们可以非常有信心地确认,该恶意应用程序专门针对通过 Android 设备访问该网站的乌尔都语用户。 该恶意应用程序自 2023 年第一季度起就在该网站上可用。

单击“下载应用程序”按钮会触发下载 https://hunzanews[.]net/wp-content/uploads/apk/app-release.apk。 由于此恶意应用程序从未通过 Google Play 商店提供,而是从第三方网站下载来安装此应用程序,因此要求用户启用非默认 Android 选项来安装来自未知来源的应用程序。

该恶意应用程序名为 Hunza News,是以前未知的间谍软件,我们将其命名为 Kamran,并在下面的 Kamran 部分中对其进行了分析。

ESET Research 就 Kamran 的问题联系了 Hunza News。 在我们的博文发布之前,我们没有收到来自网站方面的任何形式的反馈或回应。

受害者

根据我们的研究结果,我们识别出至少 22 部受感染的智能手机,其中 XNUMX 部位于巴基斯坦。

卡姆兰

Kamran 是以前未记录的 Android 间谍软件,其特征在于其独特的代码组成,与其他已知的间谍软件不同。 ESET 将此间谍软件检测为 Android/Spy.Kamran.

我们仅发现了包含 Kamran 的恶意应用程序的一个版本,该版本可以从 Hunza News 网站下载。 正如概述部分所述,我们无法指定该应用程序被放置在罕萨新闻网站上的确切日期。 但是,关联的开发人员证书(SHA-1 指纹: DCC1A353A178ABF4F441A5587E15644A388C9D9C),用于签署Android应用程序,于10月XNUMX日发布th,2023 年。该日期提供了恶意应用程序最早构建时间的下限。

相比之下,以前在 Google Play 上提供的来自 Hunza News 的合法应用程序是使用不同的开发者证书进行签名的(SHA-1 指纹: BC2B7C4DF3B895BE4C7378D056792664FCEEC591)。 这些干净且合法的应用程序与已识别的恶意应用程序没有任何代码相似之处。

启动后,Kamran 会提示用户授予访问受害者设备上存储的各种数据的权限,例如联系人、日历事件、通话记录、位置信息、设备文件、短信和图像。 它还提供了一个用户界面窗口,提供访问罕萨新闻社交媒体帐户的选项,以及选择英语或乌尔都语来加载内容的选项 罕萨新闻网,如图7所示。

如果授予上述权限,Kamran 间谍软件会自动收集敏感用户数据,包括:

- 短信

- 联系人列表

- 通话记录

- 日历活动

- 设备位置

- 已安装的应用程序列表

- 收到短信

- 设备信息

- 图片

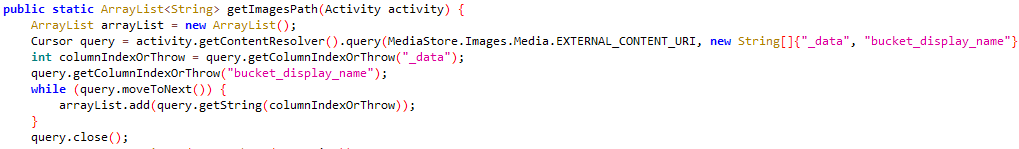

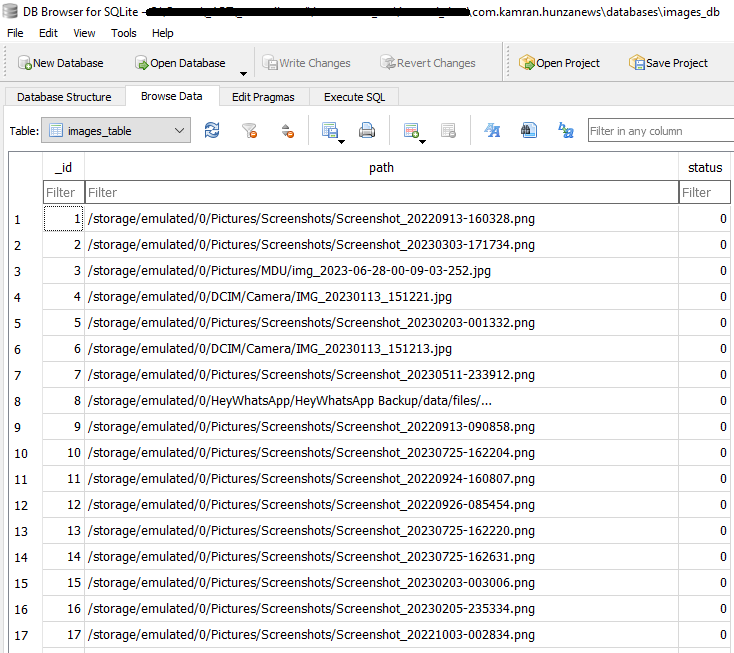

有趣的是,Kamran 识别设备上可访问的图像文件(如图 8 所示),获取这些图像的文件路径,并将这些数据存储在 图片数据库 数据库,如图 9 所示。该数据库存储在恶意软件的内部存储中。

所有类型的数据,包括图像文件,都会上传到硬编码的命令和控制 (C&C) 服务器。 有趣的是,运营商选择使用 Firebase(一个网络平台)作为他们的 C&C 服务器: https://[REDACTED].firebaseio[.]com。 C&C服务器被报告给谷歌,因为该平台是由这家科技公司提供的。

值得注意的是,该恶意软件缺乏远程控制功能。 因此,仅当用户打开应用程序时,用户数据才会通过 HTTPS 泄露到 Firebase C&C 服务器; 应用程序关闭时,数据泄露无法在后台运行。 Kamran 没有跟踪哪些数据已被泄露的机制,因此它会重复向其 C&C 发送相同的数据以及满足其搜索条件的任何新数据。

结论

Kamran 是以前未知的 Android 间谍软件,针对吉尔吉特-巴尔蒂斯坦地区乌尔都语使用者。 我们的研究表明,包含 Kamran 的恶意应用程序至少从 2023 年起就通过对当地一家名为 Hunza News 的在线报纸的水坑攻击进行了传播。

Kamran 展示了与其他 Android 间谍软件不同的独特代码库,可防止其归属于任何已知的高级持续威胁 (APT) 组织。

这项研究还表明,重申仅从受信任的官方来源下载应用程序的重要性非常重要。

如果对我们在 WeLiveSecurity 上发表的研究有任何疑问,请通过以下方式联系我们 威胁intel@eset.com.

ESET Research 提供私人 APT 情报报告和数据源。 有关此服务的任何查询,请访问 ESET 威胁情报 页面上发布服务提醒。

国际石油公司

档

|

SHA-1 |

包裹名字 |

检测 |

课程描述 |

|

0F0259F288141EDBE4AB2B8032911C69E03817D2 |

com.kamran.hunzanews |

Android/间谍.卡姆兰.A |

卡姆兰间谍软件。 |

商业网络

|

IP |

域名 |

托管服务商 |

第一次见到 |

更多信息 |

|

34.120.160[.]131 |

[已编辑].firebaseio[.]com |

Google LLC |

2023-07-26 |

C&C 服务器。 |

|

191.101.13[.]235 |

hunzanews[.]网 |

域名.com, 有限责任公司 |

2017-05-22 |

分销网站。 |

MITRE ATT&CK 技术

该表是使用 13版 MITRE ATT&CK 框架.

|

战术 |

ID |

名字 |

课程描述 |

|

药物发现 |

软件发现 |

卡姆兰间谍软件可以获取已安装应用程序的列表。 |

|

|

文件和目录发现 |

Kamran 间谍软件可以列出外部存储上的图像文件。 |

||

|

系统信息发现 |

Kamran 间谍软件可以提取有关设备的信息,包括设备型号、操作系统版本和常见系统信息。 |

||

|

购物 |

来自本地系统的数据 |

Kamran 间谍软件可以从设备中窃取图像文件。 |

|

|

位置跟踪 |

卡姆兰间谍软件跟踪设备位置。 |

||

|

受保护的用户数据:日历条目 |

卡姆兰间谍软件可以提取日历条目。 |

||

|

受保护的用户数据:通话记录 |

卡姆兰间谍软件可以提取通话记录。 |

||

|

受保护的用户数据:联系人列表 |

Kamran 间谍软件可以提取设备的联系人列表。 |

||

|

受保护的用户数据:短信 |

Kamran 间谍软件可以提取短信并拦截收到的短信。 |

||

|

指挥和控制 |

应用层协议:Web 协议 |

Kamran 间谍软件使用 HTTPS 与其 C&C 服务器进行通信。 |

|

|

Web 服务:单向通信 |

Kamran 使用 Google 的 Firebase 服务器作为其 C&C 服务器。 |

||

|

渗出 |

通过 C2 通道进行渗透 |

Kamran 间谍软件使用 HTTPS 窃取数据。 |

- :具有

- :是

- :不是

- 000

- 1

- 10

- 11

- 120

- 20

- 2013

- 2015

- 2017

- 2022

- 2023

- 22

- 7

- 8

- 9

- a

- Able

- 关于

- 以上

- 公认

- ACCESS

- 无障碍

- 访问

- 账户

- 横过

- 要积极。

- 额外

- 另外

- 管理

- 行政

- 高级

- 高级持续威胁

- 肯定

- 后

- 允许

- 靠

- 还

- 尽管

- an

- 分析

- 分析

- 和

- 安卓

- Android应用程式

- 另一个

- 任何

- 应用

- 出现

- 出现

- 应用领域

- 应用领域

- 应用

- APT

- 阿拉伯

- 档案

- 保健

- 围绕

- 刊文

- AS

- 相关

- At

- 攻击

- 自动

- 可使用

- 背景

- 基于

- BE

- 因为

- 很

- before

- 作为

- 相信

- 如下。

- 之间

- 封锁

- 都

- 桥

- 浏览器

- 建

- 但是

- 按键

- by

- 日历

- 呼叫

- 被称为

- 来了

- CAN

- 不能

- 能力

- 造成

- 证书

- 特征

- 中国

- 清洁

- 关闭

- 码

- 代码库

- COM的

- 相当常见

- 通信

- 通信

- 公司

- 兼容

- 写作

- 妥协

- 妥协

- 关于

- 关注

- 信心

- 连接

- 始终如一

- 组成

- CONTACT

- 联系

- 包含

- 内容

- Contents

- 对比

- 控制

- 可以

- 创建

- 标准

- 电流

- 目前

- 习俗

- 损伤

- data

- 数据库

- 日期

- 拒绝

- 学位

- 交付

- 提供

- 证明

- 演示

- 通过电脑捐款

- 开发商

- 设备

- 设备

- DID

- 不同

- 直接

- 显示

- 显示器

- 争议

- 不同

- 分布

- 区

- 不会

- 域

- 向下

- 下载

- 两

- ,我们将参加

- 最早

- 工作的影响。

- 或

- enable

- 包含

- 能源

- 英语

- 间谍

- 受人尊敬的

- 等

- 事件

- 证明

- 明显

- 只

- 渗出

- 展览

- 解释

- 外部

- 提取

- 促进

- 著名

- 反馈

- 少数

- 数字

- 文件

- 档

- 资助

- 发现

- 指纹

- 火力地堡

- 姓氏:

- 五

- 地板

- 针对

- 申请

- 以前

- 幸运

- 频繁

- 止

- 功能

- 获得

- 特定

- 在全球范围内

- 谷歌

- Google Play

- 谷歌Play商店

- 谷歌的

- 治理

- 授予

- 授予

- 团队

- 民政事务总署

- 半

- 事件

- 有

- 保持

- 帮助

- 高

- 最高

- 高速公路

- 持有

- 托管

- 但是

- HTTPS

- 确定

- 识别

- 鉴定

- if

- 图片

- 图片

- 重要

- in

- 包含

- 印度

- 表示

- 表示

- 信息

- 通知

- 初始

- 咨询内容

- 安装

- 房源搜索

- 有趣

- 接口

- 内部

- 国际

- 网络

- 发行

- IT

- 它的

- 一月

- 已知

- 土地

- 语言

- 语言

- 大

- 最新

- 发射

- 层

- 最少

- 左

- 合法

- Level

- 容易

- 清单

- 装载

- 本地

- 位于

- 圖書分館的位置

- 机

- 恶意软件

- 地图

- 三月

- 可能..

- 手段

- 机制

- 媒体

- 会议

- 条未读消息

- 百万

- 少数族裔

- 联络号码

- 移动应用

- 移动设备

- 移动设备

- 模型

- 更多

- 最先进的

- 姓名

- 命名

- National

- 本地人

- 也不

- 净

- 决不要

- 全新

- 消息

- 没有

- 特别是

- 注意

- 获得

- 获得

- 获得

- of

- 提供

- 最多线路

- 提供

- 优惠精选

- 官方

- on

- 一

- 那些

- 在线

- 仅由

- 打开

- 打开

- 操作

- 操作系统

- 运营商

- 附加选项

- 附加选项

- or

- OS

- 其他名称

- 我们的

- 输出

- 停机

- 超过

- 包

- 页

- 巴基斯坦

- 高峰

- 员工

- 期间

- 权限

- 放置

- 平台

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 播放

- Play商店

- 请

- 请联系

- 加

- 点

- 人口

- 可能性

- 可能

- 功率

- 存在

- 当下

- 礼物

- 预防

- 以前

- 先前

- 先

- 私立

- 大概

- 抗议

- 协议

- 提供

- 提供

- 提供

- 出版物

- 出版

- 出版

- 目的

- 季

- 达到

- 读者

- 原因

- 接收

- 收到

- 记录

- 重新设计

- 引用

- 简称

- 关于

- 地区

- 区域性

- 地区

- 有关

- 发布

- 远程

- 切除

- 反复

- 报告

- 报道

- 业务报告

- 要求

- 研究

- 研究人员

- 居民

- 响应

- 提供品牌战略规划

- 恢复

- 导致

- 右

- 权利

- 路

- 运行

- s

- 同

- SEA

- 海平面

- 搜索

- 其次

- 部分

- 看到

- 发送

- 敏感

- 九月

- 服务器

- 服务

- 服务

- 几个

- 应该

- 如图

- 作品

- 侧

- 签署

- 签

- 意义

- 相似之处

- 自

- 网站

- 情况

- 智能手机

- 短信

- So

- 社会

- 社会化媒体

- 一些

- 东西

- 来源

- 来源

- 特别是

- 说

- 弹簧

- 间谍

- 间谍

- 开始

- Status

- 留

- 存储

- 商店

- 存储

- 商店

- 主题

- 这样

- 系统

- 产品

- 表

- 拍摄

- 针对

- 瞄准

- 目标

- 税收

- 专业技术

- 比

- 这

- 其

- 他们

- 然后

- 那里。

- 因此

- 博曼

- 第三方

- Free Introduction

- 威胁

- 通过

- 次

- 标题

- 至

- 最佳

- 跟踪

- 贸易

- 过境

- 用户评论透明

- 旅行

- 信任

- 二

- 类型

- 无法

- 下

- 后行

- 独特

- 不明

- 直到

- 最新动态

- 升级

- 上传

- 乌尔都语

- us

- 用过的

- 用户

- 用户界面

- 用户友好

- 用户

- 使用

- 运用

- 利用

- 谷

- 变种

- 各个

- 版本

- 通过

- 查看

- 可见

- 参观

- 参观

- 是

- 方法..

- we

- 天气

- 卷筒纸

- 您的网站

- 网站

- 周

- 为

- 什么是

- ,尤其是

- 这

- WHO

- 维基百科上的数据

- 窗口

- 价值

- 年

- 和风网