گھبرائیں نہیں… لیکن عمل کرنے کے لیے تیار رہیں

پال ڈکلن اور چیسٹر وسنیوسکی کے ساتھ

انٹرو اور آؤٹرو میوزک بذریعہ ایڈتھ موج.

کسی بھی مقام پر جانے کے لیے نیچے دی گئی ساؤنڈ ویوز پر کلک کریں اور ڈریگ کریں۔ آپ بھی براہ راست سنیں ساؤنڈ کلاؤڈ پر۔

آپ ہماری بات سن سکتے ہیں۔ پر SoundCloud, ایپل پوڈ, گوگل پوڈ کاسٹ, Spotify, Stitcher اور جہاں بھی اچھے پوڈ کاسٹ ملتے ہیں۔ یا صرف ڈراپ کریں۔ ہمارے RSS فیڈ کا URL اپنے پسندیدہ پوڈ کیچر میں۔

ٹرانسکرپٹ پڑھیں

[میوزیکل موڈیم]

بطخ. سب کوسلام.

Naked Security podcast کے ایک اور خصوصی منی ایپیسوڈ میں خوش آمدید۔

میں پال ڈکلن ہوں، میرے دوست اور ساتھی چیسٹر وسنیوسکی نے دوبارہ شمولیت اختیار کی۔

ہیلو، چیٹ.

چیٹ [جعلی آسٹریلوی لہجہ] جی ڈے، بطخ۔

بطخ. ٹھیک ہے، چیٹ، مجھے یقین ہے کہ ہر کوئی سن رہا ہے۔ اگر وہ پوڈ کاسٹ کے باہر آنے کے فوراً بعد سن رہے ہیں، تو جانتا ہے کہ ہم کس کے بارے میں بات کرنے جا رہے ہیں!

اور یہ ڈبل بیرل ہونا چاہئے۔ مائیکروسافٹ ایکسچینج صفر دن جو ستمبر 2022 کے آخری دن دھونے میں بہت زیادہ سامنے آیا تھا:

ہمارے سیلز چیمز جا رہے ہیں، "اوہ، یہ مہینے کا اختتام ہے، یہ سہ ماہی کا اختتام ہے، یہ ایک عجیب وقت ہے… لیکن کل ہر ایک کو $0 پر دوبارہ ترتیب دیا جائے گا۔"

سیسڈمینز اور آئی ٹی مینیجرز کے لیے اس ہفتے کے آخر میں ایسا نہیں ہو گا!

چیٹ بطخ، میرے خیال میں، پیارے رخصت ہونے والے ڈگلس ایڈمز کے لافانی الفاظ میں، "گھبرائیں نہیں" ترتیب میں ہو سکتا ہے.

بہت ساری تنظیمیں اب ایکسچینج سرورز پر اپنے ای میل کی میزبانی نہیں کرتی ہیں، لہذا لوگوں کا ایک اچھا حصہ گہری سانس لے سکتا ہے اور اس ہفتے کے آخر میں تھوڑا سا وقت گزار سکتا ہے، اس کے بارے میں زیادہ دباؤ ڈالے بغیر۔

لیکن اگر آپ ایکسچینج آن پریمائز چلا رہے ہیں…

…اگر یہ میں ہوتا، تو میں شاید کچھ اوور ٹائم گھنٹے کام کر رہا ہوتا تاکہ صرف چند تخفیف کی جا سکے، اس بات کو یقینی بنانے کے لیے کہ مجھے پیر یا منگل کو کوئی ناخوشگوار حیرت نہ ہو، جب یہ، تمام امکان میں، کچھ اور ہو جائے گا۔ ڈرامائی.

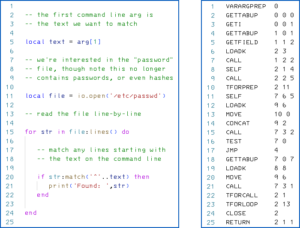

بطخ. تو یہ ہے CVE-2022-41040 اور CVE-2022-41042… یہ کافی منہ والا ہے۔

میں نے دیکھا ہے کہ اسے ٹویٹر پر کہا جاتا ہے۔ ProxyNotShellکیونکہ اس میں کچھ مماثلتیں ہیں۔ پراکسی شیل۔ کمزوری جو صرف ایک سال پہلے کی بڑی کہانی تھی،

لیکن اگرچہ اس میں وہ مماثلتیں ہیں، یہ کارناموں کا ایک بالکل نیا جوڑا ہے جو ایک دوسرے کے ساتھ جڑا ہوا ہے، ممکنہ طور پر ریموٹ کوڈ پر عمل درآمد کرتا ہے - کیا یہ درست ہے؟

چیٹ ایسا ہی لگتا ہے۔

یہ کمزوریاں ایک شکار کے خلاف ایک فعال حملے کے دوران دریافت ہوئیں، اور GTSC نامی ایک ویتنامی تنظیم نے ان دو نئے خطرات کو بے نقاب کیا جس کی وجہ سے مخالفین کو اپنے کچھ مؤکلوں تک رسائی حاصل ہوئی۔

ایسا لگتا ہے کہ انہوں نے ذمہ داری سے انکشاف کیا ہے۔ ان کمزوریوں زیرو ڈے انیشیٹو [ZDI] کے لیے جو ٹرینڈ مائیکرو کے ذریعے زیرو ڈے خطرات کی ذمہ داری کے ساتھ رپورٹ کرنے کے لیے چلایا جاتا ہے۔

اور، یقینا، ZDI نے پھر بدلے میں مائیکروسافٹ کے ساتھ اس تمام ذہانت کا اشتراک کیا، تین ہفتے پہلے۔

اور آج اس کے سامنے آنے کی وجہ یہ ہے کہ میرے خیال میں ویتنامی گروپ…

…ایسا لگتا ہے کہ وہ قدرے بے صبرے اور فکر مند ہو رہے ہیں کہ تین ہفتے ہو گئے ہیں اور ان مبینہ قومی ریاستی اداکاروں کے خلاف لوگوں کی حفاظت میں مدد کے لیے کوئی انتباہ یا مشورہ نہیں دیا گیا ہے۔

لہٰذا انہوں نے خطرے کی گھنٹی بجانے کا فیصلہ کیا اور سب کو یہ بتانے کا فیصلہ کیا کہ انہیں اپنی حفاظت کے لیے کچھ کرنے کی ضرورت ہے۔

بطخ. اور، منصفانہ طور پر، انہوں نے احتیاط سے کہا، "ہم یہ ظاہر نہیں کریں گے کہ ان کمزوریوں سے کیسے فائدہ اٹھایا جائے، لیکن ہم آپ کو ایسی تخفیف فراہم کرنے جا رہے ہیں جو ہمیں موثر معلوم ہوئیں۔"

ایسا لگتا ہے جیسے یا تو خود ہی استحصال کرنا خاص طور پر خطرناک نہیں ہے…

…لیکن ایک ساتھ جکڑے ہوئے، اس کا مطلب یہ ہے کہ تنظیم سے باہر کوئی شخص جو آپ کے سرور سے ای میل پڑھنے کی صلاحیت رکھتا ہے وہ درحقیقت پہلا بگ دروازہ کھولنے کے لیے استعمال کر سکتا ہے، اور دوسرا بگ بنیادی طور پر آپ کے ایکسچینج سرور پر میلویئر لگانے کے لیے استعمال کر سکتا ہے۔

چیٹ اور یہ واقعی ایک اہم نکتہ ہے، بطخ، جو آپ نے کہا، "کوئی ایسا شخص جو آپ کے سرور پر ای میل پڑھ سکتا ہے۔"

یہ ایک *غیر تصدیق شدہ* حملہ نہیں ہے، اس لیے ان حملوں کو کامیابی کے ساتھ انجام دینے کے لیے حملہ آوروں کو آپ کی تنظیم پر کچھ انٹیلی جنس ہونے کی ضرورت ہے۔

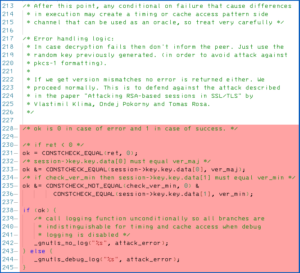

بطخ. اب، ہم بالکل نہیں جانتے کہ انہیں کس قسم کی اسناد کی ضرورت ہے، کیونکہ جس وقت ہم یہ ریکارڈ کر رہے ہیں [2022-09-30T23:00:00Z]، سب کچھ اب بھی بڑی حد تک خفیہ ہے۔

لیکن میں نے جو کچھ پڑھا ہے (ان لوگوں سے جن پر میں یقین کرنے کی طرف مائل ہوں)، ایسا لگتا ہے کہ سیشن کوکیز یا تصدیقی ٹوکن کافی اچھے نہیں ہیں، اور یہ کہ آپ کو درحقیقت صارف کے پاس ورڈ کی ضرورت ہوگی۔

پاس ورڈ فراہم کرنے کے بعد، تاہم اگر دو عنصر کی توثیق [2FA] تھی، تو پہلا بگ (جو دروازہ کھولتا ہے) شروع ہو جاتا ہے *اس نقطہ کے درمیان جس پر پاس ورڈ فراہم کیا جاتا ہے اور اس نقطہ کے درمیان جس پر 2FA کوڈز ہوں گے۔ درخواست کی*

لہذا آپ کو پاس ورڈ کی ضرورت ہے، لیکن آپ کو 2FA کوڈ کی ضرورت نہیں ہے…

چیٹ ایسا لگتا ہے کہ یہ ایک "درمیانی توثیق کا خطرہ" ہے، اگر آپ اسے کہنا چاہتے ہیں۔

یہ ایک ملی جلی نعمت ہے۔

اس کا مطلب یہ ہے کہ ایک خودکار Python اسکرپٹ صرف پورے انٹرنیٹ کو اسکین نہیں کر سکتا اور ممکنہ طور پر چند منٹوں یا گھنٹوں میں دنیا کے ہر ایکسچینج سرور کا استحصال نہیں کر سکتا، جیسا کہ ہم نے 2021 میں ProxyLogon اور ProxyShell کے ساتھ ہوتا دیکھا۔

ہم نے پچھلے 18 مہینوں میں کیڑے کی واپسی دیکھی، جس سے بہت سی تنظیموں کو نقصان پہنچا۔

بطخ. "کیڑا"؟

چیٹ ورمج، ہاں! [ہنسی]

بطخ. کیا وہ ایک لفظ ہے؟

ٹھیک ہے، اگر یہ نہیں ہے، یہ اب ہے!

مجھے وہ پسند ہے… میں اسے ادھار لے سکتا ہوں، چیسٹر۔ [ہنسی]

چیٹ مجھے لگتا ہے کہ یہ ہلکے سے کیڑے کے قابل ہے، ٹھیک ہے؟

آپ کو ایک پاس ورڈ کی ضرورت ہے، لیکن بدقسمتی سے، کسی بھی ایکسچینج سرور پر ایک ای میل ایڈریس اور پاس ورڈ کو درست تلاش کرنا شاید زیادہ مشکل نہیں ہے۔

جب آپ سیکڑوں یا ہزاروں صارفین کے بارے میں بات کرتے ہیں… بہت سی تنظیموں میں، ان میں سے ایک یا دو کے پاس ورڈ خراب ہونے کا امکان ہوتا ہے۔

اور آپ کا آج تک استحصال نہیں ہوا ہو گا، کیونکہ آؤٹ لک ویب ایکسیس [OWA] میں کامیابی کے ساتھ لاگ ان کرنے کے لیے ان کے FIDO ٹوکن، یا ان کے توثیق کار، یا جو بھی دوسرا عنصر آپ استعمال کر رہے ہوں، کی ضرورت ہے۔

لیکن اس حملے کے لیے اس دوسرے عنصر کی ضرورت نہیں ہے۔

لہذا، صرف صارف نام اور پاس ورڈ کا مجموعہ حاصل کرنا ایک بہت کم رکاوٹ ہے…

بطخ. اب یہاں ایک اور پیچیدگی ہے، ہے نا؟

یعنی اگرچہ مائیکروسافٹ کی ہدایت باضابطہ طور پر کہتا ہے کہ مائیکروسافٹ ایکسچینج آن لائن صارفین بلیو الرٹ سے دستبردار ہو سکتے ہیں، یہ صرف اس صورت میں خطرناک ہے جب آپ کے پاس آن پریمائز ایکسچینج…

…ایسے لوگوں کی حیرت انگیز تعداد ہے جنہوں نے کلاؤڈ پر سوئچ کیا، ممکنہ طور پر کئی سال پہلے، جو تبدیلی کے دوران ایک ہی وقت میں اپنی آن پریمیسس اور اپنی کلاؤڈ سروس دونوں چلا رہے تھے، جو کبھی بھی آن پریمیسس کو آف کرنے کے چکر میں نہیں آئے۔ ایکسچینج سرور۔

چیٹ بالکل!

ہم نے اسے ProxyLogin اور ProxyShell پر واپس جاتے دیکھا۔

بہت سے معاملات میں، مجرم ایکسچینج سرورز کے ذریعے اپنے نیٹ ورک میں داخل ہوئے جو ان کے خیال میں ان کے پاس نہیں ہے۔

جیسے، کسی نے اپنے VMware سرور پر چلنے والے VMs کی فہرست کو یہ محسوس کرنے کے لیے چیک نہیں کیا کہ ان کے ہجرت کرنے والے ایکسچینج سرورز جو ان کے آن پریمائز نیٹ ورک اور کلاؤڈ نیٹ ورک کے درمیان ڈیٹا کی فورک لفٹنگ کے دوران ان کی مدد کر رہے تھے…

…اب بھی، درحقیقت، آن تھے، اور فعال اور انٹرنیٹ کے سامنے تھے۔

اور اس سے بھی بدتر، جب ان کے وہاں ہونے کے بارے میں معلوم نہیں ہوتا ہے، تو ان کا پیچھا ہونے کا امکان بھی کم ہوتا ہے۔

میرا مطلب ہے، جن تنظیموں کے پاس ایکسچینج ہے کم از کم شاید وہ مستقل بنیادوں پر ان کی دیکھ بھال کا شیڈول کرنے کے راستے سے ہٹ جاتی ہیں۔

لیکن جب آپ یہ نہیں جانتے کہ آپ کے نیٹ ورک پر کچھ ہے "کیونکہ آپ بھول گئے ہیں"، جو کہ VMs کے ساتھ واقعی آسان ہے، تو آپ اس سے بھی بدتر صورتحال میں ہیں، کیونکہ آپ شاید ونڈوز اپ ڈیٹس یا ایکسچینج اپ ڈیٹس کا اطلاق نہیں کر رہے ہیں۔

بطخ. اور مرفی کا قانون کہتا ہے کہ اگر آپ واقعی اس سرور پر بھروسہ کرتے ہیں اور آپ اس کی مناسب دیکھ بھال نہیں کر رہے ہیں، تو یہ آپ کو واقعی ضرورت سے ایک دن پہلے ہی کریش کر دے گا۔

لیکن اگر آپ نہیں جانتے کہ یہ وہاں ہے اور اسے برے لیے استعمال کیا جا سکتا ہے، تو اس کے برسوں اور سالوں تک بغیر کسی پریشانی کے چلنے کے امکانات بہت زیادہ ہیں۔ [ہنسی]

چیٹ ہاں، بدقسمتی سے، یہ یقینی طور پر میرا تجربہ رہا ہے!

یہ احمقانہ لگتا ہے، لیکن یہ جاننے کے لیے کہ آپ کے پاس کیا ہے اپنے نیٹ ورک کو اسکین کرنا ایک ایسی چیز ہے جو ہم آپ کو بہرحال مستقل بنیادوں پر کرنے کی سفارش کریں گے۔

لیکن یقینی طور پر، جب آپ اس طرح کے بلیٹن کے بارے میں سنتے ہیں، اگر یہ کوئی ایسی پروڈکٹ ہے جسے آپ جانتے ہیں کہ آپ ماضی میں استعمال کر چکے ہیں، جیسے مائیکروسافٹ ایکسچینج، تو اس اندرونی کو چلانے کے لیے یہ اچھا وقت ہے۔ Nmap اسکین...

…اور شاید لاگ ان بھی کریں۔ shodan.io اور اپنی بیرونی خدمات کو چیک کریں، بس اس بات کا یقین کرنے کے لیے کہ وہ تمام چیزیں بند ہیں۔

بطخ. اب ہم مائیکروسافٹ کے اپنے ردعمل سے جان چکے ہیں کہ وہ پیچ نکالنے کے لیے بے تابانہ طریقے سے بھاگ رہے ہیں۔

جب وہ پیچ نمودار ہوتے ہیں، تو بہتر ہے کہ آپ انہیں بہت جلد لگائیں، کیا آپ نے نہیں؟

کیونکہ اگر کسی بھی پیچ کو کبھی بھی استحصال کا پتہ لگانے کے لئے ریورس انجینئرنگ کے لئے نشانہ بنایا جائے گا، تو یہ کچھ اس طرح کا ہوگا۔

چیٹ جی ہاں، بالکل، بطخ!

یہاں تک کہ ایک بار جب آپ پیچ کرتے ہیں، تو وقت کا ایک ونڈو ہوگا، ٹھیک ہے؟

میرا مطلب ہے، عام طور پر مائیکروسافٹ، پیچ منگل کے لیے ویسے بھی، اپنے پیچ کو بحرالکاہل کے وقت صبح 10.00 بجے جاری کرتا ہے۔

ابھی ہم ڈے لائٹ ٹائم میں ہیں، تو یہ UTC-7 ہے… اس لیے، تقریباً 17:00 UTC عام طور پر جب مائیکروسافٹ پیچ جاری کرتا ہے، تاکہ ان کے زیادہ تر عملے کے پاس پورا دن سیٹل میں آنے والے سوالات کا جواب دینے کے لیے ہو۔ [Microsoft HQ Bellevue، Seattle، WA میں ہے۔]

یہاں کلید یہ ہے کہ گھنٹوں، شاید منٹوں کی ایک قسم کی "دوڑ" ہے، اس پر منحصر ہے کہ اس کا فائدہ اٹھانا کتنا آسان ہے، اس سے پہلے کہ یہ شروع ہو جائے۔

اور ایک بار پھر، ProxyShell اور ProxyLogon کے ساتھ ایکسچینج کے ان سابقہ استحصالوں پر واپس جاتے ہوئے، ہم نے اکثر پایا کہ وہ صارفین بھی جنہوں نے تین، چار، پانچ دن کے اندر اندر پیچ کیا تھا…

… جو کہ سچ پوچھیں تو، ایکسچینج سرور کے لیے کچھ تیز ہے، ان کا پیچ کرنا بہت مشکل ہے، اس بات کا یقین کرنے کے لیے کہ آپ کے ای میل سرورز میں خلل ڈالنے سے پہلے یہ قابل بھروسہ ہے اس کے لیے بہت ساری جانچیں شامل ہیں۔

یہ ان سرورز کے لیے کافی وقت تھا۔ webshells, cryptominers، تمام اقسام کے، سبھی قسموں کے، ہر طرح کے پیچھے ان پر نصب.

اور اس طرح، جب آفیشل پیچ ختم ہو جاتا ہے، نہ صرف آپ کو تیزی سے کام کرنے کی ضرورت ہوتی ہے…

…*آپ کے عمل کے بعد*، واپس جانا اور ان سسٹمز کو ثبوت کے لیے اچھی طرح سے چیک کرنے کے قابل ہے کہ ہوسکتا ہے کہ پیچ کے دستیاب ہونے اور جب آپ اسے لاگو کرنے کے قابل ہو گئے تھے تو ان پر حملہ کیا گیا ہو۔

مجھے یقین ہے کہ ننگی سیکیورٹی پر کافی بات چیت ہوگی۔ ٹویٹر اور دوسری جگہوں پر، ہم ان حملوں کی اقسام کے بارے میں بات کر رہے ہیں جو ہم دیکھ رہے ہیں تاکہ آپ کو معلوم ہو کہ کیا تلاش کرنا ہے۔

بطخ. جب کہ آپ جا کر معلوم مالویئر کی ہیشوں کا ایک گروپ تلاش کر سکتے ہیں جو پہلے ہی محدود تعداد میں حملوں میں تقسیم ہو چکے ہیں…

…واقعی، سب سے اہم بات یہ ہے کہ تمام قسم کے مالویئر کے امکانات ہیں۔

اور اس طرح، جیسا کہ مجھے لگتا ہے کہ آپ نے کہا آخری منی ایپی سوڈ جو ہم نے کیا، اب یہ کافی نہیں ہے کہ آپ کے ڈیش بورڈ میں آنے والی کسی بری چیز کے انتباہات کا انتظار کریں:

آپ کو فعال طور پر باہر جانا ہوگا اور دیکھنا ہوگا، اگر بدمعاش پہلے سے ہی آپ کے نیٹ ورک میں موجود ہیں اور انہوں نے کچھ پیچھے چھوڑ دیا ہے (جو عمروں سے ہوسکتا ہے!) جسے آپ نے ابھی تک محسوس نہیں کیا ہے۔

چیٹ تو مجھے لگتا ہے کہ یہ ہمیں اس طرف لے جاتا ہے، "اب ہم کیا کریں، جب کہ ہم پیچ کا انتظار کر رہے ہیں؟"

مائیکروسافٹ سیکیورٹی ریسرچ سینٹر (MSRC) کا بلاگ جاری کیا گیا۔ کچھ تخفیف کا مشورہ اور تفصیلات… جتنا مائیکروسافٹ اس وقت ظاہر کرنے کو تیار ہے۔

میں کہوں گا، اگر آپ پاکیزہ ہیں۔ مائیکروسافٹ ایکسچینج آن لائن کسٹمر، آپ کافی حد تک واضح ہیں اور حالات بدلنے کی صورت میں آپ کو صرف توجہ دینی چاہیے۔

لیکن اگر آپ ایک ہائبرڈ صورت حال میں ہیں، یا آپ ابھی بھی مائیکروسافٹ ایکسچینج آن پریمیس چلا رہے ہیں، تو میرے خیال میں شاید کوئی ایسا کام ہے جو آج دوپہر یا کل صبح کرنے کے قابل ہو، اگر اور کچھ نہیں۔

یقیناً، ریکارڈنگ کے وقت، یہ جمعہ کی دوپہر ہے… تو، واقعی، جب آپ یہ سن رہے ہیں، "فوری طور پر، جب بھی آپ اسے سن رہے ہیں، اگر آپ نے پہلے ہی نہیں کیا ہے۔"

یہاں بہترین طریقے کیا ہیں، بطخ؟

ظاہر ہے، ایک چیز جو آپ کر سکتے ہیں وہ ہے بیرونی ویب تک رسائی کو بند کر دیں جب تک کہ کوئی پیچ دستیاب نہ ہو۔

آپ صرف اپنے IIS سرور کو بند کر سکتے ہیں اور پھر یہ کریں گے!

بطخ. مجھے شبہ ہے کہ بہت سی کمپنیاں اس پوزیشن میں نہیں ہوں گی۔

اور مائیکروسافٹ دو چیزوں کی فہرست دیتا ہے جو وہ کہتے ہیں… ٹھیک ہے، وہ نہیں کہتے، "یہ یقینی طور پر کام کرے گا۔"

وہ تجویز کرتے ہیں کہ یہ آپ کے خطرے کو بہت حد تک محدود کر دے گا۔

ایک یہ کہ یو آر ایل کو دوبارہ لکھنے کا ایک اصول ہے جسے آپ اپنے IIS سرور پر لاگو کر سکتے ہیں۔ (میری سمجھ یہ ہے کہ یہ IIS ہے جو آنے والے کنکشن کو قبول کرتا ہے جو ایکسچینج ویب سروسز [EWS] تک رسائی میں بدل جاتا ہے۔)

لہذا ایک IIS ترتیب ہے جسے آپ بنا سکتے ہیں جو پہلے سوراخ کے ممکنہ استحصال کو تلاش کرے گا، جو پاور شیل کو متحرک ہونے سے روکے گا۔

اور کچھ TCP پورٹس ہیں جنہیں آپ اپنے ایکسچینج سرور پر بلاک کر سکتے ہیں۔

مجھے یقین ہے کہ یہ پورٹ 5985 اور 5986 ہے، جو اسے روک دے گا جسے کہا جاتا ہے۔ پاور سائل ریمٹنگ… یہ ان بدمعاش پاور شیل ریموٹ ایگزیکیوشن کمانڈز کو ایکسچینج سرور میں پوک کیے جانے کو روک دے گا۔

نوٹ کریں، تاہم، مائیکروسافٹ کہتا ہے کہ یہ آپ کی نمائش کو "محدود" کر دے گا، بجائے اس کے کہ یہ وعدہ کریں کہ وہ جانتے ہیں کہ یہ سب کچھ ٹھیک کر دیتا ہے۔

اور اس کی وجہ یہ ہو سکتی ہے کہ انہیں شبہ ہے کہ اور بھی طریقے ہیں جن سے اس کو متحرک کیا جا سکتا ہے، لیکن وہ ابھی تک یہ نہیں جان سکے ہیں کہ وہ کیا ہیں۔ [ہنسی]

نہ ہی ترتیب ایسی چیز ہے جو آپ خود ایکسچینج میں کرتے ہیں۔

ان میں سے ایک IIS میں ہے، اور دوسرا نیٹ ورک فلٹرنگ کا اصول ہے۔

چیٹ ٹھیک ہے، یہ ہمیں اگلے چند دنوں تک پہنچانے میں مددگار ہے جبکہ مائیکروسافٹ ہمیں مستقل حل فراہم کرتا ہے۔

اچھی خبر یہ ہے کہ میرے خیال میں بہت سارے سیکیورٹی سافٹ ویئر ہیں، چاہے وہ آئی پی ایس ہو جو آپ کے فائر وال میں ضم ہو، یا اینڈ پوائنٹ سیکیورٹی پروڈکٹس جو آپ نے اپنے مائیکروسافٹ ونڈوز سرور کے بنیادی ڈھانچے کی حفاظت کی ہے…

…اس کے لیے حملے، بہت سے معاملات میں (کم از کم ابتدائی رپورٹس)، ProxyLogon سے بہت ملتے جلتے نظر آتے ہیں، اور نتیجتاً، یہ واضح نہیں ہے کہ آیا موجودہ قواعد ان حملوں سے تحفظ فراہم کریں گے۔

وہ ہو سکتے ہیں، لیکن اس کے علاوہ، زیادہ تر دکاندار ان کو تھوڑا سا سخت کرنے کی کوشش کرتے دکھائی دیتے ہیں، تاکہ یہ یقینی بنایا جا سکے کہ وہ ہر ممکن حد تک تیار ہیں، ان تمام اشاریوں کی بنیاد پر جو فی الحال عوامی طور پر شیئر کیے گئے ہیں، تاکہ وہ پتہ لگائیں اور اگر یہ آپ کے ایکسچینج سرورز پر ہونے والے تھے تو آپ کو الرٹ بھیجیں۔

بطخ. یہ درست ہے، چیسٹر۔

اور سوفوس کے صارفین کے لیے اچھی خبر یہ ہے کہ اگر آپ اپنے لاگز کو دیکھنا چاہتے ہیں تو آپ سوفوس سے متعلق مخصوص کھوجوں کو ٹریک کرسکتے ہیں۔

نہ صرف IPS کے لیے، چاہے وہ فائر وال پر آئی پی ایس ہو یا اینڈ پوائنٹ، بلکہ ہمارے پاس رویے کے اصولوں کا ایک گروپ بھی ہے۔

اگر آپ ان کی تلاش میں جانا چاہتے ہیں تو آپ ان کا پتہ لگانے والے ناموں کو ٹریک کرسکتے ہیں… اس پر عمل کریں۔ @SophosXops ٹویٹر فیڈ

جیسا کہ ہمیں نئے پتہ لگانے والے نام ملتے ہیں جو آپ خطرے کے شکار کے لیے استعمال کر سکتے ہیں، ہم انہیں وہاں شائع کر رہے ہیں تاکہ آپ انہیں آسانی سے تلاش کر سکیں:

Sophos X-Ops نے درج ذیل کھوج شامل کی ہیں:

Troj/WebShel-EC اور Troj/WebShel-ED حملوں میں زیر بحث ویب شیلز کا پتہ لگاتے ہیں۔

IPS دستخط sid:2307757 Sophos XG Firewall کے ساتھ ساتھ Sophos Endpoint IPS دونوں کے لیے Microsoft کی طرف سے شائع کردہ معلومات پر مبنی ہے۔

- Sophos X-Ops (@SophosXOps) ستمبر 30، 2022

چیٹ مجھے یقین ہے کہ ہمارے پاس اگلے ہفتے کے پوڈ کاسٹ پر مزید کچھ کہنا پڑے گا، چاہے یہ ڈوگ آپ کے ساتھ دوبارہ شامل ہو رہا ہو، یا میں ایک بار پھر مہمانوں کی نشست پر ہوں۔

لیکن مجھے پورا یقین ہے کہ اب ہم اسے کچھ دیر تک بستر پر نہیں رکھ پائیں گے….

بطخ. میرے خیال میں، ProxyShell کی طرح، Log4Shell کی طرح، کافی دیر تک ایک گونج گونجتی رہے گی۔

تو شاید ہمارے پاس یہ کہنا بہتر تھا، جیسا کہ ہم ہمیشہ کرتے ہیں، چیسٹر:

اگلے وقت تک…

دونوں سلامت رہیں۔

[میوزیکل موڈیم]

- :ProxyNotShell

- blockchain

- چیسٹر وزنیوسکی

- coingenius

- cryptocurrency بٹوے

- کریپٹو ایکسچینج

- CVE-2022-41040

- CVE-2022-41042

- سائبر سیکورٹی

- cybercriminals

- سائبر سیکیورٹی

- محکمہ داخلی سیکورٹی

- ڈیجیٹل بٹوے

- ایکسچینج

- فائروال

- Kaspersky

- میلویئر

- میکفی

- مائیکروسافٹ

- ننگی سیکیورٹی

- NexBLOC

- پلاٹا

- افلاطون اے

- افلاطون ڈیٹا انٹیلی جنس

- افلاطون گیم

- پلیٹو ڈیٹا

- پلیٹو گیمنگ

- podcast

- VPN

- خطرے کا سامنا

- ویب سائٹ کی سیکورٹی

- زیفیرنیٹ

- زیرو ڈے