برسوں سے، مشرق وسطیٰ نے اپنی ساکھ کو ایڈوانس پرسسٹنٹ خطرات (APTs) کے لیے ایک زرخیز زمین کے طور پر برقرار رکھا ہے۔ ہائی پروفائل صارفین کے سسٹمز پر مشتبہ سرگرمیوں کی معمول کی نگرانی کے درمیان، کچھ اس خطے میں مقیم، ESET ریسرچ نے ایک انتہائی نفیس اور نامعلوم پچھلے دروازے سے ٹھوکر کھائی جسے ہم نے Deadglyph کا نام دیا ہے۔ ہم نے یہ نام پچھلے دروازے سے ملنے والے نمونوں سے اخذ کیا ہے (جیسے 0xDEADB001میں بھی دکھایا گیا ہے۔ REF _Ref111452440 h ٹیبل 1

)، ہومو کی موجودگی کے ساتھ مل کرگلف حملہ. ہمارے بہترین علم کے مطابق، یہ پہلے سے غیر دستاویزی پچھلے دروازے کا پہلا عوامی تجزیہ ہے، جو ایک ایسے گروپ کے ذریعہ استعمال کیا گیا ہے جو قابل ذکر حد تک نفاست اور مہارت کا مظاہرہ کرتا ہے۔ ہدف بندی اور اضافی شواہد کی بنیاد پر، ہم Deadglyph کو انتہائی اعتماد کے ساتھ اسٹیلتھ فالکن APT گروپ سے منسوب کرتے ہیں۔

ڈیڈگلیف کا فن تعمیر غیر معمولی ہے جیسا کہ اس پر مشتمل ہے۔ تعاون کرنے والے اجزاء - ایک مقامی x64 بائنری، دوسرا .NET اسمبلی۔ یہ مجموعہ غیر معمولی ہے کیونکہ میلویئر اپنے اجزاء کے لیے عام طور پر صرف ایک پروگرامنگ زبان استعمال کرتا ہے۔ یہ فرق ان دو اجزاء کی الگ الگ ترقی کی نشاندہی کر سکتا ہے جبکہ وہ الگ الگ پروگرامنگ زبانوں کی منفرد خصوصیات سے بھی فائدہ اٹھاتے ہیں جنہیں وہ استعمال کرتے ہیں۔ تجزیہ کو روکنے کے لیے مختلف زبانوں کا بھی استعمال کیا جا سکتا ہے، کیونکہ مخلوط کوڈ کو نیویگیٹ کرنا اور ڈیبگ کرنا زیادہ مشکل ہے۔

روایتی بیک ڈور کمانڈز بیک ڈور بائنری میں لاگو نہیں ہوتے ہیں۔ اس کے بجائے، وہ متحرک طور پر کمانڈ اینڈ کنٹرول (C&C) سرور سے اضافی ماڈیولز کی شکل میں موصول ہوتے ہیں۔ اس بیک ڈور میں پتہ لگانے سے بچنے کے لیے کئی صلاحیتیں بھی موجود ہیں۔

اس بلاگ پوسٹ میں، ہم Deadglyph کو قریب سے دیکھتے ہیں اور اس بیک ڈور، اس کے مقصد، اور ہمیں حاصل کردہ کچھ اضافی اجزاء کا تکنیکی تجزیہ فراہم کرتے ہیں۔ ہم Deadglyph کے بارے میں اپنے نتائج بھی پیش کر رہے ہیں۔ LABScon 2023 کانفرنس

بلاگ پوسٹ کے اہم نکات:

- ESET ریسرچ نے غیر معمولی فن تعمیر کے ساتھ ایک جدید ترین بیک ڈور دریافت کیا جسے ہم نے Deadglyph کا نام دیا ہے۔

- اہم اجزاء کو مشین کے لیے مخصوص کلید کا استعمال کرتے ہوئے انکرپٹ کیا جاتا ہے۔

- روایتی بیک ڈور کمانڈز کو اس کے C&C سرور سے موصول ہونے والے اضافی ماڈیولز کے ذریعے لاگو کیا جاتا ہے۔

- ہم نے بہت سے ماڈیولز میں سے تین حاصل کیے - پروسیس کریٹر، فائل ریڈر، اور انفارمیشن کلیکٹر۔

- ہم Deadglyph کو اسٹیلتھ فالکن گروپ سے منسوب کرتے ہیں۔

- مزید برآں، ہمیں ایک متعلقہ شیل کوڈ ڈاؤنلوڈر ملا۔ ہم فرض کرتے ہیں کہ اسے ممکنہ طور پر Deadglyph کی تنصیب کے لیے استعمال کیا جا سکتا ہے۔

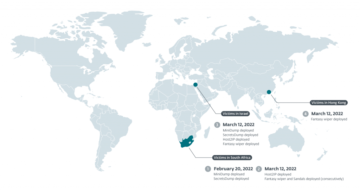

تجزیہ شدہ دراندازی کا شکار مشرق وسطیٰ میں ایک سرکاری ادارہ ہے جس سے جاسوسی کے مقاصد کے لیے سمجھوتہ کیا گیا تھا۔ وائرس ٹوٹل پر پایا جانے والا ایک متعلقہ نمونہ بھی اس خطے سے، خاص طور پر قطر سے فائل اسکیننگ پلیٹ فارم پر اپ لوڈ کیا گیا تھا۔ ھدف بنائے گئے علاقے کو نقشے پر دکھایا گیا ہے۔ REF _Ref143614671 h اعداد و شمار 1

.

سٹیلتھ فالکن (پروجیکٹ ریوین یا فروٹی آرمر کے نام سے بھی جانا جاتا ہے) متحدہ عرب امارات سے منسلک ایک خطرہ گروپ ہے MITER کے مطابق. 2012 سے سرگرم، اسٹیلتھ فالکن مشرق وسطیٰ میں سیاسی کارکنوں، صحافیوں اور منحرف لوگوں کو نشانہ بنانے کے لیے جانا جاتا ہے۔ یہ سب سے پہلے دریافت اور بیان کیا گیا تھا سٹیزن لیب، جس نے ایک شائع کیا۔ تجزیہ 2016 میں اسپائی ویئر حملوں کی مہم۔

جنوری 2019 میں، رائٹرز نے ایک شائع کیا۔ تحقیقاتی رپورٹ پروجیکٹ ریوین پر، ایک پہل جو مبینہ طور پر NSA کے سابق کارکنوں کو ملازمت دیتی ہے اور اسٹیلتھ فالکن جیسے ہی اہداف کو نشانہ بناتی ہے۔ ان دونوں رپورٹوں کی بنیاد پر ایک ہی اہداف اور حملوں کا حوالہ دیتے ہوئے ایمنسٹی انٹرنیشنل نتیجہ اخذ کیا ہے (میں دکھایا گیا ہے) REF _Ref144978712 h اعداد و شمار 2

) کہ اسٹیلتھ فالکن اور پروجیکٹ ریوین دراصل ایک ہی گروپ ہیں۔

ستمبر 2019 میں، ہم شائع شدہ تحقیق بیک ڈور پر، اسٹیلتھ فالکن سے منسوب، جس نے ایک غیر معمولی تکنیک کا استعمال کیا، پس منظر انٹیلجنٹ ٹرانسمیشن سروس، C&C مواصلات کے لیے۔ اب ہم اپنے گہرائی سے تجزیہ کا نتیجہ ظاہر کرتے ہیں کہ ممکنہ طور پر اسٹیلتھ فالکن کے جاسوسی ٹول سیٹ میں سب سے نیا اضافہ کیا ہے۔

ڈیڈگلیف بیک ڈور

ڈیڈگلیف کی لوڈنگ چین متعدد اجزاء پر مشتمل ہے، جیسا کہ اس میں واضح کیا گیا ہے۔ REF _Ref144978760 h اعداد و شمار 3

. ابتدائی جزو ایک رجسٹری شیل کوڈ لوڈر ہے، جو رجسٹری سے شیل کوڈ لوڈ کرتا ہے۔ یہ نکالا ہوا شیل کوڈ، بدلے میں، بیک ڈور کے مقامی x64 حصے کو لوڈ کرتا ہے - ایگزیکیٹر۔ ایگزیکیوٹر بعد میں بیک ڈور کا .NET حصہ - آرکیسٹریٹر لوڈ کرتا ہے۔ خاص طور پر، فائل کے طور پر سسٹم کی ڈسک پر واحد جزو ابتدائی جزو ہے، جو ایک ڈائنامک لنک لائبریری (DLL) کی شکل میں ہے۔ بقیہ اجزاء کو بائنری رجسٹری ویلیو کے اندر خفیہ اور محفوظ کیا جاتا ہے۔

اگرچہ ابتدائی سمجھوتہ کرنے والے ویکٹر کا صحیح طریقہ ابھی طے نہیں ہوا ہے، ہمارا شبہ یہ ہے کہ انسٹالر جزو مزید اجزاء کی تعیناتی اور نظام کے اندر استقامت قائم کرنے میں ملوث ہے۔

اس حصے کے باقی حصے میں، ہم ہر ایک جزو کا تجزیہ کرتے ہیں۔

رجسٹری شیل کوڈ لوڈر

ڈیڈگلیف کا ابتدائی جزو ایک چھوٹا ڈی ایل ایل ہے جس کا نام ایک برآمد کیا گیا ہے۔ 1. یہ جزو استعمال کرتے ہوئے برقرار ہے۔ ونڈوز مینجمنٹ انسٹرومینٹیشن (WMI) ایونٹ سبسکرپشن اور رجسٹری شیل کوڈ لوڈر کے طور پر کام کرتا ہے۔ یہ کمانڈ لائن کے ذریعے عمل میں لایا جاتا ہے۔ rundll32 C:WINDOWSSystem32pbrtl.dll,#1.

رجسٹری شیل کوڈ لوڈر RC4 کا استعمال کرتے ہوئے، ونڈوز رجسٹری میں محفوظ کردہ انکرپٹڈ شیل کوڈ کے راستے کو ڈکرپٹ کرکے اپنا کام شروع کرتا ہے۔ ہمیں شک ہے کہ ہر شکار کے لیے راستہ منفرد ہے۔ یہاں تجزیہ کردہ کیس میں، رجسٹری کا راستہ یہ تھا:

SoftwareClassesCLSID{5abc7f42-1112-5099-b082-ce8d65ba0c47}cAbRGHLg

روٹ رجسٹری کلید یا تو ہے۔ hklm or HKCUاس بات پر منحصر ہے کہ آیا موجودہ عمل اعلیٰ مراعات کے ساتھ چل رہا ہے یا نہیں۔ اسی منطق کو مزید اجزاء میں پایا جا سکتا ہے.

اس کے بعد، لوڈر مشین کے لیے مخصوص RC4 کلید حاصل کرتا ہے جس سے حاصل کردہ UUID سسٹم کا استعمال کرتا ہے۔ خام SMBIOS فرم ویئر ٹیبل. اس کلید کا استعمال کرتے ہوئے، یہ شیل کوڈ کو لوڈ، ڈیکرپٹ اور پھر عمل میں لاتا ہے۔ اس بات کو اجاگر کرنا ضروری ہے کہ یہ کلیدی اخذ کرنے کا طریقہ اس بات کو یقینی بناتا ہے کہ اگر لوڈر کو کسی دوسرے کمپیوٹر پر عمل میں لایا جاتا ہے تو مناسب ڈکرپشن نہیں ہوگا۔

دلچسپ بات یہ ہے کہ لوڈر کو اس میں جھنڈے کے ذریعے بھی ترتیب دیا جا سکتا ہے۔ ڈیٹا شیل کوڈ کو ڈکرپٹ کرنے کے لیے ہارڈ کوڈ والی کلید استعمال کرنے کے لیے، مشین کے لیے مخصوص کی بجائے۔

ہم نے مائیکروسافٹ کارپوریشن کی نقل کرتے ہوئے ایک ہوموگلیف حملہ دیکھا VERSIONINFO اس اور دیگر PE اجزاء کا وسیلہ۔ یہ طریقہ مختلف یونیکوڈ حروف کو استعمال کرتا ہے جو کہ بصری طور پر ایک جیسے دکھائی دیتے ہیں، لیکن اس صورت میں اصل حروف سے مماثل نہیں، خاص طور پر یونانی کیپیٹل لیٹر سان (U+03FA, Ϻ) اور سیریلک سمال لیٹر O (U+043E, о) Ϻآئی سی آرоsоft Corpоرتیоn.

رجسٹری شیل کوڈ

دو حصوں پر مشتمل، رجسٹری شیل کوڈ ایک ڈکرپشن روٹین اور ایک انکرپٹڈ باڈی پر مشتمل ہے۔ سب سے پہلے، ڈکرپشن روٹین انکرپٹڈ باڈی کے ہر بائٹ کو ایک ایک کرکے بائیں طرف گھماتا ہے (ROL 0x01)۔ اس کے بعد، کنٹرول اس ڈکرپٹ جسم کو منتقل کر دیا جاتا ہے. ڈیکرپٹ شدہ باڈی پی ای لوڈر اور پی ای فائل پر مشتمل ہوتی ہے، بعد میں ایگزیکیوٹر ہوتا ہے، جو بیک ڈور کے مقامی حصے کی نمائندگی کرتا ہے۔ یہ لوڈر متعلقہ PE فائل کو پارس کرنے اور لوڈ کرنے کا ذمہ دار ہے۔

پھانسی دینے والا

Executor Deadglyph بیک ڈور کا مقامی x64 حصہ ہے، جو درج ذیل کام کرتا ہے:

- اس کی ترتیب کو لوڈ کرتا ہے،

- .NET رن ٹائم کو شروع کرتا ہے،

- بیک ڈور (آرکیسٹریٹر) کے ایمبیڈڈ .NET حصے کو لوڈ کرتا ہے، اور

- آرکیسٹریٹر کے لیے لائبریری کے طور پر کام کرتا ہے۔

سب سے پہلے، دو ڈیفالٹ کنفیگریشنز ایمبیڈڈ ہیں۔ ڈیٹا سیکشن AES سے ڈکرپٹڈ ہیں۔ کنفیگریشنز مختلف پیرامیٹرز کو گھیرے ہوئے ہیں، بشمول انکرپشن کیز، سیفٹی اور ایویژن سیٹنگز، اور اس کے بعد کے اجزاء کا انٹری پوائنٹ۔

ابتدائی عمل کے دوران، وہ دو ڈیفالٹ کنفیگریشنز ونڈوز رجسٹری میں محفوظ کی جاتی ہیں، جہاں سے وہ بعد کے رن پر لوڈ ہوتی ہیں، جس سے اپ ڈیٹس کو لاگو کیا جا سکتا ہے۔ ہر ترتیب کے لیے رجسٹری کا راستہ درج ذیل فارمیٹ کے ساتھ تیار کیا جاتا ہے:

{HKCU|HKLM}سافٹ ویئر کلاس سی ایل ایس آئی ڈی{ }(پہلے سے طے شدہ)

ایک تیار کردہ GUID ہے، جو ہر شکار کے لیے منفرد ہے۔

اس کے بعد، .NET رن ٹائم شروع کیا جاتا ہے، پھر Executor RC4- بیک ڈور کے .NET حصے کو ڈیکرپٹ کرتا ہے جسے آرکیسٹریٹر کہا جاتا ہے۔ آرکیسٹریٹر کے اندر واقع ہے۔ .rsrc ایگزیکیوٹر کا سیکشن۔ کنفیگریشن آرکیسٹریٹر کے ایگزیکیوشن کے طریقہ کو بطور انٹری پوائنٹ بتاتی ہے۔ مزید برآں، آرکیسٹریٹر کے ذریعہ ایگزیکیوٹر کے افعال تک رسائی کو آسان بنانے کے لیے ایک الگ ڈھانچہ فراہم کیا گیا ہے۔

آرکیسٹریٹر کو شروع کرنے کے بعد، ایگزیکیوٹر آرکیسٹریٹر کے لیے معاون لائبریری کے طور پر کام کرتا ہے۔ ایگزیکیوٹر بہت سے دلچسپ افعال پر مشتمل ہے۔ ہم ان میں سے کچھ کو مندرجہ ذیل حصے میں بیان کرتے ہیں، آرکیسٹریٹر کے ذریعہ ان کے استعمال اور مزید بھری ہوئی ماڈیولز کے تناظر میں۔

آرکسٹریٹر

.NET میں لکھا گیا، آرکیسٹریٹر Deadglyph بیک ڈور کا بنیادی جزو ہے۔ اس جزو کے بنیادی کردار میں C&C سرور کے ساتھ مواصلت قائم کرنا اور حکموں پر عمل درآمد شامل ہے، جو اکثر ایگزیکیوٹر کے درمیانی کردار کے ذریعے سہولت فراہم کرتے ہیں۔ پچھلے اجزاء کے برعکس، آرکیسٹریٹر مبہم ہے، .NET ری ایکٹر کو ملازمت دے رہا ہے۔ اندرونی طور پر، پچھلے دروازے کے طور پر کہا جاتا ہے ایجنٹجو کہ مختلف پوسٹ ایکسپلائیٹیشن فریم ورک میں کلائنٹ کے حصے کا ایک عام نام ہے۔

ابتدا

آرکیسٹریٹر سب سے پہلے اپنی کنفیگریشن اور دو ایمبیڈڈ ماڈیول لوڈ کرتا ہے، ہر ایک کے ساتھ وسائل سے اپنی ترتیب کا سیٹ ہوتا ہے۔ یہ وسائل ہیں۔ ڈیفلیٹ کمپریسڈ اور یئایس خفیہ کردہ ان کا حوالہ ایک ایسی ID کے ذریعے دیا جاتا ہے جسے SHA-1 وسائل کے نام میں ہیش کیا جاتا ہے۔ ان وسائل کا ایک جائزہ میں دیا گیا ہے۔ REF _Ref111452440 h ٹیبل 1

.

ٹیبل 1. آرکیسٹریٹر کے وسائل

|

وسائل کا نام |

ID (اعشاریہ) |

ID (ہیکس) |

Description |

|

43ed9a3ad74ed7ab74c345a876b6be19039d4c8c |

2570286865 |

0x99337711 |

آرکیسٹریٹر کی ترتیب۔ |

|

3a215912708eab6f56af953d748fbfc38e3bb468 |

3740250113 |

0xDEEFB001 |

نیٹ ورک ماڈیول۔ |

|

42fb165bc9cf614996027a9fcb261d65fd513527 |

3740250369 |

0xDEEFB101 |

نیٹ ورک ماڈیول کنفیگریشن۔ |

|

e204cdcf96d9f94f9c19dbe385e635d00caaf49d |

3735924737 |

0xDEADB001 |

ٹائمر ماڈیول۔ |

|

abd2db754795272c21407efd5080c8a705a7d151 |

3735924993 |

0xDEADB101 |

ٹائمر ماڈیول کنفیگریشن۔ |

آرکیسٹریٹر اور ایمبیڈڈ ماڈیولز کی ترتیب XML فارمیٹ میں محفوظ ہے۔ آرکیسٹریٹر کی ترتیب کی ایک مثال میں دکھایا گیا ہے۔ REF _Ref111452611 h

اعداد و شمار 4

.

آرکیسٹریٹر کنفیگریشن اندراجات کی تفصیل اس میں دکھائی گئی ہے۔ REF _Ref111452782 h ٹیبل 2

.

ٹیبل 2۔ آرکیسٹریٹر کنفیگریشن اندراجات

|

کلیدی |

Description |

k

|

ماڈیول کنفیگریشن کو برقرار رکھنے کے لیے استعمال ہونے والی AES کلید۔ |

a

|

نیٹ ورک ماڈیول شروع کرنے کے طریقہ کار کا نام۔ |

b

|

نامعلوم نیٹ ورک ماڈیول سے متعلق پرچم۔ |

c

|

ٹائمر ماڈیول شروع کرنے کے طریقہ کار کا نام۔ |

d

|

وسائل کے لیے مشین کے لیے مخصوص AES کلید (سسٹم UUID) کے استعمال کو فعال کرنے کے لیے جھنڈا لگائیں۔ |

p

|

نیٹ ورک ماڈیول ریسورس ID۔ |

t

|

ٹائمر ماڈیول ریسورس ID۔ |

وسائل کے اجزاء کے لوڈ ہونے کے بعد، مختلف کاموں کو انجام دینے کے لیے متعدد تھریڈز بنائے جاتے ہیں۔ ان تھریڈز میں سے ایک ماحول کی جانچ کے لیے ذمہ دار ہے، ایک فنکشن جو ایگزیکیوٹر کے اندر لاگو ہوتا ہے۔ ایک اور دھاگہ C&C سرور کے ساتھ متواتر مواصلت قائم کرنے کے لیے وقف ہے، جس سے کمانڈز کی بازیافت کو ممکن بنایا جا سکتا ہے۔ آخر میں، تین تھریڈز کا ایک سیٹ موصول ہونے والے کمانڈز کو انجام دینے اور بعد ازاں کسی بھی پیدا شدہ آؤٹ پٹ کو واپس C&C سرور پر منتقل کرنے کے لیے استعمال کیا جاتا ہے۔

ماحول کی جانچ کرنے والا دھاگہ ناپسندیدہ افراد کی شناخت کے لیے چلنے والے عمل کی نگرانی کرتا ہے۔ یہ تھریڈ عمل کے ناموں کی دو الگ فہرستوں کے ساتھ کام کرتا ہے۔ اگر پہلی فہرست میں کسی عمل کا پتہ چل جاتا ہے، تو C&C کمیونیکیشن اور کمانڈ پر عمل درآمد اس وقت تک روک دیا جاتا ہے جب تک کہ ناپسندیدہ عمل مزید موجود نہ ہو۔ اگر دوسری فہرست میں کسی بھی عمل کے لیے کوئی مماثلت ہے، تو بیک ڈور فوری طور پر بند ہو جاتا ہے اور خود کو ان انسٹال کر دیتا ہے۔

تجزیہ کردہ مثال میں کسی بھی فہرست کو ترتیب نہیں دیا گیا تھا، لہذا ہم نہیں جانتے کہ عام طور پر کن عملوں کی جانچ پڑتال کی جا سکتی ہے؛ ہمیں یقین ہے کہ شاید اس کا مقصد تجزیہ کے ٹولز سے بچنا ہے جو مشکوک سرگرمی کا پتہ لگاسکتے ہیں اور پچھلے دروازے کی دریافت کا باعث بن سکتے ہیں۔

مواصلات

آرکیسٹریٹر C&C کمیونیکیشن کے لیے دو ایمبیڈڈ ماڈیولز - ٹائمر اور نیٹ ورک استعمال کرتا ہے۔ آرکیسٹریٹر کی طرح، یہ ماڈیولز .NET ری ایکٹر کے ساتھ مبہم ہیں۔ دونوں ماڈیولز کی ترتیب آرکیسٹریٹر کے ذریعے فراہم کی جاتی ہے۔ آرکیسٹریٹر کے اندر، ماڈیولز کے لیے ایک پیش سیٹ کنفیگریشن شامل ہے۔ اختیاری طور پر، آرکیسٹریٹر رجسٹری سے ایک اپ ڈیٹ کنفیگریشن ورژن بھی لوڈ کر سکتا ہے:

{HKCU|HKLM}سافٹ ویئر کلاس سی ایل ایس آئی ڈی{ }

بیک ڈور مواصلات سے متعلق ایک دلچسپ حفاظتی اقدام پر مشتمل ہے۔ اگر بیک ڈور C&C سرور کے ساتھ پہلے سے طے شدہ حد سے تجاوز کرتے ہوئے رابطہ قائم کرنے سے قاصر ہے، ایگزیکیوٹر کے اندر کنفیگر کیا گیا ہے، تو خود ان انسٹالیشن میکانزم کو متحرک کیا جاتا ہے۔ اس وقت کی حد گھنٹوں میں بتائی گئی ہے اور جانچ شدہ کیس میں ایک گھنٹہ مقرر کی گئی تھی۔

یہ نقطہ نظر دو گنا مقصد کی خدمت کرتا ہے. ایک طرف، یہ ناقابل رسائی سرور کی طرف فالتو نیٹ ورک کی درخواستوں کی نسل کو روکتا ہے۔ دوسری طرف، اگر آپریٹرز بیک ڈور پر کنٹرول کھو دیتے ہیں تو یہ بعد میں پتہ لگانے کے امکانات کو کم کر دیتا ہے۔

ٹائمر ماڈیول

یہ چھوٹا ماڈیول مخصوص کال بیک کو قابل ترتیب وقفہ پر انجام دیتا ہے۔ اسے آرکیسٹریٹر نیٹ ورک ماڈیول کے ساتھ مل کر C&C سرور کے ساتھ وقتاً فوقتاً بات چیت کرنے کے لیے استعمال کرتا ہے۔ نیٹ ورک لاگز میں قابل شناخت نمونوں کی تخلیق کو روکنے کے لیے، ترتیب میں بیان کردہ فیصد کی بنیاد پر، عملدرآمد کا وقفہ بے ترتیب ہونے سے مشروط ہے۔ تجزیہ کردہ مثال میں، وقفہ پانچ منٹ پر مقرر کیا گیا تھا، جس میں بے ترتیب پن کے لیے ±20% تغیر متعارف کرایا گیا تھا۔

متواتر مواصلات میں قابل شناخت نیٹ ورک پیٹرن سے بچنے کا ایک اور طریقہ C&C سرور کو بھیجی جانے والی درخواستوں کی نسل میں پایا جا سکتا ہے۔ ایگزیکیوٹر میں لاگو کیا گیا یہ طریقہ کار، درخواستوں کے اندر مختلف لمبائی کی پیڈنگ کو شامل کرتا ہے، جس میں بے ترتیب بائٹس شامل ہیں، جس کے نتیجے میں متنوع سائز کی درخواستیں آتی ہیں۔

نیٹ ورک ماڈیول

نیٹ ورک ماڈیول اپنی ترتیب میں بیان کردہ C&C سرورز کے ساتھ مواصلات کو نافذ کرتا ہے۔ یہ HTTP(S) POST درخواستوں کا استعمال کرتے ہوئے C&C سرور کو ڈیٹا بھیج سکتا ہے۔ خاص طور پر، یہ پراکسی کنفیگریشن کی تفصیلات حاصل کرنے کے لیے کئی میکانزم پیش کرتا ہے۔ یہ خصوصیت ایسے ماحول پر توجہ مرکوز کرنے کی تجویز کرتی ہے جہاں براہ راست انٹرنیٹ تک رسائی دستیاب نہیں ہے۔

ڈکرپٹڈ (اور خوبصورت) ترتیب کی ایک مثال میں دکھایا گیا ہے۔ REF _Ref144978805 h اعداد و شمار 5

.

کنفیگریشن اندراجات میں نیٹ ورک کمیونیکیشنز - C&C URLs، HTTP یوزر-ایجنٹ، اور اختیاری طور پر ایک پراکسی کنفیگریشن سے متعلق تفصیلات ہوتی ہیں۔

C&C سرور کے ساتھ بات چیت کرتے وقت، HTTPS کے نیچے خفیہ کردہ مواد کے ساتھ ایک حسب ضرورت بائنری پروٹوکول استعمال کیا جاتا ہے۔

حکم دیتا ہے

آرکیسٹریٹر C&C سرور سے کاموں کی شکل میں کمانڈ وصول کرتا ہے، جو عمل درآمد کے لیے قطار میں لگے ہوتے ہیں۔ تین قسم کے کام ہوتے ہیں:

- آرکیسٹریٹر کے کام،

- ایگزیکیوٹر کے کام، اور

- ٹاسک اپ لوڈ کریں۔

پہلی دو قسمیں C&C سرور سے موصول ہوتی ہیں اور تیسری کمانڈ اور غلطیوں کے آؤٹ پٹ کو اپ لوڈ کرنے کے لیے اندرونی طور پر بنائی جاتی ہے۔

آرکیسٹریٹر کے کام

آرکیسٹریٹر کے کام نیٹ ورک اور ٹائمر ماڈیولز کی ترتیب کو منظم کرنے اور زیر التواء کاموں کو منسوخ کرنے کی صلاحیت پیش کرتے ہیں۔ آرکیسٹریٹر کے کاموں کا جائزہ اس میں دکھایا گیا ہے۔ REF _Ref111101783 h ٹیبل 3

.

ٹیبل 3۔ آرکیسٹریٹر کے کام

|

قسم |

Description |

0x80

|

نیٹ ورک اور ٹائمر ماڈیولز کی ترتیب ترتیب دیں۔ |

0x81

|

نیٹ ورک اور ٹائمر ماڈیولز کی ترتیب حاصل کریں۔ |

0x82

|

کام منسوخ کریں۔ |

0x83

|

تمام کاموں کو منسوخ کریں۔ |

ایگزیکیوٹر کے کام

ایگزیکیوٹر ٹاسک بیک ڈور کو منظم کرنے اور اضافی ماڈیولز کو انجام دینے کی صلاحیت پیش کرتے ہیں۔ یہ قابل ذکر ہے کہ روایتی بیک ڈور فعالیت خود بائنری میں فطری طور پر موجود نہیں ہے۔ اس کے بجائے، یہ فنکشنز C&C سرور سے PE فائلوں یا شیل کوڈ کی صورت میں حاصل کیے جاتے ہیں۔ پچھلے دروازے کی صلاحیت کی مکمل حد ان اضافی ماڈیولز کے بغیر نامعلوم رہتی ہے، جو اس کی حقیقی صلاحیتوں کو مؤثر طریقے سے کھول دیتے ہیں۔ ماڈیول کے کاموں کا ایک جائزہ اس میں دکھایا گیا ہے۔ REF _Ref117677179 h ٹیبل 4

، جس میں چند شناخت شدہ ماڈیولز کے بارے میں تفصیلات شامل ہیں۔ اسی طرح، REF _Ref117677188 h ٹیبل 5

ایگزیکیوٹر سے وابستہ انتظامی کاموں کا ایک جائزہ فراہم کرتا ہے۔

جدول 4۔ ایگزیکیوٹر کے کام – ماڈیولز

|

قسم |

Description |

0x؟؟–0x63

|

نامعلوم |

0x64

|

فائل ریڈر |

0x65

|

نامعلوم |

0x66

|

نامعلوم |

0x67

|

نامعلوم |

0x68

|

نامعلوم |

0x69

|

عمل تخلیق کار |

0x6A۔

|

نامعلوم |

0x6B

|

نامعلوم |

0x6C۔

|

معلومات جمع کرنے والا |

0x6D۔

|

نامعلوم |

0x6E

|

نامعلوم |

جدول 5۔ ایگزیکیوٹر کے کام - انتظام

|

قسم |

Description |

|

0x6F-0x76 |

نافذ نہیں کیا گیا |

|

0x77 |

ایگزیکیوٹر کنفیگریشن سیٹ کریں۔ |

|

0x78 |

ایگزیکٹو کنفیگریشن حاصل کریں۔ |

|

0x79-0x7C |

نافذ نہیں کیا گیا |

|

0x7D۔ |

اپ ڈیٹ کریں |

|

0x7E |

چھوڑو |

|

0x7F |

انسٹال کریں |

کمانڈ جو ایگزیکیوٹر کنفیگریشن کو سیٹ کرتی ہے اسے تبدیل کر سکتی ہے:

- ناپسندیدہ عمل کی فہرستیں،

- C&C کمیونیکیشن کی ناکامی کی ٹائم تھریشولڈ، اور

- اضافی ماڈیولز کے نفاذ کے لیے وقت کی حد۔

ماڈیولز

ہم C&C سرور سے تین منفرد ماڈیول حاصل کرنے میں کامیاب ہوئے، ہر ایک مختلف ایگزیکیوٹر ٹاسک کی قسم کے مطابق، جیسا کہ اس میں دکھایا گیا ہے۔ REF _Ref117677179 h ٹیبل 4 08D0C9EA79F9BACE118C8200AA004BA90B02000000080000000E0000005F005200650066003100310037003600370037003100370039000000

. دستیاب معلومات کی بنیاد پر، ہمارا اندازہ ہے کہ کل نو سے چودہ ماڈیول ہیں۔ چونکہ ماڈیول درحقیقت بیک ڈور کمانڈز ہیں، اس لیے ان کے پاس ایک بنیادی آپریشن ہے اور پھر اختیاری طور پر اپنا آؤٹ پٹ واپس کرنا ہے۔ ہم نے جو ماڈیول حاصل کیے ہیں وہ ایک بے نام برآمد کے ساتھ DLL ہیں (آرڈینل 1)، جس میں وہ ضروری API فنکشنز کو حل کرتے ہیں اور مین فنکشن کو کال کرتے ہیں۔

جب عملدرآمد کیا جاتا ہے تو، ماڈیولز کو API ریزولوشن فنکشن فراہم کیا جاتا ہے، جو Windows APIs اور کسٹم Executor APIs کو حل کر سکتا ہے۔ Windows APIs کا حوالہ DWORD ہیش کے ذریعے دیا جاتا ہے، جسے API اور اس کے DLL کے نام سے شمار کیا جاتا ہے۔ Executor API فنکشن کا حوالہ دیتے ہوئے چھوٹی ہیش ویلیوز (<41) کو خصوصی طور پر سمجھا جاتا ہے۔ Executor API میں کل 39 فنکشنز شامل ہیں جو ماڈیولز تک قابل رسائی ہیں۔ یہ افعال مختلف کارروائیوں سے متعلق ہیں، بشمول:

- فائل آپریشنز،

- خفیہ کاری اور ہیشنگ،

- کمپریشن،

- پیئ لوڈنگ،

- ٹوکن کی نقالی تک رسائی، اور

- افادیت.

اس حصے کے بقیہ حصے میں، ہم ان ماڈیولز کی وضاحت کرتے ہیں جو ہم نے حاصل کیے ہیں۔

عمل تخلیق کار

ماڈیول 0x69 مخصوص کمانڈ لائن کو ایک نئے عمل کے طور پر انجام دیتا ہے اور نتیجہ آرکیسٹریٹر کو واپس فراہم کرتا ہے۔ یہ عمل ایک مختلف صارف کے تحت بنایا جا سکتا ہے، اور اس پر عمل درآمد کا وقت محدود ہو سکتا ہے۔ خاص طور پر، ایک غیر معمولی جاب API اس ماڈیول کی فعالیت میں استعمال ہوتا ہے۔

یہ ماڈیول کمانڈ لائن کے ساتھ پیش کیا گیا تھا۔ cmd.exe /c ٹاسک لسٹ /v.

ہم فرض کرتے ہیں کہ یہ ایک غیر فعال کمانڈ کے طور پر کام کرتا ہے جو خود بخود جاری ہوتا ہے، جب کہ آپریٹرز سمجھوتہ شدہ کمپیوٹر پر کچھ دلچسپ ہونے کا انتظار کرتے ہیں۔

معلومات جمع کرنے والا

ماڈیول 0x6C۔ WMI سوالات کے ذریعے کمپیوٹر کے بارے میں وسیع معلومات جمع کرتا ہے اور اسے آرکیسٹریٹر کو واپس بھیج دیتا ہے۔ درج ذیل کے بارے میں معلومات اکٹھی کی جاتی ہیں۔

- آپریٹنگ سسٹم،

- نیٹ ورک ایڈاپٹرز،

- انسٹال کردہ سافٹ ویئر،

- ڈرائیوز ،

- خدمات،

- ڈرائیور ،

- عمل،

- صارفین،

- ماحولیاتی متغیرات، اور

- سیکورٹی سافٹ ویئر.

فائل ریڈر

ماڈیول 0x64 مخصوص فائل کو پڑھتا ہے اور مواد کو آرکیسٹریٹر کو واپس بھیج دیتا ہے۔ اختیاری طور پر، یہ پڑھنے کے بعد فائل کو حذف کر سکتا ہے۔

ہم نے دیکھا کہ یہ ماڈیول متاثرہ کی آؤٹ لک ڈیٹا فائل کو بازیافت کرنے کے لیے استعمال ہوتا ہے۔

c:صارفین AppDataLocalMicrosoftOutlookoutlook.ost.

شیل کوڈ ڈاؤنلوڈر کے ساتھ سلسلہ

Deadglyph کی چھان بین کے دوران، ہمیں ایک مشکوک CPL فائل کا سامنا ہوا جس پر ایک میعاد ختم ہونے والے سرٹیفکیٹ کے ساتھ دستخط کیے گئے تھے اور ٹائم اسٹیمپ کے ساتھ کوئی جوابی دستخط نہیں تھا، جسے قطر سے VirusTotal پر اپ لوڈ کیا گیا تھا۔ قریب سے جانچنے پر، یہ واضح ہو گیا کہ یہ سی پی ایل فائل ایک ملٹی سٹیج شیل کوڈ ڈاؤنلوڈر کے طور پر کام کرتی ہے، جس میں ڈیڈگلیف کے ساتھ مخصوص کوڈ کی مماثلت ہے۔ لوڈنگ چین کو اس میں دکھایا گیا ہے۔ REF _Ref143693067 h اعداد و شمار 6

.

اس کی ابتدائی شکل میں، جو پہلے مرحلے کے طور پر کام کرتا ہے، اس فائل میں ایک ہونے کی توقع ہے۔ .cpl ایکسٹینشن (کنٹرول پینل فائل) اور اس کا مقصد ڈبل کلک ایکشن کے ذریعے عمل میں لانا ہے۔ اس طریقے سے عمل درآمد پر، ایمبیڈڈ شیل کوڈ XOR ڈکرپشن سے گزرتا ہے، اور چلنے والے عمل کو بعد میں انجیکشن کے لیے موزوں میزبان عمل کی شناخت کے لیے چیک کیا جاتا ہے۔

If avp.exe (کاسپرسکی اینڈ پوائنٹ سیکیورٹی پروسیس) چل رہا ہے، %windir%system32UserAccountBroker.exe استعمال کیا جاتا ہے. دوسری صورت میں، ڈیفالٹ براؤزر استعمال کیا جاتا ہے. پھر، یہ میزبان عمل کو معطل حالت میں بناتا ہے، شیل کوڈ کو اس کے مرکزی دھاگے کو ہائی جیک کرکے انجیکشن لگاتا ہے، اور تھریڈ کو دوبارہ شروع کرتا ہے۔

دوسرا مرحلہ، شیل کوڈ، دو حصوں پر مشتمل ہے۔ شیل کوڈ کا پہلا حصہ API ہیشز کو حل کرتا ہے، اسی منفرد ہیش کیلکولیشن تکنیک کا استعمال کرتے ہوئے جسے Deadglyph میں استعمال کیا جاتا ہے، اور عمل کے ناموں کے ساتھ تاروں کو ڈیکرپٹ کرتا ہے۔ یہ اوور رائٹنگ اور بعد ازاں پہلے مرحلے کی فائل کو مٹانے کا کام خود سے حذف کرنے والا تھریڈ شروع کرتا ہے۔ اس کے بعد، شیل کوڈ سیکیورٹی حل کو نشانہ بناتے ہوئے، موجودہ فعال عمل کا معائنہ کرنے کے لیے آگے بڑھتا ہے۔

اگر کسی مخصوص عمل کا پتہ چل جاتا ہے تو، شیل کوڈ سب سے کم ترجیح کے ساتھ سلیپر تھریڈ بناتا ہے (THREAD_PRIORITY_IDLE) اور اسے اپنے آپریشن کو ختم کرنے سے پہلے 60 سیکنڈ تک فعال رہنے کی اجازت دیتا ہے۔ یہ وقفہ ممکنہ طور پر حفاظتی حل کے ذریعے استعمال کیے جانے والے کچھ پتہ لگانے کے طریقہ کار سے بچنے کے لیے احتیاطی اقدام کے طور پر لاگو کیا گیا ہے۔ آخر میں، شیل کوڈ اپنے کوڈ کے دوسرے حصے پر عمل درآمد کرنے کے لیے آگے بڑھتا ہے۔

شیل کوڈ کا دوسرا حصہ اسٹیج تھری کے ساتھ ایمبیڈڈ پی ای فائل لوڈ کرتا ہے اور اس کی ایکسپورٹ کو آرڈینل نمبر کے ساتھ کال کرتا ہے۔ 1.

تیسرا مرحلہ، ایک DLL، ایک .NET لوڈر کے طور پر کام کرتا ہے اور اس میں پے لوڈ ہوتا ہے۔ .rsrc سیکشن پر ایک اقتصادی کینڈر سکین کر لیں۔

پے لوڈ لوڈ کرنے کے لیے، .NET رن ٹائم شروع کیا جاتا ہے۔ .NET کی شروعات کے دوران، دو دلچسپ تکنیکوں کو انجام دیا جاتا ہے، بظاہر ونڈوز سے بچنے کا مقصد اینٹی میل ویئر اسکین انٹرفیس (AMSI) اسکیننگ:

- .NET لوڈر عارضی طور پر ہکس کرتا ہے۔

- یہ پھر ٹھیک طریقے سے پیچ کرتا ہے۔ AmsiInitialize میں نام کی تار درآمد کریں۔ .rdata بھری ہوئی سیکشن clr.dll کرنے کے لئے aMSIinitialize.

چوتھا مرحلہ ایک .NET اسمبلی ہے، جو ConfuserEx کے ساتھ مبہم ہے، جو شیل کوڈ ڈاؤنلوڈر کے طور پر کام کرتا ہے۔ سب سے پہلے، یہ اپنے وسائل سے اپنی ترتیب کو XML فارمیٹ میں XOR-ڈیکرپٹ کرتا ہے۔ نکالی گئی ترتیب کا ایک خوبصورت ورژن پیش کیا گیا ہے۔ REF _Ref143695453 h اعداد و شمار 7

. کنفیگریشن اندراجات میں نیٹ ورک کمیونیکیشن اور بلاک لسٹ شدہ عمل سے متعلق تفصیلات ہوتی ہیں۔

آگے بڑھنے سے پہلے، یہ کنفیگریشن سے بلاک لسٹ شدہ عملوں کی فہرست کے خلاف چلتے ہوئے عمل کو چیک کرتا ہے۔ اگر ایک مماثلت کا پتہ چل جاتا ہے، تو پھانسی روک دی جاتی ہے۔ یہ نوٹ کرنا ضروری ہے کہ تجزیہ کردہ مثال میں، یہ بلاک لسٹ ترتیب نہیں دی گئی تھی۔

اس کے بعد، یہ کنفیگریشن (یو آر ایل، یوزر-ایجنٹ، اور اختیاری طور پر پراکسی) میں مخصوص پیرامیٹرز کا استعمال کرتے ہوئے، کچھ شیل کوڈ بازیافت کرنے کے لیے سی اینڈ سی سرور کو ایک HTTP GET درخواست بھیجتا ہے۔ افسوس کے ساتھ، ہماری تحقیقات کے دوران ہم C&C سرور سے کوئی شیل کوڈ حاصل کرنے میں ناکام رہے۔ بہر حال، ہم قیاس کرتے ہیں کہ جو مواد بازیافت کیا جا رہا ہے وہ ممکنہ طور پر Deadglyph کے انسٹالر کے طور پر کام کر سکتا ہے۔

اس کے بعد، بازیافت شدہ شیل کوڈ کو نئے بنائے گئے تھریڈ کے اندر عمل میں لایا جاتا ہے۔ شیل کوڈ تھریڈ کے مکمل ہونے تک انتظار کرنے کے بعد، شیل کوڈ ڈاؤنلوڈر ڈائریکٹری میں موجود تمام فائلوں کو ہٹا دیتا ہے۔ %WINDIR%ServiceProfilesLocalServiceAppDataLocalTempTfsStoreTfs_DAV.

آخر میں، یہ 20 سیکنڈ کے وقفے کے بعد خود کو حذف کرنے کی کوشش کرتا ہے، اس کے بعد کی کمانڈ کو استعمال کرتے ہوئے، اس کے آپریشن کو ختم کرنے اور باہر نکلنے سے پہلے:

cmd.exe انتخاب /CY /N /DY /T 20 اور Del /f /q

اس سلسلہ میں یہ خود حذف کرنا معنی نہیں رکھتا۔ یہ اس حقیقت کی وجہ سے ہے کہ شیل کوڈ ڈاؤنلوڈر کو انجیکشن لگنے کے بعد براؤزر یا سسٹم کے عمل کے اندر عمل میں لایا جاتا ہے، بجائے اس کے کہ ایک آزاد ایگزیکیوٹیبل کے طور پر کام کیا جائے۔ مزید یہ کہ ابتدائی فائل پہلے ہی دوسرے مرحلے سے ڈیلیٹ کر دی گئی تھی۔ اس مشاہدے سے پتہ چلتا ہے کہ شیل کوڈ ڈاؤنلوڈر اس سلسلہ کا ایک خصوصی پے لوڈ نہیں ہوسکتا ہے اور اسے دوسرے کاموں میں بھی الگ سے استعمال کیا جاسکتا ہے۔

نتیجہ

ہم نے اسٹیلتھ فالکن گروپ کے زیر استعمال ایک جدید ترین بیک ڈور دریافت اور تجزیہ کیا ہے جسے ہم نے Deadglyph کا نام دیا ہے۔ اس کا ایک غیر معمولی فن تعمیر ہے، اور اس کی بیک ڈور صلاحیتیں اس کے C&C کے ذریعہ اضافی ماڈیولز کی شکل میں فراہم کی گئی ہیں۔ ہم ان میں سے تین ماڈیولز حاصل کرنے میں کامیاب ہو گئے، جس سے ڈیڈگلیف کی مکمل صلاحیتوں کا ایک حصہ دریافت ہوا۔

خاص طور پر، Deadglyph کئی طرح کے انسداد کا پتہ لگانے کے طریقہ کار کا حامل ہے، بشمول سسٹم کے عمل کی مسلسل نگرانی اور بے ترتیب نیٹ ورک پیٹرن کا نفاذ۔ مزید برآں، بیک ڈور بعض صورتوں میں اس کے پتہ لگانے کے امکانات کو کم کرنے کے لیے خود کو ان انسٹال کرنے کے قابل ہے۔

مزید برآں، ہماری تحقیقات نے ہمیں VirusTotal پر ایک زبردست ملٹی اسٹیج شیل کوڈ ڈاؤنلوڈر چین کی دریافت کی طرف لے جایا۔ ہمیں شبہ ہے کہ اس ڈاؤنلوڈر چین کا ممکنہ طور پر ڈیڈگلیف کی تنصیب کے عمل میں فائدہ اٹھایا گیا ہے۔

WeLiveSecurity پر شائع ہونے والی ہماری تحقیق کے بارے میں کسی بھی استفسار کے لیے، براہ کرم ہم سے رابطہ کریں۔ ਧਮਕੀینٹیل@eset.com.

ESET ریسرچ نجی APT انٹیلی جنس رپورٹس اور ڈیٹا فیڈز پیش کرتا ہے۔ اس سروس کے بارے میں کسی بھی استفسار کے لیے، ملاحظہ کریں۔ ای ایس ای ٹی تھریٹ انٹیلی جنس صفحہ.

آئی او سیز

فائلوں

|

ان شاء 1 |

فائل کا نام |

کھوج |

Description |

|

C40F1F46D230A85F702DAA38CFA18D60481EA6C2 |

pbrtl.dll |

Win64/Deadglyph.A |

رجسٹری شیل کوڈ لوڈر۔ |

|

740D308565E215EB9B235CC5B720142428F540DB |

N / A |

Win64/Deadglyph.A |

ڈیڈگلیف بیک ڈور - ایگزیکیوٹر۔ |

|

1805568D8362A379AF09FD70D3406C6B654F189F |

N / A |

MSIL/Deadglyph.A |

ڈیڈگلیف بیک ڈور - آرکیسٹریٹر۔ |

|

9CB373B2643C2B7F93862D2682A0D2150C7AEC7E |

N / A |

MSIL/Deadglyph.A |

آرکیسٹریٹر نیٹ ورک ماڈیول۔ |

|

F47CB40F6C2B303308D9D705F8CAD707B9C39FA5 |

N / A |

MSIL/Deadglyph.A |

آرکیسٹریٹر ٹائمر ماڈیول۔ |

|

3D4D9C9F2A5ACEFF9E45538F5EBE723ACAF83E32 |

N / A |

Win64/Deadglyph.A.gen |

عمل تخلیق کار ماڈیول۔ |

|

3D2ACCEA98DBDF95F0543B7C1E8A055020E74960 |

N / A |

Win64/Deadglyph.A |

فائل ریڈر ماڈیول۔ |

|

4E3018E4FD27587BD1C566930AE24442769D16F0 |

N / A |

Win64/Deadglyph.A |

معلومات جمع کرنے والا ماڈیول۔ |

|

7F728D490ED6EA64A7644049914A7F2A0E563969 |

N / A |

Win64/Injector.MD |

شیل کوڈ ڈاؤنلوڈر چین کا پہلا مرحلہ۔ |

سرٹیفکیٹس

|

سیریل نمبر |

00F0FB1390F5340CD2572451D95DB1D92D |

|

انگوٹھا نشان |

DB3614DAF58D041F96A5B916281EA0DC97AA0C29 |

|

موضوع CN |

آر ایچ ایم لمیٹڈ |

|

موضوع O |

آر ایچ ایم لمیٹڈ |

|

موضوع ایل |

سینٹ البانس |

|

موضوع ایس |

Hertfordshire |

|

موضوع سی |

GB |

|

دوستوں کوارسال کریں |

rhm@rhmlimited[.]co.uk |

|

سے درست |

2021-03-16 00:00:00 |

|

اس تاریخ تک کارآمد ہ |

2022-03-16 23:59:59 |

C&C سرورز

|

IP |

ڈومین |

پہلی بار دیکھا |

تبصرہ |

|

185.25.50[.]60 |

chessandlinkss[.]com |

2021-08-25 |

ڈیڈگلیف سی اینڈ سی سرور۔ |

|

135.125.78[.]187 |

easymathpath[.]com |

2021-09-11 |

ڈیڈگلیف سی اینڈ سی سرور۔ |

|

45.14.227[.]55 |

joinushealth[.]com |

2022-05-29 |

شیل کوڈ ڈاؤنلوڈر C&C سرور۔ |

MITER ATT&CK تکنیک

یہ میز استعمال کرتے ہوئے بنایا گیا تھا۔ ورژن 13 MITER ATT&CK فریم ورک کا۔

|

حربہ |

ID |

نام |

Description |

|

وسائل کی ترقی |

انفراسٹرکچر حاصل کریں: ڈومینز |

اسٹیلتھ فالکن نے C&C سرورز اور کوڈ پر دستخط کرنے والا سرٹیفکیٹ حاصل کرنے کے لیے ڈومین رجسٹر کیے ہیں۔ |

|

|

انفراسٹرکچر حاصل کریں: ورچوئل پرائیویٹ سرور |

سٹیلتھ فالکن نے C&C سرورز کے لیے VPS ہوسٹنگ فراہم کنندگان کا استعمال کیا ہے۔ |

||

|

صلاحیتوں کو تیار کریں: میلویئر |

سٹیلتھ فالکن نے حسب ضرورت میلویئر تیار کیا ہے، بشمول کسٹم لوڈرز اور ڈیڈگلیف بیک ڈور۔ |

||

|

صلاحیتیں حاصل کریں: کوڈ پر دستخط کرنے والے سرٹیفکیٹ |

سٹیلتھ فالکن نے کوڈ پر دستخط کرنے والا سرٹیفکیٹ حاصل کر لیا ہے۔ |

||

|

پھانسی |

ونڈوز مینجمنٹ انسٹرومینٹیشن |

Deadglyph اپنی لوڈنگ چین کو انجام دینے کے لیے WMI کا استعمال کرتا ہے۔ |

|

|

کمانڈ اور اسکرپٹنگ ترجمان: ونڈوز کمانڈ شیل |

شیل کوڈ ڈاؤنلوڈر استعمال کرتا ہے۔ cmd.exe خود کو حذف کرنے کے لیے۔ |

||

|

آبائی API |

ڈیڈگلیف ماڈیول استعمال کرتا ہے۔ CreateProcessW اور CreateProcessAsUserW عمل درآمد کے لیے API افعال۔ |

||

|

صارف پر عملدرآمد: نقصان دہ فائل |

شیل کوڈ ڈاؤنلوڈر چین کے لیے صارف کو ڈبل کلک کرنے اور اس پر عمل درآمد کرنے کی ضرورت ہوتی ہے۔ |

||

|

مسلسل |

ایونٹ ٹریگرڈ ایگزیکیوشن: ونڈوز مینجمنٹ انسٹرومینٹیشن ایونٹ سبسکرپشن |

ابتدائی ڈیڈگلیف لوڈر WMI ایونٹ سبسکرپشن کا استعمال کرتے ہوئے برقرار ہے۔ |

|

|

دفاعی چوری |

مبہم فائلیں یا معلومات |

Deadglyph اجزاء کو خفیہ کیا گیا ہے۔ ڈیڈگلیف آرکیسٹریٹر اور ایمبیڈڈ ماڈیولز .NET ری ایکٹر کے ساتھ مبہم ہیں۔ شیل کوڈ ڈاؤنلوڈر ConfuserEx کے ساتھ مبہم ہے۔ |

|

|

اشارے کو ہٹانا: فائل کو حذف کرنا |

Deadglyph خود کو ان انسٹال کر سکتا ہے۔ شیل کوڈ ڈاؤنلوڈر چین خود کو حذف کر دیتا ہے اور WebDAV کیشے میں موجود فائلوں کو حذف کر دیتا ہے۔ |

||

|

رجسٹری میں ترمیم کریں۔ |

Deadglyph رجسٹری میں اپنی کنفیگریشن اور انکرپٹڈ پے لوڈ کو اسٹور کرتا ہے۔ |

||

|

ٹوکن ہیرا پھیری تک رسائی حاصل کریں۔ |

Deadglyph دوسرے صارف کی نقالی کر سکتا ہے۔ |

||

|

فائلوں یا معلومات کو ڈیوبفسکیٹ/ڈی کوڈ کریں۔ |

Deadglyph خفیہ کردہ تاروں کو ڈکرپٹ کرتا ہے۔ شیل کوڈ ڈاؤنلوڈر چین اپنے اجزاء اور کنفیگریشنز کو ڈکرپٹ کرتا ہے۔ |

||

|

سسٹم بائنری پراکسی ایگزیکیوشن: Rundll32 |

ابتدائی ڈیڈگلیف لوڈر کا استعمال کرتے ہوئے عمل میں لایا جاتا ہے۔ rundll32.exe. |

||

|

ایگزیکیوشن گارڈریلز: ماحولیاتی کلید |

Deadglyph کو سسٹم UUID سے اخذ کردہ مشین کے لیے مخصوص کلید کا استعمال کرتے ہوئے انکرپٹ کیا جاتا ہے۔ |

||

|

کمزور دفاع: ٹولز کو غیر فعال یا ترمیم کریں۔ |

شیل کوڈ ڈاؤنلوڈر پیچ کرکے AMSI اسکیننگ سے گریز کرتا ہے۔ clr.dll یاد میں |

||

|

عکاس کوڈ لوڈ ہو رہا ہے۔ |

Deadglyph اپنی مرضی کے مطابق PE لوڈر کا استعمال کرتے ہوئے اپنے ماڈیولز کو عکاسی سے لوڈ کرتا ہے۔ |

||

|

ڈسکوری |

سسٹم سروس کی دریافت |

A Deadglyph ماڈیول WMI استفسار کا استعمال کرتے ہوئے خدمات کو دریافت کرتا ہے۔ Win32_Service سے * منتخب کریں۔ |

|

|

استفسار رجسٹری |

شیل کوڈ ڈاؤنلوڈر چین پہلے سے طے شدہ براؤزر کے لیے رجسٹری سے استفسار کرتا ہے۔ |

||

|

سسٹم نیٹ ورک کنفیگریشن ڈسکوری |

ایک Deadglyph ماڈیول WMI سوالات کا استعمال کرتے ہوئے نیٹ ورک اڈاپٹر دریافت کرتا ہے۔ Win32_NetworkAdapter سے * منتخب کریں۔ اور Win32_NetworkAdapterConfiguration سے * منتخب کریں جہاں InterfaceIndex=%d. |

||

|

سسٹم کے مالک/صارف کی دریافت |

ایک Deadglyph ماڈیول WMI استفسار کے ساتھ صارفین کو دریافت کرتا ہے۔ Win32_UserAccount سے * منتخب کریں۔. |

||

|

عمل دریافت |

ایک Deadglyph ماڈیول WMI استفسار کا استعمال کرتے ہوئے عمل کو دریافت کرتا ہے۔ Win32_Process سے * منتخب کریں۔. |

||

|

سسٹم انفارمیشن ڈسکوری |

ایک Deadglyph ماڈیول WMI استفسارات کا استعمال کرتے ہوئے سسٹم کی معلومات جیسے OS ورژن، ڈرائیوز، ماحولیاتی متغیرات، اور ڈرائیوروں کو دریافت کرتا ہے۔ |

||

|

سافٹ ویئر ڈسکوری |

ایک Deadglyph ماڈیول WMI استفسار کا استعمال کرتے ہوئے انسٹال کردہ سافٹ ویئر دریافت کرتا ہے۔ Win32_Product سے * منتخب کریں۔. |

||

|

سافٹ ویئر ڈسکوری: سیکیورٹی سافٹ ویئر ڈسکوری |

ایک Deadglyph ماڈیول WMI سوالات کا استعمال کرتے ہوئے حفاظتی سافٹ ویئر دریافت کرتا ہے۔ اینٹی وائرس پروڈکٹ سے * منتخب کریں۔, اینٹی سپائی ویئر پروڈکٹ سے * منتخب کریں۔ اور فائر وال پروڈکٹ سے * منتخب کریں۔. شیل کوڈ ڈاؤنلوڈر چین سیکیورٹی کے حل کے لیے چلنے والے عمل کو چیک کرتا ہے۔ |

||

|

جمعکاری |

لوکل سسٹم سے ڈیٹا |

Deadglyph میں فائلوں کو پڑھنے کے لیے ایک ماڈیول ہے۔ |

|

|

کمانڈ اور کنٹرول |

ایپلیکیشن لیئر پروٹوکول: ویب پروٹوکول |

Deadglyph اور شیل کوڈ ڈاؤنلوڈر HTTP پروٹوکول کے ذریعے C&C سرور کے ساتھ بات چیت کرتے ہیں۔ |

|

|

پراکسی |

ڈیڈگلیف اور شیل کوڈ ڈاؤنلوڈر سی اینڈ سی مواصلات کے لیے HTTP پراکسی استعمال کر سکتے ہیں۔ |

||

|

خفیہ کردہ چینل: ہم آہنگ خفیہ نگاری |

Deadglyph C&C مواصلات کو خفیہ کرنے کے لیے AES کا استعمال کرتا ہے۔ |

||

|

جلاوطنی |

C2 چینل کے اوپر Exfiltration |

Deadglyph exfiltration کے لیے C&C چینل استعمال کرتا ہے۔ |

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو ڈیٹا ڈاٹ نیٹ ورک ورٹیکل جنریٹو اے آئی۔ اپنے آپ کو بااختیار بنائیں۔ یہاں تک رسائی حاصل کریں۔

- پلیٹوآئ اسٹریم۔ ویب 3 انٹیلی جنس۔ علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- پلیٹو ای ایس جی۔ کاربن، کلین ٹیک، توانائی ، ماحولیات، شمسی، ویسٹ مینجمنٹ یہاں تک رسائی حاصل کریں۔

- پلیٹو ہیلتھ۔ بائیوٹیک اینڈ کلینیکل ٹرائلز انٹیلی جنس۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://www.welivesecurity.com/en/eset-research/stealth-falcon-preying-middle-eastern-skies-deadglyph/

- : ہے

- : ہے

- : نہیں

- :کہاں

- $UP

- 1

- 10

- 100

- 11

- 125

- 14

- 15٪

- 179

- 180

- 20

- 2012

- 2016

- 2019

- 23

- 25

- 321

- 39

- 41

- 60

- 7

- 75

- 8

- 9

- 91

- a

- کی صلاحیت

- ہمارے بارے میں

- تک رسائی حاصل

- رسائی پذیری

- قابل رسائی

- کے ساتھ

- حاصل

- عمل

- فعال

- سرگرم کارکنوں

- سرگرمیوں

- سرگرمی

- کام کرتا ہے

- اصل میں

- اس کے علاوہ

- ایڈیشنل

- اعلی درجے کی

- فائدہ

- یئایس

- کے بعد

- کے خلاف

- مقصد

- تمام

- مبینہ طور پر

- کی اجازت دیتا ہے

- پہلے ہی

- بھی

- an

- تجزیہ

- تجزیے

- تجزیہ کیا

- اور

- ایک اور

- متوقع ہے

- کوئی بھی

- اے پی آئی

- APIs

- ظاہر

- نقطہ نظر

- اے پی ٹی

- عرب

- عرب امارات

- فن تعمیر

- کیا

- AS

- اسمبلی

- منسلک

- فرض کرو

- At

- حملہ

- حملے

- خود کار طریقے سے

- دستیاب

- سے اجتناب

- واپس

- پچھلے دروازے

- کی بنیاد پر

- بنیادی

- BE

- بن گیا

- کیونکہ

- رہا

- اس سے پہلے

- کیا جا رہا ہے

- یقین ہے کہ

- BEST

- دعوی

- جسم

- دونوں

- براؤزر

- تعمیر

- لیکن

- by

- کیشے

- حساب

- حساب سے

- فون

- کہا جاتا ہے

- بلا

- کالز

- مہم

- کر سکتے ہیں

- صلاحیتوں

- صلاحیت رکھتا

- دارالحکومت

- لے جانے کے

- کیس

- مقدمات

- سینٹر

- کچھ

- سرٹیفکیٹ

- چین

- مشکلات

- تبدیل

- چینل

- حروف

- جانچ پڑتال

- چیک

- انتخاب

- کلائنٹ

- قریب

- کوڈ

- کلیکٹر

- جمع کرتا ہے

- رنگ

- COM

- مجموعہ

- کامن

- ابلاغ

- بات چیت

- مواصلات

- کموینیکیشن

- زبردست

- جزو

- اجزاء

- پر مشتمل

- پر مشتمل ہے

- سمجھوتہ

- سمجھوتہ کیا

- کمپیوٹر

- چل رہا ہے

- کانفرنس

- آپکا اعتماد

- ترتیب

- تشکیل شدہ

- منسلک

- مشتمل

- رابطہ کریں

- پر مشتمل ہے

- پر مشتمل ہے

- مواد

- سیاق و سباق

- مسلسل

- اس کے برعکس

- کنٹرول

- کنٹرول پینل

- کارپوریشن

- اسی کے مطابق

- سکتا ہے

- مل کر

- بنائی

- پیدا

- مخلوق

- خالق

- موجودہ

- اس وقت

- اپنی مرضی کے

- گاہکوں

- گہرا

- اعداد و شمار

- خرابی

- پہلے سے طے شدہ

- ڈگری

- منحصر ہے

- تعینات

- اخذ کردہ

- بیان

- بیان کیا

- تفصیل

- تفصیلات

- پتہ چلا

- کھوج

- کا تعین

- ترقی یافتہ

- ترقی

- فرق

- مختلف

- مشکل

- براہ راست

- دریافت

- پتہ چلتا ہے

- دریافت

- مختلف

- متنوع

- کرتا

- ڈومینز

- نہیں

- ڈرائیور

- ڈرائیوز

- دو

- مدت

- کے دوران

- متحرک

- متحرک طور پر

- ہر ایک

- وسطی

- مشرقی

- مؤثر طریقے

- یا تو

- بلند

- ایمبیڈڈ

- امارات

- ملازم

- ملازمت کرتا ہے

- کو فعال کرنا

- احاطہ

- خفیہ کردہ

- خفیہ کاری

- اختتام پوائنٹ

- اختتام پوائنٹ سیکورٹی

- یقینی بناتا ہے

- ہستی

- اندراج

- ماحولیات

- ماحولیاتی

- ماحول

- نقائص

- ای ایس ای ٹی ریسرچ

- جاسوسی

- قائم کرو

- قیام

- تخمینہ

- Ether (ETH)

- واقعہ

- ثبوت

- واضح

- امتحان

- مثال کے طور پر

- خصوصی

- عملدرآمد

- پھانسی

- پھانسی

- پھانسی

- پھانسی

- exfiltration

- نمائش

- موجود ہے

- باہر نکلنا

- مہارت

- برآمد

- مدت ملازمت میں توسیع

- وسیع

- حد تک

- سہولت

- سہولت

- حقیقت یہ ہے

- ناکامی

- باہمی

- نمایاں کریں

- خصوصیات

- چند

- اعداد و شمار

- فائل

- فائلوں

- آخر

- نتائج

- پہلا

- پانچ

- توجہ مرکوز

- کے بعد

- کے لئے

- فارم

- فارمیٹ

- سابق

- ملا

- چوتھے نمبر پر

- کسر

- فریم ورک

- فریم ورک

- سے

- مکمل

- تقریب

- فعالیت

- افعال

- مزید

- مزید برآں

- پیدا

- نسل

- حاصل

- سرکاری

- يونانی

- گراؤنڈ

- گروپ

- تھا

- ہاتھ

- ہو

- ہیش

- ہیشڈ

- ہیشنگ

- ہے

- ہونے

- یہاں

- ہیکس

- ہائی

- ہائی پروفائل

- نمایاں کریں

- رکاوٹ

- ہکس

- میزبان

- ہوسٹنگ

- گھنٹہ

- HOURS

- HTTP

- HTTPS

- ID

- ایک جیسے

- کی نشاندہی

- شناخت

- ناقابل یقین

- if

- تصویر

- فوری طور پر

- نفاذ

- عملدرآمد

- عمل

- درآمد

- اہم

- in

- دیگر میں

- میں گہرائی

- قابل رسائی

- شامل

- شامل ہیں

- سمیت

- شمولیت

- آزاد

- اشارہ کرتے ہیں

- معلومات

- معلومات

- انفراسٹرکچر

- موروثی طور پر

- ابتدائی

- انیشی ایٹو

- انکوائری

- تنصیب

- مثال کے طور پر

- کے بجائے

- انٹیلی جنس

- انٹیلجنٹ

- ارادہ

- دلچسپ

- انٹرفیس

- بیچوان

- اندرونی طور پر

- بین الاقوامی سطح پر

- انٹرنیٹ

- انٹرنیٹ تک رسائی

- میں

- دلچسپی

- متعارف

- تحقیقات

- ملوث

- شامل ہے

- جاری

- IT

- میں

- خود

- جنوری

- صحافیوں

- Kaspersky

- کلیدی

- چابیاں

- جان

- علم

- جانا جاتا ہے

- زبان

- زبانیں

- شروع

- پرت

- قیادت

- قیادت

- چھوڑ دیا

- لمبائی

- خط

- لیورڈڈ

- لائبریری

- کی طرح

- امکان

- امکان

- LIMIT

- لمیٹڈ

- لائن

- LINK

- منسلک

- لسٹ

- فہرستیں

- لوڈ

- بارک

- لوڈ کر رہا ہے

- بوجھ

- مقامی

- واقع ہے

- منطق

- اب

- دیکھو

- کھو

- سب سے کم

- مین

- بنا

- بناتا ہے

- میلویئر

- انتظام

- میں کامیاب

- انتظام

- انداز

- بہت سے

- نقشہ

- میچ

- مئی..

- مراد

- پیمائش

- میکانزم

- نظام

- یاد داشت

- طریقہ

- مائیکروسافٹ

- مشرق

- مشرق وسطی

- شاید

- منٹ

- مخلوط

- نظر ثانی کرنے

- ماڈیول

- ماڈیولز

- نگرانی

- نظر رکھتا ہے

- زیادہ

- اس کے علاوہ

- ایک سے زیادہ

- نام

- نامزد

- نام

- مقامی

- تشریف لے جائیں

- ضروری

- خالص

- نیٹ ورک

- نئی

- تازہ ترین

- نیا

- نہیں

- قابل ذکر

- خاص طور پر

- براہ مہربانی نوٹ کریں

- اب

- تعداد

- حاصل

- حاصل کی

- واقع

- of

- پیش کرتے ہیں

- تجویز

- اکثر

- on

- ایک

- والوں

- صرف

- چل رہا ہے

- کام

- آپریشن

- آپریشنز

- آپریٹرز

- or

- اصل

- OS

- دیگر

- دوسری صورت میں

- ہمارے

- باہر

- آؤٹ لک

- پیداوار

- پر

- مجموعی جائزہ

- خود

- پی اینڈ ای

- صفحہ

- پینل

- پیرامیٹرز

- حصہ

- حصے

- گزرتا ہے

- پیچ

- پیچ کرنا

- راستہ

- پیٹرن

- زیر التواء

- فیصد

- کارکردگی

- متواتر

- مسلسل

- پلیٹ فارم

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- مہربانی کرکے

- براہ مہربانی رابطہ کریں

- پوائنٹ

- پوائنٹس

- سیاسی

- پوسٹ

- ممکنہ

- ممکنہ طور پر

- عین مطابق

- کی موجودگی

- حال (-)

- پیش

- کی روک تھام

- روکتا ہے

- پہلے

- پرائمری

- ترجیح

- نجی

- استحقاق

- شاید

- آگے بڑھتا ہے

- عمل

- عملدرآمد

- عمل

- پروگرامنگ

- پروگرامنگ زبانوں

- منصوبے

- مناسب

- پروٹوکول

- فراہم

- فراہم

- فراہم کرنے والے

- فراہم کرتا ہے

- پراکسی

- عوامی

- شائع

- مقصد

- مقاصد

- قطر

- سوالات

- بے ترتیب

- بے ترتیب

- بے ترتیب پن

- رینج

- بلکہ

- ری ایکٹر

- ریڈر

- پڑھنا

- موصول

- موصول

- کم

- حوالہ دینا۔

- کہا جاتا ہے

- خطے

- رجسٹرڈ

- رجسٹری

- متعلقہ

- رہے

- باقی

- باقی

- ہٹانے

- رپورٹیں

- کی نمائندگی کرتا ہے

- شہرت

- درخواست

- درخواستوں

- کی ضرورت ہے

- تحقیق

- قرارداد

- وسائل

- وسائل

- ذمہ دار

- باقی

- نتیجہ

- نتیجے

- واپسی

- واپسی

- رائٹرز

- ظاہر

- کردار

- جڑ

- روٹین

- چل رہا ہے

- چلتا ہے

- s

- سیفٹی

- اسی

- سان

- دیکھا

- اسکین

- سکیننگ

- دوسری

- سیکنڈ

- سیکشن

- سیکشنز

- سیکورٹی

- سیکیورٹی سافٹ ویئر

- بھیجنے

- بھیجتا ہے

- احساس

- بھیجا

- علیحدہ

- ستمبر

- خدمت

- سرور

- کام کرتا ہے

- سروس

- سروسز

- مقرر

- سیٹ

- ترتیبات

- کئی

- اشتراک

- دکھایا گیا

- دستخط

- دستخط کی

- اسی طرح

- اسی طرح

- بعد

- ایک

- سائز

- آسمان

- چھوٹے

- So

- سافٹ ویئر کی

- حل

- حل

- کچھ

- کچھ

- بہتر

- نفسیات

- خاص طور پر

- خاص طور پر

- مخصوص

- سپائیویئر

- اسٹیج

- شروع ہوتا ہے

- حالت

- چپکے

- ذخیرہ

- پردہ

- سلک

- ساخت

- موضوع

- سبسکرائب

- بعد میں

- بعد میں

- اس طرح

- پتہ چلتا ہے

- موزوں

- فراہم کی

- حمایت

- سبقت

- معطل

- مشکوک

- کے نظام

- سسٹمز

- ٹیبل

- لے لو

- لینے

- ہدف

- ھدف بنائے گئے

- ھدف بندی

- اہداف

- ٹاسک

- کاموں

- ٹیکنیکل

- تکنیکی تجزیہ

- تکنیک

- سے

- کہ

- ۔

- ان

- ان

- تو

- وہاں.

- یہ

- وہ

- تھرڈ

- اس

- ان

- خطرہ

- خطرات

- تین

- حد

- کے ذریعے

- وقت

- ٹائمسٹیمپ

- عنوان

- کرنے کے لئے

- ٹوکن

- اوزار

- کل

- کی طرف

- روایتی

- منتقل

- منتقل

- علاج کیا

- متحرک

- سچ

- ٹرن

- دو

- قسم

- اقسام

- عام طور پر

- قابل نہیں

- کے تحت

- گزرتا ہے

- یونیکوڈ

- منفرد

- منفرد خصوصیات

- متحدہ

- متحدہ عرب امارات

- نامعلوم

- انلاک

- UNNAMED

- جب تک

- غیر معمولی

- ناپسندیدہ

- اپ ڈیٹ

- تازہ ترین معلومات

- اپ لوڈ کردہ

- صلی اللہ علیہ وسلم

- URL

- us

- استعمال

- استعمال کی شرائط

- استعمال کیا جاتا ہے

- رکن کا

- صارفین

- استعمال

- کا استعمال کرتے ہوئے

- استعمال

- استعمال کرتا ہے

- قیمت

- اقدار

- مختلف اقسام کے

- مختلف

- مختلف

- ورژن

- بہت

- کی طرف سے

- وکٹم

- مجازی

- دورہ

- ضعف

- انتظار

- انتظار کر رہا ہے

- تھا

- we

- ویب

- تھے

- کیا

- جب

- چاہے

- جس

- جبکہ

- وکیپیڈیا

- کھڑکیاں

- ساتھ

- کے اندر

- بغیر

- XML

- سال

- جی ہاں

- ابھی

- زیفیرنیٹ