پر ہماری بلاگ سیریز کے دوسرے حصے میں دوبارہ خوش آمدید لیجر کی بازیافتکی پیدائش! ہمارا مقصد سیڈ ریکوری سروس کی تعمیر کے دوران پیش آنے والی بہت سی تکنیکی رکاوٹوں کو تلاش کرنا ہے، اور لیجر ریکور انہیں محفوظ ڈیزائن اور انفراسٹرکچر کے ساتھ کیسے حل کرتا ہے۔

میں پچھلے حصہ، ہم نے جانچا کہ کس طرح ایک خفیہ ریکوری فقرے کو تقسیم کرکے اس کا بیک اپ لیا جائے، اور Ledger Recover اسے استعمال کرکے آپ کے لیے کیسے کرتا ہے۔ پیڈرسن قابل تصدیق خفیہ شیئرنگ.

اب جب کہ آپ کے پاس تین شیئرز ہیں، اگلا سوال یہ ہے: آپ انہیں اپنے بیک اپ فراہم کنندگان میں محفوظ طریقے سے کیسے تقسیم کر سکتے ہیں؟ درحقیقت، اگر کوئی بدنیتی پر مبنی فریق تمام حصص کو آپ کی ترسیل کے دوران روک لیتا ہے، تو یہ سب سے پہلے بیج کو تقسیم کرنے کے مقصد کو ناکام بنا دیتا ہے۔ سائبرسیکیوریٹی میں، اسے کہا جاتا ہے۔ مین-ان-دی-مڈل حملہ، جہاں ایک حملہ آور آپ کے اور آپ کے وصول کنندہ کے درمیان کھڑا ہوتا ہے، اور رازوں سے پردہ اٹھانے کی کوشش کرنے کے لیے مواصلات کے ساتھ چھیڑ چھاڑ کرتا ہے۔

لیجر ریکوری کا استعمال کرتے وقت، آپ کے بیج کی ترسیل محفوظ تقسیم کے طریقہ کار کے ذریعے انجام دی جاتی ہے۔ یہ کئی خفیہ آلات اور ریاضی کے تصورات پر انحصار کرتا ہے جن کی ہم اچھی طرح وضاحت کریں گے۔

ہم اس مسئلے کو مزید تفصیل سے بیان کرتے ہوئے شروع کریں گے۔ اس کے بعد ہم کئی کرپٹوگرافک ٹولز اور ریاضیاتی تصورات متعارف کرائیں گے جو لیجر ریکور لیوریجز آپ کے بیج کے حصص کو محفوظ طریقے سے بیک اپ فراہم کنندگان میں تقسیم کرتے ہیں۔

کورئیر-ان-دی-مڈل: ایک حقیقی دنیا کی مثال

اپنے آپ کو بد نیت ثالث سے بچانے کا سب سے واضح طریقہ یہ ہے کہ کوئی بھی نہ ہو۔ آپ اپنے دوستوں کے گھروں تک خود چل سکتے ہیں یا شیئرز کی فراہمی کے لیے انہیں ایک ہی بند جگہ پر جمع کر سکتے ہیں۔ لیکن یہ بہت مشکل ہو جاتا ہے اگر آپ کو اکٹھا نہیں کیا جاتا ہے اور آپ حصص کسی دور دراز کے جاننے والے کو بھیجنا چاہتے ہیں۔

یہ فرض کرتے ہوئے کہ ہم جس نیٹ ورک پر بات کرتے ہیں (مثلاً پوسٹل سروس) فطری طور پر ناقابل اعتماد ہے، ہم اس بات کی ضمانت کیسے دے سکتے ہیں کہ چھپنے والوں کو ہمارے خفیہ شیئرز کی کبھی جھلک نہیں ملے گی؟

یہ ایلس اور باب، اور بدنام زمانہ حوا، تین مشہور کرپٹوگرافی شخصیات کو متعارف کرانے کا وقت ہے۔ ایلس کے پاس ایک راز ہے جو وہ باب کے ساتھ بانٹنا چاہتی ہے، اور اسے حوا کے ذریعے بھیجنے کے سوا کوئی چارہ نہیں ہے، جو ان کے ناقابل اعتماد کورئیر ہیں۔ خفیہ الفاظ میں، ایلس اور باب اپنے راز کو محفوظ طریقے سے تبدیل کرنے کے لیے ایک دوسرے کے ساتھ ایک محفوظ مواصلاتی چینل قائم کرنا چاہتے ہیں۔

ایلس اور باب یہ کر سکتے ہیں:

- ایلس اپنا راز ایک باکس میں رکھتی ہے، اسے باب کو بھیجنے سے پہلے اسے اپنے ذاتی تالے سے بند کر دیتی ہے۔

- جب باب کو باکس موصول ہوتا ہے تو اس نے مزید کہا اس کا اپنا تالا، اور اسے واپس بھیج دیتا ہے۔

- ایلس اب آخری بار بھیجنے سے پہلے باکس سے اپنا تالہ ہٹانے کے لیے اپنی چابی کا استعمال کر سکتی ہے۔

- اس عمل کو ختم کرنے کے لیے، باب صرف اپنی چابی کا استعمال کرتے ہوئے اپنے تالے کو ہٹانے اور بازیافت کرتا ہے - آخر کار - ایلس سے راز۔

تمام تبادلے کے دوران، جب بھی حوا کے ہاتھ میں باکس ہوتا تھا، یہ ہمیشہ ایلس کے تالے سے، یا باب کے، یا دونوں سے محفوظ رہتا تھا۔

اگرچہ یہ ایک بہترین آغاز ہے، لیکن اس منظر نامے میں حل ہونے کے لیے کئی مسائل باقی ہیں:

- Mutual authentication: ایلس اور باب کو یہ چیک کرنے کے لیے فول پروف طریقوں کی ضرورت ہے کہ ہر پیڈلاک حقیقی طور پر دوسری پارٹی سے آیا ہے۔ بصورت دیگر، حوا اسے اپنے باکس اور پیڈ لاک کے ساتھ تبدیل کر سکتی ہے اور ایلس یا باب کو یہ یقین کرنے میں بے وقوف بنا سکتی ہے کہ وہ دوسری پارٹی ہے۔

- آگے کی رازداری: اگر حوا نے مقفل باکس چرا لیا، اور بعد میں ایلس یا باب کی چابی چرا لی، تو وہ اصل راز کو بازیافت کر سکتی ہے۔ اس کے بجائے ہم اس بات کو یقینی بنانا چاہتے ہیں کہ مستقبل میں طویل مدتی چابیاں لیک ہونے سے پرانے چوری شدہ پیکٹوں سے سمجھوتہ نہیں ہو سکتا۔

- رازداری کا تحفظ: اس منظر نامے میں، ایلس اور باب کے پتے کورئیر پر ظاہر کیے جاتے ہیں۔ اس عمل کے ڈیجیٹل مساوی میں، ہم ایک پروٹوکول چاہتے ہیں جو وصول کنندگان کے بارے میں کچھ بھی ظاہر نہ کرے۔

ڈیجیٹل پیغامات کو محفوظ بنانا

ڈیجیٹل سیکورٹی میں، a محفوظ چینل دو کے درمیان ڈیٹا کی منتقلی کا ایک طریقہ ہے۔ تصدیق شدہ پارٹیاں اس طرح کے اعداد و شمار رازداری اور سالمیت ضمانت دی جاتی ہے. جب آپ ایک محفوظ چینل استعمال کرتے ہیں تو حملہ آور آپ کے مواصلت سے چھیڑ چھاڑ یا چھیڑ چھاڑ نہیں کر سکتے۔

بیک اپ اور بحالی دونوں کے لیے لیجر ریکور کا پروٹوکول a پر مبنی ہے۔ محفوظ چینل پروٹوکول، یا ایس سی پی۔ یہ جدید کرپٹوگرافی ٹول باکس کے متعدد ٹولز کا استعمال کرتا ہے، جیسے ہم آہنگ اور غیر متناسب خفیہ کاری، سرٹیفکیٹ، اور ڈیجیٹل دستخط۔

اگلے حصے آپ کو ان تمام تصورات پر ایک فوری پرائمر دیں گے، جو آپ کو لیجر ریکور میں استعمال ہونے والی پوری سیکیورٹی اسکیم کو سمجھنے کی اجازت دے گا۔

ہم آہنگ خفیہ نگاری: ایک طاقتور، لیکن محدود ٹول

دو فریقوں کے درمیان تبادلے والے ڈیٹا کی رازداری کی ضمانت کے لیے، ڈیٹا کو عام طور پر ایک ہی خفیہ کلید کے ساتھ انکرپٹ اور ڈکرپٹ کیا جاتا ہے۔

اس عمل کو کہا جاتا ہے۔ ہم آہنگ خفیہ نگاری، جو قدیم چیزوں کا مطالعہ ہے جس میں ایک محفوظ چینل کی ایک یا زیادہ خصوصیات کی ضمانت کے لیے ایک خفیہ کلید شامل ہوتی ہے۔

آپ کی کمیونیکیشنز کی حفاظت کے لیے ایک طاقتور ٹول ہونے کے باوجود، ہم آہنگ خفیہ نگاری کی کچھ واضح حدود ہیں: فرض کریں کہ ایلس باب کے ساتھ کئی خفیہ کردہ پیغامات کا تبادلہ کرنا چاہتی ہے۔ پیغامات بھیجنا شروع کرنے سے پہلے وہ پہلے ایک خفیہ کلید کا انتخاب کرتی ہے، پھر اسے باب کے ساتھ شیئر کرتی ہے۔

یقیناً اب مسئلہ بنتا ہے: ایلس خفیہ کلید کو باب کے ساتھ محفوظ طریقے سے کیسے شیئر کرتی ہے؟ اگر کسی نے چابی پکڑ لی تو ایلس اور باب کی بات چیت مزید خفیہ نہیں رہے گی۔

ایلس باب سے ذاتی طور پر مل کر اسے چابی دے سکتی تھی، لیکن اس معاملے میں ان کی بات چیت کانوں سے دور کیوں نہیں؟

ڈیجیٹل کمیونیکیشنز کے لیے، ہمیں سمیٹرک کلید کا اشتراک کرنے اور محفوظ ڈیٹا ایکسچینج شروع کرنے کے لیے ایک محفوظ طریقہ کی ضرورت ہے۔ یہ جدید خفیہ نگاری کے دو ٹائٹنز کے کام کو متعارف کرانے کا وقت ہے، وائٹ فیلڈ ڈیفی اور مارٹن ہیل مین.

غیر متناسب خفیہ نگاری: اپنی شرمگاہ کو چھپانا۔

Diffie-Hellman کلیدی معاہدہ

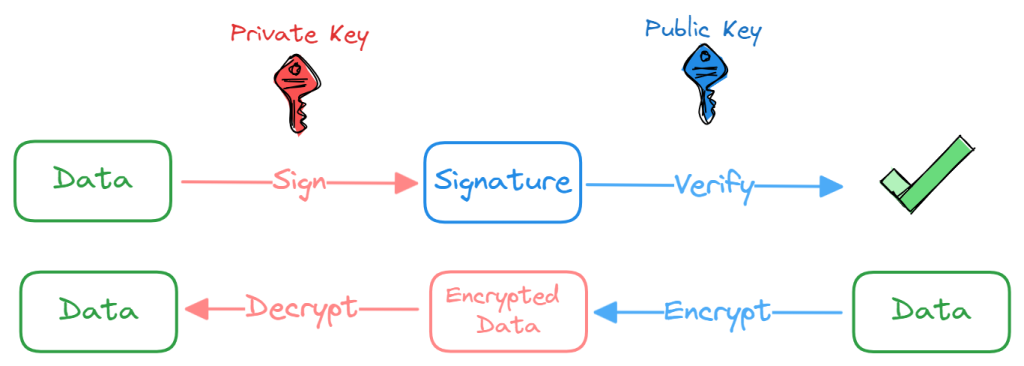

پبلک کی کریپٹوگرافی کے ساتھ، ڈیفی اور ہیل مین مواصلات کو محفوظ بنانے کے لیے ایک نیا طریقہ لے کر آئے۔ انہوں نے انکرپشن اور ڈکرپشن کے لیے دو الگ الگ کلیدوں کے ساتھ ایک پروٹوکول کی وضاحت کی۔ دو چابیاں عام طور پر کہلاتی ہیں۔ عوامی اور نجی چابیاں، ایک جوڑا بنانا جو ڈیٹا کو خفیہ/ڈیکرپٹ اور سائن/تصدیق کرنے کے لیے استعمال کیا جا سکتا ہے۔

عوامی کلید کی خفیہ نگاری ہماری زیادہ تر ڈیجیٹل سیکیورٹی کی بنیاد ہے۔ یہ ویب پر آپ کی حفاظت کے لیے استعمال ہوتا ہے، اور یہ بھی ہے کہ آپ تمام پبلک بلاک چینز پر سکے اور ٹوکن کی ملکیت کو کیسے ثابت کرتے ہیں۔

لیجر اکیڈمی پر اس موضوع کے بارے میں مزید جانیں۔!

جو چیز ہمارے لیے واقعی مجبور ہے وہ یہ ہے کہ ڈفی اور ہیل مین نے ہم آہنگی کیز کو تقسیم کرنے کے لیے عوامی کلید کی خفیہ نگاری کے استعمال کا مشورہ دیا۔ ان کا طریقہ، کے طور پر جانا جاتا ہے Diffie-Hellman کلیدی تبادلہ، ایک مشترکہ راز پر متفق ہونے کے لیے دونوں فریقوں کے درمیان آگے پیچھے تبادلے پر مشتمل ہے۔ اگر صحیح طریقے سے کارکردگی کا مظاہرہ کیا جائے تو، سننے والے ان معلومات سے ایک ہی مشترکہ راز کا حساب نہیں لگا سکتے جو وہ سنتے ہیں۔

TL؛ DR یہ ہے کہ اوپر والے خاکے میں حوا ریاضی کے لحاظ سے اس راز کا پتہ لگانے سے قاصر ہے۔ k اگرچہ اسے ایلس اور باب کے تمام مواصلات تک رسائی حاصل ہے۔ یہ سمجھنے کے لیے کہ یہ مشترکہ راز کسی بھی چھپنے والے سے کیوں محفوظ ہے، ہمیں تھوڑا سا گروپ تھیوری کو کھودنے کی ضرورت ہے۔

Diffie-Hellman کلید کے تبادلے کی حفاظت ایک چکری گروپ پر مجرد لوگارتھم کے مسئلے کی پیچیدگی پر منحصر ہے۔ ایک سائیکل گروپ ایک گروپ ہے جو ایک عنصر کے ذریعہ تیار کیا جاتا ہے۔

مختصراً، ایلس اور باب مشترکہ راز پر متفق ہونے کے لیے درج ذیل اقدامات انجام دیتے ہیں۔ k:

- ایلس اور باب ایک سائیکل گروپ پر متفق ہیں۔ G آرڈر کے n ایک عنصر کی طرف سے پیدا g

- ایلس بے ترتیب نمبر پر ڈرا کرتی ہے۔ 0 < a < n اور بھیجتا ہے pa = جیa ∈ جی باب کو

- باب بے ترتیب نمبر پر ڈرا کرتا ہے۔ 0 < b < n اور بھیجتا ہے pb = جیb ∈ جی ایلس کو

- ایلس مشترکہ راز کی گنتی کرتی ہے۔ k = (pb )a ∈ جی

- باب مشترکہ راز کی گنتی کرتا ہے۔ k = (pa )b ∈ جی

پروٹوکول کی حفاظت کا انحصار تلاش کی سختی پر ہے۔ k = جیab دی g, ga, gb. اسے کہا جاتا ہے کمپیوٹیشن ڈفی-ہیل مین مفروضہ (سی ڈی ایچ)۔ اس مفروضے کو کہ CDH کو حل کرنا مشکل ہے فرض کرتا ہے کہ مجرد لوگارتھم کا مسئلہ حل کرنا مشکل ہے.

اس اسکیم میں، اگرچہ مشترکہ راز چھپنے سے محفوظ ہے، لیکن تبادلہ کیے جانے والے ڈیٹا کی اصلیت کی کوئی ضمانت نہیں ہے۔ بات چیت کو محفوظ رکھنے کے لیے، ایلس اور باب کو کسی نہ کسی طرح ایک دوسرے کو اپنی شناخت ثابت کرنے کی ضرورت ہے۔

باہمی توثیق اور ڈیجیٹل دستخط

ایک ہاتھ سے لکھا ہوا دستخط عام طور پر کسی دستاویز کے مواد کو تسلیم کرنے اور قبول کرنے کے لیے استعمال کیا جاتا ہے۔ صرف دستخط کنندہ ہی دستخط پیش کرنے کے قابل ہے لیکن جو بھی "جانتا ہے" کہ دستخط کیسا لگتا ہے وہ اس بات کی تصدیق کر سکتا ہے کہ دستاویز پر صحیح شخص نے دستخط کیے ہیں۔

اسی طرح کی خصوصیات رکھتے ہوئے، ایک ڈیجیٹل دستخط غیر متناسب خفیہ نگاری کا فائدہ اٹھا کر اضافی مضبوط ضمانتیں فراہم کرتا ہے:

- صداقت: کوئی بھی اس بات کی تصدیق کرسکتا ہے کہ پیغام پر مخصوص عوامی کلید کے مطابق نجی کلید سے دستخط کیے گئے تھے۔

- قطع تعلق نہ کرنا: دستخط کنندہ دستخط کرنے اور پیغام بھیجنے سے انکار نہیں کر سکتا۔

- سالمیت: ٹرانسمیشن کے دوران پیغام کو تبدیل نہیں کیا گیا تھا۔

اب، جب تک ہم عوامی کلید کو جانتے ہیں اور اس پر بھروسہ کرتے ہیں۔ ہمارے نمائندے کے، ہم تمام پیغامات کے ڈیجیٹل دستخط کی تصدیق کر کے ان کی صداقت کی جانچ کر سکتے ہیں۔

تاہم، زیادہ تر حقیقی دنیا کے معاملات میں، ہم یا تو اپنے نمائندے کو قریب سے نہیں جانتے ہیں، یا انہیں حفاظتی وجوہات کی بنا پر اپنے نجی/عوامی کلیدی جوڑے کو باقاعدگی سے تبدیل کرنے کی ضرورت پڑ سکتی ہے۔ اس کی شکل میں تصدیق اور اعتماد کی ایک اضافی پرت کی ضرورت ہے۔ سرٹیفکیٹس، جس میں کسی ہستی کی تفصیل اور ان کی عوامی کلید ہوتی ہے۔

ہر سرٹیفکیٹ پر پیرنٹ پبلک کلید کے ذریعے دستخط ہوتے ہیں۔ روٹ سرٹیفکیٹ اتھارٹی (یا روٹ CA) رکھنے سے جس پر ہم ہمیشہ بھروسہ کرتے ہیں، ہم یکے بعد دیگرے ڈیجیٹل دستخطوں کا استعمال کرکے اعتماد کا ایک سلسلہ بنا سکتے ہیں۔

بیضوی منحنی خطوط: اگلے درجے کی عوامی کلید خفیہ نگاری

بیضوی وکر کرپٹوگرافی (ECC) پبلک کی کریپٹوگرافی کا ایک ذیلی علاقہ ہے جس میں کرپٹوگرافک ایپلی کیشنز کے لیے بیضوی منحنی خطوط استعمال کرنے پر مشتمل ہوتا ہے، مثلاً خفیہ کاری یا دستخطی اسکیموں کے لیے۔

فی الحال سمجھے گئے ریاضی کی بنیاد پر، ECC پہلے کے عوامی کلیدی خفیہ نگاری کے نظاموں کے مقابلے میں نمایاں طور پر زیادہ محفوظ بنیاد فراہم کرتا ہے جیسے RSA.

اسی حفاظتی سطح کے ساتھ، ECC میں دیگر غیر متناسب کرپٹو سسٹمز کے مقابلے میں چھوٹی کلیدی لمبائی شامل ہوتی ہے، جو اسے محدود وسائل کے ساتھ ایمبیڈڈ سسٹمز کے لیے ایک اچھا انتخاب بناتی ہے۔

اگر آپ مزید جاننا چاہتے ہیں، اس مضمون بیضوی منحنی خطوط کو بہتر طور پر سمجھنے میں مدد مل سکتی ہے۔

ایک عنصر کی ترتیب g گروپ کا ایک اہم پیرامیٹر ہے Diffie-Hellman کلیدی تبادلے کا۔ جب گروپ ایک بیضوی وکر ہے، تو وہ عنصر ایک نقطہ ہوتا ہے، اور اس کی ترتیب اس کی ابتدائی قدر پر گھومنے سے پہلے اپنے آپ میں کتنی بار شامل کی جا سکتی ہے۔

نوٹ کریں کہ اس اضافے کا حقیقی اعداد کے مقابلے میں آپ کے معمول کی رقم سے کوئی تعلق نہیں ہے، لیکن اضافیت کی اسی طرح کی خصوصیات ہیں۔

آئیے بیضوی وکر کو لیتے ہیں۔ ای: وائی2 = ایکس3 + 2x + 3۔ میدان کے اوپر 𝔽97 ایک مثال کے طور. ایک مجرد فنکشن کے طور پر، اس کی نمائندگی نیچے دی گئی تصویر میں پوائنٹس سے ہوتی ہے۔ ہم نقطہ پر توجہ مرکوز کریں گے P =(3، 6) اور اس کے تمام ملٹیلز۔

ہم دیکھتے ہیں کہ 5 کے بعد۔P، ہم شروع میں واپس آئے ہیں اور ہم نے پہلے کی طرح ہی پوائنٹس کو مارا ہے۔ اس سے کوئی فرق نہیں پڑتا ہے کہ اسکیلر کی قیمت کتنی ہے۔ P سے ضرب کیا جاتا ہے، ہم ہمیشہ اپنے 5 ابتدائی پوائنٹس میں سے ایک کو ماریں گے۔

اس طرح کا حکم P 5 ہے، اور یہ جو ذیلی گروپ تیار کرتا ہے اس میں بالکل 5 پوائنٹس ہوتے ہیں۔ تاہم کرپٹوگرافک ایپلی کیشنز کے لیے، آرڈر 5 سے بڑا ہے، بے ترتیب پن کو بڑھاتا ہے۔

یہ سب میش کریں: تصدیق کے ساتھ ای سی ڈی ایچ

اب ہمارے پاس وہ تمام ٹولز ہیں جن کی ہمیں ایک زبردست کلیدی تبادلہ پروٹوکول بنانے کی ضرورت ہے: Elliptic Curve Diffie-Hellman (ECDH).

ECDH ایک معیاری کرپٹوگرافک اسکیم ہے جو کلیدی جوڑوں اور مشترکہ راز کو پیدا کرنے کے لیے Elliptic Curve کرپٹوگرافی کا استعمال کرتے ہوئے، Diffie-Hellman کلیدی تبادلہ کو لاگو کرتی ہے جسے ہم نے اوپر بیان کیا ہے۔

یہ بیضوی وکر اور اس کے پیدا کرنے والے نقطہ کو منتخب کرکے شروع ہوتا ہے۔ اس کے بعد دونوں فریق قابل اعتماد سرٹیفکیٹس کا تبادلہ کرتے ہیں، جو انہیں اپنی متعلقہ عوامی کلیدوں کی صداقت کی تصدیق کرنے کی اجازت دیتا ہے۔ ایک بار تصدیق ہوجانے کے بعد، وہ ایک مشترکہ خفیہ k بنا سکتے ہیں جس کی گنتی اس طرح کی جاتی ہے:

k = dA . ڈیB . جی

dA: ایلس کی پرائیویٹ کلید

dB: باب کی نجی کلید

جی: ای سی پوائنٹ

حاصل کرنے کے لئے آگے کی رازداری پراپرٹی، ایلس اور باب دونوں کی چابیاں کا جوڑا عارضی ہونا چاہیے، یعنی وہ موقع پر ہی تیار کی جاتی ہیں اور پروٹوکول کے ایک ہی عمل کے لیے استعمال ہوتی ہیں۔ ہم ایک Elliptic Curve Diffie-Hellman Ephemeral (ECDHE) کے بارے میں بات کرتے ہیں۔ اس منظر نامے میں، آلہ پر جامد کلیدوں اور HSMs دونوں کی طرف سے دستخط شدہ عارضی کلیدیں، چابیاں کی مضبوط تصدیق کو فعال کرتی ہیں۔ یہاں تک کہ اگر مستقبل میں جامد چابیاں تک غیر مجاز رسائی ہوتی ہے، تو یہ عارضی کلیدوں کے ذریعے محفوظ کردہ تبادلے کے لیے ڈکرپشن کی صلاحیتیں نہیں دے گی۔

مزید برآں، ہم نے محفوظ چینل کے اندر آلات کی جامد چابیاں چھپا کر پروٹوکول میں ایک قابل ذکر اضافہ نافذ کیا ہے۔ یہ احتیاطی اقدام حملہ آوروں کو آلات کے جامد سرٹیفکیٹ پر مرئیت حاصل کرنے سے روکتا ہے، جس کے نتیجے میں، بیک اپ/ریسٹور آپریشنز کے دوران استعمال ہونے والے منفرد شناخت کنندگان کے رساو کا باعث بن سکتا ہے۔

لیجر ریکوری پر واپس: ایک بیج کا سفر

ٹھیک ہے، ایک منٹ کے لیے توقف کا وقت ہے۔

ہم نے سیکیورٹی اور ریاضی دونوں سے متعلق بہت سارے موضوعات کا احاطہ کیا ہے، اور نتیجہ کسی بھی غیر محفوظ نیٹ ورک پر محفوظ طریقے سے بات چیت کرنے کے لیے ایک پروٹوکول ہے۔ اب تک ہم نے جو کچھ دیکھا ہے اس کا خلاصہ کرتے ہیں:

دو ادارے ایک پر اتفاق کرتے ہوئے ایک غیر محفوظ چینل پر محفوظ مواصلت کر سکتے ہیں۔ منفرد راز شکریہ ای سی ڈی ایچ ایجو کہ Diffie-Hellman کلیدی معاہدے کے پروٹوکول کا نفاذ ہے جو استعمال کرتا ہے۔ عارضی چابیاں آگے کی رازداری کی حفاظت کے لیے۔ ہر ادارہ قابل ہے۔ صداقت کی تصدیق کریں ان کے نامہ نگار کے ایک ابتدائی کا شکریہ سرٹیفکیٹ کی توثیق.

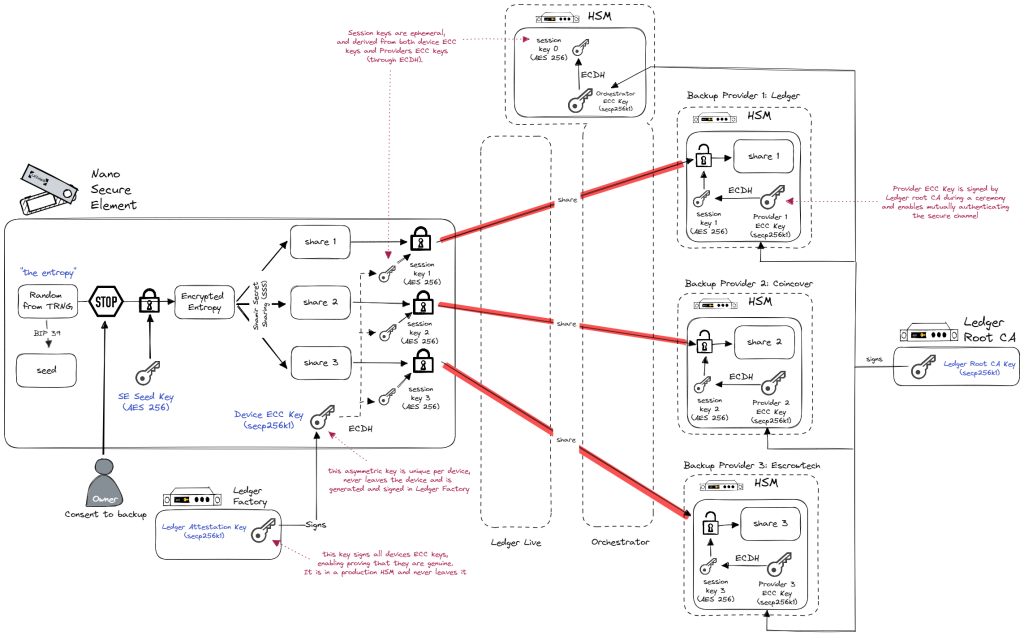

لیجر ریکوری کے معاملے میں، ہم نے سیکیور چینل پروٹوکول کا استعمال کرتے ہوئے چار محفوظ چینلز قائم کیے ہیں۔ یہ چینلز ڈیوائس کو بیک اپ فراہم کرنے والے اور آرکیسٹریٹر میں سے ہر ایک سے جوڑتے ہیں، یہ سبھی ہارڈ ویئر سیکیورٹی ماڈیولز (HSMs) سے لیس ہیں۔

ہر اداکار اپنا ذاتی سرٹیفکیٹ رکھتا ہے، جس پر ایک لیجر سرٹیفکیٹ کے ذریعے دستخط ہوتے ہیں جو ٹرسٹ چین کی جڑ کے طور پر کام کرتا ہے۔ جب صارف کا آلہ سب سے پہلے آرکیسٹریٹر کو بیک اپ انجام دینے کے اپنے ارادے کو منتقل کرتا ہے، تو یہ ایک تصدیق شدہ ECDHE شروع کرتا ہے۔ ان کے تحت mTLS سیشنز، آرکیسٹریٹر معلومات کو منتقل کرتا ہے جو مستقبل کے محفوظ چینلز کو صارف کی مخصوص بیک اپ درخواست کے ساتھ منسلک کرے گا، اس کے ساتھ صارف کی شناخت کے ساتھ جس کی تصدیق کے لیے درخواست کی جائے گی جب بیج کی بعد میں بحالی کی جائے گی۔

جتنا ہم اس سے بچنے کی کوشش کرتے ہیں، بعض اوقات سرور پر راز کو ذخیرہ کرنے اور اس پر کارروائی کرنے کی ضرورت ہوتی ہے۔ یہ خطرناک ہوسکتا ہے کیونکہ سرورز کی حفاظت کرنا اور ان تک رسائی ایک غیر معمولی کام ہے۔ اس خطرے کو کم کرنے کے لیے، وہ کمپنیاں اور صنعتیں جو سیکیورٹی کے استعمال کو اہمیت دیتی ہیں۔ ہارڈ ویئر سیکیورٹی ماڈیولز. وہ خصوصی ہارڈ ویئر ہیں جو کرپٹوگرافک کیز کی حفاظت کرتے ہیں اور کرپٹوگرافک پروسیسنگ فراہم کرتے ہیں۔ ہم اس بلاگ سیریز کے بعد کے حصوں میں HSMs کے بارے میں مزید بات کریں گے۔

سب کچھ آخر کار پورے آپریشن کا سب سے اہم حصہ انجام دینے کے لیے تیار ہے: صارف کے بیج کے تین حصص کو منتقل کرنا۔

ایک بار پھر، ہم نئے محفوظ چینلز بناتے ہیں، لیکن اس بار صارف کے لیجر ڈیوائس اور بیک اپ فراہم کرنے والوں کے HSMs کے درمیان براہ راست. بیج کے حصص کو ایک اینڈ ٹو اینڈ انکرپٹڈ چینل میں ان کے اسٹوریج کی آخری جگہ پر منتقل کیا جاتا ہے، جبکہ اس بات کی ضمانت دی جاتی ہے کہ وہ صحیح منزل تک پہنچ رہے ہیں (یہ وہ جگہ ہے جہاں پیڈرسن سیکرٹ شیئرنگ کی تصدیق کی گئی ہے۔ حصہ 1 مفید ہے)۔

صارف کا آلہ بیک اپ فراہم کرنے والوں کے HSMs کو ایک ایک کر کے تصدیق کرتا ہے، اور بیک اپ فراہم کرنے والے جانتے ہیں کہ وہ منفرد آفیشل لیجر ڈیوائس کے ساتھ تبادلہ کر رہے ہیں جس نے یہ مخصوص بیک اپ درخواست شروع کی تھی۔

صارف کے آلے اور بیک اپ فراہم کنندگان کے HSMs کے علاوہ کوئی بھی ان باہمی توثیق شدہ محفوظ چینلز کی ہم آہنگ کلیدوں کے ذریعے خفیہ کردہ بیج کے حصص کو نہیں دیکھتا، یہاں تک کہ آرکیسٹریٹر کو بھی نہیں۔

محفوظ طریقے سے موصول… اور ذخیرہ کیا؟

اس حصے میں، ہم نے کئی نئے تصورات متعارف کرائے ہیں، جن میں سے کچھ کافی تکنیکی ہیں۔ ان تصورات میں سے ہر ایک کو ایک محفوظ ٹرانسمیشن قائم کرنے کی ضرورت ہے جو تبادلے کی رازداری اور سالمیت کی ضمانت دیتا ہے۔ نیٹ ورک کی حفاظت سے قطع نظر، اب ہم اپنے خفیہ حصص اس خوف کے بغیر بھیج سکتے ہیں کہ ان کے ساتھ چھیڑ چھاڑ یا روکا جا سکتا ہے۔. یہ کافی اپ گریڈ ہے!

اس پورے عمل کو آپ کے لیجر ہارڈویئر ڈیوائس اور ہر بیک اپ فراہم کنندہ کی ملکیت HSMs کی شکل میں ساؤنڈ کرپٹوگرافی اور محفوظ ہارڈ ویئر کی حمایت حاصل ہے۔

اب وقت آگیا ہے کہ بیج کے حصص کی وصولی کی طرف بڑھیں! ہمیں بس بیک اپ فراہم کرنے والوں سے یہ کہنا ہے کہ وہ ہمیں وہ حصص واپس بھیج دیں جو وہ اپنے انفراسٹرکچر پر محفوظ کر رہے ہیں…

لیکن انتظار کریں: وہ اس انتہائی حساس ڈیٹا کو کس طرح محفوظ کر رہے ہیں؟ اگر ہمارے پاس سب سے زیادہ محفوظ مواصلاتی چینلز ہوں تو اس سے ہمیں کوئی فائدہ نہیں ہوگا، لیکن ہمارے بیک اپ فراہم کرنے والے صرف حصص کو سادہ متن میں رکھ رہے تھے، چوری ہونے کی بھیک مانگ رہے تھے۔

لہذا اس سے پہلے کہ ہم بحالی کے بارے میں بات کریں – ہم وہاں پہنچ جائیں گے، میں وعدہ کرتا ہوں! -، ہمیں اپنے بیج کے حصص کی حفاظت پر بات کرنے کے لیے حصہ 3 میں ایک تیز چکر لگانا ہوگا۔ دیکھتے رہنا!

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو ڈیٹا ڈاٹ نیٹ ورک ورٹیکل جنریٹو اے آئی۔ اپنے آپ کو بااختیار بنائیں۔ یہاں تک رسائی حاصل کریں۔

- پلیٹوآئ اسٹریم۔ ویب 3 انٹیلی جنس۔ علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- پلیٹو ای ایس جی۔ آٹوموٹو / ای وی، کاربن، کلین ٹیک، توانائی ، ماحولیات، شمسی، ویسٹ مینجمنٹ یہاں تک رسائی حاصل کریں۔

- بلاک آفسیٹس۔ ماحولیاتی آفسیٹ ملکیت کو جدید بنانا۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://www.ledger.com/blog/part-2-genesis-of-ledger-recover-securely-distributing-the-shares

- : ہے

- : ہے

- : نہیں

- :کہاں

- $UP

- 13

- 32

- 7

- a

- قابلیت

- ہمارے بارے میں

- اوپر

- قبول کریں

- تک رسائی حاصل

- حاصل

- تسلیم کرتے ہیں

- کام کرتا ہے

- شامل کیا

- اس کے علاوہ

- ایڈیشنل

- پتے

- کے بعد

- پھر

- اتفاق

- معاہدہ

- یلس

- تمام

- کی اجازت

- کی اجازت دیتا ہے

- ساتھ

- بھی

- تبدیل

- ہمیشہ

- an

- اور

- اور بنیادی ڈھانچہ

- کوئی بھی

- کسی

- کچھ

- ایپلی کیشنز

- نقطہ نظر

- کیا

- ارد گرد

- AS

- فرض کرو

- At

- تصدیق شدہ

- توثیق کرتا ہے

- کی توثیق

- صداقت

- اتھارٹی

- سے اجتناب

- دور

- واپس

- حمایت کی

- بیک اپ

- کی بنیاد پر

- بنیاد

- BE

- ہو جاتا ہے

- رہا

- اس سے پہلے

- شروع

- کیا جا رہا ہے

- مومن

- نیچے

- اس کے علاوہ

- بہتر

- کے درمیان

- بڑا

- بٹ

- بلاکس

- بلاگ

- باب

- دونوں

- باکس

- عمارت

- لیکن

- by

- CA

- کہا جاتا ہے

- کالز

- آیا

- کر سکتے ہیں

- نہیں کر سکتے ہیں

- صلاحیتوں

- کیس

- مقدمات

- سرٹیفکیٹ

- سرٹیفکیٹ اتھارٹی

- سرٹیفکیٹ

- چین

- تبدیل

- چینل

- چینل

- چیک کریں

- انتخاب

- سکے

- آتا ہے

- عام طور پر

- ابلاغ

- مواصلات

- کموینیکیشن

- کمپنیاں

- مقابلے میں

- زبردست

- پیچیدگی

- سمجھوتہ

- کمپیوٹنگ

- تصورات

- رازداری

- رابطہ قائم کریں

- مشتمل

- پر مشتمل ہے

- مواد

- درست

- اسی کے مطابق

- سکتا ہے

- کورس

- احاطہ کرتا ہے

- تخلیق

- اہم

- cryptographic

- کرپٹپٹ

- اس وقت

- وکر

- سائبر سیکیورٹی

- اعداد و شمار

- ڈیٹا ایکسچینج

- کی وضاحت

- نجات

- انحصار کرتا ہے

- بیان کیا

- تفصیل

- ڈیزائن

- منزل

- تفصیل

- آلہ

- کے الات

- ڈی آئی جی

- ڈیجیٹل

- ظاہر

- بات چیت

- بحث

- مختلف

- تقسیم کرو

- تقسیم

- تقسیم

- do

- دستاویز

- کرتا

- dr

- مدد دیتی ہے

- کے دوران

- e

- ہر ایک

- اس سے قبل

- EC

- یا تو

- عنصر

- بیضوی

- ایمبیڈڈ

- کو فعال کرنا

- خفیہ کردہ

- خفیہ کاری

- آخر سے آخر تک

- اضافہ

- کو یقینی بنانے کے

- اداروں

- ہستی

- لیس

- مساوی

- قائم کرو

- قائم

- Ether (ETH)

- موقع

- بھی

- کبھی نہیں

- بالکل

- مثال کے طور پر

- بہترین

- ایکسچینج

- تبادلہ

- تبادلے

- تبادلہ

- عملدرآمد

- پھانسی

- وضاحت

- تلاش

- اضافی

- دور

- خوف

- میدان

- اعداد و شمار

- فائنل

- آخر

- تلاش

- ختم

- پہلا

- توجہ مرکوز

- کے بعد

- کے لئے

- فارم

- آگے

- آگے

- فاؤنڈیشن

- چار

- سے

- تقریب

- مستقبل

- جمع

- پیدا

- پیدا

- پیدا ہوتا ہے

- پیدا کرنے والے

- پیدائش

- حاصل

- GIF

- دے دو

- دی

- جھلک

- مقصد

- اچھا

- عطا

- عظیم

- گروپ

- اس بات کی ضمانت

- بات کی ضمانت

- ضمانت دیتا ہے

- تھا

- ہاتھ

- ہاتھوں

- ہارڈ

- مشکل

- ہارڈ ویئر

- ہارڈ ویئر ڈیوائس

- ہارڈ ویئر سیکیورٹی

- ہے

- ہونے

- he

- مدد

- اس کی

- اسے

- ان

- مارو

- پکڑو

- کی ڈگری حاصل کی

- مکانات

- کس طرح

- کیسے

- تاہم

- HTTPS

- رکاوٹیں

- i

- شناخت کار

- شناختی

- if

- نفاذ

- عملدرآمد

- عمل

- اہم

- in

- اضافہ

- صنعتوں

- بدنام

- معلومات

- انفراسٹرکچر

- موروثی طور پر

- ابتدائی

- شروع

- شروع ہوا

- شروع کرتا ہے

- غیر محفوظ

- کے بجائے

- سالمیت

- ارادہ

- بات چیت

- بیچوان

- میں

- متعارف کرانے

- متعارف

- شامل

- مسائل

- IT

- میں

- خود

- صرف

- رکھتے ہوئے

- کلیدی

- چابیاں

- جان

- جانا جاتا ہے

- آخری

- بعد

- پرت

- قیادت

- لیک

- لیجر

- چھوڑ دیا

- سطح

- لیتا ہے

- لیورنگنگ

- کی طرح

- حدود

- لمیٹڈ

- محل وقوع

- تالا لگا

- تالے

- لانگ

- طویل مدتی

- اب

- دیکھنا

- بہت

- بناتا ہے

- بہت سے

- ریاضیاتی

- ریاضی طور پر

- ریاضی

- معاملہ

- زیادہ سے زیادہ چوڑائی

- مئی..

- پیمائش

- میکانزم

- سے ملو

- پیغام

- پیغامات

- طریقہ

- منٹ

- تخفیف کریں

- جدید

- ماڈیولز

- زیادہ

- سب سے زیادہ

- منتقل

- بہت

- ایک سے زیادہ

- ضرب

- ضرورت ہے

- نیٹ ورک

- کبھی نہیں

- نئی

- اگلے

- نہیں

- قابل ذکر

- کچھ بھی نہیں

- ناول

- اب

- تعداد

- تعداد

- مختصر

- حاصل کرنا

- واضح

- واقع

- of

- سرکاری

- بڑی عمر کے

- on

- موقع پر

- ایک بار

- ایک

- صرف

- آپریشن

- آپریشنز

- or

- حکم

- نکالنے

- اصل

- دیگر

- دوسری صورت میں

- ہمارے

- باہر

- پر

- خود

- ملکیت

- ملکیت

- کے پیکٹ

- جوڑی

- جوڑے

- پیرامیٹر

- حصہ

- خاص طور پر

- جماعتوں

- حصے

- پارٹی

- روکنے

- انجام دینے کے

- کارکردگی

- کارکردگی کا مظاہرہ

- انسان

- ذاتی

- متعلق

- مقام

- سادہ متن

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- پوائنٹ

- پوائنٹس

- پوسٹل

- طاقتور

- روکتا ہے

- پرائمر

- کی رازداری

- نجی

- ذاتی کلید

- مسئلہ

- عمل

- پروسیسنگ

- پیدا

- مناسب طریقے سے

- خصوصیات

- جائیداد

- حفاظت

- محفوظ

- حفاظت

- پروٹوکول

- ثابت کریں

- فراہم

- فراہم کنندہ

- فراہم کرنے والے

- فراہم کرتا ہے

- عوامی

- عوامی کلید

- عوامی چابیاں

- مقصد

- رکھتا ہے

- سوال

- فوری

- بے ترتیب

- بے ترتیب پن

- پہنچنا

- تیار

- اصلی

- حقیقی دنیا

- واقعی

- وجوہات

- موصول

- وصول کنندگان

- بازیافت

- بحالی

- وصولی

- کہا جاتا ہے

- بے شک

- باقاعدگی سے

- ہٹا

- نمائندگی

- درخواست

- درخواست کی

- ضرورت

- وسائل

- متعلقہ

- باقی

- بحال

- نتیجہ

- ٹھیک ہے

- رسک

- خطرہ

- جڑ

- محفوظ

- محفوظ طریقے سے

- سیفٹی

- اسی

- منظر نامے

- سکیم

- منصوبوں

- دوسری

- خفیہ

- سیکشنز

- محفوظ بنانے

- محفوظ طریقے سے

- محفوظ

- سیکورٹی

- دیکھنا

- بیج

- دیکھا

- منتخب

- بھیجنے

- بھیجنا

- بھیجتا ہے

- حساس

- بھیجا

- سیریز

- سروس

- سیشن

- کئی

- سیکنڈ اور

- مشترکہ

- حصص

- اشتراک

- وہ

- ہونا چاہئے

- دستخط

- دستخط

- نمایاں طور پر

- اسی طرح

- صرف

- ایک

- چھوٹے

- So

- اب تک

- حل

- حل کرتا ہے

- کچھ

- آواز

- خصوصی

- مخصوص

- مخصوص

- کمرشل

- کھڑا ہے

- شروع کریں

- شروع

- شروع ہوتا ہے

- رہنا

- مراحل

- چرا لیا

- چوری

- ذخیرہ

- ذخیرہ

- ذخیرہ

- مضبوط

- مطالعہ

- اس طرح

- مختصر

- تبادلہ

- سسٹمز

- لے لو

- بات

- ٹاسک

- ٹیکنیکل

- سے

- شکریہ

- کہ

- ۔

- مستقبل

- کے بارے میں معلومات

- ان

- ان

- تو

- نظریہ

- وہاں.

- یہ

- وہ

- اس

- اچھی طرح سے

- اگرچہ؟

- تین

- کے ذریعے

- اس طرح

- TIE

- وقت

- اوقات

- کرنے کے لئے

- ٹوکن

- کے آلے

- آلات

- اوزار

- موضوع

- موضوعات

- منتقلی

- بھروسہ رکھو

- قابل اعتماد

- کوشش

- ٹرن

- دو

- آخر میں

- قابل نہیں

- بے نقاب

- کے تحت

- سمجھ

- سمجھا

- منفرد

- us

- استعمال کی شرائط

- استعمال کیا جاتا ہے

- استعمال

- کا استعمال کرتے ہوئے

- عام طور پر

- استعمال کرنا۔

- توثیق

- قیمت

- قابل قبول

- توثیق

- اس بات کی تصدیق

- تصدیق کرنا

- بہت

- کی نمائش

- انتظار

- چاہتے ہیں

- چاہتا ہے

- تھا

- راستہ..

- طریقوں

- we

- ویب

- اچھی طرح سے جانا جاتا ہے

- تھے

- کیا

- جب

- جب بھی

- جس

- جبکہ

- ڈبلیو

- پوری

- کیوں

- وکیپیڈیا

- گے

- ساتھ

- کے اندر

- بغیر

- الفاظ

- کام

- دنیا

- گا

- آپ

- اور

- اپنے آپ کو

- زیفیرنیٹ