IoT آلات، اپنے فوائد کے باوجود، میلویئر کے لیے انتہائی حساس ہیں۔ ان کا محدود سائز اور کمپیوٹنگ کی طاقت انہیں آسان ہدف بناتی ہے۔ ان آلات کو حملوں سے بچانا انٹرپرائز سیکیورٹی ٹیموں کے لیے روزمرہ کا چیلنج ہے۔

آئیے اس پر گہری نظر ڈالتے ہیں کہ IoT میلویئر اس قدر تشویشناک کیوں ہے اور IoT آلات کو میلویئر حملوں سے بچانے کے طریقوں کا جائزہ لیتے ہیں۔

IoT ڈیوائسز میلویئر کے لیے کیوں حساس ہیں۔

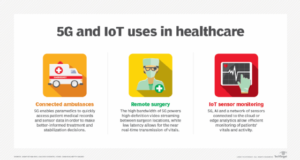

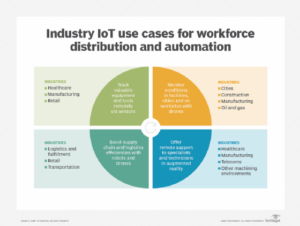

IoT ڈیوائس کو کسی بھی غیر معیاری کمپیوٹنگ ڈیوائس کے طور پر درجہ بندی کیا جاتا ہے۔ وہ صارفین کی مصنوعات ہو سکتی ہیں، ان میں سمارٹ ٹی وی اور پہننے کے قابل ہو سکتے ہیں، یا وہ صنعتی ہو سکتے ہیں، جیسے کنٹرول سسٹم، نگرانی کے کیمرے، اثاثہ ٹریکرز یا طبی آلات. ان کی توجہ سے قطع نظر، IoT آلات نے دنیا کے کام کرنے اور زندگی گزارنے کا طریقہ بدل دیا ہے۔

ہزاروں مختلف قسم کے IoT آلات موجود ہیں، لیکن وہ سبھی نیٹ ورک سے جڑنے کی صلاحیت کا اشتراک کرتے ہیں۔ کنیکٹیویٹی ان آلات کو دور سے کنٹرول کرنے کے قابل بناتی ہے اور ان کے ڈیٹا تک رسائی اور جمع کرنے کے قابل بناتی ہے۔

ان کے بہت سے فوائد کے باوجود، وہ جو ڈیٹا تیار کرتے ہیں، اکٹھا کرتے ہیں اور شیئر کرتے ہیں، ساتھ ہی وہ جو آپریشن بھی کرتے ہیں، وہ IoT ڈیوائسز کو بدنیتی پر مبنی ہیکرز کے لیے انتہائی پرکشش بناتے ہیں۔ حقیقت یہ ہے کہ وہ نیٹ ورک سے جڑے ہوئے ہیں ان پر دور دراز سے حملہ کرنے کے لیے کھلا چھوڑ دیتا ہے، اور ان کی شکل کے عوامل کا مطلب ہے کہ ان کے پاس خود کو خطرات اور استحصال سے بچانے کے لیے ضروری بلٹ ان سیکیورٹی کی کمی ہے۔

IoT کی کمزوریاں اور کمزوریاں

Bitdefender کی 2023 IoT سیکیورٹی لینڈ اسکیپ رپورٹ کے مطابق، ریاستہائے متحدہ میں گھروں میں اوسطاً 46 ڈیوائسز انٹرنیٹ سے منسلک ہیں اور ہر 24 گھنٹے میں ان ڈیوائسز کے خلاف اوسطاً آٹھ حملے ہوتے ہیں۔ اور یہ صرف صارف IoT ڈیوائسز ہیں۔

Nozomi نیٹ ورکس کے تقسیم شدہ IoT ہنی پاٹس اگست 2023 کے دوران روزانہ سینکڑوں اور ہزاروں منفرد حملہ آور IP پتوں کے درمیان دیکھے گئے۔

IoT حملوں کا مقصد آلہ پر کنٹرول حاصل کرنا، حساس ڈیٹا کو چوری کرنا یا مٹانا، یا اسے کی botnet. کامیاب حملے - خاص طور پر اگر اہم بنیادی ڈھانچے یا طبی نظاموں کو چلانے والے منسلک آلات کے خلاف درج کیا جائے تو - اس کے نتیجے میں شدید جسمانی اثرات مرتب ہو سکتے ہیں۔

مندرجہ ذیل سیکورٹی کے مسائل IoT آلات کو میلویئر کے لیے حساس بنائیں:

- ڈیوائس کی پابندیاں۔ زیادہ تر IoT آلات کو کم سے کم ہارڈ ویئر اور سافٹ ویئر کی صلاحیتوں کے ساتھ ڈیزائن کیا گیا ہے جو ان کے کاموں کو انجام دینے کے لیے کافی ہیں۔ اس سے جامع حفاظتی میکانزم یا ڈیٹا کے تحفظ کے لیے بہت کم صلاحیت رہ جاتی ہے، جس سے وہ حملوں کا زیادہ خطرہ بن جاتے ہیں۔

- ہارڈ کوڈ اور ڈیفالٹ پاس ورڈ۔ ہارڈ کوڈڈ اور ڈیفالٹ پاس ورڈز حملہ آوروں کو طاقت کے ہتھکنڈے استعمال کرنے والے آلہ کی توثیق کو کریک کرنے کا ایک مضبوط موقع فراہم کرتے ہیں۔ HEH botnet، مثال کے طور پر، ہارڈ کوڈ شدہ اسناد اور بروٹ فورسڈ پاس ورڈز استعمال کرنے والے آلات کو متاثر کرتا ہے۔

- خفیہ کاری کی کمی۔ سادہ متن میں ذخیرہ یا منتقل کیا گیا ڈیٹا چھپنے، بدعنوانی اور ہائی جیکنگ کا خطرہ ہے۔ IoT ڈیوائس سے بھیجی گئی اہم ٹیلی میٹری معلومات، مثال کے طور پر، غلط نتائج فراہم کرنے کے لیے جوڑ توڑ کی جا سکتی ہے۔

- کمزور اجزاء۔ عام ہارڈویئر اجزاء کے استعمال کا مطلب ہے الیکٹرانک سرکٹ بورڈز اور کمیونیکیشن پروٹوکول کا علم رکھنے والا کوئی بھی شخص، جیسے یونیورسل غیر مطابقت پذیر وصول کنندہ/ٹرانسمیٹر اور انٹر انٹیگریٹڈ سرکٹ، ایک ڈیوائس کو الگ کر سکتا ہے اور ہارڈ ویئر کی کمزوریوں کو تلاش کر سکتا ہے۔

- ڈیوائس کا تنوع۔ ڈیسک ٹاپ، لیپ ٹاپ اور موبائل فونز کے مقابلے میں، IoT ڈیوائسز فارم فیکٹر اور OS میں نمایاں طور پر مختلف ہوتی ہیں۔ نیٹ ورک ٹیکنالوجیز اور پروٹوکول IoT ڈیوائسز کا بھی یہی حال ہے۔ اس تنوع کو معیاری سطح کا تحفظ فراہم کرنے کے لیے زیادہ پیچیدہ حفاظتی اقدامات اور کنٹرولز کی ضرورت ہوتی ہے۔

- آڈٹ کی صلاحیتوں کا فقدان۔ حملہ آور IoT آلات سے سمجھوتہ کرتے ہیں اور ان کی سرگرمیوں کے ریکارڈ ہونے یا ان کا پتہ چلنے کے خوف کے بغیر ان کا استحصال کرتے ہیں۔ ہو سکتا ہے کہ متاثرہ آلات اپنی کارکردگی یا سروس میں کوئی قابل ذکر تنزلی نہ دکھائیں۔

- خراب اپ ڈیٹ میکانزم۔ بہت سے آلات میں فرم ویئر یا سافٹ ویئر کو محفوظ طریقے سے اپ ڈیٹ کرنے کی صلاحیت نہیں ہے۔ اس کمی کی وجہ سے کمپنیوں کو IoT ڈیوائسز کو نئی کمزوریوں سے محفوظ رکھنے کے لیے اہم وسائل کا ارتکاب کرنے کی ضرورت ہوتی ہے، جس سے بہت سے آلات بے نقاب ہوتے ہیں۔ اس کے علاوہ، IoT ڈیوائسز میں عام طور پر طویل تعیناتی ہوتی ہے، اس لیے ان کو نئے اٹیک ماڈلز کے خلاف محفوظ کرنا مشکل ہو جاتا ہے۔

- سیکورٹی سے متعلق آگاہی کا فقدان۔ تنظیمیں اکثر IoT ڈیوائسز کو ان کی کمزوریوں اور مجموعی نیٹ ورک سیکیورٹی پر ان کے اثرات کو پوری طرح سمجھے بغیر تعینات کرتی ہیں۔ اسی طرح، زیادہ تر صارفین کو کسی نئے آلے کو انٹرنیٹ سے منسلک کرنے سے پہلے پہلے سے طے شدہ پاس ورڈ اور سیٹنگز کو تبدیل کرنے کا علم نہیں ہے، جس سے گیجٹ حملہ آوروں کے لیے ایک آسان ہدف بن جاتا ہے۔

IoT میلویئر اور حملے

IoT ڈیوائسز سائبر سیکیورٹی کی خلاف ورزیوں اور میلویئر انفیکشن کی کسی بھی تعداد میں ملوث ہو سکتے ہیں، اور ان کے اثرات فوری، جھڑپ اور بڑی رکاوٹوں کا سبب بن سکتے ہیں۔ حملوں میں بوٹنیٹس، رینسم ویئر، ڈسٹرکشن ویئر اور بدمعاش آلات شامل ہیں۔

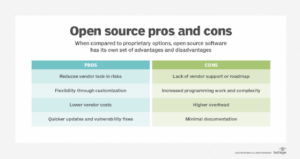

- آئی او ٹی بوٹنیٹس۔ Botnet میلویئر اکثر اوپن سورس ہوتا ہے اور زیر زمین فورمز پر آزادانہ طور پر دستیاب ہوتا ہے۔ اسے زیادہ سے زیادہ ڈیوائسز کو متاثر کرنے اور کنٹرول کرنے کے لیے ڈیزائن کیا گیا ہے جبکہ ساتھ ہی ساتھ دوسرے بوٹ نیٹ میلویئر کو ڈیوائس کا کنٹرول لینے سے روکتا ہے۔ ان کی ناقص سیکیورٹی کی وجہ سے، IoT ڈیوائسز دھمکی دینے والے اداکاروں کو ان کو بوٹس کے طور پر بھرتی کرنے اور تباہ کن DDoS حملوں کو شروع کرنے کے لیے بہت زیادہ بوٹنیٹس بنانے کے قابل بناتی ہیں۔ درحقیقت، 2023 نوکیا تھریٹ انٹیلی جنس رپورٹ کے مطابق، IoT بوٹنیٹس آج تمام DDoS ٹریفک کا 40% سے زیادہ پیدا کرتے ہیں، جو کہ پچھلے سال کے مقابلے میں پانچ گنا زیادہ ہے۔ پہلا بڑا IoT botnet حملہ 2016 میں آیا میرائی بوٹ نیٹ حملہ. 600,000 سے زیادہ IoT آلات متاثر ہوئے، بشمول CCTV کیمرے اور گھریلو روٹرز۔ کئی بڑی ویب سائٹس گھنٹوں تک آف لائن بند رہیں۔ IoT botnets دوسرے حملے شروع کر سکتے ہیں، بشمول بروٹ فورس حملے، فشنگ حملے اور سپیم مہمات۔

- رینسم ویئر۔ اگرچہ IoT آلات کی کافی مقدار مقامی طور پر قیمتی ڈیٹا کو ذخیرہ نہیں کرتی ہے، پھر بھی وہ ransomware حملے کا شکار ہو سکتے ہیں۔ IoT ransomware کسی ڈیوائس کی فعالیت کو لاک کر دیتا ہے، سمارٹ ڈیوائسز کو منجمد کر دیتا ہے اور کاروباری آپریشنز یا اہم انفراسٹرکچر کو بند کر دیتا ہے۔ FLocker اور El Gato ransomware، مثال کے طور پر، موبائل فون، ٹیبلیٹ اور سمارٹ ٹی وی کو نشانہ بناتے ہیں، حملہ آور متاثرہ آلات کو غیر مقفل کرنے سے پہلے ادائیگی کا مطالبہ کرتے ہیں۔ اگرچہ صرف متاثرہ IoT آلات کو دوبارہ ترتیب دینا ممکن ہو سکتا ہے، لیکن کسی بڑی صورتحال کے سامنے آنے سے پہلے سینکڑوں یا ہزاروں آلات پر ایسا کرنے سے حملہ آور کو کافی فائدہ ملتا ہے۔ صحیح وقت یا جگہ پر رینسم ویئر کا حملہ شکار کو تاوان ادا کرنے کے علاوہ بہت کم یا کوئی آپشن نہیں دیتا۔

- تباہی کا سامان۔ یہ ایک بنائی گئی اصطلاح ہے، لیکن یہ اس IoT میلویئر کے ارادے کو پکڑ لیتی ہے۔ ڈسٹرکشن ویئر ایک ایسا حملہ ہے جسے سیاسی، نظریاتی یا محض بدنیتی پر مبنی مقاصد کے لیے بنیادی ڈھانچے کو تباہ کرنے کے لیے ڈیزائن کیا گیا ہے۔ مثال کے طور پر: یوکرین کے پاور گرڈ کے خلاف 2015 کا حملہ۔ نفیس اور منصوبہ بند حملے نے پورے پاور گرڈ کو تباہ کر دیا۔ آپریشن کو مکمل طور پر بحال ہونے میں مہینوں کا وقت تھا۔ حملے کے ایک حصے میں اہم سیریل سے ایتھرنیٹ کنورٹرز پر فرم ویئر کو اوور رائٹ کرنا، حقیقی آپریٹرز کو ریموٹ کنٹرول جاری کرنے کے قابل ہونے سے روکنا شامل تھا۔ متاثرہ آلات کو نئے آلات سے تبدیل کرنا پڑا۔ اسی طرح کا حملہ 2022 میں ہوا.

- بدمعاش آلات۔ IoT ڈیوائسز کو کنٹرول کرنے کی کوشش کرنے کے بجائے، بہت سے سائبر کرائمینز صرف ایک بدمعاش ڈیوائس کو IoT نیٹ ورک سے جوڑ دیتے ہیں اگر یہ مکمل طور پر محفوظ نہ ہو۔ یہ ایک رسائی پوائنٹ بناتا ہے جہاں سے حملہ آور نیٹ ورک میں مزید محور ہو سکتا ہے۔

IoT میلویئر حملوں کا پتہ لگانے کا طریقہ

IoT آلات اب عملی طور پر ہر بڑی صنعت کے لازمی اجزاء ہیں۔ سیکورٹی ٹیموں کو ان کی تعیناتی اور استعمال کے لیے مخصوص خطرے کے پیچیدہ عوامل کو سمجھنا چاہیے۔ IoT میلویئر کا پتہ لگانے کی تکنیک، تاہم، ابھی بھی بہت زیادہ کام جاری ہے۔ مثال کے طور پر، معیاری آن بورڈ ڈائنامک اور سٹیٹک تجزیہ تکنیک IoT آلات کے متنوع فن تعمیر اور وسائل کی رکاوٹوں کی وجہ سے ممکن نہیں ہے۔

IoT میلویئر کا پتہ لگانے کا بہترین طریقہ ایک مرکزی نگرانی کا نظام ہے جو ڈیوائس کی سرگرمیوں جیسے کہ نیٹ ورک ٹریفک، وسائل کی کھپت اور صارفین کے تعامل کے ذریعے کام کرتا ہے، اور پھر رویے کی پروفائلز بنانے کے لیے AI کا استعمال کرتا ہے۔ یہ پروفائلز سائبر حملوں یا سافٹ ویئر کی بدنیتی پر مبنی تبدیلیوں سے پیدا ہونے والے کسی بھی انحراف کا پتہ لگانے میں مدد کر سکتے ہیں، قطع نظر آلہ کی قسم۔ وہ آلات جو خفیہ ڈیٹا تیار کرتے ہیں یا ہینڈل کرتے ہیں انہیں a کا استعمال کرنا چاہیے۔ وکندریقرت زدہ تعلیمی ماڈل ماڈلز کی تربیت کے دوران ڈیٹا کی رازداری کو یقینی بنانے کے لیے۔

مستقبل کے IoT کا پتہ لگانے کے طریقوں میں برقی مقناطیسی سگنل کا تجزیہ شامل ہوسکتا ہے۔ IRISA میں کام کرنے والے سیکورٹی محققین، مثال کے طور پر، کی نشاندہی برقی مقناطیسی سرگرمی کا تجزیہ کرکے 98% درستگی کے ساتھ Raspberry Pi ڈیوائس پر چلنے والا میلویئر۔ اس تکنیک کا ایک بڑا فائدہ یہ ہے کہ اس کا پتہ نہیں لگایا جا سکتا، اسے بلاک یا کسی بھی میلویئر سے بچایا نہیں جا سکتا۔

IoT میلویئر کو کیسے روکا جائے۔

جب تک میلویئر کا فوری طور پر پتہ لگانے اور بلاک کرنے کا کوئی قابل عمل اور موثر طریقہ نہیں ہے، بہترین طریقہ یہ ہے کہ آلات کو تعیناتی سے پہلے اور اس کے دوران مکمل طور پر محفوظ کیا جائے۔

درج ذیل اقدامات کریں:

- مضبوط اجازت کو فعال کریں۔ ہمیشہ ڈیفالٹ پاس ورڈ تبدیل کریں۔ جہاں ممکن ہو، ملٹی فیکٹر توثیق کا استعمال کریں۔

- ہمیشہ آن انکرپشن کا استعمال کریں۔ تمام ڈیٹا اور نیٹ ورک کمیونیکیشن چینلز کو ہر وقت انکرپٹ کریں۔

- غیر ضروری خصوصیات کو غیر فعال کریں۔ اگر کچھ خصوصیات استعمال نہیں کی جاتی ہیں - مثال کے طور پر، بلوٹوتھ اگر آلہ Wi-Fi کے ذریعے بات چیت کرتا ہے تو - حملے کی سطح کو کم کرنے کے لیے انہیں غیر فعال کریں۔

- پیچ اور اپ ڈیٹس کا اطلاق کریں۔ دوسرے تمام نیٹ ورک اثاثوں کی طرح، تمام IoT ایپلیکیشنز اور آلات کو اپ ٹو ڈیٹ رکھیں، خاص طور پر فرم ویئر۔ یہ پرانے آلات کے لیے پریشانی کا باعث ہو سکتا ہے جن کو پیچ نہیں کیا جا سکتا۔ اگر اپ گریڈ کرنا ممکن نہ ہو تو آلات کو الگ نیٹ ورک پر رکھیں تاکہ وہ دوسرے آلات کو خطرے میں نہ ڈالیں۔ گیٹ وے کے آلات اس قسم کے آلات کو دریافت اور حملہ کرنے سے بچانے میں مدد کر سکتے ہیں۔

- محفوظ APIs۔ APIs IoT ماحولیاتی نظام کا ایک اہم حصہ ہیں۔ وہ آلات اور بیک اینڈ سسٹم کے درمیان ایک انٹرفیس فراہم کرتے ہیں۔ نتیجے کے طور پر، تناؤ IoT آلات کے ذریعے استعمال ہونے والے تمام APIs کی جانچ کریں اور انہیں چیک کریں تاکہ یہ یقینی بنایا جا سکے کہ صرف مجاز آلات ہی ان کے ذریعے بات چیت کر سکتے ہیں۔

- ایک جامع اثاثہ انوینٹری کو برقرار رکھیں۔ ہر IoT ڈیوائس کو انوینٹری مینجمنٹ ٹول میں شامل کریں۔ ID، مقام، سروس کی تاریخ اور دیگر اہم میٹرکس کو ریکارڈ کریں۔ یہ IoT ایکو سسٹم میں مرئیت کو بہتر بناتا ہے، سیکیورٹی ٹیموں کو نیٹ ورک سے جڑنے والے بدمعاش آلات کی شناخت کرنے میں مدد کرتا ہے اور ٹریفک کے غیر معمولی نمونوں کو جھنڈا لگاتا ہے جو حملے میں پیشرفت کی نشاندہی کرسکتے ہیں۔ نیٹ ورک دریافت کرنے والے ٹولز ٹیموں کو بڑے اور تیزی سے پھیلتے ہوئے IoT نیٹ ورکس کے اوپر رہنے میں بھی مدد کر سکتے ہیں۔

- مضبوط نیٹ ورک سیکیورٹی کو نافذ کریں۔ ان تمام نیٹ ورکس کو الگ کریں جن سے IoT ڈیوائسز منسلک ہوں اور وقف شدہ پیری میٹر ڈیفنسز کو تعینات کریں۔

- IoT بیک اینڈ ایپلی کیشنز کی نگرانی کریں۔ غیر معمولی سرگرمی سے خبردار کرنے کے لیے الرٹس سیٹ کریں اور کمزوریوں کے لیے باقاعدگی سے اسکین کریں۔

- سیکیورٹی کے ساتھ متحرک رہیں۔ حملے کے نئے طریقے یا مالویئر دریافت ہونے پر تخفیف کو لاگو کریں۔ IoT خطرے کے منظر نامے میں ہونے والی پیش رفت سے باخبر رہیں۔ پتہ لگانے کے لیے ایک اچھی طرح سے مشق کی گئی منصوبہ بندی کریں۔ ransomware کا جواب دیں۔ اور DDoS حملے۔

- گھر سے کام کی پالیسیاں بنائیں۔ چونکہ زیادہ سے زیادہ لوگ کنزیومر IoT ڈیوائسز کو اپنے ہوم نیٹ ورکس سے جوڑتے ہیں، گھر سے کام کرنے والے ملازمین کو ان پالیسیوں پر سختی سے عمل کرنا چاہیے جو یہ بتاتی ہیں کہ وہ کس طرح کارپوریٹ نیٹ ورکس اور وسائل تک رسائی حاصل کرتے ہیں۔ سمارٹ ہوم ڈیوائسز میں کمزور سیکیورٹی بھی ہو سکتی ہے، خطرے کو کھولنا کہ ایک حملہ آور کمپنی کے نیٹ ورک میں انٹری پوائنٹ بنا سکتا ہے۔ ملازمین کو ان کے سمارٹ آلات سے پیدا ہونے والے حفاظتی خطرات سے آگاہ کریں اور یہ یقینی بنائیں کہ وہ حملوں سے محفوظ ہیں۔

- ایک بگ باؤنٹی پروگرام رکھیں۔ ایتھیکل ہیکرز کو انعامات کی پیشکش کریں جو IoT ایکو سسٹم کے ہارڈ ویئر یا سافٹ ویئر کے اندر کسی کمزوری یا بگ کو کامیابی سے دریافت کرتے ہیں اور اس کی اطلاع دیتے ہیں۔

آئی او ٹی حملوں کا مستقبل

IoT میلویئر کی کمزوریوں کو کم کرنے کے لیے ایک منصوبہ قائم کرنا اور IoT حملوں کا مقابلہ کرنے کے طریقے کا تعین کرنا تمام تنظیموں کے لیے ایک ترجیح ہے۔ IoT حملوں کی تعدد صرف اس وقت بڑھے گی جب دنیا تیزی سے سمارٹ ٹیکنالوجیز پر انحصار کرتی جا رہی ہے۔

IoT ماحولیاتی نظام قدرتی طور پر ایک بڑے حملے کی سطح کے ساتھ پیچیدہ ہوتے ہیں۔ بدنیتی پر مبنی ہیکرز بجا طور پر IoT آلات کو کم لٹکنے والے پھل کے طور پر دیکھتے ہیں۔ عالمی سطح پر قبول شدہ IoT حفاظتی معیارات کی کمی IoT آلات کو محفوظ رکھنا زیادہ مشکل بنا دیتی ہے۔ پہل، جیسے کہ ان سے NIST, ENISA، یورپی ٹیلی مواصلات معیارات کا ادارہ اور ioXt الائنس، مستقبل کے IoT آلات کے لیے بلٹ ان سیکیورٹی کو بہت بہتر بنائے گا۔ EU کے سائبر لچک ایکٹ، اس دوران، اس بات کو یقینی بنانا ہے۔ مینوفیکچررز سیکورٹی کو بہتر بناتے ہیں ان کے ڈیجیٹل آلات کا۔

مائیکل کوب، CISSP-ISSAP، IT انڈسٹری میں 20 سال سے زیادہ کا تجربہ رکھنے والے ایک مشہور سیکورٹی مصنف ہیں۔

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو ڈیٹا ڈاٹ نیٹ ورک ورٹیکل جنریٹو اے آئی۔ اپنے آپ کو بااختیار بنائیں۔ یہاں تک رسائی حاصل کریں۔

- پلیٹوآئ اسٹریم۔ ویب 3 انٹیلی جنس۔ علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- پلیٹو ای ایس جی۔ کاربن، کلین ٹیک، توانائی ، ماحولیات، شمسی، ویسٹ مینجمنٹ یہاں تک رسائی حاصل کریں۔

- پلیٹو ہیلتھ۔ بائیوٹیک اینڈ کلینیکل ٹرائلز انٹیلی جنس۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- : ہے

- : نہیں

- :کہاں

- $UP

- 000

- 01

- 1

- 20

- 20 سال

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- کی صلاحیت

- قابلیت

- مقبول

- تک رسائی حاصل

- رسائی

- کے مطابق

- درستگی

- ایکٹ

- سرگرمیوں

- سرگرمی

- اداکار

- اس کے علاوہ

- پتے

- فائدہ

- کے خلاف

- AI

- مقصد

- مقصد ہے

- تنبیہات سب

- تمام

- بھی

- ہمیشہ

- کے درمیان

- an

- تجزیہ

- تجزیہ

- اور

- کوئی بھی

- کسی

- علاوہ

- APIs

- ایپلی کیشنز

- نقطہ نظر

- کیا

- AS

- اثاثے

- اثاثے

- At

- حملہ

- حملے

- پرکشش

- آڈٹ

- اگست

- کی توثیق

- مصنف

- اجازت

- مجاز

- دستیاب

- اوسط

- آگاہ

- کے بارے میں شعور

- پیچھے کے آخر میں

- BE

- ہو جاتا ہے

- اس سے پہلے

- کیا جا رہا ہے

- فوائد

- BEST

- کے درمیان

- بگ

- بلاک

- بلاک کردی

- مسدود کرنے میں

- بلوٹوت

- کی botnet

- botnets

- خودکار صارف دکھا ئیں

- فضل

- فضل پروگرام

- خلاف ورزیوں

- بگ کی اطلاع دیں

- بگ فضل

- تعمیر میں

- کاروبار

- کاروباری معاملات

- لیکن

- by

- آیا

- کیمروں

- مہمات

- کر سکتے ہیں

- نہیں کر سکتے ہیں

- صلاحیتوں

- اہلیت

- قبضہ

- کیس

- کیونکہ

- سی سی ٹی وی

- مرکزی

- کچھ

- چیلنج

- چیلنج

- موقع

- تبدیل

- تبدیل کر دیا گیا

- چینل

- چیک کریں

- جمع

- وعدہ کرنا

- کامن

- ابلاغ

- مواصلات

- کمپنیاں

- کمپنی کے

- پیچیدہ

- اجزاء

- وسیع

- سمجھوتہ

- کمپیوٹنگ

- کمپیوٹنگ طاقت

- اندیشہ

- رابطہ قائم کریں

- منسلک

- منسلک آلات

- مربوط

- رابطہ

- رکاوٹوں

- صارفین

- صارفی مصنوعات

- صارفین

- کھپت

- کنٹرول

- کنٹرول

- کنٹرول

- کارپوریٹ

- فساد

- سکتا ہے

- مقابلہ

- کریکنگ

- تخلیق

- پیدا

- اسناد

- اہم

- تنقیدی انفراسٹرکچر

- سائبر

- سائبر اٹیکس

- cybercriminals

- سائبر سیکیورٹی

- روزانہ

- اعداد و شمار

- ڈیٹا کی رازداری

- ڈیٹا کے تحفظ

- تاریخ

- DDoS

- وقف

- گہرے

- پہلے سے طے شدہ

- مطالبہ

- تعیناتی

- تعیناتی

- تعینات

- ڈیزائن

- کے باوجود

- کا پتہ لگانے کے

- پتہ چلا

- کھوج

- کا تعین کرنے

- تباہ کن

- رفت

- آلہ

- کے الات

- مختلف

- مشکل

- ڈیجیٹل

- دریافت

- دریافت

- دریافت

- رکاوٹیں

- تقسیم کئے

- متنوع

- تنوع

- کر

- ڈان

- نیچے

- دو

- کے دوران

- متحرک

- آسان

- ماحول

- ماحولیاتی نظام۔

- موثر

- اثرات

- el

- الیکٹرانک

- ملازمین

- ملازم

- کو چالو کرنے کے

- کے قابل بناتا ہے

- خفیہ کاری

- بہت بڑا

- کو یقینی بنانے کے

- انٹرپرائز

- انٹرپرائز سیکیورٹی

- پوری

- اندراج

- ضروری

- اخلاقی

- EU

- یورپ

- ہر کوئی

- كل يوم

- جانچ پڑتال

- مثال کے طور پر

- وجود

- توسیع

- تجربہ

- دھماکہ

- استحصال

- ظاہر

- انتہائی

- حقیقت یہ ہے

- عنصر

- عوامل

- گر

- خوف

- خصوصیات

- پہلا

- پرچم

- توجہ مرکوز

- پر عمل کریں

- کے بعد

- کے لئے

- فارم

- فورمز

- آزادانہ طور پر

- برفیلی

- فرکوےنسی

- سے

- مکمل طور پر

- فعالیت

- مزید

- مستقبل

- حاصل کرنا

- پیدا

- حقیقی

- دے دو

- فراہم کرتا ہے

- عالمی سطح پر

- بہت

- گرڈ

- ہیکروں

- تھا

- ہینڈل

- ہارڈ ویئر

- ہے

- مدد

- مدد کرتا ہے

- انتہائی

- تاریخ

- ہوم پیج (-)

- ہومز

- HOURS

- گھر

- کس طرح

- کیسے

- تاہم

- HTTPS

- سینکڑوں

- آئکن

- ID

- شناخت

- if

- فوری طور پر

- اثر

- اہم

- کو بہتر بنانے کے

- بہتر

- بہتر ہے

- in

- شامل

- سمیت

- اضافہ

- دن بدن

- اشارہ کرتے ہیں

- صنعتی

- صنعت

- انفیکشن

- معلومات

- انفراسٹرکچر

- اقدامات

- کے بجائے

- انٹیلی جنس

- ارادے

- بات چیت

- انٹرفیس

- انٹرنیٹ

- میں

- انوینٹری

- انوینٹری مینجمنٹ

- ملوث

- IOT

- آئی او ٹی ڈیوائس

- آئی ٹی آلات

- IP

- آئی پی پتے

- نہیں

- مسئلہ

- IT

- آئی ٹی صنعت

- فوٹو

- صرف

- رکھیں

- رکھتے ہوئے

- علم

- نہیں

- زمین کی تزئین کی

- لیپ ٹاپ

- بڑے

- شروع

- قیادت

- سیکھنے

- چھوڑ کر

- سطح

- لیوریج

- لمیٹڈ

- تھوڑا

- زندگی

- مقامی طور پر

- محل وقوع

- تالے

- لانگ

- دیکھو

- بہت

- اہم

- بنا

- بناتا ہے

- بنانا

- میلویئر

- میلویئر کا پتہ لگانا

- انتظام

- جوڑی

- بہت سے

- مطلب

- کا مطلب ہے کہ

- اس دوران

- اقدامات

- نظام

- طبی

- طریقہ

- طریقوں

- پیمائش کا معیار

- شاید

- کم سے کم

- تخفیف کریں

- موبائل

- ڈاؤن لوڈ، اتارنا

- ماڈل

- ترمیم

- نگرانی

- ماہ

- زیادہ

- سب سے زیادہ

- بہت

- ملفیکٹور کی توثیق

- ضروری

- ضروری

- نیٹ ورک

- نیٹ ورک سیکورٹی

- نیٹ ورک ٹریفک

- نیٹ ورک

- نئی

- نیسٹ

- نہیں

- نوکیا

- اب

- تعداد

- of

- آف لائن

- اکثر

- بڑی عمر کے

- on

- جہاز

- والوں

- صرف

- کھول

- اوپن سورس

- آپریشنز

- آپریٹرز

- اختیار

- or

- تنظیم

- تنظیمیں

- OS

- دیگر

- پر

- مجموعی طور پر

- حصہ

- خاص طور پر

- پاس ورڈز

- گزشتہ

- پیچ

- پیٹرن

- ادا

- ادائیگی

- لوگ

- انجام دینے کے

- کارکردگی

- فشنگ

- فشنگ حملوں

- فونز

- جسمانی

- محور

- مقام

- سادہ متن

- منصوبہ

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- کافی مقدار

- پوائنٹ

- پالیسیاں

- سیاسی

- غریب

- ممکن

- طاقت

- پاور گرڈ

- کی روک تھام

- ترجیح

- کی رازداری

- چالو

- حاصل

- پروفائلز

- پروگرام

- پیش رفت

- حفاظت

- محفوظ

- حفاظت

- تحفظ

- پروٹوکول

- فراہم

- مقاصد

- ڈال

- جلدی سے

- اثرات

- تاوان

- ransomware کے

- رینسم ویئر حملہ

- میں تیزی سے

- Raspberry

- رسبری PI

- ریکارڈ

- درج

- بھرتی

- کو کم

- بے شک

- باقاعدگی سے

- ریموٹ

- دور

- معروف

- کی جگہ

- رپورٹ

- کی ضرورت ہے

- محققین

- لچک

- وسائل

- وسائل

- بحال

- نتیجہ

- نتائج کی نمائش

- انعامات

- ٹھیک ہے

- رسک

- خطرے والے عوامل

- خطرات

- چل رہا ہے

- s

- محفوظ

- اسی

- اسکین

- سیکشن

- محفوظ بنانے

- محفوظ طریقے سے

- سیکورٹی

- سیکیورٹی بیداری

- حفاظتی اقدامات

- سیکورٹی محققین

- سیکورٹی خطرات

- حساس

- بھیجا

- علیحدہ

- سروس

- مقرر

- ترتیبات

- کئی

- شدید

- سیکنڈ اور

- کمی

- ہونا چاہئے

- دکھائیں

- اشارہ

- اہم

- نمایاں طور پر

- اسی طرح

- صرف

- صورتحال

- سائز

- ہوشیار

- سمارٹ گھر

- ہوشیار گھریلو آلات

- So

- سافٹ ویئر کی

- بہتر

- ماخذ

- سپیم سے

- مخصوص

- معیار

- معیار

- امریکہ

- رہنا

- مراحل

- ابھی تک

- ذخیرہ

- ذخیرہ

- کشیدگی

- مضبوط

- کامیاب

- کامیابی کے ساتھ

- اس طرح

- کافی

- سطح

- نگرانی

- مناسب

- کے نظام

- سسٹمز

- T

- حکمت عملی

- لے لو

- لینے

- ہدف

- اہداف

- کاموں

- ٹیموں

- تکنیک

- تکنیک

- ٹیکنالوجی

- ٹیلی کمیونیکیشن کی

- اصطلاح

- ٹیسٹ

- سے

- کہ

- ۔

- مستقبل

- دنیا

- ان

- ان

- خود

- تو

- وہاں.

- یہ

- وہ

- اس

- ان

- ہزاروں

- خطرہ

- دھمکی دینے والے اداکار

- خطرہ انٹیلی جنس

- خطرات

- کے ذریعے

- وقت

- اوقات

- کرنے کے لئے

- آج

- لیا

- کے آلے

- اوزار

- سب سے اوپر

- Trackers کے

- ٹریفک

- تربیت یافتہ

- سچ

- کی کوشش کر رہے

- قسم

- اقسام

- یوکرائن

- سمجھ

- افہام و تفہیم

- منفرد

- متحدہ

- ریاست ہائے متحدہ امریکہ

- غیر مقفل

- غیر معمولی

- اپ ڈیٹ کریں

- تازہ ترین معلومات

- استعمال کی شرائط

- استعمال کیا جاتا ہے

- صارفین

- استعمال

- کا استعمال کرتے ہوئے

- عام طور پر

- قیمتی

- بہت

- کی طرف سے

- قابل عمل

- وکٹم

- لنک

- بنیادی طور پر

- کی نمائش

- نقصان دہ

- خطرے کا سامنا

- قابل اطلاق

- تھا

- راستہ..

- طریقوں

- ویئرایبلز

- ویب سائٹ

- اچھا ہے

- تھے

- جب

- جس

- جبکہ

- ڈبلیو

- کیوں

- وائی فائی

- گے

- ساتھ

- کے اندر

- بغیر

- گواہ

- کام

- گھر سے کام

- کام کر

- کام کرتا ہے

- دنیا

- سال

- سال

- اور

- زیفیرنیٹ