Пам’ятаєте, як у 2015 році пара етичних хакерів віддалено заволоділа Jeep Cherokee, коли він їхав по шосе поблизу центру Сент-Луїса? Попередня історія полягає в тому, що ці «хакери», дослідники безпеки Чарлі Міллер і Кріс Валасек, звернулися до виробників автомобілів за кілька років до свого гучного подвигу, попереджаючи про ризики, які представляють для автомобілів уразливості безпеки. Однак тодішні виробники не вважали автомобілі мішенями для кібератак.

З великою кількістю апаратного та програмного забезпечення, що забезпечує більшу автоматизацію, транспортні засоби насправді мають багато потенційних точок уразливості безпеки, як і багато інших наших інтелектуальних підключених пристроїв Інтернету речей. Давайте подивимося на основні автомобільні сфери, які слід захищати, чому важливо пам’ятати про безпеку, починаючи з раннього циклу проектування, і як можна захистити весь автомобіль від бампера до бампера.

ЕБУ: непереборні для хакерів

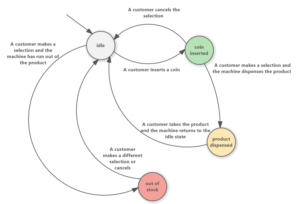

Ми можемо почати наше обговорення з електронних блоків керування (ECU), вбудованих систем автомобільної електроніки, які керують електричними системами або підсистемами транспортних засобів. Нерідко сучасні транспортні засоби мають понад 100 ЕБУ, що виконують такі різноманітні функції, як упорскування палива, контроль температури, гальмування та виявлення об’єктів. Традиційно ECU розроблялися без вимоги щодо перевірки об’єктів, з якими вони спілкуються; натомість вони просто приймали команди та ділилися інформацією з будь-якою сутністю на одній шині проводки. Автомобільні мережі не вважалися комунікаційними мережами в розумінні, скажімо, Інтернету. Однак це помилкове уявлення створило найбільшу вразливість.

Повертаючись до Jeep hack, Міллер і Валасек вирішили продемонструвати, наскільки легко можна атакувати ECU. Спочатку вони використали вразливість у програмному забезпеченні радіопроцесора через стільникову мережу, потім перейшли до інформаційно-розважальної системи та, нарешті, націлили ECU на гальмування та рульове керування. Цього було достатньо, щоб змусити автомобільну промисловість приділяти більше уваги кібербезпеці.

Сьогодні ECU зазвичай розробляють зі шлюзами, тож лише ті пристрої, які повинні спілкуватися один з одним, це роблять. Це набагато кращий підхід, ніж мати широко відкриту мережу в автомобілі.

Як можна використовувати інформаційно-розважальні системи

Окрім електронних блоків управління, автомобілі можуть містити інші вразливості, які можуть дозволити поганому гравцеві переходити з одного пристрою всередині автомобіля на інший. Розглянемо інформаційно-розважальну систему, яка підключена до стільникових мереж для таких дій, як:

- Оновлення прошивки автомобілів від виробників транспортних засобів

- Допомога на дорозі з визначенням місцезнаходження та дистанційна діагностика транспортних засобів

- У майбутньому все частіше функціонує транспортний засіб для транспортного засобу та транспортний засіб для всього

Справа в тому, що інформаційно-розважальні системи також мають тенденцію підключатися до різних критично важливих систем автомобіля, щоб надавати водіям оперативні дані, такі як інформація про роботу двигуна, а також до елементів керування, починаючи від клімат-контролю та навігаційних систем до тих, які пов’язані з функціями водіння. . Інформаційно-розважальні системи також дедалі частіше мають певний рівень інтеграції з приладовою панеллю — сучасні приладові панелі стають компонентом інформаційно-розважального дисплея. Враховуючи всі з’єднання, які існують у цій підсистемі транспортного засобу, і потужне, повнофункціональне програмне забезпечення на них, яке виконує ці функції, імовірно, що хтось використає вразливість, щоб зламати їх.

Захист автомобільних мереж

Щоб запобігти таким атакам, важливо застосувати фізичний або логічний контроль доступу до типу інформації, якою обмінюються між більш і менш привілейованими підсистемами мережі. Щоб переконатися, що комунікації є автентичними, для мереж у автомобілях також важливо використовувати досвід безпеки, накопичений за останні 30 років у світі мереж, поєднуючи надійну криптографію з надійною ідентифікацією та автентифікацією. Усі ці заходи слід планувати на початку циклу проектування, щоб забезпечити надійну основу безпеки для системи. Зробити це на ранній стадії менш трудомістким, менш витратним і ефективніше перевіряти залишковий ризик, ніж часткове впровадження заходів безпеки для вирішення проблем, які виникають пізніше.

Зростаюча популярність Ethernet для автомобільних мереж є позитивною подією. Ethernet забезпечує певну економію коштів і деякі потужні мережеві парадигми, які підтримують швидкості, необхідні для таких додатків, як розширені системи допомоги водієві (ADAS) і автономне водіння, а також розширюють застосування інформаційно-розважальних систем. Частина стандарту Ethernet передбачає, що пристрої ідентифікують себе та підтверджують свою ідентифікацію, перш ніж їм буде дозволено приєднатися до мережі та виконувати будь-які важливі функції.

Найкращі практики автомобільної кібербезпеки NHTSA

Команда Національне управління безпеки дорожнього руху (NHTSA) пропонує багаторівневий підхід до кібербезпеки автомобілів, з кращим представленням бортової системи автомобіля як мережі підключених підсистем, кожна з яких може бути вразливою до кібератак. У своєму оновленому звіт про найкращі практики кібербезпеки NHSTA, опублікована цього місяця, надає різні рекомендації щодо основних засобів захисту кібербезпеки транспортних засобів. Багато з них здавалося б практикою здорового глузду для розробки критично важливих систем, але ці практики були (і навіть продовжують бути) напрочуд відсутні в багатьох. Серед пропозицій щодо більш інформованої пози:

- Обмежте доступ розробника/налагодження на робочих пристроях. Потенційно можна отримати доступ до ECU через відкритий порт налагодження або через послідовну консоль, і часто цей доступ здійснюється на привілейованому рівні роботи. Якщо на робочих пристроях потрібен доступ на рівні розробника, інтерфейси налагодження та тестування повинні бути належним чином захищені, щоб вимагати авторизації привілейованих користувачів.

- Захист криптографічних ключів та інших секретів. Будь-які криптографічні ключі або паролі, які можуть забезпечити несанкціонований підвищений рівень доступу до обчислювальних платформ транспортних засобів, повинні бути захищені від розголошення. Будь-який ключ від обчислювальної платформи одного автомобіля не повинен надавати доступ до кількох транспортних засобів. Це означає, що потрібна ретельна стратегія керування ключами, заснована на унікальних ключах та інших секретах у кожному транспортному засобі та навіть підсистемі.

- Керуйте діагностичним доступом до технічного обслуговування автомобіля. Наскільки це можливо, обмежте діагностичні функції певним режимом роботи автомобіля, щоб досягти запланованої мети пов’язаної функції. Розробляйте такі функції, щоб усунути або мінімізувати потенційно небезпечні наслідки, якщо ними користуватимуться або зловживатимуть ними.

- Контроль доступу до прошивки. Застосовуйте належні методи кодування безпеки та використовуйте інструменти, які підтримують результати безпеки в процесах розробки.

- Обмежте можливість змінювати вбудоване програмне забезпечення, включаючи критичні дані. Обмеження можливості змінювати мікропрограму ускладнює встановлення зловмисних програм на транспортні засоби для зловмисників.

- Керуйте внутрішнім зв'язком автомобіля. За можливості уникайте надсилання сигналів безпеки у вигляді повідомлень на загальних шинах даних. Якщо таку інформацію про безпеку потрібно передати через комунікаційну шину, ця інформація має знаходитися на комунікаційних шинах, сегментованих від будь-якого ECU автомобіля із зовнішніми мережевими інтерфейсами. Для критичних повідомлень безпеки застосуйте схему автентифікації повідомлень, щоб обмежити можливість підробки повідомлень.

Звіт про найкращі практики кібербезпеки NHTSA є хорошою відправною точкою для вдосконалення автомобільних програм. Однак це не книга рецептів і не вичерпна інформація. NHTSA також рекомендує, щоб промисловість дотримувалася Національного інституту стандартів і технологій (NIST). Система кібербезпеки, яка консультує щодо розробки багаторівневих засобів кібербезпеки для транспортних засобів, які базуються на п’яти основних функціях: ідентифікація, захист, виявлення, реагування та відновлення. Крім того, такі стандарти, як ISO SAE 21434 Кібербезпека дорожніх транспортних засобів, який певним чином відповідає стандарту функціональної безпеки ISO 26262, також забезпечує важливий напрямок.

Допомагаємо вам захистити ваші автомобільні проекти SoC

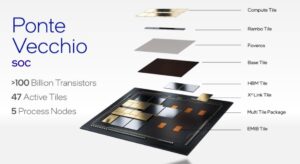

Виробники транспортних засобів мають різні рівні внутрішнього досвіду в галузі кібербезпеки. Деякі все ще вирішують додати рівень безпеки до своїх автомобільних конструкцій ближче до кінця процесу проектування; однак очікування, поки проект буде майже завершено, може залишити вразливі місця без уваги та відкритими для атаки. Розробка безпеки з самого початку може уникнути створення вразливих систем (дивіться малюнок нижче, де зображено рівні безпеки, необхідні для захисту автомобільної SoC). Крім того, також важливо переконатися, що безпека триватиме, поки транспортні засоби знаходяться в дорозі (в середньому 11 років).

Рівні безпеки, необхідні для захисту автомобільного SoC.

З нашої довга історія підтримки дизайну автомобільних SoC, Synopsys може допомогти вам розробити стратегію та архітектуру для реалізації вищого рівня безпеки у ваших проектах. Окрім нашого технічного досвіду, наші відповідні рішення в цій галузі включають:

Підключені автомобілі є частиною цього поєднання речей, які слід зробити більш стійкими та захищеними від атак. У той час як функціональна безпека стала звичною сферою уваги для галузі, настав час, щоб кібербезпека також стала частиною раннього планування автомобільного кремнію та систем. Зрештою, ви не можете мати безпечний автомобіль, якщо він також не безпечний.

Щоб дізнатися більше про відвідування Synopsys DesignWare Security IP.

Читайте також:

Шифрування ідентифікації та даних для безпеки PCIe та CXL

Високопродуктивна обробка природної мови (NLP) у вбудованих системах з обмеженнями

Серія лекцій: Проектування АЦП з перемежуванням часу для автомобільних додатків 5G

Поділитися цим дописом через: Джерело: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- доступ

- через

- діяльності

- доповнення

- адреса

- просунутий

- ВСІ

- серед

- Інший

- застосування

- підхід

- архітектура

- ПЛОЩА

- навколо

- нападки

- Authentic

- Authentication

- авторизації

- Автоматизація

- автомобільний

- автомобільна промисловість

- автономний

- середній

- буття

- КРАЩЕ

- передового досвіду

- найбільший

- автобус

- автобусів

- автомобіль

- автомобілів

- Кодування

- загальний

- Комунікація

- зв'язку

- компонент

- обчислення

- Зв'язки

- Консоль

- зміст

- продовжувати

- може

- створення

- критичний

- криптографія

- Кібератака

- кібератаки

- Кібербезпека

- дані

- дизайн

- проектування

- конструкцій

- Виявлення

- розвивати

- розвивається

- розробка

- пристрій

- прилади

- Downtown

- керований

- водій

- водіння

- Рано

- електроніка

- дозволяє

- шифрування

- досвід

- експертиза

- Експлуатувати

- особливість

- риси

- Рисунок

- в кінці кінців

- Перший

- Сфокусувати

- стежити

- фонд

- Паливо

- Повний

- Функції

- майбутнє

- добре

- зламати

- хакери

- апаратні засоби

- має

- допомога

- історія

- Як

- HTTPS

- Ідентифікація

- ідентифікувати

- здійснювати

- важливо

- У тому числі

- промисловість

- інформація

- інтеграція

- інтернет

- КАТО

- прилади іоту

- IT

- джип

- приєднатися

- ключ

- ключі

- праця

- мова

- УЧИТЬСЯ

- рівень

- рівні

- Довго

- шкідливих програм

- управління

- mind

- більше

- National

- Природна мова

- Обробка природних мов

- навігація

- Близько

- необхідний

- мережу

- мережа

- мереж

- nlp

- Виявлення об'єктів

- відкрити

- Інше

- Паролі

- продуктивність

- фізичний

- планування

- платформа

- Платформи

- потужний

- Головний

- процес

- процеси

- Production

- захист

- забезпечувати

- забезпечує

- радіо

- ранжування

- рецепт

- Відновлювати

- випущений

- звітом

- Risk

- біг

- сейф

- Безпека

- безпеку

- дослідники безпеки

- сенс

- Серія

- комплект

- загальні

- розумний

- So

- Софтвер

- Рішення

- Хтось

- стандартів

- старт

- Історія

- Стратегія

- сильний

- підтримка

- система

- Systems

- говорити

- Кран

- технічний

- тест

- Майбутнє

- через

- TIE

- час

- інструменти

- трафік

- створеного

- Updates

- користувачі

- автомобіль

- Транспортні засоби

- Уразливості

- вразливість

- Вразливий

- Що

- без

- світ

- б

- років