Незважаючи на повільний прогрес, NetSecOpen — група компаній, що займаються мережевою безпекою, і організацій, що тестують апаратне забезпечення, прагне запровадити свої стандарти тестування та тестування до кінця цього року.

У травні група опублікувала останню версію свого стандарту тестування мережевої безпеки для технології брандмауера наступного покоління, щоб зібрати відгуки, поки група рухається до остаточної версії. Кінцевим результатом буде консенсусний метод для тестування та порівняльного аналізу пристроїв мережевої безпеки, який дозволить порівнювати пристрої різних постачальників, навіть якщо вони оцінюються різними третіми сторонами, говорить Браян Монкман, виконавчий директор NetSecOpen.

«Те, над чим ми працюємо, — це те, чого ніколи не робили — встановлення стандартних вимог до тестування, які можуть виконуватися кількома лабораторіями з використанням різних інструментів для тестування та отримання порівнянних результатів», — каже він. «Це щось аналогічне тому, коли милі на галон … мали різні підходи і … вони перевіряли речі по-різному, і тому вони змусили створити стандарт. Це те, що ми тут робимо».

Заснована в 2017 році NetSecOpen має на меті послабити напругу між виробниками продуктів і випробувальними лабораторіями, які час від часу ставали злими. Членами є великі фірми з мережевої безпеки, зокрема Cisco Systems, Fortinet, Palo Alto Networks і WatchGuard, а також виробники тестового обладнання, такі як Spirent і Ixia, а також оцінювачі, такі як European Advanced Networking Test Center (EANTC) і University Нью-Гемпширської лабораторії сумісності (UNH-IOL).

Хоча найновіший документ стандартів публікується як частина процесу Internet Engineering Task Force (IETF), остаточні рекомендації будуть не Інтернет-стандартом, якого повинні дотримуватися виробники обладнання, а загальним підходом до методології тестування та конфігурацій, які покращують відтворюваність і прозорість результатів тестів.

Поточні стандарти тестування брандмауерів, опубліковані IETF (RFC3511) 20 років, і технологія різко змінилася, NetSecOpen зазначив у своєму проекті (RFC9411).

«Реалізація функцій безпеки розвинулась і розповсюдилася на виявлення та запобігання вторгненням, керування загрозами, аналіз зашифрованого трафіку тощо», — зазначено в проекті. «У індустрії, яка набуває все більшого значення, чітко визначені та відтворювані ключові показники ефективності (KPI) все більше потрібні для забезпечення справедливого та обґрунтованого порівняння функцій безпеки мережі».

Тестові приклади реального світу

Тести NetSecOpen спрямовані на використання реальних даних, щоб протистояти найновішим мережевим засобам безпеки реальним мережевим навантаженням і загрозам безпеці. Наприклад, набір для тестування трафіку атаки об’єднує загальні вразливості, які використовували зловмисники за останнє десятиліття.

Проект NetSecOpen рекомендує конкретні тестові архітектури, змішування трафіку між IPv4 і IPv6 і активовані функції безпеки. Однак інші аспекти тестування включають необхідні елементи, такі як можливості емульованих браузерів, трафік атак, націлений на конкретну підмножину відомих вразливостей, а також перевірки різноманітних характеристик пропускної здатності, таких як трафік додатків, запити HTTPS і швидкий UDP Запити протоколу підключення до Інтернету (QUIC).

Фірма мережевої безпеки Palo Alto Network, член-засновник NetSecOpen, активно співпрацює з NetSecOpen, щоб «створювати тести та брати активну участь у тестуванні наших брандмауерів за допомогою цих тестів», — каже Самареш Наїр, директор з управління лінійкою продуктів Palo Alto Networks.

«Процес тестування … стандартизований акредитованими випробувальними центрами», — каже він. «Клієнти можуть використовувати його для оцінки різних продуктів за допомогою стандартизованих результатів, перевірених аналогічно».

Набори тестів на вразливості перебувають у процесі оновлення, оскільки Агентство з кібербезпеки та безпеки інфраструктури (CISA) продемонструвало, що менші некритичні вразливості можна об’єднати в ефективні атаки. Раніше організації відкидали багато з цих вразливостей як меншу загрозу, але дані про ланцюг атак, зібрані CISA, показують, що зловмисники адаптуються.

«Безумовно існує клас CVE, який ми раніше ігнорували, і нам потрібно звернути на них увагу просто тому, що вразливості з’єднані разом», — каже Монкман. «Це справді буде найбільшою проблемою, яку ми маємо, тому що список уразливостей CISA KEV може збільшитися».

Cloud Up Next

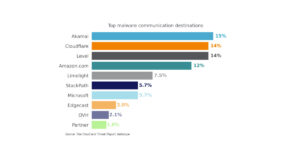

На додаток до нових комбінацій вразливостей, таких як зосередження на наборах загроз, таких як ті, які зараз націлені на сектори освіти та охорони здоров’я, NetSecOpen прагне включити виявлення командно-контрольних каналів, які використовують зловмисники, а також способи запобігання інфекція та бічний рух.

Тестування безпеки хмарних середовищ, таких як розподілені хмарні брандмауери та брандмауери веб-додатків, також є планом майбутнього, каже Кріс Браун, технічний менеджер UNH-IOL, який приєднався до NetSecOpen у 2019 році.

«Хмара не змінить місію NetSecOPEN щодо чітко визначених, відкритих і прозорих стандартів, а скоріше розширить продукти, які зараз тестуються», — каже Браун. «У доступному для огляду майбутньому захист периметра мережі все ще буде необхідним, незважаючи на численні переваги хмарних обчислень».

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- EVM Фінанси. Уніфікований інтерфейс для децентралізованих фінансів. Доступ тут.

- Quantum Media Group. ІЧ/ПР посилений. Доступ тут.

- PlatoAiStream. Web3 Data Intelligence. Розширення знань. Доступ тут.

- джерело: https://www.darkreading.com/dr-tech/network-security-testing-standard-nears-prime-time

- : має

- :є

- : ні

- $UP

- 20

- 20 роки

- 2017

- a

- виконання

- акредитований

- активно

- пристосовувати

- доповнення

- дотримуватися

- просунутий

- проти

- агентство

- мета

- Цілі

- дозволяє

- Також

- an

- аналіз

- та

- та інфраструктури

- техніка

- додаток

- підхід

- підходи

- ЕСТЬ

- AS

- аспекти

- At

- атака

- нападки

- увагу

- BE

- оскільки

- ставати

- було

- буття

- еталонний тест

- бенчмаркінг

- Переваги

- між

- найбільший

- Брайан

- Приносить

- браузери

- але

- by

- CAN

- можливості

- Центр

- ланцюг

- виклик

- зміна

- змінилися

- канали

- Кріс

- СНД

- Cisco

- системи cisco

- клас

- хмара

- хмарних обчислень

- загальний

- Компанії

- порівнянний

- обчислення

- Зв'язки

- Консенсус

- створювати

- створення

- Поточний

- В даний час

- Клієнти

- Кібербезпека

- Агентство з питань кібербезпеки та безпеки інфраструктури

- дані

- десятиліття

- оборони

- безумовно

- продемонстрований

- Незважаючи на

- Виявлення

- прилади

- різний

- Директор

- розподілений

- диверсифіковані

- документ

- справи

- зроблений

- проект

- різко

- простота

- Освіта

- Ефективний

- елементи

- включіть

- включений

- зашифрованих

- кінець

- Машинобудування

- середовищах

- обладнання

- Ефір (ETH)

- Європейська

- оцінювати

- оцінюється

- Навіть

- евентуально

- еволюціонували

- приклад

- виконано

- виконавчий

- Виконавчий директор

- Розширювати

- ярмарок

- риси

- зворотний зв'язок

- остаточний

- брандмауер

- міжмережеві екрани

- Фірма

- фірми

- фокусування

- для

- Примусово

- передбачуваний

- Fortinet

- заснування

- функція

- Функції

- майбутнє

- збирати

- отримання

- буде

- Group

- Рости

- Зростання

- керівні вказівки

- було

- Хемпшир

- апаратні засоби

- Мати

- he

- охорона здоров'я

- тут

- будинку

- Однак

- HTTPS

- if

- значення

- удосконалювати

- in

- включати

- У тому числі

- все більше і більше

- індикатори

- промисловість

- інфекція

- Інфраструктура

- інтернет

- Взаємодія

- в

- виявлення вторгнень

- IT

- ЙОГО

- JPG

- ключ

- Дитина

- відомий

- лабораторія

- Labs

- великий

- пізніше

- останній

- менше

- Лінія

- список

- вантажі

- шукати

- Makers

- управління

- менеджер

- багато

- Може..

- член

- члени

- метод

- Методологія

- може бути

- Місія

- mixes

- більше

- руху

- рухається

- множинний

- повинен

- необхідно

- Необхідність

- необхідний

- мережу

- мережева безпека

- мережа

- мереж

- ніколи

- Нові

- наступне покоління

- of

- Старий

- on

- відкрити

- організації

- Інше

- наші

- з

- Пало-Альто

- частина

- участь

- Сторони

- Минуле

- Платити

- продуктивність

- виступи

- PIT

- місце

- plato

- Інформація про дані Платона

- PlatoData

- попередження

- Попередження

- раніше

- Prime

- процес

- Product

- Продукти

- прогрес

- протокол

- опублікований

- Швидко

- швидше

- RE

- Реальний світ

- реалістичний

- насправді

- розумний

- рекомендує

- запитів

- вимагається

- Вимога

- результат

- в результаті

- результати

- s

- говорить

- Сектори

- безпеку

- Загрози безпеці

- комплект

- набори

- установка

- Показувати

- Аналогічно

- просто

- сповільнювати

- менше

- So

- що в сім'ї щось

- конкретний

- standard

- стандартів

- заявив,

- Як і раніше

- такі

- Systems

- Мета

- цілі

- Завдання

- оперативна група

- технічний

- Технологія

- тест

- перевірений

- Тестування

- Тести

- Що

- Команда

- Майбутнє

- Там.

- вони

- речі

- третій

- треті сторони

- це

- У цьому році

- ті

- загроза

- загрози

- пропускна здатність

- час

- до

- разом

- інструменти

- до

- трафік

- прозорість

- прозорий

- університет

- оновлений

- використання

- використовуваний

- використання

- різноманітність

- різний

- постачальники

- версія

- Уразливості

- вразливість

- способи

- we

- Web

- Веб-додаток

- ДОБРЕ

- добре визначений

- Що

- коли

- який

- волі

- з

- робочий

- б

- рік

- років

- зефірнет