В оновленні немає дати, але, наскільки ми можемо зрозуміти, LastPass щойно [2023-02-27] опублікував короткий документ під назвою Інцидент 2 – додаткові подробиці атаки.

Як ви, мабуть, пам'ятаєте, тому що Погана новина вийшов з ладу безпосередньо перед різдвяними святами в грудні 2022 року, LastPass постраждав від того, що на жаргоні називається бічний рух атака

Простіше кажучи, бічний рух це лише вигадливий спосіб сказати: «Як тільки ви потрапите у вестибюль, ви можете прокрастися в темний куток офісу служби безпеки, де ви можете почекати в тіні, поки охоронці встануть, щоб зробити чай, коли ви зможете отримати доступ картка з полиці поруч із тим, де вони зазвичай сидять, яка переведе вас у безпечну зону поруч із гардеробом, де ви знайдете ключі від сейфа».

Невідомі невідомі

Як ми вже описували, у серпні 2022 року LastPass помітив, що хтось зламав їхню мережу DevOps (операції розробки) і втік із конфіденційна інформація, включаючи вихідний код.

Але це схоже на те, що, повертаючись із відпустки, бокове вікно розбите, а ваша улюблена ігрова консоль зникла… ніщо інше явно не так.

Ви знаєте те, що знаєте, тому що на підлозі кухні розбите скло та щілина у формі консолі, де раніше був ваш улюблений ігровий пристрій PlayBox-5/360.

Але ви не знаєте та не можете легко зрозуміти, чого ви не знаєте, наприклад, чи шахраї старанно просканували, але замінили всі особисті документи в ящику вашого столу, чи зробили якісні фотографії сертифікати про освіту на стіні, або знайшли копії ключа від вхідних дверей, про які ви забули, або зайшли у ванну кімнату і використали свою зубну щітку, щоб...

…ну, ви просто не можете бути впевнені, що вони з ним не зробили.

Актор загрози обертається

У випадку з LastPass початкове порушення відбулося негайно, як компанія тепер говорить, через тривалий період зловмисників, які нишпорили деінде в пошуках додаткової кіберздобичі:

Загрозливий суб’єкт виник після першого інциденту, який завершився 2022 серпня 08 року, але брав активну участь у новій серії розвідки, підрахунку та ексфільтрації, узгодженої з середовищем хмарного зберігання даних, яка охоплювала період з 12 серпня 2022 року до 08 року. 12-2022.

Здається, гострим питанням було: «Як таке перетворення стало можливим, враховуючи, що необхідні облікові дані доступу були заблоковані в безпечному сховищі паролів, до якого мали доступ лише чотири розробники?»

(Слово стрижень у цьому контексті це просто спосіб сказати на жаргоні: «Куди пішли шахраї».)

LastPass тепер вважає, що у нього є відповідь, і хоча це поганий вигляд для компанії, щоб її окупували таким чином, ми повторимо те, що сказали в промо-відео podcat минулого тижня, щодо нещодавнього Злом Coinbase, де також було вкрадено вихідний код:

«Якою б простою не була атака, смілива компанія стверджувала б, що жоден з її користувачів ніколи не попадеться на подібні речі…»

Слухайте зараз – дізнайтеся більше!https://t.co/CdZpuDSW2f pic.twitter.com/0DFb4wALhi

— Гола безпека (@NakedSecurity) 24 Лютого, 2023

Невдалий співробітник Coinbase потрапив під фішинг, але невдалий розробник LastPass, очевидно, потрапив у клавіатурний лог, і шахраї використовували невиправлену вразливість, щоб отримати точку опори:

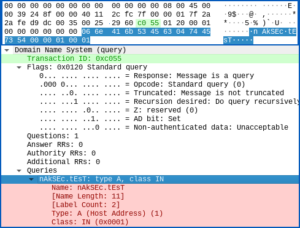

[Доступ до пароля сховища] було здійснено шляхом націлювання на домашній комп’ютер інженера DevOps і використання вразливого стороннього медіа-пакета, який увімкнув можливість віддаленого виконання коду та дозволив учаснику загрози імплантувати зловмисне програмне забезпечення кейлоггера. Зловмисник зміг перехопити головний пароль співробітника під час його введення після того, як працівник пройшов автентифікацію в MFA, і отримати доступ до корпоративного сховища LastPass інженера DevOps.

На жаль, неважливо, наскільки складним, довгим, випадковим або таким, що його неможливо вгадати, є ваш пароль, якщо зловмисники можуть просто записати, як ви його вводите.

(Ні, ми не впевнені, чому для відкриття корпоративного сховища очевидно не було вимоги до 2FA на додаток до 2FA, який використовувався під час першої автентифікації працівника.)

Що ж робити?

- Латайте рано, латайте часто, латайте всюди. Це не завжди допомагає, наприклад, якщо ваші зловмисники мають доступ до експлойту нульового дня, для якого ще не існує виправлення. Але більшість вразливостей ніколи не перетворюються на нульові дні, а це означає, що якщо ви виправляєте миттєво, ви дуже часто випереджатимете шахраїв. У будь-якому випадку, особливо у випадку нульового дня, навіщо залишати себе під впливом на мить довше, ніж потрібно?

- Увімкніть 2FA, де тільки можете. Це не завжди допомагає, наприклад, якщо вас атакують через фішинговий сайт, який обманом змушує вас передати ваш звичайний пароль і поточний одноразовий код одночасно. Але це часто перешкоджає одних тільки вкрадених паролів для подальших атак.

- Не чекайте, щоб змінити облікові дані або скинути початкові параметри 2FA після успішної атаки. Ми не прихильники регулярних примусових змін паролів, коли в цьому немає очевидної потреби, лише заради зміни. Але ми фанати a міняти рано, міняти всюди підходьте, коли знаєте, що десь залізли шахраї.

Той поганий злодій, який вкрав вашу ігрову консоль, напевно, просто схопив її та втік, щоб не бути спійманим, і не витрачав час на те, щоб зайти до вашої ванної кімнати, не кажучи вже про вашу зубну щітку…

…але ми вважаємо, що ви все одно його заміните.

Тепер ми про це згадали.

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- Платоблокчейн. Web3 Metaverse Intelligence. Розширені знання. Доступ тут.

- джерело: https://nakedsecurity.sophos.com/2023/02/28/lastpass-the-crooks-used-a-keylogger-to-crack-a-corporatre-password-vault/

- 1

- 2022

- 2FA

- a

- Здатний

- абсолют

- доступ

- виконано

- активно

- діяльності

- доповнення

- Додатковий

- після

- попереду

- вирівняні

- ВСІ

- тільки

- завжди

- та

- відповідь

- підхід

- ПЛОЩА

- навколо

- атака

- нападки

- Серпня

- автентифіковано

- автор

- автоматичний

- назад

- фонове зображення

- поганий

- оскільки

- перед тим

- буття

- улюблений

- Біт

- сміливий

- border

- дно

- порушення

- Зламав

- Зламаний

- захоплення

- карта

- випадок

- спійманий

- Центр

- сертифікати

- зміна

- Зміни

- різдво

- стверджувати

- хмара

- Cloud Storage

- код

- color

- майбутній

- компанія

- комплекс

- комп'ютер

- Консоль

- контекст

- copies

- Кут

- Корпоративний

- обкладинка

- тріщина

- Повноваження

- Круки

- Поточний

- темно

- Дата

- Грудень

- описаний

- деталі

- Розробник

- розробників

- пристрій

- DevOps

- старанно

- дисплей

- документ

- документація

- Ні

- Не знаю

- Двері

- Рано

- легко

- освітній

- в іншому місці

- Співробітник

- включений

- зайнятий

- досить

- увійшов

- Навколишнє середовище

- особливо

- НІКОЛИ

- приклад

- виконання

- ексфільтрація

- існує

- Експлуатувати

- піддаватися

- Падати

- вентилятори

- Рисунок

- знайти

- Перший

- Поверх

- потім

- забутий

- знайдений

- часто

- від

- перед

- далі

- Отримувати

- Games

- розрив

- отримати

- даний

- скло

- буде

- захоплення

- висота

- допомога

- свято

- Головна

- hover

- Як

- HTTPS

- негайно

- in

- інцидент

- У тому числі

- початковий

- IT

- жаргон

- ключ

- ключі

- Дитина

- Знати

- відомий

- останній

- LastPass

- УЧИТЬСЯ

- Залишати

- Лобі

- замкнений

- Довго

- довше

- подивитися

- шукати

- зробити

- шкідливих програм

- Маржа

- майстер

- Матерія

- макс-ширина

- засоби

- Медіа

- згаданий

- МЗС

- момент

- найбільш

- МОНТАЖ

- Гола безпека

- Необхідність

- необхідний

- мережу

- Нові

- наступний

- нормальний

- Очевидний

- Office

- ONE

- відкриття

- операції

- пакет

- Пароль

- Паролі

- пластир

- Пол

- period

- персонал

- phishing

- plato

- Інформація про дані Платона

- PlatoData

- положення

- це можливо

- Пости

- раніше

- ймовірно

- опублікований

- put

- питання

- випадковий

- останній

- запис

- регулярний

- запам'ятати

- віддалений

- повторювати

- замінювати

- вимога

- прогін

- сейф

- Зазначений

- користь

- то ж

- Сезон

- безпечний

- безпеку

- Насіння

- Здається,

- Серія

- Полиця

- Короткий

- простий

- просто

- сайт

- стягнути

- So

- Софтвер

- solid

- Хтось

- десь

- Source

- вихідні

- вкрав

- вкрали

- Зупиняє

- зберігання

- успішний

- такі

- SVG

- націлювання

- чай

- Команда

- Vault

- їх

- Думає

- третя сторона

- загроза

- час

- до

- топ

- перехід

- прозорий

- правда

- Опинився

- Оновити

- URL

- користувачі

- зазвичай

- відпустку

- склеп

- через

- Відео

- Уразливості

- вразливість

- Вразливий

- чекати

- Відходи

- Що

- Чи

- який

- ВООЗ

- волі

- слово

- б

- вашу

- себе

- зефірнет

![S3 Ep123: компрометація криптокомпанії [Аудіо + текст]](https://platoaistream.com/wp-content/uploads/2023/02/s3-ep123-crypto-company-compromise-kerfuffle-audio-text-300x156.png)